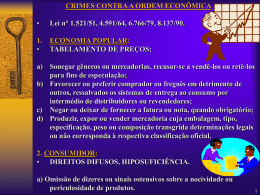

Crimes na Internet Leomar Kossmann Thais Bergmann Julho, 2008 Internet De acordo com dados de março de 2007, a Internet é usada por 16,9% da população mundial Em torno de 1,1 bilhão de pessoas Criminalidade na Internet Recente Pesquisa da Transactional Records Acess Clearinghouse mostra o crescimento dos crimes na Internet. O Estudo mostra que, em 1998, 419 casos de crimes por computador foram levados a julgamento nos EUA. Atualmente mais de 5000 crimes são julgados No Brasil No Brasil, a questão dos crimes virtuais somente em 1999 começou a receber destaque nos meios de comunicação e a preocupar a autoridades do nosso país. Em 18 de Junho de 1999 o site oficial do Supremo Tribunal Federal - STF foi invadido por hakers que colocaram um texto de protesto contra o Presidente da República, o Plano Real e o FMI. Foi batizado de cyberativismo e inaugura nova era de crimes no Brasil. Em 24 de Julho de 1999 foram invadidos os Sites do MEC ( www.mec.gov.br) , do MCT ( www.mct.gov.br) e do DNER (www.dner.gov.br). Em 24 de Setembro de 1999, três homens que se diziam holandeses anunciaram a venda de tóxicos no site Ebay dedicados a leilões virtuais. Sete pessoas responsáveis pelo anúncio respondem a processo. Crimes Mais Comuns Pornografia infantil Espionagem Industrial Falsidade Ideológica Assédio Sexual Difamação Spam Phishing Vírus Worms Espionagem industrial Pirataria de software Invasão Pornografia Infantil 1 em cada 5 crianças são assediadas sexualmente através da internet (www.missingchildren.com) Difamação Sites de relacionamento Apologia a atos ilícitos Divulgação de preconceitos Spam 9 em cada 10 contas de e-mails no mundo contém spam. MessageLabs, Inc., an email management and security company based in New York. Virus and Worms Virus Worms software que usa a rede de computadores para encontrar falhas de segurança e cometer invasões. Hackers Espionagem Industrial Apagar dados por diversão Existem Hackers que evitam a ação de outros Redes Wireless 60% das redes wireless estão abertas Evidências dos Crimes Para escondê-las criminosos: Apagam arquivos e emails Criptografam arquivos e senhas Para descobri-las: Restore arquivos e email apagados – eles continuam lá Procuram e escondem arquivos através de complexas senhas, programas criptografados e técnicas de procura Rastream através dos IPs e provedores o criminoso Selvagem Mundo Virtual Dificuldades Mais cyber crimes que cyber policiais Criminosos se sentem seguros cometendo crimes a partir de suas casas Novos desafios para aplicar a lei: Maioria não tem conhecimento tecnológico Crimes virtuais ocorrem múltiplas jurisdições Necessidade de aperfeiçoar as leis contra esse tipo de crime Leis – Crimes contra Pessoa Homicídio (art. 121 CP) . Rob invade os computadores da UTI de um grande hospital e altera a lista de remédios a ser ministrada em Bob. Um enfermeira induzida pela falsa receita, acaba matando Bob com a superdosagem de medicação. Crimes contra a honra (art. 138 e art. 145 CP) - Rob cria uma página na Internet com o sugestivo título de “Bob é falso e odeio Bob “ na qual, além de insultá-lo, descreve ações e fatos caluniosos ou difamantes que supostamente Bob realizara. Induzimento, instigação ou auxílio a suicídio (art. 122 CP) - Bob e Renata nunca se viram pessoalmente. Conheceram-se pela Internet em uma sala de Chat e logo tornaram-se amigos e confidentes. Passaram então a trocar e-mail. Em um deles Bob revela a Renata uma tragédia em sua vida. Ela sugere então que Bob se suicide e passa a incetivá-lo, inclusive com ensinamentos de técnicas eficazes de suicídio. Violação de segredo profissional (art. 155 CP) DR Mário, famoso psicanalista, após enorme sucesso no programa de TV cria uma página na Internet na qual analisa casos de seus clientes ( citando inclusive seus nomes) e revela detalhes da vida pessoal deles dos quais tomou conhecimento durante as sessões de análise. Leis – Crime contra o Patrimônio Furto (art. 155 CP) Pablo invade os computadores de um banco e desvia os centavos das contas de todos os clientes para sua conta fantasma. Estelionato (art. 171 CP) Joana envia emails para uma série de pessoas criando correntes e pedindo que se deposite determinada quantia em dinheiro em sua conta. Joana utiliza-se de um programa para criar números de CPF e de cartões de Créditos falsos. Leis - Crimes contra a propriedade Imaterial Violação de Direito autoral (art. 12 da Lei nº 9.609/1998) Patrícia cria uma página na Internet na qual permite aos visitantes baixar programas completos sem qualquer custo. Essa prática, conhecida como Warez, é um dos crimes internacionais pela Internet mais comuns. Concorrência desleal (art. 195 da Lei nº 9.279/1996) Karlos, dono de uma fábrica de refrigerantes KAKÁCOLA, cria uma home page divulgando que em suposta pesquisa feita nos EUA comprovou que o refrigerante do concorrente é cancerígeno. Leis - Crimes contra os Costumes Pedofilia - Divulgação de pornografia infantil (art. 241 do ECA- Lei 8.069/1990) - Jack cria uma página na Internet onde expõe fotos pornográficas de crianças e adolescentes. Favorecimento de prostituição (art. 228 CP) Jaime cria uma home page com fotos e anúncios de prostitutas. Além disso, Jaime envia e-mails a várias garotas convidando-as a publicarem anúncios se oferecendo como prostitutas, em sua página. Rufanismo (art. 230 CP) Na mesma página é possível a contratação on-line das garotas, que atendem em domicílio, e a conta pode ser debitada no cartão de crédito do “usuário”. Leis - Crimes contra a ncolumidade pública Tráfico de Drogas (art. 12 da Lei nº 6.368/1976) e Tráfico de armas (art. 10 da Lei nº 9.437/1997) . Tales cria uma página na Internet na qual anuncia a venda de armas e drogas em todo o território nacional com entrega em domicílio. PLC 89/03 aprovado em 26/06/2008 I - manter em ambiente controlado e de segurança, pelo prazo de três anos, com o objetivo de provimento de investigação pública formalizada, os dados de endereçamento eletrônico da origem, hora, data e a referência GMT da conexão efetuada por meio de rede de computadores e por esta gerados, e fornecê-los exclusivamente à autoridade investigatória mediante prévia requisição judicial; Mais um Trecho do PLC Acessar rede de computadores, dispositivo de comunicação ou sistema informatizado, sem autorização do legítimo titular, quando exigida: Pena de 1 (um) a 3 (três) anos, e multa. Este artigo criminaliza o uso de redes P2P e até mesmo a cópia de uma música em um i-pod. Crime passível de pena de reclusão de 1 a 3 anos. Bibliografia http://samadeu.blogspot.com/2008/06/gravissimo-projeto-de-lei-aprovadoem.html http://pessoal.portoweb.com.br/zeve/crimesNaInternet.pdf www.umassd.edu/ecommerce/cybercrime.ppt

Baixar