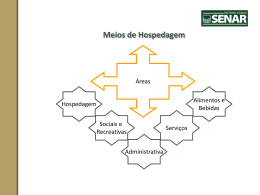

Manual de Segurança Recomendações de Segurança para Serviços Eletrônicos do Governo do Estado de São Paulo Marcos Tadeu Yazaki [email protected] Fábio R. N. Fernandes [email protected] www.prodesp.sp.gov.br Pauta • Apresentação do Manual de Segurança • • • • • • • Introdução Segurança física Segurança lógica Hospedagem Monitoramento Modelo organizacional Considerações finais Introdução • Manual é um conjunto de recomendações básicas de segurança, baseado nas melhores práticas do mercado – Comitê Gestor da Internet no Brasil – ISO/IEC 17799 – Documentos de Governança • A simples aplicação destas recomendações auxilia, porém não garante a segurança da informação Informação • A importância da Informação – Um dos bens mais valiosos do governo – Informações de terceiros custodiadas – Imagem do governo • Armazenada em diversos meios • Transita por diversos meios Deve ser devidamente protegida !!! Cidadão Empresas Papel Eletrônico E-Mails Arquivos Conversas Documentos Apresentações Rede Complexa INTERNET Redes Públicas Redes Privadas G2C G2G G2B Rede do Governo G2E G2E Empresas Secretarias Órgãos Riscos • • • • • • • • • Indisponibilidade Vazamento de informação Violação da integridade Fraude Acesso não autorizado Uso indevido Sabotagem Roubo de informações Ameaças programadas (vírus, worms, trojans) • Espionagem Número Atuais Tentativas de Ataque ao Ambiente 8.000.000 6.904.850 6.327.640 7.260.407 6.176.942 5.330.799 5.712.662 3.469.640 2.000.000 3.955.255 3.000.000 3.910.106 4.000.000 5.738.062 5.000.000 7.776.221 6.000.000 7.271.299 7.000.000 1.000.000 0 s et/04 out/04 nov /04 dez /04 jan/05 f ev /05 mar /05 abr /05 mai/05 jun/05 jul/05 ago/05 Pilares da Segurança Confidencialidade Integridade Disponibilidade Legalidade, Auditabilidade, Transparência, Não Repudio Ações da Segurança Processos Tecnologia Pessoas Funcionários Fornecedores Clientes Parceiros Consultorias Cidadão Segurança Física • Ambiente • Sala dos servidores • CPD • Datacenter • Equipamentos • Microcomputadores • Roteadores • Switches Perímetros 1o) Terreno: muro, controle de acesso: guarita, seguranças 2o) Prédio: paredes, controle de acesso: recepção, seguranças, catracas 3o) Callcenter: 2 portas de vidro, controle de acesso: crachá, segurança 4o) Datacenter: 2 portas de aço, controle de acesso: crachá + biometria 5o) Racks com chave, cameras 6o) Sala cofre PRODESP Segurança dos Ambientes • Recomendações – – – – Paredes sólidas Portas e janelas protegidas Alarme Mecanismos de controle de acesso • Prever riscos como – – – – Fogo Inundação Explosão Manifestações • Levar em conta riscos dos prédios vizinhos Segurança dos Equipamentos • Proteger contra: • acesso não autorizado • Roubo / perda (notebook) • Violações • Considerar: • Equipamento próprios • Equipamentos alienados • Equipamentos externos • Proteger a infraestrutura: • Cabines de fornecimento de energia elétrica • Salas de distribuição dos cabeamentos lógicos (rede/telecomunicação) • contra falhas ou anomalias de energia (estabilizadores, no-breaks, geradores) • Manutenção preventiva • Manter contingência dos sistemas críticos Segurança Lógica LAN Internet • • • • WAN, MAN Proteger pontos de rede Proteger dispositivos de rede (switches, routers) Segmentar rede Regras de controle de acessos (quem, o que, quando, como) • • Auditoria: logs Premissa: Tudo deve ser proibido a menos que seja expressamente permitido Informação ACL VPN Firewall VLAN´s IPS/IDS Autenticação Criptografia Certificado Digital Sistema Operacional Backup • Deve-se definir uma política de backup • As mídias devem ser: • Controladas • fisicamente protegidas contra roubo, furto e desastres naturais (fogo, inundação) • armazenadas em locais adequados (cofres, controle de humidade) • Os Data Centers podem ser utilizados para espelhamento dos sistemas críticos Outros • Manutenção preventiva e periódica • Deve-se adotar uma política de aplicação das correções de segurança dos sistema operacionais e softwares • Deve-se analisar as vulnerabilidades • Deve-se utilizar softwares antivírus • Recomenda-se a utilização de anti-spywares • Deve-se ter cuidado com o descarte das informações • Atenção com fotocopiadoras, gravadores de CD, FAX, filmadoras, câmeras em áreas críticas Hospedagem • Todos os órgãos e entidades da Administração Pública Estadual devem utilizar os “Data Centers” do Governo (Resolução CC-9, de 25/02/2005) – Hospedagem – Publicação de informações – Serviços eletrônicos via Internet • Modalidades: – Colocation – Hosting Hospedagem dos servidores Hospedagem de conteúdo, aplicativos e serviços Hospedagem Colocation Acesso Restrito e Controlado Antivírus Backup Monitoramento 24x7 Segurança física e lógica Aplicação de Patches Redundância Gerenciamento Remoto Upgrades Hardware/Softw. Infraestrutura Link com a Internet Link com a Intranet Hardware Software Treinamento Manutenção Equipe de profissionais Climatização Hosting X Opcional Opcional X Segurança X Opcional X Confiabilidade X N.A. X Disponibilidade X X Redução de X X X X X X X X X X X X X X X CustosX X X X X X Monitoramento • • • • Garantir a continuidade dos serviços Identificar anomalias e incidentes de segurança Acompanhar tendência de crescimento (capacity planning) Outros: alimentação elétrica, climatização, no-breaks, conectividade Equipamentos •Disco •Processamento •Memória •Segurança (patches, antivírus) •Conectividadade (rede local, switches, roteadores, etc.) Serviços •Login (usuário, data e hora, terminal) •Acessos ao sistema •Tentativas de acessos indevidos Modelo Organizacional • Definição e adoção de um Modelo Organizacional, baseado na criação de um Grupo de Resposta à Incidentes • • • • Interno Distribuído Interno Centralizado Combinado Coordenador • É importante o relacionamento do grupo de resposta à incidentes com áreas não técnicas, como Recursos Humanos e Jurídico • Terceirização deve ser feita com cautela uma vez que envolve riscos • Não existe um modelo mais indicado. Deve-se buscar implementar o que for melhor para a empresa. Modelos Organizacionais • Interno Distribuído • Modelo inicial • Possui um Coordenador para responder aos incidentes em conjunto com as áreas envolvidas • O Coordenador não precisa ser um especialista em Segurança, mas alguém que se preocupe não somente em resolver o incidente como também procurar as causas e trabalhar para que não ocorra novamente. • Interno Centralizado • • • • Existência de uma área de Segurança Funcionários exclusivos Serviços pró-ativos e reativos Atuação direta na resolução de problemas e manutenção das informações necessárias para investigação das causas e propostas de solução. • Combinado (Distribuído e Centralizado) • Coordenador • Modelo para entidades que possuem órgãos ligados diretamente. • A entidade organiza um grupo que coordena os demais grupos de segurança dos órgãos Considerações Finais • Política de Segurança • Uma vez que o ambiente não conte com uma infra-estrutura física ou lógica adequada, devese utilizar os Data Centers do Estado • Consultar outras instituições e sites • As recomendações devem ser selecionadas e usadas de acordo com a legislação e regulamentações vigentes • A simples aplicação destas recomendações auxilia, porém não garante a segurança da informação Links para Consultas • Comitê Gestor da Internet no Brasil http://www.cg.org.br/ • NIC BR Security Office http://www.nbso.nic.br • CAIS-Centro de Atendimento a Incidentes de Segurança http://www.rnp.br/cais/ FIM Perguntas ? Fábio R. N. Fernandes [email protected] www.prodesp.sp.gov.br

Baixar