SILVA ARAÚJO GERENCIAMENTO DE RICOS - APEGGR TRATAMENTO DE INFORMAÇÕES NA ASSESSORIA DE PESQUISA ESTRATÉGICA E UNIVERSIDADE DE BRASÍLIA INSTITUTO DE CIÊNCIAS EXATAS DEPARTAMENTO DE CIÊNCIA DA COMPUTAÇÃO ESPECIALIZAÇÃO EM GESTÃO DA SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES – CEGSIC 2009/2011 FRANCISCO DE ASSIS SILVA ARAÚJO TRATAMENTO DE INFORMAÇÕES NA ASSESSORIA DE PESQUISA ESTRATÉGICA E GERENCIAMENTO DE RISCOS - APEGR Tratamento de Informações extraídas do Cadastro Nacional de Informações Sociais - CNIS 2011 Brasília, outubro / 2011 Francisco de Assis Silva Araújo TRATAMENTO DE INFORMAÇÕES NA ASSESSORIA DE PESQUISA ESTRATÉGICA E GERENCIAMENTOS DE RISCO - APEGR Tratamento de Informações extraídas do Cadastro Nacional de Informações Sociais - CNIS Brasília 2011 Francisco de Assis Silva Araújo TRATAMENTO DE INFORMAÇÕES NA ASSESSORIA DE PESQUISA ESTRATÉGICA E GERENCIAMENTOS DE RISCO - APEGR Tratamento de Informações extraídas do Cadastro Nacional de Informações Sociais - CNIS Monografia apresentada ao Departamento de Ciência da Computação da Universidade de Brasília como requisito parcial para a obtenção do título de Especialista em Ciência da Computação: Gestão da Segurança da Informação e Comunicações. Orientador: Prof. Dr. Marcelo Felipe M. Persegona Universidade de Brasília Instituto de Ciências Exatas Departamento de Ciência da Computação Brasília Outubro de 2011 Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia BRASILeira de Gestão da Segurança da Informação e Comunicações CEGSIC 2009/2011. © 2011 Francisco de Assis Silva Araújo. Qualquer parte desta publicação pode ser reproduzida, desde que citada a fonte. Silva Araújo, Francisco de Assis Tratamento de Informações na Assessoria de Pesquisa Estratégica e Gerenciamentos de Riscos: Tratamento e Custódia de Informações reservadas na APEGR. Francisco de Assis Silva Araújo – Brasília: O autor, 2011. p.; Ilustrado; 25 cm. Monografia (especialização) – Universidade de Brasília. Instituto de Ciências Exatas. Departamento de Ciência da Computação, 2011. Inclui Bibliografia. 1. Tratamento de Informações 2. Informações Reservadas. 3. Custódia. I. Título. CDU 004.0561 1 O código CDU 004.056 indica o assunto “Proteção de Dados”, dentro da área 004 – Informática, segundo a Classificação Decimal Universal (CDU), usada por bibliotecários. Dedico este trabalho aos servidores, que por intermédio de trabalho obstinado, deslocando-se para longas distâncias, sacrificando o convívio familiar, deixando de viver os melhores momentos da vida, colocando em risco a integridade física, mas conscientes que uma nação se faz com pessoas abnegadas, construíram a Assessoria de Pesquisa Estratégica e Gerenciamento de Riscos – APEGR, Agradeço a Deus, a família, as companhias de todas as horas, mestres e amigos, pelo apoio, tolerância com a intolerância de minha pessoa e pelos incentivos indispensáveis à consecução do objeto do trabalho. Baseados em quê tomamos nossas decisões? A arte de decidir bem, reta e adequadamente, era denominada pelos antigos Prudentia. Originariamente, a virtude da Prudentia (a principal entre as virtudes cardeais!) não tem nada que ver com a encolhida cautela a que, hoje, chamamos prudência; Prudentia (a legítima, a verdadeira) é, pura e simplesmente, a arte de decidir certo. Prudentia, Religiões e Sociedade Jean Lauand Lista de Tabelas Tabela I Extração de dados ............................................................................. 43 Tabela II Resumo dos Dados dos Relatórios Produzidos................................. 44 Lista de Siglas APEGR Assessoria de Pesquisa Estratégica e Gerenciamento de Riscos Caged Cadastro Geral de Empregados e Desempregados CEI Cadastro Específico do INSS CND Certidão Negativa de Débito CNIS Cadastro Nacional de Informações Sociais CNPJ Cadastro Nacional de Pessoas Jurídicas Dataprev Empresa de Processamento de Dados da Previdência Social DPF Departamento de Polícia Federal FGTS Fundo de Garantia do Tempo de Serviço Fraap Facilited Risck Analysis and Assessment Process FTP Grupos de Trabalho integrante das Forças-Tarefas Previdenciárias Gesic Gestão da Segurança da Informação e Comunicações GFIP Guia do Recolhimento do Fundo de Garantia e Informações à Previdência Social GRS Gerenciamento de Risco Simplificado GRSI Gerenciamento de Risco da Segurança da Informação e Comunicação GSI Gabinete de Segurança Institucional da Presidência da República HTML HyperText Markup Language INSS Instituto Nacional de Seguro Social Maiprev Programa de Monitoramento e Análise de Informações da Previdência Social Lista de Siglas MPF Ministério Público Federal MPS Ministério da Previdência Social NIT Número de Inscrição do Trabalhador OGPS Ouvidoria-Geral da Previdência Social Pasep Programa de Formação do Patrimônio do Servidor Público PDCA Plan, Do, Check, Action PIS Programa de Integração Social RAIS Relação Anual de Informações Sociais RGPS Regime Geral de Previdência Social RIA Rich Internet Application SE Secretaria Executiva Sefip Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social SGDB Sistema de Gerenciamento de Banco de Dados Sisbin Sistema BRASILeiro de Inteligência Sisgape Sistema de Gerenciamento da APEGR Souweb Sistema de Ouvidoria Geral SQL Structure Query Language WEB World Wide Web Sumário 1 Delimitação do Problema.............................................................................. 16 1.1 Introdução............................................................................................. 16 1.2 Formulação da Situação Problema........................................................ 16 1.3 Objetivos e Escopo................................................................................. 16 1.3.1 Objetivo Geral............................................................................... 17 1.3.2 Objetivos Específicos................................................................... 17 1.3.3 Escopo......................................................................................... 17 1.4 Justificativa............................................................................................. 18 1.5 Hipóteses................................................................................................ 19 1.5.1 Hipóteses sobre a Missão Organizacional .................................... 19 2 Revisão de Literatura e Fundamentos ......................................................... 20 2.1 Referencial Teórico .............................................................................. 20 2.1.1 Aplicativos na Web....................................................................... 20 2.1.2 Convergência Privilégio e Elaboração..........................................23 2.2. Dicotomia do Direito............................................................................. 23 2.3 Obrigação e Responsabilidade ............................................................. 28 2.4 A Previdência Social ............................................................................. 29 2.5 Avanços Sociais e Instrumentos de Informação.................................... 30 2.6 Programa de Distribuição de Renda.......................................................31 2.7 Segurança da Informação...................................................................... 35 3 Metodologia................................................................................................... 36 4 Resultados..................................................................................................... 37 5 Discussão...................................................................................................... 40 6 Conclusões e Trabalhos Futuros.................................................................. 45 6.1 Conclusões............................................................................................. 45 6.2 Trabalhos Futuros.................................................................................. 49 Referências...................................................................................................... 51 Resumo A pesquisa teve por objetivo conhecer os procedimentos de tratamento de informação extraídas do Cadastro Nacional de Informações Social no ambiente da APEGR. As informações ou dados tratados constituem conhecimentos. As análises mais detalhadas das informações produzem certo grau de certeza sobre as premissas apontadas no conhecimento. O uso indevido de informações traz prejuízo às organizações privadas e públicas. O tratamento de informações especialmente daquela advindas de fora da organização passa ser crucial. O Estado e suas instituições são vítimas de fraudes oriundas de informações dolosamente implantadas para obtenção de vantagens indevidas. A pesquisa teve por objetivo conhecer a dimensão do problema e propor sugestões para tratamento de informações visando a estabelecer níveis de confiabilidade no ambiente de circunscrição da pesquisa. Abstract The research was aimed at determining the procedures for processing information extracted from the National Register Information in Social APEGR environment. Information or data are treated knowledge. The more detailed analysis of information produce some degree of certainty about the assumptions outlined in knowledge. The misuse of information brings harm to the public and private organizations. Processing of information especially that coming from outside the organization is to be crucial. The state and its institutions are victims of fraud arising from information intentionally deployed to obtain undue advantage. The survey aimed to ascertain the extent of the problem and propose suggestions for handling information in order to establish levels of reliability in the constituency of the research environment. 16 1 Delimitação do Problema 1.1 Introdução A Previdência Social constitui mecanismo de distribuição de renda e fomento da paz social, contribuindo instrumento de salvaguarda o regime democrático. As desigualdades sociais sempre estiveram no cerne das questões que provocaram rupturas sistêmicas. O Regime Geral de Previdência Social tem sido vítima de fraudes mediante a implantação de dados falsos no Cadastro Nacional de Informações Sociais com fito de percepção de vantagens indevidas. 1.2 Formulação da Situação Problema A APEGR, no exercício da atividade inteligência, tem como insumo para execução do trabalho, informações advindas de diversas origens na maioria das vezes consideradas sensíveis. O tratamento de informações tem importância primordial para atingir sua missão é que de assessorar o Ministério da Previdência Social - MPS. Contudo, algumas dessas informações devem ser checadas quanto a sua veracidade, para melhorar a qualidade dos dados processados. 1.3 Objetivos e Escopo A APEGR, dentro do Programa de Combate às Fraudes de Natureza Previdenciária, responde pela execução de ações que por objeto a verificação da possibilidade potencial de ocorrência de fraudes em benefícios previdenciários. Trata as informações como, por exemplo, àquelas oriundas de denúncias formalizadas junto à Ouvidoria Geral da Previdência Social (OGPS). Utiliza, entre outros meios, como ferramenta auxiliar, o programa de Monitoramento e Análise de 17 Informações Previdência Social (Maiprev), que produz informações que podem ser indicativos de fraudes ou irregularidades. As informações tratadas constituem os conhecimentos, que são produzidos pelos núcleos instalados nas unidades da federação. Delimita-se aqui o ponto de partida para análises mais detalhadas visando a produzir certo grau de certeza sobre as premissas apontadas no conhecimento. Grupos de Trabalho Integrantes das Forças-Tarefas Previdenciárias – (FTP), com a participação de servidores integrantes do Departamento de Polícia Federal (DPF) e do Ministério Público Federal (MPF), ressalvadas as respectivas prerrogativas legais são formados dependendo a dimensão da situação verificada visando a melhor integração entre os órgãos no combate à fraude previdenciária. 1.3.1 Objetivo Geral Contribuir para análise sistemática dos dados disponibilizados pelo Cadastro Nacional de Informações Sociais (CNIS). 1.3.2 Objetivos Específicos Propor uma metodologia para avaliação dos dados enviados para o Sistema Nacional de Informações Sociais (CNIS), considerando: a) possíveis discrepâncias nos aspectos temporais e representativos; b) tratamento em apartado dos dados com presunção de desconformidade face às discrepâncias observadas. 1.3.3 Escopo O trabalho está circunscrito às atividades desenvolvidas pela APEGR, com limite temporal nos exercícios 2009 e 2010. 18 1.4 Justificativa As relações na sociedade sofreram grande avanço com o estado tentando cumprir o seu papel. O estado necessita de informações da sociedade para acionar mecanismos de proteção social voltados para defesa dos indivíduos e das instituições que são a razão da existência do próprio estado. As informações geram direitos sociais, entretanto, a sociedade e o estado são vítimas de quadrilhas que atuam dentro e fora da administração pública. É preciso estudar o fenômeno social, compreender a extensão e propor mecanismos, podendo ser um deles o desenvolvimento de uma metodologia para através de parâmetros possa estabelecer níveis de confiabilidade para determinadas informações recebidas. O uso indevido de informações traz prejuízo às organizações privadas e públicas. As organizações começam a despertar para necessidade de atuação próativa através de estudos analíticos de informações disponíveis em bancos de dados, ou obtidas através de compartilhamento com terceiros. Começam a através do tratamento da informação, observar padrões de comportamento e estabelecer possíveis desvios de padrões e estabelecer níveis de alerta para promover procedimentos mais seguros visando à garantia da confiabilidade e segurança nos negócios. As informações de que se trata tópico anterior, por ser um estudo particular de determinada organizações e na maioria das vezes, em paralelo as atividades negociais, embora imprescindíveis a continuidade da organização, são altamente sensíveis e prescindem de atenção especial quanto tratamento, custódia e divulgação. O estudo terá como objeto principal o tratamento de informações sensíveis, que vão promover ações, mesmo reativas, mas que representam, ainda, pequenos passos para defesa do serviço e patrimônios públicos que são base de sustentação da nação e razão do estado brasileiro. 19 1.5 Hipóteses 1.5.1 Hipóteses sobre a Missão Organizacional A adoção pela APEGR de uma metodologia para avaliação dos dados enviados para a Base Nacional de Dados poderá complementar os instrumentos existentes: a) contribuir para a melhoria da qualidade dos dados do Cadastro Nacional de Informações Sociais; b) estabelecer padrões para tratamento dos dados do CNIS; c) possibilitar a criação de métricas para sinalização buscando a solicitação de provas documentais face às informações com suspeições migradas para o CNIS, como pré-requisito ao deferimento de benefícios previdenciários. 20 2 Revisão de Literatura e Fundamentos 2.1 Referencial teórico 2.1.1. Aplicativos na Web A crescente oferta de aplicativos na web pode ser explicada pela facilidade de distribuição e disponibilidade de acesso. A arquitetura web é baseada em uma arquitetura cliente/servidor, onde o navegador é o cliente e responsável pela exibição e entrada de dados e o servidor pelo processamento destes dados. Um aplicativo Web não necessita ser instalado em cada máquina em que será utilizado, basta que esta máquina possua um navegador e acesso a rede. As atualizações também deixam de ser um problema, a versão que se está acessando sempre é a mais recente. Além disso, o acesso ao sistema não fica restrito a uma arquitetura de hardware ou sistema operacional e pode ser acessado a partir de qualquer lugar. Em um sistema desktop é praticamente impossível dar essa liberdade ao usuário. Além de o aplicativo ter de ser escrito tendo como premissa a portabilidade, ele deve ser compilado novamente para cada diferente configuração de hardware e sistema operacional. Por outro lado, os aplicativos desktop possuem uma riqueza de interatividade e velocidade de resposta não encontrada na web baseada em HTML. O modelo clássico de uma aplicação web é o usuário inserir alguma informação em um formulário, enviar um pedido para o servidor, o servidor fazer algum processamento e retornar uma nova página para o usuário. Este modelo é ótimo para um sistema de hipertexto, contudo insuficiente para uma aplicação de software amigável ao uso. O grande problema é que a interatividade oferecida é incômoda para o usuário, enquanto os dados são enviados para o servidor e este executa seu processamento o usuário tem sua atividade interrompida e, conseqüentemente, o tempo necessário para completar sua tarefa é aumentado. É difícil fazer com que o usuário espere a cada vez que o sistema tem de responder a uma ação sua. Este 21 problema é encontrado tanto em sistemas client-side como server-side. Nos serverside, como já descrito, os dados trafegam constantemente entre o navegador e o servidor. E nos client-side este tráfego é menos intenso, mas a interatividade é afetada uma vez que a lógica da aplicação é transferida para o cliente e assim a recuperação dos dados disponíveis somente no servidor fica dificultada. Uma limitação que surge ao se utilizar um sistema client-side é que a velocidade da aplicação passa a ser totalmente dependente da capacidade de processamento do cliente, (PRECIADO, 2005). Os maiores dificuldades para os aplicativos na web tradicional são problemas de processo. Aplicativos complexos exigem a navegação por diversas páginas para realizar uma única tarefa. Problema dos dados: não suporta a exploração interativa dos dados. Problema de configuração: não é possível configurar a apresentação do sistema de uma forma intuitiva. Problema de resposta: as páginas HTML têm de ser recarregadas muitas vezes durante a interação. Para melhorar a experiência do usuário no uso de sistemas baseados na web estão sendo desenvolvidas tecnologias para que a parte da aplicação que está no cliente não esteja restrita a uma simples entrada de dados para posterior envio como é no modelo HTML. Estas tecnologias dão suporte ao modelo de sistemas chamado Rich Internet Application (RIA) que tem como finalidade melhorar a usabilidade dos aplicativos, (PRECIADO, 2005). Todos os dias nos chegam informações de diversas origens e formas e não podemos utilizar com eficiência a gama enorme de dados. As informações podem nos chegar através de papéis, sons e imagens. Diante da circunstância, como se atualizar sem perder o contexto. Estima-se que a quantidade de informações disponíveis duplica-se em média a cada quatro anos. Os aparatos tecnológicos na área da informática e comunicação social vem revolucionando a essência do processo, provocando a fluência rápida por certo canal, aproximando o transmissor / emissor com o receptor, (NAISBITT, 1982). 22 Alguns conceitos e procedimentos na realização da comunicação inserta em tarefas profissionais e pessoais devem ser revistos ou refeitos A extensão e a massa de informação exigem maior necessidade de crítica, capacidade de profissionais para essa grande fonte de dados possa ser utilizada de forma produtiva ou descartada caso não apresente utilidade. Cada pessoa tem por objetivo transformar a informação como material disperso em informação como significado. Se não apresentar algo com utilidade, serão tais informações simples dados, não informações. Logo, informação é dado trabalhado ou com algum significado. Estamos criando e utilizando idéias e imagens a uma velocidade cada vez maior. O conhecimento – assim como as pessoas, os lugares, as coisas e as formas de organização- está se tornando descartável, (TOFFLER, 1970). Todos os indivíduos estão buscando aprimorar suas capacidades profissionais e pessoais. O volume e os significados de novos conceitos e vocabulários implicam o desenvolvimento de termos como educação, ambição, ousadia, disciplina, vivência, bagagem cultural, idiomas, humildade, formas de relacionamentos e curiosidade. Esses são alguns dos componentes considerados por grandes empresários, como características básicas que devem ser valorizadas e assumidas pelos novos profissionais na busca do sucesso. O mercado de trabalho e a sociedade implicam que haja a assimilação de um conjunto de informações de forma crescente a cada minuto. Cada pessoa da sociedade deve ter cuidado para aprimorar o processo de comunicação e usar a informação como elemento, que venha a possibilitar a compreensão de um conhecimento. Que possa ser utilizado para o saber, o fazer e o analisar em seus aspectos de interferência no dia-a-dia do seu usuário, (HENRIQUES, 2000). 23 2.1.2 Convergência Privilégio e Elaboração A convergência entre o privilégio de exploração da criação intelectual e a elaboração de um direto virtual e suas implicações sobre o domínio público. É traçada certa modelagem alegórica, um paralelo entre Os Sertões e websfera, em ótica específica, caráter desestatizado, constituindo-se em “terra de ninguém” no artigo “Impropriedade Intelectual”, (MACHADO, 2003). A incerteza é um fardo da Ciência da Informação, que se agrega a incerteza da evolução tecnológica atual. Entretanto, tal realidade não pode afastar a aplicabilidade do Direito. A Ciência e a evolução se formam em processos afastados do próprio direito. O Direito tem o atributo de ser reconhecido como conhecimento e de assumir certa faceta de utilidade. Há necessidade que o Direito se constitua em instrumento para uso em outras áreas do conhecimento, privando-se de ficar circunscrito exclusivamente a uma área específica, (MACHADO, 2008). 2.2 Dicotomia do Direito Exclusivamente para fins didáticos, em construção conhecida como burguesa, o direito de dividido em Direito Público e Direito Privado. Entretanto, tal divisão deve ser vista com a reserva necessária, pois ramo de direito público pode ser permear com direito privado. O direito trabalhista na maioria do regramento regulamenta interesses privados, entre quando se depara com normas rígidas sobre as quais as partes envolvidas não podem transacionar, assume caráter de norma pública. São exemplos do Direito Público: Constitucional, Administrativo, Eleitoral, Penal; de Direito Privado: Civil e Trabalhista. Indaga-se que importância tem a dicotomia entre Direito Público e Privado para entendimento do inter-relacionamento Direito e a Gestão da Segurança da Informação e Comunicações (Gesic). A razão está no fato de que, embora, as 24 fronteiras se permeiam, tais ramos possuem princípios próprios que lhes são peculiares. As organizações, cujos servidores buscam se aprimorar no Gesic, regência por excelência pelas regras concernentes ao Direito Público. O regramento é pautado pelo Direito Administrativo, Tributário, Econômico e Constitucional. Algumas atividades estatais para melhor flexibilidade das relações estão travestidas de natureza de Direito Privado (empresas públicas e sociedades de economia mista). As relações para uso da força de trabalho humana estão submissas às disposições do Direito do Trabalho. O Direito de Trabalho, um ramo das relações jurídicas que impõe a relações tipicamente privadas (contrato, livre disposição) regras de Direito Público (dignidade, proteção ao hipossuficiente, princípio da primazia da realidade, princípio da cláusula mais benéfica, regras de estabilidade, dentre outras tantas). Desde sua origem moderna, o Direito é discutido à luz de duas concepções fundamentais e contrapostas o jusnaturalismo e o positivismo jurídico. Meras reminiscências, na prática não há utilidade tal discussão, constata-se como superadas ambas correntes, havendo a percepção do nascedouro da terceira via aflorando do confronto de tais idéias. A Constituição enfocou a pessoa humana com valor maior para o Estado, o Direito Civil tem que adaptar seus antigos institutos patrimonialistas. Princípios como pacta sunt servanda (contratos devem ser cumpridos) dão lugar às regras de conciliação de interesses sob o título de função social da propriedade, contrato, princípio de lesão, que congrega a possibilidade de invalidade de relações jurídicas firmadas com considerável desequilíbrio de um dos contratantes, ente outros. Observa-se na evolução do Direito uma quase revolução, ou talvez com o fito de evitá-la, uma espécie de ‘Et anti quum documentum Novo cedat ritui. Praestet fides supplementum Sensuum defectui’, que significa que o velho deu ao novo seu lugar. 25 O homem atual é formador de grupos de coletividade, para alguns, tribos, mas integrantes de uma comunidade inteira. São os chamados direitos difusos, entre os quais o direito ao ambiente protegido, à credibilidade e estabilidade das relações econômicas. São direitos defendidos por mecanismos como a ’”Ação Popular”, o “Código de Defesa do Consumidor”, a lei de “Ação Civil Pública” e do “Estatuto do Idoso”. Surgem também os direitos “globalizados” ou “universais” ou, ainda, “transnacionais”. É preciso pensar o homem como “cidadão do mundo”: fronteiras em expansão, Internet com inclusão digital; direito à informação, direito à democracia, direito à comunicação: tudo isso hoje é considerado direito de quarta dimensão, ou transnacional, ou universal ou globalizado. Os direitos difusos e os globalizados, na concepção de universais ou transacionais traçam relação estreita com a Gestão da Segurança da Informação e das Comunicações. Advogando o direito à informação, estando dentro de direitos da quarta dimensão. A Diretiva Européia sobre crimes eletrônicos ou o Marco Civil Regulatório da Internet no BRASIL condizem com a construção desses modelos aí enquadrados. Por outro, ao refletirmos sobre o entrelaçamento entre o Direito e a Ética, podemos adentrar nos questionamentos sobre os aspectos éticos de determinada conduta na rede ou de determinadas práticas antiambientais de nossa organização, estamos falando de direitos de quinta geração. Estaremos igualmente tangenciando esses direitos quando tratarmos uma questão de severa importância em uma organização: a discussão entre “direito de propriedade” e o “direito à privacidade”. Essa é a questão que permeia os elementos daquele quinto conjunto de preocupações. Se falamos, por outro lado, de questões bastante presentes, na sociedade da informação, como pedofilia, indução ao suicídio, jogos de azar, pornografia, estaremos da mesma forma permeando as discussões próprias desse nicho dimensional. Dentre as principais características da sociedade da informação, destaquese a relevância da informação como o principal ativo; importância das bases de 26 dados públicas; difusão da revolução da tecnologia da informação por todo o planeta; incremento da liberdade de expressão e de comunicação; fortalecimento da democracia participativa; cisão global entre países “ricos em informação” e países “pobres em informação”; surgimento das empresas.com; incremento das atividades de governo possibilidade eletrônico; da enfraquecimento territorial; maior guerra vulnerabilidade informacional; das infra-estruturas crescimento dos críticas; cibercrimes; das fronteiras físicas traçadas em nível jurídico, político e incremento da vigilância eletrônica; mitigação da privacidade; fortalecimento dos “mundos virtuais”, (ANGELUCI, 2007). A Gestão de Segurança da Informação deve ser vista como se fosse um tripé: infraestrutura, processos da natureza e aspecto jurídico. Em (Machado,2008), Ulysses. O Case “Certinfo” – Correção de Rumos e Revisão de perspectivas (setembro 2007) CIC-UnB Universidade de Brasília. Disponível em www.devir.adv.br, 12 de abril de 2008, citado pelo Ulysses Alves de Levy Machado no Manual Direito na Sociedade da Informação, fls. 13, Gsic 2009/2010, fazendo uma análise liminar de nosso problema, iniciamos a abordagem da GESIC ou da GSI, tecendo as seguintes considerações: Quando se fala em Gestão de Segurança da Informação – GSI no âmbito de organizações, o conteúdo dessa área de conhecimento envolve, dentre outras coisas, o objetivo geral de mitigar a sujeição da informação às vulnerabilidades que tecnicamente vêm a constituir “janela” para três diferentes planos da esfera geral de risco: o primeiro plano é aquele decorrente do “comportamento” das forças naturais (normalmente relacionados aos chamados “motivos de força maior”, os “casos fortuitos” e as “condições de estado”, despersonalizados e despidos dos efeitos da responsabilidade jurídica). Já o segundo plano identifica a dimensão da falha de infra-estrutura, envolvendo a tecnologia aplicada, por simples que seja, o estado da arte, as condições não-fortuitas, mas que estão – de certa forma – sob alguma esfera de controle mínimo (o desgaste, a defasagem cronológica, a obsolescência), e que, em homenagem ao razoável não podem ser exatamente imputados a pessoas, salvo em circunstâncias muito especiais. São fatores bastante relacionados com o conceito de “crise” que abordaremos adiante. De um lado, esse segundo plano se relaciona com a atuação das forças naturais e, de outro lado, deita contato com o “terceiro plano”. Esse “terceiro plano”, por sua vez, identifica a esfera da responsabilidade. Aqui, adentramos o foco da conduta humana relacionada – como ocorre com os dois planos anteriores – a fatos. Os fatos relacionados com esse terceiro plano, contudo, são qualificados: pautam-se pela intervenção humana. Abandonam o plano mais amplo da esfera cosmológica e adentram, pela 27 intervenção humana, a esfera do mundo. Trata-se de fatos qualificados pela vontade, ação, omissão, conduta, pela abstinência de conduta e estão inteiramente ligados à teoria da responsabilidade. Em Gestão de Segurança da Informação, esse plano abarca o que se costuma designar “falha humana”, mas também as diversas formas de manifestação e contra-manifestação da conduta humana volitiva e os conceitos adjacentes de vulnerabilidade, ameaça,risco, invasão, ataque e resposta e tudo quanto represente valor em face do tríplice atributo informacional. Esse tríplice atributo, em verdade, traz consigo certos desdobramentos conceituais, (MARCIANO, 2000). A conduta humana é objeto da abordagem jurídica nos aspectos consultivo, preventivo, reativo (contencioso administrativo ou judicial). Ocorrências relacionadas à infraestrutura produzem responsabilidade. A falha de infraestrutura é objeto de responsabilidade pessoal atribuída ao profissional ou conjunto de profissionais que estavam por força de contrato obrigados a prestar e manter a continuidade dos serviços, podendo ser a pessoa jurídica obrigada à execução do plano de contingência, ou pela condução do sistema de recuperação (ou do Business Impact Analysis, contratado ou implantado corporativamente). De forma residual, em consequência de fatos e circunstâncias da natureza pode-se apurar a responsabilidade de quem teria a obrigação de prever sinistros naturais, seja para apurar a melhoria dos processos de trabalho ou ainda para se apurar a responsabilidade securitária. Em se tratando de sinistros naturais pode se indagar se alguma foi prevista e contratualmente possível de ser exigida. Em modelos tidos como de baixa maturidade, o plano de responsabilidade pessoal é mitigado por falta de inadequação de definições de competência, passando-se a responsabilidade arbitrária, punindo qualquer um pelo exemplo. Situação pouco recomendável, pois a prova do direito cabe a quem o alega e uma imputação frágil ou questionável provoca o nascedouro de outro direito de reparação de danos. 28 O instituto da obrigação e da responsabilidade são conceitos distintos. A obrigação está conceituada no Direito das Obrigações do Código Civil BRASILeiro, decorre de ato de vontade (contratual) e ou da própria lei, que vincula um dever de ordem primária. 2.3 Obrigação e Responsabilidade A responsabilidade é derivada de algum fato do descumprimento do contrato. O descumprimento do dever primário pelo “obrigado” (contratado, contratante, nomeado) pode implicar sua responsabilidade ou a responsabilidade de terceiro (aquele que é fiador, avalista, ou que tem o dever de “garante” em face do objeto de obrigação). A responsabilidade civil (dever secundário) surge quando há não se cumpre disposição (dever primário) consubstanciada em deposição legal (prestar alimentos) ou contratual (cumprimento das disposições). Da violação, surge uma obrigação jurídica derivada ou secundária. A pessoa física ou jurídica que se submeteu mediante contrato em determinada organização privada a executar obrigação funcional não é responsável no sentido jurídico. No entanto, a inobservância dos deveres profissionais pode implicar em responsabilidade das esferas trabalhista, civil e penal. Nas instituições públicas, se a pessoa responsável pelo grupo de resposta a incidentes venha a falha motivado por corrupção, pode responsabilizado na esfera cível, sofrer punição com multa por improbidade ou demitido por falta funcional grave. Não se trata de dupla ou tripla punição pelo mesmo fato, mas sim reflexos de um mesmo fato nas diferenças esferas, (PONTES DE MIRANDA, 1961). O Direto não se ocupa apenas de questões atinentes à responsabilidade, pode se entender que parte pequena do Direito Civil e Administrativo e certamente grande parte do Direito Penal. Constitui ferramenta para o gestor (privado ou 29 público) não apenas na forma reativa. Como preventivo poderá ser incorporado à prática com a capacitação dos profissionais do Direito da corporação, que lhes propiciam a cooperar na construção do modelo de Gesic. Tais profissionais podem atuar via assessoramento para elaboração da Política de GSI, propriedade intelectual, traduzidas em eficazes termos de confidencialidade, modelos de cessão e formas de alienação de bens materiais e imateriais e instrução para gestão de segredos de negócio. 2.4 A Previdência Social A Previdência Social é um seguro que garante a renda do contribuinte e de sua família, em casos de doença, acidente, gravidez, prisão, morte e velhice. Oferece vários benefícios que juntos garantem tranqüilidade quanto ao presente e em relação ao futuro assegurando um rendimento seguro. Para ter essa proteção, é necessário se inscrever e contribuir todos os meses. A Previdência Social é o seguro social para a pessoa que contribui. É uma instituição pública que tem como objetivo reconhecer e conceder direitos aos seus segurados. A renda transferida pela Previdência Social é utilizada para substituir a renda do trabalhador contribuinte, quando ele perde a capacidade de trabalho, seja pela doença, invalidez, idade avançada, morte e desemprego involuntário, ou mesmo a maternidade e a reclusão. Outrora para o exercício de direitos, o segurado: empregado, contribuinte individual ou segurado facultativo deveria requer junto ao órgão específico: Agência da Previdência Social e fornecer toda documentação necessária: Carteira de Trabalho ou comprovante de recolhimentos. Teria que provar que fez suas contribuições e no tempo exigido por lei para concessão do seu direito. Em suma, teria que provar seu direito, que teria que submeter ao ônus da prova. 30 2.5 Avanços Sociais e Instrumentos de Informação Com objetivo de promover avanços sociais nas relações contribuinte/segurado e o ente público gestor do Regime Geral de Previdência Social, vários instrumentos foram implantados para coletas de informações sobre os segurados. Tais instrumentos em tese possibilitaram melhor exercício da gestão e controle os dados inclusive para fins de tomar a arrecadação de contribuições mais eficiente, considerando, que as autoridades por intermédio de convênio, deveriam tratar as informações recebidas, utilizá-las para fins específicos ou disponibilizá-las de acordo com ordenamento jurídico. Grande marco histórico foram às criações do Programa de Integração Social (PIS) e do Programa de Formação do Patrimônio do Servidor Público (Pasep) e a implantação da Relação Anual de Informações Sociais – RAIS. O constitui documento preenchido pelos empregadores com os dados pertinentes a relações de trabalho com vínculo empregatício. A gestão governamental do setor do trabalho conta com o importante instrumento de coleta de dados denominado de Relação Anual de Informações Sociais - RAIS. Instituída pelo Decreto nº 76.900, de 23/12/75, a RAIS tem por objetivo: • o suprimento às necessidades de controle da atividade trabalhista no país; • o provimento de dados para a elaboração de estatística do trabalho; • disponibilização de informações do mercado de trabalho às entidades governamentais. Os dados coletados pela RAIS constituem expressivos insumos para atendimento das necessidades: • da legislação da nacionalização do trabalho; • do controle dos registros do Fundo de Garantia do Tempo de Serviço - FGTS; • dos Sistemas de Arrecadação e de Concessão e Benefícios Previdenciários; 31 • de estudos técnicos de natureza estatística e atuarial; • de identificação do trabalhador com direito ao abono salarial PIS ou Pasep. Tem direito ao abono salarial do PIS, equivalente ao salário-mínimo vigente na data de pagamento, o trabalhador que atenda as condições: • Estar cadastrado há pelo menos 5 anos no PIS ou Pasep; • Ter recebido de empregadores contribuintes do PIS ou Pasep, remuneração mensal de até 2 salários-mínimos médios durante o ano base que for considerado para a atribuição do benefício; • Ter exercido atividade remunerada durante pelo menos 30 dias, consecutivos ou não no ano base considerado para apuração; • Ter seus dados informados corretamente na RAIS no base considerado. Algumas categorias de trabalhadores não direito ao benefício nos termos da Lei 7.998/90: • Trabalhadores urbanos vinculados a empregador Pessoa Física; • Trabalhadores rurais vinculados a empregador Pessoa Física; • Diretores em vínculo empregatício, mesmo que a empresa tenha optado pelo recolhimento do FGTS; • Empregados domésticos; • Menores aprendizes. 2.6 Programa de Distribuição de Renda O sistema constituído pelo PIS e Pasep, sem embargo, é instrumento de distribuição da renda. Os valores arrecadados, depois de pagas a as despesas legais formam um fundo que possibilita pagar abono salarial ou rendimentos aos empregados para os trabalhadores inscritos até 04/10/1988. Com a criação do PIS e Pasep implantou-se também a RAIS, instrumento possibilita a coleta de dados sobre relações empregatícias. 32 A lei nº 9.528/97 introduziu a obrigatoriedade de apresentação da Guia de Recolhimento do Fundo de Garantia por Tempo de Serviço e Informações à Previdência Social - GFIP. Desde a competência janeiro de 1999, todas as pessoas físicas ou jurídicas sujeitas ao recolhimento do FGTS, conforme estabelece a lei nº 8.036/90 e legislação posterior, bem como às contribuições e/ou informações à Previdência Social, conforme disposto nas leis nº 8.212/91 e 8.213/91 e legislação posterior, estão obrigadas ao cumprimento desta obrigação. Deverão ser informados os dados da empresa e dos trabalhadores, os fatos geradores de contribuições previdenciárias e valores devidos ao INSS, bem como as remunerações dos trabalhadores e valor a ser recolhido ao FGTS. A empresa está obrigada à entrega da GFIP ainda que não haja recolhimento para o FGTS, caso em que esta GFIP será declaratória, contendo todas as informações cadastrais e financeiras de interesse da Previdência Social. A GFIP deverá ser entregue/recolhida até o dia 7 do mês seguinte àquele em que a remuneração foi paga, creditada ou se tornou devida ao trabalhador e/ou tenha ocorrido outro fato gerador de contribuição à Previdência Social. Caso não haja expediente bancário no dia 7, a entrega deverá ser antecipada para o dia de expediente bancário imediatamente anterior. Estão desobrigados de entregar a GFIP: - O contribuinte individual sem segurado que lhe preste serviço; - O segurado especial; - Os órgãos públicos em relação aos servidores estatutários filiados a regime próprio de previdência social; - O empregador doméstico que não recolher o FGTS para o empregado doméstico; - O segurado facultativo. 33 Deixar de apresentar a GFIP, apresentá-la com dados não correspondentes aos fatos geradores, bem como apresentá-la com erro de preenchimento nos dados não relacionados aos fatos geradores, sujeitarão os responsáveis às multas previstas na lei nº 8.212/91 e alterações posteriores, e às sanções previstas na lei nº 8.036/90. A correção da falta, antes de qualquer procedimento administrativo ou fiscal por parte do INSS, caracteriza a denúncia espontânea, afastando a aplicação das penalidades previstas. O pagamento da multa pela ausência de entrega da GFIP não supre a falta deste documento, permanecendo o impedimento para obtenção de Certidão Negativa de Débito - CND. As informações prestadas incorretamente devem ser corrigidas por meio do próprio Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social - Sefip a partir de 01/12/2005, conforme estabelecido no Capítulo V do Manual da GFIP aprovado pela Instrução Normativa MPS/SRP 09/2005 e pela Circular Caixa 370/2005. Os fatos geradores omitidos devem ser informados mediante a transmissão de novo arquivo SEFIPCR.SFP, contendo todos os fatos geradores, inclusive os já informados, com as respectivas correções e confirmações. No movimento com retificação de informações, será gerada uma GPS - Guia da Previdência Social com base na totalidade dos fatos geradores e demais informações. Caso tenham sido recolhidos anteriormente valores devidos à Previdência, no todo ou em parte, esta GPS não deverá ser utilizada. SEFIPCR.SPF é um arquivo de dados que deve ser entregue via Conectividade Social, situação que o sistema SEFIP permite a emissão da GRF – Guia de Recolhimento FGTS. O conectividade social foi criado pela Portaria nº 116, de 09 de fevereiro de 2004, dos Ministérios da Previdência Social e do Trabalho e Emprego, que estabeleceu a obrigatoriedade da Certificação Eletrônica para o uso do Conectividade Social para todas as empresas que se relacionam com o FGTS e prestam informações à Previdência Social. A Caixa Econômica Federal é o agente exclusivo dessa certificação. O Conectividade Social é um Canal Eletrônico de Relacionamento desenvolvido pela CAIXA e disponibilizado gratuitamente às empresas. É utilizado para a transmissão, via internet e no ambiente da própria empresa, dos arquivos gerados pelo programa SEFIP - Sistema de Recolhimento do FGTS e Informações à 34 Previdência Social, sem a necessidade de encaminhamento dos disquetes ao banco quando do recolhimento de FGTS e/ou prestação de Informações à Previdência. O Conectividade Social também permite acesso a informações do FGTS dos trabalhadores vinculados à empresa, bem como a realização de outras transações relacionadas à transferência de benefícios à sociedade. Alterações cadastrais e comunicações de afastamento do empregado, também serão feitos via internet (/www.fgts.gov.br/empregador/conectividade_social.asp). Conectividade Social é um canal eletrônico de relacionamento, utilizado para troca de informações entre a CAIXA e as empresas, escritórios de contabilidade, sindicatos, prefeituras e outros entes. É moderno, ágil, seguro e facilmente adaptável ao ambiente de trabalho. O canal dispõe de diversas funcionalidades para os usuários, como a transmissão do arquivo do Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social - SEFIP, envio das informações relativas ao CAIXA PIS/Empresa, encaminhamento do arquivo da GRRF (Guia de Recolhimento Rescisório do FGTS), obtenção de extrato da conta vinculada aos trabalhadores, entre muitos outros. A partir de 1999, tornou-se obrigatório o uso da Guia de Recolhimento Fundo de Garantia do Tempo de Serviço e Informações à Previdência Social (GFIP). Esse instrumento de forma abrangente possibilitou a coleta de informações sobre vínculos laborais, incluindo os empregatícios, aqueles cujos trabalhos eram prestados com subordinação ao empregador e os não empregatícios, ou seja, aqueles trabalhos executados para o empregador por contribuintes individuais, os antigos autônomos. A Segurança da Informação se refere à proteção existente sobre as informações de uma determinada empresa ou pessoa, isto é, aplica-se tanto as informações corporativas quanto às pessoais. Entende-se por informação todo e qualquer conteúdo ou dado que tenha valor para alguma organização ou pessoa. Ela pode estar guardada para uso restrito ou exposta ao público para consulta ou aquisição. 35 Podem ser estabelecidas métricas (com o uso ou não de ferramentas) para a definição do nível de segurança existente e, com isto, serem estabelecidas as bases para análise da melhoria ou piora da situação de segurança existente. A segurança de uma determinada informação pode ser afetada por fatores comportamentais e de uso de quem se utiliza dela, pelo ambiente ou infra-estrutura que a cerca ou por pessoas mal intencionadas que têm o objetivo de furtar, destruir ou modificar tal informação. 2.7 Segurança da Informação A tríade CIA (Confidentiality, Integrity and Availability) -- Confidencialidade, Integridade e Disponibilidade -- representa os principais atributos que, atualmente, orientam a análise, o planejamento e a implementação da segurança para um determinado grupo de informações que se deseja proteger. Outros atributos importantes são a irretratabilidade e a autenticidade. Com o evoluir do comércio eletrônico e da sociedade da informação, a privacidade é também uma grande preocupação. Portanto os atributos básicos, segundo os padrões internacionais (ISO/IEC 17799:2005) são os seguintes: • Confidencialidade - propriedade que limita o acesso a informação tão somente às entidades legítimas, ou seja, àquelas autorizadas pelo proprietário da informação. • Integridade - propriedade que garante que a informação manipulada mantenha todas as características originais estabelecidas pelo proprietário da informação, incluindo controle de mudanças e garantia do seu ciclo de vida (nascimento,manutenção e destruição). • Disponibilidade - propriedade que garante que a informação esteja sempre disponível para o uso legítimo, ou seja, por aqueles usuários autorizados pelo proprietário da informação. Para a montagem desta política, deve-se levar em conta: • Riscos associados à falta de segurança; • Benefícios; • Custos de implementação dos mecanismos. 36 3 Metodologia Os dados manipulados por intermédio do sistema são armazenados em Sistema de Gerenciamento de Banco de Dados – SGDB. A equipe de desenvolvimento utilizou o SQL Server -2000 de propriedade da Microsoft que aceita o padrão Structure Query Language –SQL para consultas com o objetivo de: 1) Identificar fatos e situações atípicas que possam estar relacionados com erro e fraudes; 2) Definir os dados que serão utilizados nas análises; 3) Elaborar consultas no padrão SQL; 4) Avaliar e validar os resultados a partir da aplicação das consultas nos bancos de dados; 5) Definir a partir dos resultados quais as tipologias de erros e fraudes mais prejudiciais à segurança do negócio; 6) Elaborar relatórios de inteligência sobre os resultados obtidos a partir das análises do Mapa de Riscos e Tipologia de Erros e Fraudes; 7) Estudar forma de disponibilização do resultado às áreas competentes. Avaliar criticamente as melhores práticas, no campo da prevenção da fraude e mitigação do erro, adotadas pelas organizações públicas e privadas e propor, em conjunto, protocolos de atuação a serem seguidos pelas áreas chaves da organização corporativa. 37 4 Resultados Com objetivo de avançar nas relações sociais: Sistema Previdenciário x segurado, políticas governamentais inverteram o ônus da prova. Desta forma, todas as informações originárias da RAIS e GFIP são migradas dispensando, salvo motivo justificado, qualquer outra prova para o exercício de direito previdenciário. Pessoas mal intencionadas têm inserido dados falsos nos sistema com o fito exclusivo de obter vantagens indevidas, especialmente, benefícios previdenciários sem direito. Conhecendo a legislação de vigente, os processos de tratamento da informação, partindo da coleta, migração das informações para as bases de dados dos órgãos gestores. O tratamento de informações, especialmente daquelas advindas de fora da organização passa ser crucial. Quem pretende utilizar determinada informação deve a submeter a tratamento de acordo com critérios determinados. Naturalmente terá que desenvolver determinada metodologia voltada ao negócio, sempre espelhando determinado cenário, adaptando-a sempre que necessário, quando houver alteração dele, buscando convalidar a informação ou sobrestar seu uso mediante seu apartamento da base de dados, via expurgo, ou agregação de sinalizações aos registros tipo marcação para provocar ações de utilização com reservas de tais dados. A modelagem de processos é um requisito fundamental em muitos projetos de gestão e de Sistemas de Informação, no entanto, ainda representa um desafio significativo para muitas organizações. A modelagem de processo é uma representação gráfica que demonstra a forma como as organizações executam os processos destacando-se como importante e relevante o domínio da modelagem conceitual. 38 É instrumento primordial para análise e projeto de sistema de informação voltado para processos, documentação e reengenharia organizacional e o projeto de arquiteturas orientadas a serviços. Os modelos de processos descrevem em forma gráfica as atividades, eventos/estados e lógica de fluxos de controle que constituem o processo de negócio. Foram levantados os processos da Assessoria de Pesquisa Estratégica e Gerenciamento de Riscos para fornecer subsídios para modelagem dos processos. Os trabalhos os quais têm por objetivo a modelagem dos processos executados pela Assessoria de Pesquisa Estratégica e Gerenciamento de Riscos estão em fase de conclusão. A definição do modelo é condição para o passo seguinte, onde decisão administrativa de caráter discricionário fixará a estratégia podendo optar para melhoria sistêmica, promovendo implementação de novas funcionalidades no sistema de informação existente. Em sentido inverso, poderá determinar estudos de viabilidade para construção de novo sistema gerenciador de informações em consonância como o resultado apresentado pelos estudos de modelagem sem afastar da decisão a questões relativas à necessidade, economicidade e oportunidade. A GFIP é instrumento legal que tem por objetivo fornecer dados para controle da arrecadação da obrigação social de recolhimento do FGTS e fornecer ao Regime da Previdência Social informações pertinentes sobre a existência de relação de trabalho. As informações prestadas são migradas para o banco de dados público do Regime Geral de Previdência gerando obrigações de recolhimento de contribuições previdenciárias. Em sentido inverso da relação jurídica, ditas informações geram direitos em favor dos segurados, como a contagem do tempo para os segurados mencionados na GFIP para percepção de benefícios previdenciários 39 Verificou-se que uma gama considerável de informações poderia ser inconsistente, pois foi prestada ou transmitida por pessoas não autorizadas. As informações oriundas da GFIP relatam a existência de relações de trabalho. A relação de trabalho se subdivide em relação de trabalho subordinado onde aparece a figura do empregado e não subordinado, aquele trabalhado prestado com eventualidade por contribuintes individuais, outrora chamados de autônomos. Na amostra, do total de 11.025 vínculos, foram confirmados 137. O remanescente, 10.888 estavam sob suspeição, ou seja, 99%. Em princípio, a amostragem teve como objeto dados com inconsistência que será objeto de estudo e análise detalhada. Como amostra, dados do Cadastro Nacional de Informações Sociais foram extraídos, aproximadamente 328.000 registros, contendo informações de 266 entidades empresariais com informações sobre 1.495 contratos de trabalho. Os dados coletados foram objeto de estudos detalhados voltados a conhecer a distorções de padrões específicos e modus operandis. No relatório houve supressão das pessoas jurídicas e pessoas físicas envolvidas com objeto de garantir o sigilo constitucional. O conhecimento da legislação vigente visou a possibilitar a sugestão de possíveis medidas apropriadas por quem de direito. Sabendo-se que a lei se aplica ao caso concreto, dentro de determinado cenário, muitas vezes, o legislador não consegue acompanhar a realidade. Tais diplomas legais embora vigentes tornam-se obsoletos para enfrentar fatos novos advindos de atividades de alguns grupos sociais, às vezes mal intencionados. Nessa ótica, o risco do negócio tem proximidade com o risco jurídico. O tratamento de informações passa ser de suma importância para organização. A partir da observação de padrões Informações externas são inseridas em banco de dados públicos. Em alguns casos não isolados foram utilizadas para concessão de benefícios previdenciários. 40 5 Discussão O Estado e suas instituições são vítimas de fraudes oriundas de informações dolosamente implantadas para obtenção de vantagem indevida. Necessário se faz que se incentive a pesquisa com fito de conhecer a dimensão do problema e por fim propor sugestões para tratamento das informações visando à melhoria da qualidade. Atemos às propriedades atinentes à confiabilidade e autenticidade. Na pesquisa, constatou-se que a fraude mediante a transmissão indevida de dados vínculos empregatícios e/ou de relação de prestação de serviços inexistentes, possuíam as características comuns como: • Forma extemporânea; • Transmissões não autorizadas; • Utilização de empresas com atividades paralisadas; • Utilização de empresas com atividades encerradas; • Suposto Vínculo Laboral não coincidente com período de atividades do empregador. Considera-se extemporânea a inserção de dados, nos termos §3o do artigo 19, do Decreto n. 3.048, de 06/05/1999, na redação do Decreto nº 6.722. de 30/12/2008: I - relativos à data de início de vínculo, sempre que decorrentes de documento apresentado após o transcurso de até cento e vinte dias do prazo estabelecido pela legislação, cabendo ao INSS dispor sobre a redução desse prazo; (Redação dada pelo Decreto nº 7.223, de 2010) II - relativos a remunerações, sempre que decorrentes de documento apresentado: (Incluído pelo Decreto nº 6.722, de 2008). a) após o último dia do quinto mês subseqüente ao mês da data de prestação de serviço pelo segurado, quando se tratar de dados informados por meio da 41 Guia de Recolhimento do Fundo de Garantia do Tempo de Serviço e Informações à Previdência Social - GFIP; (Incluído pelo Decreto nº 6.722, de 2008). b) após o último dia do exercício seguinte ao a que se referem as informações, quando se tratar de dados informados por meio da Relação Anual de Informações Sociais - RAIS; (Incluído pelo Decreto nº 6.722, de 2008). III - relativos a contribuições, sempre que o recolhimento tiver sido feito sem observância do estabelecido em lei. (Incluído pelo Decreto nº 6.722, de 2008). § 4o A extemporaneidade de que trata o inciso I do § 3o será relevada após um ano da data do documento que tiver gerado a informação, desde que, cumulativamente: (Incluído pelo Decreto nº 6.722, de 2008). I - o atraso na apresentação do documento não tenha excedido o prazo de que trata a alínea “a” do inciso II do § 3o; (Incluído pelo Decreto nº 6.722, de 2008). II - (Revogado pelo Decreto nº 7.223, de 2010) III - o segurado não tenha se valido da alteração para obter benefício cuja carência mínima seja de até doze contribuições mensais. (Incluído pelo Decreto nº 6.722, de 2008). § 5o Não constando do CNIS informações sobre contribuições ou remunerações, ou havendo dúvida sobre a regularidade do vínculo, motivada por divergências ou insuficiências de dados relativos ao empregador, ao segurado, à natureza do vínculo, ou a procedência da informação, esse período respectivo somente será confirmado mediante a apresentação pelo segurado da documentação comprobatória solicitada pelo INSS. (Incluído pelo Decreto nº 6.722, de 2008). § 6o O INSS poderá definir critérios para apuração das informações constantes da GFIP que ainda não tiver sido processada, bem como para aceitação de informações relativas a situações cuja regularidade depende de atendimento de critério estabelecido em lei. (Incluído pelo Decreto nº 6.722, de 2008). § 7o Para os fins de que trata os §§ 2o a 6o, o INSS e a DATAPREV adotarão as providências necessárias para que as informações constantes do CNIS sujeitas à comprovação sejam identificadas e destacadas dos demais registros. (Incluído pelo Decreto nº 6.722, de 2008). Constatou-se que, segundo os relatórios pesquisados, que a inserções dados mediante apresentação de documentos de forma extemporânea, foram efetuadas por supostas pessoas físicas ou pessoas físicas. Para tal empreitada, se identificaram com o número de inscrição no Cadastro Nacional de Pessoas Jurídicas do Ministério da Fazenda - CNPJ ou do Cadastro Específico do INSS - CEI. Na análise constatou-se que na maioria das vezes tais empresas, segundo as informações disponíveis junto aos cadastrados das autoridades administrativas 42 em matéria tributárias nos níveis municipal, estadual e federal, estavam com suas atividades paralisadas ou encerradas. Outras empresas estavam com a inscrição no CNPJ na condição de inapta junto à Secretaria da Receita Federal do BRASIL SRFB. A autoridade responsável, nos termos e condições definidos pela Secretaria da Receita Federal do BRASIL – SRFB, poderá declarar inapta a inscrição no CNPJ da pessoa jurídica que, estando obrigada deixar de apresentar declarações e demonstrativos em 2 (dois) exercícios consecutivos. Pelos fatos narrados, que dados sobre entidades públicas e privadas, inclusive a transmissão não autorizada de dados atenta contra o atributo da confiabilidade, ou seja, a propriedade de que a informação não esteja disponível ou relevada à pessoa física, sistema, órgão autorizado e credenciado. Na mesma linha, contra o atributo da autenticidade, a propriedade de que a informação foi produzida, expedida, modificada ou destruída, por uma pessoa física, ou por um determinado sistema, órgão ou entidade. Para análise foram colhidos os dados: Tabela 1 – Extração de Dados UF BA DF GO PE RJ RS SP TOTAL TRANSMISSORES 20 11 4 8 69 94 2 208 RESPONSÁVEIS EMPRESA 825 613 181 450 3.212 321 187 5.789 EMPRESAS 683 580 145 435 2.375 210 243 4.671 SEGURADOS 7.618 2.719 329 21.455 14.220 819 767 47.927 Fonte: Compilação dos dados extraídos pela DATAPREV mediante demanda da APEGR realizada pelo autor ano (2010). Alguns dados migrados do sistema Sefip para o banco de dados da Previdência Social se apresentam incompatíveis mediante análise preliminar. Observando os parâmetros da extemporaneidade e legitimidade. Em linhas gerais por extemporaneidade as informações prestadas após o prazo legal para o cumprimento da obrigação acessória. Por afronta à legitimidade, pelo fato que as empresas supostamente envolvidas não reconheceram na maioria das vezes as 43 relações jurídicas dos supostos contrato de trabalho, estrito senso, ou seja, o vínculo empregatício. A obrigação acessória decorre de um dever de fazer ou não fazer algo em prol da arrecadação ou fiscalização. As transmissões de dados por pessoas não autorizadas, em princípio não atinge os aspectos formais, considerando que os autores de tais ações utilizaram o canal legítimo e em parte de acordo com as normas aplicáveis à matéria. Por outro lado, o direito advindo da situação, nasce não da informação, mas da situação fática, real. Em outras palavras, pode-se concluir que é a existência da relação do trabalho no mundo real que gera os direitos e obrigações inerentes a ela. Por hipótese, se um renomado escritor narra em determinado conto a fábula de um homem que trabalhou em certo banco em Vila Rica, em determinado espaço de tempo e depois se mudou com Anália para Maracangalha, embora possível, poético e de certa forma exalta a dignidade do trabalho, no mundo jurídico não faz repercussão alguma, pois, contos, novelas e outras formas literárias são meras ficções. O exemplo aqui trazido espelha de forma singela aquilo que representam certas informações sobre vínculos fictícios. Tais informações são falsas, constituem falsidades ideológicas e portam são infrações penais que envolvem as pessoas beneficiadas e aquelas que as transmitiram e não devem e nem podem provocar qualquer efeito, salvos os penais no mundo jurídico. Verificou-se que uma gama considerável de informações poderia ser inconsistente, pois foram prestadas ou transmitidas por pessoas não autorizadas. As informações oriundas da GFIP relatam a existência de relações de trabalho. A relação de trabalho se subdivide em relação de trabalho subordinado onde aparece a figura do empregado e não subordinado, aquele trabalhado prestado com eventualidade por contribuintes individuais, outrora chamados de autônomos. Como amostra, dados do Cadastro Nacional de Informações Sociais foram extraídos, aproximadamente 328.000 registros, contendo informações de 266 entidades empresariais com informações sobre 1.495 contratos de trabalho. Os 44 dados coletados serão objeto de estudo detalhados voltados a conhecer a distorções de padrões específicos e modus operandis. No relatório foram suprimidos os nomes das empresas e pessoas físicas envolvidas com objeto de garantir o sigilo constitucional. A amostragem teve como objeto dados com inconsistência que foi objeto de estudo e análise detalhada. Na extração, parcial, por amostragem, no universo de 266 empresas, grupo de 183 empresas reenviaram informações para o sistema SEFIP com supressão de todos dos dados anteriores, de 3 fontes, em tese, emissoras de informações sob suspeição. Tabela 2 – Resumo dos Dados dos Relatórios Produzidos RELAÇÕES DE TRABALHO UF RELATÓRIOS EMPRESAS SEGURADOS CONFIRMADO NÃO VÍNCULOS CONFIRMADO PERCENTUAL DE NÃO CONFIRMADOS AL 10 10 258 - 289 289 100 AM 2 2 1 - 2 2 100 BA 18 17 177 - 228 228 100 DF 10 6 78 - 86 86 100 ES 1 1 49 - 49 49 100 GO 36 31 163 - 173 173 100 MG 45 42 292 17 318 335 95 PE 82 76 245 - 359 359 100 PR 656 177 673 1 1.627 1.628 100 RJ 873 370 5.558 119 6.687 6.806 98 RN 5 5 25 - 26 26 100 RS 216 30 171 - 221 221 100 SC 5 5 50 - 52 52 100 SP 129 129 614 - 771 771 100 2.088 901 8.354 137 10.888 11.025 99 SOMA Fonte: Dados extraídos do Sisgape, compilação de consultas realizadas pelo autor ano (2010). 45 6 Conclusões e Trabalhos Futuros 6.1 Conclusões No Direito Tributário, é obrigação principal aquela que tem por finalidade promover a arrecadação do tributo: impostos, taxas e contribuições de melhoria, por extensão, contribuições sociais. A obrigação de prestar declaração à autoridade tributária ou aquela que possui a atribuição administrativa de exigir o tributo, consiste em obrigação acessória. A obrigação acessória tem tempo certo determinado pela legislação para ser cumprida. Evidências foram possíveis de ser colhidas no exame das informações: • Transmissão extemporânea A legislação vigente os parâmetros conceituais para que determinada informação seja considerada extemporânea, no caso concreto, o cumprimento de obrigação acessória depois de transcorrido três ou quatros anos do tempo na qual deveria ter sido realizado o ato declaratório. • Inconsistência de dados cadastrais dos transmissores Os dados identificadores das empresas possuíam divergência de caracteres, fato possível, mas não comum, pois os cadastros das empresas em geral não apresentam divergências significativas, em tese pode se tratar de emissores distintos. • Remunerações incompatíveis As remunerações declaradas são incompatíveis com a média dos valores pagos pelo mercado ou porte da empresa. Na economia de mercado, os salários flutuam em relação da demanda. Pode ser demanda uma relação entre a oferta de mão de obra e procura, ou seja, o número de pessoas em determinado segmento que o mercado precisa e pode absorver. Sendo assim, os salários pagos para 46 determinada função tendem a ser próximos. Fato comum em casos de fraude contra a Seguridade Social é que os valores das remunerações são próximos ao máximo legalmente permitido, pois, os valores dos benefícios são proporcionais aos supostos salário de contribuição. • Problemas cadastrais com a fonte pagadora As empresas baixadas ou inativas para fins cadastrais junto autoridades tributárias. Tais instituições privadas são em princípio inábeis para praticar atos. Pessoas não autorizadas continuaram a produzir informações com objetivo de alimentar os bancos de dados da Previdência Social, com o fulcro de obter vantagem indevida. As concessões de benefícios previdenciários devem pressupor ao RECOLHIMENTO de contribuições previdenciárias por parte dos segurados, como o desconto e o recolhimento das contribuições dos segurados empregados, avulsos e contribuintes individuais é feito pelas empresas (e não sendo justo punir os trabalhadores por uma eventual inadimplência de seus empregadores/contratantes), quando da concessão de benefício é considerada a simples INFORMAÇÃO de que houve relação empregatícia (para empregados) ou prestação de serviços (para contribuintes individuais), bem como do valor de sua remuneração, para fins de cumprimento de carência, comprovação de tempo de serviço e para o cálculo do salário de benefício. Os relatórios pesquisados descreveram as formas de inserção de vínculos; o “modus operandi” dos fraudadores; a participação de pessoas físicas e jurídicas na transmissão destes vínculos irregulares; a utilização de empresas ATIVAS ou INATIVAS para esta inserção; a possível participação de servidores que concederam benefícios com base nestes vínculos; e as fragilidades dos Sistemas da Caixa Econômica Federal, da Empresa de Processamento da Previdência Social (Dataprev), da Receita Federal do BRASIL e do INSS, que impactam o CNIS; e alertando para os enormes prejuízos causados à Previdência Social e às próprias empresas fraudadas e sugerindo algumas providências a serem tomadas, bem como citando outras que já estão em vigor ou em fase de implantação. 47 A suposta fraude consiste na inserção no CNIS de vínculos empregatícios INEXISTENTES, de forma EXTEMPORÂNEA (por serem informados anos após a pretensa ocorrência dos fatos), por PESSOAS FÍSICAS (PF) ou JURÍDICAS (PJ), que utilizam CNPJs-Cadastro Nacional de Pessoas Jurídicas do Ministério da Fazenda, matrículas CEI-Cadastro Específico do INSS, ou mesmo CPFs-Cadastro de Pessoas Físicas do Ministério da Fazenda, desconhecidos da sociedade empresária cujo CNPJ foi utilizado, ou seja, NÃO são contratadas para este fim. A referida fraude se perde no tempo. Até a implantação da GFIP (janeiro de 1999) a fraude descrita neste Relatório era cometida por meio de entrega de RAIS com informações falsas. A partir do advento da GFIP esta se tornou o instrumento preferencial dos fraudadores, aumentando sobremaneira os casos já identificados, especialmente quando passou a ser transmitida por meio da CONECTIVIDADE SOCIAL, ou seja, por meio eletrônico, como explicado nos itens a seguir. Observese que os fraudadores, de forma subsidiária e num volume bem menor, CONTINUAM a utilizar a RAIS, seja de forma exclusiva, seja em conjunto com a GFIP, para implantar os vínculos fictícios no CNIS. A partir da implantação do Sistema GFIP WEB, que consolida as informações prestadas por meio de GFIP, tais como dados do empregador (Razão Social, CNPJ, endereço, se é optante pelo SIMPLES, seu CNAE, seu FPAS, etc.), dos trabalhadores (nome, PIS/NIT, sua categoria, suas movimentações, sua remuneração, o desconto para o INSS, datas de admissão e demissão, CBO, dentre outras) e das PF/PJ RESPONSÁVEIS pela transmissão dos dados (Razão Social, CNPJ, nome de contato, endereço, telefone de contato, email, BIOS e endereço IP da máquina que preparou a GFIP), em março de 2006, tornou-se possível identificar os possíveis fraudadores, aqueles que, a partir de uma “chave” (Certificado Digital válido), inserem os vínculos irregulares de forma extemporânea. Contudo, na quase totalidade das vezes os dados referentes aos transmissores das GFIPs não são verdadeiros, ou são utilizados dados de empresas já há muito INATIVAS/PARALISADAS, o que dificulta sobremaneira o combate a esta modalidade de fraude. Nos itens abaixo discorremos mais sobre estas “chaves” que, apesar de válidas, NÃO deveriam ser utilizadas para transmissão de vínculos para os empregadores sem que estes o permitissem. 48 Nas diligências realizadas para comprovação das relações empregatícias, além de constatarmos serem os salários de contribuição informados mensalmente iguais ou superiores ao Limite Máximo do Salário de Contribuição definido por Portaria do Ministério da Previdência Social, situação inviável tendo em vista o porte das empresas e à realidade do mercado nas suas áreas de atuação, concluímos pela IRREGULARIDADE da relação empregatícia constante do CNIS pela: a) NEGATIVA expressa, por meio de DECLARAÇÃO, das empresas com as quais os vínculos teriam sido mantidos, quando possível o contato com o empregador (ainda ATIVO) ou um de seus sócios; b) IMPOSSIBILIDADE de os vínculos terem sido mantidos em período posterior ao do encerramento e/ou da paralisação das atividades das Sociedades Empresárias pesquisadas, a partir de pesquisa nos bancos de dados públicos, abertos ou fechados, a que temos acesso, como Juntas Comerciais, Cadastros das Receitas Federal e Estaduais, do Sistema RAIS e do CAGED, ambos do Ministério do Trabalho, do CNIS, do Sistema Informatizado da Previdência Social, dentre outros, bem como em visitas ao endereço do estabelecimento, nos casos em que a sociedade empresária encontra-se, hoje, INATIVA ou PARALISADA. Portanto, as PF/PJ Responsáveis pela transmissão das GFIP utilizam o CNPJ dos empregadores Á SUA REVELIA, causando-lhes, inclusive, sérios prejuízos. Deve-se distinguir, pois, a figura dos TRANSMISSORES DOS VÍNCULOS, verdadeiros AGENTES das irregularidades, da figura dos Empregadores, que na quase totalidade dos casos já analisados também são VÍTIMAS da fraude. Os dados extraídos do banco de dados SEGFIP, atendendo à solicitação específica, representaram supostos contratos de trabalho. No universo da extração, realizadas consultas para criação de tabelas, no universo de informação relativo a 22 fontes transmissoras de informações, envolvendo 498 empresas e 4.560 trabalhadores. Houve supressão de dados que pudesse identificar as pessoas envolvidas para salvaguarda das informações e obediência ao sigilo fiscal constitucional. 49 Os dados contratuais são informados com relativa contemporaneidade. Pessoas não autorizadas com freqüência inserem dados no sistema. Não são comuns ações de substituições de dados com descarte de dados anterior e inserção de novos dados, pois alguns dados não informados, geralmente, são agregados aos anteriores. O crime organizado por intermédio de quadrilhas utiliza empresas para inserção indevida. Tem preferência para empresas com atividades paralisadas, inativas e baixadas nos órgãos da administração tributária, o fulcro de dificultar uma reação da suposta fonte. Do exposto, em tese há suposição que as informações partiram de fontes não autorizadas, o que implica em tratamento da informação em apartado, pendente de outras provas para convalidação. Necessário se faz propor uma metodologia para validação que combine vários quesitos: como contemporaneidade, confiabilidade da fonte transmissora, nível de alterações de forma nortear o grau de confiabilidade 6.2 Trabalhos Futuros O sistema de transmissão de dados migrados para o Cadastro Nacional de Informações Sociais precisa ser aprimorado. Como sugestão deveriam ser apartadas as informações desde que se enquadrassem, por exemplo, nas condições: • Transmitidas por empresas baixadas ou inativas perante a Secretaria da Receita Federal do BRASIL; • Empresas com declaração de inativas para determinado exercício fiscal não seriam aptas enquanto estiverem na condição de transmitir qualquer informação; • Tratando-se de micro e pequenas empresas deveria ser criada uma política para subsidiar o custo da certificação digital para tais organizações; • Não seria cabível a transmissão para várias empresas com um único certificado digital; 50 • Retificações ou inclusões de novas informações após dois anos deveriam ser possível somente por intermédio de procedimento administrativo ou judicial; • Não deveriam ser aceitas transmissões para uma mesma empresa oriundas de certificações digitais diferentes; • Os responsáveis pelas transmissões deveriam possuir situações cadastrais regulares perante a Secretaria da Receita Federal do BRASIL; • Constado a transmissão de informações indevidas a autoridade policial feral deveria ser cientificada imediatamente para abertura do inquérito para apuração dos fatos buscando identificar os autores dos delitos: beneficiários e transmissores da informa. 51 Referências ADLER, Steve. WebOS: say goodbye to desktop applications. netWorker, New York, volume 9, issue 4, p. 18-26, 2005. ANGELUCI, Regiane Alonso e SANTOS, Coriolano Aurélio de A. Camargo. Sociedade da Informação: O mundo virtual Second Life e os Crimes Cibernéticos.Proceedings of the Second Internacional Conference of Forensic Computer Science, ICoFCS 2007, Vol. 2, number 1, pág. 56-63. ALMEIDA, Mauricio Barcellos. Um modelo baseado em ontologias para representação da memória organizacional. Tese de Doutorado em Ciência da Informação, pela UFMG, disponível em http://hdl.handle.net/1843/VALA-6T7QFT BRASIL. Decreto Imperial nº 9.912-A de 26/03/1888 - Reforma os Correios do Império. BRASIL. Decreto Legislativo nº 4.682 de 24/01/1923 - Crea, em cada uma das empresas de estradas de ferro existentes no país, uma Caixa de Aposentadoria e Pensões para os respectivos empregados. BRASIL. Decreto nº 76.900 de 23/12/1975 - Institui a Relação Anual de Informações Sociais – RAIS e dá outras providências. BRASIL. Lei nº 7.998 de 11/01/1990, Regula o Programa do Seguro-Desemprego, o Abono Salarial, institui o Fundo de Amparo ao Trabalhador (FAT), e dá outras providências. BRASIL. Lei nº 8.212 de 24/07/1991 - Dispõe sobre a organização da Seguridade Social, institui Plano de Custeio, e dá outras providências. 52 BRASIL. Lei nº 8.213 de 24/07/1991- Dispõe sobre os Planos de Benefícios da Previdência Social e dá outras providências. BRASIL. Lei nº 9.528 de 10/12/1997 - Altera dispositivos das Leis n°s 8.212 e 8.213, ambas de 24 de julho de 1991, e dá outras providências. BRASIL. Lei nº 3.048 de 06/05/1999 - Aprova o Regulamento da Previdência Social, e dá outras providências. BRASIL. Portaria Interministerial MPS/TEM nº 116 de 09/02/2004 - Estabelece a obrigatoriedade de certificação eletrônica necessária ao uso do Conectividade Social. BRASIL. Circular DIRETOR DA CAIXA ECONÔMICA FEDERAL - CEF nº 370 de 24/11/2005 - Divulga o Manual do Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social - SEFIP. BRASIL. Instrução Normativa MPS/SRP nº 9 de 24/11/2005 - Aprova as instruções para preenchimento da Guia de Recolhimento do Fundo de Garantia do Tempo de Serviço e Informações à Previdência Social - GFIP, bem como o Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social - SEFIP, versão 8.0. BRASIL. Decreto nº 6.722 de 30/12/2008 - Altera dispositivos do Regulamento da Previdência Social, aprovado pelo Decreto no 3.048, de 6 de maio de 1999 BRASIL. Decreto nº 7.223 de 29/06/2010 - Altera os arts. 19 e 169 do Regulamento da Previdência Social, aprovado pelo Decreto no 3.048, de 6 de maio de 1999, e o art. 3o do Decreto no 6.722, de 30 de dezembro de 2008HENRIQUES, José Thadeu Paulo. Movendo Idéias, Gerenciamento da Informação, volume 5, número 8, p. 72-74. Belém, 2000. MACHADO, Ulysses. A convergência entre o privilégio de exploração da criação intelectual e a elaboração de um direito do espaço virtual com suas 53 consequências sobre o domínio público. Brasília: ICAT/UFPE, 2003. Dissertação de mestrado. Disponível em www.devir.adv.br. (*) MACHADO, Ulysses. Impropriedade intelectual. In Gestão do Conhecimento. Brasília: Serpro, 2006. MACHADO, Ulysses. Delito e Reposta – de Dostoievski a Mitnick: um olhar jurídico sobre a conduta humana em matéria de GSI. Disponível em www.devir.adv.br, 12 de abril de 2008 MARCIANO, João Luiz & LIMA-MARQUES, Mamede. O enfoque social da segurança da informação. Ci. Inf., Brasília, v. 35, n. 3, set./dez. 2006. P. 93. Vide, tb.ABNT, 2000. NASIBITT, John Aburdene, Patrícia. Reinventar a empresa. Lisboa: Ed. Presença, 1982. PONTES DE MIRANDA, Francisco Cavalcanti. Tratado de Direito Privado, Parte Especial, Tomo XXXI, Rio de Janeiro: Borsoi, 1961. PRECIADO, J.C.; LINAJE, M.; SANCHEZ, F.; COMAI, S.. Necessity of methodologies to model rich Internet applications. Web Site Evolution, 2005. (WSE 2005). Seventh IEEE International Symposium, p. 7-13, set. 2005. TOFFLER, Alvin, O Choque do Futuro. Rio de Janeiro. Ed. Record, 1970.

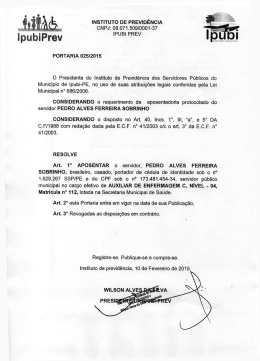

Baixar