Tópicos

Especiais Redes

MINISTÉRIO DA EDUCAÇÃO

PRÓ-REITORIA DE ENSINO

DEPARTAMENTO DE EDUCAÇAO À DISTÂNCIA

ESCOLA TÉCNICA ABERTA DO PIAUÍ - ETAPI

CAMPUS TERESINA CENTRAL

Tópicos Especiais Redes

Disciplina: Segurança de Redes e Informações

Prof.:

Wilson Junior

Carga Horária: 60hs

PRESIDENTE DA REPÚBLICA

Luiz Inácio Lula da Silva

MINISTRO DA EDUCAÇÃO

Fernando Haddad

GOVERNADOR DO ESTADO

Wellington Dias

REITOR DO INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA

Francisco da Chagas Santana

SECRETÁRIO DE EDUCAÇÃO A DISTÂNCIA DO MEC

Carlos Eduardo Bielschowsky

COORDENADORIA GERAL DA UNIVERSIDADE ABERTA DO BRASIL

Celso Costa

SECRETÁRIO DE EDUCAÇÃO DO ESTADO DO PIAUÍ

Antonio José Medeiros

COORDENADOR GERAL DO CENTRO DE EDUCAÇÃO ABERTA A DISTÂNCIA

DO INSTITUTO FEDERAL DE EDUCAÇÃO, CIÊNCIA E TECNOLOGIA

Elanne Cristina Oliveira dos Santos

SUPERITENDÊNTE DE EDUCAÇÃO SUPERIOR NO ESTADO

Eliane Mendonça

ORGANIZAÇÃO DO MATERIAL DIDÁTICO

Wilson de Oliveira Júnior

Boas Vindas!

Caro aluno(a),

Caro (a) Cursista

Bem vindo (a) à disciplina TÓPICOS ESPECIAIS (com foco em redes

de computadores).

Esta é a nossa “Apostila”, material elaborado com o objetivo de contribuir

para o desenvolvimento de seus estudos e para a ampliação de seus

conhecimentos acerca da citada disciplina.

Este texto é destinado aos estudantes aprendizes que participam do

programa Escola Técnica Aberta do Brasil (e-Tec Brasil), vinculado à Escola

Técnica Aberta do Piauí (ETAPI) do Instituto Federal de Educação, Ciências e

Tecnologia do Piauí (IFPI), com apoio da Prefeitura Municipal dos respectivos

pólos: Alegrete do Piauí, Batalha, Monsenhor Gil e Valença do Piauí.

O texto é composto de cinco (05) Capítulos assim distribuídos:

Na Aula 1 – Componentes Básicos de uma rede, conceitos, definição

de Redes de Computadores, tipos de redes, classificação das redes, modos de

transmissão, passandos pelas topologias fisica e logica, alem dos cabos e

conectores.

Na Aula 2 – Nesta unidade estudaremos o modelo de referencia OSI,

onde veremos a comunicação em camadas e a base para a criação de

protocolos baseados nesse modelo de referencia, além dos dispositivos de

interligação de redes.

Na Aula 3

é apresentado o protocolo TCP/IP, onde veremos todas as

funcionalidades de suas camadas e o endereçamento IP, para podermos

trabalhar a configuração básica de uma rede além das máscaras de rede e a

nova versão deste protocolo, o IPv6.

Na Aula 4 – é apresentada uma visão redes sem-fio, suas facilidades e

vulnerabilidades, alem dos tipos e diferenças entres os padrões de redes semfio e seus componentes.

Na Aula 5 – é apresentada uma visão geral sobre Internet, a evolução

da internet, os usos que podemos fazer da internet, as ferramentas para utilizala alem de alguns comandos para teste e verificação de sinal de internet e das

rotas utilizadas pelos pacotes de dados, o uso do servidor DHCP e as

diferenças entre IP estático e dinâmico.

Bons Estudos!

Quem sou?

WILSON DE OLIVEIRA JUNIOR.

Graduado em Processamento de Dados pela Associação Piauiense

de Ensino Superior do Piauí, com especialização em redes de

computadores. Atua há mais de dez anos na área, desenvolvdendo

trabalhos e prestando consultoria. Possui vasta experiência

acadêmica atuando como professor do ensino superior há mais de

oito anos. Atualmente desenvolve pesquisas em redes PLC e redes

Wireless.

Índice Geral

UNIDADE 1

...................... 10

Componentes básicos de uma rede

...................... 10

Classificação das redes

...................... 11

Quanto à disposição geográfica ......................................................................... 12

Tipos de Ligação .................................................................................................. 15

Modos de Transmissão de Dados ...................................................................... 16

Topologias de rede

...................... 17

UNIDADE 2

...................... 24

Modelo OSI

...................... 24

AS CAMADAS DO MODELO OSI E SUAS FUNÇÕES

...................... 26

Camada Física...................................................................................................... 26

Camada de Enlace ............................................................................................... 27

Comunicação Ponto a Ponto

...................... 29

Encapsulamento e Desencapsulamento ........................................................... 30

Dispositivos de interligação de redes ................................................................. 30

Roteadores............................................................................................................ 31

UNIDADE 3

...................... 34

Protocolos TCP/IP

...................... 34

TCP/IP ................................................................................................................... 34

Camadas do TCP/IP

...................... 35

A camada de aplicação ....................................................................................... 35

A camada de transporte ...................................................................................... 36

A camada de rede ................................................................................................ 36

Camada Física...................................................................................................... 37

Endereçamento IP

...................... 37

Máscara de rede (Netmask)

...................... 39

IPv4 x IPv6

...................... 40

Algumas características do IPv6: ....................................................................... 41

Configurando a rede

...................... 42

UNIDADE 4

...................... 46

Redes Sem-fio

...................... 46

Redes Sem-fio do tipo Infraestrutura ................................................................. 47

Redes Sem-fio do tipo Ad-Hoc............................................................................ 50

Padrões de redes sem fio .................................................................................... 51

Padrão 802.11b .................................................................................................... 53

Segurança

...................... 56

DESENCRIPTAÇÃO. ........................................................................................... 57

UNIDADE 5

...................... 59

Internet

...................... 59

A Internet no Brasil e a RNP ............................................................................... 62

Intranet .................................................................................................................. 64

Implementação da intranet ................................................................................... 64

Características da intranet .................................................................................... 65

Extranet ................................................................................................................. 66

Comandos básicos para teste de rede e detecção de endereços

...................... 67

Comando IPConfig ............................................................................................... 70

Servidores e Clientes DHCP

...................... 71

IP estático e IP dinâmico ..................................................................................... 73

IP Dinâmico ........................................................................................................... 77

Gateways

...................... 78

BIBLIOGRAFIA

...................... 79

9

10

UNIDADE 1

Componentes básicos de uma rede

Como sabemos, os computadores são elementos

importantes de uma rede, por isso é necessário básicos de

uma rede. Vários dispositivos de uma rede são em si

computadores com objetivos específicos, contendo muitos

dos componentes também utilizados em um PC normal.

É necessário então poder reconhecer os nomes e o

propósito dos seguintes componentes de uma rede:

Placa de rede – Uma placa de rede (NIC – Network

Interface Card), ou ainda, adaptador de rede, fornece

capacidades de comunicações em dois sentidos entre a rede

e o computador. Em um computador padrão PC, é uma

placa de circuito impresso que é colocada em um slot na

placa-mãe e provê uma interface de conexão ao meio de

rede (podendo ser cabeada ou sem-fio). A placa de rede

utilizada precisa ser compatível com o meio físico e com os

protocolos de comunicação utilizados na rede local.

Figura 1- Placa de rede

Cabos de rede – O cabo de par trançado não blindado

(Unshielded Twisted Pair) é o meio de comunicação mais

utilizado em redes, ele é composto por um fio de quatro

pares. Cada um dos 8 fios individuais de cobre no cabo UTP

é coberto por material isolante. Além disso, cada par de fios

é trançado em volta de si de forma a minimizar as

interferências eletromagnéticas que podem corromper as

transmissões no cabo (essa proteção é conhecida como

“cancelamento” sendo essa a única forma de proteção desse

tipo de cabo.

11

Figura 2 - Fios do Cabo UTP

Figura 3 - Cabo UTP pronto para uso

Servidor (Server): Um servidor é um computador ou

dispositivo da rede capaz de oferecer um ou mais recursos recursos são serviços que podem ser disponibilizados para

os clientes da rede

(clientes

são as outras máquinas

ou

dispositivos) da rede que

irão

utilizar esses recursos.

Figura 4 - Servidor de rede

Classificação das redes

12

As redes de computadores podem ser definidas como

dispositivos que se comunicam compartilhando recursos,

tais como: arquivos, impressoras, unidades de CD-ROM,

espaço em disco rígido, etc.

As redes de computadores podem, principalmente, ser

classificadas quanto à sua dimensão e quanto ao modo de

compartilhamento de informações.

Também existem outros critérios para classificar uma rede,

tais como:

•

•

•

•

Por sistema operacional

Por tipo de meio físico

Por velocidade de transmissão de dados

Comunicação por fio e sem fio.

Quanto à disposição geográfica

A importância de implantação de uma rede originou-se a

partir da necessidade de compartilhamento de recursos em

uma empresa, surgindo então as redes locais, ou LANs

(Local Area Network). Com o passar do tempo, notou-se

também a necessidade de comunicação entre as filiais e a

matriz de empresas.

Desta forma, as redes foram tomando dimensões

metropolitanas e, até mesmo, globais, com isso foram

criadas denominações para as redes que podem ser além

de LANs, também MAN's (Redes Metropolitanas, ou

Metropolitan Area Network) e WAN's (Globais, ou Wide

Area Network).

LAN – Rede Local - Local Area Network: esta rede se

caracteriza por ser uma rede de alcance geográfico

reduzido, geralmente associado a um mesmo local (empresa

ou pessoa física), sendo também conhecida pelo nome de

rede local. As redes locais consistem nos seguintes

componentes:

•

•

•

•

•

Computadores

Placa de Interface de Rede

Dispositivos periféricos

Meios de rede

Dispositivos de rede

As redes locais possibilitam que as empresas utilizem a

tecnologia para o compartilhamento (disponibilização de um

recurso ou qualquer coisa que possa ser disponibilizado

para os clientes da rede) eficiente de arquivos, impressoras,

13

espaço em disco, etc, além de possibilitar a comunicação

interna. Um bom exemplo desta tecnologia é o e-mail. Essas

redes unem dados, comunicações locais e equipamento de

computação.

Figura 5 - LAN

MAN – Rede Metropolitana - Metropolitan Area Network:

Uma MAN é uma rede que abrange toda a área

metropolitana como uma cidade ou área suburbana. Esta

rede é caracterizada por ser uma rede de grande alcance

geográfico, possuindo dimensões que podem ultrapassar

cidades. Uma MAN geralmente consiste em duas ou mais

redes locais em uma mesma área geográfica. Por exemplo,

um banco com várias sucursais pode utilizar uma MAN. É

também possível criar uma MAN usando uma tecnologia de

rede sem fio (wireless) emitindo sinais através de áreas

públicas.

14

Figura 6 - MAN

WAN - Wide Area Network: É uma rede geograficamente

distribuída, geralmente possuindo dimensões continentais

até mundiais. Um exemplo clássico de uma rede WAN é a

Internet. As WANs interconectam as redes locais,

fornecendo então acesso a computadores ou servidores de

arquivos em outros locais. Como as WANs conectam redes

de usuários dentro de uma vasta área geográfica, elas

permitem que as empresas se comuniquem ao longo de

grandes distâncias. Com a utilização de WANs torna-se

possível que os computadores, impressoras e outros

dispositivos em uma rede local compartilhem e sejam

compartilhados com locais distantes.

As WANs proporcionam comunicações instantâneas através

de grandes áreas geográficas. A capacidade de enviar uma

mensagem instantânea (por exemplo usando o Messenger)

para alguém em qualquer lugar do mundo proporciona as

mesmas capacidades de comunicação que antigamente

eram possíveis somente se as pessoas estivessem no

mesmo escritório físico.

15

Figura 7 - WAN

As WANs são projetadas para executar as seguintes ações:

•

•

•

•

Operar

em

grandes

áreas

separadas

geograficamente.

Permitir que os usuários tenham capacidades de

comunicação em tempo real com outros usuários

Proporcionar que recursos remotos estejam

permanentemente conectados aos serviços locais

Proporcionar serviços de e-mail, acesso às páginas

da internet, transferência de arquivos, compras etc.

Redes Ponto-a-ponto x Cliente/Servidor

Redes ponto-a-ponto são redes pequenas (em média 20

(vinte) computadores), caracterizam-se pelo baixo custo de

sua implantação, porém, contam com uma segurança muito

baixa pelo fato de não haver nenhuma forma de

autenticação (identificação de usuários) dessa forma, todos

os usuários podem gravar dados em todas as máquinas e

todos podem “ler” dados em todas as máquinas.

Em contra-partida, uma rede cliente/servidor se caracteriza

pelo fato de que todos os usuários precisam identificar-se

antes de poderem fazer qualquer coisa na rede, já que

existe pelo menos uma máquina (servidor) na rede

responsável por isso. Além disso, nem todos podem “ler”

dados dos servidores e nem todos tem permissão para

gravar dados nas outras máquinas.

Tipos de Ligação

Podemos analisar as redes por vários critérios. Um deles

é a forma com que os computadores são interligados.

Dessa maneira podemos ter:

•

•

Ligações Ponto-a-ponto

Ligações Multiponto

Ligação Ponto-a-ponto

16

As ligações ponto-a-ponto tem como característica principal

o fato de interligarem apenas dois pontos de comunicação

tendo em cada uma das extremidades apenas um único

componente de rede.

Ligação Multiponto

Diferentemente das ligações ponto-a-ponto, as ligações

multiponto acontecem quando temos mais de dois pontos de

comunicação interligados de alguma maneira.

Por exemplo, imagine que estamos em sala de aula, onde

todos podem ouvir e falar para todos, assim temos uma

ligação multiponto, pois todos os participantes estão

interligados através de uma mesmo meio de comunicação

(neste caso, o ar). Podemos “bagunçar” esta ligação,

quando duas pessoas participantes da ligação multiponto

resolver conversar isoladamente, criando neste caso uma

ligação "ponto a ponto".

Modos de Transmissão de Dados

Uma outra forma que temos para classificar as redes é a

forma como os dados são transmitidos entre dois pontos.

Assim podemos citar três modos de transmissão de dados:

•

•

•

Simplex

Half-Duplex

Full-Duplex

Modo de Transmissão Simplex

Aqui, a informação percorre uma única direção

(unidirecional). Existe um dispositivo transmissor enviando

sinais e outro dispositivo recebendo sinais, sempre nessa

ordem.

Como exemplo, podemos usar a transmissão das emissoras

de TV, sempre recebemos o sinal da emissora, nunca

enviamos. Não há alteração nesta ordem.

Modo de Transmissão Half-Duplex

Aqui, temos algo um pouco diferente. O tráfego de dados

entre o emissor e o receptor ocorre em duas direções

(bidirecional), mas não ao mesmo tempo.

A informação é transmitida em ambas as direções, só que

apenas uma por vez. Dessa maneira os dispositivos de

transmissão/recepção

do

sinal

funcionam

como

transmissores em um determinado momento, e como

17

receptores em outro momento, mas nunca ao mesmo tempo,

é bom lembrar.

Como exemplo, podemos colocar a comunicação dos rádios

de transmissão usados por táxis, forças policiais etc.

Podemos ter uma conversa entre duas pessoas, mas não as

duas falando ao mesmo tempo (lembra do “câmbio” ao final

da transmissão da mensagem? Esse é o sinal de que a

outra pessoa pode transmitir a mensagem).

Modo de Transmissão Full-Duplex

Nesse modo de transmissão podemos transmitir a

mensagem nos dois sentidos ao mesmo tempo (chamamos

de transmissão simultânea).

Um bom exemplo disso é a transmissão via telefone (onde

as pessoas podem falar simultaneamente).

Topologias de rede

As Topologias de rede definem a estrutura da rede. Uma

parte da definição de topologia é a topologia física, que é o

layout efetivo dos fios ou meios físicos.

A outra parte é a topologia lógica, que define como os meios

físicos são acessados pelos dispositivos que compõem a

rede, para o envio de dados.

A topologia física (a forma da disposição dos cabos) mais

utilizada em redes locais é a topologia em estrela.

Figura 8 - Topologias de rede

18

Aqui vale uma observação quanto à topologia de

barramento. Esta topologia física não é mais utilizada, pois o

meio físico utilizado para essa ligação (o cabo coaxial) não é

mais utilizado em redes locais.

Cabeamento

Uma parte muito importante do projeto de uma rede é a

escolha correta dos meios de transmissão (na maioria das

redes o próprio cabeamento). Vários fatores podem

influenciar nesta escolha, como por exemplo, a estrutura

topológica da rede, a velocidade da transmissão de dados, a

quantidade de computadores, a distância entre os mesmos e

as interferências presentes no local do projeto, além de

usarmos ou não uma rede sem fio.

Cabo coaxial

Um dos primeiros tipos de cabos utilizado para a

transmissão de dados em redes foi o cabo coaxial. Ele foi

criado nos anos 50 visando evitar a interferências na

transmissão (principalmente a interferência eletromagnética).

O cabo coaxial foi projetado com um condutor central (seu

núcleo) que envia os sinais, e uma blindagem externa que

serve de referência elétrica ou de potencial de terra,

evitando assim, a interferência elétrica de fontes como

motores e luzes fluorescentes, além de outros computadores

(não é recomendada a passagem de cabos de rede de

nenhum tipo em locais próximos a essas fontes de

interferência).

O Nome “coaxial” foi dado a ele porque a malha de

blindagem e o condutor central tem o mesmo eixo.

Figura 9 - O Cabo coaxial e suas partes

A terminologia usada para identificação de cabos coaxiais

para redes de computadores, basicamente tem três campos

para analisar.

O primeiro indica a velocidade máxima de transmissão do

cabo.

19

O segundo campo indica o tipo de transmissão realizado

pelo cabeamento.

O último campo mostra a distância máxima para utilização

do cabo.

Assim, quando falamos em cabos do tipo 10BaseX2, o "10"

significa a velocidade máxima de transmissão de 10Mbits/s,

o "Base" é o modo de transmissão (Digital) e o "X2"

representa a distância máxima utilizável entre o primeiro

computador e o último, que pode ser de no máximo 200

metros em teoria, mas na prática apenas 185 metros, para o

cabo 10Base2 (coaxial fino) e de 500 metros no máximo

para o cabo 10Base5 (coaxial grosso).

Obs.: Lembre-se sempre que este tipo de cabo não é mais

utilizado para a transmissão de dados em redes, mas

devemos conhecê-lo.

Vantagens

Alta imunidade à interferências eletromagnéticas;

Segmentos de redes maiores;

Desvantagens

Não possui boa flexibilidade;

Baixa velocidade de transmissão;

Não é mais utilizado para transmissão de dados em rede,

somente para transmissão de TV.

Cabo de Par trançado Não-Blindado

O cabo de par trançado é atualmente o meio de transmissão

mais utilizado para a interligação dos dispositivos em uma

rede. Ele recebe este nome pelo fato de seus fios serem

“trançados” em torno de si mesmo visando evitar as

interferências eletromagnéticas.

Esse cabo possui oito fios coloridos (verde, laranja, azul,

marrom, branco/verde, branco/laranja, branca/azul e

branco/marrom), sendo que a sua única proteção é o

trançado dos fios (ele não possui proteção física como o

cabo coaxial).

20

Figura 10 - Cabo de par trançado não-blindado

Esse tipo de cabo é dividido em categorias, sendo que

atualmente as categorias disponíveis no mercado são as

categorias 5e (cat5e), categoria 6 (cat6) e em breve teremos

no mercado a categoria 7 (cat7). Para que possamos utilizar

este tipo de cabo é necessário que se faça a “crimpagem”

deste tipo de cabo (crimpar é colocar o conector no cabo de

maneira que possa ser utilizado e transmita os dados).

Para isso precisamos utilizar uma das pinagens

internacionais (568A e 568B), mostradas abaixo.

Pino

1

2

3

4

5

6

7

8

568A

Branco/verde

Verde

Branco/laranja

Azul

Branco/Azul

Laranja

Branco/marrom

Marrom

568B

Branco/Laranja

Laranja

Branco/Verde

Azul

Branco/Azul

Verde

Branco/marrom

Marrom

Tabela 1 - Padões de pinangens internacionais

Este tipo de cabo utiliza um conector chamado RJ45, feito

de material plástico e metal, com oito pinos para receber os

fios do cabo de par trançado.

21

Figura 11 - Conector RJ45

Vantagens

Facilidade e flexibilidade de instalação;

Possibilidade de colocação em dutos de menor diâmetro;

Baixo custo de instalação e aquisição;

Maior velocidade de transmissão (10/100/1000 mbits);

Desvantagens

Pequeno tamanho do segmento de rede (100 metros);

Maior possibilidade de interferência eletromagnética;

Categorias de cabos de par trançado

Categoria 1: Cabos usados em instalações telefônicas

antigas, já encontram-se obsoletos.

Categoria 2: Cabos também obsoletos utilizados em

transmissões de dados de até 4Mbps.

Categoria 3: Cabos sem blindagem utilizados em redes a

alguns anos atrás.

Diferenciam-se dos cabos de categorias 1 e 2, pois possuem

um padrão no número de tranças por metro que cada par de

fios deve ter (de 24 a 45 tranças). Devido a isso possuem

maior imunidade a interferências externas. Essa categoria

possui cabos com alcance máximo de 100 metros e taxas de

transmissão de dados de até 10Mbps.

Categoria 4: Cabos blindados semelhantes aos da categoria

3, mas que apresentam taxas de transmissão de dados de

até 16Mbps. Não se tornaram populares no uso em redes de

computadores. São mais encontrados em redes Token Ring

de 16Mbps.

Categoria 5: Estes são os cabos utilizados atualmente em

redes de computadores. Possuem versões blindadas (STP)

e não-blindadas (UTP), e chegam a suportar transmissão de

dados até100Mbps. São mais conhecidos como cabos

CAT5. Em razão de novas aplicações e os equipamentos

demandarem velocidades maiores e baixos níveis de ruídos

sobre os cabos, novos padrões para cabos CAT5 foram

considerados. Um deles é o cabo categoria 5 enhanced

(CAT5e), o mais indicado para a conexão de redes.

22

Categorias 6 e 7: A categoria 6 recentemente foi

padronizada pela TIA/EIA, tornando-se um padrão para

redes LAN para taxas de transmissão em Gbps.

Fibra Ótica

A fibra óptica é uma tecnologia recente bem diferente dos

outros tipos de meios físicos, pois ao invés de transmitir

pulsos elétricos como os cabos metálicos, transmite sinais

de luz. Com essa funcionalidade o cabo de fibra óptica

torna-se imune as qualquer tipo de interferência

eletromagnética.

A luz utilizada no cabo de fibra óptica é a luz infravermelha

(um tipo de luz invisível ao olho humano, o mesmo tipo de

luz utilizada nos controles remotos). Os olhos humanos só

podem perceber a energia eletromagnética com

comprimento de ondas entre 700 e 400 nanômetros (nm),

um nanômetro é um bilionésimo de um metro (0,000000001

metro) de comprimento.

Esta energia (luz) na forma de ondas pode se deslocar no

vácuo e através de alguns materiais como por exemplo, o

vidro. A velocidade de transmissão é de aproximadamente

300.000 quilômetros por segundo ou 186.283 milhas por

segundo (que também é a velocidade da luz).

Uma fibra óptica é formada basicamente por uma camada

interna de vidro chamada núcleo, e envolvida por outra

camada de material menos refringente, chamada casca,

onde ambos são protegidos por uma capa, geralmente um

polímero, para proteger a fibra de choques mecânicos.

A fibra óptica possui um formato cilíndrico e dimensões e

peso bem reduzidos comparados com os cabos coaxais e

par trançado.

23

Figura 12 - Partes do cabo de fibra ótica

O funcionamento da fibra ótica baseia-se, portanto, em

princípios ópticos.

Vantagens

Baixa atenuação (perda de dados ao longo do caminho)

permitindo um maior tamanho de cabo (da ordem de

kilometros);

Maior largura de banda permitindo velocidades de

transmissão maiores (teoricamente ilimitada).

Pequeno peso e dimensões quando comparada com o cabo

coaxial e o cabo de par trançado.

Imunidade eletromagnética permitindo que se use o cabo de

fibra óptica em locais em que não se pode usar o cabo

coaxial e nem o cabo de par trançado.

Flexibilidade permitindo que se faça mais curvas na

instalação da fibra.

Desvantagens

Alto custo de instalação, pois os equipamentos utilizados

para a montagem da fibra e os profissionais envolvidos

nesse serviço são muito caros.

24

UNIDADE 2

Modelo OSI

Atualmente vivemos a “Era da Informação”, onde as pessoas

cada vez mais dependem e trabalham com a informação,

estando muitas vezes localizadas a kilometros de distância

de seu escritório ou mesmo de sua casa.

Isso tudo é possível através das redes de computadores e

da internet. Mas nem sempre foi assim. No começo das

redes não havia esta integração e cada empresa criava a

sua própria estrutura de comunicação, que, na maioria das

vezes não era compatível com a estrutura de outras

empresas.

Para que dois computadores possam trocar informação é

necessário que eles falem a mesma “língua”, sem isso é

impossível haver comunicação entre eles. Como cada

empresa criava a sua própria língua não havia comunicação

da maneira como temos hoje.

Com o aumento do volume de informação e de empresas

necessitando cada vez mais se comunicarem, essas ficavam

“reféns” da empresa a qual adquiriam seus equipamentos.

Pensando nisso a ISO (Internacional Standardization

Organizacion – Organização Internacional de Padronização)

começou a desenvolver uma “língua” que pudesse ser

utilizada por todos os fabricantes. A essa “língua” nós

chamaremos de “Protocolo de Comunicação”. Chamamos

de protocolo as regras e procedimentos utilizados para a

transmissão de dados dentro de uma rede. Assim, duas ou

mais máquinas só poderão se comunicar se utilizarem o

mesmo protocolo.

O protocolo desenvolvido pela ISO foi chamado de OSI

(Open Systems Interconection – Interconexão para Sistemas

Abertos) assim chamado porque na época de sua criação

todos os sistemas eram fechados.

Na verdade este modelo de protocolo nunca existiu (de

maneira prática) ele na verdade é um conjunto de

procedimentos que devem ser seguidos para podermos

desenvolver um protocolo de comunicação baseado em

camadas, por isso muitos autores o chamam de RM-OSI

(Reference Model – Open System Interconection – Modelo

de Referência para a Interconexão para Sistemas Abertos).

25

Esse modelo é baseado no funcionamento de camadas de

serviços hierárquicas, onde cada camada é responsável

somente por oferecer seus serviços para a camada superior

sem preocupar com os serviços da camada inferior.

Figura 133 - Camadas do Modelo OSI

As camadas do modelo OSI comunicam-se entre si através

de mensagens, cada camada enviada pela camada superior

é passada para a camada inferior até a última camada

(vindo de cima para baixo) que é a camada Física.

Em cada nível ou camada um cabeçalho é colocado no

início da mensagem com a função de repassar informações

de controle do protocolo (ordem do pacote, prioridade do

pacote,etc.). Cada camada que recebe este pacote retira o

cabeçalho correspondente a sua camada (agora vindo de

baixo para cima) e envia a mensagem para a próxima

camada até que este chegue a camada mais alta que é a

camada de Aplicação.

Lembre-se que as camadas do Modelo OSI também podem

ser referenciadas por seus números de ordem ( 1 – Física, 2

– Enlace, 3 - Rede, 4 – Transporte, 5 – Sessão, 6 –

Apresentação e 7 – Aplicação).

Mas por que um modelo de protocolo baseado em

camadas?

Reduz a complexidade;

Padronização das interfaces de comunicação;

Acelera a evolução do protocolo;

Facilita o desenvolvimento de novos módulos;

Simplifica o ensino e a aprendizagem.

Origem, Destino e Pacotes de Dados

Para que os computadores enviem informações através de

uma rede, todas as comunicações em uma rede se originam

em uma origem e depois trafegam até um destino. As

26

informações que trafegam em uma rede são referidas como

dados, pacote ou pacote de dados.

Um pacote de dados é uma unidade de informações

logicamente agrupada que se desloca entre sistemas de

computadores.

Ele inclui as informações da origem, junto com outros

elementos necessários para fazer que a comunicação com o

dispositivo de destino seja possível e confiável. O endereço

de origem em um pacote especifica a identidade do

computador que envia o pacote, o endereço de destino

especifica a identidade do computador que recebe o pacote.

AS CAMADAS DO MODELO OSI E SUAS

FUNÇÕES

Figura 14 - Camadas do Modelo e suas Funções

Camada Física

Esta camada trata da transmissão dos dados através dos

meios físicos como por exemplo cabos metálicos, fibra

óptica e mesmo redes sem fio. Nesta camada todos os

dados são tratados em nível de bits, além disso, o protocolo

cuida dos aspectos físicos elétricos e mecânicos como por

exemplo:

O nível da voltagem para a representação dos bits;

A velocidade da transmissão;

27

A medida da velocidade de transmissão em bits/segundo

(bps);

Camada de Enlace

Nesta camada a comunicação é dada entre pares de

dispositivos diretamente conectados, comunicação física

direta.

Na camada de Enlace são adicionados “demarcadores” um

no começo quadro (isso mesmo quadro – na camada de

enlace os pacotes de dados são chamados de quadros).

Dessa maneira o receptor da mensagem enviada poderá ter

certeza de que recebeu totalmente um pacote.

A camada de enlace tem como responsabilidades básicas:

• Endereçamento Físico: Incluir o endereçamento físico

do equipamento emissor e do equipamento receptor

(chamamos esse endereço físico único de endereço

MAC).

•

Enquadramento: dividir os pacotes recebidos da

camada de rede em “quadros” com o “controle de

erro”, endereçamento e delimitadores de início e fim

de quadro.

•

Detecção de erros: Verifica se nos quadros recebidos

não estão faltando informações ou alguma informação

não está trocada.

•

Controle de Fluxo: Possibilita um controle do fluxo de

recebimento dos dados para que o emissor não envie

mais dados que o receptor possa receber.

Camada de rede

Entre os vários serviços da camada de rede está a

prestação de serviços para a camada de transporte. Nesta

camada os dados são denominados pacotes, diferentemente

da camada de enlace que os chamamos de pacotes. A

diferença básica entre quadros e pacotes é que os quadros

são dependentes do meio físico e os pacotes não. A camada

de rede fornece endereçamento lógico (é um endereço mais

“fácil” para se trabalhar e que pode ser mudado ao contrário

do endereço MAC que é fixo e não pode ser mudado) para

os dispositivos independente do hardware.

Camada de Transporte

28

Essa camada conta com as seguintes funcionalidades:

• Ordenação de pacotes: Aqui a camada de transporte

tem a responsabilidade de ordenar os pacotes que

chegam, colocando-os em ordem, independente da

ordem em que chegaram.

•

Correção de erros: Essa funcionalidade da camada

de transporte é responsável por controlar o

recebimento de pacotes perdidos ou alterados.

•

Fragmentação de pacotes: Recebe os dados

enviados pela camada superior (camada de sessão) e

os trata de forma que o pacote possa ser criado nas

camadas mais baixas e caso seja necessário

segmenta esses dados.

A camada de transporte e a camada de enlace têm

funcionalidades semelhantes, pois as duas cuidam da

detecção de erros, fragmentação de pacotes e controle de

fluxo.

Camada de Sessão

A camada de sessão tem como principais funcionalidades:

• Estabelecimento de sessões: Permite que os usuários

estabeleçam uma conexão (sessão de trabalho) para

realizar uma tarefa específica (baixar um arquivo ou

navegar na internet, por exemplo). Essa camada tem

como principais funcionalidades:

•

Controle de tráfego: Controla o envio dos pacotes de

dados, pois na maioria das sessões somente um dos

pares pode enviar mensagens.

•

Sincronização: Sincroniza a transmissão de maneira

que se evite a perda de dados em transferências

longas.

Camada de Apresentação

Esta camada é conhecida também como camada de

tradução, pois é responsável por fazer as conversões

necessárias dos dados para enviados ou recebidos para a

camada de aplicação.

29

Camada de Aplicação

Esta camada tem como funcionalidade básica a interação

direta com o usuário através das aplicações utilizadas por

ele, além disso, ela esconde do usuário toda a complexidade

da comunicação dentro da rede.

Transmissões de dados

Para que os pacotes de dados trafeguem da origem para o

destino, cada camada do modelo OSI na origem deve se

comunicar com sua camada par no destino.

A essa forma de transmissão chamamos de comunicação

ponto-a-ponto. Durante esse processo, o protocolo de cada

camada troca informações, chamadas PROTOCOL DATA

UNITS (PDUs), entre camadas pares.

Cada camada de comunicação, no computador de origem,

se comunica com uma PDU específica da camada e com a

sua camada correspondente no computador de destino.

Comunicação Ponto a Ponto

Figura 15 - Comunicação ponto a ponto

30

Encapsulamento e Desencapsulamento

Quando os pacotes de dados são enviados através das

camadas do modelo OSI eles precisam ser encapsulados,

ou seja, cada camada por onde esse pacote passa cria um

novo pacote no qual os dados são guardados e nele são

inseridas informações específicas daquela camada, sendo

essa ação repetida até que o pacote de dados chegue à

camada mais baixa (camada física).

Em contrapartida quando os pacotes de dados chegam ao

destino, eles precisam ser desencapsulados, ou seja, cada

camada vai “abrir” o pacote de dados e vai retirar as

informações referentes a ela, passando logo em seguida o

pacote para a camada superior, até que este chegue à

camada mais alta (camada de aplicação).

Dispositivos de interligação de redes

Para que uma rede possa funcionar perfeitamente bem, é

necessário, além dos computadores, outros dispositivos para

que se possa então fazer a interligação de todos eles.

Conheceremos agora alguns deles.

Switches: O Switch é um dispositivo encontrado em redes

com topologia física em estrela (como ele é o ponto central

de onde todos os cabos partem chamamos essa topologia

de estrela), também encontramos a denominação de

concentrador de rede (pois todos os cabos se concentram

nele). O Switch exige a disponibilização física dos

equipamentos da rede na forma de estrela onde cada cabo

interliga apenas um único dispositivo, facilitando o

isolamento de defeitos quando existem problemas no cabo,

assim somente o dispositivo ligado àquele cabo pára de

funcionar e não a rede como um todo. O Switch recebe os

pacotes de dados enviados por todos os dispositivos da rede

e regenera eletricamente esses pacotes (Sim. É isso mesmo

que você está pensando. O Switch precisa de alimentação

elétrica para funcionar, caso contrário ele não irá transmitir e

nem receber os pacotes de dados).

Quando falamos em topologia, é bom lembrar que o Switch

possui além da topologia física, a topologia lógica, que é a

forma como os dados são transmitidos internamente no

Switch. O Switch possui um número de portas (Portas? É

isso aí. È dessa maneira que chamamos as interfaces de

conexão dos cabos no Switch, sendo também essa uma

maneira de identificar os

31

Switches, 12, 24 ou 48 portas). Os Switches atuais podem

trabalhar em velocidades que vão de 100mbps a 1000 mbps.

Os Switches atuais contam com várias funcionalidades

como, por exemplo, o gerenciamento. Quando dizemos que

um Switch é gerenciável ou ainda quando dizemos que ele é

“inteligente”, queremos dizer que podemos gerenciar suas

funcionalidades de maneira individual (podemos colocar uma

porta com uma velocidade diferente das demais, podemos

configurar um switch de maneira que só um tipo de protocolo

de comunicação seja reconhecido por ele etc.). Além disso,

eles podem ainda ser empilháveis, que é a capacidade de

ligarmos dois Switches através de um cabo especial para

que ele se comporte como um só (mas, para isso é

necessário que o modelo escolhido conte com essa

capacidade, o que pode aumentar em muito o custo de

aquisição do produto).

Figura 16 – Switch

Roteadores

Sabemos que uma rede de computadores pode facilmente

ultrapassar as barreiras geográficas de um prédio ou um

campus, assim muitas vezes necessitamos interligar essas

redes. A maneira mais fácil de fazermos isso é através da

criação de “rotas” (caminhos específicos) dentro de uma

rede maior (quase sempre utilizamos a internet, pois dessa

maneira não precisamos montar uma infra-estrutura para

essa comunicação).

A essas redes, chamamos redes de “Redes de Longa

Distância – WAN, esse tipo de redes abrange uma grande

área geográfica, como um estado, região ou país.

Para podermos fazer essa interconexão precisamos utilizar

um equipamento próprio para isso, o Roteador. Um

Roteador é um dispositivo capaz de interligar várias WAN´s.

Um roteador na verdade é um tipo específico de

computador, pois tem os mesmos componentes básicos de

um PC, memória, CPU, barramentos, etc. Porém os

roteadores são projetados para executarem funções

32

específicas que normalmente não são executadas por

computadores comuns.

Um roteador deve ser capaz de, por exemplo, determinar o

melhor caminho para um pacote de dados dentro de uma

WAN (exatamente o que você pensou. Dentro de uma WAN

podem existir vários caminhos a serem seguidos para

chegarmos a um mesmo destino). Um roteador, da mesma

forma que um computador normal, também precisa de um

sistema operacional (que pode ser diferente para cada

fabricante, bem diferente de um computador normal)

chamamos esse sistema de IOS – Internetwork Operating

System – Sistema Operacional de Interconexão de Redes.

Esse sistema operacional precisa ser capaz de executar

funções específicas definidas para um roteador, como por

exemplo, controlar o fluxo de pacotes que entra e sai dos

roteadores.

Normalmente um roteador é utilizado para “segmentar”

(dividir uma rede em duas ou várias outras redes). Os

roteadores têm tanto interfaces (portas) de rede local (que

recebem o tráfego vindo da rede local) como de WAN (que

recebe o tráfego vindo da WAN).

Na verdade, os roteadores se comunicam entre si por meio

de conexões WAN. Os roteadores são os dispositivos que

compõem o backbone (principal conexão) das grandes

intranets e da Internet. Eles operam na camada 3 (camada

de rede) do modelo OSI, tomando decisões com base nos

endereços de rede (endereços lógicos, lembra?).

As duas principais funções de um roteador são a seleção do

melhor caminho e a comutação de pacotes para a interface

correta. Os roteadores fazem isso criando tabelas de

roteamento e trocando informações de rede com outros

roteadores.

Um roteador permite que as tabelas de roteamento possam

ser configuradas pelo administrador da rede, dessa maneira

criando rotas estáticas (que não podem ser mudadas) ou

ainda mantidas dinamicamente por meio do uso de um

protocolo de roteamento, que troca informações sobre os

caminhos da rede com outros roteadores, criando rotas

dinâmicas (que são criadas automaticamente pelos próprios

roteadores). Com base nessa funcionalidade, classificamos

os roteadores como Estáticos ou Dinâmicos.

Uma interconexão de redes (internetwork) corretamente

configurada oferece as seguintes funcionalidades:

33

•

•

•

•

•

Endereçamento fim-a-fim consistente;

Endereços que representam topologias de rede;

Seleção do melhor caminho;

Roteamento dinâmico ou estático;

Comutação.

Figura 17 - Roteador

A principal função de um roteador é o roteamento. Este

ocorre na camada de rede (camada? Isso mesmo. Camada

3), mas se uma WAN opera nas camadas 1 e 2, então o

roteador é um dispositivo de rede local ou de WAN?

A resposta é que ele é os dois, como geralmente ocorre na

área de redes. Um roteador pode ser exclusivamente um

dispositivo de rede local, pode ser exclusivamente um

dispositivo WAN ou pode estar na fronteira entre uma rede

local e uma WAN e ser um dispositivo de rede local e de

WAN ao mesmo tempo.

Uma das funções de um roteador em uma WAN é rotear

pacotes na camada 3, mas essa também é uma função de

um roteador em uma rede local. Portanto, a função de

roteamento não está estritamente relacionado à função WAN

do roteador. Quando um roteador usa os padrões e os

protocolos das camadas física e de enlace que estão

associados às WANs, ele opera como um dispositivo WAN.

As principais funções na WAN de um roteador, portanto, não

são de roteamento, mas de oferecer conexões entre os

vários padrões físicos e de enlace de dados da WAN.

34

UNIDADE 3

Protocolos TCP/IP

TCP/IP

Falamos no capítulo anterior sobre o Modelo OSI, e

dissemos que o modelo OSI não pode ser considerado um

protocolo de verdade, já que ele não existe realmente, pois

nunca fora desenvolvido.

Dessa forma, fica no ar a pergunta: “Se o modelo OSI não

existe de verdade, como podemos utilizá-lo para a

comunicação em rede?”. A resposta é simples, utilizamos

outros protocolos criados com base no modelo OSI como,

por exemplo, o TCP/IP.

Bem, na verdade o TCP/IP não é um protocolo, e sim uma

pilha de protocolos, pois como tem seu funcionamento

baseado no modelo OSI, ele utiliza o conceito de camadas

ou níveis, para funcionar. Da mesma forma que o modelo

OSI utiliza camadas hierárquicas, o TCP/IP funciona da

mesma maneira.

Ele tem seu nome baseado nos dois principais protocolos da

pilha, o TCP (Transmission Control Protocol - Protocolo de

Controle de Transmissão) e o IP (Internet Protocol Protocolo de Interconexão).

A pilha de protocolos pode ser vista como um modelo de

camadas, onde cada camada é responsável por um grupo

de tarefas (tal qual o modelo OSI), onde cada camada tem

um conjunto de serviços bem definidos para o protocolo da

camada superior. Como já falamos, as camadas mais altas

estão mais perto do usuário (camada 1 – camada de

aplicação) e lidam com dados mais abstratos, confiando em

protocolos de camadas mais baixas para tarefas de menor

nível de abstração.

É interessante que conheçamos os dois modelos de rede

TCP/IP e OSI, embora saibamos que o modelo OSI não

existe de verdade. Cada um dos modelos possui a sua

própria estrutura para explicar como a rede deve funcionar.

A maioria das redes atuais funciona sobre essa pilha de

protocolos, comumente nos referimos a essa pilha de

protocolos como sendo um protocolo único (mesmo sabendo

35

que isso está errado). Segundo Tanenbaum o Modelo

TCP/IP possui somente quatro camadas o (que facilita

bastante o estudo).

Camadas do TCP/IP

Aplicação

Transporte

Rede

Física

Tabela 2 - Camadas do TCP/IP

A camada de aplicação

A camada de aplicação, assim como no modelo OSI, é a

camada mais próxima do usuário, pois ela faz a

comunicação direta com os programas. Todos os processos

que atuam nessa camada são específicos da aplicação que

está em funcionamento (sabemos que podemos ter várias

aplicações funcionando, já que todos os sistemas

operacionais atuais permitem essa funcionalidade pelo fato

de serem multitarefa).

As camadas do TCP/IP possuem protocolos específicos de

funcionamento, na camada de aplicação temos alguns que

merecem destaque, pois provêem serviços para o suporte

direto das aplicações do usuário, como por exemplo, o HTTP

(que possibilita a navegação na web) FTP (usado para o

download e upload de arquivos da internet ou mesmo da

rede), SMTP (usado para o envio de email), SSH (usado

para fazer conexão ou login remoto de maneira segura),

DNS (usado para pesquisas de nomes dentro da internet –

nomes nesse contexto seriam os endereços da internet) e

muitos outros.

Sabemos que o TCP/IP funciona de maneira semelhante ao

modelo OSI (através de camadas), então, cada vez que o

dado de uma aplicação foi codificado dentro de um padrão

de um protocolo da camada de aplicação ele será passado

para a próxima camada da pilha IP.

O pacote relacionado à camada de aplicação é chamado

Mensagem.

36

A camada de transporte

Os protocolos da camada de transporte tem como finalidade

resolver problemas como confiabilidade (o dado enviado

chegou ao seu destino?) e integridade (os dados chegaram

na ordem devida?). Na pilha de protocolos TCP/IP os

protocolos da camada de transporte também determinam

através de mensagens para qual aplicação um dado pela

camada de rede deverá ser enviado.

O TCP (um dos protocolos que nomeiam a pilha de

protocolos TCP/IP) é um protocolo de transporte "confiável",

pois é orientado à conexão (os dados somente são enviados

depois de estabelecida uma conexão), garantindo assim que

os dados cheguem de maneira correta ao seu destino (não

danificados e em ordem).

Na camada de transporte temos também o protocolo UDP,

que diferentemente do TCP não é orientado à conexão (ou

seja, ele envia os dados mesmo que não haja uma conexão,

dessa forma ele não garante que os dados chegarão de

maneira correta ao seu destino). Podemos dizer que o UDP

utiliza a lei do "melhor esforço" ou "não confiável".

Basicamente utilizamos o UDP em aplicações que não

necessitam de conexão para poderem enviar os dados,

como por exemplo, as aplicações de transporte de mídia

(áudio, vídeo etc), onde a chegada na hora é mais

importante do que confiabilidade.

O pacote da camada de transporte é chamado Segmento.

A camada de rede

A camada de rede tem como função básica resolver o

problema de obter pacotes através de uma rede simples.

Nessa camada atuam protocolos como são o X.25 e o

Host/IMP.

Com a criação da internet a camada de rede recebeu novas

funcionalidades, principalmente para a obtenção de dados

da rede de origem e da rede de destino. Para isso

normalmente roteia-se o pacote através de redes que se

comunicam através da internet.

Na pilha de protocolos TCP/IP o IP tem como tarefa básica

de transportar pacotes de dados da origem para o destino. O

protocolo IP pode transmitir dados para diferentes protocolos

de níveis mais altos, esses protocolos são identificados por

um único número de protocolo IP.

37

Nesta camada temos alguns protocolos que merecem

destaque como o ICMP (usado para transmitir informação de

diagnóstico sobre a transmissão IP) e o IGMP (usado para

gerenciar dados multicast – que é a transmissão de dados

de uma fonte para muitos destinos).

O pacote da camada de rede é geralmente conhecido como

Datagrama.

Camada Física

Quando tratamos do TCP/IP, na camada física nos referimos

aos componentes de hardware envolvidos na comunicação e

transporte de dados em um determinado processo. A

camada física diz respeito aos meios de conexão através

dos quais irão trafegar os dados, tais como hubs, cabos,

conectores etc.

A camada física é a camada mais baixa do TCP/IP, tratada

também como camada de nível um (camada física).

Na camada física não existe um pacote de dados, na

verdade a camada física trabalha com bits.

Endereçamento IP

Para que uma rede baseada no protocolo TCP/IP possa

funcionar de maneira correta, cada dispositivo (seja um

computador ou qualquer outro dispositivo que precise ser

identificado) recebe um “endereço” para que ele possa ser

identificado na rede. Chamamos esse endereço de

Endereço IP.

Um endereço IP é na verdade uma sequencia de 32 bits

dividido em 4 grupos de oito bits (chamamos esse grupo de

octeto).

O endereço IP é dividido em duas partes, onde a primeira

parte é utilizada para identificar a rede em que o computador

está e a outra para identificar o computador ou como

falamos, o host.

Os endereços IP são divididos em cinco classes que

chamamos de A,B,C,D e E de forma que utilizamos as três

primeiras classes para o endereçamento das redes e as

duas últimas são reservadas para expansões ou mesmo

pesquisas futuras.

Cada uma das classes utiliza um número diferente de

octetos para identificar a rede.

A classe A utiliza apenas o primeiro octeto (08 bits) para

identificar a rede, a classe B utiliza os dois primeiros octetos

38

(16 bits), enquanto que a classe C utiliza os três primeiros

octetos (24 bits) dessa maneira, podemos dizer que a classe

A utiliza os três últimos octetos (24 bits) para identificar os

hosts, a classe B utiliza os dois últimos bits (16 bits) para

identificar os hosts e a classe C utiliza apenas o último

octeto (08 bits) para identificar os hosts.

Dessa maneira podemos afirmar que o número máximo de

redes que podemos ter com o endereçamento classe A é de

apenas 128 redes e um poderemos ter 16.777.216 hosts por

rede (é um número muito grande de hosts, não é verdade?),

já com a classe B, podemos ter um número maior de redes,

16.384 endereços de rede (é muita rede não é mesmo?),

além disso a classe B nos permite um número total de 65536

endereços de hosts, e a classe C nos permite 2.097.152

endereços de rede, mas em contrapartida apenas 256

endereços de hosts para cada uma dessas redes.

Classe

255

255

255

255

Classe A

Rede

Host

Host

Host

Classe B

Rede

Rede

Host

Host

Rede

Rede

Rede

Host

Classe C

Tabela 3 - Utilização dos octetos do TCP/IP

Como diferenciar uma classe de endereços de outra?

Utilizamos sempre o valor do primeiro octeto para diferenciar

uma classe da outra, por exemplo, se o valor do octeto

estiver entre 1 e 126 este endereço é de classe A, se o valor

do primeiro octeto estiver entre 128 e 191, então o endereço

é de classe B, e, se o valor do octeto estiver entre 192 e

223, então teremos um endereço de classe C.

Quando configuramos uma rede local, podemos utilizar

qualquer uma das classes de endereços, geralmente

levamos em consideração o tamanho da rede (tamanho

neste caso, é a quantidade de hosts na rede), por exemplo,

para uma pequena rede, a classe C é a mais indicada, pelo

fato de só precisarmos nos preocupar apenas com a

configuração do último octeto.

Na verdade como já foi dito o que deve ser levado em

consideração é o tamanho da rede para que se possa

escolher uma classe de endereços.

Quando falamos de internet, existe a necessidade de

falarmos de endereços válidos e endereços não válidos. Na

internet não é possível utilizarmos qualquer endereços, pois

a maioria dos endereços utilizados na internet pertence a

39

alguma empresa. Os endereços válidos são aqueles que

podem circular livremente na internet e são reconhecidos

como tal pelos roteadores, já os endereços não válidos não

são reconhecidos pelos roteadores da internet e, portanto

são “barrados” na internet.

As classes de endereços utilizadas para endereçamento de

redes (A, B e C) possuem faixas de endereços não válidos,

como mostrado abaixo:

Classe A – de 10.0.0.0 a 10.255.255.255

Classe B – de 172.16.0.0 a 172.16.255.255

Classe C – de 192.168.0.0 a 192.168.255.255

Temos ainda alguns endereços reservados da classe A, que

não podem ser utilizados desta classe, que tem um uso

reservados desta, que tem um uso especial:

0.0.0.0 – este endereço não pode ser atribuído a host da

rede, pois utilizamos este endereço quando queremos

referenciar “todas as redes” (utilizamos isso quando não

sabemos o endereço de rede, assim podemos enviar

pacotes de dados para todas as redes). Utilizamos também

esse endereço para definir o ponto de saída da rede para

outras redes (gateway) padrão de um host da rede quando

não temos um gateway definido.

127.X.X.X – qualquer endereço iniciado com o valor 127, e

possuindo qualquer valor para os outros octetos, é utilizado

para referenciar o seu próprio host. Ou seja, utilizamos este

para testes internos na pilha TCP/IP, este endereço também

é conhecido como endereço de LOOPBACK. Por exemplo,

experimente o seguinte comando no prompt de comando do

seu sistema operacional: ping 127.0.0.1, seguido de enter.

Você verá que mesmo sem estar conectado a nenhuma rede

você receberá uma resposta, como se estivesse “pingando”

outro host.

Máscara de rede (Netmask)

Um conceito muito importante introduzido logo após a

divisão dos endereços IP em classes foi o conceito de

máscara de rede. Utilizamos a máscara de rede para

delimitar dentro do endereço IP a parte referente ao

endereço de host.

Assim como os endereços IP são divididos em classe, as

máscaras de rede também, para cada classe de endereços

IP temos uma máscara padrão, que referencia qualquer

endereço daquela classe. Veja o quadro abaixo:

Classe

Máscara Padrão

40

A

B

C

255.0.0.0

255.255.0.0

255.255.255.0

Tabela 4- Máscaras de rede padrão

Tal qual o endereço de IP, a máscara de rede também é um

endereço de 32 bits. Você deve ter observado na tabela

acima que a máscara de rede classe A define o primeiro

octeto como 1 (255 em notação decimal) e para a parte do

endereço referente ao host o valor é definido como 0 (zero),

o mesmo acontecendo com as classes B (255.255. parte do

endereço referente a rede e o restante 0.0 referente ao host)

e C (255.255.255 que é a parte referente a rede e 0

referente ao host).

Além disso, podemos referenciar a máscara de rede pela

quantidade de bits 1. Por exemplo, para a classe A, temos

apenas o primeiro octeto com valor 1 (lembre-se que neste

caso estamos falando de notação decimal, ou seja, todos os

bits do octeto estão com valor igual a 1, ou 255), então

podemos referenciar a máscara de rede padrão da classe

como sendo /8. O mesmo podemos dizer para a classe B

que representamos com /16, pois temos dois octetos com o

valor 1 e /24 para a classe C, pois temos os três primeiros

octetos com o valor 1.

IPv4 x IPv6

Até agora temos referenciado nossos endereços IP como

sendo endereços de 32 bits, pois precisamos de 32 bits para

que possamos endereçar um host dentro de uma rede,

esses endereços também são conhecidos pela versão do

protocolo IP, a maioria dos endereços IP em uso hoje nas

redes locais e até mesmo na internet pertencem a versão 4

do protocolo IP, ou seja são endereços IPv4.

O protocolo IP foi criado em meados de 1970 durante o

desenvolvimento de uma rede chamada ARPANET (hoje

dizemos que esta rede é a “avó” da internet, pois todo o

desenvolvimento da internet começou com base nessa

rede). Nos anos 80 essa rede foi interligada a outras redes,

formando o que seria a base da internet atual, e ao mesmo

tempo o protocolo IP foi adicionado ao UNIX (UNIX é um

sistema operacional que foi muito utilizado no início das

redes por apresentar facilidade de interligação e alta

segurança, sendo utilizado até hoje) e desde então esse

protocolo vem sofrendo mudanças e melhorias, chegando a

versão utilizada no momento, que é a versão 4.

41

Quando a internet explodiu e ficou conhecida como ela é

hoje, rapidamente houve um crescimento vertiginoso de

hosts ligados a ela, e por isso mesmo um esgotamento dos

endereços IP disponíveis no mundo. Assim os responsáveis

por manter o desenvolvimento das versões do protocolo IP

foram obrigados a criar uma nova versão desse protocolo

que ficou conhecida como IPv6 (você deve estar se

perguntando: Como é que temos a versão 6, e nem mesmo

utilizamos a versão 5? A resposta para isso é que, houveram

várias iniciativas que reinvidicaram a versão 5 do protocolo

IP, e não funcionaram corretamente, dessa forma quando a

versão 6 ficou pronta e funcionando, os desenvolvedores

resolveram chamá-la de versão 6 para que não houvesse

nenhuma

ligação

com

as

versões

fracassadas

anteriormente).

A versão 6 do protocolo IP, que a partir de agora trataremos

como IPv6, diferentemente do IPv4 quadruplica o número de

bits do endereços de rede de 32 para 128 bits, permitindo

assim um número muito maior de endereços. No IPv6 o

endereço é apresentado em 8 segmentos de 4 números

hexadecimais, isso permite que tenhamos um número

praticamente infinito de endereços IP.

Como exemplo veja a diferença entre os endereços IPv4 e

IPv6.

Endereço IPv4: 200.253.128.16

Endereço

IPv6:

1F44.25AB.112E.0000.0988.87EC.9900.0076

O IPv6 foi proposto em 1994 por Scott Bradner e Allison

Marken, e está sendo implantado gradativamente na internet

(Mas, aí você se pergunta: Gradativamente? Por que não

totalmente? A resposta é que, fica muito caro trocar todos os

roteadores e hosts ligados a internet que não suportam o

endereçamento IPv6, por isso essa troca deve ser gradual.)

Mas porque termos um grande número de endereços IP?

Por que a cada dia que passa temos uma quantidade cada

vez maior de dispositivos ligados a internet e vários serviços

sendo disponibilizados dentro dela, existe uma previsão de

esgotamento de todos os endereços IP disponíveis na

internet para julho de 2011 (isso será realmente um caos,

não é mesmo?).

Algumas características do IPv6:

•

Os endereços IPv6 têm um tamanho de 128

bits.

42

•

•

•

•

•

•

•

Suporte

para

atribuição

automática

de

endereços numa rede IPv6, podendo ser

omitido o servidor de DHCP a que estamos

habituados no IPv4.

Simplifica as tabelas de encaminhamento dos

roteadores da rede, diminuindo assim a carga

de processamento dos mesmos.

O formato do cabeçalho foi totalmente

remodelado em relação ao IPv4.

Cabeçalhos de extensão como opção para

guardar informação adicional.

Aplicações de áudio e vídeo passam a

estabelecer conexões apropriadas tendo em

conta as suas exigências em termos de

qualidade de serviço (QoS).

Permite adicionar novas especificações de

forma simples.

Diversas extensões no IPv6 permitem, à

partida, o suporte para opções de segurança

como

autenticação,

integridade

e

confidencialidade dos dados.

Configurando a rede

Para que dois um mais computadores possam funcionar de

maneira correta dentro de uma rede é necessário que eles

estejam configurados de maneira correta, ou seja,

precisamos definir o endereço de rede e a máscara de rede

como requisitos mínimos para o seu funcionamento.

Vamos agora a algumas dicas para que isso possa ser feito

de maneira correta. Imagine que o nosso computador terá o

endereço 192.168.1.100 (endereço de classe C, lembra?) e

a máscara de rede 255.255.255.0 (máscara de rede padrão

classe C). Então para isso vamos aos seguintes passos

(assumindo que você está utilizando o Windows na versão

XP):

1. Clique em Iniciar, Painel de Controle

43

Figura 148 - Acessando o Painel de Controle

Figura 19 - Acessando as conexões de rede

44

Figura 150 - Configurando a conexão de rede local

Ao executarmos esses passos teremos acesso às propriedades da

conexão local onde poderemos fazer as configurações necessárias

para nosso host.

Figura 21 - Propriedades da Conexão local

45

Muito bem. Agora temos acesso às configurações da conexão local

do nosso host. O que precisamos agora é somente alterar o

endereço IP, para fazer isso basta clicar em Protocolo TCP/IP e

fazer as modificações necessárias.

Figura 22 - Endereço IP configurado

Pronto. Nosso host já está com a configuração mínima necessária

para poder funcionar na nossa rede. Não configuramos o endereço

de Gateway padrão e nem os servidores DNS, pois neste instante,

ainda não temos essas informações (assumindo que temos apenas

uma rede local, sem acesso à internet).

Você também pode ver um vídeo no youtube que mostra essa

configuração de forma simples e rápida no endereço

http://www.youtube.com/watch?v=EMsDmLkEhZs&feature=relate

d.

46

UNIDADE 4

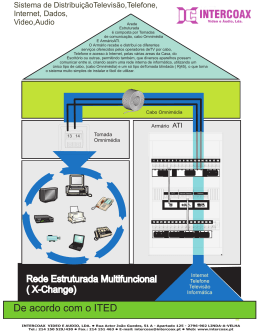

Redes Sem-fio

As redes sem-fio são hoje uma boa opção de comunicação,

podendo muitas vezes substituir redes cabeadas, ou ainda

possibilitarem uma instalação temporária podendo ser

instaladas muito mais rapidamente que as redes com

comunicação baseada em cabos. Atualmente as redes sem

fio se tornaram muito populares, pois preços para os

equipamentos desse tipo de rede caíram bastante nos

últimos anos.

Para que uma rede sem fio possa funcionar de maneira

correta é necessário um número de passos bem maior do

que os executados em uma rede cabeada, pois nesse caso

existe um fator que deve ser levado em consideração. A

rede sem-fio não possui a proteção física da rede cabeada

(ou seja, não existe cabo para a transmissão dos dados).

Além disso precisamos pensar em outros fatores, como por

exemplo, como proteger os dados transmitidos? Como evitar

interferências na transmissão? Qual o melhor equipamento

para transmitir/receber? Como devo montar a minha rede

sem fio? Ad-Hoc ou infraestrutura?

Quando falamos de redes cabeadas, temos um grande

problema que é o custo do cabeamento, pois para cada

estação (ou host) adicionado na rede podemos ter um

volume muito grande de cabo utilizado nesta interligação, e

em contra-partida temos em muita situações uma distância

bem maior a ser coberta (em geral mais de 100 metros).

Em outras situações temos situações onde não é possível

utilizarmos cabos, por exemplo, prédio tombados, prédios

sem os caminhos devidos para o lançamento dos cabos, etc.

Ou mesmo quando precisamos interligar dois prédios por

exemplo.

Sempre que você encontrar o símbolo abaixo, uma rede sem

fio pode estar disponível para uso (não necessariamente

livre para acesso, pode ser necessário alguma senha ou

código de acesso para acessar esta rede).

47

Figura 167 - Símbolo WI-FI Zone

Redes Sem-fio do tipo Infraestrutura

Numa rede rede sem-fio do tipo infraestrutura, necessitamos

de um “ponto central” de interligação da rede. Em uma rede

cabeada, utilizamos um hub ou um switch (lembra?), mas

como fazer isso é uma rede que não utiliza cabos, e os hosts

podem estar a distâncias maiores do que cem metros?

Neste caso, substituímos o hub pelo Ponto de Acesso (em

inglês chamamos de Access Point ou, Ponto de Acesso),

também é comum chamarmos de AP, abreviadamente. Esse

AP, tem a mesma função do hub ou do switch, que é, atuar

como ponto central da rede, fazendo a interligação dos hosts

ligados a ele, a única diferença é que não temos cabos

fazendo essa ligação e sim ondas de rádio.

Figura 18 - Access Point

Mas nem sempre uma rede sem-fio é totalmente sem-fio,

pois os pontos de acesso possuem saídas para serem

48

conectados a redes cabeadas, criando assim uma rede

mista, atualmente isso é uma coisa muito comum, pois com

a queda dos preços dos equipamentos de informática de

uma maneira geral, a maioria das pessoas opta por adquirir

notebooks e netbooks ao invés de PC´s Comuns, tornando

assim cada vez mais necessária a existência de redes semfio nas empresas e até mesmo em casa.

Quando falamos de PCs, que dificilmente irão sair do lugar,

não é uma coisa muito interessante utilizarmos uma redesem fio, a mobilidade (por isso é mais comum termos redes

sem-fio em locais em que é grande o número de notebooks)

é a maior vantagem proporcionada pelas redes-sem fio, para

interligarmos PC´s comuns (que dificilmente irão sair do

lugar) o mais interessante seria utilizarmos mesmo uma rede

cabeada.

Para que possamos interligar o nosso AP com a rede

cabeada utilizamos um cabo (igual ao cabo utilizado para

ligar o PC à rede cabeada). Mas para que possamos

interligar os nossos hosts a rede sem-fio é necessário que

os mesmos possuam uma placa que possibilite essa ligação,

chamamos esse tipo de placa de Placa Wireless (atualmente

isso é uma coisa comum em notebooks e netbooks) ou

mesmo um adaptador ligado à porta USB.

Portas do AP para

interligação a rede

cabeada.

Figura 179 - Access Point - vista traseira

49

Figura 180 - Adaptador sem-fio USB

Figura 21 - Placa de rede sem-fio PCI

Mesmo quando precisamos de funções simples dentro de uma

rede, como por exemplo, compartilhar o acesso à internet, o

nosso AP pode funcionar como um hub ou mesmo como um

switch, já que a grande maioria possui mais de uma porta para a

interligação com hosts e não só com equipamentos com placas de

rede sem-fio como você pode ver na figura 19.

Assim, quando falamos em redes sem-fio do tipo infraestrutura

temos que obrigatoriamente utilizar um AP para que possamos

fazer a interligação dos hosts, utilizando placas de rede sem-fio ou

não.

50

Figura 22 - Rede sem fio do tipo infraestrutura

Redes Sem-fio do tipo Ad-Hoc

Você se perguntar o seguinte: “Será que sempre vou

precisar de toda esta estrutura para montar uma rede semfio?”. A resposta é bem simples. Não.

Para montar uma rede sem-fio, logicamente que

dependendo do uso podemos criar uma rede do tipo ADHOC, onde dois ou mais computadores com placas wireless,

podem se comunicar diretamente sem a necessidade de

utilização de um ponto de acesso (Access point) podemos

comparar esse tipo de rede sem fio a uma ligação entre dois

computadores usando um cabo de par-trançado do tipo

CROSS-OVER.

Quando montamos uma rede sem-fio do tipo ad-hoc, a área

de cobertura dessa rede é bem menor, pois a potência de

transmissão dessa rede depende da potência das placas

envolvidas nessa ligação e da sensibilidade das antenas

dessas placas. Uma rede desse tipo é interessante quando

precisamos ligar, por exemplo, dois notebooks ou quaisquer

outros dois dispositivos temporariamente, mas sempre

levando em consideração que esses dispositivos devem

estar preferencialmente na mesma sala ou bem próximos,

pois as paredes podem interferir na transmissão do sinal

wireless.

Atualmente as redes sem fio já não são mais tão vulneráveis

como antigamente, pois existem vários métodos confiáveis

de protegermos a rede, um desses métodos é o suporte ao

51

WPA (Wi-Fi Protected Access) você poderá encontrar mais

informações sobre o WPA visitando os sites abaixo:

http://pt.wikipedia.org/wiki/WPA

http://www.microsoft.com/brasil/windowsxp/using/networking/

expert/bowman_03july28.mspx

http://www.clubedowarchalking.com.br/index.php?option=co

m_content&view=article&id=13&Itemid=58

Figura 23 - Rede Ad-Hoc

Todo e qualquer computador pode ser ligado a uma rede

sem fio, mesmo os nossos PC´s, para isso é necessário que

tenhamos as placas corretas para esse fim, os notebooks e

atualmente os netbooks, já trazem incorporados em sua

arquitetura essas placas, ficando apenas para o s PC´s a

colocação desses dispositivos, já que não é comum

encontrarmos PC´s com esse tipo de placa.

Existem vários tipos de placas no mercado, mas para os

PC´s atualmente utilizamos placas de rede sem fio para

serem colocadas nos slots do tipo PCI, existentes nos PC´s

(com certeza, você já sabe o que é um SLOT e o que é PCI,

não?) . Podemos utilizar ainda placas do tipo PC Card, que

pode ser utilizada caso a placa original de seu notebook

venha a queimar.

Figura 24 - Placa de rede wireless PC Card

Padrões de redes sem fio

52

As redes sem fio utilizam um padrão de comunicação

conhecido como 802.11 (tem esse nome porque foi

desenvolvido pelo IEEE, que é um organismo internacional

para a criação de padrões de rede, na década de 1980, mais

especificamente no ano de 1980 no mês de fevereiro daí

vem a denominação 802 e 11 porque é o número do grupo

consultivo do IEEE responsável pela criação de padrões de

rede sem fio. Conheça mais sobre o IEEE no endereço

http://www.ieee.org.br/).

O 802.11 na verdade é um conjunto de padrões para uso em

redes sem fio, o padrão original (802.11) é conhecido hoje

por 802.11-1997 ou ainda por 802.11 legacy, tendo sido

publicado em 1997 prevendo taxas de transmissão na ordem

de 1 e 2 megabits (bastante lento para os dias atuais não?)

com a utilização da faixa de frequência de 2.5 Ghz, sendo

que esta faixa não é licenciada, ou seja é de uso livre.

A criação desse padrão possibilitou o desenvolvimento de

vários produtos com compatibilidade apenas parcial entre si,

mas foi o marco inicial para a criação dos padrões de rede

sem fio atuais. Mas como nem tudo são flores, as primeiras

placas de rede sem fio (utilizando o padrão 802.11) tiveram

que conviver com outras placas criadas com padrões

proprietários

totalmente

incompatíveis

entre

si

(compatibilidade é a palavra-chave para a existência das

redes hoje, pois possibilita que possamos usar

equipamentos de diversos fabricantes, e não ficarmos

presos a esse ou aquele fabricante) como por exemplo, o

Arlan da empresa Aironet e o Wavelan da empresa NCR.

Figura 25 - Placa de rede sem fio Wavelan

Figura 26 - Placa de rede sem fio Airlan

53

Além dos padrões do IEEE, temos também o Wi-Fi

(Wireless Fidelity, que pronunciamos como "uai-fái"), uma

certificação (opcional) para produtos compatíveis com os

padrões, que assegura que eles sejam intercompatíveis.

Figura 27 - Logotipo WiFi

Para que um produto possa ser compatível com o padrão

WiFi, é necessário que ele seja certificado (o que leva a um

processo demorado e caro e que nem sempre acontece)

mas, após esse processo o produto ou dispositivo pode

utilizar o logo Wi-Fi certified. Uma coisa muito comum, é que

a maioria das pessoas confundam os produtos Wi-Fi, com os

produtos desenvolvidos para os padrões 802.11 (o que na

prática não faz diferença alguma).

Padrão 802.11b

O padrão 802.11b, foi publicado em outubro de 1999, tendo

sido o primeiro padrão de redes sem fio utilizado em larga

escala, marcando a popularização da tecnologia sem fio, e

trazendo a tão sonhada compatibilidade entre os produtos

dos fabricantes existentes no mercado, dessa maneira

possibilitando também a queda dos preços dos

equipamentos e popularizando a tecnologia sem fio.

Figura 28 - Placa de rede sem fio 802.11b

Um ponto negativo neste padrão é a alta interferência tanto

na transmissão como na recepção de sinais, porque

54

funcionam a 2,4 GHz equivalentes aos telefones móveis,

fornos microondas e dispositivos Bluetooth. O aspecto

positivo é o baixo preço dos seus dispositivos, a largura de

banda gratuita bem como a disponibilidade gratuita em todo

mundo. O 802.11b é amplamente utilizado por provedores

de internet sem fio.

Padrão 802.11a

O padrão 802.11a lançado logo depois do 802.11b,

possibilitou velocidades de acesso maiores (na casa dos 54

megabits) mas com um porém, o curto alcance do sinal (na

verdade alcançava apenas a metade da distância alcançada

por uma placa 802.11b, utilizando o mesmo tipo de antena

para as duas placas) esse padrão foi desenvolvido para

trabalhar com uma faixa de frequência bem mais alta (na