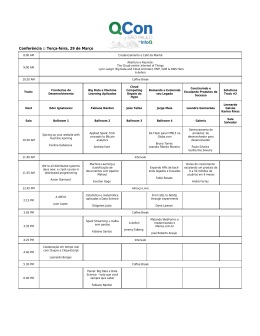

18.09.15 Security B2B Machine Learning Security: Presente e Oportunidades no Brasil 0 Sobre o Autor 2 slides apenas... Leandro Baida de Oliveira Tudo tem um começo: 1988 Médico 4 Engenheiro Eletrônico wayra.co/br Leandro Baida de Oliveira Segunda fase: 1994 TI 1º Incidente de Segurança Natas Técnicas de Stealth Apagava arquivos e diretórios 5 wayra.co/br 1 Machine Learning What is it? TED Vídeo Jeremy Howard: The wonderful and terrifying implications of computers that can learn 8 youtube.com/watch?v=t4kyRyKyOpo 12:44 16:43 TED Video Em resumo… Desafio Solução • 1,5 milhão de imagens para catalogar • Algoritmo chamado Deep Learning • Carros ao invés de imagens médicas • Fica melhor com o tempo, porque aprende • Uma equipe de 6 pessoas levaria 7 anos • 97% de 1,5 milhão de imagens categorizadas depois de 15 minutos Machine Learning não é a Skynet 9 Então o que é Machine Learning? I’m not Wikipedia… Programação Tradicional Descrever com alto grau de detalhe e granularidade como o computador deve atingir o objetivo. 10 Machine Learning Usa algoritmos para reconhecer padrões e aprender ou aprimorar suas tarefas computacionais, tornando-se capaz de prever ou tomar decisões baseados em novos dados. Como ele faz isso? Existem 3 principais categorias Supervisionado: Os resultados desejados são ensinados por um “professor”. Ele aprende a chegar no objetivo usando os exemplos. 11 Como ele faz isso? Existem 3 principais categorias Reforço: Através da interação com um ambiente dinâmico, tenta-se chagar a um objetivo. 12 Como ele faz isso? Existem 3 principais categorias Gato Não supervisionado: Não são informados objetivos, para se encontrar padrões. Pessoa Google roda ML no youtube e ele identifica sozinho pessoas e gatos 13 wired.com/2012/06/google-x-neural-network/ Como ele faz isso? Existem 3 principais categorias Gato Não supervisionado: Não são informados objetivos, para se encontrar padrões. Pessoa Tem certeza que não é a Skynet? 14 wired.com/2012/06/google-x-neural-network/ Os 4 algoritimos mais “usados” I’m not Wikipedia… Prediction/Probabilistic Prevê a variabilidade dos dados Clustering Agrupa objetos de acordo com a sua proximidade entre si, em comparação com outro grupo. 15 Classification Identifica como dado novo se assemelha com grupo de categorias. Association Rules Identifica quais dados normalmente se associam a outros. 2 Machine Learning Security Tools ‘n Source of Information Primeira parada www.mlsec.org • Iniciativa OpenSource • Diversas Ferramentas Destaques Learning Environments: • Weka, Shogun, Matlab e Pylab. Destaques: • Sally, Salad, Harry e Joenr 19 Overview - MLSEC www.mlsec.org • Sally • Embendding Strings Destaques • Space Vectors • Doc. texto, Emails, Código fonte e Logs • Keywords: bag of words, ngrams, tokens, etc. 20 Authors: Konrad Rieck & Christian Wressnegger Overview - MLSEC www.mlsec.org • Sally • Embendding Strings Destaques • Space Vectors • Doc. texto, Emails, Código fonte e Logs • Keywords: bag of words, ngrams, tokens, etc. 21 Authors: Konrad Rieck & Christian Wressnegger Overview - MLSEC www.mlsec.org • Salad • Content Anomaly Detector Destaques • n-Gram Intrusion Detection • Keywords: tráfego de rede, textos, emails, estatísticas, anomalias e etc. 22 Authors: Christian Wressnegger w/support Idalab GmbH Overview - MLSEC www.mlsec.org • Harry • Measuring String Similarity Destaques • (phising) Domain tiposquatting • Keywords: SVM Support Vector Machine, Levenshtein, Hamming, etc. 23 Authors: Konrad Rieck & Christian Wressnegger Overview - MLSEC www.mlsec.org • Harry • Measuring String Similarity Destaques • (phising) Domain tiposquatting • Keywords: SVM Support Vector Machine, Levenshtein, Hamming, etc. 24 O exemplo é ruim, pois ele é baseado no Alexia top 1000 Authors: Konrad Rieck & Christian Wressnegger Overview - MLSEC www.mlsec.org • Harry • Measuring String Similarity Destaques • (phising) Domain tiposquatting • Keywords: SVM Support Vector Machine, Levenshtein, Hamming, etc. 25 O exemplo é ruim, pois ele é baseado no Alexia top 1000 Authors: Konrad Rieck & Christian Wressnegger Overview - MLSEC www.mlsec.org • Joern • Code Analysis Platform Destaques • Code Property Graphs • Keywords: C/C++, control-flow + data-flow + code structure. 18 new vul. Linux Kernel 26 Author: Fabian Yamaguchi ML Security Scalability mahout.apache.org • Ambiente ML • Apache Licence Destaques • Extensa coleção de algoritmos • Escalabilidade, paralelismo, APIs Big Data • Scala, Spark, Hadoop e H2O 27 Authors: Konrad Rieck & Christian Wressnegger “MLSEC.org não é só isso” Adagio: Structural Analysis and Detection of Android Malware Malheur: Automatic Analysis of Malware Behavior Prisma: Protocol Inspection and State Machine Analysis 3 Machine Learning Security Now! Discover Machine Learning on present market available solutions ML Security Hoje (Re)conhecendo onde estão sendo usadas Aviso: Nenhum nome de fabricante será mencionado. 31 ML Security Hoje (Re)conhecendo onde estão sendo usadas Anti-Fraude de Cartões Baseado no comportamento dos usuários, é o exemplo mais bem conhecido (afaik) de aprendizagem de um padrão de comportamento e detecção de anomalia. Hoje, para transações em tempo real, uma “maquina” pode responder em 40 ms. Oferta Telefônica com fabricantes parceiros Solução Telefônica/Vivo 32 Anti-vírus (Anti-malware) Uma solução de segurança de endpoints pode identificar malware sem assinaturas, comparando o que está acontecendo com técnicas já conhecidas. Não é heurística. Não se confunde com scripts de logon, Group Policy ou administradores in-loco. ML Security Hoje (Re)conhecendo onde estão sendo usadas Anti-Spam Anti-Phishing Usando ML, novas ferramentas são capazes de identificar regressões e SVM com n-grams no corpo e no header da mensagem. Também extraem texto de imagens, utilizadas pelos spammers para despistar anti-spams tradicionais. Usando n-grams e técnicas de similaridade, são capazes de identificar novos domínios que sejam parecidos com domínios reais (erro de digitação, letras substitutas, foneticamente). Desta forma, geram bloqueios ou alertas aos usuários ou clientes. Oferta Telefônica com fabricantes parceiros Solução Telefônica/Vivo 33 ML Security Hoje (Re)conhecendo onde estão sendo usadas SIEM Analyzers Anti-APT Plugins identificam comportamento, ao invés da tradicional regras de “isto aconteceu tantas vezes e está relacionada com aquela outra ação que aconteceu em outro lugar, porque foi (na mesma hora, no mesmo campo, para o mesmo usuário, etc.).” Soluções de Anti-APT não devem se basear somente na estratégia de runand-watch, pois existem muitas técnicas para identificar um ambiente de AAPT. Técnicas de ML permite detecção sobre análise estática, mesmo com métodos de obfuscação. Oferta Telefônica com fabricantes parceiros Solução Telefônica/Vivo 34 ML Security Hoje (Re)conhecendo onde estão sendo usadas Filtro URL Filtro URL Tecnologias capazes de detectar o conteúdo em tempo real de uma nova página web, usam ML para identificar em quais padrões de conteúdo a página se encaixa, inclusive verificando com quais outras páginas ela se relaciona, ou as imagens contidas (gatos, nudes). Usando análise de URLs Maliciosas, usam bases massivas de sites conhecidamente bons, para identificar anomalias em comportamentos. Desta forma, sem precisar de uma análise humana, anomalias são automaticamente bloqueadas. Oferta Telefônica com fabricantes parceiros Solução Telefônica/Vivo 35 ML Security Hoje (Re)conhecendo onde estão sendo usadas Anti-Hacktivismo (campanha) Anti-Ativismo Usando tecnologias que vasculham redes sociais, deepweb, consultas DNS, entre outras fontes, serviços de alertas de ataques são capazes de informar aos seus clientes, quando estes são alvos de ataques. O mesmo princípio que o anterior, mas focando não em domínios ou endereços IPs, mas sim pessoas, empresas, marcas e governos. Incluem desde ataques à reputação, ou mesmo atos civis públicos (como passeatas). Oferta Telefônica com fabricantes parceiros Solução Telefônica/Vivo 36 4 Oportunidades no Brasil A flecha lançada, a palavra pronunciada e a oportunidade perdida. ML: Oportunidades no Brasil O cenário econômico – Preço do dolar Start-ups Desenvolvimento In-house O preço do dólar, poucos fabricantes nacionais e mão de obra qualificada disponível possibilitam a criação de start-ups no ramo. A Telefônica possui uma incubadora chamada Wayra e está com inscrições abertas de 19 de janeiro à 15 de fevereiro. Grandes empresas, com milhares de máquinas e segredos comerciais, podem planejar o desenvolvimento interno para suplantar áreas específicas com ausência ou alto custo com fornecedores (não tão qualificados quanto às necessidades internas). Em 2011 foram mais de 1800 papers publicados sobre ISML 39 wayra.co/br Telefônica - SandaS Serviços Gerenciados de Segurança SandaS (MSS-SIEM) Módulos (3) que estendem nossas ofertas de MSS-SIEM, permitem entrada de usuário (mas previne contra erros), detectam anomalias em tempo real e analisam semanticamente eventos, independente da origem, tecnologia ou fabricante. 40 Consulte seu Gerente de Negócios Telefônica - SandaS Serviços Gerenciados de Segurança SandaS (MSS-SIEM) O SandaS se integra em nossas duas opções de SIEM (ArcSight e AlienVault). É compatível com o Marco Civil da Internet, possui SLAs agressivos, dashboard para cliente e KPIs. Prevent – SAQQARA-SC Detect – SAQQARA-CA Response – SAQQARA-RA 41 Consulte seu Gerente de Negócios Telefônica - CyberSecurity Serviços Globais de Segurança Big data que concentra diversas fontes de informação (mídias sociais, deep web, dark web e etc.), avisos de segurança (us-cert, mitre, etc.), de alianças (Microsoft UCD, Cyber Threat Alliance e outros) e dados internos (DNS e etc.). Fontes de Observação Big Data Informação Inteligência 44 “Trata-se de uma ferramenta, com serviços periódicos ou sob-demanda, com suporte global e operação 24x7 no Brasil” Telefônica - CyberSecurity Serviços Globais de Segurança Sinfonier: Interface e processamento de big data 0-day, Exploits, Carding, Hacktivism Sources Lista domínios falsos com grafia ou sonoridade similar 45 Big Data e Machine Learning para armazenar e melhorar Detecção e análise de aplicativos suspeitos e Metadados Parceiras com diversos fabricantes de segurança Telefônica - CyberSecurity Serviços Globais de Segurança • Unidade de Crimes Digitais • • • • 46 Primeiro telco no mundo com a parceria com a Microsoft UCD Intercâmbio de informações sobre ameaças Aliança fundada pela Fortinet, Intel Security, Palo Alto Networks e Symantec Intercâmbio de informações sobre malware Acordos estratégicos sobre a comercialização conjunta de produtos de segurança cibernética Telefônica - CyberSecurity Serviços Globais de Segurança Intelligence Marca e Reputação Interrupção dos Negócios • Uso não autorizado da marca, logo ou imagem • Detecção de domínios suspeitos • Conteúdo Ofensivo • Falsificação/Vendedor não autorizado • Monitoramento de Identidade Digital Alertas e Suporte Ágil SOC/MSS no Brasil Analista 100% Dedicado 47 • Vazamento de informações • Hacktivismo, grupos de ativistas e deteção de ataques DDOS • Detecção de quebra de controles de segurança • Roubo de Credenciais Relatórios Relatórios de Análise Manuais Relatórios Periódicos/ Trends Fraude On-line • Phishing e Pharming • Malware (dedicado) • Carding (Cartão de Pagamento) • Detecção de Mobile Apps Suspeitas Investigação Investigação de Alertas Investigações sobre demandas Acesso via Portal Toda informação facilmente e intuitivamente disponível on-line. ? Abertura para Perguntas [email protected]

Baixar