FACULDADE DE TECNOLOGIA SENAC GOIÁS SEGURANÇA DA INFORMAÇÃO ITALLO LEANDRO HONORATO DA ANUNCIAÇÃO SOUZA JOSÉ CARLOS DA SILVA DE MELO ARQUITETURA E ORGANIZAÇÃO DE COMPUTADORES Professora: Kelly Alves Martins de Lima GOIÂNIA 2014 ITALLO LEANDRO HONORATO DA ANUNCIAÇÃO SOUZA JOSÉ CARLOS DA SILVA DE MELO Descrição da(s) atividade(s): Fazer um levantamento e elaborar uma planilha, de requisitos de Hardware e Software necessários para executar o processo de Hardening dos servidores contra os ataques de Man-In-The-Middle, nas plataformas Linux e Windows e justificar a escolha. GOIÂNIA 2014 Hardening é um processo de mapeamento das ameaças, mitigação dos riscos e execução das atividades corretivas, com foco na infraestrutura e objetivo principal de torná-la preparada para enfrentar tentativas de ataque. Normalmente, o processo inclui remover ou desabilitar nomes ou logins de usuários que não estejam mais em uso, além de serviços desnecessários. Outras providências que um processo de hardening pode incluir: limitar o software instalado àquele que se destina à função desejada do sistema; aplicar e manter os patches atualizados, tanto de sistema operacional quanto de aplicações; revisar e modificar as permissões dos sistemas de arquivos, em especial no que diz respeito a escrita e execução; reforçar a segurança do login, impondo uma política de senhas fortes. LABORATÓRIO DA SALA 111, SUBSOLO DA FACSENAC GOIÁS. HARDWARE: 5 PC’s. (HOSTS) MÁQUINAS ITAUTEC MODELO INFOWAY INTEL CORE I5 -2400CPU 3.10GHZ RAM DE 4 .0 GB 1 ROTEADOR CISCO 2811. 1 SWITCH CISCO 2960. SOFTWARE: SISTEMA OPERACIONAL WINDOWS 7 PROFISSIONAL SERVICE PACK1 DE 64 BITS SISTEMA OPERACIONAL WINDOWS SERVER 2008 R2 EM AMBIENTE VIRTUAL (ORACLE VM VIRTUAL BOX DE 32 BITS) SO KALI LINUX 1.0.6 64 BITS - GNOME 3.4.2 SOWIRESHARK 1.10.5 (SVN Rev54262 from/trunk-1.10) SEGURANÇA DA INFORMAÇÃO A informação é o maior patrimônio para a maioria das empresas e protegê-la não é uma atividade simples, tampouco fácil. Entretanto, para que seja possível obter nível aceitável de segurança, não basta reunir um conjunto de ferramentas de software e implementá-las. Os seus resultados tornam-se mais eficazes quando sua utilização está dentro do contexto de um Plano de Segurança da Informação, elaborado em conjunto pelos níveis estratégicos, tático e operacional da empresa. É claro que medidas de segurança não asseguram 100% de proteção contra todas as ameaças, mas a definição das expectativas da Organização, com relação ao comportamento e os procedimentos necessários no manuseio dos seus bens/ativos, deverão estar mais do que nunca enraizados na cultura da empresa, pois segurança não é só uma questão técnica, mas de política e educação empresarial, buscando a ecoeficiência (ARTHUR, 2009), seguindo não só as regulamentações ISO 9000, 14000, 27000 e 31000, respectivamente: ISO 9000: A norma ISO 9001:2004 tinha a garantia da qualidade como base da certificação. Com requisitos, trata: Responsabilidade da Direção; Sistema da qualidade; Análise do contrato; Controle da concepção e projeto; Controle dos documentos e dados; Compras e qualificação dos fornecedores; Produto fornecido pelo Cliente; Rastreabilidade do bem; Controle do processo; Inspeção e ensaios; Controle de equipamentos de inspeção, medição e ensaio; Situação da inspeção e ensaios; Controle do produto não conforme; Ação corretiva e preventiva; Manuseio, armazenamento, embalagem, preservação e expedição; Controle dos registros da qualidade; Auditorias internas da qualidade; Formação; Serviços pós-venda; e Técnicas estatísticas. A família 9000 carregava, até então, grande influência das normas norte americanas galgadas por Frederick Taylor, pai do Taylorismo, por exemplo. ISO 9001:2000 Para solucionar as dificuldades com excesso de papéis para controle da 9001/1994, esta norma combinava as 9001, 9002 e 9003 em uma única. Os processos de projeto e desenvolvimento eram requeridos apenas para empresas que, de fato, investiam na criação de novos produtos, inovando ao estabelecer o conceito de "controle de processo" antes e durante o processo. Esta nova versão exigia ainda o envolvimento da gestão para promover a integração da qualidade internamente na própria organização, definindo um responsável pelas ações da qualidade. Adicionalmente, pretendia-se melhorar o gerenciamento de processos por meio de aferições de desempenho e pela implementação de indicadores para medir a efetividade das ações e atividades desenvolvidas. Mas a principal mudança na norma foi a introdução da visão de foco no cliente. Anteriormente, o cliente era visto como externo à organização, e doravante passava a ser percebido como integrante do sistema da organização. A qualidade, desse modo, passava a ser considerada como uma variável de múltiplas dimensões, definida pelo cliente, por suas necessidades e desejos. Além disso, não eram considerados como clientes apenas os consumidores finais do produto, mas todos os envolvidos na cadeia de produção. ISO 9001:2008 A versão atual da norma foi aprovada no fim do ano de 2008. Esta nova versão foi elaborada para apresentar maior compatibilidade com a família da ISO 14000, e as alterações realizadas trouxeram maior compatibilidade para as suas traduções e consequentemente um melhor entendimento e interpretação de seu texto. Outra importante alteração nesta versão foi a sub-cláusula que introduz o conceito de exclusões. Esta cláusula permite que requisitos da norma que não sejam aplicáveis devido a características da organização ou de seus produtos sejam excluídos, desde que devidamente justificados. Desta forma, garante-se o caráter genérico da norma e sua aplicabilidade para qualquer organização, independentemente do seu tipo, tamanho e categoria de produto. Outro ponto preponderante foi a mudança da Satisfação do Cliente para indicador, e não mais um simples medidor de performance, ganhando maior corpo e responsabilidade. ISO 9004:2009 Denominada “Gestão do Sucesso Sustentável” fornece orientações para as organizações obterem o sucesso sustentável em um ambiente exigente, em constante mudança e incerto. A sustentabilidade é o resultado da capacidade da organização em alcançar seus objetivos em longo prazo com análise equilibrada das necessidades e expectativas das partes interessadas. A edição da ISO 9004 foi desenvolvida para manter consistência com a ISO 9001. Os dois padrões se complementam, mas também podem ser utilizados independentemente. São abordados principalmente: Princípios do sistema de gestão; Responsabilidade pela gestão; A identificação da organização; O meio ambiente na organização; Missão, visão e estratégia; Estrutura e comunicação; Planejamento dos serviços; Gestão de recursos; Pessoas na organização; Processos; Medição e análise; e Melhoria contínua. ISO 14000: No início da década de 90, a ISO viu a necessidade de se desenvolverem normas que falassem da questão ambiental e tivessem como intuito a padronização dos processos de empresas que utilizassem recursos tirados da natureza e/ou causassem algum dano ambiental decorrente de suas atividades. ISO 14000 estabelece diretrizes sobre a área de gestão ambiental dentro de empresas. Os certificados de gestão ambiental da série ISO 14000 atestam a responsabilidade ambiental no desenvolvimento das atividades de uma organização. Nas auditorias são verificados o cumprimento de requisitos como: Cumprimento da legislação ambiental; Diagnóstico atualizado dos aspectos e impactos ambientais de cada atividade; Procedimentos padrões e planos de ação para eliminar ou diminuir os impactos ambientais sobre os aspectos ambientais; Pessoal devidamente treinado e qualificado. ISO 26000:2010 A ISO 26000 será a norma internacional de Responsabilidade Social e está prevista para ser concluída em 2010. O desenvolvimento desta norma tem também sido inovador, um processo multistakeholder. O Grupo de Trabalho de Responsabilidade Social da ISO (ISO/TMB WG) é constituído por mais de 360 experts e observadores de mais de 60 países. Será uma norma de diretrizes, sem propósito de certificação, sem caráter de sistema de gestão nem redução da autoridade governamental. Aplicável a qualquer tipo e porte de organização (empresas, governo, organizações não governamentais, etc), será construída com base em iniciativas já existentes (não será conflitante com tratados e convenções existentes). Enfatizará os resultados e melhoria de desempenho, prescrevendo maneiras de se implementar a Responsabilidade Social nas organizações. Como pontos chave, a ISO 26000:2010 terá: Governança Organizacional; Direitos Humanos; Práticas do Trabalho; Meio ambiente; Práticas Leais (justas) de Operação; Questões do Consumidor; Envolvimento e Desenvolvimento da Comunidade. ISO 27000: ISO 27001 Esta é a especificação para um sistema de gestão de segurança da informação (um SGSI), que substituiu o antigo padrão BS7799-2 ISO 27002 Este é o número padrão 27000 série do que era originalmente a norma ISO 17799 (que por si só era conhecido anteriormente como BS7799-1). ISO 27003 Este será o número oficial de uma nova norma destina-se a oferecer uma orientação para a implementação de um SGSI (IS Management System). ISO 27004 Esta norma aborda a medição de informações do sistema de segurança e gestão de métricas, incluindo controles ISO27002 alinhado sugeridas. ISO 27005 Esta é a metodologia padrão ISO independente para gestão de riscos de segurança da informação. ISO 27006 Esta norma fornece diretrizes para o credenciamento de organizações que oferecem certificação ISMS. ISO 31000: Encontra-se em estágio de desenvolvimento (em WD-Working Draft) a norma ISO 31000: General Guidelines for Principles and Implementation of Risk Management. Seu desenvolvimento atribuiu-se a um comitê especial, denominado ISO Technical Management Board on Risk Management, composto por delegações de 35 países, formadas por profissionais de diversos setores de atividades como: financeiro, indústria, governança corporativa, segurança, agronegócios, qualidade, meio ambiente, tecnologia, projetos, saúde, defesa e seguros, dentre outros. O ISO/IEC Guide 73 também será submetido à revisão como consequência dos trabalhos de construção da ISO 31000. O Brasil, representado pela ABNT (Associação Brasileira de Normas Técnicas), está entre os países participantes e colabora com o desafio de tornar a ISO 31000 uma norma geral de gerenciamento de riscos, através da consolidação de diferentes conceitos e terminologias, da apresentação de diretrizes e princípios para a implementação de estruturas de gerenciamento de riscos aplicáveis às organizações, independentemente de seu tamanho, segmento ou área de atuação. A finalização dos trabalhos estava prevista para 2008. A perspectiva é que, futuramente, as normas ISO das áreas que tratem de gerenciamento de riscos reflitam os mesmos conceitos da ISO 31000. VANTAGENS DA UTILIZAÇÃO E APLICAÇÃO DAS NORMAS ISO: Grandes benefícios são alcançados em empresas cujos sistemas da qualidade alcançam a certificação ISO. Dentre eles, a busca pelo aumento na rentabilidade, produtividade e competitividade, além do estaque junto ao mercado. A melhoria dos resultados é obtida por meio de: Abertura de novos mercados; Maior satisfação dos clientes; Melhor uso dos recursos existentes; Aumento da Lucratividade; Aumento da credibilidade da empresa frente ao mercado; Melhorar o processo produtivo aumentando. Assim e a partir do acima relatado sobre normas ISO, temos um espectro muito estimulante para a melhoria e mitigação de processos em muitas áreas transversais do conhecimento e aplicação tecnológicos levando nos últimos anos as tecnologias da informação e comunicação a uma evolução sem precedentes e de forma rápida, fazendo com que as organizações tenham maior eficiência e rapidez nas tomadas de decisão. Devido a este fato as chances de uma empresa não usar sistemas de informação tornou-se praticamente nula. Neste contexto a importância de se utilizar mecanismos de segurança e de armazenamento das informações é vital para a sobrevivência e competitividade destas organizações. No passado a questão segurança da informação era muito mais simples, pois os arquivos contendo inúmeros papéis podiam ser trancados fisicamente. Porém com a chegada das tecnologias da informação e comunicação à questão ficou bem mais complexa. Hoje a maioria dos computadores conectase a internet e consequentemente a internet conecta-se a eles, além disto, sabemos que dados em formato digital são portáteis, este fato fez que estes ativos tornassem atrativos para acessos não autorizados. Mas isto não é tudo, existem inúmeras situações de insegurança que podem afetar os sistemas de informação como incêndios, alagamentos, problemas elétricos, poeira, fraudes, uso inadequado dos sistemas, engenharia social, guerras, sequestros, etc. Portanto, podemos dizer que não existe segurança absoluta, tornando-se necessário agirmos no sentido de descobrir quais são os pontos vulneráveis e a partir daí avaliar os riscos e impactos, e rapidamente providenciar para que a segurança da informação seja eficaz. Infelizmente o que vemos na prática é que muitas empresas não dão o devido valor a esta questão e por muitas vezes o preço é muito alto, onde o melhor caminho é reduzir ao máximo quaisquer riscos às informações, seguindo um trajeto no sentido único de manter a integridade e a disponibilidade dos sistemas de informação. Para se implantar uma eficaz segurança da informação dentro de uma organização devemos ficar atentos para algumas questões como uma boa análise de riscos, definição da política de segurança e por fim um plano de contingência. A segurança da informação pode e deve ser tratada como um conjunto de mecanismos associados a uma política de segurança da organização, devendo ser adequada à necessidade de cada empresa. Considere-se também que tornar esta rede computacional um ambiente menos sucessível a ataques de Crackers, e possibilitar a descoberta mais ágil das informações comprometidas em caso de ataques sofridos. Evitando perdas ao negócio, resultado do furto de informações estratégicas e espionagem das regras de negócio. Realizar a verificação do servidor Windows que executa o serviço de Active Directory. Verificando as possíveis falhas de segurança que possam existir na rede. Para solucionar os problemas encontrados na rede devem ser aplicadas várias técnicas de Hardening, e assim manter sempre o bom funcionamento do servidor, fortalecendo cada vez mais a segurança da rede como um todo, uma vez que os mesmos procedimentos podem ser realizados nos outros servidores Windows. FOOTPRINT É um processo de mapeamento das ameaças, mitigação dos riscos e execução das atividades corretivas, com foco na infraestrutura e objetivo principal de torná-la preparada para enfrentar tentativas de ataque. NESSUS É um programa de verificação de falhas/vulnerabilidades de segurança. Ele é composto por um cliente e servidor, sendo que o scan propriamente dito é feito pelo servidor. O nessusd (servidor Nessus) faz um port scan ao computador alvo, depois disso, vários scripts escritos em Nessus Attack Scripting Language (NASL) ligam-se a cada porta aberta para verificar problemas de segurança. (TENABLE, 2013). HARDENING São ajustes finos efetuados no sistema após uma instalação. É o processo de proteger um sistema contra ameaças desconhecidas. Os administradores de sistema devem fortalecer uma instalação contra o que eles acham que poderia ser uma ameaça. Uma instalação padrão de qualquer sistema que tenha a finalidade de servidor, o administrador tem por obrigação de melhorar a segurança ativando controles nativos ou implementando-os, esse processo é conhecido como Hardening. CONCLUSÃO ACIMA ESTÃO ALGUMAS DAS RAZÕES JUSTIFICATIVAS DA ESCOLHA DAS APLICAÇÕES PARA WINDOWS E LINUX. Implementar um plano de segurança é um processo demorado, exige uma análise detalhada do sistema. Enquanto isso, o sistema pode ser comprometido, ou não estar operando adequadamente. Pode deixar escapar informações, ficar ocupado, infectar outro sistema da rede, ou mesmo fazer parte de ataques ordenados por outras máquinas Bots¹. ¹: Muitos usuários de computador relaxam na segurança de suas máquinas sob o argumento de que não acessam o site do banco via internet, não fazem compras online e não guardam informações críticas no sistema. Este argumento, no entanto, é falacioso. Se o seu computador está conectado à internet, você deve considerá-lo como integrante de uma rede, uma máquina que pode interagir com outros computadores (para o bem ou para o mal) e, se você não tomar cuidado, esta interação pode acontecer sem o seu próprio conhecimento. Um computador comprometido por programas maliciosos e conectado à internet pode ser prejudicial não só para o seu dono, mas para muitas outras pessoas. E uma das formas comuns de comprometimento de computadores domésticos, atualmente, está relacionada aos chamados bots, softwares maliciosos que formam redes de máquinas comandadas remotamente por alguém mal-intencionado. A palavra bot provém de robot (robô) e se refere ao fato de que uma máquina comprometida por um desses programas pode ser controlada a distância e receber comandos de terceiros. Os computadores infectados porbots são chamados de zumbis, e as redes formadas por vários zumbis coordenados são chamadas de botnets (redes de robôs). Tanto computadores domésticos quanto corporativos podem se tornar parte de uma botnet, mas os usuários domésticos têm sido alvos bastante freqüentes destes ataques, pelo simples fato de que suas máquinas normalmente não dispõem de uma segurança tão rígida. Quando um sistema é invadido por um bot, fica à mercê do invasor, que pode tomar várias atitudes prejudiciais ao usuário, desde acessar dados privados (como senhas), até usar a máquina comprometida para atacar outros computadores. Portanto, cuidar para que seu sistema esteja sempre livre de qualquer ameaça é essencial. Mesmo que você julgue não ter nada de importante armazenado no computador, poderá ter dores de cabeça se sua máquina for usada sem o seu conhecimento em ataques a sistemas alheios. FONTE: http://tecnologia.terra.com.br/noticias/0,,OI516768-EI12884,00Conheca+as+perigosas+botnets+ou+redes+de+PCs+zumbis.html Botnets (Redes Zumbi) Altieres Rohr | 28/02/2006 22h24 Botnets ou redes zumbi são formadas por um conjunto de computadores infectados por um código malicioso que permite que esses computadores sejam controlados remotamente por um mesmo cracker. Para formar uma rede zumbi, um cracker utiliza um código pré-pronto de um dos vários Bots disponíveis, como o Agobot, Rbot, RxBot, SDBot, entre outros. Depois de obter uma cópia, o cracker a altera para que somente ele possa controlar os computadores infectados com a sua versão do “Bot”. Depois de alterá-la, o cracker infecta com seu bot diversos computadores com conexões rápidas (como os presentes em universidades) e comanda esses sistemas infectados para procurar computadores vulneráveis na Internet. Utilizando diversas falhas no Windows, os bots se espalham para novos computadores. Dependendo da versão do bot utilizada pelo cracker, ele também poderá poluir redes de troca de arquivos (como KaZaA e eMule) com arquivos falsos que possuem uma cópia Bot para que os usuários que tentem baixar esses arquivos também sejam infectados. Esses novos computadores infectados também estarão sob o controle do cracker que criou essa versão do bot e todos eles juntos formarão a “rede zumbi”. O número de computadores infectados presentes em uma botnet variam, mas as maiores redes são formadas por mais de 10 mil sistemas. O objetivo de obter o controle de todos esses computadores variam. Alguns utilizam eles para instalar adware, que exibirá anúncios publicitários nas máquinas infectadas e gerará lucro para o cracker. Outros alugam ou vendem os recursos dos sistemas infectados e utilizam a conexão para enviar spam (emails publicitários indesejados) ou criar ataques de negação de serviço, que necessitam de um enorme número de máquinas para funcionarem. Como os bots se espalham automaticamente pela rede, muitos computadores estão infectados com mais de um bot. A maioria dos crackers quer “exclusividade” da máquina infectada, então é comum que os bots tenham mecanismos para detectar e remover outros Bots e evitar que um mesmo sistema seja controlado por mais de um cracker. FONTE: http://www.linhadefensiva.org/2006/02/botnets-redes-zumbi/ Independente do status de segurança, sistemas instáveis devido a problemas de hardware ou de energia podem se enfraquecer com seus esforços de segurança. Antes de proteger um sistema de produção atual, é preciso identificar se ainda é o seu sistema que precisa de proteção. É necessário se certificar de que esteja funcionando corretamente. Assim que implementada, é necessário determinar se as etapas seguidas estão realmente mantendo o sistema em segurança. Testar o sistema identificando seu status, procurar por evidências de invasões não autorizadas, presença de malware, rootkit, ou outras evidências de ataque. A limpeza e a recuperação de um sistema podem exigir ferramentas especializadas, siga instruções para remoção de arquivos ou até mesmo a reconfiguração de todo o sistema. Em um sistema comprometido, devem-se analisar os custos de se recuperar o sistema ou reinstalá-lo. Um sistema em mau funcionamento poderá comprometer toda estrutura da rede. Com esse artigo, pode-se verificar a importância de se criar um cronograma para análise e implementação de um plano de segurança. O tema hardening é bem extenso e permite que novos projetos sejam estudados e implementados. Detalhes em servidores web podem ser observados, como retirar banners com informações da versão do pacote que está sendo utilizado, alterar a senha padrão de um banco de dados, assim como algumas medidas devem ser tomadas por programadores, evitando ataque de sql-injection, por exemplo. As ameaças são diversas, sejam elas externas ou até mesmo internas, vírus, worms, trojans que podem danificar não só um servidor, mas se espalhar por toda a rede. Desta forma o administrador deverá ter softwares adequados ao tipo de aplicação e política de segurança que pretenda implementar; de antivírus e anti-spam instalados, e sempre atualizados tanto nas estações de trabalho quanto nos servidores, lembrando que as contaminações podem surgir através de pen-drives infectados e arquivos maliciosos enviados por e-mail, por exemplo. Um firewall bem configurado, trabalhando em conjunto com um IDS, poderá aumentar significativamente a segurança em uma rede. Como contribuição a trabalhos futuros poderá ser efetuada a análise e implementação do SE-Linux, que é uma ferramenta para aplicar hardening em nível de Kernel. Por exemplo, o AppArmor utilizado pela distribuição Ubuntu também poderá ser analisado e implementado como um estudo de caso. Novos projetos deverão ser apresentados, como Firewall, Filtro de Pacotes e Técnicas Avançadas de Roteamento, quando devem ser utilizadas ferramentas específicas e mitigadoras de ataques. REFERÊNCIAS BIBLIOGRÁFICAS ARTHUR, Luiz. Segurança da informação: conceitos. Mês. 2009. Disponível em: <http://www.slideshare.net/luiz_arthur/seguranca-da-informaoconceitos>. BENTO, Juliano. Hardening em Linux. Disponível em: <http://www.slideshare.net/fgsl/palestra-hardening-linux-porjuliano-bento-v-fgsl-e-isgsl>. DOMINGOS, César. Curso de Segurança em Servidores GNU/Linux, Baseado na norma ISO 27002. 4Linux – Free Software Solutions. 2010. HASSELL, Jonathan. Hardening Windows. Editora Apress. 2ª Edição 2005. ISO 27000. Disponível em: <http://www.27000.org/> ISO 27000. Disponível em: <http://www.bsigroup.com/pt-BR/ISO-IEC-27001Seguranca-da-Informacao/> ISO – Site Oficial: Disponível em: <http://www.iso.org/iso/home/about.htm>; ISO – 31000:2009: Disponível <http://www.iso.org/iso/home/standards/iso31000.htm>; em: Portal Educação – História da ISO: Disponível <http://www.portaleducacao.com.br/educacao/artigos/40732/a-historia-daorganizacao-iso>; em: Significados – Significado http://www.significados.com.br/iso/ em: de ISO: Disponível PGP Consultoria – ISO 9000: Disponível em: (<http://www.pgpconsultoria.com.br/servicos_iso9000.php>; BSI Brasil – Normas ISO: Disponível em: <http://www.bsibrasil.com.br/certificacao/sistemas_gestao/normas/iso_ts16949/ > PEREIRA, Bruno. O que é e para que serve o Active Directory? 2013. Disponível em: <http://bpereira14.wordpress.com/2013/04/26/o-que-e-e-paraque-serve-o-active-directory/>. RODRIGUES, B. M. Linux Hardening, CSIRT PoP-MG. Disponível em: <http://www.csirt.pop-mg.rnp.br/docs/hardening/linux.html> SCARDUELLI, Guilherme. Segurança da Informação nas Empresas, problemas frequentes. 2009. Disponível em: <http://fateczl.edu.br/TCC/2009-2/tcc-32.pdf>. SLACK, N. et al. Administração da Produção. 2 ed. São Paulo: Atlas, 2008. SUDO. SUDOERS MANUAL. Disponível em: <http://www.gratisoft.us/sudo/man/sudoers.html> THOMPSON, M. A. Windows server 2008 R2: instalação, configuração e administração de redes. São Paulo: São Paulo, 2010. 334p.

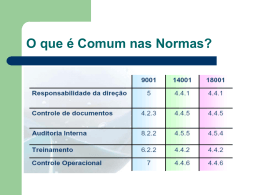

Download