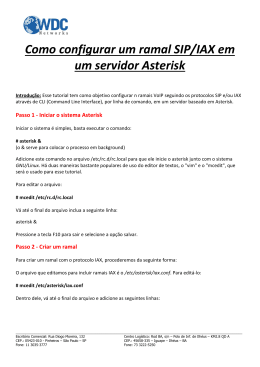

Criptografia em chamadas VoIP Bernardo V. Teixeira, Felipe S. Iketani, Diogo P. Ferreira, Matheus B. M. Vianna Instituto de Estudos Superiores da Amazônia, IESAM, Belém, PA 1. Objetivo O objetivo deste trabalho é fornecer mais segurança a conversações VoIP (Voz sobre IP) via internet e intranet através de criptografia da voz. 2. Materiais e Métodos Foi utilizado um computador com distribuição Ubuntu Linux como central IP com o software Asterisk [1] como plataforma do PABX IP (Private Automatic Branch Exchange IP). Outros computadores foram usados como ramais IP através do softphone Eyebeam, da CounterPath. A instalação do Asterisk [2] foi realizada após a instalação da distribuição do sistema operacional com o pacote libSRTP [3], já que o Asterisk original não possui suporte a criptografia. O protocolo escolhido para a criptografia foi o SRTP (Secure Real Time Protocol), o qual é a versão criptografada do protocolo de transporte de mídia usual, o RTP (Real Time Protocol). O Wireshark foi o software de monitoramento de rede empregado no estudo para capturar os pacotes de mídia dos testes de conversação telefônica IP através dos ataques “man-in-the-middle” (MITM) e envenenamento ARP (Adress Resolution Protocol) [4] em que alguém captura pacotes de mídia e sinalização do emissor e as reenvia, modificadas ou não, ao receptor sem que as extremidades percebam, conforme Fig. 1. Rota distorcida Rota original Ramal A PBX IP Asterisk trixbox Ramal B Man-inthe-middle Figura 1: Ataque “man-in-the-middle”. 3. Resultados e Discussão Para realizar chamadas com SRTP, além de instalar os pacotes extras necessários, é imprescindível habilitar a criptografia de voz para cada ramal desejado, além de configurálos como ramais que podem fazer chamadas seguras obrigatoriamente ou não. Isso porque ainda há muitos dispositivos no mercado que não são compatíveis com o SRTP. Após capturar os pacotes SRTP com o Wireshark, tentou-se convertê-los em formato de áudio “.au”, entretanto o som emitido foi somente ruído sem qualquer inteligibilidade ou som de voz. As conversações fluíram normalmente, sendo a criptografia completamente transparente ao usuário final, o que pode ser perigoso já que o mesmo não sabe se está realizando uma chamada segura ou não. Isto pode ser contornado configurando o Asterisk para emitir algum som indicando que a chamada está criptografada ou não. Além de criptografar a informação, o MITM pode ser evitado impondo um ARP estático para cada equipamento na rede quando se configura um switch de rede gerenciável apropriadamente. 4. Conclusão Prevê-se que a telefonia IP será o futuro de toda a telefonia, entretanto a segurança é um dos maiores empecilhos desta migração. Os investimentos e pesquisas em segurança serão de grande valia para o avanço do número de usuários desta tecnologia. 5. Referências Bibliográficas [1] MEGGELEN, Jim Van. MADSEN, Leif. SMITH, Jared. Asterisk, The Future of Telephony, O’Reilly, Estados Unidos. Edição 2, Ago 2007. [2] _______. “Asterisk SRTP”. Jun 2009. <http://www.voip-info.org/wiki/view/Asterisk+ SRTP> [3] Cisco Systems, Inc. “libSRTP” <http://srtp.sourceforge.net/download.html> [4] BENJAMIN, Jackson. CLARK, Champ. Asterisk Hacking. Syngress. Estados Unidos. 2007.

Baixar