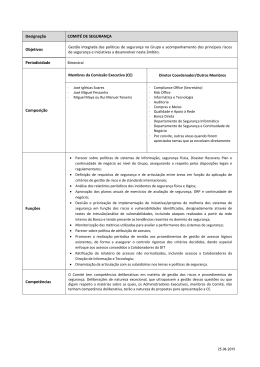

A Segurança da Informação Caracteristicas da Informação como recurso produtivo: – Perecibilidade: prazo de validade,renovação constante, novas sobrepõe antigas – Replicabilidade: multiplicação infinita sem esgotamento da fonte Aspectos a preservar e proteger (da Informação) – Integridade/Confiabilidade: assegurada pela garantia de sua precisão e abrangência, na dimensão lógica, bem como pela preservação dos meios – pessoas, computadores, equipamentos - que a manipulam e armazenam na dimensão física, além de cópias de segurança que possibilite a sua recuperação em caso de danos eventuais. – Disponibilidade: garantida pela confiabilidade e rapidez dos sistemas que as geram e pela agilidade dos meios de comunicação que as disponibilizam. – Confidencialidade: afiançada pela restrição de acessos somente às pessoas autorizadas, uma vez que a propriedade e a limitação de disseminação da mesma determinam o seu valor. Prof. Érico Oda, MSc 1 A Segurança da Informação Políticas de segurança da informação – – Dimensões da Segurança da Informação: – Física: Energia, Temperatura, Umidade, Poluição, Integridade física – Lógica : Sistemas corretos, Operação, Agentes externos – Ocupacional: Lay-out ambiental, Ergonomia Privacidade: – Segurança de Acessos – Engenharia social Medidas e ações de Segurança de Informação: – Prevenção: previnir ocorrência de ameaças e riscos com mecanismos que inibam a insegurança das informações de uma empresa. Ex: Normas e Procedimentos, Níveis – Predição ou detecção: processos e instrumentos que possibilitem monitorar os sinais e as condições de risco iminente, alertando e anulando ameaças. Ex: Alarmes,Firewall, Antivirus – Correção: preparação prévia de planos de recuperação, para o retorno das condições anteriores e originais de operação. Ex: Plano de contingência, Backup, Duplexing Prof. Érico Oda, MSc 2 Segurança de Informações Aspectos Segurança Física Segurança Lógica Segurança Ocupacional Segurança de Acesso: Confidencialidade Medidas Prevenção Acesso Correção 3 Segurança Física Alimentação: Energia Elétrica Corrente alternada: Filtros de linha: harmônicos espúrios Estabilizadores de voltagem: +- 5v No-breaks : Fases: R,S,T ; Neutro e Terra : correntes espúrias Dinâmicos - volantes, Estáticos (short breaks): baterias (ácidas e alcalinas) Onda quadráticas ou senoidais Geradores 4 Segurança Física (cont) Temperatura Energia elétrica => aquecimento => dissipação Resfriamento: Dissipadores Circulação de ar: cooler e exaustores Circulação de água: normal e gelada Umidade Problemas: Condensação Oxidação Eletricidade Estática Solução: Umidificador, Desumidificador 5 Segurança Física (cont) Poluição Poeira, Fumaça, Solução: Filtros de Ar Danos Físicos Intempéries naturais Descargas atmosféricas Aterramento, Gaiola de farad (Michael Faraday) Chuva Inundação, goteira, janela Acidentes e Dôlo Isolamento físico 6 Segurança Lógica Erros de Sistema Concepção – lógica, abrangência omissão Regras de Negócios - relacionamentos Exceções, Opções, Desvios Previsão de erros operacionais – mensagens e retornos Construção Programação – códigos, operações, unidades, Banco de dados – definição, dicionário de dados Documentação Técnica Operação Usuário 7 Segurança Lógica (cont.) Erros de Operação Entrada de dados - prevenção Automatizações de entradas, Integrações externas Tipos de campos – alfa, numérico, lógico Range – mínimo x máximo Validação – DV, tabelas fixas Operações indevidas – transaction tracking system Atualizações – ex: baixas bancárias automáticas Reprocessamentos Sobreposição de arquivos, Deleção de registros e arquivos. Agentes externos Vírus “Cookies” Instalação de arquivos e programas indevidos exe,bat,gif,dll…, 8 Segurança Ocupacional Lay out de posto de trabalho Localização, Circulação Iluminação Ventilação Temperatura Ergonomia Móveis – mesa, cadeira, Monitor Teclado Mouse Periféricos Irradiações LER – lesões por esforços repetitivos 9 Segurança de Acesso: Confidencialidade Acessos indevidos – INTERNOS E EXTERNOS Violação sem dolo Acessos indevidos a dados, com prejuízos Violação com dôlo Acessos indevidos a dados, para fins criminosos, causando danos e prejuízos Cópias NÃO autorizadas de Programas e Arquivos Projetos, Cadastros, Informações Confidenciais Privacidade Divulgação não consentida ou autorizada. 10 Medidas de Prevenção Segurança Física: Estabilizadores, no-breaks, filtros de ar Procedimentos normalizados Identificação e Restrições de acessos físicos - biometria Segurança Lógica: Metodologias de Desenvolvimento e Implantação Simulações e Testes Documentação Técnica e de Uso Treinamentos de Usuários Suporte Segurança Ocupacional Arquitetura de ambiente Adequação de Posto de Trabalho 11 Medidas de Restrições de Acessos Intranet Usuários, Senhas Group Ware, Pastas pessoais, públicas Controle de acessos e tempos (Id´s e logs) Sistemas Corporativos Usuários e Senhas Camadas de Segurança no Banco de Dados Sistemas internos de restrições – Consulta, Adição, Edição, Deleção Acessos a Internet Acessos restritos – e-mail, navegação, download Servidores Proxy Firewall, anti-virus Criptografadores 12 Medidas Corretivas Segurança de Hardware Registros de Acessos Físicos Planos de Contingência: instalações alternativas Segurança de Sistemas e Arquivos Duplexing, Mirroring, Replicação remota BACK-UP’s - Cópias de Segurança Cópias de arquivos em mídia transportável, várias versões, local diferentes Total, temporal, incremental Testes de Restauração 13

Baixar