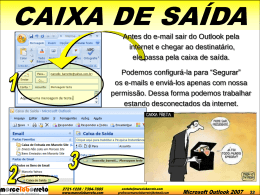

Equipamentos • Equipamentos disponíveis • Controle patrimonial – Movimentação de bens • Qualquer mudança de equipamento deve ser acompanhada • Cuidados com os equipamentos • Utilização de toners não originais. Garantia • Atolamento de papel Softwares • Softwares disponíveis • • • • Windows Office Antivírus Outros específicos Instalação e controle de licenças • • • • Softwares adquiridos pela CMBH Softwares adquiridos pelos usuários Softwares freeware Instalação bloqueada • Celulares • Máquinas fotográficas Aquisição de equipamentos e softwares Desenvolvimento interno • Ativos • • • • • • • • • CONSEG CONCHA CONPORT CEO ASSIST INPAUTA SAGA MUNDO OFICIAL OUTROS SAGA • Os dados do Saga podem ser exportados para um arquivo Excel • Você pode importar dados de um arquivo Excel para dentro do Saga. • A arquitetura do Saga foi implementada de forma a garantir o sigilo dos dados cadastrados. • Para ajuda sobre o sistema, entre na opção Ajuda, Manual e faça o download do manual MUNDO OFICIAL • O Mundo Oficial permite consulta a informações sobre autoridades do executivo, legislativo e judiciário no âmbito federal, estadual e municipal, tais como nome completo, cargo, endereço, telefone, e-mail, data de aniversário e partido político. PLENO • Você pode ver a Agenda dos Plenários. • Emitir a Agenda dos Plenários, contendo data, horário e tipo do evento a partir de qualquer micro da rede da CMBH • Saber se um determinado plenário está disponível Via PRODABEL • • • • • OPUS SOF SUCAF Plantas On-line SINDEC - PROCON Terceiros • • • • • • • • • ARTERH ARTEWEB SIL SAFCI SGMS SGP LIGHT GEOVISIO STI Sistemas diversos • ISS-Digital • Conectividade Social • Posto de Identificação Internet popular Projeto de Unificação de base geográfica - PRODABEL ABERTURA DE CHAMADOS E ATENDIMENTOS Procedimento • Ramais: 1135 e 1134 • Informar Setor/Gabinete, nº patrimônio e nome do usuário solicitante Hardware • Contratos de garantia e manutenção de equipamentos • Prazo contratual para solução de problemas • Abertura de equipamentos Software UTILIZAÇÃO DOS RECURSOS COMPUTACIONAIS Deliberação 05/2004 • Art. 1º - Os recursos de informática da Câmara Municipal de Belo Horizonte devem ser utilizados única e exclusivamente em suas atividades institucionais. • Art. 10 - Apenas equipamentos fornecidos pela Câmara poderão ser conectados à rede lógica da Casa. Deliberação 05/2004 • Art. 12 - Nos microcomputadores da Câmara somente poderão ser instalados programas fornecidos pela Casa ou adquiridos por particular cujas licenças de uso sejam registradas na Divisão de Informática. • Art. 15 - É vedada a utilização do correio eletrônico para a emissão de mensagem de conteúdo abusivo, obsceno, discriminatório, constrangedor, difamatório ou sob qualquer forma atentatória à moral e aos bons costumes. REDE Acesso Pastas da rede Equipamentos particulares Acesso ao site • www.cmbh.mg.gov.br • Está sendo desenvolvido um novo Portal para a CMBH Intranet • Acesso à intranet • Conteúdo da intranet Link com Embratel Acesso Regras de segurança/controle de tráfego • Palavras bloqueadas • Domínios bloqueados • Tipos específicos de arquivos Controle de páginas acessadas SEGURANÇA NA INTERNET Engenharia social • Engenharia social é qualquer método usado para enganação ou exploração da confiança das pessoas para a obtenção de informações sigilosas e importantes. • Isso porque explora com muita sofisticação as "falhas de segurança dos humanos". Engenharia social • E-mails falsos (Fishing/scam); Você acaba de ganhar R$ 10.000 em prêmios, clique aqui e veja como receber seu prêmio Engenharia social • E-mails falsos (Fishing/scam); Engenharia social • COMO EVITAR! • Jamais use serviços de banco em computadores públicos! • Não abra e-mails desconhecidos Engenharia social • COMO EVITAR! • Lista de extensões perigosas: .exe .pif .bat .com .scr Engenharia social • Senhas Jamais divulgue suas senhas! Não deixe seu computador “logado” para outros usuários usarem • Faça um logoff ou trave sua estação Somente utilize suas senhas em computadores confiáveis Não crie senhas fáceis (12345, abcd,...) Engenharia social Chats (Messengers) Relacionamentos (orkut) • O perigo ocorre porque a conseqüência do golpe pode trazer danos físicos e morais à pessoa. • Nas salas de bate-papo, os golpistas vão ganhando a confiança da futura vítima através da conversa. • A melhor arma contra a engenharia social é a informação. Engenharia social Ao navegar na Internet, evite: • Sites pornográficos (muito usados para espalharem vírus e roubar informações do usuário) • Sites de hackers e Crackers Vírus • Trata-se de programas desenvolvidos com o objetivo de danificar ou até mesmo roubar informações das vítimas. Vírus Spywares • Programa espião verifica o comportamento do usuário. • São utilizados para roubar informações sem que o usuário saiba. Adware • Programa para o envio de propagandas e divulgação de sites Spam • Spam é o termo usado para se referir aos e-mails não solicitados, que geralmente são enviados para um grande número de pessoas. Quando o conteúdo é exclusivamente comercial, este tipo de mensagem também é referenciada como UCE (do inglês Unsolicited Commercial E-mail). Keyloggers • Keylogger é um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um computador. Hoaxes • Boatos (hoaxes) são e-mails que possuem conteúdos alarmantes ou falsos e que, geralmente, têm como remetente ou apontam como autora da mensagem alguma instituição, empresa importante ou órgão governamental. Por meio de uma leitura minuciosa deste tipo de e-mail, normalmente é possível identificar em seu conteúdo mensagens absurdas e muitas vezes sem sentido. REDES SOCIAIS 1- Muito cuidado ao clicar em links recebidos de amigos e desconhecidos. 2- Não acredite em todas as mensagens que você recebe 3- Cuidado ao publicar seus dados na rede social. 4- Aprenda tudo o que puder sobre o site. 5- Não aceite qualquer pessoa como amigo REDES SOCIAIS 6- Evite publicar seu e-mail pessoal. 7- Escreva o endereço do site direto do navegador. 8- Cuidado com o que você coloca na rede. 9- Tente não utilizar redes sociais no serviço. 10 – Cuidado com os aplicativos. Fonte: info.abril.com.br Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil), que é um grupo mantido pelo Comitê Gestor da Internet no Brasil. Zimbra - webmail.cmbh.mg.gov.br Backup – Tenha um política de backup rotineira – E-mail, arquivos, imagens Backup de dados • Gerenciado pela DIVINF • Gerenciado pelo próprio usuário Agradecemos a presença e participação de todos Palestrantes Leandro D. Soares [email protected] Arte Rafael Guimarães [email protected]

Baixar