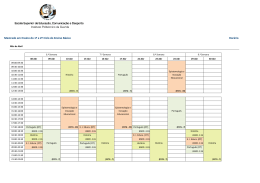

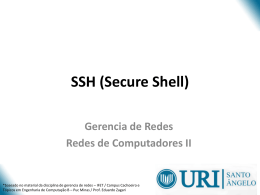

Definição e implementação de uma política de segurança para as instalações de comunicação de dados da ESTG ESTG Leiria 4 de Abril de 2001 Carlos Canudo Objectivos Levantamento do estado-da-arte em segurança de redes IP. Identificação de todos os recursos de comunicação de dados da ESTG Definição de uma política de segurança para a ESTG. Configuração e optimização das redes de dados, dos servidores e dos serviços a disponibilizar. Definição das regras de filtragem de pacotes que assegurem o cumprimento da política de segurança definida e que deverá corresponder ás necessidades dos utilizadores. Selecção, instalação e configuração dos serviços a fornecer. Arquitectura de rede Rede sob vigilância Endereçamento privado na rede Interna Encaminhador interior + encaminhador exterior Estrutura de VLANs na rede Interna Antepara para protecção da rede de serviços administrativos/académicos Mail HTTP Profs Mail HTTP Alunos DNS Syslog Encaminhador Interior Encaminhador Exterior Rede Privada Instituição Rede Serviços Administrativos Internet Antepara DHGW DMZ Rede Serviços Académicos Bastião1 Bastião2 Mirrors de software NAT NNTP Filtragem Encaminhador Exterior Listas reflexivas no IOS da CISCO Interface Interior Procuradores transparentes Servidor NAT Resolução automática de endereços (Ipchains) Antepara Serviços Académicos Utilização do IPF Implementação de Serviços Resolução de nomes DNS Sincronização de hora NTP Correio electrónico SMTP Correio electrónico POP3 Transferencia de ficheiros FTP WWW Terminais Remotos – Telnet, SSH Registos SYSLOG Notícias NNTP Resolução de nomes DNS DNS interno (verdadeiro) Endereços privados Servidor primário + secundários (controlador domínio) Integração com servidor WINS DNS externo (falso) Endereços públicos Situado na DMZ Primário + Backup Sincronização de Tempo NTP Disponível para toda a rede interna Servidores para DMZ instalados nos computadores bastião Sincronização com o UTC via FCCN Controladores domínio – Servidores NTP para a respectiva rede. Importante para a correcta análise de registos. Correio electrónico SMTP Disponível através de procuração Registos MX internos e externos diferentes Servidor público na DMZ Queue + relay Smap, Smapd do FWTK da TIS Encaminhamento de mensagens para o interior via DNS Servidores Internos protegidos do exterior Contas dos utilizadores nas máquinas internas Mensagens para o exterior encaminhadas para o procurador na DMZ Mensagens do exterior entregues através de procurador Correio electrónico POP3 Serviços POP3 disponível em toda a rede POP3 cifrado, com suporte SSL Entrada Saída Através de procurador plug-gw Bastião1 – professores Bastião2 - alunos Utilização de procurador transparente através de NAT Disponível para rede de alunos e professores Transferência de ficheiros FTP Entrada Saída Servidor FTP anónimo Através de procuração instalado na DMZ Rede professores, através de procuração com autenticação Rede de alunos, procuração sem autenticação restrita à máquina de alunos (ftp-gw do FWTK da TIS) WWW Entrada Saída Através de procurador Através de procurador com HTTP (Squid) Instalado no CB2 Ligação automática à máquina interna consoante a URL Servidores internos protegidos do acesso a partir da Internet cache (Squid) Suporte HTTP/HTTPS Disponível em toda a rede Terminais Remotos – Telnet, SSH Telnet – texto -> inseguro SSH – cifrado -> orientado à segurança Permite utilização de túneis cifrados Entrada Saída Através de procurador tn-gw com autenticação Bastião1 – professores SSH ainda não Telnet através de disponível procurador no computador bastião1 – rede professores SSH disponível através de procurador transparente – rede professores Registos SYSLOG Utilização restrita aos servidores Armazenamento centralizado de registos Permite detecção e registo de anomalias e ataques Análise diária de registos Perguntas

Baixar