UNIVERSIDADE FEDERAL FLUMINENSE

FÁBIO DE PAULA JUNIOR

DMZ VIRTUAL

Niterói

2008

FÁBIO DE PAULA JUNIOR

DMZ VIRTUAL

Trabalho de Conclusão de Curso submetido ao Curso de Tecnologia em Sistemas de Computação da Universidade

Federal Fluminense como requisito parcial para obtenção do Tecnólogo em Sistemas de Computação.

Orientador:

Leandro Soares de Sousa

NITERÓI

2008

FÁBIO DE PAULA JUNIOR

DMZ VIRTUAL

Trabalho de Conclusão de Curso submetido ao Curso de Tecnologia em Sistemas de Computação da Universidade

Federal Fluminense como requisito parcial para obtenção do Tecnólogo em Sistemas de Computação.

Niterói, ___ de _______________ de 2008.

Banca Examinadora:

_________________________________________

Prof. Leandro Soares de Sousa, Msc. – Tutor Orientador

UFF - Universidade Federal Fluminense

_________________________________________

Prof. Alexandre Domingues Gonçalves, Msc. – Avaliador

UFF - Universidade Federal Fluminense

Dedico este trabalho a todos os meus familiares, em especial meus pais e meu irmão,

meu tio José Luiz, e as minhas tias Marly e

Regina.

AGRADECIMENTOS

Gostaria de agradecer primeiramente a todos

os funcionários do pólo do CEDERJ de Itaperuna em especial a Jonatas, Penha, Leandro

(Coordenador do Curso) e Rita (Diretora do

pólo), que sempre me atenderam com muita

dedicação.

Ao meu orientador Leandro Soares de Sousa,

pela atenção concedida durante a construção

deste trabalho.

A todos os meus familiares e amigos pelo

apoio e colaboração.

“É fazendo que se aprende a fazer aquilo

que se deve aprender a fazer."

Aristóteles (Criador do pensamento lógico)

RESUMO

Este trabalho tenta demonstrar o uso da virtualização de servidores aplicada na

construção de um ambiente comum nas empresas que precisam publicar recursos

na Internet, o ambiente DMZ. De forma a alinhar o conhecimento do leitor apresento

uma visão teórica e as vantagens e desvantagens da utilização desta tecnologia. Na

seqüência um ambiente DMZ foi definido, implementado e validado, através de uma

série de experimentos. Finalmente, exponho as conclusões obtidas durante a elaboração do trabalho.

Palavras-chaves: virtualização, DMZ, servidores, Internet, segurança.

LISTA DE ILUSTRAÇÕES

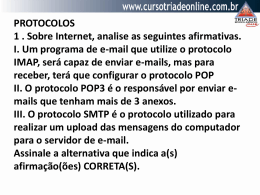

Figura 2-1: Diagrama da trihomed DMZ.....................................................................18

Figura 2-2: Diagrama da DMZ Back to Back..............................................................19

Figura 2-3: Diagrama da DMZ proposta neste trabalho.............................................21

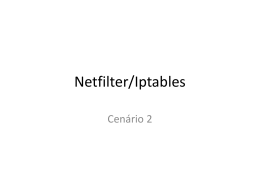

Figura 4-4: Redes virtuais VMnet0, VMnet1 e VMnet2...............................................44

Figura 4-5: Tela de configuração das redes virtuais...................................................45

Figura 4-6 Diagrama físico da rede com o SVFW01 em destaque............................48

Figura 4-7 Diagrama físico da rede com o SVFW02 em destaque............................51

Figura 4-8 Diagrama físico da rede com o SVMAIL01 em destaque.........................54

Figura 4-9 Diagrama físico da rede com o SVWEB01 em destaque..........................57

Figura 4-10 Diagrama físico da rede com o SVWEB01 em destaque........................60

Figura 4-11 - Diagrama físico da rede com o SVFW01 em destaque........................63

Figura 4-12 - Diagrama de conexão com a Internet...................................................68

Figura 4-13 Diagrama físico da rede com o SVFW02 em destaque..........................77

Figura 5-14 - Visão geral da montagem física do experimento..................................88

Figura 5-15 Origem Internet (área verde) com destino a DMZ...................................90

Figura 5-16 - Evidência de acesso HTTP...................................................................91

Figura 5-17 - Evidência de acesso FTP......................................................................92

Figura 5-18 - Evidência de acesso SMTP...................................................................93

Figura 5-19 - Evidência de acesso POP3...................................................................94

Figura 5-20 - Evidências de bloqueio (Internet para DMZ).........................................95

Figura 5-21 Origem SVMAIL01 (área verde) com destino a Internet.........................95

Figura 5-22 Evidência de acesso DNS.......................................................................97

Figura 5-23 - Evidência de acesso SMTP...................................................................98

Figura 5-24 Origem LAN (área verde) com destino a Internet...................................99

Figura 5-25 - Evidência LAN acessando HTTP........................................................100

Figura 5-26 - Evidência LAN acessando HTTPS......................................................101

Figura 5-27 - Evidência LAN acessando FTP...........................................................102

Figura 5-28 - Origem estação do administrador (área verde) com destino ao

SVFW01....................................................................................................................103

Figura 5-29 - Evidência estação do administrador acessando SVFW01 via SSH...104

Figura 5-30 - Evidência estação do administrador testando conectividade com

SVFW01 utilizando ferramentas ICMP.....................................................................105

Figura 5-31 - Evidência de bloqueio do protocolo ICMP..........................................106

Figura 5-32 - Origem LAN (área verde) com destino a DMZ e Internet...................108

Figura 5-33 - Evidência LAN acessando HTTP localizado na DMZ.........................109

Figura 5-34 - Evidência LAN acessando FTP localizado na DMZ............................110

Figura 5-35 - Evidência LAN acessando SMTP localizado na DMZ........................111

Figura 5-36 - Evidência LAN acessando POP3 localizado na DMZ.........................112

Figura 5-37 - Evidência LAN consultando DNS localizado na DMZ.........................113

Figura 5-38 - Evidência LAN acessando o MySQL localizado na DMZ...................114

Figura 5-39 - Origem estação do administrador (área verde) com destino a DMZ e

SVFW02....................................................................................................................115

Figura 5-40 - Evidência estação do administrador acessando o SVFW02 via SSH 116

Figura 5-41 - Evidência estação do administrador testando conectividade com

SVFW02 utilizando ferramentas ICMP.....................................................................117

Figura 5-42 - Evidência estação do administrador acessando servidor na DMZ via

SSH...........................................................................................................................118

Figura 5-43 - Evidência estação do administrador acessando servidor na DMZ via

RDP...........................................................................................................................120

Figura 5-44 - Evidência estação do administrador acessando servidor na DMZ via

VNC...........................................................................................................................122

Figura 5-45 - Localização da origem dos experimentos (área verde)......................124

Figura 5-46 - Portscan na interface eth1 do SVFW02..............................................125

Figura 5-47 - Localização da origem dos experimentos (área verde) - estação do administrador.................................................................................................................126

Figura 5-48 - Portscan na interface eth1 do SVFW02 a partir da estação do administrador.........................................................................................................................126

Figura 5-49 - Localização da origem dos experimentos DMZ (área verde).............127

Figura 5-50 - Portscan na interface eth0 do SVFW02 a partir da DMZ....................127

Figura 5-51 - Localização da origem dos experimentos DMZ (área verde).............128

Figura 5-52 - Portscan na interface em1 do SVFW01 a partir da DMZ....................128

Figura 5-53 - Localização da origem dos experimentos Internet "simulada" (área

verde).........................................................................................................................129

Figura 5-54 - Internet simulada.................................................................................130

Figura 5-55 - Portscan na interface em0 do SVFW01 a partir da Internet "simulada"

...................................................................................................................................131

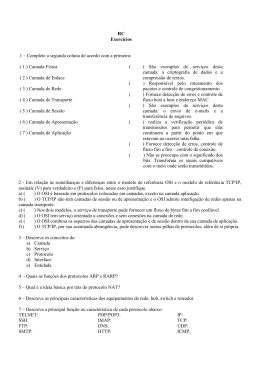

LISTA DE TABELAS

Tabela 1: Custo de servidores (Fonte: www.dell.com.br em 30/10/2008)..................27

Tabela 2 Comparação de desempenho (Físico vs. Virtual)........................................35

Tabela 3: Quantidade de memória por servidor.........................................................39

Tabela 4: Fatores de decisão para escolha do software e virtualização....................42

Tabela 5 - Regras do firewall SVFW01.......................................................................65

Tabela 6 - Configuração do PF (/etc/pf.conf)..............................................................69

Tabela 7 - Regras do firewall SVFW02.......................................................................78

Tabela 8 - Configuração do iptables (/etc/rc.d/init.d/myfirewall).................................82

Tabela 9 - Regras do firewall SVFW01.......................................................................89

Tabela 10 - Regras do firewall SVFW02...................................................................107

LISTA DE ABREVIATURAS E SIGLAS

DMZ – Demilitarized Zone (Zona Desmilitarizada).

DNS – Domain Name Service (Serviço de Nomes de Domínio).

FreeBSD - é um sistema operacional livre do tipo Unix, descendente do BSD desenvolvido pela Universidade de Berkeley.

FTP – File Transfer Protocol (Protocolo de Transferência de Arquivos).

IPTABLES – ferramenta que faz parte de praticamente todas as atuais distribuições

do Lunix.

FIREWALL - Quer dizer parede corta-fogo, utilizada em edifícios para evitar que um

incêndio se alastre por todo o prédio, em termos de informática significa um serviço

que controla a segurança entre duas ou mais redes.

HCL – Hardware Compatibility List (Lista de Compatibilidade de Hardware).

HTTP - Hypertext Transfer Protocol, é um protocolo de aplicação responsável pelo

tratamento de pedidos/respostas entre cliente e servidor na World Wide Web.

HTTPS - Hypertext Transfer Protocol Secure, é normalmente utilizado quando se deseja evitar que a informação transmitida entre o cliente e o servidor seja visualizada

por terceiros, como por exemplo no caso de compras via Internet.

LAN – Local Area Network (Rede Local).

Linux – Termo utilizado para designar sistemas operacionais que utilizam o núcleo

do Linux, criado por Linus Torwalds.

NAS - Network-Attached Storage - Dispositivo dedicado à armazenagem de arquivos

em uma rede, os dados podem ser acessados através de uma rede TCP/IP.

NAT – Network Address Translation (Tradução de Endereços de Rede).

MFLOPS - Millions of Floating Point Operations per Second (Milhões de Operações

de Ponto Flutuante por Segundo).

MIPS - Millions of Instruction per Second (Milhões de Instruções por Segundo).

P2V – Phisical to Virtual (Físico para Virtual).

PF – Packet Filter (Filtro de Pacote) subsistema do firewall dos sistemas operacionais BSD.

PPP - Point-to-Point Protocol, é um protocolo para transmissão de pacotes através

de linhas seriais.

SAN - Storage Area Network (rede de armazenamento de dados) - é uma rede de

alta velocidade, dedicada a fornecer benefícios diversos relacionados ao acesso a

dados, normalmente acessados por via fibras ópticas.

SMTP - Simple Mail Transfer Protocol (Protocolo Simples de Transferência de Mensagens).

SSH – Secure Shell Protocol (Protocolo de Shell Seguro).

SUMÁRIO

RESUMO......................................................................................................................7

LISTA DE ILUSTRAÇÕES..........................................................................................8

LISTA DE TABELAS.................................................................................................. 11

...................................................................................................................................11

LISTA DE ABREVIATURAS E SIGLAS..................................................................... 12

1 INTRODUÇÃO......................................................................................................... 15

2 DMZ VIRTUAL: CONCEITOS..................................................................................17

3 DMZ VIRTUAL: VANTAGENS E DESVANTAGENS...............................................22

4 APLICANDO A TECNOLOGIA.................................................................................38

5 EXPERIMENTOS.....................................................................................................86

CONCLUSÕES........................................................................................................ 132

CONCLUSÕES........................................................................................................ 132

REFERÊNCIAS BIBLIOGRÁFICAS.........................................................................134

REFERÊNCIAS BIBLIOGRÁFICAS.........................................................................134

ANEXOS...................................................................................................................137

ANEXO A – COMANDOS ÚTEIS.............................................................................138

ANEXO B – SISTEMAS OPERACIONAIS UTILIZADOS NO TRABALHO.............141

ANEXO C – ARQUIVOS DE CONFIGURAÇÃO..................................................... 144

15

1 INTRODUÇÃO

Neste trabalho aborda o que considero uma das grandes tecnologias que

despontaram nos últimos tempos: a virtualização. Apesar de já existir desde a década de sessenta, apenas recentemente esta tecnologia tomou conta das empresas.

Imagine ter dez servidores com apenas um hardware, esta é apenas uma das possibilidades disponibilizadas por esta tecnologia. A virtualização oferece um melhor

aproveitamento do hardware e outros benefícios que introduzo no decorrer deste trabalho.

Com o objetivo de demonstrar as principais virtudes da virtualização decidi

criar um ambiente comum em empresas que possuem máquinas acessadas através

da Internet, a DMZ. Normalmente, uma DMZ é formada por diversos servidores físicos, neste trabalho utilizo um único servidor físico e cinco virtuais, isto não é um limitador visto que o ambiente virtual é escalável.

Trabalho há quatro anos com sistemas de virtualização (criando ambientes

novos, migrando ambientes físicos para virtuais e operações do dia-a-dia) e oito com

os ambientes Microsoft1 (desde programação em Visual Basic 2, passando por Windows Server, Active Directory3, SQL Server4 e ISA Server5). Vi neste trabalho uma

oportunidade de mostrar o que venho realizando com virtualização e, também, de

aprofundar meus estudos sobre outros sistemas operacionais tais como, por exem plo, o Linux e o FreeBSD.

1

Microsoft, empresa multinacional americana sendo a maior do mundo no ramo de software.

2

Visual Basic, linguagem de programação muito popular produzida pela Microsoft.

3

Active Directory, serviço de diretório (LDAP) da Microsoft, armazena informações sobre a rede como

contas de usuários.

4

SQL Server é o serviço de banco de dados produzido pela Microsoft

5

ISA Server (Internet Security and Acceleration) é um serviço de firewall e proxy produzido pela Mi-

crosoft

16

Este estudo introduz conceitos que podem auxiliar administradores de sistemas que queiram disponibilizar algum conteúdo na Internet e não dispõem de muitos recursos para aquisição de hardware.

O trabalho foi organizado da seguinte forma, primeiro apresento os conceitos de Virtualização e DMZ (o que são), depois introduzo as vantagens e desvantagens destas arquiteturas (o porque utilizar ou não), em seguida a montagem do ambiente (como fazer) e finalmente avalio, através de experimentos, o ambiente de forma a validar os conceitos introduzidos nas seções anteriores.

17

2 DMZ VIRTUAL: CONCEITOS

Neste capítulo introduzo os conceitos, nesta ordem: DMZ, virtualização e

a união dos dois.

2.1

DMZ

DMZ é a sigla para De-Militarized Zone (Zona Desmilitarizada), que tem

origem militar, e é utilizada para designar uma área que fica entre dois países na

qual é proibido qualquer tipo de atividade militar. Uma DMZ famosa, por exemplo, é

a que está entre a Coréia do Sul e Coréia do Norte.

Em termos de informática, DMZ também é conhecida como “Rede de Perímetro” e é utilizada para designar uma pequena rede situada entre uma rede não

confiável (Internet) e outra rede confiável (LAN). Nela ficam localizados os serviços

disponíveis para a Internet, tais como: sites, FTP, servidores de DNS, etc.

Uma peça fundamental na DMZ são os Firewalls6, pois são eles que determinam quem entra ou quem sai da DMZ, no caso os pacotes. Como software de firewall, utilizo neste trabalho o iptables (Linux) e o PF (FreeBSD).

Existem dois tipos mais comuns de configurações para DMZ: Trihomed e

Back to Back [9].

6

Firewall – Quer dizer parede corta-fogo, utilizada em edifícios para evitar que um incêndio se alastre

por todo o prédio, em termos de informática significa um serviço que controla a segurança entre duas

ou mais redes.

18

O tipo trihomed possui um firewall que está ligado a três redes (por isso o

tri do trihomed), que são: Internet, rede local e DMZ. A Figura 2.1 ilustra esta configuração.

Figura 2-1: Diagrama da trihomed DMZ

O tipo Back to Back foi selecionada para este trabalho (Figura 2.2). Neste

tipo temos dois firewalls e a DMZ fica exatamente entre eles, um dos firewalls fica ligado à Internet e o outro à rede local.

19

Figura 2-2: Diagrama da DMZ Back to Back

A configuração Back to Back foi escolhida porque acredito ser a mais segura, pois utilizei firewalls diferentes nas duas pontas da rede. Para ilustrar esta

questão, imagine o seguinte cenário: é descoberta uma falha no iptables e se ambos

forem iptables, o que impediria um hacker que passou pelo primeiro também passasse pelo segundo. Por este motivo decidi utilizar um Linux com iptables e o outro

com o FreeBSD, executando o PF, assim posso evitar que eventuais falhas, nos firewalls e nos sistemas operacionais, possam ser utilizadas por hackers para ultrapassar as duas barreiras e alcançar a rede local.

2.2

VIRTUALIZAÇÃO

A virtualização pode ser definida como uma camada que divide recurso do

hardware de um computador em vários ambientes (sistemas operacionais) de execução, aplicando um ou mais conceitos ou tecnologias, tais como: como partições de

20

hardware e software, tempo compartilhado, parcial ou simulação completa de uma

máquina, emulação, qualidade de serviço, entre muitas outras [4].

A virtualização já existe desde os anos sessenta, mas estava restrita às

grandes e ricas empresas. O computador Atlas, do departamento de engenharia elétrica de Manchester, e o projeto M44/44X da IBM são considerados os precursores

desta tecnologia.

Por volta do final dos anos noventa, passou a estar acessível a todos.

Hoje temos grandes empresas como Microsoft, VMWARE, IBM, SUN e Citrix investindo em virtualização bem como muitos projetos em open-source7.

Algumas definições sobre a tecnologia de virtualização são importantes e

devem ser introduzidas neste momento, pois serão muito citadas ao longo do texto,

e são elas:

•

Máquina Host: é o servidor físico que possui um sistema de virtualização instalado;

•

Máquina Guest: é uma máquina virtual propriamente dita, todos os

seus recursos, tais como: CPU, memória e disco são providos pela

máquina host.

•

Disco Virtual: é um arquivo que funciona como um Hard Drive para

a máquina guest. Existem sistemas de virtualização nos quais várias máquinas guests acessam o mesmo disco virtual, mas estão fora

do escopo deste trabalho.

7

Open-Source, quer dizer Código livre, termo criado pela OSI (Open Source Initiative), se refere aos

softwares que respeitam as definições da OSI como por exemplo: distribuição livre, código fonte disponível, não discriminação entre grupos e pessoas, entre outras.

21

2.3

DMZ VIRTUAL

Existem DMZs de diversos tamanhos, que podem variar de apenas um

servidor físico até DMZs com mais de cem servidores, mas o meu objetivo foi de colocar uma DMZ em uma “caixa” e mostrar que podemos ter as mesmas funcionalidades de um ambiente físico tradicional.

Figura 2-3: Diagrama da DMZ proposta neste trabalho

Na Figura 2.3 é apresentada, através de um esquema, uma síntese do

objetivo deste trabalho. A máquina host (nome SVVM01), delimitada na figura pela

área em amarelo, abrigará cinco máquinas guests (SVFW01, SVFW02, SVWEB01,

SVMAIL01 e SVDB01). Estas máquinas terão distintos sistemas operacionais e serviços, mas utilizei softwares que normalmente estão disponíveis em uma DMZ

(como sites, FTP e DNS). Este estudo se concentrou na montagem do ambiente virtual e nas suas entradas e saídas, ou seja, nos firewalls.

A DMZ selecionada foi do tipo Back to Back e teve uma interface ligada à

Internet (através do SVFW01) e outra a rede local (através do SVFW02). Antes de

passarmos à implementação desta arquitetura, no próximo capítulo, coloquei os as pectos relevantes na decisão de utilizar ou não uma DMZ virtual.

22

3 DMZ VIRTUAL: VANTAGENS E DESVANTAGENS

Neste capitulo coloquei algumas vantagens e desvantagens, principalmente no tocante a virtualização. Nas subseções de segurança enfatizei a DMZ. Algumas vantagens podem ser consideradas desvantagens, tais como custo e segurança, mas as considerei como vantagens pelos aspectos positivos que se sobressaem

aos negativos.

3.1

VANTAGENS

Algumas das principais vantagens de ter um ambiente virtualizado, tais

vantagens servem como justificativas para que uma empresa utilize esta tecnologia.

Em sua maioria são tópicos técnicos, mas, certamente, o tópico que introduz os custos desperta maior interesse para os gestores de TI.

3.1.1 Flexibilidade

A virtualização se mostra muito flexível, sob vários aspectos, vejamos alguns:

•

Redução no tempo na instalação dos sistemas operacionais: a instalação de um servidor, por exemplo, que em alguns casos pode levar até uma hora, em ambientes virtualizados pode ser apenas uma

questão de copiar arquivos. Podemos criar máquinas virtuais mode-

23

lo, por exemplo, uma máquina com o Windows 2003 instalado,

quando surgir à necessidade de disponibilizar um servidor virtual

com Windows 2003 teremos apenas fazer uma cópia da máquina

modelo, alterar o nome da nova máquina e executar um processo

chamado sysprep, que altera um identificador único contido em máquinas que rodam sistemas Windows (em máquinas com Linux e

FreeBSD isto não se faz necessário). Este processo leva menos de

dez minutos, em média, comparado com até uma hora que pode levar uma instalação completa.

•

Movimentação de local simplificada: em empresas que possuem

duas salas com servidores pode-se mover um servidor virtual de

uma sala para outra apenas copiando arquivos. Este tipo de operação faz-se necessária nas empresas, geralmente, por motivos de

contingência. Evidentemente se faz necessário pelo menos um servidor host em cada uma das salas.

•

Montagem rápida de ambientes de desenvolvimento e testes: Em

operações críticas como atualização de softwares, sistemas operacionais ou testes com novos softwares, podemos criar ambientes

virtuais parecidos com o ambiente de produção, sem a necessidade

de investir na aquisição de hardware, que seria utilizado apenas

para testes.

•

Precaução nas mudanças: um exemplo prático são as atualizações

de sistemas operacionais Windows, que acontecem em todas as

segundas terças-feiras de cada mês, estas atualizações podem ser

incompatíveis com algum software em execução no servidor. Se o

servidor for virtual pode-se fazer uma cópia do servidor antes da

atualização, caso venha a ocorrer algum problema com o servidor

após a atualização somente precisamos voltar à cópia anterior a

atualização.

24

3.1.2 Consolidação de servidores

Dos casos que conheço, o primeiro passo para a virtualização é a consolidação de servidores. Isto significa selecionar os servidores candidatos, que tem uma

taxa de utilização baixa, e colocá-los em um mesmo hardware, em outras palavras,

eliminar máquinas físicas e assim diminuir o desperdício (o que é uma grande vantagem).

A análise para a seleção dos candidatos não deve observar apenas a taxa

de utilização do processador, mas devemos verificar também utilização de memória,

arquivo de paginação e utilização de disco (espaço, leitura e escrita). Um servidor

pode ter uma taxa de processamento baixa, mas com alta taxa de acesso aos discos, devemos lembrar que este servidor compartilhará recursos com outros servidores, então ele poderia se tornar um gargalo de acesso ao disco no servidor de má quina virtual (host).

Um caso interessante de consolidação foi o da Caixa Econômica Federal,

que migrou 2123 servidores físicos para 244 servidores de máquinas virtuais, praticamente nove servidores virtuais por servidor host [18].

3.1.3 Redução no consumo de energia

Estamos em uma época na qual o mundo está cada vez mais preocupado

com a ecologia. Diversos relatórios dos cientistas, prevendo um futuro próximo catastrófico, fazem aumentar a responsabilidade de governos e empresas sobre o futuro do nosso planeta. Neste cenário, o setor de TI das empresas tem um importante

papel, já que dispõem de uma ferramenta valiosa para ajudar a economizar recursos: a virtualização.

25

Vejamos um cenário, no qual um servidor de máquinas virtuais suporta

dez máquinas virtuais, mesmo que o consumo de energia seja maior, pois a utilização do servidor é maior, mas é inegável que teremos pelo menos nove servidores a

menos, ainda devemos considerar a diminuição na emissão de calor, que conseqüentemente economizará também a energia despendida no ar-condicionado.

Segundo reportagem da revista Computer World “A redução de custos

com a eliminação de servidores físicos pode ser sentida rapidamente: mais de 1,2

mil dólares de economia com eletricidade por servidor em um ano. Para um servidor,

você vai economizar de 300 dólares a 600 dólares diretamente em eletricidade. Esse

valor será o dobro em sistemas de refrigeração”, defende Mark Bramfitt, gerente sênior em gestão de energia da PG&E. "A empresa oferece um ‘incentivo a virtualização’ e paga de 150 dólares a 300 dólares por servidor removido como resultado da

consolidação” [3].

3.1.4 Suporte aos softwares legados

Os softwares legados são sistemas antigos, que são vitais para as empresas, mas funcionam com tecnologias ultrapassadas. Vejamos como a virtualização

pode dar uma sobrevida a estes softwares.

Em 2007 vivi uma experiência desafiadora, na qual um servidor passou a

apresentar problemas de hardware. Esse servidor funcionava com o Windows NT e

em um hardware antigo, de um fabricante que não oferece mais suporte no Brasil

(Bull Computadores), e executava um software que ninguém na empresa sabia

como instalar e que não tinha mais contrato de suporte com o fabricante. O software

continha informações de contabilidade e que devem ser guardadas por um período

de tempo, para efeito de auditorias, neste caso encontrei a solução através da virtualização.

26

A VMWare disponibiliza um software, chamado VMWARE Converter [22],

que é especializado em fazer migrações P2V, que significa Physical to Virtual (Físico

para Virtual). O VMWARE Converter faz a cópia de todos os arquivos do servidor físico para um servidor virtual, já alterando as configurações de drivers e sistema operacional para o novo hardware (virtual). Resolvi dois problemas de uma só vez, não

precisei reinstalar nada e ainda me livrei de um equipamento, que já estava obsoleto.

Os softwares P2V são de grande valia no caso da consolidação de servidores, pois estes evitam os riscos envolvidos na reinstalação de todo um sistema.

Novamente, o caso da Caixa Econômica Federal serve como exemplo, no

qual as máquinas executavam Windows NT. A Microsoft tinha parado de oferecer

suporte ao sistema e o hardware estava dando sinais de fadiga. A saída foi consolidar as máquinas, não tenho informações se foi utilizada a migração P2V, mas o que

quero com isto é oferecer um caso real de software legado que ganhou sobrevida

através da virtualização.

3.1.5 Custo

Dividimos esta seção em hardware e software, de forma a observarmos

esta questão sob estes dois pontos de vista.

a) Hardware

A diferença no custo entre um ambiente tradicional e um virtual depende

muito dos tipos de serviços que serão empregados no ambiente. A comparação que

fizemos, de forma a ilustrar esta questão, é apresentada na Tabela 1: Custo de servidores (Fonte: www.dell.com.br em 30/10/2008) e utiliza como base o ambiente definido para este trabalho. A comparação foi efetuada a partir dos computadores

27

PowerEdge T105 e o PowerEdge 2900 geração lll. O T105 é um modelo de servidor,

no caso o mais simples que encontrei no site da Dell (Brasil) na ocasião da pesquisa, do qual seriam compradas cinco unidades, no caso da montagem da DMZ no

modo tradicional. O modelo 2900 é um servidor com mais recursos (necessários,

pois será a base para cinco servidores guest), com quatro vezes mais memória e

discos mais rápidos, 10.000 rpms contra 7200 rpms do T105, e também procuramos

diminuir uma desvantagem, que será vista mais adiante, que é a disponibilidade. O

servidor 2900 possui recursos que aumentam sua disponibilidade, tais como: RAID-1

, fontes de energia redundantes9 e placas de rede com suporte a Nic teaming.10

8

Tabela 1: Custo de servidores (Fonte: www.dell.com.br em 30/10/2008)

Modelo

PowerEdge T105 (5 servidores)

PowerEdge 2900 lll

Processador Intel® Xeon®

Processador AMD Opteron™ DualQuad-Core E5410 (2.33 GHz,

Processador

Core 1210 (1.80 GHz, 2X1 MB L2

2x6 MB L2 cache, 1333 MHz

cache)

FSB)

Memória

Memória de 1GB DDR2, 800MHz

4GB 667MHZ

2 x Discos Rígidos SAS de

Disco Rígido de 250GB 7.2K RPM

Discos Rígidos

400GB, 3,5 polegadas,

SATA

10K RPM, Hot Plug

RAID

Não

RAID 1 (Espelhamento)

Suporte

3 anos (5x10)

3 anos (5x10)

(Garantia)

Placa de Rede On-Board Single Gigabit

Broadcom Dual Gigabit

Fonte

Não

Sim (2 fontes)

Redundante

Total (R$)

8.180,00 (1.636,00 cada um)

8.662,00

O custo de aquisição no ambiente tradicional ficou menor do que no ambiente virtual, cada T105 custaria R$ 1.636,00 como precisaríamos de cinco então o

8

RAID-1 (Mirroring) é um sistema que permite usar dois HDs, sendo que o segundo armazenará uma

imagem idêntica do primeiro, obviamente perdemos 50% do espaço (se você utilizar dois discos de

100Gb, não terá disponível 200Gb mas sim 100Gb), mas caso o disco titular falhe o outro assume

seu lugar, sem interromper os serviços.

9

Fontes Redundantes, um servidor pode ter duas fontes de energia, preferencialmente cada uma li -

gada a um circuito de energia diferente da outra, assim caso ocorra uma falha em um dos circuitos ou

em uma das fontes o servidor não terá interrupção de energia.

10

NIC Teaming faz-se duas placas de redes funcionarem como uma, assim se uma falha a outra as -

sume o seu lugar automaticamente.

28

total ficou em R$ 8.180,00 contra R$ 8.662,00. Agora vamos aprofundar mais este

estudo, vejamos alguns pontos:

•

Aumento no preço do 2900 para diminuir riscos de falha total do

ambiente: o ambiente virtual teria um ponto de falha, ou seja, caso

o servidor 2900 falhasse então cinco servidores ficariam indisponíveis. Devido a esta questão adicionamos componentes para que

esta condição tivesse uma menor probabilidade de ocorrer (isto aumentou o preço do 2900, por exemplo, teríamos que comprar dois

discos ao invés de um), já nas T105, que não possuem estes componentes, o risco de todos os servidores ficarem indisponíveis é

menor.

•

Consumo de Energia: A diferença de R$ 482,00 seria recuperada

facilmente com o menor consumo de energia do 2900 (Consumo

de um servidor 2900 contra cinco T105), lembre-se servidores normalmente ficam 24 horas ligados e além do seu consumo também

necessitam de ar-condicionado, menos servidores é igual a um menor calor gerado que é igual redução no consumo de ar-condicionado.

•

Suporte: Quando o contrato de suporte terminasse teríamos que

pagar cinco contratos de suporte do T105 contra apenas um do

2900 (obviamente o valor da manutenção do 2900 será maior que

a de um T105, mas certamente inferior a cinco máquinas T105).

Considerando todos os pontos abordados o menor custo seria de um servidor base para máquinas virtuais, o que compensaria o maior investimento inicial.

29

b) Software

Subdividimos este tópico entre licenças de software, manutenção e

software de virtualização:

b-1) Licenças de software

O ambiente utilizado neste trabalho não é um bom exemplo de ganho em

termos do custo das licenças, comparado a um ambiente físico tradicional, pois fiz

muito uso de software livre e utilizei apenas duas licenças de Windows, uma para a

máquina virtual SVMAIL01 e outra para a máquina host SVVM01. No ambiente tradicional só utilizaría no servidor que faria o papel do SVMAIL01. Muitos acreditam que

por instalar o Windows em uma máquina virtual não necessitam de licença, apenas

a licença da máquina host, mas na verdade a Microsoft cobra a licença por máquina,

não faz diferença se física ou virtual, mas há exceções, que serão vistas a seguir.

Os ganhos com custo em termos de software acontecem nos seguintes cenários:

•

Ambiente focado na plataforma Microsoft e utilizando software de virtualização Microsoft: quem compra a versão Enterprise do Windows

pode criar até quatro máquinas virtuais sem pagar licença adicional. O

preço da versão Enterprise é de aproximadamente R$ 5.000,00 e a

Standard R$ 1.550,00 (fonte: www.dell.com.br em 30/09/2008), isto se

utilizar o software de virtualização da Microsoft, o Virtual Server, se utilizar algum outro, como o VMWare, então se paga uma licença por

cada máquina virtual.

•

Economia no caso de softwares que cobram licenças por processador:

alguns softwares da Oracle, Symantec e Microsoft cobram licenças por

processador, isto é, se o software for instalado em uma máquina com

dois processadores serão cobradas duas licenças. O servidor host

pode ter vários processadores, mas a máquina virtual pode ser induzida a “enxergar” apenas um. Alguns softwares de virtualização podem

30

até mesmo fazer com que a máquina guest “enxergue” apenas um processador mas se beneficie do processamento de todos os processadores da máquina host. É importante verificar o contrato do software, pois

a virtualização não é uma tecnologia tão nova e os fabricantes de

software já podem estar se precavendo destas possíveis “artimanhas”

na economia com licenças.

Em resumo, nos ambientes que utilizam fortemente o software livre a redução dos custos para aquisição de software são raramente percebidos, o que funciona de forma diferente nos ambientes de softwares proprietários, mas ainda podemos ter economia em ambientes com softwares que cobram licenças por processador e nos custos com tempo de suporte técnico na hora de fazer um upgrade.

b-2) Manutenção

Neste ponto destaco a economia no momento do upgrade do hardware da

máquina host. A cada ano que passa os softwares oferecem novos serviços e isso

demanda uma maior capacidade de processamento e memória. Devido a estes fatores, em apenas três anos, pode ser necessário adicionar mais memória à máquina

host ou até mesmo substituí-la. No caso do ambiente tradicional seria necessário

reinstalar todos os softwares nas máquinas novas, já no caso das virtuais seria necessário apenas instalar o sistema de virtualização na máquina nova e depois copiar

os arquivos das máquinas virtuais. Tais operações economizam tempo, dinheiro e

reduzem riscos de configurações inadequadas no caso de uma reinstalação.

b-3) Software de Virtualização

O software escolhido para este trabalho foi o VMWare Server, por ser gratuito, mas para alguns tipos de negócios, que demandam alta disponibilidade, seria

interessante investir em softwares como o VMWare ESX (a versão mais barata custa

R$ 7.612,00, fonte: www.dell.com.br). O custo do mesmo seria justificado pelo melhor desempenho e possibilidade de montar uma solução de alta disponibilidade.

31

3.1.6 Segurança

Uma das principais dúvidas relacionadas às máquinas virtuais é a seguinte: Se meu servidor host for invadido, as máquinas guests também serão comprometidas? No caso da máquina host, o invasor poderia ter acesso ao software de virtualização e, conseqüentemente, poderia apagar as máquinas virtuais, mas quanto a

comprometer os dados contidos nas guest a resposta é não. Os dados das máquinas guest estão tão seguros quanto os de uma máquina física tradicional. Isto porque os softwares de virtualização trabalham com a seguinte premissa: o que quer

que esteja executando em uma máquina virtual, não pode comprometer a segurança

do sistema host. O isolamento também existe entre as máquinas guest, por exemplo, se uma máquina guest for contaminada por um vírus, a chance de outra máquina guest ser contaminada é a mesma chance de um servidor físico ser contaminado

por um vírus que esteja em outra máquina física, ou seja, ser virtual não deixa a máquina mais vulnerável, aliás, os mesmo cuidados tomados com uma máquina física

devem ser tomados em uma máquina virtual (antivírus, manter o sistema operacional atualizado, etc.).

A virtualização favorece um aspecto de segurança, que é a divisão de serviços por servidor, isto é, ao invés de manter em apenas um servidor físico contendo

vários serviços, podemos criar várias máquinas virtuais cada uma com um serviço.

Por exemplo, ao invés de ter uma máquina física suportando o serviço de e-mail,

FTP e banco de dados, posso utilizar três máquinas virtuais, cada qual com um dos

serviços. Normalmente, estes três serviços são mantidos por diferentes profissionais, principalmente o banco de dados (mantido por um DBA 11), no que tange o fator

humano ao dividir em três máquinas, estou ajudando a separar as responsabilidades, isto é, cada administrador cuida da sua máquina. Esta separação, no fator tecnologia, pode evitar problemas de incompatibilidade entre dois softwares diferentes

na mesma máquina e diminuir a “superfície de ataque” a uma máquina. Imagine a si 11

DBA – Database Administrator (Administrador de Banco de Dados), é o profissional que cuida dos

bancos de dados, tem como principais atividades manter a segurança dos bancos, analisar perfor mance, suporte a equipe de desenvolvimento, manter planos de recuperação, entre outras.

32

tuação, na qual, uma máquina contendo dois serviços, um deles poderia sofrer com

uma falha de segurança que levasse a indisponibilidade do servidor (ser vulnerável a

ataques do tipo DoS12), o outro ficaria indisponível por causa da falha do primeiro.

3.2

DESVANTAGENS

Vejamos algumas desvantagens e possíveis soluções, que visam minimizar as mesmas.

3.2.1 Vários sistemas com um único ponto de falha

Diferente dos sistemas tradicionais, distribuídos entre vários servidores físicos, quando temos apenas um servidor físico suportando várias máquinas virtuais,

este se torna um ponto único de falha.

Existem maneiras de amenizar esta desvantagem, vejamos algumas delas:

•

Utilizar um servidor com recursos de alta disponibilidade, como o

proposto na seção anterior referente aos custos, no qual a máquina

a ser utilizada como servidor host possui recursos como RAID-1 e

fontes redundantes.

•

Utilizar softwares de virtualização com suporte para alta disponibilidade, o VMWARE ESX pode ser utilizado neste tipo de solução,

mas seriam necessárias pelo menos duas máquinas host e um sto-

12

DoS – Denial of Service (Ataque de Negação de Serviço), são técnicas de ataque que podem so-

brecarregar uma rede a tal ponto os usuários dela não consigam usá-la, por exemplo, fazer tantas requisições a um site até que este não consiga mais ser acessado.

33

rage NAS13 ou SAN14. Neste caso, os arquivos das máquinas virtuais ficam alocados em discos fora das máquinas host, mas acessíveis por todos os hosts participantes da solução. Vejamos um

exemplo prático: duas máquinas host acessam o mesmo disco em

um storage, no qual estão os arquivos das máquinas virtuais e apenas um host gerencia as máquinas virtuais, caso esta falhar a máquina host que estava desocupada assume o gerenciamento das

máquinas virtuais. Esta solução teria um de downtime

15

pequeno,

mas com custo maior.

•

Manter um plano de recuperação de desastres, que é um documento contendo informações de backup do ambiente e, também,

um passo a passo para a recuperação do ambiente em caso de falhas. Esta solução teria um downtime grande e que alguns negócios não suportariam por ter um prejuízo grande decorrente da parada do sistema.

As melhores soluções são caras, o que devemos avaliar é o impacto da

indisponibilidade dos serviços sobre o negócio para avaliar se vale à pena o investimento.

3.2.2 Desempenho

Como vimos anteriormente, os sistemas de virtualização acrescentam

mais uma camada, que cuida da separação dos recursos para as máquinas virtuais

guest. Esta camada adicional acaba por deteriorar o desempenho das máquinas

13

NAS - Network-Attached Storage - Dispositivo dedicado à armazenagem de arquivos em uma rede,

os dados podem ser acessados por outro servidor através de uma rede TCP/IP.

14

SAN - Storage Area Network (rede de armazenamento de dados) é uma rede de alta velocidade de-

dicada a fornecer benefícios diversos relacionados ao acesso a dados, normalmente acessados via fibras ópticas.

15

Downtime, tempo de indisponibilidade de um servidor.

34

guest, pois a cada interação entre a máquina guest e a máquina host esta camada

tem que ser acionada.

Os sistemas que fazem intenso uso de disco (tais como: banco de dados e

serviços de impressão) são os mais comprometidos e que mais comprometem, pois

além de ter seu desempenho degradado pelo “passo a mais”, que é a camada de

virtualização, eles também comprometem o desempenho das outras máquinas

guest, pois concorrem com elas pelos recursos da máquina física.

Para este trabalho realizei testes simples de desempenho, de forma a

comparar uma máquina física com uma virtual e, com este objetivo, utilizei os

softwares Sisoftware Sandra Lite [20] e Super PI [21], efetuando somente o cálculo

do valor de PI.

A máquina física é o servidor utilizado neste trabalho, este foi detalhado no

Capítulo 4, e a máquina virtual foi criada, somente para esta avaliação, com sistema

operacional Windows 2003 (similar ao do host), 2048Mb de memória e disco de

4Gb.

35

Na Tabela 2 colocamos os resultados dos testes de desempenho realizados.

Tabela 2 Comparação de desempenho (Físico vs. Virtual)

Teste

CPU

MIPS16

MFLOPS17

Cálculo do PI (4Mb)

Disco

Driver Index

Random Access

Memória

Latency (Random Access)

Speed Factor

Físico

Virtual

Software

5.7

5.97

3m 35s

3.41

3.55

3m 43s

Sandra

Sandra

Super PI

66,82 Mb/s

12 ms

54,11 Mb/s

17 ms

Sandra

Sandra

138 ns

91,5

180 ns

171,5

Sandra

Sandra

De forma a facilitar o entendimento dos dados contidos na Tabela 2 foram

utilizadas setas ao lado de cada teste. Estas indicam a melhor tendência, isto é, a

seta para cima () indica que quanto maior o valor melhor é o resultado e a seta

para baixo () indica que quanto menor o valor melhor é o resultado. Os resultados

foram descritos na seqüência.

a) CPU – MIPS

A avaliação de MIPS foi realizada com o software Sisoftware Sandra. O

experimento consiste em medir a quantidade de instruções realizadas pelo proces sador por segundo, quanto maior o valor indicado no teste melhor foi o desempenho.

A máquina física realizou 5,7 milhões de instruções por segundo contra 3,41 da máquina virtual (desempenho aproximadamente 40% inferior).

b) CPU – MFLOPS

16

MIPS (Milhões de Instruções por segundo) é um índice simples utilizado para medir a velocidade de

um processador.

17

MFLOPS (Milhões de Operações de Ponto Flutuante), parecido com MIPS, mede a velocidade das

operações de Ponto Flutuante.

36

Neste experimento, semelhante ao MIPS, mas focado nas instruções de

ponto flutuante, também utilizamos o Sisosftware Sandra. Novamente a máquina virtual foi inferior. Enquanto a máquina física realizou 5,97 milhões de instruções por

segundo a virtual realizou 3.55 milhões (aproximadamente 40% inferior).

c) CPU – Cálculo do PI (π)

O programa Super PI realiza o cálculo do PI 18 com a quantidade de casas

decimais solicitadas, quanto menor for o tempo melhor é o resultado. Para o teste

solicitei o cálculo o PI com quatro milhões de dígitos. Na máquina física demorou

3:35 (3 minutos e 35 segundos) contra 3:43 da virtual.

d) Disco - Driver Index

O Index representa o desempenho de leitura e gravação em todo o disco,

utilizado o SiSoftware Sandra, quanto maior for a quantidade de MBytes gravados

por segundo melhor é o resultado. Obtive 66,82 Mb/s para a máquina física contra

54,11 da virtual (20% de redução de desempenho).

e) Disco - Random Access

Este teste feito pelo Sisoftware Sandra, que avalia o tempo médio em que

o disco necessita para encontrar um setor em um local aleatório no disco, quanto

menor for o tempo melhor. A máquina física teve resultado de 12 ms e a virtual 17

ms, ou seja, 40 % mais lenta.

18

Pi (π) é o valor da razão entre a circunferência de qualquer círculo e seu diâmetro, é a mais antiga

constante matemática que se conhece( 3,1408...).

37

f) Memória - Latência (Random Access)

A latência é o tempo decorrido do inicio de uma requisição até o tempo de

retorno da informação solicitada, o experimento foi feito com o software Sisoftware

Sandra. A máquina física registrou a marca de 138ns contra 180ns da máquina virtual (desempenho 30% inferior).

g) Memória - Speed Factor

O Speed factor é a razão entre a velocidade do cachê da CPU e a velocidade da memória (indica a diferença de velocidade entre os dois, a velocidade da

memória é mais lenta, quanto menor esta diferença melhor), utilizado o Sisoftware

Sandra. A máquina física foi muito superior com 91,5 contra 171,5, ou seja, a máqui na virtual foi 87% inferior.

h) Conclusão

Como esperado, devido à adição de uma camada de software, em todos

os testes realizados a máquina física teve um desempenho superior ao da máquina

virtual. Somente como um registro, estes experimentos podem ter resultados diferentes se utilizarmos outros softwares de virtualização e avaliações desta natureza

podem não refletir o desempenho das operações do dia-a-dia dos servidores. De

fato existe uma degradação no desempenho, mas isto pode ou não ser um problema

que depende fundamentalmente do correto dimensionamento do servidor host para

as aplicações que este atenderá.

38

4 APLICANDO A TECNOLOGIA

Neste capítulo veremos a montagem e configuração do servidor host, do

software de virtualização e das máquinas virtuais que fazem parte da DMZ Virtual.

4.1

SERVIDOR HOST

Dividimos esta seção em hardware e software. A primeira descreve os

componentes físicos, utilizados no servidor host, e na segunda, mais extensa, detalho a montagem do ambiente virtual.

4.1.1 Hardware

Utilizei um computador com os seguintes componentes: placa mãe ASUS

M2NPV-VM/S (som, placa de rede e vídeo on-board), processador AMD Athlon 64

X2 Dual Processor 4000+ (2.10 GHz), 4 Gb de memória RAM, 1 HD IDE de 40 Gb, 1

HD SATA de 250 Gb, placa de rede adicional Via de 100Mbps.

Estes componentes foram todos escolhidos por alguma razão específica, a

placa-mãe foi por questões de custo, pois possui componentes on-board, e, também, por oferecer suporte ao processador Athlon 64 X2 4000+. Este processador

por sua vez foi selecionado, porque possui instruções necessárias por algumas aplicações de Virtualização como o XEN [25], isto garantiu mais opções de escolha do

software de virtualização. A utilização de memória é um ponto crítico na virtualização, na Tabela 3 temos o cálculo da quantidade de memória por máquina, observe

39

que utilizei uma quantidade maior para os sistemas operacionais com interfaces gráficas na sua operação (Windows e OpenSolaris) e para os demais 256 Mb foram suficientes. Com um total de 3328Mb chegamos à conclusão que 4 Gb (4096 Mb) seriam mais que suficientes, permitindo até mesmo o acréscimo de mais uma máquina

virtual.

Tabela 3: Quantidade de memória por servidor

Nome

Sistema Operacional

SVFW01

SVFW02

SVDB01

SVWEB01

SVMAIL01

FreeBSD 7

CentOS 5

OpenSolaris

Ubuntu 8

Windows 2003

Windows 2003 (reserva para o servidor físico)

Total

SVVM01

Memória (em Mb)

256

256

1024

256

512

1024

3328

Dois HDs foram incluídos procurando aumentar desempenho de

leitura/gravação dos mesmos (fator crítico em virtualização). O disco menor (HD

IDE) ficou reservado para o sistema operacional host e o HD SATA para os arquivos

dos sistemas Guest, assim garanti um fluxo separado entre os dados do host e das

guest. Por fim, uma placa de rede adicional para funcionar como porta de um dos lados da DMZ, pois já tinha uma placa de rede on-board. O nome lógico deste computador será SVVM01.

4.1.2 Software

Existem várias opções de software de virtualização disponíveis, analisei

quatro dos principais softwares disponíveis: VMWARE ESXi, VMWARE Server, Microsoft Virtual Server e XEN. As características principais que levaram a escolha do

software foram: fabricantes de renome, custo, compatibilidade de hardware e siste-

40

mas guest, disponibilidade de instalação nos sistemas Windows e Linux. Vejamos a

análise de cada um dos itens.

4.1.2.1 Fabricante

A VMWare fabricante do ESXi e VMWARE Server é a empresa líder em

virtualização [2], “É líder incontestável, com mais da metade ou 80% do mercado utilizando seu hipervisor, dependendo de quem está contando”.

A Citrix empresa conhecida pelo software Metaframe, adquiriu em 2007 o

software de virtualização XEN [1], além de produzir uma versão Enterprise, a empresa se comprometeu a continuar com uma versão Open.

Por último a Microsoft, que dispensa maiores comentários, líder mundial

no mercado de software, entrou no mercado de virtualização com uma estratégia parecida com que utilizou para vencer o Netscape com seu produto Internet Explorer.

Ela está oferecendo seus produtos de virtualização a um preço muito baixo ou até

mesmo gratuitamente, que foi o caso do Virtual Server e Virtual PC, mais recentemente lançou uma versão do Windows 2008 exclusivamente para utilização do Hyper-V, novo sistema de virtualização da Microsoft.

4.1.2.2 Custo

Em termos de custo as quatro opções são iguais, visto que todas possuem versões gratuitas.

41

4.1.2.3 Compatibilidade de hardware

Quanto à compatibilidade de hardware o VMWARE ESX e o XEN perderam para as outras duas opções. O VMWARE ESX é um sistema de alto desempenho e possui uma HCL (Hardware Compatibility List – Lista de compatibilidade de

hardware) menos flexível que os demais (alguns discos SATA, comuns nos computadores atuais não são homologados), é inegável que o VMWARE ESX é o melhor

software de virtualização do mercado, mas para este experimento o hardware não

atenderia, então o mesmo foi descartado.

O XEN também depende de instruções especificas do processador para

conseguir virtualizar o Windows, a máquina do nosso projeto atende ao requisito,

mas na escolha decidi utilizar um software que conseguisse suportar uma gama maior de equipamentos. O objetivo desta escolha foi para que este trabalho pudesse

oferecer uma utilização mais ampla por parte de terceiros.

Neste quesito o MS Virtual Server e o VMWare Server atendem perfeitamente.

4.1.2.4 Suporte aos sistemas operacionais guest

O XEN só consegue virtualizar servidores com sistema operacional Windows se o processador do Servidor Host possuir suporte para a virtualização e no

caso do Linux e do FreeBSD se faz necessário utilizar um Kernel19 diferente. O

hardware do experimento possui as características necessárias, mas no âmbito geral isto deixou o XEN menos flexível que o VMWARE Server e o Microsoft Virtual

Server. Todos conseguem virtualizar os principais sistemas operacionais, feita uma

19

O Kernel de um sistema operacional é entendido como o núcleo deste ou, numa tradução literal,

cerne. Ele representa a camada de software mais próxima do hardware, sendo responsável por gerenciar os recursos do sistema computacional como um todo

42

ressalva ao XEN, que depende do processador para Windows ou do Kernel modificado para Linux.

4.1.2.5 Disponibilidade de instalação no Windows ou Linux

Quanto à disponibilidade de instalação tanto em Windows quanto em

Linux, o XEN possui instalação apenas para Linux (existe uma a instalação para

Linux, mas é uma versão Linux otimizada que já instala o XEN). O Microsoft Virtual

Server funciona apenas para Windows. A versão ESXi do VMWARE tem seu próprio

sistema customizado e a versão Server é o único dos softwares avaliados que possui versão tanto para Windows quanto para Linux. Isto é importante, pois o conhecimento da equipe de informática, que irá implantar um sistema de virtualização, deixa

de ser um fator comprometedor para o projeto.

4.1.2.6 Resumo

Na Tabela 4 sintetizei a análise feita dos sistemas de virtualização.

Tabela 4: Fatores de decisão para escolha do software e virtualização

Fabricante

Reconhecido

Custo

Citrix XEN

√

Gratuito

MS Virtual Server

VMWare ESXi

VMWare Server

√

√

√

Gratuito

Gratuito

Gratuito

Nome

Compatibilidade Sistema Operacional

Hard/Soft

Host

Linux e

Restrições

Sistema Próprio

√

Apenas Windows

Restrições

Sistema Próprio

√

Windows e Linux

43

Dados os fatores apresentados, minha opção foi pelo VMWARE Server,

pois atende a todas as características necessárias: fabricado pela VMWARE (número um em virtualização), gratuito, boa compatibilidade de hardware e software e

pode ser instalado tanto no Windows quanto no Linux.

O software pode ser baixado no site do fabricante [23] e, após um registro, você receberá a chave de ativação do software por e-mail. A instalação é simples, com manual disponível no site do VMWARE [24].

4.2

INSTALAÇÃO E CONFIGURAÇÃO DO SOFTWARE

Para a instalação foi necessário alterar as configurações do Host e do

VMWARE Server.

Na máquina Host foram desabilitados os serviços de TCP/IP 20 nas duas

placas de rede, isto serve para evitar que algum trafego de rede faça um bypass21

em nossa DMZ. O tráfego do trabalho requer que os pacotes, que passem pelo servidor, sejam inspecionados pelos dois firewalls, presentes na nossa DMZ. Caso o

TCP/IP estivesse habilitado no servidor Host, teria o risco de que este tráfego passasse somente através do Host. A configuração efetuada é uma precaução e pode,

até mesmo, ser considerada como uma medida de segurança.

No VMWARE precisei configurar as redes virtuais. Isto se deve ao fato de

que quando associamos uma placa de rede virtual a uma máquina guest ela pode

ser configurada de três formas diferentes: Bridge22, NAT23 e Host-only24, nos interessam a Bridge e a Host-only, pois a configuração NAT depende do TCP/IP habilitado

20

TCP/IP é um conjunto de protocolos de comunicação entre computadores em rede. Seu nome vem

dos dois protocolos mais importantes do conjunto: o TCP (Transmission Control Protocol - Protocolo

de Controle de Transmissão) e o IP (Internet Protocol - Protocolo de Interconexão).

21

Bypass em inglês quer dizer "desvio", onde em um sistema você consegue ser alimentado por ca -

minhos diferentes.

44

no Host (este fora desabilitado anteriormente). No caso de Bridge a placa virtual fica

associada a uma placa física, é como se a placa física ganhasse uma nova porta

acessível somente através da guest, isto é, se transforma em um switch25, se por

exemplo, à placa física está ligada a uma rede 10.0.0.0/8 a placa virtual também terá

acesso à mesma, independente da máquina host. No caso da configuração Hostonly a máquina guest tem acesso apenas às máquinas guest dentro da mesma rede

virtual sem qualquer contato com o mundo exterior.

Figura 4-4: Redes virtuais VMnet0, VMnet1 e VMnet2.

Na Figura 4.1 temos as três redes utilizadas neste trabalho:

22

Bridge (Ponte) configuração em que a máquina virtual tem acesso às redes externas através da

placa de rede da máquina host.

23

NAT (Network Address Translation), sistema que possibilita uma rede privada ter acesso a uma

rede pública.

24

Host-only (somente host) neste modo de configuração a placa de rede virtual tem acesso limitado

ao host.

25

Switch é um dispositivo que tem a função de interligar os computadores de uma rede local.

45

•

VMnet0 em modo bridge ligada à placa de rede física que é conectada a Internet;

•

VMnet1 no modo Host-only que não tem acesso ao mundo externo.

•

VMnet2 em modo bridge ligada à placa de rede física conectada a rede local;

Na Figura 4.2 apresentamos a tela de configuração do software.

Figura 4-5: Tela de configuração das redes virtuais.

Repare ainda na Figura 4.2, que VMnet0, VMnet2 estão ligadas às placas

físicas do Host, NVIDIA nForce e VIA VT6105 Rhine lll respectivamente.

46

4.3

SERVIDORES GUEST

Neste trabalho utilizei cinco servidores guest, cada um executando um

sistema operacional diferente bem como disponibilizando deferentes serviços. Isto

teve o objetivo de demonstrar a flexibilidade dos sistemas de virtualização.

Para uma identificação rápida das máquinas guest, foram atribuídos nomes padrão para as mesmas, sendo que cada nome é formado por “SV” para indicar

que é um servidor. Para a função primordial de cada um juntei ao nome as siglas

FW para firewall, DB para Banco de Dados, WEB para serviços de Internet e MAIL

para serviços de correio eletrônico. Além destas siglas adicionei uma numeração.

Em todas as máquinas virtuais fiz duas customizações nas suas configurações, a primeira diz respeito ao usuário que executa o processo da máquina virtual,

para isso na opção “Settings”, abra “Options”, opção “Startup/Shutdown” foi configurada para utilizar “Local system account”, ao invés da opção padrão “User that

powers on the virtual machine”, com a opção padrão as máquinas virtuais desligam

caso o usuário, que ligar a máquina virtual, não mantenha uma sessão aberta na

máquina host. Já a segunda customização foi efetuada no arquivo “.vmx” 26 de cada

máquina virtual, editamos este arquivo adicionando ao final a opção “Ethernet0.virtualDev = "e1000"”. Isto significa que a máquina virtual irá emular uma placa de rede

Intel ao invés da AMD (que não é compatível com alguns sistemas operacionais),

caso a máquina virtual tenha mais de uma placa de rede devemos adicionar uma linha para cada placa, alterando somente a numeração do atributo. Por exemplo, se

forem duas placas, além de adicionar o atributo que já citado, também dever ser incluído “Ethernet1.virtualDev ="e1000"”, repare que a outra era Ethernet0 – zero.

A seguir veremos informações sobre a montagem de cada uma das máquinas guest, as informações compreendem:

26

.vmx é a extensão que identifica arquivos com a configuração das máquinas virtuais do VMWARE,

este tipo de arquivo guarda informações como quantidade de memória que a guest utiliza, caminho

dos discos virtuais, etc.

47

•

Sistema operacional utilizado: observe que a instalação dos sistemas operacionais seguiu uma linha padrão, isto é, sem alterar as

configurações sugeridas pelos programas de instalação dos mesmos. Em um ambiente de produção real, que normalmente não utilizam tantos sistemas operacionais quanto neste projeto, devemos

observar as melhores práticas de instalação e configuração para

obtenção de desempenho e segurança.

•

Recursos virtuais: são os recursos disponibilizados pelo VMWARE

Server, tais como: discos, placas de rede, etc.

•

Configurações de rede: são os endereços IP das placas de rede,

gateways27 e rotas28 necessárias.

•

Serviços: são os sistemas instalados no servidor, é a razão do servidor existir, não será dada ênfase nos detalhes destes serviços,

pois alguns destes, como o SMTP, merecem um trabalho à parte.

4.3.1 SVFW01

Este servidor é o responsável por controlar o tráfego de comunicação entre o ambiente interno (DMZ e LAN) e o ambiente externo (Internet), como destacado na Figura 4-3.

27

Gateway equipamento responsável por transferir dados de uma rede para outra.

28

Rota é um par definido de endereços: um “destino” e um “gateway”. Para uma máquina ser capaz

de encontrar outra através de uma rede, é necessário um mecanismo que descreva como ir de uma

para a outra. Isto é chamado roteamento.

48

Figura 4-6 Diagrama físico da rede com o SVFW01 em destaque

4.3.1.1 SVFW01: Sistema operacional

Foi utilizado o sistema operacional FreeBSD 7 (ver Anexo B), que é um

sistema operacional robusto, como apresentado em [7], e é adequado ao tipo de ser viço que estará ativo nele, ou seja, o firewall.

O sistema operacional foi instalado com as opções Standard, que é um

tipo de instalação que inclui apenas os pacotes básicos para o seu funcionamento.

49

4.3.1.2 SVFW01: Recursos virtuais

Os seguintes recursos foram disponibilizados na máquina virtual:

•

256 Mb de memória RAM, o FreeBSD é um sistema que necessita de

pouca memória, durante os experimentos ele não chegou a utilizar 150

Mb. Vale lembrar utilizei um usuário no sistema, portanto 256Mb é um

bom começo para um ambiente com vários usuários.

•

Dois discos virtuais, um para os arquivos do sistema e dos usuários e

outro exclusivo para swap29. O primeiro foi definido com 4 Gb e o segundo com 600 Mb (mais de duas vezes o tamanho da memória RAM,

o que é o indicado para swap).

•

Duas placas de redes, uma para conexão com a Internet (Vmnet0) e

outra conectada a DMZ (Vmnet1).

•

Um processador.

•

Um drive de DVD, necessário para instalação do SO.

4.3.1.3 SVFW01: Configurações de rede

Este servidor tem uma placa ligada a VMNet0 (Internet) e outra VMNet1

(DMZ), ilustradas na Figura 4-3, com as seguintes configurações:

29

Swap ou arquivo de troca, é um espaço utilizado em disco para gravar dados da memória RAM

quando esta já não tem mais espaço, quanto menos utilizada melhor pois a velocidade de gravação e

leitura em disco é menor do que o acesso a RAM.

50

•

Placa um, identificada pelo sistema operacional como em0 está ligada

a Internet via VMNet0, suas configurações de rede estarão no modo

automático.

•

Placa dois, identificada como em1, está ligada a DMZ via VMNet1 e

seu endereço IP é 192.168.0.100 com máscara 255.255.255.0.

No FreeBSD, a configuração de rede pode ser feita pelo programa sysinstall ou alterando o arquivo /etc/rc.conf (ver Anexo C).

Por padrão, o computador conhece as rotas para as redes das placas conectadas a ele, como este computador não está conectado a rede LAN então foi necessário adicionar a rota para a rede 10.0.0.0/8 utilizando como gateway o endereço

192.168.0.200 do servidor SVFW02. Esta configuração foi feita no arquivo /etc/rc.conf (ver anexo C), no qual introduzi as linhas abaixo:

static_routes = “rlan”

route_rlan = “-net 10.0.0./8 192.168.0.200”

4.3.1.4 SVFW01: Serviços

Os seguintes serviços estão foram habilitados no SVFW01:

•

PF: é o firewall, principal função deste servidor. Este serviço será mais

detalhado na seção de segurança deste capítulo.

•

Gateway: este servidor encaminhará pacotes entre os ambientes interno e externo.

•

FTP-Proxy: serviço necessário para publicar o serviço de FTP.

•

SSH: serviço que disponibiliza acesso remoto ao servidor.

51

•

PPP: serviço que efetua a discagem para Internet através de um modem ADSL30, configurado via o arquivo /etc/ppp/ppp.conf (ver anexo

C).

Todos estes serviços já estavam instalados no FreeBSD sendo necessária apenas a sua habilitação no arquivo /etc/rc.conf (ver anexo C).

4.3.2 SVFW02

Este servidor é o responsável por controlar o tráfego de comunicação entre a DMZ e a LAN, conforme destaquei na Figura 4-4.

Figura 4-7 Diagrama físico da rede com o SVFW02 em destaque

30

ADSL (Assymmetric Digital Subscriber Line) tecnologia que permite a transferência digital de dados

em alta velocidade por meio de linhas telefônicas comuns.

52

4.3.2.1 SVFW02: Sistema operacional

O sistema operacional utilizado foi o CentOS 5 (ver Anexo B), escolhido

por ser tratar de uma distribuição derivada do Red Hat Enterprise, que é uma distribuição Linux voltada para o mundo corporativo.

4.3.2.2 SVFW02: Recursos virtuais

Os seguintes recursos foram disponibilizados para a máquina virtual:

•

256 Mb de memória RAM, assim como o FreeBSD, também não utiliza

muita memória.

•

Dois discos virtuais, um para os arquivos de sistema e dos usuários e

um exclusivo para swap, o primeiro com 8 Gb e o segundo com 1 Gb.

•

Duas placas de redes, uma para conexão com a DMZ (Vmnet1) e outra conectada a LAN (Vmnet2).

•

Um processador.

•

Um drive de DVD, necessário para instalação do SO.

4.3.2.3 SVFW02: Configurações de rede

Este servidor tem uma placa ligada a VMNet0 (Internet) e outra VMNet1

(DMZ), conforme demonstrado na Figura 4-4, com as seguintes configurações:

•

Placa um: identificada pelo sistema operacional como eth0 será ligada

a DMZ via VMNet1, e seu endereço IP é 192.168.0.200 com máscara

255.255.255.0 e DNS 192.168.0.10 (SVMAIL01).

53

•

Placa dois, identificada como eth1, está ligada a LAN via VMNet2 e

seu endereço IP é 10.0.0.1 com máscara 255.0.0.0 e DNS

192.168.0.10 (SVMAIL01)

No CentOS, a configuração de rede pode ser feita pelo programa systemconfig-network.

O SVFW02 conhece as redes DMZ e LAN, para que ele tenha acesso a

Internet foi configurado via system-config-network o default gateway para

192.168.0.100 que é o endereço do SVFW01.

4.3.2.4 SVFW02: Serviços

Os seguintes serviços foram instalados ou habilitados no SVFW02:

•

Iptables v1.3.5: é o serviço de Firewall, maiores detalhes de sua configuração serão visto na seção de segurança deste capítulo, ele foi habilitado utilizando o programa ntsysv.

•

Gateway: este servidor encaminhará pacotes entre as redes DMZ e

LAN, este serviço foi habilitado configurando o arquivo /etc/sysctl.conf,

foi alterado o valor do atributo “net.ipv4.ip_forward” para “1” (Ferreira,

Rubens, 2003) [5].

•

SSH: serviço que disponibiliza acesso remoto ao servidor.

54

4.3.3 SVMAIL01

Este contempla os serviços de e-mail e resolução de nomes. Está localizado na DMZ, conforme destacado na Figura 4-5.

Figura 4-8 Diagrama físico da rede com o SVMAIL01 em destaque

4.3.3.1 SVMAIL01: Sistema operacional

Foi instalado o Windows Server 2003 Standard (ver Anexo B), sistema

operacional da Microsoft. Utilizamos as opções padrão para a instalação.

55

4.3.3.2

SVMAIL01: Recursos virtuais

Os seguintes recursos foram disponibilizados para a máquina virtual:

•

Com 512 Mb de memória RAM, que corresponde ao dobro da memória adicionada às máquinas anteriores já que este sistema operacional

utiliza interface gráfica.

•

Um disco virtual com 10 Gb, já que o sistema operacional ocupa pouco mais de 3 Gb, mas por ter o serviço de e-mail ele pode precisar de

mais espaço em disco necessário para as caixas de correio dos usuários.

•

Uma placa de rede, para se conectar a DMZ (Vmnet1).

•

Um processador.

•

Um drive de DVD, necessário para instalação do SO.

4.3.3.3 SVMAIL01: Configurações de rede

Este servidor tem apenas uma placa ligada a VMNet1 (DMZ), ela tem o IP

192.168.0.10, máscara 255.255.255.0, default gateway 192.168.0.100 e DNS

192.168.0.10 (SVMAIL01). Na Figura 4-5 represento as conexões do servidor SVMAIL01.

No Windows, a configuração de rede pode ser feita através da interface

gráfica, acessando ”Network Connections” do painel de controle ou utilizando o comando netsh.

56

O SVMAIL01 conhece apenas a rede DMZ e tem acesso à Internet por ter

o default gateway apontando para o SVFW01, foi necessário adicionar uma rota estática para a LAN, isto foi feito com o comando “route add 10.0.0.0 mask

255.255.255.0 192.168.0.200 –p”, isto significa que para se comunicar com a rede

10.0.0.0/8 (LAN) os pacotes de rede devem ser encaminhados para o SVFW02

(192.168.0.200).

4.3.3.4 SVMAIL01: Serviços

Os seguintes serviços foram habilitados ou instalados no SVMAIL01:

•

DNS (Domain Name System): é o serviço responsável por traduzir nomes em endereços IP (e vice-versa) de um determinado domínio Internet (Ferreira, Rubens, 2003). É um serviço nativo do Windows, é adicionado utilizando o programa “Add/Remove Programs” no painel de

controle do Windows. Foram feitas as seguintes configurações:

o Criada uma zona DNS chamada cederj.tcc.

o Criado os registros dos cinco servidores que fazem parte do trabalho.

o Configurado o DNS 200.184.23.6 (Intelig) como DNS Forward31.

•

Mercury/32 [8]: disponibiliza os serviços de SMTP (envio de e-mail) e

POP3 (recebimento de e-mail), escolhido por ser simples e ter as funcionalidades mínimas requeridas para testes do ambiente. Não recomendamos para um ambiente de produção, para estes seria uma melhor opção utilizar os softwares comerciais Microsoft Exchange ou Lo-

31

DNS Forward, quando um servidor DNS encaminha uma consulta para outro servidor DNS pois ele

não possui o registro solicitado.

57

tus Notes (Para Windows) ou, mesmo, os softwares gratuitos como

Postfix ou Sendmail (Para Linux).

•

Remote Desktop: serviço que disponibiliza acesso remoto ao servidor

e foi utilizado para realizar as instalações dos serviços citados.

4.3.4 SVWEB01

Servidor com HTTP e FTP. Localizado na rede DMZ, conforme destacado

na Figura 4-6.

Figura 4-9 Diagrama físico da rede com o SVWEB01 em destaque

4.3.4.1 SVWEB01: Sistema operacional

Utilizamos o sistema operacional Ubuntu 8 (ver Anexo B), na sua instalação, que é a distribuição Linux mais popular atualmente.

58

4.3.4.2 SVWEB01: Recursos virtuais

Os seguintes recursos foram disponibilizados para a máquina virtual:

•

256 Mb de memória RAM, não foi instalada a interface gráfica o que

economiza no uso de RAM.

•

Um disco virtual com 8 Gb, os aplicativos Web (http) não ocupam muito espaço (100 Mb são mais que suficientes), neste caso a maior preocupação reside na quantidade de arquivos que serão colocados no

FTP, mas em nosso caso alocamos apenas o necessário para as avaliações.

•

Uma placa de rede, para se conectar a DMZ (Vmnet1).

•

Um processador.

•

Um drive de DVD, necessário para instalação do SO.

4.3.4.3 SVWEB01: Configurações de rede

Na Figura 4-9 podemos identificar as conexões do servidor SVWEB01,

ele tem apenas a placa virtual identificada com eth0 ligada a DMZ através da Vmnet1, a placa eth0 tem o IP 192.168.0.20, máscara 255.255.255.0, default gateway

192.168.0.100 e DNS 192.168.0.10 (SVMAIL01).

As configurações de rede podem ser alteradas no arquivo /etc/network/interfaces (ver anexo C).

O SVWEB01 conhece apenas a rede DMZ e tem acesso à Internet por ter

o default gateway apontando para o SVFW01, foi necessário adicionar uma rota estática para a LAN, isto foi feito adicionando a seguinte opção no arquivo

/etc/network/interfaces:

59

post-up route add -net 10.0.0.0/8 gw 192.168.0.200

4.3.4.4 SVWEB01: Serviços

Os seguintes serviços foram habilitados e instalados no SVWEB01:

•

VSFTP: programa que implementa o serviço de FTP (File Transfer

Protocol), foi instalado utilizando os comandos “apt-get update” (para

atualizar a lista de versões dos programas) e “apt-get install vsftpd”

(para instalar o vsftp).

•

APACHE: é o mais utilizado servidor WEB (serviço HTTP) do mundo,

já vem instalado e nada foi alterado em sua configuração padrão.

•

SSH: serviço que disponibiliza acesso remoto ao servidor.

Estes serviços não tiveram suas configurações padrão alteradas, pois somente foram utilizados nas avaliações de acesso.

60

4.3.5 SVDB01

Servidor de banco de dados. Localizado na DMZ, conforme destacado na

Figura 4-7.

Figura 4-10 Diagrama físico da rede com o SVWEB01 em destaque

4.3.5.1 SVDB01: Sistema operacional

Utilizamos o sistema operacional OpenSolaris 2008.05 (ver Anexo B), sistema da SUN utilizado principalmente por desenvolvedores. O CD de instalação é

um LiveCD32, que oferece a opção de instalar o sistema no disco.

32

LiveCD é um CD ou DVD que contém um sistema operacional que não precisa ser instalado no dis-

co rígido, um exemplo são os DVDs do curso de Tecnologia em Sistemas da Computação do CE DERJ.

61

4.3.5.2 SVDB01: Recursos virtuais

Os seguintes recursos foram disponibilizados para a máquina virtual:

•

1024 Mb de memória RAM, sistema utiliza interface gráfica, sem nenhum serviço adicional já consome mais de 512 Mb.

•

Definimos um disco virtual com 8 Gb, mas dependendo do tamanho da

base de dados, pode ser necessário mais espaço. Cabe ressaltar que

em um ambiente de produção recomendo um disco exclusivo para o

banco de dados.

•

Uma placa de rede, para se conectar a DMZ (Vmnet1).

•

Um processador.

•

Um drive de DVD, necessário para instalação do SO.

4.3.5.3 SVDB01: Configurações de rede

Este servidor terá apenas uma placa ligada a VMNet1 (DMZ), é identificada pelo sistema operacional como e1000g0 (como pode ser visto na Figura 4-7), ele

tem o IP 192.168.0.30, máscara 255.255.255.0, default gateway 192.168.0.100 e

DNS 192.168.0.10 (SVMAIL01).

Para configurar a rede devemos fazer os seguintes passos:

1. Abrir um terminal e executar o comando “su” para habilitar o acesso

administrativo;

2. Executar “svcadm enable physical:default“ para habilitar a placa de

rede;