UNIVERSIDADE FEDERAL DO RIO GRANDE DO NORTE

CENTRO DE CIÊNCIAS EXATAS E DA TERRA

DEPARTAMENTO DE INFORMÁTICA E MATEMÁTICA

APLICADA

PROGRAMA DE PÓS-GRADUAÇÃO

PÓS GRADUAÇÃO EM SISTEMAS E

COMPUTAÇÃO

MESTRADO ACADÊMICO

ACAD

EM SISTEMAS E COMPUTAÇÃO

Detecção e Recuperação de Falhas para a

Máquina de Redução de Grafos PEWS-AM

PEWS

José Sueney de Lima

Natal-RN, Brasil

Fevereiro, 2014

José Sueney de Lima

Detecção e Recuperação de Falhas para a Máquina de

Redução de Grafos PEWS-AM

Dissertação de Mestrado apresentada ao Programa de Pós-Graduação em Sistemas e

Computação do Departamento de Informática e Matemática Aplicada da Universidade

Federal do Rio Grande do Norte, como requisito para a obtenção do grau de Mestre em

Ciências da Computação

Universidade Federal do Rio Grande do Norte – UFRN

Centro de Ciências Exatas e da Terra – CCET

Departamento de Informática e Matemática Aplicada – DIMAp

Programa de Pós-graduação em Sistemas de Computação – PPgSC

Orientador: Umberto Souza da Costa

Natal-RN, Brasil

Fevereiro, 2014

Dissertação de Mestrado sob o título Detecção e Recuperação de Falhas para a Máquina

de Redução de Grafos PEWS-AM apresentada por José Sueney de Lima e aceita pelo

Programa de Pós-Graduação em Sistemas e Computação do Departamento de Informática

e Matemática Aplicada da Universidade Federal do Rio Grande do Norte, sendo aprovada

por todos os membros da banca examinadora abaixo especificada:

_____________________________

Umberto Souza da Costa - Doutor

Presidente

DIMAp – Departamento de Informática e Matemática Aplicada

UFRN – Universidade Federal do Rio Grande do Norte

_____________________________

Martin Alejandro Musicante - Doutor

Examinador

DIMAp – Departamento de Informática e Matemática Aplicada

UFRN – Universidade Federal do Rio Grande do Norte

_____________________________

Regina Maria Motz Carrano - Doutora

Examinador

URep – Universidad de la República

Natal-RN, Brasil, em 28 de fevereiro de 2014.

Dedicatória

Este trabalho é dedicado a todos os que acreditaram e participaram direta ou

indiretamente desta caminhada.

Agradecimentos

Agradeço primeiramente a Deus por ter me dado a oportunidade de realizar esse

trabalho. Aos meus pais por sempre estarem ao meu lado nos momentos difíceis dessa

caminhada. Aos meus amigos, que sempre me deram forças e me incentivaram a continuar

quando pensava em desistir. E ao meu orientador Umberto, que se mostrou bastante

compreensivo e paciente, me guiando durante a realização deste trabalho. Enfim, a todos

os outros aqui não citados, quero agradecer de coração.

Resumo

Serviços Web são unidades de software que permitem o acesso a um ou mais recursos,

dando suporte à implantação de processos de negócios na Web. Eles permitem a interação através de interfaces bem-definidas, utilizando-se de protocolos padrões da Web,

tornando possível a comunicação entre entidades implementadas em diferentes tipos de

plataformas. Em virtude dessas características, Serviços Web podem ser integrados com

o objetivo de formar aplicações mais robustas, com baixo acoplamento entre serviços,

através de composições. Serviços Web estão sujeitos a falhas, situações indesejadas que

podem comprometer o processo de negócio parcialmente ou mesmo totalmente. Falhas

podem ocorrer tanto na concepção de composições quanto na execução das mesmas. Em

virtude disso, é essencial a criação de mecanismos que tornem a execução das composições

de serviços mais robusta e tratem falhas. Especificamente, propomos o suporte à recuperação de falhas em composições de serviços descritas na linguagem PEWS e executadas

sobre PEWS-AM, uma implementação criada a partir da noção de grafos. Para o suporte

à recuperação de falhas em PEWS-AM, estendemos as especificações PEWS e adaptamos as regras de tradução e redução de grafos desta máquina. Estas contribuições foram

realizadas tanto no modelo da máquina abstrata quanto no nível da implementação.

Palavras-chaves: Serviços Web, Falhas, Recuperação de Falhas, PEWS

Abstract

Web services are software units that allow access to one or more resources, supporting the

deployment of business processes in the Web. They use well-defined interfaces, using web

standard protocols, making possible the communication between entities implemented

on different platforms. Due to these features, Web services can be integrated as services

compositions to form more robust loose coupling applications. Web services are subject

to failures, unwanted situations that may compromise the business process partially or

completely. Failures can occur both in the design of compositions as in the execution of

compositions. As a result, it is essential to create mechanisms to make the implementation

of service compositions more robust and to treat failures. Specifically, we propose the support for fault recovery in service compositions described in PEWS language and executed

on PEWS-AM, an graph reduction machine. To support recovery failure on PEWS-AM,

we extend the PEWS language specification and adapted the rules of translation and

reduction of graphs for this machine. These contributions were made both in the model

of abstract machine as at the implementation level.

Key-Words: Web Services, Failures, Failure Recovery, PEWS

Lista de ilustrações

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

Figura

1 –

2 –

3 –

4 –

5 –

6 –

7 –

8 –

9 –

10 –

11 –

12 –

13 –

14 –

15 –

16 –

17 –

18 –

19 –

20 –

21 –

22 –

23 –

24 –

25 –

26 –

27 –

28 –

29 –

30 –

31 –

32 –

33 –

34 –

35 –

Padrão de Interação entre entidades da arquitetura de Serviços Web .

Pilha de protocolos de Serviços Web [20] . . . . . . . . . . . . . . . .

¯ Ō) para grafos . . . . . . . . . . . . . . .

Tradução da operação S(I,

Tradução da operação P 1 || P 2 para grafos . . . . . . . . . . . . . . .

Tradução da operação P 1 ; P 2 para grafos . . . . . . . . . . . . . . .

Tradução de uma escolha não-determinística para grafos . . . . . . .

Tradução de uma estrutura condicional simples para grafos . . . . . .

Tradução de uma estrutura de repetição para grafos . . . . . . . . . .

Transformação de entrada e saída de serviços . . . . . . . . . . . . .

Transformação de uma escolha não-determinística . . . . . . . . . . .

Transformação de uma estrutura de repetição . . . . . . . . . . . . .

Demonstração do uso do Retry . . . . . . . . . . . . . . . . . . . . .

Demonstração do uso do Rebinding . . . . . . . . . . . . . . . . . . .

Rebinding - Geração de Vértices e Arestas . . . . . . . . . . . . . . .

Rebinding - Diminuição do número de vértices . . . . . . . . . . . . .

Rebinding - Diminuição do número de arestas . . . . . . . . . . . . .

Demonstração do uso do Restructure . . . . . . . . . . . . . . . . . .

Exemplo de composição de serviços com caminhos alternativos . . . .

Aplicação do Restructure . . . . . . . . . . . . . . . . . . . . . . . .

Classes TInt e TString . . . . . . . . . . . . . . . . . . . . . . . . . .

Hierarquia de classes do pacote pews.grafos . . . . . . . . . . . . . .

a) Formação do grafo sem o Sync; b) Formação do grafo com o Sync;

Hierarquia de classes do pacote pews.grafos na Máquina Estendida .

Exemplo de final de subcomposição . . . . . . . . . . . . . . . . . . .

Exemplo aninhamento de blocos . . . . . . . . . . . . . . . . . . . . .

Exemplo de saída do arquivo texto com aninhamento de + . . . . . .

Forma de Impressão dos vértices . . . . . . . . . . . . . . . . . . . .

Figuras geradas pela execução de uma composição . . . . . . . . . . .

Lista de operações dos Serviços Web . . . . . . . . . . . . . . . . . .

Resposta gerada pelo Serviço RespostaUsuarioFigura . . . . . . . . .

Geração da imagem da composição pelo GraphViz . . . . . . . . . . .

Exemplo de entrada e saída de um código no GraphViz . . . . . . . .

Exemplo de inserção de atributos para vértices e arestas . . . . . . .

Exemplo de ligação entre vértices normais e vértices de clusters . . .

Exemplo de ligação entre vértices e clusters . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

22

23

38

39

40

41

41

42

44

46

46

49

54

55

56

56

60

62

63

68

70

72

73

77

80

81

86

88

90

90

92

113

114

115

115

Sumário

1

INTRODUÇÃO

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

1.1

Objetivos e Contribuições . . . . . . . . . . . . . . . . . . . . . . . . . . 18

1.2

Estrutura do Documento . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2

FUNDAMENTAÇÃO TEÓRICA . . . . . . . . . . . . . . . . . . . . 21

2.1

Service-Oriented Computing . . . . . . . . . . . . . . . . . . . . . . . . 21

2.1.1

Conceitos Básicos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2.1.2

Pilha de Protocolos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

2.2

Falhas em Serviços Web . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

2.2.1

Classificação de Falhas . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

2.2.2

Recuperação de Falhas . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

2.3

PEWS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

2.3.1

A Linguagem de Composição . . . . . . . . . . . . . . . . . . . . . . . . 33

2.3.2

Máquina de Redução de Grafos . . . . . . . . . . . . . . . . . . . . . . . 36

2.3.2.1

Regras de Tradução . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

2.3.2.2

Regras de Redução . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42

3

RECUPERAÇÃO DE FALHAS EM PEWS-AM . . . . . . . . . . . . 47

3.1

Classificação de Falhas . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

3.2

Reinvocação do Serviço . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

3.2.1

Alterações para suporte ao Retry . . . . . . . . . . . . . . . . . . . . . . 49

3.2.2

Alterações na Máquina de Redução de Grafos . . . . . . . . . . . . . . . 50

3.3

Substituição do Serviço . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

3.3.1

Alterações da gramática para o suporte ao Rebinding . . . . . . . . . . 54

3.3.2

Alterações da Máquina de Redução de Grafos . . . . . . . . . . . . . . . 55

3.4

Reorganização do Processo . . . . . . . . . . . . . . . . . . . . . . . . . 60

3.4.1

Alterações da gramática para o suporte ao Restructure . . . . . . . . . 61

3.4.2

Alterações na Máquina de Redução de Grafos . . . . . . . . . . . . . . . 62

4

IMPLEMENTAÇÃO . . . . . . . . . . . . . . . . . . . . . . . . . . . 67

4.1

A Máquina de Redução Original . . . . . . . . . . . . . . . . . . . . . . 67

4.2

A Máquina de Redução Estendida . . . . . . . . . . . . . . . . . . . . . 71

4.3

Otimizações realizadas . . . . . . . . . . . . . . . . . . . . . . . . . . . 78

4.3.1

Geração de um arquivo texto . . . . . . . . . . . . . . . . . . . . . . . . 79

4.3.2

Correção na redução de vértices de blocos . . . . . . . . . . . . . . . . . 79

4.3.3

Inserção do tipo STRING . . . . . . . . . . . . . . . . . . . . . . . . . . 81

4.3.4

Mudança de semântica de Unfolding e Unfold . . . . . . . . . . . . . . . 81

4.4

4.4.1

Vizualização de Transformações e Reduções . . . . . . . . . . . . . . . . 83

Uso do GraphViz na Máquina de Redução Estendida . . . . . . . . . . . 83

5

5.1

5.2

5.3

5.4

5.4.1

5.4.2

5.4.3

5.4.4

5.5

EXPERIMENTAÇÃO . . . . . . . . .

Descrição do Estudo de Caso . . . . . .

Especificação da Composição em PEWS

Casos de Teste . . . . . . . . . . . . . .

Resultados obtidos . . . . . . . . . . . .

Caso 1 . . . . . . . . . . . . . . . . . .

Caso 2 . . . . . . . . . . . . . . . . . .

Caso 3 . . . . . . . . . . . . . . . . . .

Caso 4 . . . . . . . . . . . . . . . . . .

Conclusão dos Experimentos . . . . . .

6

CONCLUSÃO . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

. . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

. . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

89

89

90

92

94

94

95

96

99

100

Referências . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

APÊNDICE A – Código do arquivo Pews.jacc . . . . . . . . . . . . 111

APÊNDICE B – Uso do GraphViz em PEWS-AM . . . . . . . . . . 113

APÊNDICE C – Atributos e métodos das classes da Máquina Estendida PEWS-AM . . . . . . . . . . . . . . . . . 117

APÊNDICE D – Tabela de Revisão Bibliográfica dos Trabalhos . . 123

17

1 INTRODUÇÃO

Nos dias atuais, a infraestrutura oferecida pela Web faz com que muitas organizações a adotem como meio para publicar seus serviços, com o objetivo de dar suporte

a seus processos de negócio. Elas buscam velocidade de desenvolvimento, interoperabilidade, escalabilidade, reuso e facilidade de acesso. Estes princípios definem o paradigma

SOC (Service-Oriented Computing) [26]. A unidade básica em SOC são os serviços, que

representam aplicações fornecidas pelos provedores e permitem a composição de processos

de negócio pela descoberta e invocação através da rede. Serviços podem ter suas fucionalidades integradas, formando aplicações através de composições de serviços. SOC possibilita

a construção de aplicações robustas e o suporte à heterogeneidade dos serviços, uma vez

que a comunicação entre eles independe da plataforma ou tecnologia nas quais estes foram

construídos.

Serviços Web são a mais promissora implementação de SOC [20], sendo estes unidades de software que fornecem um conjunto de operações através de interfaces bem

definidas, sendo acessíveis através de protocolos padrões da Web. Serviços Web têm por

objetivo permitir a interoperabilidade e ter uma representação uniforme entre os serviços

presentes na Web. O modelo de Serviços Web propõe o suporte a interações de forma

sistemática e utiliza-se de modelos de infra-estrutura existente [10].

Um dos grandes desafios na utilização dos Serviços Web é a integração de métodos

de gerenciamento para suporte a falhas [37]. Aplicações devem garantir a confiabilidade

na execução, devendo apresentar mecanismos que garantam a eficácia do processo de

negócio e possíveis soluções para ocorrência de falhas. O tratamento dessas falhas não é

algo trivial, visto o ambiente dinâmico em que são implantados os serviços. A dinamicidade

dos Serviços Web faz com que eles possam trabalhar durante intervalos de tempo longos

ou simplesmente tornem-se indisponíveis. Falhas podem ocorrer em diversos momentos da

execução de uma composição, tornando inviável a adoção de ações humanas para detecção

e tratamento. Diversos são os motivos que podem causar uma falha em um determinado

Serviço Web, como queda no serviço, passagem de dados errônea, entre outros. Portanto,

são necessários meios providos pelo designer de uma composição de serviços que garantam

a confiabilidade e a segurança do processo.

Muitos trabalhos [35], [17], [41], [43], [44], [5] propõem diferentes formas para

abordar falhas em composições de serviços. Algumas dessas abordagens são: verificação

através de monitores específicos que detectam anormalidades na execução de serviços;

criação e alimentação de um banco que contém padrões de erros que, ao serem detectados,

acusam uma falha e disparam manipuladores de exceções para esses padrões; tentativas de

18

Capítulo 1. INTRODUÇÃO

reconexão com o mesmo serviço em caso de falha ou troca deste por um outro equivalente;

criação de execuções alternativas para substituir trechos da composição que contém falhas,

entre outros. A maioria das abordagens criam modelos teóricos de tratamento de falhas,

sem a especificação de protótipos. Uma das vantagens do nosso trabalho é a adoção e

aplicação de uma abordagem num protótipo real de um sistema de execução de Serviços

Web.

1.1 Objetivos e Contribuições

Propomos neste trabalho a implementação de mecanismos de recuperação de falhas, implementados como uma extensão de um sistema de execução de composições de

serviços, especificadas na linguagem de composições PEWS. O sistema de execução descrito corresponde a uma máquina de redução de grafos, chamada PEWS-AM [8]. Na versão

estendida da máquina de redução de grafos, o designer da composição pode optar pela

execução da máquina no formato antigo (sem recuperação de falhas) ou utilizá-la com

os mecanismos implementados. Sendo este o objetivo principal, utilizaremos a seguinte

metodologia:

1. Extensão da linguagem PEWS para a especificação dos métodos de recuperação de

falhas;

2. Implementação dos mecanismos de recuperação de falhas na máquina de redução

PEWS-AM, permitindo a futura inserção de outros mecanismos de detecção e recuperação;

3. Integração da máquina de redução de grafos com o Graphiz [13], um software de

vizualização de grafos abstratos, capaz de representar informações estruturadas, a

fim de gerar uma representação gráfica da execução das composições de serviços;

4. Revisão bibliográfica sobre as abordagens utilizadas para o tratamento de falhas em

Serviços Web por diversos trabalhos;

O trabalho realizado tem as seguintes contribuições: levantamento e análise de mecanismos de falhas aplicados a Serviços Web; extensão da linguagem PEWS para permitir

ao designer da composição especificar ações de correção; suporte à recuperação de falhas

durante a execução de Serviços Web; geração de modelos gráficos do fluxo de execução

de composições de serviços.

1.2. Estrutura do Documento

19

1.2 Estrutura do Documento

Este documento está organizado da seguinte maneira: no Capítulo 2, apresentaremos os principais conceitos relacionados a SOC, falhas em serviços, a linguagem PEWS

e a máquina de redução de grafos proposta em [8]; no Capítulo 3, apresentaremos os

mecanismos de recuperação de falhas aplicados a PEWS, dando uma visão geral da proposta e mostrando separadamente cada abordagem a ser implementada; no Capítulo 4,

daremos foco à implementação propriamente dita, mostrando o ambiente, as ferramentas

utilizadas, além das alterações feitas na máquina original para o suporte aos mecanismos

propostos; no Capítulo 5, propomos um estudo de caso para o teste da implementação,

onde vários cenários de falha são executados; por fim, no Capítulo 6, fazemos a conclusão do trabalho, mostrando quais metas foram alcançadas, as limitações do trabalho e

possíveis extensões a serem realizadas.

21

2 FUNDAMENTAÇÃO TEÓRICA

Neste capítulo, apresentaremos a fundamentação do nosso trabalho. Na primeira

parte, faremos uma revisão sobre a Computação Orientada a Serviços, mostrando os

principais conceitos relacionados a esse paradigma. Em seguida, apresentaremos o conceito

de falhas e as classificações comumente encontradas na literatura no contexto de Serviços

Web. Por fim, apresentaremos a linguagem de composição PEWS e suas características

principais. Abordaremos, também, as máquinas de redução de grafos, dando ênfase à

máquina de redução PEWS-AM.

2.1 Service-Oriented Computing

A Computação Orientada a Serviços (do inglês Service Oriented Computing) propõe o desenvolvimento de aplicações massivamente distribuídas, interoperáveis e de baixo

custo. Ela traz como vantagens o fraco acoplamento entre serviços, desenvolvimento baseado em padrões, integração de aplicações, disponibilização de recursos sem a necessidade

do conhecimento da implementação do serviço, entre outras [25]. Segundo este paradigma,

as aplicações podem ser desenvolvidas utilizando unidades de software de diferentes provedores, potencialmente executadas sobre plataformas heterogêneas.

2.1.1 Conceitos Básicos

Para que existam formas de consolidar as pesquisas e esforços atuais em SOC,

é necessário o conhecimento sobre alguns dos principais pontos deste paradigma [27]:

fundamentos, composições de serviços, gestão e monitoramento de serviços.

A entidade básica do paradigma SOC é o serviço. Este é um módulo de software

implantando em plataformas de redes acessíveis pela Web, que pode ser invocado através

da rede. Eles podem desempenhar funções que vão desde responder pedidos simples a

executar processos de negócio sofisticados, sendo autônomos e de baixo acoplamento [27].

Os Serviços Web são módulos de software que possuem interfaces que descrevem uma

coleção de operações [20] e permitem implantar e dar acesso a funções de negócio através

da Web, sendo a implementação mais bem sucedida de SOC.

A descrição de um serviço define o conjunto de operações disponibilizadas por sua

interface (aspecto que esconde os detalhes de implementação). Esta interface é definida

em XML e oculta detalhes de implementação, permitindo sua utilização de forma independente em relação ao hardware ou à plataforma de software. A descrição do serviço deve

ser fornecida pelo provedor, sendo esta essencial para o solicitante desse serviço. A intera-

22

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

ção entre o provedor e o utilizador de um serviço pode ser intermediada por um registro

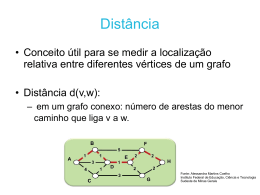

de serviços. A Figura 1 apresenta o diagrama de interação entre estas três entidades.

Figura 1 – Padrão de Interação entre entidades da arquitetura de Serviços Web

O provedor de serviço é a entidade que disponibiliza o Serviço na Web, ou seja,

o proprietário responsável pela descrição do serviço. O solicitante de serviço é o usuário

que deseja utilizar determinado serviço presente na rede, ou seja, a entidade que deseja

invocar um serviço e iniciar uma interação. Já o registro de serviços é um repositório que é

usado para pesquisa de serviços, onde provedores publicam as descrições de seus serviços

e solicitantes fazem uma busca para obter informações disponíveis no registro (descrição

e informações de comunicação). O registro de serviços não é uma entidade obrigatória na

arquitetura, visto que solicitantes podem já conhecer todas as informações referentes ao

provedor, não necessitando da consulta ao registro para conseguir o vínculo.

As operações de interação entre as três entidades citadas acima são: publish, realizada entre o provedor e o registro, onde o primeiro publica informações do seu serviço

em um determinado repositório, sendo o UDDI [23] o tipo de diretório de serviços mais

utilizado; discovey, que é realizada entre o requisitante e o registro, onde o primeiro faz

uma busca pelas descrições dos serviços no registro através de sua descrição WSDL [23];

e binding, realizada entre um solicitante e um provedor, onde o primeiro solicita o vínculo com o serviço para o acesso às suas funcionalidades, sendo SOAP [23] o protocolo

característico dessa operação.

Segundo [20], o ciclo de vida dos Serviços Web é constituído pelas seguintes fases:

construção, que inclui o desenvolvimento e teste, além da definição da interface e da

implementação do serviço; implantação, que inclui a publicação do serviço em um ambiente

de execução; início, fase responsável pela ocorrência da disponibilidade para operações

de vínculo, estando já totalmente implantado e operacional; e gerenciamento, que inclui

a administração do aplicativo de Serviço Web, cobrindo características como: segurança,

disponibilidade, desempenho, etc.

2.1.2 Pilha de Protocolos

A implementação do padrão de interação entre as entidades participantes do desenvolvimento orientado a serviços se baseia em uma pilha de protocolos. Esta pilha é

2.1. Service-Oriented Computing

23

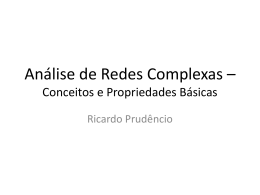

estruturada em camadas, onde as camadas mais baixas dão suporte às camadas superiores. Numa visão geral sobre a arquitetura de Serviços Web, podemos observar a pilha

conceitual [20] e os detalhes existentes em sua estrutura de acordo com a figura 2.

Figura 2 – Pilha de protocolos de Serviços Web [20]

Camada de Rede

Serviços precisam ser disponibilizados na rede para que possam ser invocados por

seus solicitantes, e esta funcionalidade é dada pela primeira camada da pilha de protocolos (rede). O protocolo HTTP (Hypertext Transfer Protocol) [11] é o mais utilizado para

essa comunicação. Podem ser utilizados critérios (desempenho, disponibilidade, etc.) para

escolher a tecnologia, permitindo que os Serviços Web aproveitem a infra-estrutura existente de alto nível de redes, sendo isso transparente ao desenvolvedor do serviço. Outros

protocolos podem ser utilizados no nível de rede, com o FTP (File Transfer Protocol) [30],

SMTP (Simple Mail Transfer Protocol) [29], entre outros, em virtude de que a escolha do

protocolo dependerá de requisitos da aplicação.

Camada de Mensagens

A camada de mensagens é responsável por fornecer meios para troca de mensagens

através da linguagem XML e do protocolo SOAP [6], sendo o mesmo simples, padronizado

para documentos em mensagens XML, e por dar suporte a operações feitas entre as

entidades dos Serviços Web, além da troca de mensagens em ambientes distribuídos.

Segundo [20], SOAP pode ser usado em combinação com uma variedade de protocolos de

rede (HTTP, SMTP, FTP, etc).

Descrição de Serviços

A camada de descrição de serviço é responsável por descrever documentos utilizando WSDL, definindo a interface e mecanismos de interação. A descrição do serviço é

24

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

a chave para tornar a arquitetura de Serviços Web de baixo acoplamento, reduzindo a

quantidade de compartilhamento necessário e a programação personalizada. A descrição

do serviço, combinada com a infra-estrutura SOAP, encapsula detalhes da comunicação

entre o solicitante e o provedor de serviço [20].

Segundo [10], WSDL e SOAP são a base dos Serviços Web, pois resolvem os

problemas básicos subjacentes ao desenvolvimento dos mesmos; dessa forma, podemos

concluir que as três primeiras camadas garantem um nível de operabilidade básico para

os Serviços Web.

Publicação de Serviços

A camada de publicação de serviços é responsável por tornar um serviço visível na

rede. Uma descrição de serviço pode ser publicada usando uma variedade de mecanismos.

Um deles é a publicação direta, onde o provedor de serviços envia a descrição do serviço

diretamente ao solicitante do serviço, ocorrendo após dois parceiros de negócios concordarem com os termos de realização de negócios eletrônicos através da Web. Outra forma

é a publicação dinâmica, onde os documentos WSDL são enviados para um repositório e

podem ser recuperados pelos solicitantes.

A principal tecnologia utilizada é o UDDI (Universal Description, Discovery and

Integration) [23], que permite localizar, descrever e registrar serviços, amplamente utilizada no compartilhamento de informações pelos usuários.

Descoberta de Serviços

A camada de descoberta de serviço tem sua função dependente da camada anterior. Solicitantes de serviços podem encontrar Serviços Web durante duas fases diferentes

do ciclo de vida de uma aplicação – tempo de design e tempo de execução. Qualquer mecanismo que permita acesso à descrição do serviço, tornando-o disponível para o aplicativo

em tempo de execução, pode ser considerado um método de descoberta. Bons mecanismos

de descoberta precisam suportar consultas que encontrem interfaces através de vários parâmetros, como: tipo (com base num modelo WSDL), informações de binding (protocolos),

taxonomia do serviço, informações de negócios, entre outros [20].

Composição de Serviços

Por fim, a camada de composição de serviço descreve como são realizadas as comunicações entre serviços. Nessa camada, existe uma variedade de linguagens que podem

ser usadas para descrever a interação entre serviços. Entre as linguagens de composição de

serviços, destacamos WSCI (Web Service Choreography Interface) [3], BPML (Bussiness

Process Modeling Language) [33], BPEL (Bussiness Process Execution Language) [18] e

PEWS (Path Expressions for Web Services) [4]. A linguagem de composição PEWS será

2.1. Service-Oriented Computing

25

apresentada em detalhes em uma próxima seção deste capítulo, dada sua importância no

contexto do trabalho proposto.

Serviços Web podem ser combinados em processos de alto nível através das composições de serviços. Nesse sentido, é necessário que haja um tipo de interação entre

os serviços para que eles realizem o processo de negócio. Os dois padrões de interação

mais utilizados atualmente são os padrões de orquestração e coreografia de serviços. A

orquestração é um tipo de modelagem de composição de serviços em que existe um processo central que comanda todas as ações de comunicação, sendo chamado de processo

de negócio executável (orquestrador) [28]. O processo central é responsável por comandar

toda a lógica de negócio e a ordem de execução das tarefas. As orquestrações devem ser

dinâmicas, flexíveis e adaptáveis, a fim de atender à lógica de negócios.

Por outro lado, a coreografia é uma modelagem que descreve uma colaboração entre

uma coleção de serviços com um objetivo comum, acompanhando tipicamente sequências

de mensagens que ocorrem entre os Serviços Web, sendo um processo mais colaborativo

[28]. Em uma coreografia, não há um processo central que controle toda a lógica de

negócio, ou seja, é um tipo de interação distribuída e descentralizada, onde cada serviço

sabe como agir na ocorrência de determinados eventos, pois o conhecimento é espalhado

pelo sistema. Coreografias também são chamadas de processos de negócios abstratos.

Camadas Transversais

Existem três camadas transversais presentes na pilha de Serviços Web: Qualidade

de Serviço, Gerenciamento e Segurança. Essas características devem estar presentes em

todas as camadas horizontais, desde a camada de rede até a camada de fluxo de serviços,

em virtude das necessidades impostas pela adaptação dos Serviços Web na integração com

a internet [1]. A qualidade de serviço se preocupa com a forma como o serviço é provido

ao solicitante, buscando, através da verificação de requisitos não-funcionais, responder às

necessidades dos clientes. Alguns desses requisitos são: acessibilidade, desempenho, disponibilidade e custo. A segurança desperta uma atenção especial, principalmente quando

relacionada a um meio tão dinâmico quanto a Web. É necessário garantir a integridade e

privacidade das mensagens enviadas, bem como a autenticidade das transações realizadas

entre solicitantes e provedores.

O gerenciamento de Serviços Web, segundo [1], tem a função de fornecer informações acerca do estado da infraestutura dos Serviços Web, sendo capaz de controlar e

configurar todos os componentes em todas as camadas da arquitetura, sendo dividida em

duas áreas distintas: gestão de infraestrutura (controle da infraestrutura, desde mecanismos que disponibilizam a descrição de um serviço até os que gerem o tráfego de mensagens

na camada de transporte) e gestão dos Serviços Web (controle do desempenho, disponibilidade, consistência, eventos e métricas que disponibilizam informações aos solicitantes,

26

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

possibilitando escolher os melhores provedores de serviços).

2.2 Falhas em Serviços Web

Serviços Web apresentam-se hoje como uma solução para suprir as necessidades

de processos de negócio via Web. Uma das causas da atratividade dos Serviços Web é

a sua dinamicidade, entretanto, este é um fato que também pode gerar a ocorrência de

falhas. Falhas são manifestações que se originam de um ou mais erros e fazem com que

um serviço apresente um comportamento diferente do padrão esperado [21]. Em Serviços

Web, falhas podem ocorrer em diversas fases do desenvolvimento de aplicações, desde o

design até o tempo de execução. Considerando a pilha de protocolos, falhas podem se

originar desde a camada de rede até a camada de composição de serviços.

2.2.1 Classificação de Falhas

Em [32], é feita uma revisão sobre os motivos de falhas em composições de Serviços Web, divididas em duas categorias, relacionadas a serviços: falhas funcionais e falhas

não-funcionais. As falhas funcionais envolvem problemas como mal funcionamento do

serviço (erros ocorridos no próprio serviço, ou seja, devido ao seu processamento interno

errôneo), indisponibilidade do serviço, problemas de compatibilidade de software (formatos de entrada e saídas diferentes), mudança de contextos (mudança de dispositivo de

acesso, por exemplo), etc. As falhas não-funcionais são causadas por time-outs de respostas, atraso da rede, entradas e tipos de dados inesperados, etc. Já em [37], uma outra

classificação é dada a falhas ocorridas em Serviços Web, onde as mesmas são divididas em

oito categorias. Apesar de existirem mais categorizações de falhas, utilizaremos a classificação apresentada neste último trabalho como principal referencial nesta proposta, por

julgar sua abordagem mais especifica. A seguir, apresentamos um resumo das categorias

de falhas consideradas em [37]:

• Disponibilidade – Usuários podem encontrar falhas na conexão com o serviço.

Duas causas podem ser consideradas para este tipo de falha: (i) o serviço chamado

não existe; ou (ii) o servidor de aplicação não responde à requisição do requerente.

No primeiro caso, poderá ocorrer um erro de service not found, devido ao serviço

não existir. Esse erro pode ter ocorrido devido à digitação errada da URL do serviço

pelo usuário, ou pelo fato do provedor ter mudado o endereço de acesso ao serviço,

dentre inúmeras outras falhas. Já no segundo caso, um erro de time-out pode ocorrer

por uma indisponibilidade do serviço, podendo o mesmo estar sobrecarregado em

virtude de um alto número de acessos;

2.2. Falhas em Serviços Web

27

• Concorrência – Serviços disponíveis para acessos na rede podem ter diferentes

níveis de escalabilidade. Um serviço pode ser utilizado por mais de um cliente, em

qualquer momento, e isto pode causar problemas de simultaneidade. Outro tipo de

cenário é quando um serviço é usado como um recurso que precisa ser adquirido.

• Dependência– Serviços atômicos são independentes de outros serviços, entretanto,

ao serem colocados para trabalhar em conjunto em uma composição, criam uma

relação de dependência em relação ao processo de negócio. Isso torna a execução de

determinados serviços dependentes, por exemplo, da saída de outros serviços. Esse

fato pode gerar problemas já na formação da composição, quando, por exemplo, um

designer não faz uma análise detalhada das entradas e saídas dos serviços, ligando

serviços que possuem tipos incompatíveis. Isso pode tornar a composição inoperável,

ou até mesmo errônea, no caso em que isso não seja detectado e o serviço realize o

processamento com os dados errados;

• Inconsistência – Um provedor de serviços pode decidir alterar os descritores de

alguns dos seus serviços. Essas mudanças podem afetar a forma de acesso. Se o

descritor é alterado durante o tempo de execução, um cliente que já está usando o

serviço pode obter resultados inesperados devido ao novo descritor. Essa alteração

também pode fazer um serviço se comportar de forma diferente do que é proposto

a fazer;

• Composição – Esse tipo de falha pode ocorrer no design da composição. Durante

a concepção de uma composição, serviços que oferecem informações incompatíveis

entre si são forçados a trabalhar juntos;

• Parciais – Esse tipo de falha pode ocorrer quando, por exemplo, durante a execução

paralela de vários serviços, cuja sincronização é feita no final da execução destes, um

dos serviços não responde, sendo que a composição é feita de forma a considerar,

após determinado tempo, apenas as respostas dos serviços finalizados. Apesar da

composição ter sido finalizada, os dados recebidos estão incompletos, o que pode

gerar falhas na intepretação dos dados;

• Outras falhas – Essa última categoria engloba outras falhas que não podem ser

categorizadas com a classificação acima. Podemos citar: falhas de QoS (tempo de

resposta alto, custo alto, etc.) , falhas de não-cumprimento de contrato de serviços (serviços desrespeitam restrições que estavam designadas no contrato entre o

requisitante e o provedor), etc;

2.2.2 Recuperação de Falhas

Segundo [42] e [39], existem dois métodos possíveis de recuperação de falhas: o

método backward e o método forward. O método backward tem o objetivo de trazer a

28

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

execução a um estado de correção anterior à ocorrência da falha, onde podemos citar os

métodos transacionais [37]. Já o método forward tenta levar a execução para um estado

seguro e confiável a partir do ponto onde ocorreu o erro, onde encontramos as redes de

auto-cura [39].

Métodos transacionais seguem a propriedade característica de transações, que é a

propriedade ACID [37], cujas características são especificadas abaixo:

• Atomicidade – Tem a idéia de indivisibilidade, ou seja, a execução é única, não

podendo ser dividida em partes;

• Consistência – A execução cumpre todas as regras invariantes do sistema sem a

violação das mesmas;

• Isolamento – A execução atual não interfere em outra execução;

• Durabilidade – Operações realizadas não podem ser desfeitas, mesmo quando há

falha depois da confirmação da execução;

Transações podem ser classificadas como rasas ou aninhadas. Uma transação rasa

é uma transação normal que irá ser concluída apenas quando o objetivo principal for

atingido, seguindo estritamente as características ACID. Em composições de Serviços

Web, seguir as características ACID não é uma tarefa fácil. Por exemplo, uma falha

na execução pode comprometer o processo de negócio de forma que todo o processo

anterior tenha que ser desfeito. Isso viola a característica da durabilidade, uma vez que

esta não permite “desfazer” operações. Em outro caso, considerando que o princípio da

atomicidade refere-se à composição inteira, e não a um serviço individual, a execução só

será válida se todos os serviços cumprirem suas tarefas. Por isso, as transações aninhadas

podem obter melhores resultados no âmbito de Serviços Web. Elas tem a característica de

dividir a transação completa (neste caso, a composição) em sub-transações. Neste caso, a

atomicidade é relacionada com serviços presentes na composição, não estando a execução

correta associada apenas ao término da execução da composição inteira. Apesar disso,

de acordo com [39], abordagens transacionais não são adequadas para a composição de

Serviços Web por duas razões principais: (i) gerenciar transações ao longo de um sistema

distribuído não é uma tarefa fácil, e (ii) abordagens baseadas em transações geralmente

envolvem bloqueio de recursos, não sendo viáveis em um ambiente de Serviços Web.

Em um contexto de Serviços Web, redes de auto-cura são capazes de se recuperar

de falhas decorrentes de serviços individuais e também da composição através de alguma

heurística que monitora o comportamento do sistema e realiza ações, com o objetivo de

levá-lo a um estado em que o fluxo de execução possa continuar. Interações ponto-aponto entre clientes e provedores a cada execução tornam o ambiente bastante dinâmico e

propício à ocorrência de diversos tipos de falhas. Nesse contexto, são utilizados algoritmos

2.2. Falhas em Serviços Web

29

de detecção de falhas, que podem utilizar dois tipos de estratégias: detecção estática e

detecção dinâmica de erros.

Na detecção estática, erros devem ser identificados antes da execução. Em [24],

é proposta uma análise automatizada que se utiliza de redes de Petri [22]. Entretanto,

diversos erros não podem ser detectados usando essa estratégia, como erros de disponibilidade (não é possível prever se um serviço acionado na composição estará disponível

durante a execução) e erros de QoS (serviços podem não cumprir o que foi prometido

durante a fase de construção dos contratos). Já a estratégia de detecção dinâmica permite

que falhas sejam detectadas durante a execução da composição. Uma proposta foi dada

em [44], onde restrições de QoS foram usadas como forma de garantir a estabilidade ao

compor Serviços Web. Entretanto, esta estratégia parece estar mais preocupada com a

qualidade não-funcional do serviço, e não com a realização do fluxo de execução propriamente. Observamos que as características das redes de auto-cura são mais adaptáveis no

âmbito de Serviços Web do que os métodos transacionais.

Muitos trabalhos [35], [17], [41], [43], [44], [5] foram realizados para tentar lidar

com a ocorrência de falhas sobre Serviços Web. Para um melhor entendimento deste

trabalho, é importante que tenhamos um conhecimento prévio sobre o estado da arte

de mecanismos de recuperação de falhas em Serviços Web. Uma breve revisão sobre os

trabalhos realizados na área é mostrada a seguir.

Em [35], é realizada uma melhoria em um framework que se propõe a tratar da

recuperação de falhas de negócios através do monitoramento das orquestrações expressas

em BPEL [18]. Os desenvolvedores ficam responsáveis por criar as orquestrações em BPEL,

dar um conjunto de pré e pós-condições para invocações de serviços (contratos de serviços),

e especificar um conjunto de propriedades de regularidade (invariantes representadas por

interações requeridas e proibidas entre serviços). Um mecanismo de compensação é então

acrescentado ao programa BPEL para a criação de planos de recuperação, um conjunto

de passos para execução de novas atividades que dê ao sistema a possibilidade de tratar

erros e retornar a um estado de processamento esperado pelo cliente.

No pré-processamento, o programa BPEL é enriquecido com as informações de

compensação, criadas a partir dos contratos e das propriedades de regularidade. Quando

a orquestração é executada, monitores de serviços são executados em paralelo com a aplicação do usuário, onde estes monitores podem parar a execução da aplicação caso detectem

algum erro, vindo da violação dos contratos ou do não-cumprimento das propriedades de

regularidade. A partir do atual estado de erro, são retornados planos de recuperação. No

caso de haver mais de um plano possível de recuperação para um determinado estado, o

framework dá a possibilidade do usuário escolher qual plano será utilizado de acordo com

algum critério (por exemplo, o plano mais curto, o plano de menor custo, etc.).

O trabalho realizado em [17] propõe uma abordagem de auto-cura construída com

30

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

um conjunto de módulos dedicados que fazem parte de uma interface de controle, garantindo o monitoramento do comportamento do Serviço Web, a captura e a recuperação

de erros. Dois passos são identificados nessa abordagem: (i) Modelagem do Serviço Web

usando dois comportamentos, chamados comportamento operacional (ilustra a lógica de

negócios que sustenta o funcionamento de um Serviço Web) e de comportamento de controle (expõe as ações a serem executadas, juntamente com as suas devidas restrições), e

(ii) Monitoramento da execução de um Serviço Web usando a interface de controle que

fica entre os dois comportamentos citados anteriormente. Os módulos presentes na interface de controle contemplam interpretação, monitoramento, resolução e adaptação, sendo

eles, respectivamente: MAM (Mapping Module), um repositório de dados e schemas XML

que resulta do mapeamento entre os comportamentos de controle e operacional; CMM

(Conversation Management Module), responsável por instanciar, gerenciar e verificar as

mensagens de conversação que são trocadas entre os dois comportamentos; ERM (Error

Recovery Module), receptor de alertas de erros submetidos pelo CMM e também responsável por tomar ações de correção; e TMM (Transition Management Module), responsável

por armazenar as transições dos comportamentos (transição de um estado para o outro no mesmo comportamento) e informações sobre as operações de negócios (restrições,

descrição funcional, implementação e execução).

Quando o ERM recebe um alerta, ele recupera o estado de execução do MAM, bem

como os detalhes da mensagem de falha, indicando que existe um problema de execução

reportado pelo CMM. Dessa forma, o CMM sincroniza com o MAM e o TMM para

recuperar informações relacionadas ao cenário atual e as operações no estado de controle

que são afetadas por este erro. O ERM consulta a sua base de padrões comparando a

mensagem recebida com padrões “normais” e padrões “errôneos”, de modo que o aspecto

relacionado com este erro é detectado. Se o padrão já está no banco de dados, o ERM

consulta sua base para ver se um erro semelhante já foi tratado e resolvido. Em caso

afirmativo, o ERM envia uma solução para o CMM e TMM para implantação. Caso

contrário, o ERM seleciona o aspecto associado. Em seguida, envia a solução para o

módulo de TMM aplicá-lo. No caso em que o padrão de erro não exista, o ERM acrescenta

esse novo padrão para a base de padrões e envia um alerta para o desenvolvedor do Serviço

Web, pedindo a sua atribuição (novo padrão) a um ou muitos aspectos. Após a aplicação

da solução, o ERM atualiza os seus casos bases.

Em [41] e [43] são discutidas técnicas de recuperação baseadas em OWL-S (Ontology Web Language). Em [43] são propostos três novos mecanismos semânticos: ReplaceBy-Equivalent (troca de um serviço por outro equivalente, utilizando mecanismos do

OWL-S), Advanced Back & Forward Recovery (mecanismo que realiza um roolback das

ações realizadas, onde cada ação representa um “filho” e a ação anterior representa um

“pai”) e Automatic Compensation (desfaz o efeito de ações realizadas anteriormente). Já

em [41], é apresentada uma abordagem para especificação de manipulação de exceções e

2.2. Falhas em Serviços Web

31

recuperação de Serviços Web semânticos baseados em OWL-S. A ideia da abordagem é

fornecer mecanismos que permitam ao designer descrever situações que possam levar a

um estado errôneo. Dois tipos de restrições são definidas: hard constraints (violações de

restrições, ou seja, não-cumprimento de invariantes que podem afetar a eficácia do processo de negócio) e soft constraints (eventos que não necessariamente afetam a eficácia,

mas necessitam ser tratados para o bom funcionamento do processo).

Para o tratamento de soft constraints, são usados os eventHandlers, entidades criadas para tratar determinadas ocorrências, sem a necessidade da terminação do processo

que o gerou. Já para o tratamento de hard constraints, são criados os CV-handlers (manipuladores de violação de restrição, do inglês constraint violation handlers), que associam

violações de condições a ações de tratamento apropriadas, finalizando o processo no qual

a restrição foi desrespeitada. Um exemplo simples é mostrado abaixo [43]:

1. CompositeProcess(BuyItem)

2.

CV-Handler(BuyItemStarted + 1min) {

3.

compensate; retry(3);

4.

}

5. }

Neste exemplo, um processo CompositeProcess tem um CV-handler que é disparado quando uma determinada ação demora mais de um minuto a responder, a partir de

sua chamada (BuyItemStarted + 1min). A partir daí, duas ações de recuperação podem

ser tomadas (compensate() e retry(3)). O framework visa fornecer bases sólidas para

uma rápida recuperação, tendo pretensões futuras de introduzir políticas de recuperação,

capazes de fornecer regras genéricas que facilitam o processo de recuperação e também

regras específicas de contexto.

Em [44] é proposto um algoritmo para produzir uma solução ótima que permite

adaptação dinâmica para processos de negócios baseado em três propriedades: delay, custo

e benefício. Processos de negócios são construídos com a utilização de grafos, onde cada

vértice representa um serviço, arestas representam a ordem de execução e cada serviço

possui diferentes níveis de provimento (características diferentes das propriedades, como

por exemplo, menor delay e maior custo). São propostos dois algoritmos para resolução

de falhas: o primeiro usa um caminho de backup para que o predecessor de um serviço

que falhou possa escolher um outro caminho no grafo e continuar o processo de negócio;

o segundo utiliza um método de substituição de caminho para reconstruir um novo processo. Para a construção do grafo com os possíveis caminhos do processo de negócio, são

utilizadas algumas notações: uma classe de serviços (S ), representando uma coleção de

Serviços Web individuais (s) com uma funcionalidade comum e diferentes propriedades

32

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

não-funcionais; um nível de provimento do serviço (l), que contém características das propriedades delay, custo e benefício, representadas por e(s,l), c(s,l) e b(s,l); e uma restrição

em relação ao delay total do processo (R). O primeiro algoritmo é usado na seguinte

situação: no caso de haver um processo em execução, caminhos alternativos devem ser

utilizados caso o caminho ótimo esteja indisponível. O segundo algoritmo é utilizado em

outra situação: para novas instâncias de processos, os caminhos que levam a uma situação

de falha devem ser retirados do grafo. Caso processos de negócios anteriores tenham sido

executados e foram detectados caminhos que levavam a uma falha, esses caminhos devem

ser excluídos.

Em [5], são propostas duas formas para recuperação de falhas em composição de

Serviços Web, chamadas de DPD (Defensive Design Project) e SRTM (Service RunTime Monitoring). DPD é uma estratégia que consiste em criar o fluxo do processo de

tal modo a dar-lhe possibilidades de se recuperar de certos tipos de falhas que são muito

comuns em tempo de execução. Determinadas falhas podem ser facilmente tratadas com o

uso de um processo de design inteligente . A aplicação desta técnica por ser exemplificada

com uma falha comum em sistemas dinâmicos: a ocorrência de time-outs. De acordo com o

tipo de falha, podemos realizar um projeto de design que possar tomar diferentes atitudes:

• Quedas de serviços tendem, algumas vezes, a ser momentâneas. Se isso realmente

aconteceu, uma nova solicitação pode ser tentada e a comunicação pode ser estabelecida entre o solicitante e o provedor;

• Mudanças de nome são difíceis de serem detectadas. Portanto, consideramos que

o serviço não mais existe e podemos tentar a comunicação com outro serviço que

possa participar da composição sem prejuízos ao solicitante.

Já SRTM utiliza um monitor externo, que deve ser capaz de verificar o cumprimento das características funcionais e não-funcionais do contrato (especificação dos

deveres dos serviços na composição) estabelecido entre os solicitantes e os provedores. Os

autores investigam como monitorar composições de serviços dinâmicos através dos contratos, e propõem duas implementações de monitoramento: a primeira oferece todos os

recursos de uma linguagem de programação, onde é explorada uma linguagem orientada

a objetos; a segunda está mais preocupada com com a especificação e oferece construções, a fim de especificar asserções (dados ou informações tidas como verdadeiras). Três

tipos de falhas são utilizadas como base para o estudo: time-outs, erros externos e violação de contratos. Por fim, o método descreve três métodos que podem ser úteis para

realização a recuperação de um sistema. Os três métodos propostos para recuperação de

falhas são: Reinvocação de Serviços (Retry), Substituição de serviço (Rebinding)

e Reorganização do Processo (Reestructure).

2.3. PEWS

33

No Apêndice D deste documento, apresentamos uma tabela que contém um resumo

sobre os trabalhos levantados e alguns critérios de diferenciação entre os mesmos. Apesar

de serem parte da revisão bibliográfica deste documento, os trabalhos [32] e [37] assumem

um caráter mais classificatório de falhas e suas características não se encaixam nos itens

definidos pela tabela. Dessa forma, os mesmos foram omitidos do apêndice.

2.3 PEWS

Interfaces de Serviços Web são geralmente escritas usando WSDL, que tem a capacidade de especificar serviços estaticamente. Entretanto, quando desejamos atribuir

determinadas características a um conjunto de serviços (por exemplo, sequência de execução, interações entre serviços, manipulação de dados entre serviços), necessitamos de

outros formalismos que dêem suporte a esses fatores [4].

Em [4], foi proposta uma linguagem de composição de serviços baseada em Predicate Path Expressions [2], sendo a mesma denominada PEWS (Path Expression for Web

Services). Esta linguagem pode complementar linguagens de descrição de interfaces de

serviços (tais como WSDL), sendo usada não só na especificação de Serviços Web simples ou numa composição, mas também como uma linguagem de implementação deles

[4]. Ainda segundo [4], PEWS serve como um guia para a implementação de um sistema

e de todas as operações envolvidas no mesmo. As path expressions são usadas para restringir as sequências de operações e condições para a execução de operações de serviços

através de uma especificação simples. Segundo [2], o uso de predicados aumenta o nível de expressividade, permitindo um maior controle de acesso ao objeto que está sendo

manipulado.

2.3.1 A Linguagem de Composição

No contexto de PEWS, predicados são extensões que podem ser aplicadas a path

expressions com o intuito de aumentar sua expressividade. Podemos ver o aumento no nível de expressividade com o seguinte exemplo: usando apenas path expressions, desejamos

que um uma ação a ocorra zero ou mais vezes, sendo seguida de uma operação paralela

simples entre b e c. Através do operador de sequência “.”, do operador de paralelismo

“||” e do operador que indica zero ou mais vezes “∗ ”, podemos representar essa expressão

da seguinte forma:

a∗ . (b || c)

Com esse nível de expressividade, não podemos especificar, por exemplo, condições

para execução das operações. O uso de predicados nos permite especificar diversas características às path expressions. Por exemplo, desejamos que ou a operação b ou a operação

34

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

c seja executada, de acordo com a avaliação de um condição P, onde se P retorna um valor

true, b é executado, e se P retorna um valor false, c é executado. Vejamos o exemplo

abaixo:

a∗ . ([P]b || [not P] c)

Como vemos acima, houve um aumento na expressividade da path expression com

a extensão dada pelo uso de predicados, sendo esta a proposta de PEWS. A sintaxe PEWS

é definida pela seguinte gramática [4]:

(1) interface = JportType def∗ pathK

(2) path = JopnameK | Jpath ‘.’ pathK | Jpath ‘+’ pathK

Jpath ‘k’ pathK Jpath∗ K J‘{’ path ‘}’K

J‘[’ pred ‘]’ pathK

(3) pred = J ‘true’ K | J ‘false’ K | J ‘not’ pred K |

J pred boolOp predK | J arith-expr relOp arith-expr K

(4) def = J ‘def’ var ‘=’ arith-expr K

(5) portType = J operation+ K

(6) operation = J opname ‘(’ opArg ‘)’ K

(7) opArg = J‘in:’ msgName K | J ’out:‘ msgName K |

J‘in-out:’ msgName ‘,’ msgName K |

J‘out-in:’ msgName ‘,’ msgName K

(8) msgName = (9) opName = -

(10) arith-expr = JvarK | Jarith-expr arithOp arith-exprK | J‘now()’K

J‘act (’

opname ‘).val’K | J ‘act (’

J ‘term (’

opname ‘).time’ K |

opname ‘).val’K | J‘term (’

opname ‘).time’K

(11) boolOp = (12) relOp = (13) arithOp = (14) var = -

Os símbolos não terminais que contém um ‘-’ no lado direito da transformação não

têm sua especificação definida aqui. Entretanto, podemos ter uma noção do significado

2.3. PEWS

35

dos mesmos pela lógica da gramática. Por exemplo, boolOp indica operadores booleanos,

ou seja, operador de conjunção (and) e disjunção (or), enquanto arithOp representa os

operadores aritméticos, ou seja, soma (+), subtração (-), e assim por diante.

Uma interface tem sua definição como sendo um conjunto de uma ou mais operações (portType), uma sequência de definições (def), seguido de uma path expression

(path). O elemento portType é o responsável por descrever uma ou mais interface de

chamada de serviços, ou seja, os bindings de uma ou mais operações (representadas por

operation+), onde são descritos o nome do serviço e os argumentos de entrada e de saída

referentes a este serviço (indicado por (6) e (7)). Já na definição def, é possível declarar

variáveis inteiras para que sejam usadas posteriormente nos predicados, onde o valor das

variáveis é obtido pela avaliação de expressões aritméticas que envolvem contadores predefinidos, sendo eles: req, act e term [4]. Cada um deles possui um par de inteiros, val e

time, onde o primeiro representa o próprio contador, e o segundo indica o momento em

que o contador foi modificado. A semântica destes contadores está fora do escopo deste

trabalho.

A abstração path pode representar: chamadas a serviços (JopnameK), operações

seqüenciais (Jpath . pathK), escolhas (Jpath + pathK), operações paralelas (Jpath ||

pathK), zero ou mais operações sequenciais de um objeto (Jpath∗ K), repetições paralelas

(J{path}K) e operações com predicados (J[pred] pathK), conceituadas a seguir:

• JopnameK – Representa uma chamada a um determinado serviço, de nome opname;

• Jpath1 . path2K – Representa uma sequência de operações, onde as operações

presentes em path2 só terão sua execução iniciada no momento em que todas as

operações de path1 finalizarem;

• Jpath1 + path2K – Escolha entre a execução de path1 e path2, cuja decisão pode

ser determinada por predicados;

• Jpath1 || path2K – Operação paralela entre path1 e path2, onde as operações de

ambos podem ser executadas simultaneamente;

• Jpath∗ K – Representa a execução sequencial de zero ou mais vezes das operações

definidas por path;

• J{path}K – Repetição paralela da operação path;

Para ilustrar o uso de alguns desses operadores, apresentaremos um exemplo adaptado, retirado de [4]. Como o uso de contadores pré-definidos está fora do escopo deste

trabalho, adaptamos o exemplo para que o uso destes contadores seja dispensável.

36

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

Exemplo: Consideremos um armazém, cujas operações englobam receber um pedido, enviar uma conta, receber um pagamento e enviar o recibo, representados respectivamente por order, bill, payment e receipt. Suponha que, após o recebimento do

pedido, o pagamento deve ser feito dentro de 48 horas após a conta ser enviada. Se o

prazo não for respeitado, todo o processo é abortado. Considerando tpay como a variável

que contém o intervalo de tempo entre o recebimento do pedido e o pagamento, uma

possível path expression, utilizando a sintaxe de PEWS mostrada acima, é a seguinte:

(order.bill.([tpay ≤ 48h] payment.receipt + [tpay > 48h] abortOperation))∗

As operações order e bill são realizadas sequencialmente. Logo após, são utilizados predicados antes da execução das operações payment.receipt e abortOperation,

representando uma escolha. Sendo eles avaliados, as operações executadas corresponderão

à guarda cujo resultado da avaliação retornar true. Se o valor da variável tpay é menor ou

igual a 48h, as operações payment e receipt são executadas; caso contrário, o operação

abortOperation (que representa o cancelamento do processo) é executada.

PEWS possui uma variante chamada XPEWS [4], que é a versão de PEWS na

linguagem XML. PEWS possui um front-end e um back-end, onde o front-end é um

editor PEWS implementado como uma extensão para a plataforma Eclipse que inclui um

verificador de tipos e um gerador para transformação de PEWS em XPEWS. O back-end

tem a capacidade de gerar classes Java a partir de um programa XPEWS e adicionar

restrições comportamentais a documentos WSDL. Não entraremos em detalhes sobre a

sintaxe de XPEWS, pois não é o foco do nosso trabalho.

2.3.2 Máquina de Redução de Grafos

Uma das formas de representar tanto Serviços Web como uma composição deles

é através do uso de grafos, usados muitas vezes para definir processos em workflow [31].

Vértices podem representar os serviços propriamente ditos, enquanto as arestas podem ser

responsáveis por representar as relações de dependências de execução dos serviços. Para a

execução de composições utilizando esta estrutura, podem ser utilizadas as máquinas de

redução de grafos, uma técnica que utiliza regras pré-definidas para a transformação da

estrutura inicial dos grafos (em termos de serviços, uma composição) através de reduções,

a fim de chegar a um ponto em que a estrutura não possa mais ser transformada por

nenhuma das regras pré-definidas [19].

No contexto de máquinas de redução de grafos, foi proposto em [8] um modelo de

uma máquina abstrata e uma implementação real da mesma, chamada PEWS-AM, que

tem a capacidade de transformar especificações de orquestrações de serviços num modelo

de grafos e executá-la através de uma variante da linguagem PEWS. A máquina é definida

2.3. PEWS

37

através de uma especificação PEWS, onde são aplicadas um conjunto de regras de tradução

para a formação de uma grafo. Sobre este grafo, são aplicadas um conjunto de regras de

redução. A partir da especificação da orquestração, as regras de tradução transformam o

estado atual do grafo, realizando reduções de tal forma que o grafo não possa ser mais

reduzido. No ato da realização das reduções, os processos de negócios relacionados aos

serviços também são executados.

2.3.2.1 Regras de Tradução

Para podermos especificar composições, é necessário o uso de uma gramática.

Dessa forma, utilizaremos uma variante de PEWS, proposta em [8]. A linguagem usada

tem uma estrutura que é representada pela gramática abaixo:

P

¯ Ō) | P1 || P2 | P1 ; P2 | [E1 ]P1 + [E2 ]P2

::= S(I,

|

E

IF [E1 ]P1 | unf old | unf olding P1

::= id | n | t | E1 + E2 | E1 - E2 | E1 * E2 | E1 / E2 | − E1

|

E1 and E2 | E1 or E2 | not E1 | E1 == E2 | E1 ≤ E2

|

E1 < E2

O símbolos não-terminais P e E representam, respectivamente, os serviços de uma

orquestração e as expressões aritméticas e booleanas da variante da linguagem PEWS. A

partir desta gramática, é possível realizar as seguintes operações:

¯ Ō) – Chamadas a serviços, com I¯ representando as variáveis de entrada do

• S(I,

serviço e Ō representando as variáveis de saída;

• P 1 || P 2 – Paralelismo entre serviços, onde as operações realizadas em P 1 ocorrem simultaneamente as de P 2 , respeitadas algumas restrições que serão mostradas

posteriormente;

• P 1 ; P 2 – Sequência entre serviços, onde qualquer operação em P 2 só é executada

após o término de todas as operações de P 1 ;

• [E 1 ]P 1 + [E 1 ]P 2 – Escolhas não determinísiticas, onde a execução de P 1 ou P 2

depende da avaliação das expressões aritméticas E 1 e E 2 que retornam valores

booleanos;

• IF [E 1 ] P 1 – Condicional simples, onde a expressão E 1 é avaliada e, caso seja

verdadeira, P1 é executado;

38

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

• U nf olding P 1 – Repetições de P 1 , onde toda a ocorrência do símbolo terminal

unfold representa o local onde deve ser repetido o procedimento de P 1 ;

• Expressões – Representam os conhecidos identificadores (id), números (n), e as expressões aritméticas, relacionais e booleanas (E1 +E2 , E1 −E2 , E1 < E2 , E1 and E2 ,

etc.).

Para a construção do grafo, precisamos transformar cada uma das estruturas acima

num conjunto de vértices e arestas. O conjunto de vértices será representado por V, onde

cada vértice é uma entidade que será avaliada de acordo com determinadas regras (chamadas a serviços, expressões condicionais, etc.). As arestas são as estruturas que ligarão

vértices e relacionarão os mesmos colocando restrições quanto à avaliação. Representaremos arestas com o símbolo “7→”. Em PEWS-AM, são descritos dois tipos de restrições:

restrições de fluxo de controle e restrições de fluxo de dados. As restrições de fluxo de

controle determinam o fluxo de execução dos serviços através de arestas de controle, representadas por Ac e as restrições de fluxo de dados representam as dependências de

algumas variáveis dos vértices em relação a outros através de arestas de dependência,

representadas por Ad . O termo indegree(v) é usado para representar o número de arestas

que chegam a v, ou seja, a soma das arestas de controle − indegreec (v) − e as arestas

de dependência − indegreed (v). Sendo assim, a definição de grafos é representada por

hV, Ac , Ad i, sendo V o conjunto de vértices, Ac as arestas de controle e Ad as arestas de

dependência. Para a tradução da linguagem variante de PEWS, é usada a função T .

Veremos agora como é feita a tradução de uma composição de serviços P para

grafos. A regra de tradução para uma chamada a serviço é feita da seguinte forma:

D

¯ Ō)K = {w : S!I,

¯ w0 : S?Ō}, {w 7→ w0 }, ∅

T JS(I,

E

Uma chamada a serviço é traduzida para um grafo de dois vértices, w e w’, que

¯ e variáveis

representam, respectivamente, expressões de entrada para o serviço S (S!I)

de saída do serviço S (S?Ō). Uma aresta de controle é criada entre esses dois vértices,

garantindo que os dados resultantes da execução da operação S!I¯ serão armazenados nas

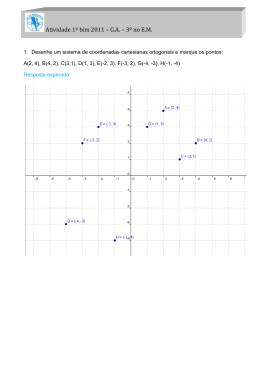

variáveis da operação Ō. Isso é mostrado na figura 3.

¯ Ō) para grafos

Figura 3 – Tradução da operação S(I,

2.3. PEWS

39

Para a tradução de uma operação em paralelo, consideremos T JP1 K = hV 0 , A0c , A0d i

e T JP2 K = hV 00 , A00c , A00d i. Dessa forma temos a seguinte tradução:

T JP1 ||P2 K = hV 0 ∪ V 00 , A0c ∪ A00c , A0d ∪ A00d ∪ Δd0 ∪ Δd00 i

Os vértices resultantes representam a união dos vértices dos dois grafos, P 1 e P 2 .

Como eles estão executando em paralelo, não existem arestas de controle adicionais, portanto, o conjunto de arestas de controle é formado pela união das arestas de controle

dos dois grafos. Apesar de estarem executando em paralelo, é possível que a execução de

um vértice dependa de alguma variável que está presente na operação de algum vértice

do outro grafo. Isso gera possíveis arestas de dependência entre esses dois vértices. As

possíveis arestas de dependência de dados são definidas por Δd0 e Δd00 , descritos abaixo:

Δd0 = {v1 7→ v2 | v1 : S1 ?Ō ∈ V 0 ∧

¯ ∈ V ars(Ō)) ∨

[(v2 : S2 !I¯ ∈ V 00 ∧ ∃x ∈ V ars(I).x

(v2 : E ∈ V 00 ∧ ∃x ∈ V ars(E).x ∈ V ars(Ō))]}

Δd0 = {v2 7→ v1 | v2 : S2 ?Ō ∈ V 0 ∧

¯ ∈ V ars(Ō)) ∨

[(v1 : S1 !I¯ ∈ V 00 ∧ ∃x ∈ V ars(I).x

(se v1 : E ∈ V 00 ∧ ∃x ∈ V ars(E).x ∈ V ars(Ō))]}

Para que haja uma aresta de dependência de um vértice w para um vértice w0 , é

preciso que w seja um vértice de saída de serviço (S?Ō). Já o vértice w0 tem de utilizar

alguma dessas variáveis de w, sendo, portanto, um vértice que possui expressões para

¯ que utiliza

avaliação. Existem dois possíveis casos: (i) w0 é uma chamada de serviços (S!I)

variáveis de saída do vértice w, ou (ii) w0 é uma expressão que é usada em um vértice

“+”. A figura 4 mostra como seria graficamente a tradução desta operação.

Figura 4 – Tradução da operação P 1 || P 2 para grafos

Da mesma forma, para a tradução de uma operação em sequência, consideremos

T JP1 K = hV 0 , A0c , A0d i e T JP2 J= hV 00 , A00c , A00d i. Dessa forma temos a seguinte tradução:

T JP1 ; P2 K = hV 0 ∪ V 00 , A0c ∪ A00c ∪ Δc, A0d ∪ A00d ∪ Δdi

40

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

Os vértices resultantes representam a união dos vértices dos dois grafos, P1 e

P2 . Como eles estão executando em sequência, as atividades de P2 só podem começar a

executar quando todas as atividades de P1 tiverem terminado, ou seja, haverá uma aresta

de controle dos vértices de P1 para os vértices de P2 que possuem indegreec = 0, indicado

por Δc. A criação de arestas de dependência entre os dois grafos é igual a forma de criação

do paralelismo entre serviço, mostrado anteriormente:

Δc = {v1 7→ v2 | v1 ∈ V 0 , v2 ∈ V 00 , indegreec = 0}

Δd0 = {v1 7→ v2 | v1 : S1 ?Ō ∈ V 0 ∧

¯ ∈ Ō) ∨

[(v2 : S2 !I¯ ∈ V 00 ∧ ∃x ∈ V ars(I).x

(v2 : E ∈ V 00 ∧ ∃x ∈ V ars(E).x ∈ Ō)]}

Figura 5 – Tradução da operação P 1 ; P 2 para grafos

Na tradução de uma escolha não-determinística, consideremos T JP1 K = hV 0 , A0c , A0d i

e T JP2 K = hV 00 , A00c , A00d i. Neste caso, temos:

T J[E1 ]P1 + [E2 ]P2 K =

hV 0 ∪ V 00 ∪ {v : +, v 1 : E 1 , v 2 : E 2 }, A0c ∪ A00c ∪ Δ, A0d ∪ A00d i

Os vértices resultantes representam a união dos vértices dos dois grafos, P1 e P2 ,

com a adição de mais 3 vértices: v, v1 e v2 . O vértice v representa uma escolha nãodeterminística entre os vértices v1 e v2 , que são expressões. Devido a isto, as arestas de

controle são representadas pela união das arestas de controle já existentes em P1 e P2 ,

adicionando-se duas arestas a mais, que saem de v para v1 e v2 (indicados por Δ), além

das arestas que partem dos vértices v1 e v2 para, respectivamente, os vértices de V1 e V2

que possuem indegreec = 0. As arestas de dependência são formadas apenas pela união

entre as arestas de dependência dos grafos P1 e P2 :

Δ = {v 7→ v1 , v 7→ v2 } ∪ Δ0 ∪ Δ00

Δ0 = {v1 7→ w | w ∈ V 0 , indegreec (w) = 0}

Δ00 = {v 2 7→ w0 | w0 ∈ V 00 , indegreec (w0 ) = 0}

2.3. PEWS

41

Figura 6 – Tradução de uma escolha não-determinística para grafos

A tradução de uma expressão condicional simples é bem parecida com a transformação da escolha não-determinística, mostrada anteriormente. Portanto, seja T JP1 K =

hV 0 , A0c , A0d i em:

T JIF [E1 ]P1 K =

hV ∪ {v : +, v1 : E1 , v2 : f alse}, A0c ∪ {v →

7 v1 , v →

7 v2 } ∪ Δ, A0d i

0

Os vértices resultantes representam a união dos vértices do grafo P1 e mais 3

vértices: v, v1 e v2 . O vértice v representa uma escolha não-determinística entre os vértices

v1 e v2 , que são expressões. Entretanto, a expressão de v2 já é avaliada como sendo falsa,

ou seja, a mesma está descartada. Devido a isto, as arestas de controle são representadas

pela união das arestas de controle já existentes em P1 , adicionando-se duas arestas a mais,

que saem de v para v1 e v2 , além das arestas que partem dos vértices v1 para os vértices

de V1 que possuem indegreec =0, representadas por Δ, mostrado abaixo. Isto é descrito

na figura 7:

Δ = {v1 7→ w | w0 ∈ V 0 , indegreec (w0 ) = 0}

Figura 7 – Tradução de uma estrutura condicional simples para grafos

Por fim, para a tradução de uma estrutura de repetição, consideremos T JP1 K =

hV, Ac , Ad i. Vejamos abaixo:

T JU nf olding P1 K = h{V [v : µ], Ac ∪ Δ, Ad i

Os vértices resultantes representam a união dos vértices do grafo P1 com o vértice

especial µ (M u), que representará o início de um laço. As arestas de controle são representadas pela união das arestas de controle já existentes em P1 , adicionando-se arestas

42

Capítulo 2. FUNDAMENTAÇÃO TEÓRICA

que saem de µ para os vértices de V que possuem indegreec = 0, representadas por Δ.

As arestas de dependência são as arestas já existentes em P1 :

Δ = {v 7→ w | w0 ∈ V 0 , indegreec (w0 ) = 0}

Figura 8 – Tradução de uma estrutura de repetição para grafos

A tradução de um vértice do tipo unf old não envolve a criação de arestas. É apenas criado o vértice que irá representar pontos específicos onde o controle é transferido

para o início da iteração, definida pelo vértice µ.

2.3.2.2 Regras de Redução

Tendo traduzido a gramática de PEWS para uma notação de grafos, regras de

avaliação podem ser aplicadas aos vértices para reduzir o grafo original, produzido pelas

regras de tradução. Segundo [8], a máquina abstrata que corresponde ao estado inicial do

grafo logo após a transformação PEWS tem a seguinte configuração:

hhV, Ac , Ad i , ρ, I, Oi

A expressão hV, Ac , Ad i faz referência aos vértices, arestas de controle e arestas

de dependência do grafo. São acrescentados mais três elementos:

• Um ambiente ρ, responsável por manter a consistência e durabilidade das variáveis,

representado por um identificador, o vértice que lhe atribuiu um valor, e o respectivo

valor. Uma expressão ρ[x,v,k] indica que a variável x é um identificador cujo valor é

k e esse valor foi atribuído pelo vértice v;

• Um buffer de parâmetros de entrada I, composto por uma operação, um vértice e

uma lista de valores. Uma expressão I [S,v,t̄] indica que o serviço S enviou uma lista

de valores t̄ para ser utilizada pelo vértice v;

• Um buffer de parâmetros de saida O, composto também por uma operação, um

vértice e uma lista de valores. Uma expressão O[S,v,t̄] indica que o serviço S recebeu

2.3. PEWS

43

e irá avaliar uma lista de valores t̄ e, posteriormente, enviará o resultado para ser

utilizado pelo vértice v;

Os vértices candidatos a serem reduzidos inicialmente são: chamadas e retornos

de serviços (S!I¯ e S?Ō), escolhas não-determinísitcas “+” (que comporta também os

condicionais) e o vértice de repetição.

D

E

¯ v2 : S?Ō], Ac [v1 7→ v2 ], Ad .

Uma chamada de serviço é definida por V [v1 : S!I,

Essa representação corresponde ao primeiro elemento da máquina abstrata. A avaliação

dessa entrada é a seguinte:

DD

E

¯ v2 : S?Ō], Ac [v1 7→ v2 ], Ad , ρ, I, O

V [v1 : S!I,

E

=⇒

DD

E

E

¯ , onde indegree(v1 ) = 0

V [v2 : S?Ō], Ac , Ad , ρ, I, O[S, v2 , Eval(I)]

Como vemos acima, fica explícito o fato de que nenhuma aresta está chegando no

vértice v1 , estando o mesmo pronto para ser avaliado, além de que o vértice v2 receberá a

¯ Na redução, as variáveis de entrada presentes em I¯ são avaliadas

resposta da chamada S!I.

¯ O vértice v2 receberá o resultado da avaliação das entradas realizaatravés de Eval(I).

das por v1 e, portanto aparecerá dentro do parâmetro O. Com a avaliação feita, tanto

o vértice avaliado quanto as arestas que saem desse vértice do grafo são retirados deste.

Seguindo o mesmo raciocínio, vemos abaixo a avaliação da respectiva saída de serviço e

a representação gráfica na figura 9.

DD

E

V [v2 : S?Ō], Ac , Ad , ρ, I[S, v1 , t], O

E

=⇒