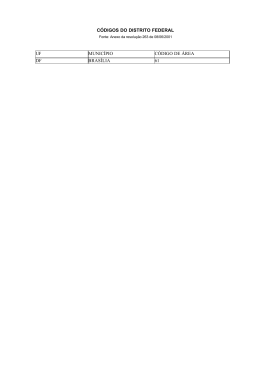

Criptografia Segredos Embalados para Viagem Viktoria Tkotz Novatec Editora Capítulo 1 Introdução A criptografia, para a maioria das pessoas uma ilustre desconhecida, suscita comentários tanto divertidos quanto estranhos. Pode ser associada aos mistérios dos mortos (talvez porque o prefixo cripto lembre cripta), à prática de conjurações esotéricas, à bruxaria e até à escrita automática comandada por espíritos, a chamada psicografia. Em outras ocasiões foi considerada um trabalho exclusivo de gênios da matemática ou de especialistas em computadores. O curioso é que poucos se dão conta de que a criptografia faz parte da vida moderna protegendo informações e mantendo em sigilo dados confidenciais. Além de ser utilizada para guardar segredos comerciais e industriais, a criptografia é um ingrediente essencial na manutenção de segredos de Estado. Os métodos criptográficos também garantem a origem e a autenticidade de documentos, especialmente os de grande circulação, como o dinheiro que, sem dúvida alguma, faz parte da nossa rotina diária. Entre outras peculiáridades, também protegem senhas, cartões de crédito, transações bancárias, telefones celulares e redes de computadores. Discreta por excelência, a criptografia é a guardiã anônima que zela pela nossa privacidade e preserva nosso direito a segredos, qualidades mais do que suficientes para que seja elogiada em prosa e verso e para que seja analisada mais 1.1 Uma história milenar Cripto vem do grego kryptos e significa esconder, ocultar. Grafia também vem do grego graphein, e significa escrever. Criptografia, portanto, significa escrita oculta ou escrita secreta. A palavra análise significa investigar, quebrar em partes e a criptoanálise pode ser entendida como quebrar ou desvendar coisas ocultas. Até recentemente, tanto a criptografia quanto a criptoanálise eram consideradas uma arte. Somente há cerca de vinte anos é que a criptologia, que engloba o estudo de ambas, passou a ser considerada uma ciência. A International Association for Cryptologic Research (IACR ou 16 Capítulo 1 • Introdução 17 Associação Internacional para a Pesquisa Criptológica) é a organização científica internacional que atualmente coordena a pesquisa nesta área e marca sua presença na Internet no endereço www.iacr.org. Geralmente se pensa que a criptologia é algo recente. Na verdade, como ciência, está apenas saindo da adolescência; como arte, sua história tem milhares de anos. 1.1.1 A criptologia na Antigüidade De acordo com Kahn, um dos papas da história da comunicação secreta, a primeira referência documentada de escrita criptográfica data de cerca de 1900 a.C. Numa vila egípcia perto do rio Nilo, chamada Menet Khufu, o escriba responsável pelas inscrições do túmulo de Khnumhotep II resolveu dar uma caprichada e substituiu alguns hieróglifos por outros que ele considerava mais refinados, adequados à importância do falecido. Mesmo que esses hieróglifos não tenham sido usados para esconder segredos, ainda assim essa troca pode ser considerada como a primeira criptografia da história – o método usado foi o da substituição. O tempo e o esquecimento se encarregaram de adicionar a ocultação, o elemento que faltava para transformar essa substituição num autêntico sistema criptográfico. É que os hieróglifos ficaram envoltos em segredo durante séculos até que foram submetidos à “criptoanálise” do francês Champollion, que desvendou e revelou ao mundo o significado desses símbolos usados na antiga escrita egípcia. A China, uma das grandes civilizações que continua usando escrita ideográfica, parece não ter contribuído para a criptografia. A explicação mais plausível para este fato parece ser a de que a escrita era atividade de uma minoria letrada, portanto criptográfica por natureza para o povo da época. Em compensação na Índia, sua vizinha, várias formas de comunicação secreta eram conhecidas. Só para citar dois exemplos, na Artha-sastra, uma obra clássica sobre a ciência de governar atribuída a Kautilya e escrita cerca de 300 anos antes de Cristo, recomenda-se que os embaixadores usem mensagens secretas e criptoanálise para obter inteligência (não para aumentar o QI, mas para enviar e obter informações). Também o famoso livro erótico escrito por Vatsyayana, o Kama-sutra, relaciona comunicações secretas (escritas e faladas) como uma das 64 artes que as mulheres deveriam conhecer e praticar. Mas a civilização que chegou num nível surpreendente de criptologia foi a mesopotâmica. A primeira mensagem criptografada dessa região data de 1500 a.C. e foi escrita com caracteres cuneiformes num pequeno tablete de argila. Este contém a fórmula mais antiga que se conhece de como fabricar esmaltes para louças de barro. É admirável que até o Velho Testamento possua sua dose de criptografia. Em Jeremias 25:26 e 51:41, a forma Sheshach aparece no lugar de Babel (“Babilônia”) e, em 51:1, leb kamai (“coração do meu inimigo”) substitui kashdim (“caldeus”). Esta cifra é conhecida como atbash e é uma substituição simples. 18 Criptografia • Segredos Embalados para Viagem 1.1.2 Dos Gabinetes Negros aos Serviços de Inteligência Nos seus quase quatro mil anos de história, a criptologia sofreu grandes transformações e também atuou como agente transformador. Conflitos armados, interesses comerciais, intolerância dos poderes constituídos, enfim, as situações de tensão e de perigo, a busca de lucro e a necessidade de poder que sempre fizeram parte da história impulsionaram e ainda impulsionam constantemente a evolução da criptologia. Por um lado, governos necessitam de métodos cada vez mais seguros e eficazes para garantir trocas de informações secretas. Por outro, infalivelmente há interessados em interceptar mensagens, identificar os métodos que foram utilizados para esconder seu conteúdo ou a própria existência dessas mensagens e se apoderar de informações confidenciais. O surgimento de criptógrafos e criptoanalistas profissionais, que ocupam altos cargos de confiança e cuja arma mais poderosa é o intelecto, é uma conseqüência lógica desta batalha milenar. São inúmeros os exemplos em que o rumo da história foi mudado em virtude da preservação de informações vitais por meio de métodos criptográficos seguros ou em virtude do resultado obtido por criptoanalistas competentes. Governos mais bem organizados, que reconhecem o valor estratégico de um serviço de inteligência, costumam manter vastas estruturas de espionagem e de interceptação de informações. O que hoje conhecemos como Agência de Informação ou Serviço Secreto, não faz muito tempo era chamado de Gabinete Negro. Com uma freqüência maior do que se pode supor, a qualidade desses serviços já decidiu o resultado de muitas batalhas, levou à destituição de altos mandatários e até significou a diferença entre a vida e a morte de muitas figuras proeminentes. 1.1.3 Na era dos computadores e da Internet A criação e o aperfeiçoamento de métodos criptográficos dependem essencialmente do intelecto, do trabalho da massa cinzenta. Criar um método novo, ou seja, inventar um novo sistema baseado em novos princípios, sempre foi produto de uma intensa elaboração mental associada a um alto grau de criatividade – na verdade, um privilégio de poucos. Métodos, para serem implementados, necessitam de processos e os processos criptográficos sempre dependeram essencialmente da tecnologia disponível. Por exemplo: durante todo o tempo em que se usavam apenas processos manuais, a escrita era feita inicialmente com estiletes em tabletes de argila, depois com tintas em papiro e tecidos e, finalmente, com tintas em papel. O avanço tecnológico possibilitou o uso de vários dispositivos nos processos da criptografia, desde simples anéis concêntricos e réguas especiais até máquinas especialmente projetadas para cifrar mensagens. Uma das mais famosas é a máquina Enigma, usada pelos Capítulo 1 • Introdução 19 alemães na Segunda Guerra Mundial. A tecnologia também nos trouxe o computador que, dentre todos os dispositivos, foi o que causou maior impacto na criptologia. Seu uso revolucionou todos os conhecimentos até então existentes e, pela primeira vez em milhares de anos, desequilibrou a competição entre criptógrafos e criptoanalistas colocando aqueles na frente da corrida. Não demorou muito e os computadores foram popularizados sob a forma de computadores pessoais e interligados para formar grandes redes. Essas redes, inicialmente restritas e com fins exclusivamente militares, deram lugar a uma imensa rede internacional que ficou conhecida como Internet. A euforia da novidade, a rapidez das comunicações e a facilidade de uso fizeram com que o sigilo e a privacidade ficassem em segundo plano. Não é possível deixar de comparar os Gabinetes Negros com a Internet. A semelhança é que seus membros vivem escondidos na sombra do anonimato e podem agir de acordo com as próprias leis, numa espécie de ordem acima da ordem, numa terra de ninguém. A diferença é o número e o tipo de pessoas envolvidas. Os poucos criptoanalistas dos Gabinetes Negros, que constituíam uma casta magistralmente definida por Simon Singh como “alquimistas lingüísticos, uma tribo tentando conjurar palavras coerentes a partir de símbolos sem significado”, foram substituídos por uma multidão de usuários, na qual se incluem os hackers que tentam (e conseguem) quebrar as frágeis barreiras de proteção existentes na grande rede. O problema é que as pessoas comuns, bem intencionadas, fazem uso da Internet sem saber que estão entrando nesta terra de ninguém onde a questão do sigilo e da privacidade é primordial e uma responsabilidade pessoal. Mas não foi só o computador que mudou a nossa rotina. Além das transações bancárias, as conversas telefônicas, as conexões em redes sem fio, as assinaturas de tevê a cabo ou satélite e os cartões de crédito fazem parte da vida moderna e dependem essencialmente de segredos. Como as mudanças foram drásticas e muito rápidas, o sigilo em geral (e nossa privacidade em particular) corre sério perigo porque muitas medidas de segurança foram deixadas de lado justamente para acompanhar o ritmo frenético dessas mudanças. Nos sistemas de telefonia celular, por exemplo, se não houvesse proteção, qualquer conversa poderia ser ouvida por todos que ligassem seus aparelhos na área do sinal. Infelizmente a proteção oferecida pelas empresas do setor garante ligações particulares, mas, muitas vezes, não impede que aparelhos sejam clonados. A vulnerabilidade dos sistemas de segurança também fica exposta quando estelionatários realizam transações bancárias via Internet e esvaziam contas alheias ou quando saem por aí gastando quantias astronômicas apresentando cartões de crédito falsificados. Em todos esses casos, a responsabilidade é das empresas que oferecem os serviços e não do usuário que os contratou. O usuário 20 Criptografia • Segredos Embalados para Viagem não tem acesso aos métodos instituídos por essas empresas, nem conhecimento deles, para ocultar e recuperar informações sigilosas, portanto, em hipótese alguma, pode ser penalizado pela ineficiência dos sistemas de proteção adotados. Esta é a criptografia moderna que permeia nossas atividades diárias. Oculta e silenciosa, foi concebida para nos dar proteção, mas está fora do nosso alcance. Os sistemas robustos realmente nos protegem, mas os que apresentam falhas de segurança nos expõem às agruras de armadilhas das quais dificilmente podemos escapar. Já que esta é a realidade dos fatos, nada mais justo do que se informar. Este livro trata principalmente da criptologia clássica porque seus métodos e princípios são atemporais. São a base de toda a criptologia moderna e nos ajudam a entender não só as cifras antigas, mas também são o caminho mais curto e seguro para entender as mais atuais. 1.2 O vocabulário Sabemos que qualquer especialidade possui um vocabulário próprio e a criptologia não é exceção. Convencionou-se chamar o conteúdo de uma mensagem aberta, não submetida a qualquer tipo de ocultação, de texto claro. Já uma mensagem que tenha sido processada para esconder informações é chamada de mensagem cifrada, texto cifrado, texto codificado ou, genericamente, criptograma. Tal situação pode levar a uma certa confusão quando o conteúdo de uma mensagem secreta não for submetido a nenhum tipo de processamento, como nos casos em que mensagens abertas são escondidas em fundos falsos de malas ou escritas com tintas invisíveis – ainda assim, continuam sendo consideradas criptogramas. A criptologia se ocupa da ocultação de informações e da quebra dos segredos de ocultação, aquela é chamada de criptografia, e esta, de criptoanálise. As mensagens podem ser escondidas de duas formas diferentes: ocultando a existência da mensagem (esteganografia) ou tornando seu conteúdo ininteligível (criptografia). Todo processo criptográfico obedece a certas regras definidas, chamadas de criptossistema ou algoritmo criptográfico. Um criptossistema funciona como uma via de mão dupla: o sistema permite transformar textos claros em criptogramas e, o mesmo sistema usado ao contrário ou “no avesso”, permite decifrar criptogramas para se obter a mensagem original. Quando se conhece o método que foi utilizado para gerar um criptograma e se obtém o texto claro utilizando-se o mesmo método, o processo denomina-se decifração ou decodificação. Quando o método que gerou o criptograma é desconhecido, então o sistema precisa ser quebrado. Neste caso, trata-se de uma atividade de criptoanálise. Em outras palavras, recuperar o texto original quando se conhece o método é decifração ou decodificação; quebrar o invólucro de segredo e arrancar o texto original quando o método é desconhecido, criptoanálise. Capítulo 1 • Introdução 21 1.2.1 As áreas principais As principais áreas da criptologia são mostradas na figura 1.1. Basicamente, são a esteganografia, a criptografia e a criptoanálise. Na criptografia, destacam-se os códigos e as cifras. As cifras, por sua vez, podem ser de substituição ou de transposição. Como vimos, a técnica de esteganografia esconde a existência de uma mensagem em vez de tornar seu conteúdo ininteligível. Técnicas esteganográficas vão desde esconder mensagens em locais e objetos pouco usuais até nas primeiras letras de cada palavra ou frase de um texto, em brincos, colares e solas de sapato, em imagens, em música digital ou em Figura 1.1 – Áreas da criptologia. porções de bandas de transmissões de rádio e televisão. A princípio, a esteganografia mais parece uma esperteza em esconder objetos-mensagem do que uma técnica séria de criptografia. Realmente, justamente por causa dessa característica, durante muito tempo a esteganografia ficou relegada a segundo plano, até que foi redescoberta. Hoje, suas principais aplicações estão na área da segurança monetária e na de autenticação de documentos, imagens e gravações em geral (música, filmes etc.). A criptografia possui dois grandes grupos: códigos e cifras. As cifras, por sua vez, caracterizam-se por dois tipos básicos de transformação: transposição e substituição. Os sistemas de substituição são os mais numerosos. Nas cifras, a unidade básica da substituição é a letra e, algumas vezes, pares de letras (dígrafos ou digramas). Excepcionalmente são usados grupos maiores de letras, os poligramas. O conjunto de caracteres de substituição (números, letras ou sinais) forma um alfabeto substituto, chamado de alfabeto cifrante ou simplesmente de cifrante. Algumas vezes o cifrante fornece mais de um substituto. Neste caso, os substitutos adicionais são chamados de homófonos (para o mesmo som). Um alfabeto cifrante também pode conter símbolos sem significado, apenas para confundir os criptoanalistas. Esses símbolos são chamados de nulos. Quando apenas um alfabeto cifrante é usado, o sistema denomina-se monoalfabético; quando mais de um é utilizado, o sistema é dito polialfabético. 22 Criptografia • Segredos Embalados para Viagem As cifras de transposição apenas trocam a posição dos caracteres de uma mensagem, ou seja, os caracteres originais não são alterados, são apenas embaralhados. Por exemplo, “aid mob” é uma transposição simples de “bom-dia” – a mensagem apenas foi escrita da direita para a esquerda, mantendo todas as letras originais. As possibilidades de mistura são muito menores que as possibilidades de substituição e, por isso, o número de métodos de transposição é menor que os de substituição, o que não significa que sejam menos importantes ou eficientes. Os códigos também são um tipo de substituição, mas são classificados num grupo separado porque possuem características próprias. Códigos são centenas ou até milhares de palavras, frases, letras e sílabas associadas a palavras-código ou números-código (chamados genericamente de grupos-código) que são usados para substituir elementos do texto claro. Um código pode ser entendido como um alfabeto cifrante gigante, só que as unidades substituídas são palavras ou frases. Além de palavras e frases, os códigos também costumam conter sílabas e letras, usadas para soletrar palavras que não constem lista. Como as cifras e os códigos são métodos de substituição, a diferença entre eles nem sempre é muito nítida. O fator determinante é que as cifras substituem unidades de tamanho fixo (sempre uma ou duas letras) enquanto os códigos substituem unidades de tamanho variável (palavras, frases etc.). Outra característica que os diferencia é que os códigos atuam em unidades lingüísticas (dependem do idioma da mensagem), enquanto as cifras atuam de forma mais matemática (letra por letra) e independem do idioma do texto claro. A quantidade de códigos geralmente é muito grande e impossível de ser memorizada. Por isso, os códigos costumam ser listados em livros, numa espécie de dicionário de códigos, também conhecidos como nomenclaturas. 1.2.2 Mais alguns detalhes A maioria das cifras utiliza uma chave, uma espécie de senha que especifica como a substituição ou a transposição deve ser realizada. Essa chave pode ser uma palavra (palavra-chave), uma frase (frase-chave) ou um número (número-chave). Essas técnicas, aparentemente muito simples, podem-se revelar extremamente eficientes e atormentar a vida dos criptoanalistas. Uma das cifras de substituição mais famosas, a cifra de Vigenère, levou quase trezentos anos para ser quebrada. Como sempre, depois que o “pulo do gato” para achar a chave ficou conhecido, a análise da cifra de Vigenère tornou-se algo banal. Nada impede que vários processos diferentes sejam usados na cifragem de mensagens. Muito pelo contrário, essa técnica, conhecida como recifragem ou supercifragem, só aumenta a segurança do segredo. A supercifragem continua muito atual e é usada nas cifras Capítulo 1 • Introdução 23 mais seguras que se conhece. Cabe aqui uma explicação. Durante as minhas pesquisas, constatei que certos termos essenciais não existem no português. Por exemplo, existe o verbo cifrar, mas não existe “cifragem”, o ato de cifrar, e muito menos recifragem ou supercifragem; não existem também os termos “encriptar” ou “encriptação” e seus inversos “desencriptar” e “desencriptação”. Apesar de não existirem oficialmente, vou usá-los de vez em quando – espero não estar cometendo uma enorme heresia. Cada uma das áreas citadas ganhou um capítulo próprio. O capítulo 3 fala exclusivamente da esteganografia (lembra até um manual de mágico amador) e o capítulo 4 trata somente dos códigos. As cifras de transposição podem ser encontradas no capítulo 5 e as de substituição, mais numerosas, no capítulo 6. Por último, mas não menos importante, vem a criptoanálise no capítulo 9. Os outros capítulos abordam assuntos como o segredo, um dos principais ingredientes da criptologia, os métodos combinados e os artefatos criptográficos, com destaque para a máquina Enigma. 1.3 Guloseimas adicionais Ao escrever este livro, meu objetivo foi o de desmistificar a criptologia e de dar uma oportunidade ao leitor de entrar em contato com a nobre arte de esconder e “roubar” segredos, aguçar a curiosidade, dar asas à imaginação e de descobrir que a criptologia-arte (a clássica) é simples, versátil e divertida. Além das explicações e das histórias, a maioria dos capítulos termina com alguns exercícios que chamei de desafios, cujas soluções se encontram no apêndice C. Também foram incluídos alguns desafios especiais, estes sem soluções publicadas, que chamei de Rala-cuca. Os Rala-cuca fazem parte de uma competição entre os leitores mais ativos e curiosos, cujo único prêmio será o prazer de quebrar boas cifras. Os competidores contam com um espaço especial no site Aldeia NumaBoa, cujo endereço na Internet é http://www.numaboa.com.br. Neste espaço poderão se registrar, conhecer outros concorrentes, trocar idéias e experiências num fórum especial e, no final da competição, conhecer o vencedor (ou vencedores) dos Rala-cucas. Também criei alguns programas de computador que podem facilitar o entendimento de alguns tipos de cifras e ajudar na análise de criptogramas. Este software é copyleft e cabe aqui uma explicação do que isto vem a ser. Qualquer material copyleft (inclusive software) pode ser copiado, modificado e distribuído livremente pelos usuários, contanto que não seja para fins comerciais e que a autoria seja respeitada. Material copyleft não é necessariamente gratuito, a decisão de solicitar ou abrir mão de uma remuneração pelo trabalho depende do autor. Os programas se encontram à disposição nos sites da Aldeia NumaBoa e no site da editora Novatec.

Baixar