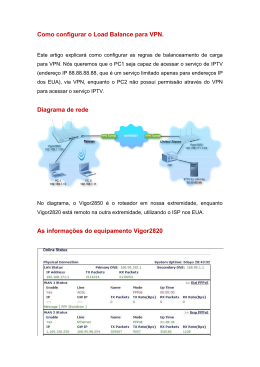

VPN Virtual Private Network (Rede Privada Virtual) Inicialmente as redes locais de computadores, foram usadas para compartilhar alguns recursos como aplicações e impressora, sem a preocupação com o quesito segurança por parte dos administradores, uma vez que o número de usuários era pequeno. Com o advento da internet comercial e com a necessidade de comunicação entre as redes locais afim de acessar sistemas remotos, surge a necessidade de uma política de segurança, que garanta esses sistemas funcionando, permitindo o acesso remoto de uma forma segura e confiável. Vários métodos foram desenvolvidos com este intuito, entre eles a VPN (Virtual Private Network) ou Rede Privada Virtual. A VPN tem se tornado uma forma de diminuir os custos para interligar as redes das empresas, pois usa um meio público, normalmente a internet, para trafegar dados entre elas. A VPN cria "túneis virtuais"de comunicação entre essas redes, fazendo com que os dados trafeguem de forma criptografada pelos túneis, aumentando a segurança na comunicação. Além disso, uma VPN possui a capacidade de expandir a quantidade de computadores que podem ter acesso a essa rede, sem investir em infraestrutura extra. Ela permite suporte a usuários móveis, sem a utilização de bancos de modem ou servidores de acesso remoto, ajudando a aumentar a flexibilidade e diminuir os gastos com equipamentos extras.(SCRIMGER, ROB et al,2002). Conceitos de VPN Com o advento da internet, sua estrutura tem sido usada para interligar redes corporativas. O grande desafio está em garantir a segurança dos dados transmitidos, uma vez que a internet não prima pela segurança. Garantir principalmente que os dados não sejam modificados durante a transmissão, que as partes envolvidas na transmissão (origem e destino) sejam identificadas corretamente e manter o sigilo, isto é, não permitir que pessoas não autorizadas identifiquem o conteúdo da mensagem. A VPN surgiu com este propósito, garantir integridade, autenticidade, confidencialidade e controle de acesso, reduzindo o risco de ataques externo como, IP Spoofing. Princípios básicos 1. Confidencialidade – Tendo em vista que estarão sendo usados meios públicos de comunicação, é imprescindível que a privacidade da informação seja garantida, de forma que, mesmo que os dados sejam capturados, não possam ser entendidos. 2. Integridade – Na eventualidade da informação ser capturada, é necessário garantir que não seja alterada e reencaminhada, permitindo que somente informações válidas sejam recebidas. 3. Autenticidade – Somente os participantes devidamente autorizados podem trocar informações entre si, ou seja, um elemento da VPN somente reconhecerá informações originadas por um segundo elemento que tenha autorização para fazer parte dela. Elementos da VPN Para implementar uma VPN é necessário conhecer os seus elementos básicos constituintes: • Servidor VPN – responsável por aceitar as conexões dos clientes VPN. Esse servidor é o responsável por autenticar e prover as conexões da rede virtual aos clientes; • Cliente VPN – é aquele que solicita ao servidor VPN uma conexão. Esse cliente pode ser um computador ou mesmo um roteador; • Túnel – é o caminho por onde os dados passam pela rede pública. Comparando com as tecnologias orientadas à camada 2 (Enlace) do modelo OSI, um túnel é similar a uma sessão, onde as duas extremidades negociam a configuração dos parâmetros para o estabelecimento do túnel, como endereçamento, criptografia e parâmetros de compressão. Na maioria das vezes, são utilizados protocolos que implementam o serviço de datagrama. • Protocolos de tunelamento – São os responsáveis pelo gerenciamento e encapsulamento dos túneis criados na rede pública; • Rede Pública – Efetua as conexões da VPN. Normalmente trata-se da rede de uma prestadora de serviços de telecomunicações. VPN e seus protocolos A VPN possui seus próprios protocolos de comunicação, dentre eles PPTP, L2TP e o IPSec, que atuam em conjunto com o TCP/IP, criando um túnel virtual onde os dados trafegam criptografados, garantindo a ilegibilidades dos mesmos à pessoas não autorizadas. Os protocolos de autenticação são usados, para garantir que as mensagens tenham vindo de usuários válidos e que se parte da mensagem for alterada, o pacote será descartado. PPTP • Point to Point Tunneling Protocol: Desenvolvido pela Microsoft • PPTP é usado em máquinas NT e faz VPN nodo-a-nodo • A criptografia é feita na camada de enlace • O PPTP é basicamente uma extensão do PPP • A segurança do PPTP é baseada no algoritmo MD4 (Message Digest 4): fraca • Está disponível somente em Windows NT, 98 e Linux. L2TP • L2TP combina o protocolo Cisco Layer-Two Forwarding com PPTP • Também é uma extensão do PPP • Só pode ser usado em VPN nodo-a-nodo devido a aplicação na camada de enlace. • Para funcionar fim-a-fim, todos os nós da rede (roteadores) precisam suportar L2TP IPSec • O IPSec está em desenvolvimento pelo IETF • O IPSec utiliza criptografia a nível de rede (acima dos protocolos de enlace) • Suporta dois modos de operação: – Modo de Transporte – Modo de Túnel • Serviços: – Autenticação: AH (Authentication Header) – Criptografia: ESP (Encapsulating Security Payload) Segurança X VPN Um fator fundamental em uma implementação de VPN é em relação a sua segurança, pois os dados confidenciais das empresas passarão por uma rede onde não existe segurança alguma. A própria internet e os protocolos TCP/IP não foram projetados pra se ter algum tipo de segurança, porque devido ao tipo de aplicação e a quantidade de usuários que num primeiro momento eles alcançavam, segurança era o que menos importava na hora de projetar uma nova tecnologia. A VPN num aspecto de extrema segurança tem que criar um meio seguro de comunicação dentro da internet. Uma VPN tem que proteger os dados de possíveis roubos de informações, essa parte é conseguida através de criptografia que com fórmulas matemáticas bastante complexas praticamente é impossível que algum interceptador de dados consiga transcrever a informação capturada em formato legível. A VPN tem que ser capaz de proteger a comunicação de possíveis capturas de dados. Proteção contra alteração dos dados através de funções de hash. E também proteger a rede contra usuários desconhecidos, esta proteção se dá através da autenticação dos usuários prevenindo a entrada de usuários não autorizados. O processo de conexão da VPN é feito seguindo algumas etapas onde a primeira é a autenticação dos pontos que irão fechar o túnel, essa autenticação garante que a origem dos dados pode exercer acesso à rede. O segundo passo é a autorização onde é verificado quais serviços o usuário tem permissão. Depois de formado o túnel é adicionado cabeçalhos especiais aos pacotes que irão trafegar pelo túnel só depois então toda a informação é criptografada e encapsulada em novos pacotes IPs. Os cabeçalhos internos permitem a autenticação da informação, deste modo são capazes de detectar qualquer alteração nos dados. VPN Servidor a Servidor. Entre usuários remotos e uma rede. VPN Usuário remoto à filial. Entre duas redes, conforme figura VPN situações mistas Conclusão As VPNs podem se constituir numa alternativa segura para transmissão de dados através de redes públicas ou privadas, uma vez que já oferecem recursos de autenticação e criptografia com níveis variados de segurança, possibilitando eliminar os links dedicados de longa distância, de alto custo, na conexão de WANs. Entretanto, em aplicações onde o tempo de transmissão é crítico, o uso de VPNs através de redes externas ainda deve ser analisado com muito cuidado, pois podem ocorrer problemas de desempenho e atrasos na transmissão sobre os quais a organização não tem nenhum tipo de gerência ou controle, comprometendo a qualidade desejada nos serviços corporativos. A decisão de uma análise relacionados facilidade de organização. implementar ou não redes privadas virtuais requer criteriosa dos requisitos, principalmente aqueles a segurança, custos, qualidade de serviço e uso que variam de acordo com o negócio de cada

Baixar