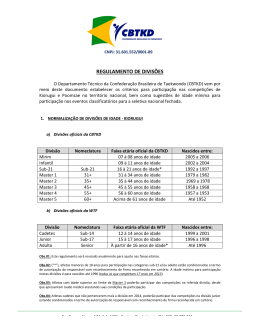

O que é Segurança da Informação Segurança da Informação A proteção de um conjunto de dados, no sentido de preservar o valor que possuem para uma organização ► São características básicas da segurança da informação os atributos de confidencialidade, integridade e disponibilidade ► Se aplica a todos os aspectos de proteção de informações e dados, incluindo as pessoas, as máquinas e sistemas. ► padronizado pela ABNT NBR ISO/IEC 27002:2005 - Código de Prática para a Gestão da Segurança da Informação e ABNT NBR ISO/IEC 27001:2006 Sistemas de Gestão de Segurança da Informação ► Componentes ► Diagnóstico inicial do cenário atual da Segurança da Informação ► Metodologia para Implantação ► O Projeto Inventário de Ativos Análise de Vulnerabilidades Análise de Risco Política de Segurança da Informação Cenário Atual de Informação na SESAB ► Aumento da integração entre sistemas ► Aumento da distribuição dos sistemas ► Uso de tecnologias mais complexas ► Informações ► Aumento ► Aumento de Vulnerabilidades com maior valor estratégico ► Transações financeiras on-line ► Maior dependência das organizações em relação às informações de Ativos de Informação Incidentes x Prejuízos ►Incidentes causam prejuízos irreparáveis: Indisponibilidade de serviços ou informações Fraude e Roubo de informações Pagamento de multas contratuais Processos Judiciais por parte de clientes, parceiros e fornecedores Incidentes x Prejuízos ►Incidentes que prejudicam a imagem da organização: Indisponibilidade de serviços ou informações Vazamento de informações confidenciais Incidentes com perdas para Instituição Pesquisa Nacional de Segurança da Informação (Módulo, 2007) ►A condução de análise de riscos nas organizações, capacitação de equipes e a conscientização de funcionários por ramo de atividade. O ponto fraco na segurança dos computadores não está no hardware ou no software, mas nas pessoas que usam as máquinas. Segundo "hackers" e especialistas, a segurança "é mais um problema humano do que técnico" Pesquisa Nacional de Segurança da Informação (Módulo, 2007) Metodologia Projeto de Segurança da Informação ► Identifica Ativos ► Define Controles ► Integridade ► Confidencialidade ► Disponibilidade ► Autenticidade ► Legalidade Vantagens da Segurança da Informação ► Facilita a administração das redes e recursos ► Preserva o atendimento a requisitos legais ► Preserva a imagem da organização ► Preserva a satisfação do cliente ► Melhora o direcionamento de investimentos em segurança Benefícios ►Maior conhecimento sobre as informações ►Maior confiabilidade no ambiente ►Conscientização dos colaboradores ►Aderência a normas e obrigações legais ►Definição de controles e responsabilidades Características inerentes à imagem (Jogo dos 24 erros de segurança) 1. Ausência de critérios e recursos adequados para guarda 2. 3. 4. 5. 6. 7. 8. de softwares licenciados. Cabeamento de rede inadequadamente instalado e exposto na área de circulação. Armazenamento inadequado de informações em gavetas abertas quando não estão em uso. Falta de critérios e recursos adequados para armazenar Backups, mantendo-os no mesmo ambiente de produção. Conduta inadequada de funcionários, por falta de política, treinamento ou conscientização, ao manterem líquidos próximos de equipamentos. Manuseio inadequado de senhas pessoais e intransferíveis no ambiente de trabalho. Descarte impróprio de informações sensíveis da empresa. Exposição indevida de senhas de acesso a informações sensíveis da empresa. Características inerentes à imagem (Jogo dos 24 erros de segurança) 9. Ausência de sinalização e de detectores de fumaça que controlassem o uso de cigarros por parte dos funcionários. 10. Falta de critérios e mecanismos de controle de acionamento do alarme, que permanece desligado. 11. Ausência de critérios ou de conscientização dos funcionários que permitiu o acesso livre de visitantes sem acompanhantes. 12. Falha na conscientização dos funcionários e ausência de mecanismos de controle para garantir a visibilidade dos crachás de identificação. 13. Conduta de risco de funcionários destreinados, somada à ausência de recursos que controlem tentativas de cópia de softwares licenciados. 14. Armazenamento e manuseio inadequados de mídia magnética contendo informações sensíveis, resultando na sua exposição. 15. Falha física nos armários que, por não possuírem trancas adequadas, comprometem o armazenamento físico das informações da empresa. 16. Falha de especificação e implementação da aplicação que exibe a senha do usuário em tempo de inicialização. Características inerentes à imagem 17. 18. 19. 20. 21. 22. 23. 24. (Jogo dos 24 erros de segurança) Ausência de controles de software e baixa conscientização dos funcionários que mantém as estações de trabalho "logadas" mesmo quando não estão em uso. Exposição desnecessária dos discos de instalação de softwares licenciados, comprometendo sua confidencialidade. Ausência de mecanismos de controle da estação de trabalho possibilitando a instalação inadequada de softwares não licenciados. Conduta de risco dos funcionários ao compartilharem mídias que manipulam informações da empresa, expondo-as à contaminação por vírus. Falta de critérios na política de segurança e de mecanismos de software que impeçam a criação e o uso de senhas consideradas fracas para as atividades da empresa. Ausência de treinamento adequado aos funcionários, evitando que manuseiem informações desvinculadas às atividades da empresa no ambiente de trabalho. Falha de segurança física pela ausência de extintores e mecanismos de detecção e combate a incêndios. Funcionário destreinado, provocando a proximidade de material inadequado (vaso de planta) de arquivos onde informações sensíveis da empresa são armazenadas. Normas Rede SESAB (Vigente desde 2006) Normas Rede SESAB (Vigente desde 2006) Normas Rede SESAB (Vigente desde 2006) Sistema Estadual de Administração (SEA) GUIA DAS DIRETORIAS GERAIS “Função Administração” Gestão Pública e Tecnologia da Informação Caderno I Salvador 3 TECNOLOGIA DA INFORMAÇÃO 3.1. LEIS: - Lei nº 8.485, de 13.11.2002 – Criação Coordenação de Gestão de Tecnologias da Informação e Comunicação – CGTIC 3.2. DECRETOS: - Decreto nº 9.377, de 23.3.2005 – Padronização Websites - Decreto nº 8.562, de 9.6.2003 – Comitê Intragovernamental de Gestão da Segurança da Informação e Comunicação 3.3. INSTRUÇÕES: - Instrução nº 003, de 28.3.2005 – Websites Oficiais - Instrução nº 003, de 3.6.2004 – Antivírus INSTRUÇÃO NORMATIVA – Governo da Bahia (Casa Civil – FORTIC) Considerações: A Internet consiste de milhares de redes de computadores interconectadas mundialmente e que pela sua abrangência e facilidade de uso, tem sido usada como plataforma para a prestação de um crescente número de serviços; por outro lado, em função dessas mesmas características, a Internet tem sido veículo de muitas ações prejudiciais às Organizações, gerando perdas financeiras, perdas de produtividade, danos aos sistemas e à imagem da Organização, entre outras conseqüências. O nível de proteção dispensado a um determinado Ativo de Informação deve ser baseado no seu nível de risco. Como a Internet é um ambiente de risco elevado, medidas de proteção adequadas devem ser tomadas, tanto no aspecto técnico quanto em termos de procedimentos de uso Objetivos: Estabelecer os princípios e as medidas de proteção relativas ao uso da Internet e de outras redes públicas de computadores, com o objetivo de reduzir o risco a que estão expostos os Ativos de Informação da Administração Pública Estadual. Escopo: Essa Norma aplica-se a: Todos os servidores que fazem uso da Internet, permanente ou temporariamente, através dos recursos computacionais disponibilizados pela Administração Pública Estadual; Todos os servidores que fazem conexão com a rede interna da Administração Pública Estadual utilizando a Internet como meio de comunicação. Responsabilidades: Cabe à Coordenação de Tecnologia Aplicada a Gestão Pública (CTG) e as Unidades Setoriais de Tecnologia da Informação dos Órgãos da Administração Pública Estadual a disseminação e exigência do cumprimento desta Norma. Normas: 1.Os Ativos de Informação da Administração Pública Estadual, incluindo as conexões com a Internet, hardware e software, devem ser empregados na consecução dos seus objetivos, sendo vedada a sua utilização para outros fins. 2.Controles de Acesso a Serviços da Internet 1.A permissão de acesso à Internet deve ser seletiva em relação aos serviços disponibilizados, tais como sítios Web e Correio Eletrônico, e devem ser concedidos exclusivamente aqueles servidores que necessitem deste acesso para o seu trabalho. Esta permissão deve ser removida quando não for mais necessária. 2.A permissão de acesso deve ser concedida através de uma Conta de Usuário que possibilite identificar, individualmente, o servidor proprietário. O histórico de acesso, inclusive o conteúdo, pode ser monitorado, sem necessidade de notificação prévia. 3.Não é permitido suprimir, omitir ou mascarar a identificação da Conta de Usuário a qualquer serviço da Internet, exceto para os serviços que permitem conexão anônima, tais como FTP anônimo e sítios Web. O uso de mecanismos de dissimulação do usuário, como re-mailers, IP Spoofing e tradutores de URL não é permitido. 4.A Administração Pública Estadual pode, sem aviso prévio, restringir o acesso a serviços da Internet, tais como sítios Web, redes de dados ponto-a-ponto e download de arquivos. 5.A possibilidade de acessar qualquer serviço da Internet não implica em autorização para acessá-lo. Conexões de rede com a Internet É vedada a conexão entre qualquer rede de dados da Administração Pública Estadual e a Internet através de serviços de telecomunicações não autorizados pelo órgão responsável pela rede. É vedada a utilização de dispositivos de acesso à Internet não autorizados, em equipamentos pertencentes à Administração Pública Estadual. Toda comunicação entre computadores remotos e as redes da Administração Pública Estadual, através da Internet ou outra rede pública, deve ser autenticada e criptografada, usando soluções tecnológicas autorizadas pelo órgão responsável pela rede, com exceção do acesso aos sítios Web públicos da Administração Pública Estadual. Toda a comunicação entre as redes da Administração Pública Estadual e a Internet ou qualquer outra rede pública deve necessariamente passar por firewall, configurado com política restritiva, com monitoramento bi-direcional dos fluxos de comunicação e com proteção contra ataques, tais como Denial-Of-Service, SYN Flood, entre outros. Uso Aceitável da Internet 1.É permitido o acesso a sites que sejam fontes de informação necessária à execução das atividades da Administração Pública Estadual. 2.É permitido o uso de serviços pessoais prestados através da Internet, tais como banco on-line, reservas de passagens, serviços de Órgãos Públicos, entre outros. O servidor deve limitar o uso dos serviços pessoais ao estritamente necessário, nos horários estabelecidos pelas Unidades Setoriais de Tecnologia da Informação dos órgãos da Administração Pública Estadual. 3.Novos serviços da Internet devem ser avaliados e homologados, antes de serem utilizados, pelas Unidades Setoriais de Tecnologia da Informação dos órgãos da Administração Pública Estadual. Não permitido o uso de jogos on-line. Ressalvado os interesses da Administração Pública, não é permitido: 1. o acesso a conteúdos impróprios. São considerados conteúdos impróprios aqueles relativos a pornografia, racismo, violência, incitação ao ódio, invasão de computadores, jogos, entre outros. 2. o uso de serviços de mensagem instantânea, tais como ICQ, MSN ou Messenger, seja por software específico ou via Web. 3. o acesso a sites e serviços de relacionamento, tais como Orkut, Gazzag, FaceBook, MySpace, Twiter e correlatos. 4. o uso de serviços de áudio e vídeo em tempo real, tais como rádio on-line, TV on-line e telefonia. 5. a sondagem, investigação ou teste de vulnerabilidade em computadores e sistemas da Administração Pública Estadual ou de qualquer outra organização, através da Internet ou de outra rede pública. Somente a Unidade Setorial de Tecnologia da Informação do respectivo Órgão da Administração Pública Estadual pode autorizar a execução de atividades desta natureza. 6. o uso ou a posse de ferramentas de hardware e software para sondagem, análise de vulnerabilidade, monitoramento de rede, comprometimento de sistemas, ataques e captura de dados, exceto quando autorizado pela Unidade Setorial de Tecnologia da Informação do respectivo Órgão da Administração Pública Estadual. Criptografia Recomenda-se que toda a informação transmitida pela Internet, exceto aquela classificada como Pública, deve ser criptografada, conforme padrões de criptografia homologados pela Unidade Setorial de Tecnologia da Informação do respectivo Órgão da Administração Pública Estadual.. Informações que são alvo típico de criminosos, tais como senhas de contas bancárias, números de cartões de crédito, senhas de sistemas, entre outras, não devem ser publicadas na Internet ou transmitidas via correio eletrônico sem criptografia. Legalidade 1.Sempre que transações através da Internet ultrapassar as fronteiras nacionais, deve ser observada a legislação internacional pertinente. 2.A propriedade intelectual deve ser respeitada em qualquer atividade e sempre que os recursos computacionais da Administração Pública Estadual estiverem sendo usados. A reprodução ou encaminhamento de qualquer conteúdo protegido por direitos de propriedade requer a autorização do proprietário dos direitos autorais. 3.A indicação de direitos reservados deve ser presumida para todo conteúdo disponível na Internet, a menos que contenha informação contrária. 4.Sempre que informações obtidas da Internet forem usadas em documentos internos, a fonte deve ser citada. 5.Usuários dos serviços de Internet da Administração Pública Estadual não devem obter, armazenar ou transmitir conteúdo ilegal, tais como software não licenciado, pornografia infantil, senhas e informações bancárias extraviadas, entre outros. Download de Arquivos 1.Ressalvado os interesses da Administração Pública, não é permitido o download de filmes, músicas, vídeo-clips ou conteúdos semelhantes relacionado a entretenimento. 2.O download de arquivos com grande volume de dados deve considerar as limitações da conexão com a Internet. Sempre que possível esses downloads devem ser executados fora do horário normal de expediente. 3.O download de softwares deve obedecer aos contratos estabelecidos com os fornecedores. 4.Todo arquivo obtido em fontes externas a Administração Pública Estadual deve ser submetido à verificação de software antivírus antes de ser utilizado. 1.Toda área de armazenamento de dados em computadores da Administração Pública Estadual acessível pela Internet e disponível publicamente para gravação deve ser limpa regularmente. 2.A informação obtida na Internet de forma livre e gratuita deve ser confirmada por fontes fidedignas antes de ser efetivamente usada. 3.A Administração Pública Estadual pode, sem aviso prévio, examinar o conteúdo de mensagens de correio eletrônico, arquivos em computadores, cache de navegadores Web, bookmarks, histórico de sites visitados, configurações dos softwares e outras informações armazenadas ou transmitidas pelos seus computadores. Papel de Parede ► Área de Trabalho padrão dos funcionários da SESAB, estabelecida em 01/06/2007 ► Principais Motivos: Impossibilidade de conter excessos dos SEMNOÇãO (área da etiqueta empresarial) Não permitir veiculação de mensagens de cunho pessoal com assuntos polêmicos: religiosos, políticos, discriminatórios, etc) (área da etiqueta empresarial) Intensificar a política de Identidade Visual do Governo (área de comunicação visual) Política de segurança da informação (área de engenharia social) Etiqueta Empresarial O QUE É Por mais liberal que seja o seu ambiente na empresa, existem normas de comportamento que não devem ser quebradas, SÃO AS REGRAS DE ETIQUETAS NO TRABALHO, posturas que devemos ter diante da nossa equipe e amplamente difundidas nos guias de etiqueta profissional. COMPORTAMENTOS INADEQUADOS • Falar continuamente de assuntos polêmicos, como política, religião, racismo, doença: “Existem pessoas que desfilam um rosário interminável de problemas pessoais, envolvendo todos os seus colegas de trabalho”. As pessoas se identificam com determinados temas e querem fazer deles s sua identidade no ambiente de trabalho. • Família • Política • Religião • Times (Esportes) • Estilo (Músicas) • Causas (raças, povos, costumes, cultura) E a sua ferramenta é o papel de parede do computador de trabalho... Comunicação Visual Manual de Identidade Visual LOGOTIPO Escala cromática Tipologia Margem Limite de redução Malha construtiva MATERIAIS DE DIVULGAÇÃO Cartão de visita Papelaria Vestuário e identificação Informática •Assinatura de e-mail •Papel de Parede •Proteção de Tela Engenharia Social O que é São técnicas cujo objetivo são obter informações privilegiadas enganando os usuários de um determinado sistema através de identificações falsas, aquisição de carisma e confiança da vítima Técnicas Mais frequentes • Vírus que se espalham por e-mail O criador do vírus pensa em uma maneira de fazer com que o usuário clique no arquivo anexo colocando um texto que desperte a curiosidade do usuário, geralmente um assunto particular do interesse do internauta (fotos de amigos, filhos, eventos, companheiro, cartões virtuais) Aspecto explorado: Laços de Amizade • E-mails falsos (spam) O criminoso tentar enganar as pessoas para que elas forneçam suas informações bancárias, reproduzindo telas conhecidas: de instituições financeiras, públicas, etc Aspecto explorado: Confiança Os SEM-NOÇÃO Referências e Créditos ► Empresa de Segurança Módulo (www.modulo.com.br) Gráficos estatísticos, jogo dos erros ► Criação original dos slides Paulo Fernando da Silva [email protected] (www.trackerti.com) ► Imagens de SEM-NOÇÃO Google Images Search (images.google.com.br) Dica: Curso Grátis! http://www.ev.org.br/Paginas/Home.aspx 2° passo 1° passo

Baixar