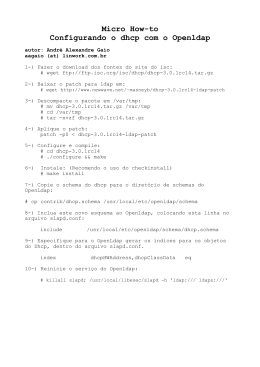

Receita Federal Prof. Paulo Maximo 01. Analise as seguintes afirmações relacionadas à segurança na Internet: I. Um IDS é um sistema de segurança que tem como principal objetivo bloquear todo o tráfego, que utilize o protocolo http, aos servidores WWW de uma corporação. II. Uma VPN é formada pelo conjunto de tunelamento que permite a utilização de uma rede pública para o tráfego de informações e, com o auxílio da criptografia, permite um bom nível de segurança para as informações que trafegam por essa conexão. III. Configurando um firewall, instalado entre uma rede interna e a Internet, para bloquear todo o tráfego para os protocolos HTTP, SMTP, POP e POP3, os usuários da referida rede interna terão acesso à Internet, com um nível de segurança aceitável, a sites como os de bancos, servidores de e-mail e de entidades que utilizem sites seguros. IV. O firewall é um programa que tem como objetivo proteger uma rede contra acessos e tráfego indesejado, proteger serviços e bloquear a passagem de conexões indesejáveis, como por exemplo, aquelas vindas da Internet com o objetivo de acessar dados corporativos ou seus dados pessoais. INFORMÁTICA individuais ou grupos, é denominada pasta base. Os administradores utilizam as pastas base para consolidar os arquivos dos usuários em servidores de arquivos específicos com a finalidade de facilitar o backup. As pastas base são usadas por alguns programas como a pasta padrão para as caixas de diálogo Abrir e Salvar como. 03. Em relação ao processo de configuração do BIOS de um computador é correto afirmar que a opção a) Reserved memory address é utilizada para habilitar a porta paralela, reservando automaticamente um espaço de memória para ela. b) DMA channel 1/2/3/4 possibilita a instalação de placas AGP que não sejam PnP. c) Latency timer estabelece o período máximo que um dispositivo PCI poderá se apoderar do sistema sem ser interrompido. d) Fast BOOT é utilizada para configurar o Overclock, defi nindo-se um fator de multiplicação para a velocidade da CPU. e) External cache é utilizada para especificar que existe um dispositivo de armazenamento adicional conectado à porta USB do computador, que será utilizado como memória cache para a CPU. 04. Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) II e III c) III e IV d) I e III e) II e IV 02. Em relação aos conceitos de organização e de gerenciamento de arquivos e pastas é correto afirmar que a) uma pasta constitui um meio de organização de programas e de documentos em disco e pode conter apenas arquivos. b) uma pasta compartilhada pode ser acessada por qualquer usuário da rede, independente de senha. c) a forma mais eficiente para armazenar arquivos, visando à localização posterior, é criar uma única pasta e, nela, salvar todos os arquivos que forem sendo criados ou copiados. Isso evita que tenham que ser abertas várias pastas para procurar um determinado arquivo, agilizando em muito na sua localização. d) a pesquisa de arquivos no Windows pode ser feita levando-se em conta diversos critérios. O critério mais utilizado, por ser mais simples e prático, é o tamanho do arquivo. e) no sistema operacional Windows, a pasta, geralmente localizada em um servidor de arquivos, que os administradores podem atribuir a usuários Atualizada 19/06/2008 Sobre a figura acima, que apresenta o gerenciador de tarefas do Windows XP, aba de desempenho, é correto afirmar que a(o): a) memória RAM total é de 2 GB, com 70,1% de uso. b) processador ultrapassou o valor de 50% de uso nesse período. c) processador, no momento, está com 100% de uso. d) kernel do sistema operacional ocupa menos de 128 MB na RAM. e) número de processos em execução é igual a 857. 05. No ambiente LINUX, são exemplos, respectivamente, de um Firewall e de um sistema de detecção de intrusão: a) Nmap e Snort b Kerberos e NMap Neste curso os melhores alunos estão sendo preparados pelos melhores Professores 1 Receita Federal Prof. Paulo Maximo c) IPTables e Snort d) IPTables e Kerberos e) Snort e PortKnocking INFORMÁTICA entroncamento para a conexão switch-aswitch. 06. Que protocolo é usado pelo comando ping para envio de pacotes do tipo echo request? a) SMTP b) ICMP c) POP d) SNMP e) TRACERT 07. Em uma rede com TCP/IP o comando ping pode ser utilizado para: a) testar a comunicação com outro computador. b) abrir uma sessão de chat com outro usuário. c) trocar o endereço IP do computador local. d) manipular a tabela de roteamento do computador local. e) listar os compartilhamentos de outro computador. 08. Qual dos periféricos abaixo utiliza a tecnologia OCR de reconhecimento de caracteres? a) Impressora. b) Modem. c) Monitor. d) Scanner. e) Trackball. IV. O ISDN é usado nos roteadores conectados à Internet para converter um único endereço exclusivo da Internet em vários endereços de rede privada. Ou seja, vários dispositivos podem compartilhar um único endereço de Internet e, como os endereços privados não podem ser acessados diretamente a partir de outro usuário da Internet, isso se torna uma medida de segurança. Ela pode estar disponível em roteadores de pequenas empresas conectadas via Internet e também em locais maiores para o roteador de limite. Indique a opção que contenha todas as afirmações verdadeiras. a) I e II b) I e III c) III e IV d) II e III e) II e IV 09. Analise as seguintes afirmações relacionadas a redes de computadores: I. VoIP é a capacidade de transmitir conversas por voz pela rede Ethernet local e até mesmo pela rede remota. A voz compartilha o cabo Ethernet com os dados, dispensando a necessidade de um cabo de telefone separado. II. O DHCP é usado para proporcionar privacidade e segurança à conexão pela Internet. Ele oferece, de forma efi ciente, uma linha privada por meio de um serviço público. Sua principal utilização destina-se a usuários individuais que se conectam de casa a um local central. Existem vários métodos de configuração de uma conexão por DHCP, incluindo iniciar o processo em um computador cliente, caso em que o roteador não tem conhecimento da conexão por DHCP. No entanto, o roteador também pode ser configurado com conexões por DHCP roteador-a-roteador que não envolvem os usuários. III. Os Uplinks são usados para conectar os switches de uma rede. Embora eles possam ser conectados por conexões Ethernet comuns, switches de classes mais altas oferecem suporte a conexões com velocidade mais alta, usando protocolos de Atualizada 19/06/2008 Neste curso os melhores alunos estão sendo preparados pelos melhores Professores 2

Baixar