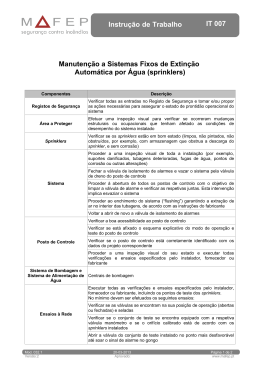

Segurança da Informação na Empresa TECC - Economia de TI UFCG / CCT / DSC J. Antão B. Moura [email protected] Segurança da informação (Passado) Internet Corporação … Backup Clientes: Crédito Vendas Histórico Suporte Pessoal: Desempenho Folha Pagto Benefícios Fundo Pensão Parceiros: Estoque Pedidos Compras Contas Pagar Transporte Finanças: CP/CR Contabilidade Exemplos de informações corporativas “sensíveis” (“ativos importantes”). Segurança facilitada pela “internação”, mas: • Desvia foco do negócio • Múltiplas interfaces • Investimentos grandes ($, RH, t) Segurança no Presente / Futuro Internet Clientes: Crédito Vendas Histórico Suporte Parceiros: Estoque Pedidos Compras Contas Pagar Transporte ... Backup Pessoal: Desempenho Folha Pagto Benefícios Fundo Pensão Finanças: CP/CR Contabilidade Recursos de TI na Web, incluindo (quantidade crescente de) ativos importantes (VPN) - Baixo custo - Usuário com foco no negócio: • Única I/F (browser) • Menor investimento Mas, maior complexidade e qualidade sofrível de S.O. (ex: MS-IIS) e aplicações • Fontes de vulnerabilidade Para que o barato não saia caro... • Algumas aplicações Web são rápidas para desenvolver e exigem pequeno investimento para aumentar ganhos intangíveis: – Melhoram moral e colaboração de pessoas, equipes – Simplificam acesso à informação e outros ativos – Reduzem tempo para o mercado • Investimentos em segurança normalmente sobem após incidentes graves (IDC) – Vantagem de enxergar segurança como parte do negócio a ser tratada em qualquer projeto de TI • 60 a 100 vezes mais barato do que consertar (@stake) O caminho das pedras: prejuízos, riscos, prioridades e controles 1. Política (identifica informação sensível e porque) - O quê e quanto? Quais os ativos de informação (multimídia)? Qual o valor para a empresa (dimensão dos possíveis prejuízos) Desconsiderar ativos de baixo valor (prioridades) 2. Escopo Toda a empresa, departamentos, interfaces externas (TI, Web, fone, fax, computação móvel, assessoria de imprensa, ...) 3. Análise de risco Risco (probabilidade) de perder ativos de alto valor 4. Gerência (para minimização) do risco Uso de tecnologia, pessoal, procedimentos, dispositivos, seguro, ... 5. Medidas e controles Maneiras escolhidas (a partir de lista “padrão”) para a gerência do risco 6. Estudo de adequação Justificativa para cada medida e controle adotado ou descartado (da lista) Perguntas importantes • A segurança que temos hoje basta? • Que nível de segurança precisamos? • Quais os riscos que aceitamos? O preço das pedras ... • Quanto podemos investir para o nível de segurança necessário? O custo da segurança • Custos em termos de: – Infraestrutura – Inconveniência $ • Resistência por: Risco 2002 t – CIO – Usuários • Custo e riscos são crescentes... Motivação • Redes (Internet, Web, VPN) são hoje, infraestrutura computacional corporativa e suportam ativos importantes – Questão antes apenas técnica (CIO) passa a ser também, do negócio e financeira (C E/F/I O) • Relevância do ganho “financeiro” para a empresa • Planejamento estratégico para vantagem competitiva do negócio • Como “segurança” pode trazer vantagem competitiva? Segurança na Visão do Negócio • Segurança pode ser promotora do negócio! – Vigilância sanitária em um restaurante: descuidos (além de multas), podem levar à má reputação, perda de clientes e ao fechamento. – Falta de segurança com informação idem. Segurança como parte do negócio • Segurança pode melhorar processos do negócio – VPN, por exemplo, troca acesso via linha dedicada por acesso remoto seguro, mais abrangente a todos os colaboradores e mais barato. • Redução de custos de infraestrutura física (escritório), eletricidade, ... – Autenticação e criptografia permitem atender clientes “pessoalmente” em servidores Web, ao invés de balcão, com mais facilidade e menor equipe (IR no Brasil) – Criação de novas oportunidades de negócio com e-business • Segurança como parte de todo projeto de TIC – Como gestão da qualidade – Exige educação, mudança cultural e motivação para excelência Segurança na visão do ROI • ROI como suporte à tomada de decisão – Análises de pagamento (payback) e de risco, valor presente líquido, taxa de retorno interno – Usados para comparar projetos ou soluções (com investimentos correspondentes) diferentes para problemas da empresa • Aprovação se (taxa do) ROI ultrapassa certo valor – Inexistência de investimentos com ciranda financeira – Análise OK com parâmetros ou custos bem definidos (valores tangíveis) – Análise complicada com custos ou ganhos intangíveis • Maior satisfação de clientes ROI de Segurança (ROSI) • ROI sendo usado para decisões sobre TI a) 80% de CIOs em Pesquisa da InformationWeek (julho 2001) b) Análise deve considerar elementos de custos como: • Licenças de software, hardware • Honorários de consultores, salários de técnicos e gestão • Terceirização de hospedagem c) Mas no caso de Segurança, como valorar prejuízos: • Danos à reputação, reveses estratégicos, perda de informações • Captura de informações, perda de oportunidades de negócios OBS: Terceirização ajuda a clarear custos em b); empresa se ocupa em estimar c). Uma Dica para ROSI 1) Qual o nível de risco inaceitável? – PAS = Prêmio Anual do Seguro para cobrir risco* – PSS = Preço da Solução de Segurança para risco “aceitável” ROI = PAS – PSS * Maquiavel: Análise de risco com “desastre dos outros” – Desgaste da marca (perda de reputação) – Perda de receita com paralisação da operação Um modelo para custos 1. 2. 3. 4. 5. 6. Avaliação – equipe (CISO, gerentes, auditores e apoio administrativo) Proteção - $ para HW, SW, atualizações (novos vírus, ...) Gestão – Equipe técnica, especializada nos ativos/dispositivos de segurança (configuração, desenvolvimento de software, listas de controle de acesso, ...) Treinamento – Toda a empresa e equipe de segurança em particular (atualização contínua) Monitoração – Custos de pessoal para acompanhar sensores (24x7x365) Reação – Equipe para atendimento de emergências e rastreamento Diretrizes • Implantação de política de segurança completa envolve ativos, pessoal e treinamento 1) requisitos de gestão e pessoal • Equipe própria X terceirização Encargos, férias, licenças, escala de treinamento ... Onde achar especialistas? 2) custos de aquisição de soluções • Tratar com múltiplos fornecedores pode se tornar falha de segurança Diretrizes • Insipiência da indústria: pouca regulamentação e normas para referência e diretrizes – Norma NBR ISO/IEC 17799: Código de prática para a gestão da segurança da informação • Parte 1: Lista de coisas que devem ser feitas (Política) • Parte 2: Como construir (Processo) Sistemas de Gestão de Segurança – Busque soluções alinhadas com a norma (“certificação”) De volta ao futuro... • 1882 – investimento em sprinklers era duvidoso – Março 1882, George Parmalee ateou fogo em fábrica de fiação de algodão em Bolton, Inglaterra • Em 90 seg, fogo e fumaça tomaram toda a fábrica • Depois de 120 seg, 32 sprinklers automáticos extinguiram o incêndio – “Argumento de vendas” para patente do irmão Henry – Venderam porém, poucas unidades “...não conseguiam contratar....a não ser que assegurassem um retorno razoável pelo investimento” Sir John Wormald (testemunha ocular) Evolução em ROSI e Tecnologias de Segurança • De volta ao futuro... – Seguro com desconto para fábricas com sprinklers – Descontos maiores para sprinklers com melhor tecnologia – Seguros mais caros para as fábricas sem sprinklers Fábricas com sprinklers não perdiam tempo prevenindo ou cuidando de incêndios, concentravam-se nos negócios! • Avanços pela Indústria de Seguros e pelo Lucro – Com todas as outras variáveis ou fatores iguais, empresas com informação (rede) segura terão menores prêmios de seguro (diferencial competitivo), menores custos e maiores margens de lucro! “O pulo do gato” • Como nossa empresa poderá usar Segurança para: – Vantagem competitiva – Melhores margens

Download