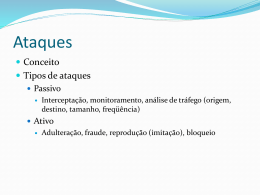

Segurança e Auditoria de Sistemas Aula 1 - Introdução O que será estudado nesta disciplina Problemas de segurança: avaliar o risco e impacto. Como descrever uma Política de Segurança. Conhecer as principais técnicas utilizadas para comprometer um sistema. Inibir as principais ameaças a um sistema. Estratégias de segurança: firewall, proxy, criptografia, assinatura digital. Aspectos sobre Auditoria. Motivação A cada dia, mais informações são produzidas e passíveis de ataques. Esses ataques estão cada vez mais eficientes. Acreditamos que esses ataques nunca acontecerão conosco. Políticas de segurança devem ser criadas para minimizar as possibilidades de ataques. Antigamente... Sistemas trabalhavam de forma isolada. Não havia comunicação internet. A informação era levada de um computador a outro por meio de fitas ou disquetes. Tempos depois a comunicação entre os computadores ainda era restrita à redes locais. Riscos eram apenas internos, portanto mais fáceis de resolver. Nos dias de hoje... O ambiente está todo conectado: celular, smartphone, tablet, notebook etc. Quase todos os computadores tem acesso a internet. Redes wireless por toda parte. Computação nas nuvens. Programas de mensagem instantânea e e-mail estão cada vez mais populares. Vírus que são transmitidos por meio de pendrives, spams e lista de e-mails. Como evitar/prevenir? Realizar a análise de riscos. Identificar as ameaças. Implementar uma política de segurança. Elaborar um plano de auditoria. Auditar Informação: o bem mais valioso Toda empresa guarda a 7 chaves suas informações, afinal hoje é considerado o bem mais valioso da empresa. Antigamente as informações eram documentadas em papel e arquivadas em local de acesso restrito. Hoje as informações são digitais. Informação: o bem mais valioso Para gerar informação, é preciso que os dados sejam íntegros, confiáveis e estejam disponíveis. Integridade Confidencialidade Segurança da Informação Disponibilidade Princípios básicos de um sistema de segurança 1. Confidencialidade dos dados: refere-se à proteção contra o acesso não autorizado a dados, ou seja, a informação deve ser acessada somente por pessoas autorizadas. Uma vez desrespeitado esse princípio, temos o que chamamos de incidente de segurança da informação por quebra de confidencialidade. Princípios básicos de um sistema de segurança 2. Integridade dos dados: refere-se à proteção contra alteração dos dados, isto é, a informação deve ser mantida inalterada ou íntegra. Esses dados só podem ser alterados por uma pessoa autorizada. Princípios básicos de um sistema de segurança 3. Disponibilidade de dados: refere-se à proteção contra a interrupção do acesso a dados ou serviços. Resumidamente, a informação deve estar acessível sempre que pessoas autorizadas necessitam. Análise de Riscos Identificar o grau de proteção que cada tipo de informação precisa. Proporcionar a proteção em grau adequado para o negócio. Coletar informações sobre o grau de segurança existente em determinado ambiente da organização e elaborar um plano de segurança. Campos de Riscos Campos de riscos Local/edifício Infra-estrutura técnica Redes de comunicação Software Dados/meios de armazenamento Hardware Ameaças (exemplos) Fogo, raios, água, furtos/roubos, espionagem, terrorismo/sabotagem. Insuficiência de equipamentos, falhas técnicas, oscilações elétricas, falta de energia/água/combustível. Sabotagem, espionagem, modificaçãom fraudes, quedas/interrupções. Furto, alterações indevidas, vírus, falta de controle de acesso. Falhas de controle, backups insuficientes/inadequados, desmagnetização, falhas no transporte, falhas no armazenamento. Oscilações de energia, falhas de climatização, instalações inadequadas, danos físicos. Empresas que realizam análise de riscos e sua frequência Pesquisa realizada em 2006 pela empresa Módulo http://www.modulo.com.br/media/10a_pesquisa_nacional.pdf Quanto investir? Os investimentos em diminuição dos riscos não devem exceder a 1% do faturamento da organização. (CAMPOS, 2007, p. 52). CAMPOS, A. Sistema de segurança da informação: controlando os riscos. 2. ed. Florianópolis: Visual Books, 2007. O custo não deve exceder o valor do ativo que se deseja proteger. Valor médio dedicado para a Segurança da Informação Porcentagem retirada do valor total investido na área de TI Pesquisa realizada em 2006 pela empresa Módulo http://www.modulo.com.br/media/10a_pesquisa_nacional.pdf Mais alguns dados 33% que não sabem quantificar as perdas. 21% não sabem sequer identificar os responsáveis pelo problema. 35% não possuem planejamento para segurança. Falhas de segurança: 24% causadas por funcionários. 20% por hackers. 77% de aumento nos problemas relacionados a segurança nos próximos anos. Problemas que geram perdas financeiras Pesquisa realizada em 2006 pela empresa Módulo http://www.modulo.com.br/media/10a_pesquisa_nacional.pdf Políticas de segurança Abrange um conjunto de controles que buscam diminuir as vulnerabilidades do sistema de informação. Deve ser divulgada para que todos na organização a conheçam e saibam das penalidades para quem não a cumprir. Elaborada e implementada processo contínuo de revisão, com regras claras e simples. Políticas de segurança A partir de uma política, espera-se: Diminuir a probabilidade de ocorrência. Diminuir os prejuízos causados por eventuais ocorrências. Elaborar procedimentos para recuperação de desastres. Políticas de segurança Ser simples a política deve apresentar uma linguagem simples, facilitando sua leitura e compreensão. Ser objetiva a política não deve ser um documento muito extenso, deve apenas focar nos objetivos a serem alcançados. Ser consistente a política deve estar alinhada com as demais normas, como por exemplo, as legislações públicas. Políticas de segurança Definir metas a política deve apresentar as metas a serem alcançadas. Definir responsabilidades a política deve estabelecer as responsabilidades sobre o uso da informação. Definir penalidades a política deve conter procedimentos de punição caso não seja cumprida. Políticas de segurança Principal obstáculo para implementar a Segurança da Informação Pesquisa realizada em 2006 pela empresa Módulo http://www.modulo.com.br/media/10a_pesquisa_nacional.pdf Modelo de política de segurança 1. OBJETIVO Descrever o objetivo. 2. ÂMBITO Descrever a abrangência (todos os funcionários). 3. DEFINIÇÕES Definir termos técnicos. 4. POLÍTICA 4.1 USO ACEITÁVEL O que a política permite. 4.2 USO INACEITÁVEL O que a política proíbe. Modelo de política de segurança 5. SANÇÕES As penalidades. 6. CONTROLE DE VERSÃO Colocar versão, data e nome do autor. Conclusão Vimos que com a evolução da tecnologia estamos mais vulneráveis. Vimos a importância da segurança da informação e quais as principais ameaças que geram prejuízos. Vimos os 3 princípios básicos para um sistema de segurança. Vimos sobre análise de riscos e política de segurança.

Download