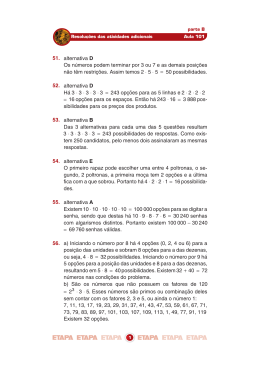

Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas ANEXO I – ESPECIFICAÇÃO TÉCNICA 1. HARDWARE DO APPLIANCE SUBITEM FUNCIONALIDADE 1.1 Cada servidor ou appliance da solução de cofre de senha deverá ser instalado em rack de 19 (dezenove) polegadas padrão EIA 310D, incluindo todos os acessórios necessários. 1.2 Deve possuir altura máxima de 2U. 1.3 A plataforma de hardware deve permitir a instalação/substituição de placas de rede, discos rígidos e fonte de alimentação sem ter que remover o aparelho do rack. 1.4 A plataforma de hardware deve ter múltiplas CPUs ou, pelo menos, uma CPU com múltiplos núcleos. 1.5 Deve possuir ao menos dois discos rígidos funcionando em RAID 1, provendo redundância dos dados. 1.6 Possuir no mínimo 2 (duas) fontes de alimentação internas redundantes AC bivolt, com seleção automática de tensão, entre 100 e 230 V, e de frequência, entre 50 e 60 Hz. As fontes deverão possuir alimentação independente, a fim de permitir a sua conexão a circuitos elétricos distintos. 1.7 Possuir cabo de alimentação para cada fonte com comprimento mínimo de 1,80m (um metro e oitenta centímetros). 1.8 Uma fonte deve ser capaz de sustentar a carga de todo o equipamento com todas as portas ativas. 1.9 As fontes de alimentação e os discos rígidos devem ser hot swappable. 1.10 Deve vir acompanhado de todos os acessórios indispensáveis para a sua perfeita instalação e funcionamento. 1.11 Deve ser destinado ao uso normal, em ambiente tropical, com umidade relativa na faixa de 20 a 80% (sem condensação) e suportar temperatura ambiente de armazenamento entre 0°C e 50°C. 1.12 PÁGINA DA DOCUMENTAÇÃO Deve operar entre temperaturas de 0°C a 40°C. Termo de Referência – Anexo I – Solução de Cofre de Senhas 1/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 1.13 Deve possuir configurações de CPU e memória (RAM e Flash) suficientes para a implementação de todas as funcionalidades descritas nesta especificação. 1.14 1.15 1.16 PÁGINA DA DOCUMENTAÇÃO Possuir módulos de ventilação redundantes e hot swappable. O fluxo de ar dos equipamentos não pode ser lateral. Para facilitar o manuseio de cabos e conexões, todas as placas de rede, interfaces e portas devem estar localizadas no painel frontal do equipamento. O equipamento deve ser entregue com a saída de ar voltada para a parte traseira do rack, conforme ilustração abaixo. 1.17 1.18 1.18.1 1.18.2 O servidor deve possuir: 1 (uma) interface de console RJ45 para acesso à interface de linha de comando do servidor; 2 (duas) interfaces Ethernet padrão 10/100/1000Base-T; 1.19 As interfaces Ethernet deverão suportar protocolos de agregação de links (LACP – 802.3ad) e Vlan Tagging (dot1q – 820.1q); 1.20 Deverá ser fornecido cabo de console compatível com a porta de console do equipamento. 1.21 Deverão ser fornecidos todos os cabos, de até 100 metros, transceptores necessários para todas as interfaces e portas do servidor, sendo que o comprimento adequado de cada cabo será especificado pela DATAPREV no momento do pedido de compra. 1.22 Possuir LEDs para a indicação do status e atividade das interfaces. Termo de Referência – Anexo I – Solução de Cofre de Senhas 2/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas 2. CARACTERÍSTICAS DA SOLUÇÃO SUBITEM 2.1 FUNCIONALIDADE PÁGINA DA DOCUMENTAÇÃO A solução deve ser ofertada contemplando todo hardware e software necessários para o funcionamento da solução de Cofre de Senhas e que possam ser instalados nos Data Centers da DATAPREV. 2.2 A solução de cofre de senhas deve permitir ser configurada em cluster, composto por dois servidores em alta disponibilidade local. Também deverá permitir a integração de outros 2 (dois) cofres de senhas de backup, sem alta disponibilidade local, cada um localizado em outros Data Centers remotos, distintos e em redes diferentes, sendo estes acionados apenas em caso de falha do cluster principal de alta disponibilidade local. 2.3 No caso de falha de um dos servidores do cluster de cofre de senhas de alta disponibilidade local, o outro servidor deverá tratar todas as requisições de acesso, sem nenhum prejuízo no desempenho ou nas funcionalidades. 2.4 No caso de falha dos 2 (dois) servidores do cluster de cofre de senhas de alta disponibilidade local, cada um dos servidores localizados nos Data Centers remotos deverão ser capazes atender a todas as solicitações. 2.5 As alterações realizadas no cluster de cofre de senhas de alta disponibilidade local deverão ser automaticamente replicadas para os outros servidores de redundância, de forma assíncrona e com delay máximo de 50ms. 2.6 Conexões entre usuários e a solução de cofre de senha que possuam largura de banda de 512kbps deverão ocorrer sem nenhuma perda de funcionalidade. 2.7 Conexões entre usuários e a solução de cofre de senha que possuam delay de 700ms deverão ocorrer sem nenhuma perda de funcionalidade. 2.8 Caso seja necessário restaurar todas as configurações e os dados da solução de cofre de senhas, deverá ser possível extrair essas informações do servidor localizado nos Data Centers remotos. 2.9 Deve ser possível, caso desejado pela Dataprev, replicar a solução em 3 (três) Data Centers, fornecendo redundância entre cada um. 2.10 Deve haver nos 3 (três) Data Centers uma interface web que seja utilizada para administrar e utilizar a solução. A interface web deve permitir, caso seja necessário, a autenticação dos usuários da solução com o uso de dois fatores. 2.10.1 Caso a interface web não seja disponibilizada no mesmo hardware do Cofre de Senhas, a mesma poderá ser fornecida em hardware separado, desde que atenda a todas as funcionalidades constantes nesta Especificação Técnica. Termo de Referência – Anexo I – Solução de Cofre de Senhas 3/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.11 Quaisquer recursos oferecidos pela solução devem funcionar sem a necessidade de instalação de agentes ou qualquer software nos sistemas alvos, exceto se o agente for para resolver problemas de usuários e senhas embutido no código das aplicações. 2.12 Os agentes instalados devem armazenar um cache das respostas fornecidas pelo cofre de senhas, para impedir que as aplicações assistidas parem de executar suas ações caso o cofre de senhas fique indisponível. 2.13 A solução deve oferecer o provisionamento e gerenciamento de todas as contas privilegiadas, incluindo contas para a administração de aplicações de negócio, bancos de dados e dispositivos de redes, não se limitando apenas às contas de sistemas operacionais de servidores. 2.14 A solução deverá gerenciar pelo menos 6.000 sistemas-alvo, independente da quantidade de contas e usuários gerenciados e possibilitar a expansão em até 50% desta quantidade nos próximos 5 anos, totalizando 9.000 sistemas-alvo. 2.15 A solução deve ser flexível no processo de aprovação para o acesso a contas privilegiadas (acessos pré-aprovados, acessos com aprovação única, acessos com aprovação dupla ou outros que possam compor a solução fornecida). 2.16 A solução de Cofre de Senha deve oferecer duas maneiras de acessar os sistemas-alvo: 2.16.1 Prover área de transferência segura, de forma que o solicitante possa visualizar a senha ou copiá-la para a tela de login do sistema-alvo. 2.16.2 Prover autenticação transparente no sistema-alvo, ou seja, a solução deverá iniciar uma sessão no sistema-alvo, injetando diretamente as credenciais na tela de login do sistema-alvo e servindo como um proxy para a sessão entre o usuário e o sistema alvo, de forma que a senha não seja exposta ao solicitante do acesso e ao mesmo tempo isolando a sessão de ameaças relacionadas a softwares maliciosos instalados na estação do administrador. Com esse isolamento, mesmo que as estações dos administradores estejam comprometidas, os sistemas finais não serão afetados. 2.17 A forma de acesso que possibilita a exibição da senha do sistema-alvo deverá oferecer opção para ser desabilitada, se a Dataprev assim desejar. 2.18 A solução deve permitir acesso simultâneo ao cofre virtual e às contas privilegiadas por dois ou mais usuários. 2.19 Dois ou mais usuários poderão solicitar acesso à mesma conta privilegiada, sem comprometimento da rastreabilidade. 2.20 Em alguns casos, como por exemplo a indisponibilidade de comunicação entre o Cofre e um sistema alvo, a solução deverá ser capaz de informar para o usuário a senha de uma conta privilegiada, que deverá ser utilizada para acessar diretamente o dispositivo. Nesse caso não é exigido que as ações realizadas nos sistemas alvos sejam registradas. Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 4/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.21 A solução deverá possuir mecanismo para exportar arquivo com as últimas senhas para repositório remoto, de forma criptografada e com dupla custódia para o acesso, de forma a prover um mecanismo de recuperação de senhas no caso de falha total da solução. 2.22 A solução deverá ser utilizada por, no mínimo, 4000 usuários e possibilitar a expansão em até 50% desta quantidade nos próximos 5 anos. 2.23 A solução deverá ser capaz de tratar 1500 sessões concorrentes entre os usuários e os dispositivos gerenciados, provendo todas as funcionalidades exigidas neste documento e possibilitar a expansão em até 50% desta quantidade nos próximos 5 anos. 2.24 A interface web localizada em cada Data Center deverá atender a picos de até 200 sessões simultâneas cada e possibilitar a expansão em até 50% desta quantidade nos próximos 5 anos. 2.25 Se for necessária a existência de banco de dados na solução fornecida, o mesmo deverá ser parte integrante da solução, não sendo aceito banco de dados externo ao cofre. 2.26 Deve ser permitido aos administradores se autenticarem na interface de gerência da solução através de certificado digital ou nome de usuário e senha. 2.27 No caso de usuário e senha, o usuário deverá poder se autenticar utilizando quaisquer dos seguintes esquemas: contas de usuários cadastrados no próprio servidor de gerência, RADIUS e estruturas LDAP. 2.28 Deve ser permitido que os usuários se autentiquem na solução de cofre de senhas utilizando credenciais de usuário e senha. 2.29 Deve ser permitido que os usuários se autentiquem na solução de cofre de senhas utilizando certificados digitais. 2.30 A solução deve se comunicar de forma transparente com serviços de diretório OpenLDAP para a verificação/obtenção de credenciais. 2.31 A comunicação com os serviços de diretório deve ser efetuada via protocolo LDAPS. 2.32 Por razões de segurança, deve ser permitido aos administradores se autenticarem nos servidores de gerência da solução utilizando contas cadastradas em uma base local da própria solução. 2.33 A interface de gerenciamento da solução deve ser acessada através de navegadores web utilizando protocolo HTTPS. 2.34 A solução deve ser compatível com, pelo menos, os navegadores Google Chrome, Firefox e Internet Explorer. 2.35 A solução deve permitir segregação de funções, baseado em perfis, de tal maneira que um determinado usuário seja impedido de utilizar uma conta privilegiada sem a devida aprovação de um usuário com o papel de gestor. 2.36 Deve permitir a construção de fluxos customizáveis de aprovação de acesso por perfil criado. Os fluxos iniciais necessários são: Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 5/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.36.1 Perfil com aprovação do Gestor da Pessoa e do Responsável do Perfil; 2.36.2 Perfil com aprovação por vários responsáveis; 2.37 O acesso ao fluxo de solicitação e aprovação deve ser possível de ser realizado de forma remota e segura. 2.38 A solução deve ser capaz de notificar, via e-mail, novas solicitações para as pessoas responsáveis pela aprovação. 2.39 A solução deve ser capaz de notificar ao solicitante, via e-mail, acessos que foram ou não aprovados, bem como o motivo da não aprovação. 2.40 As notificações devem ser parametrizáveis, de modo que o administrador da solução possa habilitar/desabilitar individualmente as notificações. 2.41 A solução deve possuir função para revogar todos os acessos de uma pessoa de maneira imediata. 2.42 O sistema deve ser capaz de comparar os acessos que foram concedidos e estão registrados em sua base com os acessos que realmente foram realizados em um ativo. Após a comparação, o sistema deve exibir através de um relatório as inconsistências encontradas, tais como: 2.42.1 Login realizado no ativo, mas não autorizado no sistema. 2.43 A solução deve oferecer um campo para que seja inserido um número identificador de demanda ou mudança ao qual o acesso estará associado. 2.44 A solução deve oferecer interface para usuários e auditores, provendo mecanismos de controle de acesso flexíveis para criar visões/grupos personalizados de dispositivos gerenciados e contas privilegiadas. 2.45 Toda a transmissão de dados entre os componentes da solução deve ser criptografada. 2.46 Sobre a utilização de padrões criptográficos por determinadas funcionalidades, a solução deve atender aos seguintes requisitos: 2.46.1 Possibilitar a utilização de algoritmo AES-256 para criptografia do tráfego. 2.46.2 Para operações de autenticação e de acordo de chave de sessão, deve permitir a utilização de algoritmos dos sistemas de criptografia de chave pública RSA ou ECC. 2.46.3 Para os algoritmos do sistema de criptografia ECC, deve permitir a utilização de chaves de, no mínimo, 384 bits. 2.46.4 Para os algoritmos do sistema de criptografia ECC, deve permitir a utilização de curvas Brainpool (RFC 5639). 2.46.5 Para os algoritmos do sistema de criptografia RSA, deve permitir a utilização de chaves de, no mínimo, 2048 bits. 2.46.6 Para geração de hash, deve permitir a utilização do algoritmo SHA-256 ou variações superiores da família SHA-2. Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 6/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.47 Deve implementar os seguintes métodos de autenticação: Usuário e Senha, Certificados Digitais, RADIUS, TACACS, LDAP e Autenticação baseada em Windows. 2.48 Deve permitir a utilização do Cofre de Senha através de dispositivos móveis com sistemas operacionais Android e Apple IOS. 2.49 Deve ser compatível MINIMAMENTE com os seguintes sistemas/aplicações: 2.49.1 Sistemas Operacionais Windows Server 2008 ou superior, Red Hat Enterprise Linux 6 ou superior e AIX 61. e 7.1. 2.49.2 Aplicações Windows: contas de serviço englobando contas de serviço do SQL server em cluster, tarefas agendadas, pools de conexão do IIS, COM+, usuário anônimo do IIS, serviços de Cluster. 2.49.3 Sistemas Gerenciadores de Bancos de Dados: Oracle, Oracle RAC, MSSQL, MySQL. 2.49.4 Appliances de Segurança: Check Point, Nokia, Cisco, IBM, SourceFire e Imperva. 2.49.5 Dispositivos de rede: Cisco, D-Link, HP, 3com, Alcatel, Foundry, Brocade e ARUBA. 2.49.6 Aplicações: WebLogic, JBOSS, Tomcat, Peoplesoft, Oracle Application Server, Apache e IIS. 2.49.7 Serviços de Diretórios: OpenLDAP. 2.49.8 Acesso Remoto e monitoração: CA, IBM (Incluindo a HMC – Hardware Management Console dos servidores IBM System P), HP iLO, Sun, Dell DRAC, Digi, Cyclades, Fujitsu. 2.49.9 Ambientes Virtuais: VMware e Openstack. 2.49.10 Storages: Hitachi, EMC e IBM. 2.50 A solução deve permitir que seja gerada automaticamente uma nova senha para cada conta após sua utilização ou depois de um período pré-determinado a partir da solicitação original. 2.51 As senhas geradas automaticamente pela solução de cofre de senhas devem seguir os seguintes requisitos: 2.51.1 Possuir no mínimo 8 caracteres 2.51.2 Ser composta por números, letras maiúsculas, letras minúsculas e por caracteres especiais; 2.51.3 Aleatórias de modo que dentro do histórico de uma conta seja improvável encontrar duas senhas iguais. 2.51.4 Não seja baseada em palavra de dicionário. 2.52 Falhas nas trocas de senha devem gerar alertas imediatamente ou, se desejado, após um determinado número de tentativas. Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 7/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.53 A solução deve possuir uma ferramenta de armazenamento e consulta de logs que forneça, ao menos, as seguintes informações: Identificação do usuário que realizou determinado acesso a um dispositivo; identificação de quem aprovou o acesso do usuário; data e hora do acesso realizado; e as ações que o usuário realizou no dispositivo remoto. 2.54 A solução deve armazenar os logs das sessões de forma transparente para o usuário, servindo como um proxy para a sessão entre o usuário e o sistema alvo, gravando todas as ações executadas no sistema alvo. Essa ação deve ser executada de forma que a solução não dependa de alguma ação da estação do cliente para que o log seja enviado e armazenado. 2.55 O sistema deve registrar todas as atividades executadas e disponibilizar os dados de auditoria a usuários com perfil adequado (Ex.: perfil auditor). 2.56 Deve prover, ao menos, os seguintes filtros para a recuperação de logs: Tipo de atividade, data, hora e usuário. 2.57 A solução deve gerar relatórios baseados nos logs gerados, possibilitando exporta-los, ao menos, para aquivos em formato “.csv”. 2.58 A solução deve registrar atividades administrativas, como modificações de políticas e contas. 2.59 A solução deve relatar a data do último logout de cada conta privilegiada, a fim de identificar contas possivelmente não mais usadas. 2.60 A solução deve prover mecanismos de gravação em vídeo e logs de texto das sessões realizadas pelos usuários nos sistemas-alvo. Essa gravação não deve poder ser evitada, a menos se desejado pela Dataprev. 2.61 A solução deve alertar ao usuário que a sessão está sendo gravada. 2.62 A solução deve prover mecanismo de busca de gravações registradas dos acessos nos sistemas-alvo. 2.63 A solução deve permitir a busca por comandos específicos executados pelo usuário em sessões SSH. 2.64 O mecanismo de gravação deve ser fornecido e desenvolvido como parte integrante da solução, não sendo aceitos programas de outros fabricantes que não o desenvolvedor da solução proposta. 2.65 A solução deve ser capaz de armazenar os vídeos das sessões em repositório seguro, criptografado e protegido contra qualquer alteração que comprometa a integridade dessas evidências. 2.66 A solução deve oferecer funcionalidade de “Discovery” para realizar busca de novos servidores e elementos de rede, sendo capaz de levantar automaticamente as contas criadas nesses novos dispositivos. Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 8/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.67 A solução deve oferecer levantamento de contas privilegiadas em sistemas operacionais Windows, Linux e AIX. 2.68 O sistema deve prevenir o ataque “PASS THE HASH”. 2.69 A solução deve disponibilizar um mecanismo que garanta que uma determinada conta não fique indisponível para a Dataprev em razão do uso da ferramenta. 2.70 A solução deve apresentar recurso “break glass” para acesso de emergência às contas, ou seja, deverá permitir acesso a ativos protegidos de forma emergencial, sem a necessidade de aprovação prévia em contas no qual o usuário não teria acesso, sem perda de rastreabilidade. 2.71 A solução deve atender ao número máximo de usuários licenciados, concorrentemente, sem queda de performance. 2.72 A solução deve gerenciar senhas privilegiadas de aplicações, de modo a evitar situação de senhas embutidas em códigos-fonte. 2.73 A solução deve gerir contas privilegiadas em ambientes Linux e Windows (inclusive contas de serviços, como COM+, contas do IIS, etc) de modo a garantir que a troca automática destas senhas não interfira na execução destas contas. 2.74 Deve possibilitar a eliminação de credenciais privilegiadas inseridas dentro de códigos-fonte, scripts e arquivos de configuração, fazendo com que passem a ser invisíveis aos desenvolvedores e equipe de suporte e TI, sem causar nenhum impacto na performance da aplicação. 2.75 A solução deve autenticar de forma confiável as requisições de senhas realizadas por aplicações, com a finalidade de não permitir que qualquer usuário ou código malicioso tenha acesso ao repositório de senhas, utilizando para tal tecnologia de restrição e autenticação que inclua Assinatura Digital (Hash), Path, Sistema Operacional e endereço IP do host ou conjunto de hosts onde a aplicação reside. 2.76 Alteração e administração de credenciais armazenadas em arquivos, sem a necessidade de alteração do código da aplicação. 2.77 A troca periódica das senhas das aplicações deve ser feita de forma transparente, sem a necessidade de desligamento ou reinicialização de sistemas. 2.78 Deve implementar a especificação IETF RFC 2460, referente ao protocolo IPv6. 2.79 Deve permitir programar seu desligamento para data e hora determinadas pelo administrador. 2.80 O software da solução fornecida deve, dentro das características solicitadas, ser a versão atual mais estável no momento da instalação. 2.81 O sistema operacional da solução deve possuir ferramentas para depuração e gerenciamento em primeiro nível, tais como traceroute, ping e log de eventos. 2.82 Um sistema de backup/restore de todos os dados e configurações da solução deve estar incluso e deve permitir ao administrador agendar backups para determinada data e hora e exportá-los para um servidor FTP ou SFTP remoto. 2.83 Deve suportar sincronização do relógio interno via protocolo NTP. Termo de Referência – Anexo I – Solução de Cofre de Senhas PÁGINA DA DOCUMENTAÇÃO 9/10 Diretoria de Infraestrutura de TIC - DIT Coordenação Geral de Governança de TIC - CGGT Coordenação de Recursos de TIC - COGR Termo de Referência Solução Cofre de Senhas SUBITEM FUNCIONALIDADE 2.84 Deve suportar atualização automática do horário de verão com suporte a customização local, por fato de algumas cidades do Brasil não seguirem o padrão mundial. Esta configuração deve ser realizada através de interface de configuração do sistema operacional, não sendo necessário instalar nenhum tipo de correção. 2.85 A solução deve permitir ao administrador da solução configurar a exibição das informações para os idiomas Português do Brasil ou Inglês. 2.86 Devem ser fornecidos manuais de instalação, configuração e operação da solução, na língua portuguesa ou inglesa, com apresentação de boa qualidade. 2.87 A solução deve ser aderente à Norma ISO/IEC 27001. PÁGINA DA DOCUMENTAÇÃO 3. MONITORAÇÃO DA SOLUÇÃO SUBITEM 3.1 FUNCIONALIDADE Os servidores da solução devem suportar os padrões abertos de gerência de rede SNMPv1, SNMPv2c e SNMPv3, incluindo a geração de traps SNMP para falhas de hardware e eventos, como alterações na configuração do equipamento, por exemplo. 3.2 A solução deve implementar a MIB II, conforme RFC 1213. 3.3 Deve implementar SNMP sobre IPv6. 3.4 PÁGINA DA DOCUMENTAÇÃO Deve prover, entre outras, as seguintes informações do sistema para cada gateway: sistema operacional, consumo de CPU, consumo de memória, percentual de HD livre, atividade de rede e sessões concorrentes. Termo de Referência – Anexo I – Solução de Cofre de Senhas 10/10

Download