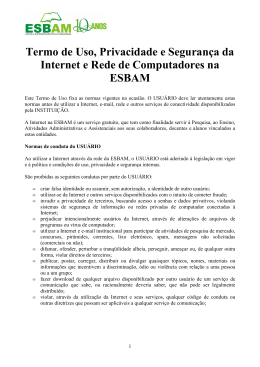

Mudanças Vitais para a Segurança da Informação Adler Hoff Schmidt Cleber Foletto Pedrozo Cristiano Albiero Berni Senhas Força de uma senha? Conhecimento mútuo de senha Senhas velhas Senhas similares Senhas e múltiplos servidores Senha e responsabilidade pessoal Hierarquia de Acesso às Máquinas com Dados Responsabilização caso algo aconteça de errado Senso de hierarquia de acesso, recorrente ao primeiro item Centralização dos Dados Servidor é um sistema de computação que fornece serviços a uma rede de computadores. Exemplo de serviços: arquivos e correio eletrônico. Computadores que acessam os serviços de um servidor são chamados clientes. As redes que utilizam servidores são do tipo cliente-servidor. Centralização dos Dados Vantagens: Segurança dos dados, controlando o acesso por usuário (cada usuário tem sua área de trabalho); Garantia da integridade dos dados utilizando rotina de backup num único servidor; Limitação por usuário dos dados que serão acessados. Proteções da Máquina Central Firewall aplica uma política de segurança a um determinado ponto de controle da rede. Consiste em regular o tráfego de dados entre redes distintas e impedir a transmissão e/ou recepção de acessos nocivos ou não autorizados. Qual Firewall usar? Proteções da Máquina Central Antivírus são softwares projetados para detectar e eliminar vírus de computador. Vírus de computador é um programa malicioso que, tal como um vírus biológico, infecta o sistema, faz cópias de si mesmo e tenta se espalhar para outros computadores. A maioria das contaminações ocorrem pela ação do usuário executando o arquivo infectado recebido como um anexo de um e-mail. A segunda causa de contaminação é por Sistema Operacional desatualizado, sem a aplicação de corretivos. Sistema de Autenticação Autenticação é o ato de estabelecer ou confirmar algo (ou alguém) como autêntico, isto é, reivindica a autoria ou a veracidade de alguma coisa. Controle de acesso: um sistema computacional, cujo acesso é permitido apenas a usuários autorizados, deve detectar e excluir os usuários não autorizados. o acesso é controlado por um procedimento que estabelece a identidade do usuário com algum grau de confiança (autenticação), e só então concede determinados privilégios (autorização). Armazenamento dos Dados Utilização de um Banco de Dados Um banco de dados é usualmente mantido e acessado por meio de um software conhecido como Sistema Gerenciador de Banco de Dados (SGBD) Exemplos de banco de dados: Microsoft Access, dBASE MySQL, PostgreSQL, Firebird, Microsoft SQL Server e Oracle. Conclusão Perguntas? Questionário!

Download