Universidade do Vale do Rio dos Sinos – Unisinos Graduação Tecnológica em Segurança da Informação Segurança de Redes Sem Fio Andrius Dal Pizzol, Felipe Feltes, Guilherme Hoescher, Jonas Voltz 10 de Setembro de 2011 Sumário Segurança em redes GSM Algoritmos utilizados no GSM Mecanismo de autenticação de rede GSM GPRS UMTS - 3G 2 Segurança em redes GSM •Segurança em redes GSM consiste dos seguintes aspectos: •Autenticação da identidade do assinante; •Confidencialidade da identidade do assinante; •Confidencialidade das sinalizações do assinante; •Confidencialidade dos dados do assinante; •Implementadada em 3 diferentes elementos: •Subscriber Identity Module (SIM); •International Mobile Subscriber Identity (IMSI) •Chave individual de assinante (Ki) •Algoritmo A8; •Algoritmo A3; •GSM HandSet (Aparelho); •Temporary Mobile Subscriber Identity (TMSI); •Algoritmo A5; •GSM Network; •Algoritmos A3, A5 e A8; 3 Segurança em redes GSM •Os esquemas de segurança das redes GSM são formados de forma que dados como IMSI e a chave Ki nunca sejam transmitidos pela rede de rádio. •As transmissões são criptografadas utilizando uma chave randômica temporária (Kc) •Mecanismos de challenge-response são utilizados para garantir a autenticação; •O Authentication Center (AUC) é a base de informações de identificação e autorização dos assinantes; •Esta base é composta do IMSI, TMSI, Local Area Identity (LAI) e do Ki de casa assinante; •Para que a segurança seja garantida, todos os 3 elementos são necessários; 4 Algoritmos •A3 •É utilizado no SIM Card para autenticar o usuário na rede GSM. •Existem técnicas conhecidas para explorar falha no sistema possibilitando a clonagem de aparelho desde que se obtenha o SIM. •No Brasil por motivo de compatibilidade com sistema Europeu utiliza-se ainda COMP128. •A5 •Utilizado para criptografia de dados entre a Mobile Station e a Base Station •Atualmente utilizado o A5/3 devido a problemas de segurança conhecidos das versões A5/2 e A5/1 •Em 2010 foi realizado um ataque com sucesso ao algoritmo sendo possível recuperar a chave utilizada, porem não se aplica ao uso do A5/3 em redes GSM. 5 Algoritmos •A8 •Algoritmo de geração de chave assim como o A3 e reside no SIM Card assim como HLR (Home Location Register) •É utilizado para gerar o Kc, que é uma chave de sessão para criptografia dos dados e é gerado com o Ki e o RAND possuindo 64bits. •É utilizado normalmente com o A3 formando o A3/A8 ou COMP128. 6 Mecanismo de autenticação 7 GPRS • General Packet Radio Service • Taxa de de 26 a 40 kbit/s, podendo chegar na teoria a 171,2kbit/s. • Implantação implica em pequenas modificações na infraestrutura • Padronizado para transporte de dados definidos pelos protocolos IP 8 GPRS • SGSN (Serving GPRS Support Node) entrega pacotes de dados de e para as estações móveis dentro de sua área de serviço. Armazena informações de localização (célula atual e VLR atual) e os profiles do usuário (IMSI, endereço utilizado na rede de pacotes de dados) • GGSN (Gateway GPRS Support Node) atua como uma interface com a rede externa de pacotes (Internet). 9 Estrutura GPRS 10 Algoritmo GPRS 11 Segurança GPRS • Confidencialidade – É criado uma TLLI (Temporary Logical Link Identifier, ao invés de usar a IMSI. (Radio e SGSN). • Autenticação – Mesma utilizada pelo GSM porém relacionada com o SGSN. • Cifragem – GPRS cifra dados e sinal durante a transferência de dados. (MS -> SGSN) 12 Segurança GPRS – Existem 7 GEA (GPRS Encryption Algorithms). • Segurança em Geral – Devido ao fato de estar conectado a uma rede de dados, fica exposta as mais conhecidas ameças de segurança. • Virus / Trojans • Roubo de Informaçoes • Segurança da Infraestrutura da Operadora (DoS, Configurações 13 3G - UMTS - UMTS - Universal Mobile Telecommunications System - Considerada a sucessora do GSM - Opera em conjunto com as redes GSM (possibilitando a migração gradativa) - Planejado para ofertar uma infinidade de serviços, juntamente com uma estrutura universal de roaming, preservando as configurações pessoais de cada cliente. 14 UMTS - Arquitetura 15 UMTS - Domínios A arquitetura da rede UMTS, é subdividida e três domínios, que correspondem a: − User Equipament : Corresponde ao terminal móvel juntamente com seu modelo de identificação do usuário USIM (Universal Subscriber Identity Module) − UTRAN : Rede de acesso ao sistema de rádio na arquitetura UMTS – utiliza WCDMA − Core Network: Sistema de controle da rede, subdividida em comutação de pacotes, circuitos e banco de bados. 16 UMTS – Componentes Core Network Comutação de Circuitos: MSC – Mobile Switching Center – Comutação e sinalização terminais presentes em sua área. VLR – Visitor Location Register – Informações temporárias de terminais em deslocamento (Roaming) 17 UMTS – Componentes Core Network Comutação de pacotes: SGSN – Serving GPRS Support Node – Conexão lógica de terminais intra áreas. GGSN – Gateway GPRS Support Node – Interface entre redes de pacotes (internet). 18 UMTS – Componentes Core Network Banco de Dados: HLR – Home Location Register – Base dados de assinantes. (perfil, status, conta,..) AuC – Authenticator Center – Armazena chave de identidade para cada assinante. Gera chave criptográfica para assinante e UTRAN. EIR – Equipament Identity Register – Armazena 19 os IMEIs dos equipamentos UMTS – IMS (Internet Protocol Multimedia Subsystem) 20 UMTS – Melhorias de Segurança GSM - Autenticação Assinantes - Confidencialidade (identidade) - SIM Removível - Criptografia Interface Rádio UTMS - Segurança contra falsa ERB - Extensão criptográfica (nós aéreos) - dados chaves cifradas - Mecanismo de atualização 21 UMTS – Arquitetura de Seguraça TE: Equipamento Terminal USIM: User Identity Module Serviço SN: Rede Servir HN: Home Network MT: Terminação Móvel AN: Rede de Acesso 22 Bibliografia • GPRS Security – Charles Brookson, Dezembro 2001 • Authentication and Security in GPRS Environment: An Overview, Lasse Huovinen, Department of Computer Science and Engineering, Helsinki University of Technology • Security Algorithms Group of Experts (SAGE), GSM and GPRS GEA. • GPRS – www.teleco.com.br • UMTS http://www.gta.ufrj.br/ftp/gta/TechReports/RiLoPe03a.pdf • UMTS http://www.wirelessbrasil.org/wirelessbr/artigos/SegurancaUMTS-Geral.pdf 23

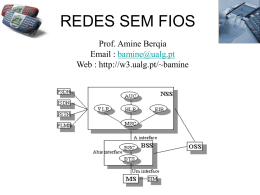

Baixar