Documento técnico de negócios Rearquitete sua rede para BYOD Documento técnico de negócios Índice 3 Resumo executivo 4 A rede legada está impedindo que você progrida? 4Inflexibilidade 5 Segurança limitada 5Complexidade 6 Rede lenta de três camadas 6 Rearquitetar sua rede para BYOD 6 Práticas recomendadas para redes sem fio de BYOD 7 Mantendo a rede segura 8 Sem fio simplificado 8Conclusão Documento técnico de negócios Página 3 Resumo executivo Se você percebeu mais funcionários acessando a rede corporativa usando seus dispositivos móveis de propriedade pessoal, você não está sozinho. Muitos funcionários estão aumentando sua produtividade ao usar smartphones e tablets no trabalho. Acabaram-se os dias em que os departamentos de TI ditavam os tipos de dispositivos móveis que poderiam acessar a rede. As políticas de BYOD (Traga seu próprio dispositivo), embora aumentem a satisfação e produtividade do funcionário, estão comprometendo redes corporativas. Redes legadas, principalmente aquelas comuns em campi e filiais, são particularmente limitadas. Elas são inflexíveis e não permitem que funcionários personalizem a forma como usam a rede. Elas aumentam os riscos de segurança conforme os usuários conectam dispositivos móveis que não estavam previstos pelos desenvolvedores de rede. São complexas e bastante trabalhosas que exigem alterações manuais de configuração para permitir a conexão de novos dispositivos. E sua antiga arquitetura em três camadas pode desacelerar aplicativos modernos, principalmente em redes sem fio. Uma rede corporativa rearquitetada facilitará a proteção e gerenciamento da iniciativa BYOD. Novas gerações de equipamento de rede podem ajudar a reduzir lentidões. Uma rede atualizada será flexível e expansível. E aplicativos superiores de gerenciamento de rede podem mostrar aos administradores exatamente quais dispositivos estão na rede, o que eles estão acessando e o quão seguro são—tudo a partir de uma única plataforma. Este documento técnico descreve as limitações de redes legadas, principalmente para suportar iniciativas de BYOD. Entender tais limitações pode abrir caminho para uma política de gestão BYOD de sucesso para redes de campi e escritórios. Documento técnico de negócios Página 4 A rede legada está impedindo que você progrida? O departamento de TI costumava fornecer todos os dispositivos que eram conectados à rede com fio do local de trabalho. Hoje, os usuários tendem a ter vários dispositivos, não necessariamente fornecidos ou até nem mesmo aprovados pelo departamento de TI, e eles esperam usá-los para aplicações complexas, como fazer a transmissão de vídeos ou manter conversas através de uma rede sem fio. À medida que as exigências de rede sem fio tornam-se mais complexas e os serviços mudam, a sua rede precisa se adaptar. Com uma rede ultrapassada, pode ser difícil. Redes legadas limitam a iniciativa BYOD de quatro maneiras. 1.Inflexibilidade: Elas foram projetadas para que a TI gerencie usuários e tipos de localização. Os funcionários não podem personalizar como usam a rede, comprometendo, assim, a produtividade. E os integrantes da equipe de TI precisam usar—e aprender—uma plataforma de gerenciamento diferente para cada tecnologia na rede. 2.Segurança limitada: Elas foram desenvolvidas com limites bem definidos, mas hoje apresentam riscos de segurança visto que os usuários estão se conectando com dispositivos móveis que não existiam quando a rede foi desenvolvida originalmente. 3.Complexidade: É preciso tempo e trabalho manual para alterar a configuração de rede sem fio, uma vez que ela depende de scripts e de alterar a interface de linha de comando (CLI). As redes estão mais complexas, exigindo que dados, vídeos e voz sejam transmitidos de forma suave, mesmo através de rede sem fio. 4.Rede lenta de três camadas: A rede tradicional de três camadas foi desenvolvida para uma época em que a maioria dos funcionários usava computadores desktop e a rede sem fio era privilégio de poucos executivos. Ter três camadas em vez de duas deixa a rede mais lenta, pois requer um nó extra sempre que a rede é usada. Vamos examinar estes desafios e saber como superá-los. Inflexibilidade Redes legadas foram projetadas com uma configuração fixa. Os funcionários recebiam computadores do departamento de TI e o equipamento era conectado à rede com fio. Cada escritório tinha um ponto de rede e a configuração não mudava. Como os funcionários não podiam personalizar sua rede nem os dispositivos que eram conectados a ela, a TI sabia quais dispositivos estavam conectados. A largura de banda e capacidade eram planejadas com a ideia de que cada usuário teria um dispositivo na rede. Para manter os custos baixos, a rede não era desenvolvida com capacidade adicional. Hoje, um único usuário pode ter um computador desktop, um laptop, um tablet e um smartphone—todos conectados à rede, possivelmente ao mesmo tempo. Os usuários esperam o mesmo desempenho, seja assistindo a um vídeo de treinamento através de conexão Wi-Fi ou realizando uma chamada via Skype de seu computador desktop. O modelo de local de trabalho está mudando também, com os funcionários se conectando à rede a partir de salas de reunião e outros espaços de trabalho compartilhados. Projetos de rede antigos não estão à altura da tarefa. Documento técnico de negócios Página 5 Segurança limitada Redes legadas permitiam segurança rigidamente controlada. Os administradores de rede determinavam quais dispositivos eram e não eram permitidos. Firewalls sofisticados impediam que dispositivos não autorizados acessassem dados corporativos. E era fácil saber se um dispositivo estava autorizado, pois o departamento de TI fornecia acesso a todos os dispositivos permitidos: Eles os compravam, desenvolviam e forneciam suporte remoto a eles. Este não é mais o caso. O melhor firewall não pode fornecer proteção total contra dispositivos não confiáveis—mas, essencialmente, as políticas de segurança de BYOD convidam usuários a conectarem estes dispositivos. A segurança não pode mais se limitar apenas à proteção ds fronteiras da rede. Ela precisa ser empregada onde quer que seja que os usuários estejam se conectando à rede. Os administradores de rede de hoje precisam de visibilidade sobre os dispositivos que são conectados à rede: que tipo de dispositivo eles são, o que eles estão acessando e quanta largura de banda eles estão consumindo. As soluções devem ser flexíveis para que você possa oferecer novos serviços assim que estiverem disponíveis. As limitações de redes legadas tornam estes tipos de mudanças e segurança de BYOD um processo lento. Tradicionalmente, a mudança da rede legada tem sido feita manualmente, através de CLI. Mas o volume de novos dispositivos—juntamente com o fato de que os usuários não informam necessariamente ao departamento de TI sobre todo dispositivo novo que conectam à rede— torna isto impossível. Os usuários convidados da rede apresentam um desafio adicional—e os visitantes de seu escritório têm maior probabilidade de aparecer com um tablet, laptop ou telefone que esperam conectar à rede. Você deseja conceder acesso LAN sem fio aos visitantes de seus campi ou instalações de escritório, mas você também deseja garantir que dados corporativos confidenciais sejam mantidos em segurança. Por fim, os funcionários estão exigindo mais acesso sem fio e querem que ele seja rápido e confiável. Complexidade Com redes legadas, o número de dispositivos na rede era relativamente estático—e os administradores de TI sabiam quais eram estes dispositivos. Quanto mais funcionalidade e recursos são adicionados à rede, mais complicado fica o gerenciamento. Quando uma rede sem fio é adicionada à rede com fio, de repente existem dois grupos de rede, dois grupos de aplicativos de gerenciamento e dois grupos de implementações de segurança. Agora a complexidade foi multiplicada. Com dispositivos desconhecidos entrando e saindo da rede—e o mesmo usuário acessando a rede ora a partir de um laptop, ora a partir de um smartphone—é importante ter um sistema integrado que possa gerenciar todas estas interações. Usar CLI para definir e aplicar políticas não é mais realista. Documento técnico de negócios Página 6 Rede lenta de três camadas As redes legadas, com sua arquitetura em três camadas, foram projetadas para acesso com fio. Switches de acesso eram ligados a switches de distribuição, os quais, por sua vez, eram ligados ao backbone de alta velocidade. Isto fazia sentido na época em que as redes eram projetadas, pois nem todos os switches de acesso podiam ser ligados diretamente à rede principal. Com uma arquitetura cliente/servidor, os administradores de rede segregavam fisicamente o tráfego em sub-redes diferentes. Hoje, no entanto, a tecnologia do local de trabalho parece muito diferente. Tecnologias altamente colaborativas como virtualização, colaboração de vídeo, voz por IP e colaboração de grupos de trabalho requerem uma rede de baixa latência. No caso da virtualização de desktop, por exemplo, dados e aplicativos são armazenados em nuvem, o que significa que o dispositivo tem de se conectar ao servidor baseado em nuvem sempre que o usuário precisar dos aplicativos. A antiga arquitetura em três camadas acrescenta um nó extra na rede, deixando o processo lento. A rede sem fio legada também não foi projetada para suportar dispositivos móveis de baixo consumo de energia que precisam estar próximos a um ponto de acesso para conectividade adequada. Para suportar dispositivos móveis de forma apropriada, as redes sem fio devem ser reprojetadas para maior densidade (mais dispositivos em uma área menor e mais próxima de pontos de acesso). Rearquitetar sua rede para BYOD Práticas recomendadas para redes sem fio de BYOD Em vez de ficar preso à complexidade que BYOD adicionaria à sua rede, por que não aproveitar esta oportunidade para simplificá-la? Considere mudar a arquitetura de sua rede para uma em duas camadas, para maior largura de banda e transferência mais rápida de dados. Uma rede definida por software facilita a reconfiguração da rede para acomodar mudanças dinâmicas impostas pelos usuários. Documento técnico de negócios Página 7 Uma rede de duas camadas será mais rápida e terá latência mais baixa, fazendo com que videoconferências e usos similares funcionem sem problemas. Ela será flexível o bastante para suportar tipos novos de infraestrutura—como serviços em nuvem—sem deixar de suportar seus investimentos existentes e firewall, roteamento e políticas de otimização de fornecimento de aplicativos. E com uma interface única que mostra tudo, desde o uso de aplicativos até a latência do roteador, sua equipe de TI será mais eficiente e eficaz. Uma rede flexível e expansível permite que os funcionários utilizem vários dispositivos no trabalho. Ela se expande à medida que novos dispositivos são adicionados e novas demandas de negócios são introduzidas. Uma rede flexível também torna fácil adicionar pontos de acesso onde os usuários tendem a se reunir, como em salas de reunião, cafeterias e outros espaços de alta densidade. Novas gerações de controladores WLAN podem ser usadas para gerenciar milhares de pontos de acesso, muitas vezes mais do que controladores antigos, o que é fundamental para o sucesso do suporte de BYOD. Mantendo a rede segura Com uma rede de arquitetura nova, você pode dar a seus usuários mais maneiras de serem produtivos no trabalho — e você ainda pode manter sua rede segura. Saiba como: •Segmente a rede para que as partes mais confidenciais não sejam acessíveis a convidados. •Implante uma ferramenta que possa identificar o tipo de dispositivo que está se conectando à rede, o sistema operacional que está executando e o navegador que ele utiliza. •Atualize a rede para suportar a autenticação 802.1X e o controle de acesso à rede (NAC). Isso permitirá que o seu administrador de rede limite o acesso a recursos corporativos com base no usuário, no dispositivo ou na localização. Uma rede com e sem fio unificada simplifica a sua rede para que você ofereça uma experiência consistente aos usuários, seja acessando aplicativos de negócios ou usando seus desktops ou tablets. Uma rede simplificada pode ser automatizada para que você não precise fazer alterações de configuração manualmente em cada uma de suas plataformas de gerenciamento e em todos os equipamentos de rede. Ela será integrada facilmente à sua rede existente e investimentos de segurança, assim você poderá gerenciar sua infraestrutura de vários fornecedores a partir de uma plataforma única. Documento técnico de negócios Sem fio simplificado A força de trabalho de hoje está ficando mais móvel, demandando uma conectividade "a qualquer hora, em qualquer lugar" em que os funcionários possam utilizar os próprios dispositivos. A necessidade de conectividade móvel 24 horas por dia muda a forma como enxergamos a tecnologia sem fio. Ela não é mais só um complemento à rede com fio, mas pode ser cada vez mais vista como o método de acesso principal dos funcionários. Os usuários exigem cada vez mais um acesso sem fio que funcione de forma tão rápida e sem problemas quanto uma rede com fio. Aplicativos do tipo Comunicações Unificadas e Colaboração (UCC) são muito utilizados pelos clientes móveis. Esses tipos de aplicativo exigem melhor cobertura de radiofrequência (RF) para uma qualidade de voz e vídeo maior e mais confiável. LANs sem fio de alto desempenho com pontos de acesso ligados a um modem 802.11ac são necessárias para que seja possível atender a esses níveis de serviço de qualidade superior. Os usuários irão experimentar conectividade e acesso a aplicativos mais lentos se a rede sem fio atual usar padrões mais antigos do que IEEE 802.11n. Novos pontos de acesso 802.11ac para conectividade Wi-Fi proporcionam o desempenho e segurança necessários para eliminar seus problemas sem fio. Os novos pontos de acesso 802.11ac são fáceis de serem configurados e contêm recursos criados para acelerar e simplificar a forma de fazer negócios SMB. Suportados pela tecnologia de ponta 802.11ac, os pontos de acesso podem oferecer desempenho até três vezes mais rápido do que os padrões anteriores e vêm com painéis de gerenciamento embutidos. A nova tecnologia de pontos de acesso otimiza o desempenho do cliente conforme os usuários se movimentam e as condições de RF mudam, permitindo que eles possam: • Conduzir cada dispositivo móvel para o melhor ponto de acesso • Otimizar, de forma dinâmica, o desempenho da conexão Wi-Fi enquanto os usuários se movimentam e as condições de RF mudam • A proteção contra intrusões sem fio integrada oferece proteção conta ameaças, eliminando a necessidade de sensores de RF e dispositivos de segurança separados • Carregar páginas da Web com mais rapidez e transmitir vídeos com mais qualidade • Suportar as densidades mais altas dos dispositivos móveis Devido à força de trabalho e à base de clientes móveis cada vez maiores, os negócios precisam oferecer aplicativos modernos para dispositivos móveis de forma rápida e segura. Os novos pontos de acesso 802.11ac melhoram o fornecimento de aplicativos críticos para o negócio e disponibilizam maior conectividade a clientes, funcionários e parceiros. Conclusão A solução HPE BYOD apresenta muito potencial para a satisfação e produtividade dos funcionários. Não deixe que sua rede legada atrapalhe. Entre em contato com o seu parceiro de negócios local ou com o escritório de vendas local da HPE para discutir como você pode criar uma rede preparada para BYOD para seu campus ou escritório. Saiba mais em hpe.com/networking/byod © Copyright 2013–2015 Hewlett Packard Enterprise Development LP. As informações contidas neste documento estão sujeitas a alterações sem aviso prévio. As únicas garantias para produtos e serviços da HPE são as definidas nas declarações de garantia expressa que acompanham tais produtos e serviços. Nenhuma parte deste documento deve ser interpretada como garantia adicional. A HPE não se responsabiliza por omissões, erros técnicos ou erros editoriais contidos neste documento. Bluetooth é uma marca comercial de seu proprietário, utilizada sob licença pela Hewlett-Packard Company. 4AA4-3882PTL, novembro de 2015, Rev. 1

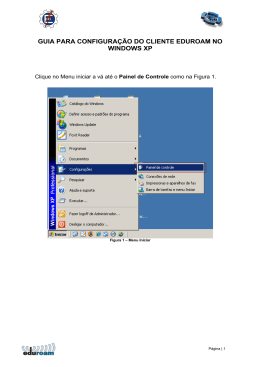

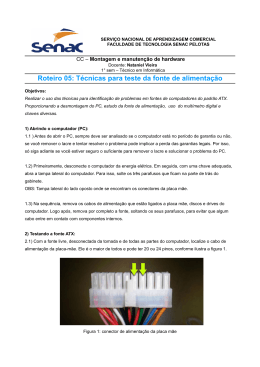

Download