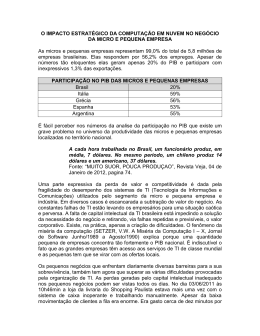

UNIVERSIDADE DO VALE DO RIO DOS SINOS – UNISINOS UNIDADE ACADÊMICA DE EDUCAÇÃO CONTINUADA CURSO DE ESPECIALIZAÇÃO EM ADMINISTRAÇÃO DA TECNOLOGIA DA INFORMAÇÃO FABIANO JOSÉ ROSSETTO COMPLEXIDADE DA GESTÃO DE TI EM EMPRESAS GLOBAIS E OPORTUNIDADES DA COMPUTAÇÃO NA NUVEM PORTO ALEGRE 2010 2 FABIANO JOSÉ ROSSETTO COMPLEXIDADE DE GESTÃO TI EM EMPRESAS GLOBAIS E OPORTUNIDADES DA COMPUTAÇÃO NA NUVEM Trabalho de conclusão de curso de especialização apresentado como requisito parcial para a obtenção do titulo de especialista em Tecnologia da Informação, pelo curso de Especialização em Administração da Tecnologia da Informação da Universidade do Vale do Rio dos Sinos Orientador: Prof. Dr. Cláudio Reis Gonçalo PORTO ALEGRE 2010 3 Dedico este trabalho ao meu filho Arthur e em especial a Fabíola, minha esposa, pela compreensão nos momentos mais difíceis. 4 AGRADECIMENTOS Agradeço a todos os professores do MBA de Administração de Tecnologia da Informação da Unisinos, que de alguma forma contribuíram para o meu aprendizado. Ao professor Fabio Junges, pelo incentivo, ajuda e atenção dispensada durante todo o desenvolvimento deste trabalho, nos momentos mais difíceis e complicados tinha sempre uma bela saída e norteava uma luz no fim do túnel. A toda minha família pelos momentos de felicidade que eles me proporcionam, sempre me apoiando apesar de toda dificuldade sem minha presença nos finais de semana. Agradeço aos meus amigos Ederson Camargo, Edmilson Rodrigues, Gabriel Hoff, João Camargo, Rafael Ries e Vantuir Swarowsky pela amizade e companheirismo e por todos os trabalhos que em sala ou fora dela que sempre estiveram juntos durante estes quase dois anos de MBA. Por último, mas não menos importante gostaria de agradecer aos colegas da Souza Cruz que apoiaram a idéia e colaboraram com sugestões e dicas para a evolução do trabalho. 5 RESUMO Este trabalho pretende apresentar como a complexidade de gestão de TI vem aumentando nos últimos anos e as metodologias e ferramentas que são usadas para controlar o ambiente, além de apresentar o conceito da computação em nuvem, uma tendência que pode ajudar as empresas a otimizar recursos e melhorar o gerenciamento dos ativos de TI. Através de entrevistas com os principais executivos de algumas empresas é possível perceber como a computação em nuvem é vista e quais os principais empecilhos para adoção deste novo modelo. Como resultado desta avaliação é apresentado uma proposta de implementação na empresa Souza Cruz como forma de esclarecer o potencial deste novo modelo. Palavras-Chave: Computação em Nuvem, Gestão da complexidade, Tecnologia da informação. 6 ABSTRACT This study analyzes how much the complexity of IT management has been increasing in recent years and the methodologies and tools that are used to control the environment, and introduce the concept of cloud computing, a trend that can help companies optimize resources and improve management of IT assets. Through interviews with chief executives of some companies you can understand how cloud computing is seen and what are the main obstacles to the adoption of this new model. As a result of this evaluation is presented a proposal to Souza Cruz Company in order to clarify the potential of this new model. Key words: Cloud Computing, Complexity Management, Information Technology 7 LISTA DE FIGURAS FIGURA 1: RELAÇÃO ENTRE COMPUTAÇÃO UBÍQUA, PERVASIVA E MÓVEL ..............................................................19 FIGURA 2: PERSPECTIVA DE EVOLUÇÃO DE COMPUTAÇÃO UBÍQUA ............................................................................23 FIGURA 3: MODELO COBIT ..........................................................................................................................................25 FIGURA 4: ESTRUTURA DO CICLO DE VIDA DO SERVIÇO (ITIL V3)..............................................................................27 FIGURA 5: NÍVEL DE MATURIDADE CMMI...................................................................................................................29 FIGURA 6: CICLO DE VIDA DE UM PROJETO ...................................................................................................................31 FIGURA 7: MATURIDADE DOS TIPOS DE COMPUTAÇÃO EM NUVEM, 2009 ...................................................................42 FIGURA 8: MATRIZ DE BENEFÍCIOS X TEMPO DE IMPLANTAÇÃO ..................................................................................44 Excluído: 43 8 LISTA DE TABELAS TABELA 1: TIPOS DE EMPRESAS MULTINACIONAIS E PADRÃO DE CONFIGURAÇÃO DE SISTEMA ................................16 TABELA 2: COMPARAÇÃO ENTRE OS TIPOS DE COMPUTAÇÃO .....................................................................................20 TABELA 3: FASES DO CICLO DE VIDA DE UMA NOVA TECNOLOGIA..............................................................................41 TABELA 4: DELIMITAÇÃO DE ENTREVISTAS .................................................................................................................50 TABELA 5: ASSUNTO X RAZÃO ......................................................................................................................................51 9 LISTA DE SIGLAS AME: Região da África e Oriente Médio API: Application Programming Interface ASPAC: Região da Europa e Ásia Pacífico BAT: British American Tobbaco CCTA: Central Computer and Telecommunications Agency CEO: Chief Executive Officer CIO: Chief Information Officer CMM: Capability Maturity Model COBIT: Control Objectives for Information and related Technology COSO: Committee of Sponsoring Organizations of the Treadway Commission CRM: Customer relationship management EAI: Enterprise Application Integration ERP: Enterprise Resource Planning GSD: Global Service Delivery IaaS: Infrastructure as a Service IEC: International Electrotechnical Commission ISO: International Organization for Standardization ITIL: Information Technology Infrastructure Library KPA: Key Process Areas LACAR: Região da América Latina e Caribe PaaS: Platform as a Service PDA: Personal Digital Assistants - Assistente Digital Pessoal PDCA: Plan-Do-Check-Act PMBOK: Guide to the Project Management Body of Knowledge PMI: Project Management Institute RH: Recursos Humanos SaaS: Software as a Service SAS: Statement on Auditing Standards SEI: Software Engineering Institute TCO: Total Cost Ownership TI: Tecnologia da Informação UC: Ubiquitous Computing - Computação Ubíqua 10 SUMÁRIO 1. INTRODUÇÃO .................................................................................................................................................12 1.1 DEFINIÇÃO DO PROBLEMA.................................................................................................................13 1.2 QUESTÃO DE ESTUDO ..........................................................................................................................13 1.3 OBJETIVOS...............................................................................................................................................13 1.4.1 Objetivo Geral............................................................................................................................................13 1.4.2 Objetivos Específicos ................................................................................................................................13 2. 1.4 DELIMITAÇÃO DO ESTUDO.................................................................................................................14 1.5 JUSTIFICATIVA .......................................................................................................................................14 COMPLEXIDADE DE GESTÃO DE TI NO AMBIENTE GLOBAL ....................................................15 2.1 MODELOS PARA GESTÃO DOS ATIVOS E PROCESSOS DE TI ......................................................24 2.1.1 COBIT ........................................................................................................................................................25 2.1.2 ITIL .............................................................................................................................................................26 2.1.3 CMM...........................................................................................................................................................28 2.1.4 PMI .............................................................................................................................................................30 2.2 EVOLUÇÃO DA TI ...................................................................................................................................32 2.3 COMPUTAÇÃO EM NUVEM..................................................................................................................33 2.3.1 Modelos de aplicação de computação na nuvem .....................................................................................34 2.3.2 Tipos de computação em nuvem...............................................................................................................36 2.3.3 Vantagens x Desvantagens da computação em nuvem ...........................................................................36 2.3.4 Segurança na nuvem ..................................................................................................................................38 2.3.5 Maturidade da computação em nuvem.....................................................................................................41 2.3.6 Matriz de adoção da tecnologia ................................................................................................................43 3. METODOLOGIA .............................................................................................................................................48 3.1 ESTUDO DE CASO TEÓRICO ...............................................................................................................48 3.1.1 Questionário ...............................................................................................................................................49 4. 3.2 COLETA DE DADOS ...............................................................................................................................50 3.3 TABULAÇÃO E APRESENTAÇÃO DE RESULTADOS ........................................................................51 3.4 CONCLUSÃO DA ANÁLISE DE RESULTADOS...................................................................................51 Excluído: 53 ESTUDO DE CASO APLICADO ..................................................................................................................52 4.1 A EMPRESA SOUZA CRUZ.....................................................................................................................52 4.2 GROUP SERVICE DELIVERY (GSD) ....................................................................................................53 Excluído: 53 Excluído: 54 11 4.2.1 Objetivos do GSD ......................................................................................................................................53 Excluído: 54 Excluído: 55 4.3 ANÁLISE DO CASO .................................................................................................................................54 4.3.1 Análise das entrevistas...............................................................................................................................55 Excluído: 56 4.3.2 Aderência ao ambiente computacional da Souza Cruz ...........................................................................59 Excluído: 60 4.3.3 Próximos Passos.........................................................................................................................................60 Excluído: 61 Excluído: 63 5. CONCLUSÃO....................................................................................................................................................62 Excluído: 65 REFERÊNCIA BIBLIOGRAFICA .........................................................................................................................64 12 1. INTRODUÇÃO A necessidade de aperfeiçoar recursos e aumentar o raio de atuação para compartilhar custos são os principais motivos para as organizações consolidarem serviços de Tecnologia da Informação (TI) em escala global, neste cenário promissor a visão financeira acaba penalizando quem faz a operação destes serviços. O chamado “follow the sun”, acaba gerando sérios problemas para quem necessita comandar uma área de TI em uma empresa de atuação global. O aumento da complexidade de gestão de TI é um problema para qualquer executivo visto que não está próximo do fim, pelo contrário, novas tecnologias, novas plataformas, maior velocidade de transformação, ampla distribuição em rede, e outras tendências tecnológicas tendem a transformar a gestão de TI em uma complexa área de atuação. A evolução dos dispositivos móvel, robótica e a ploriferação da internet fazem com que as informações atravessem o mundo em questões de segundos e gerenciar estes avanços é o desafio de qualquer gestor de TI. Apesar de existirem várias metodologias e ferramentas para apoiar o gerenciamento e controle dos ativos, estas ferramentas só auxiliam, nenhuma possui uma fórmula mágica que resolva os problemas. Isso porque as ferramentas focam em alguns pilares, entre eles processos, pessoas, métricas entre outros. Já a tecnologia permeia estes pilares e evolui muito mais rápido que as próprias metodologias e principalmente ferramentas, isso não quer dizer que as metodologias não funcionam, pelo contrário, se não fossem elas hoje estaríamos vivendo em um ambiente caótico. Porém existe espaço para novos conceitos e novas formas para melhorar a gestão de TI. A computação em nuvem é uma tendência tecnológica que vem ganhando espaço no mercado, com uma filosofia de entregar mais por menos, utilizando de forma mais produtiva os ativos e entregando exatamente o que foi comprado, não há ociosidade e com isso é possível compartilhar tais custos com outros clientes. O trabalho apresentará o detalhamento de como é o gerenciamento atual e sua estrutura para suportar as necessidades de negócio, assim como um aprofundamento teórico sobre computação em nuvem, mostrando vantagens e desvantagens da nova tecnologia considerando segurança da informação. Através de uma pesquisa com alguns executivos é possível perceber o direcionamento que as empresas estão adotando para tentar mitigar o problema de gestão de TI, também é 13 possível perceber através da entrevista a perspectiva deles em relação à computação em nuvem. 1.1 DEFINIÇÃO DO PROBLEMA Devido a constantes mudanças e novas necessidades de negócio toda organização precisa ter uma área de TI flexível para as mudanças. Para poder agregar valor ao negócio às áreas de TI buscam fornecer as mais variadas soluções e em diferentes ambientes geográficos. Estas variáveis acabam tornando o ambiente de TI mais complexo e de difícil gerenciamento principalmente quando estamos falando em organizações globais na qual além das necessidades cotidianas ainda existem diferenças culturais e leis específicas em cada ponto geográfico. Neste cenário é que se pretende estudar o modelo de computação em nuvem como alternativa de redução da complexidade de gestão em TI, por meio de uma análise qualitativa a partir da percepção de executivos de TI de organizações globais. 1.2 QUESTÃO DE ESTUDO Como a computação em nuvem pode se tornar uma alternativa à complexidade de gestão de TI em empresas globais? 1.3 OBJETIVOS 1.4.1 Objetivo Geral Identificar de que forma a computação em nuvem pode se posicionar como alternativa para a redução da complexidade da gestão de TI em empresas globais. 1.4.2 Objetivos Específicos Como objetivos secundários, podem ser citados: Identificar tendências de mercado em relação a computação em nuvem; Identificar benefícios na utilização deste modelo; Analisar o aspecto da segurança no contexto da computação em nuvem; 14 1.4 DELIMITAÇÃO DO ESTUDO A computação é uma área ampla e qualquer estudo necessita esclarecer as limitações que o trabalho abrange. Para facilitar o entendimento do que se propõe o trabalho é necessário determinar o que será visto no estudo. A pesquisa pretende avaliar o modelo de computação em nuvem e o impacto que este modelo pode causar na complexidade de gestão de TI em empresas globais. Há, no entanto, uma série de outros elementos presentes no contexto da gestão de TI em empresas globais, que não serão analisados nesta pesquisa. Ainda é proposta deste trabalho olhar a questão da computação em nuvem para entender se este novo modelo pode ajudar a reduzir a complexidade de gestão. Por outro lado existem vários outros modelos que podem favorecer a redução da complexidade, que também não serão explorados nesta pesquisa. 1.5 JUSTIFICATIVA A gestão de TI é uma área de oportunidade de aprendizado muito importante para qualquer pessoa do ramo, o divisor de águas entre um bom gestor e um figurante está justamente no conhecimento e capacidade de agir. Diante disso é interesse do pesquisador compreender as variáveis de uma boa gestão principalmente em empresas globais, de forma a viabilizar uma contribuição prática efetiva à gestão de TI da empresa da qual o pesquisador faz parte. Outro fator de motivação para o estudo é o pouco conteúdo existente referente à computação em nuvem, desta forma é de interesse do pesquisador contribuir de alguma forma para a empresa na qual trabalha, assim como com a comunidade acadêmica. Por último, mas não menos importante se sabe que existe um grande potencial na própria Souza Cruz pela utilização da Computação em Nuvem como forma de reduzir a complexidade de gestão e principalmente a redução de custos dos ativos de TI. 15 2. COMPLEXIDADE DE GESTÃO DE TI NO AMBIENTE GLOBAL Nos dias atuais, a realidade do mercado e, conseqüentemente, das empresas, são fortemente influenciadas pela evolução tecnológica, e pelo modelo econômico praticado em nível global. A alta competitividade tem desafiado as empresas a dar respostas rápidas às mudanças no ambiente externo. Para ser ágil nestas respostas é necessário um alto índice de processamento de informações estratégicas permitindo as empresas serem flexíveis para sobreviver globalmente (SIQUEIRA, 2005). Segundo Porter (1990), ser o melhor não é mais suficiente, porque todos estão empenhados em ser o melhor, portanto para uma empresa manter-se no mercado é necessário criar valor para seus clientes, é se diferenciar dos concorrentes produzindo algo valoroso para os compradores. Existem três tipos de estratégia para agregar valor aos compradores, que são: liderança no custo total, diferenciação e enfoque. Na busca de um posicionamento estratégico algumas empresas acabam adquirindo outras para acelerar o processo. Nestas aquisições ou fusões a Tecnologia da informação tem um papel fundamental e muitas vezes são diretamente responsáveis para o sucesso ou fracasso da estratégia da empresa. As operações de fusão e aquisição precisam levar em conta diversos aspectos relacionados ao aumento na complexidade da gestão de TI, isso porque em um processo como este existem muitas variáveis que devem ser tratadas, tais como: Plataforma de desenvolvimento; Infraestrutura; Telecomunicações; Padronização dos processos; Fluxo de informação; Integração de aplicações; De acordo com Laudon e Laudon (1996), as empresas desenvolvem sistemas de informação internacionais respondendo à desafios e pressões do ambiente empresarial. O nãoalinhamento entre a TI e a estratégia global de negócios pode prejudicar severamente os esforços de uma empresa em sua busca de uma efetiva presença global. Não se pode esquecer que algumas estratégias globais de negócio são particularmente dependentes de informações precisas e atualizadas a respeito das operações em outros países. As empresas devem desenvolver estratégias claras para enfrentar esses desafios e os sistemas de informação internacionais precisam estar em consonância com essas estratégias. Os 16 desafios enfrentados pelas empresas para a implementação de sistemas transnacionais são divididos pelos autores em duas categorias: desafios devidos a fatores culturais (desenvolvimento de uma “cultura global”, evolução local das telecomunicações e redes de transporte, estabilidade política) e desafios devidos a fatores de negócios em escala global (desenvolvimento de mercados, produção distribuída, obtenção de economias de escala). Os autores ressaltam que cada indústria é afetada por esses fatores de maneira diferente. Os autores relacionam, ainda 4, possibilidades para a gestão de TI em empresas globalizadas, distinguindo 4 diferentes tipos de configuração de sistemas de informações: centralizados, duplicados, descentralizados e coordenados. Os sistemas centralizados são desenvolvidos e operados de maneira centralizada, possivelmente em um único local. Os sistemas duplicados são desenvolvidos de maneira centralizada, mas são distribuídos às subsidiárias para que sejam operados localmente. Os sistemas descentralizados são desenvolvidos e operados localmente por equipes de TI independentes (aparentemente este é o tipo de gestão de TI mais comum nas empresas internacionais). Finalmente, os sistemas coordenados são aqueles em que tanto o desenvolvimento quanto a operação são executado de forma integrada e coordenado através de todas as subsidiárias. Esse último tipo de sistema usualmente pressupõe uma grande infraestrutura de telecomunicações e um grande esforço de desenvolvimento de aplicativos e de gerenciamento partilhado que ultrapasse todas as barreiras culturais. A configuração de sistemas dominante varia conforme o tipo de empresa global e apresenta tendência à mudança. Na tabela 1 é retratado este comportamento observado pelos autores, ficando claro o padrão atualmente observado e o padrão emergente de desenvolvimento e gestão de sistemas. Tabela 1: Tipos de empresas multinacionais e padrão de configuração de sistema CENTRALIZADO EXPORTADORA DUPLICADO Dominante TRANSNACIONAIS COORDENADO Emergente MULTINACIONAIS FRANQUEADORAS DESCENTRALIZADO Dominante Dominante Emergente Emergente Dominante Fonte: Laudon e Laudon (1996) Entre as dificuldades, decorrentes da utilização de sistemas descentralizados, estão as restrições das legislações trabalhistas locais, as diferenças nos fusos-horários, as diferenças de qualidade e confiabilidade no fornecimento de energia elétrica local e problemas diversos, tais 17 como roubo e sabotagem. Nesse caso, também é fundamental a decisão se o sistema será único, duplicado nos diversos países, ou se serão permitidas manutenções locais. Essa última opção pode conduzir a grandes diferenças ao longo do tempo para o que deveria ser um único sistema. Sem uma forte supervisão central na manutenção dos sistemas, a tendência é que eles evoluam para uma série de diferentes sistemas locais, não interessando quão similares sejam os negócios. A telecomunicação foi destacada por Ives e Jarvenpaa (1991) como o aspecto mais importante relacionado com a plataforma de TI em sistemas globais. A esse aspecto estão associadas questões de custo e qualidade, tais como capacidade de transmissão, disponibilidade e confiabilidade das linhas de comunicação. Também são importantes os aspectos relativos às diferentes plataformas de software e hardware envolvidos em função da disponibilidade e do suporte oferecido por fornecedores nos diversos países onde a organização opera sistemas de informações. A disponibilidade das plataformas pode estar associada com: diferentes regulamentações na importação de equipamentos e software, altas taxas de importação, ausência de distribuidores autorizados e longos prazos de entrega. Mesmo que todos os recursos necessários estejam disponíveis nos países desejados, ainda assim podem existir diferenças entre os equipamentos e programas locais e da matriz, por força de adaptações realizadas pelos fornecedores. A padronização dos dados e informações é o principal problema que afeta o aspecto compartilhamento. É comum usuário de aplicações globais utilizarem bancos de dados centralizados ou, se este não for o caso, terem que consolidar dados dos diferentes países. Normalmente, isto exige que os dados envolvidos estejam bem definidos e padronizados, o que é percebido como impondo significativas barreiras para o compartilhamento internacional de dados. Entre os problemas relacionados com a padronização dos dados estão as dificuldades de linguagem, pois podem existir diferentes significados para a mesma frase ou palavra, diferenças em padrões e procedimentos nacionais, exigências legais, entre outras. O uso de códigos (de produtos, matérias-primas ou peças) diferentes em cada um dos países pode também representar dificuldades para a padronização, assim como diferenças entre moedas e medidas utilizadas. Deve-se observar que a necessidade de padronização dos dados pode enfrentar resistências por parte dos usuários locais, e que para enfrentar essa resistência é necessário encontrar um elemento na organização (pessoa ou departamento) que assuma a responsabilidade de liderar o processo de padronização e mudança. É importante garantir o envolvimento dos usuários e equipes de TI das subsidiárias no desenvolvimento destes 18 padrões. Outra questão é a necessidade de se contrapor a padronização com a necessidade de flexibilidade local, dependendo das necessidades e características do negócio, empresa, mercado e país. Em síntese deve-se buscar a padronização dos dados e processos comuns e o projeto de uma arquitetura de dados globais construídas em torno dos objetivos de negócio da organização. Stephens (1999) cita as seguintes dificuldades com a criação de sistemas de informação globais: diferenças de língua, legislação relativa à troca internacional de dados e informações, legislação local e problemas específicos de recursos humanos locais. Laudon e Laudon (1996) afirmam que diferenças políticas e culturais afetam profundamente os procedimentos operacionais padronizados das empresas. Entre os motivos apresentados estão às diferentes práticas contábeis, as diferentes leis que regem o trânsito de informações, políticas de privacidade, horário comercial, termos utilizados nos negócios e mesmo aspectos culturais extremamente específicos como, por exemplo, o fato de no Japão o uso do fax prevalecer sobre o e-mail. Os aspectos culturais e legais também se refletem nas práticas contábeis, por exemplo, na Alemanha os lucros relativos a um determinado investimento só são contabilizados quando os projetos estão terminados e pagos, enquanto que na Inglaterra esses lucros começam a ser contabilizados no momento em que há uma razoável certeza de que o projeto dará certo. Até razões intrínsecas de procedimentos podem intervir, por exemplo, os sistemas contábeis das empresas anglo-saxônicas são focados em mostrar a velocidade com que os lucros da empresa estão crescendo, enquanto que no restante da Europa o foco dos sistemas contábeis é mostrar a adequação da empresa às regras e leis, diminuindo a possibilidade de ser legalmente penalizada. Outra questão que aumenta a complexidade na gestão de TI são as tecnologias de computação móvel que encontram atualmente em franca evolução e parecem destinadas a transformar-se no novo paradigma dominante da computação. A utilização destes dispositivos móveis criou um novo conceito, caracterizado pelo uso de dispositivos de comunicação sem fio de forma transparente e com alto grau de mobilidade que é conhecida também como computação pervasiva. De acordo com Araújo (2007), adaptado de Lyytinen & Yoo (2002), computação móvel baseia-se no aumento da nossa capacidade de mover fisicamente serviços computacionais conosco, ou seja, o computador torna-se um dispositivo sempre presente que expande a capacidade de um usuário utilizar os serviços que um computador oferece, independentemente de sua localização. Combinada com a capacidade de acesso, a 19 computação móvel tem transformado a computação numa atividade que pode ser carregada para qualquer lugar. O conceito de computação pervasiva implica que o computador está embarcado1 no ambiente de forma invisível para o usuário. Nesta concepção, o computador tem a capacidade de obter informação do ambiente no qual ele está embarcado e utilizá-la para dinamicamente construir modelos computacionais, ou seja, controlar, configurar e ajustar a aplicação para melhor atender as necessidades do dispositivo ou usuário. O ambiente também pode e deve ser capaz de detectar outros dispositivos que venham a fazer parte dele. Desta interação surge a capacidade de computadores agirem de forma “inteligente” no ambiente no qual nos movemos, um ambiente povoado por sensores e serviços computacionais (LYYTINEN & YOO 2002). A computação ubíqua beneficia-se dos avanços da computação móvel e da computação pervasiva. A computação ubíqua surge então da necessidade de se integrar mobilidade com a funcionalidade da computação pervasiva, ou seja, qualquer dispositivo computacional, enquanto em movimento conosco, pode construir, dinamicamente, modelos computacionais dos ambientes nos quais nos movemos e configurar seus serviços dependendo da necessidade. Figura 1: Relação entre Computação Ubíqua, Pervasiva e Móvel Fonte: ARAÚJO (2007) Esta trilha, que sai do atributo mobilidade, cruza o terreno pervasivo e chega à ubiqüidade, pode ser encarada como realidade em construção, uma vez que já existem pesquisas e produtos que provam sua viabilidade num futuro muito próximo. Vide, por exemplo, as pesquisas para o desenvolvimento de dispositivos e segurança em redes sem fio 1 Um sistema embarcado é um sistema microprocessado no qual o computador é completamente encapsulado ou dedicado ao dispositivo ou sistema que ele controla. Diferente de computadores de propósito geral, como o computador pessoal, um sistema embarcado realiza um conjunto de tarefas pré-definidas, geralmente com requisitos específicos. Já que o sistema é dedicado a tarefas específicas, através de engenharia pode-se otimizar o projeto reduzindo tamanho, recursos computacionais e custo do produto. Definição da Wikipedia, disponível em: <http://pt.wikipedia.org/wiki/Sistema_embarcado>. Acesso em 09 de junho de 2010. 20 (wireless), compressão e armazenamento de dados e datacenter, largura de banda, miniaturização e ampliação do tamanho de telas, durabilidade de baterias e adaptação de conteúdos para variados dispositivos, entre outros. São estudos que convergem para a computação ubíqua e por extensão, a ubiqüidade da comunicação. No mercado de consumo também já encontramos evidências de computação ubíqua em roteadores que disponibilizam acesso sem fio à internet dentro de nossas casas; nos eletrodomésticos, residências e edifícios chamados “inteligentes”; nos sistemas de monitoramento e segurança; nos dispositivos de controle de temperatura, iluminação, umidade etc. Na tabela 2 pode-se visualizar, de forma clara, a computação ubíqua como uma síntese da mobilidade com alto grau de embarque de hardwares e de programas, que praticamente se fundem em plataformas técnicas de dispositivos portáteis. Ou seja, um dispositivo de controle dedicado ao ambiente para o qual foi projetado e com possibilidades múltiplas de conexão e comunicação. Tabela 2: Comparação entre os tipos de computação Mobilidade Grau de Embarcamento Computação Pervasiva BAIXA ALTO ALTA Computação Ubíqua ALTA BAIXO ALTO Computação Móvel Fonte: LYYTINEN e YOO (2002) Os horizontes propostos pela computação ubíqua, que além de conectar dispositivos, conectam pessoas e grupos por elas formados facilitam e ampliam os processos de comunicação, de aquisição, de conhecimento, de entretenimento e lazer. Percebe-se aqui, a idéia de que a computação ubíqua permitirá que haja comunicação ubíqua. A “Vida digital” preconizada por Negroponte (1995) nunca esteve tão próxima. Neste início de século XXI ocorre uma transformação tecnológica silenciosa que muda gradativamente a vida cotidiana. São poucas pessoas que possuem a percepção da ubiqüidade que as redes computacionais introduzem nas relações individuais e coletivas, de comunicação, educação, trabalho, entretenimento etc. A tecnologia torna-se capaz de simular mundos e existências virtuais paralelas em um lugar intangível. Os sistemas informáticos pervasivos envolvem sorrateiramente todo o ambiente humano com suas teias binárias invisíveis e poderosas. 21 Já Greenfield (2006), diz que outra grande variável complexa que está cada vez mais tomando forma é a computação ubíqua que tem como objetivo tornar a interação pessoamáquina invisível, ou seja, integrar a informática com as ações e comportamentos naturais das pessoas. Não invisível como se não pudesse ver, mas, sim de uma forma que as pessoas nem percebam que estão dando comandos a um computador, mas como se tivessem conversando com alguém. Além disso, os computadores teriam sistemas inteligentes que estariam conectados ou procurando conexão o tempo todo, dessa forma tornando-se onipresente. Ainda Greenfield (2006), diz que o primeiro passo para conseguir chegar a essa interação mais fácil ou invisível, é a utilização de interfaces naturais, a forma mais primitiva que temos de interagir com algum ser humano, que é a utilização da fala, gestos, presença no ambiente ou até mesmo a movimentação dos olhos, deixando dessa forma o teclado e mouse sem nenhuma utilização. O segundo passo seria a geração de uma computação sensível a contexto, essa tecnologia torna possível que os dispositivos possam capturar o contexto automaticamente. O contexto nesse caso é a presença de uma pessoa ao espaço ou qualquer tipo de movimento corporal, movimentação dos braços, dedos, cabeça, olhos e até movimentos faciais. Esta tecnologia ainda não está no viés das corporações, mas em pouco tempo a tecnologia da informação terá que prover soluções utilizando estes modelos e estes deverão aumentar exponencialmente a complexidade de gestão destes itens de configuração. A computação ubíqua tem por objetivo tornar o uso do computador mais agradável fazendo que muitos computadores estejam disponíveis em todo ambiente físico, mas de forma invisível para o usuário (SOUSA, 2004). A UC (Computação Ubíqua) não é realidade virtual, não é um assistente digital pessoal, não é uma computação pessoal ou íntima com agentes fazendo suas ofertas. A computação ubíqua prevê um mundo com vários tipos de dispositivos conectados entre si, com redes sem fio em todo lugar e com um custo bem baixo. Ao contrário do PDA, a computação ubíqua afirma que o usuário não precisa carregar muitas coisas consigo, uma vez que a informação pode ser acessada em qualquer lugar, e a qualquer momento. Ainda Sousa (2004) diz que: Pervasive Computing, Computação Pervasiva ou Computação Ubíqua é o termo utilizado para referenciar a integração da computação móvel e onipresente com o espaço físico. É um tipo de computação distribuída realizada por dispositivos de computação que atuam de forma discreta nos ambientes onde estão implantados. 22 Já Weiser (1996) diz que: A essência da visão é a criação de ambientes impregnados com dispositivos de computação e comunicação, interagindo diretamente com o homem. Esses ambientes de computação são espaços físicos quaisquer (salas de aula, escritórios, edifícios, etc) e os dispositivos eletro-eletrônicos podem ser sensores, computadores e outros, capazes de realizar alguma computação útil aos freqüentadores do ambiente. Os dispositivos devem estar altamente adaptados ao cotidiano dos indivíduos (pessoas, animais e/ou outros seres vivos) e em harmonia com outros objetos presentes. Tais ambientes são comumente nomeados de “Espaços Ativos” ou “Super Spaces”. Segundo Weiser (1996), uma das principais características desses ambientes é que a interação entre os usuários e os dispositivos ocorre de forma tranqüila (Calm Technology). Os usuários não precisam se lembrar ou até mesmo saber que estão interagindo com máquinas. Apenas usufruir dos benefícios da computação que ocorre naturalmente. É o que freqüentemente chamamos de computação invisível. Ainda segundo Weiser (1996), a computação ubíqua seria o inverso da realidade virtual. Enquanto na computação ubíqua tentamos adaptar dispositivos eletrônicos à vida das pessoas, na realidade virtual criamos uma vida fictícia onde as pessoas são inseridas, achando que estão vivendo durante o tempo em que a computação ocorre. Para Greenfield (2006), outra característica importante da computação ubíqua, que inclusive explica seu nome, é a onipresença. Os dispositivos computacionais podem e devem estar presentes a qualquer hora e em qualquer lugar. A onipresença e a adaptação dos dispositivos à vida das pessoas que nos traz um vislumbre de um eventual futuro. Tal futuro traria uma grande ajuda com relação ao atual problema de “sobrecarga de informação”, ao invés das pessoas se preocuparem em lembrar as várias coisas de que necessitam, as coisas é que lembrariam as pessoas do que e quando teriam que ser executadas. Em outras palavras, uma pessoa poderia ser lembrada de que, já é hora para uma troca de óleo do seu carro, ou de que está faltando café no armário da cozinha. Ou mais além, deixar que a própria cozinha fizesse as compras dos itens necessários através de um simples envio de pedido a um supermercado. Sousa (2004) ainda diz que, a computação ubíqua é considerada por muitos a terceira onda da computação, cujo ponto de cruzamento com a computação pessoal deverá ocorrer entre 2006-2020. A era da computação Ubíqua terá vários computadores compartilhados por todas as pessoas. Alguns desses computadores serão centenas daqueles que as pessoas podem acessar durante alguns minutos de consulta na Internet. Outros estarão implantados em paredes, cadeiras, roupas, carros, em tudo. A “UC” é fundamentalmente caracterizada pela 23 conexão das coisas existentes no mundo através da computação. Entre essas coisas estão incluídas várias escalas, até microscópicas. A figura 02 ilustra a cronologia das três abordagens da computação (mainframe, pessoal e ubíqua): Figura 2: Perspectiva de evolução de computação Ubíqua 1950 1970 Mainframe 1990 PCs 2010 2020 Ubiquitous Fonte: Greenfield (2006) Estes e outros fatores tornam a gestão da TI em ambientes globais muito mais complexas e rodeada de desafios, pois necessitam garantir que as informações estejam disponíveis para as pessoas certas no momento correto e onde as pessoas estiverem. A diferença entre TI local e TI global é que as pessoas necessitam de informações a cada segundo, pois estão geograficamente separadas, e quanto mais informações possuem mais informações necessitam. Ninguém disse que gerenciar os sistemas corporativos de TI é uma tarefa fácil. No entanto, com base nos últimos dez anos, quando muitas tecnologias surgiram, seria razoável afirmar que a gestão tecnológica das empresas tenderia a tornar-se menos árdua e complexa. Atualmente o mercado de tecnologia contabiliza milhares de lançamentos durante a década que passou, a verdade aparece: o gerenciamento dos ambientes de TI está infinitamente mais complicado do que há alguns anos, quando os CIOs estavam preocupados com o bug do milênio. Segundo Cio (2009), os resultados de uma pesquisa realizada com 353 decisores de TI pela Technology Services Industry Association, entidade norte-americana que reúne os fornecedores de serviços, confirma essa perspectiva. 24 Dois terços dos profissionais ouvidos para o estudo afirmam que, na medida em que o ambiente corporativo de TI está mais complexo do que há cinco anos, é mais difícil implementar projetos de software de forma ágil e eficiente. Eles atribuem esse cenário à proliferação de tecnologias no mercado e à criação de dinâmicas burocráticas de aprovação de projetos nas empresas. Cerca de 53% dos participantes também assumiram que menos da metade dos usuários que deveria acessar o software consegue fazer isso de forma adequada. Isso faz com que as empresas não consigam atingir todos os benefícios como redução de custos, aumento de receita, diferenciação competitiva, entre outros, que são os principais motivos pelos quais os investimentos em software acontecem. Quase 60% dos compradores de software que responderam à pesquisa disseram que o CEO ainda responsabiliza o departamento de tecnologia por toda falha relacionada aos sistemas ou dados corporativos. Isso porque a maioria das companhias quer poder contar com um fluxo de dados sempre disponíveis e ágeis sem investir o necessário. Gerenciar informações é uma tarefa extremamente complexa e que implica no investimento em software. A seguir é possível perceber que a TI procura organizar-se para prover ferramentas e modelos de gestão para minimizar os impactos que a complexidade vem trazendo para a área. 2.1 MODELOS PARA GESTÃO DOS ATIVOS E PROCESSOS DE TI A complexidade das tecnologias da informação é diretamente proporcional à complexidade das organizações de TI. Atualmente, administrar uma organização de TI exige a adoção de vários padrões, tais como: COBIT, ITIL, CMM, PMI, etc. Isto confunde alguns gestores entre as atividades meio e fim da organização. É obvio que TI está para atender aos requisitos de negócios das empresas, porém uma gestão pouco eficaz de seus recursos pode compromete toda a empresa. É praticamente impossível um CIO (Chief Information Officer) estar envolvido em cada etapa dos projetos e processos de TI, porém é essencial que tenha pleno domínio da organização. Para simplificar a gestão de TI os CIOs devem focar em quadro dimensões: Pessoas, Projetos, Processos e Métricas (FAGUNDES, 2009). Ainda Fagundes (2009), as tecnologias da informação se sofisticam para atender requisitos de integração de dados e processos e para garantir maior disponibilidade dos sistemas. As transações em tempo real entre fornecedores e clientes trazem uma nova realidade para as empresas. O uso da Internet como ferramenta de integração trouxe grandes vantagens para as empresas, porém o fator segurança ameaça a integridade das informações. 25 A redução dos custos de comunicação com o uso da Internet é compensada com os pesados investimentos com ferramentas de segurança. Para que uma organização de TI consiga desenvolver e operar as novas tecnologias é necessário um batalhão de especialistas, um contínuo aperfeiçoamento da equipe e um controle absoluto dos processos e do orçamento. Uma gestão competente é importante para garantir que os investimentos atinjam o retorno do investimento prometido, a confiabilidade e disponibilidade das informações. Para administrar essa complexidade multidisciplinar foram criados vários padrões de gestão de TI, desenvolvidos por organizações internacionais que fomentam a governança de TI. A partir do modelo de governança corporativa – COSO (Committee of Sponsoring Organizations of the Treadway Commission) – desenvolveu-se um conjunto de padrões que ajudam as organizações de TI a desenhar modelos de gestão. Os principais modelos de gestão adotados por TI são: CobiT, ITIL, CMM e o PMI para controle de projetos. 2.1.1 COBIT De acordo com Isaca (2009), o CobiT (Control Objectives for Information and related Technology) inclui recursos tais como um sumário executivo, um framework, controle de objetivos, mapas de auditoria, um conjunto de ferramentas de implementação e um guia com técnicas de gerenciamento. As práticas de gestão do CobiT são recomendadas pelos peritos em gestão de TI que ajudam a otimizar os investimentos de TI e fornecem métricas para avaliação dos resultados. O CobiT independe das plataformas de TI adotadas nas empresas. Figura 3: Modelo COBIT Fonte: www.isaca.org 26 Strategic Alignment (Alinhamento Estratégico): Possui foco em ligar o plano de TI ao negócio, definindo, mapeando e validando o valor agregado que o alinhamento de TI possui com as operações da empresa. Fornece orientação clara para garantir investimentos que suportam o negócio; Aborda o ciclo de vida completo dos investimentos de TI; Value Delivery (Entregar Valor): Busca direcionar a entrega de valor a cada ciclo, garantindo os benefícios que foram prometidos contra a estratégia, concentrando e otimizando custos e provendo valor intrínseco de TI. Resource Management (Gerenciamento de Recursos): Busca aperfeiçoar o investimento e o gerenciamento adequado dos recursos críticos de TI, que são: Pessoas, processos, aplicações, infraestrutura e informação e questões fundamentais relacionadas conhecimento. Risk Management (Gerenciamento de Riscos): Busca deixar transparente aos altos executivos da empresa os riscos significativos e a incorporação das responsabilidades da gestão destes riscos na organização. Performance Measurement (Medição de desempenho): Busca monitorar a implementação da estratégia, conclusão de projetos, uso de recurso, desempenho de processos e serviços utlizando de ferramentas que traduzam a estratégia em ações para atingir metas e que estas metas sejam mensuráveis além da contabilidade convencional. 2.1.2 ITIL O ITIL (Information Technology Infrastructure Library) é um dos modelos de gestão para serviços de TI mais adotados pelas organizações. O ITIL é um modelo não-proprietário e público que define as melhores práticas para o gerenciamento dos serviços de TI. Cada módulo de gestão do ITIL define uma biblioteca de práticas para melhorar a eficiência de TI, reduzindo os riscos e aumentando a qualidade dos serviços e o gerenciamento de sua infraestrutura. O ITIL foi desenvolvido pela agência central de computação e telecomunicações do Reino Unido (CCTA) a partir do início dos anos 80. 27 Figura 4: Estrutura do ciclo de vida do serviço (ITIL v3). Fonte: ITIL V3 Structure http://www.itil-officialsite.com/home/home.asp Service Strategy (Estratégia do serviço): Fornece orientações sobre como projetar, desenvolver e implementar a gestão de serviços, não apenas como uma capacidade organizacional, mas também como um ativo estratégico. São fornecidas orientações sobre os princípios subjacentes à prática de gestão de serviços que são úteis para os serviços de políticas de gestão, orientações e processos através do Serviço de Ciclo de Vida. Os tópicos abordados na Estratégia de Serviço incluem o desenvolvimento de mercados, interno e externo, os ativos, serviço de catálogo e implementação da estratégia através do ciclo de vida do serviço, gestão Financeira, a carteira de serviços gestão, desenvolvimento organizacional, e riscos estratégicos são, entre outros tópicos principais. Service Design (Desenho do Serviço): Fornece orientação para a concepção e desenvolvimento dos serviços e processos. Abrange os princípios de design e métodos para converter objetivos estratégicos em portfólios de serviços e de serviço ativos. O âmbito do serviço Design não se limita a novos serviços, ele inclui mudanças e melhorias necessárias para aumentar ou manter o valor aos clientes ao longo do ciclo de vida do serviço, a continuidade dos serviços, a realização dos níveis de serviço e atendimento às normas e regulamentos. 28 Service Transition (Transição dos serviços): Fornece orientações para o desenvolvimento e melhoria das capacidades para a transição dos novos serviços e colocados em operações. Esta publicação oferece orientação sobre como os requisitos de estratégia de serviço codificado anteriormente são efetivamente realizados na operação, controlando os riscos de fracasso e ruptura. Fornece orientações sobre como gerenciar a complexidade relacionada à alterações nos serviços e processos de gerenciamento de serviços, evitando indesejáveis conseqüências, permitindo a inovação. São fornecidas orientações sobre a transferência de o controle de serviços entre clientes e prestadores de serviços. Service Operations (Operação do Serviço): Incorpora práticas na gestão de operações de serviços. Inclui orientações sobre a realização eficiente e eficaz na entrega e suporte de modo a assegurar o valor para o cliente e o provedor. Os objetivos estratégicos são, em última análise realizada através da operação, portanto, tornando-se uma capacidade crítica. São fornecidas orientações sobre as formas de manter estabilidade, permitindo mudanças no design, escala, escopo e níveis de serviço. É fornecido aos gestores conhecimentos que possibilite tomar decisões em áreas como a gestão da disponibilidade, controlando a demanda, otimizando a utilização da capacidade, e problemas de correções. São fornecidas orientações sobre apoio às operações através de novos modelos e arquiteturas, tais como serviços compartilhados, utility computing, serviços web e comércio móvel. Continual Service Improvement (Melhoria continua): Fornece orientação na criação e manutenção de valor para clientes através de uma melhor concepção, introdução e operação dos serviços. Combina princípios, práticas e métodos de gestão da qualidade, mudanças e melhoria da capacidade. Um circuito fechado sistema de feedback, com base no Plan-DoCheck-Act (PDCA) modelo especificado no ISO / IEC 20000, está estabelecido e é capaz de receber contribuições para a mudança de qualquer perspectiva de planejamento. 2.1.3 CMM O CMM for software (Capability Maturity Model for software) é um processo desenvolvido pela SEI (Software Engineering Institute) para ajudar as organizações de software a melhorar seus processos de desenvolvimento. O processo é dividido em cinco níveis seqüenciais bem definidos: Inicial, Repetível, Definido, Gerenciável e Otimizado. Esses cinco níveis provêm uma escala crescente para mensurar a maturidade das organizações 29 de software. Esses níveis ajudam as organizações a definir prioridades nos esforços de melhoria dos processos. Figura 5: Nível de maturidade CMMI Fonte: Site Oficial CMMI http://www.sei.cmu.edu/cmmi/ Nível 1 - Inicial: É o nível de maturidade CMMI mais baixo. Em geral, as organizações desse nível têm processos imprevisíveis que são pobremente controlados e reativos. Nesse nível de maturidade os processos são normalmente “ad hoc” e caóticos. A organização geralmente não fornece um ambiente estável. Neste nível não há KPA's. Nível 2 – Gerenciado: No nível de maturidade 2 os projetos da organização têm a garantia de que os requisitos são gerenciados, planejados, executados, medidos e controlados. Quando essas práticas são adequadas, os projetos são executados e controlados de acordo com o planejado. O foco, neste nível, é o gerenciamento básico de projetos e tem os seguintes KPA's: gerenciamento de requisitos; planejamento do projeto; controle e monitoração do projeto; gerenciamento de suprimentos; avaliação e análise; garantia da qualidade do processo; configuração do gerenciamento. Nível 3 – Definido: Neste nível, todos os objetivos específicos e genéricos atribuídos para os níveis de maturidade 2 e 3 foram alcançados, os processos são melhor caracterizados e entendidos e são descritos em padrões, procedimentos, ferramentas e métodos. O foco neste nível é a padronização do processo, tendo como KPA's: requisitos de desenvolvimento; 30 soluções técnicas; integração de produtos; verificação; validação; foco no processo organizacional; definição do processo organizacional; treinamento organizacional; gerenciamento de projeto integrado; gerenciamento de riscos; integração da equipe de trabalho; gerenciamento integrado de suprimentos; análise de decisões; ambiente organizacional para integração. Nível 4 - Quantitativamente Gerenciado: Neste nível, os objetivos específicos atribuídos para os níveis de maturidade 2, 3 e 4 e os objetivos genéricos atribuídos para os níveis de maturidade 2 e 3 foram alcançados, os processos são medidos e controlados. O foco neste nível é o gerenciamento quantitativo e possui as seguintes KPA's: desempenho organizacional do processo; gerenciamento quantitativo de projetos. Nível 5 – Otimizado: No nível de maturidade 5, o mais alto nível de maturidade CMMI, uma organização atingiu todos os objetivos específicos atribuídos para os níveis de maturidade 2, 3, 4 e 5, e os objetivos genéricos atribuídos para os níveis de maturidade 2 e 3. Os processos são continuamente aperfeiçoados, baseadas em um entendimento quantitativo em que a variação de um processo existe devido às interações, normais e presumidas, entre os componentes desse processo. Esse nível de maturidade tem como objetivo a melhoria contínua do processo. As KPA's desse nível são: inovação organizacional e análise de causas e resoluções. 2.1.4 PMI O PMI (Project Management Institute) é a uma organização sem fins lucrativos de profissionais da área de gerenciamento de projetos. O PMI visa promover e ampliar o conhecimento existente sobre gerenciamento de projetos assim como melhorar o desempenho dos profissionais e organizações da área. As definições e processos do PMI estão publicados no PMBOK (Guide to the Project Management Body of Knowledge). Esse manual define e descrevem as habilidades, as ferramentas e as técnicas para o gerenciamento de um projeto. O gerenciamento de projetos compreende cinco processos – Início, Planejamento, Execução, Controle e Conclusão, bem com nove áreas de conhecimento: Integração, escopo, tempo, custo, qualidade, recursos humanos, comunicação, análise de risco e aquisição. 31 Figura 6: Ciclo de vida de um projeto Fonte: Site Oficial PMI http://www.pmi.org Iniciação: é a etapa onde tomamos conhecimento do projeto a ser feito, é o momento da confecção do briefing ou da leitura à equipe, é nesta hora onde surgem diversas dúvidas do projeto. Em geral é uma etapa que deve ser desenvolvida em uma reunião de brainstorm. Planejamento: Neste passo o projeto é detalhado, se aplicarmos o principio de Pareto, é onde investimos 80% do nosso tempo. É o momento em que detalhamos as atividades, pesquisamos, determinamos prazos, alocamos recursos e custos. O resultado do planejamento é uma lista de tarefas e/ou um gráfico de Gantt. Execução: é o objetivo do projeto, podemos considerar que é a “hora da verdade”, o gestor técnico quem faz a gestão neste momento, é hora de colocar o projeto em prática. Controle: é onde o gestor do projeto faz o controle da execução, registrando tempo e recursos e gerenciando as possíveis mudanças. Conclusão: é o momento onde todas as tarefas (escopo) definidas foram concluídas, é a hora em que o projeto termina. Esses padrões devem ser adotados pelas organizações de TI em maior ou menor escala, dependendo da complexidade do negócio. Quanto mais complexo o negócio mais formal devem ser a implementação dos processos e seu controle. Se analisarmos as técnicas e as práticas recomendadas por esses padrões, chegaremos a conclusões que são óbvias para uma boa gestão de TI, entretanto se as ignorarmos colocaremos em risco a empresa. Apesar destes modelos já existirem, serem consagrados e com larga utilização, a evolução e o surgimento de novos modelos é uma constante. Um dos novos modelos que vem aparecendo no mercado e que tem a intenção de colaborar com a diminuição da complexidade de gestão de TI é a chamada Cloud Computing ou a Computação em Nuvem. Este modelo será explorado a seguir: 32 2.2 EVOLUÇÃO DA TI Para a era dos computadores, os últimos vinte anos foram revolucionários. Saímos de grandiosos computadores mainframes para micro aparelhos e estes novos equipamentos com um poder de processamento muito maior. Para Rodriguez e Ferrante (2000), toda revolução tem seu preço e após a introdução dos mainframes (processamento centralizado) nas corporações identificou-se que manter toda uma estrutura para processar algumas informações não era tão simples, tanto que especialistas em processamento de dados eram tratados como cientistas. Este processamento possuía um preço altíssimo e insustentável. Esta época passou após a adesão da microinformática liderada pela IBM e Microsoft, as empresas espalharam o processamento afim disseminar o processamento (processamento pelas pontas). Este novo método reduziu significativamente os custos de informática, por outro lado gerou uma complexidade para controlar estas ilhas de processamento que por sua vez também se tornou insustentável. No início deste novo século, com a evolução e disseminação da plataforma web, retornou-se mais uma vez a centralizar o processamento. Desta vez com o hardware tendo uma evolução maior que do próprio software, tornou-se atrativo ter os ambientes centralizados, facilitando a gestão dos ativos de informática e ainda com custos de operações baixos. Mas a necessidade das empresas foi alem desta capacidade e a introdução de ERP’s, CRM’s, ISO’s e damais siglas necessárias para uma companhia se manter no mercado foi necessário criar os grandiosos datacenter centralizando toda a informação. Esta nova necessidade das empresas tornou novamente a área de Tecnologia da Informação em um ambiente complexo e com altíssimos custos (RODRIGUEZ e FERRANTE 2000). Estamos vivenciando uma nova revolução, porém agora baseada em conhecimento. As empresas estão mais modulares e flexíveis buscando enfatizar a busca pela especialização e conseqüentemente pela terceirização a fim de focar apenas no seu “core”, utilizando parceiros e provedores para operação de atividades que não são seu fim (TAURION, 2009). Ainda segundo Taurion (2009), a revolução não é apenas do conhecimento, para a área de tecnologia da informação é também uma mudança radical na forma de prover serviço. Atualmente existem muitas máquinas dedicadas a atividades de suporte da própria infraestrutura, como servidores de correio eletrônico, servidores de impressão, servidores de rede, e assim por diante. De maneira geral para manter uma aplicação rodando o parque computacional instalado é muito maior que a necessidade do momento, ou seja, de maneira 33 geral é utilizado de 5% a 10% em média e em períodos de picos entre 30% e 40% da capacidade. Para adequar a área de informática das empresas a nova revolução é necessário reinventar o modelo de serviços prestados e é ai que surge a Computação em Nuvem. 2.3 COMPUTAÇÃO EM NUVEM De acordo com Barros (2009), o conceito é a computação feita em servidores numa nuvem que conta com enormes recursos de processamento e grande capacidade de armazenamento de dados. Em tese, esta nuvem elimina a dependência de um hardware específico para cada aplicação, ou grupo de aplicações, permitindo que recursos de computação sejam provisionados de acordo com as necessidades do usuário, que passa a utilizar TI como utility, pagando por processamento. Para Nist (2010), a definição de computação em nuvem é um modelo que permite convenientemente acesso através da rede a um conjunto compartilhado de recursos de computação configurável (por exemplo, redes, servidores, armazenamento, aplicações) que podem ser rapidamente provisionados e ajustados com o mínimo de esforço de gestão ou a interação de um prestador de serviços, ou seja, pode-se comparar a computação em nuvem como sendo um utilitário como a energia elétrica, gás, água que ao final de um período feito o pagamento apenas do que foi consumido. Para Taurion (2009), computação em nuvem é uma maneira bastante eficiente de maximizar e flexibilizar os recursos computacionais. Além disso, uma nuvem computacional é um ambiente redundante e resiliente por natureza. Resiliente pode ser definido como capacidade de um sistema de informação continuar a funcionar corretamente, apesar do mau funcionamento de um ou mais dos seus componentes. Ainda para Taurion (2009), o conceito de computação em nuvem é apenas um passo evolutivo na eterna busca pelo compartilhamento e conseqüentemente maior aproveitamento dos recursos computacionais. É uma excelente alternativa para se criar um datacenter virtual usando milhares de servidores, internos ou externos a organização e interligados pela internet e redes de banda larga, a um custo de propriedade bem menor, principalmente por causa da capacidade ociosa já adquirida. Resumindo computação em nuvem deve transformar os investimentos em capital para investimentos operacionais. Para facilitar o entendimento deste novo conceito temos que entender os tipos e modelos existentes de computação em nuvem. 34 2.3.1 Modelos de aplicação de computação na nuvem De acordo com Infoworld (2010), atualmente a Cloud Computing é dividida em onze modelos de negócio na nuvem, alguns destes modelos mais desenvolvidos que outros, mas todos serão ou poderão ser um modelo de negócio nos próximos anos. Entre todos os modelos podemos citar: I. Armazenamento como serviço: Como o nome indica, é a capacidade de utilizar o storage que existe fisicamente em um site remoto, mas é, logicamente, um recurso de local para qualquer aplicativo que requer armazenamento. É o componente mais primitivo da computação em nuvem, explorado pela maioria dos outros; II. Banco de dados como serviço: Capacidade de utilizar os serviços de um banco de dados hospedado remotamente, compartilhando-o com outros usuários. Funcionaria logicamente como se o banco de dados fosse local. Diversos fornecedores oferecem diferentes modelos, mas a força está em explorar a tecnologia de banco de dados que normalmente custaria milhares de dólares em hardware e licenças de software; III. Informação como serviço: Capacidade de consumir qualquer tipo de informação, hospedada remotamente, por meio de uma interface bem definida, como uma API; IV. Processo como serviço: Recurso remoto que pode reunir muitos outros tais como serviços e dados, sejam eles hospedados no mesmo recurso de cloud computing ou remotamente, para criar processos de negócio. É possível pensar em um processo de negócio como um meta-aplicativo que abrange sistemas, explorando serviços e informações essenciais que são combinados em seqüência para formar processos. Em geral, eles são mais fáceis de mudar do que os aplicativos, proporcionando agilidade a quem utiliza estes mecanismos de processos fornecidos sob demanda; V. Aplicativo como serviço (software como serviço): Qualquer aplicativo oferecido sobre a plataforma web para um usuário final, geralmente explorando o aplicativo pelo browser. Embora muita gente associe aplicativo como serviço a aplicativos corporativos, tais como o Salesforce SFA, os aplicativos de automação de escritório, na realidade, também são aplicativos como serviço, entre eles o Google Docs, Gmail e Google Calendar; VI. Plataforma como serviço: Plataforma completa, incluindo desenvolvimento de aplicativos, de interfaces e de banco de dados, armazenamento, teste e assim por diante, disponíveis para assinantes em uma plataforma hospedada remotamente. Com base no tradicional modelo de tempo compartilhado, os modernos fornecedores de 35 plataforma como serviço oferecem a capacidade de criar aplicativos corporativos para uso local ou sob demanda, de graça ou por um pequeno custo de assinatura; VII. Integração como serviço: Capacidade de fornecer uma pilha de integração completa a partir da nuvem, incluindo interfaceamento com aplicativos, mediação semântica, controle de fluxos, design de integração e assim por diante. Em essência, a integração como serviço abrange a maioria dos recursos e das funções encontradas na tecnologia convencional de EAI (enterprise application integration), mas fornecidos como um serviço; VIII. Segurança como serviço: Capacidade de fornecer serviços de segurança essenciais remotamente via internet. A maior parte dos serviços de segurança disponíveis é rudimentar, porém alguns mais sofisticados, tais como gerenciamento de identidade, começam a serem oferecidos; IX. Gestão / governança como serviço: Qualquer serviço sob demanda que permita gerenciar um ou mais serviços de computação em nuvem, como gerenciamento de tempo de atividade, topologia, utilização de recursos e virtualização. Também começam a surgir sistemas de governança, como capacidade de aplicar políticas definidas para dados e serviços; X. Teste como serviço: Capacidade de testar sistemas locais ou fornecidos em nuvem empregando software e serviços de teste hospedados remotamente. É importante observar que, embora um serviço de nuvem exija teste em si mesmo, os sistemas de teste como serviço podem verificar outros aplicativos em nuvem, websites e sistemas empresariais internos, e não requerem espaço para hardware ou software na corporação; XI. Infraestrutura como serviço: Trata-se de datacenter como serviço ou a capacidade de acessar recursos de computação remotamente. Em essência, você aluga um servidor físico, que pode usar como lhe convier. Para fins práticos, ele é o seu datacenter ou, pelo menos, parte de um datacenter. A diferença desta abordagem em relação à computação em nuvem principal é que, em vez de usar uma interface e um serviço mensurado, você tem acesso à máquina inteira e ao software que está nesta máquina. É menos "empacotada" e mais do tipo hospedagem; 36 2.3.2 Tipos de computação em nuvem Segundo Isaca (2009), existem quatro tipos que podem ser implementados de computação em nuvem, sendo eles: i. Nuvem Privada: trata-se de uma infraestrutura e serviço dedicados. Este tipo de computação em nuvem é o que atualmente possui o menor risco em relação a segurança, porém não é possível prover a escalabilidade e agilidade comparada a uma nuvem publica. ii. Nuvem Comunitária: trata-se de uma infraestrutura compartilhada com um grupo de organizações específicas que tem missão comum ou interesse mutuo. Estas podem ter a administração do ambiente interno ou terceirizado assim como a infraestrutura. É muito similar a nuvem privada, porém as informações ficam na comunidade criada. iii. Nuvem Pública: trata-se de uma infraestrutura pública. Neste ambiente é a que possui maior beneficio e também o tipo com maior risco de segurança, pois a organização não sabe onde suas informações estão guardadas. iv. Nuvem Híbrida: trata-se de uma infraestrutura que é composta por mais de um tipo de nuvem descrita acima. Possui o risco de fundir diferentes tipos de nuvem, por outro lado facilita a área de segurança para gerir melhor a confidencialidade das informações. 2.3.3 Vantagens x Desvantagens da computação em nuvem A maior vantagem da computação em nuvem é a possibilidade de utilizar softwares sem que o mesmo esteja instalado em seu computador pessoal. Mas podemos citar algumas outras vantagens (ISACA 2009): Flexibilidade: Na maioria das vezes o usuário não precisa se preocupar com o sistema operacional e hardware que está usando em seu computador pessoal, podendo acessar seus dados na "nuvem computacional" independente disso; Facilidade: O trabalho corporativo e o compartilhamento de arquivos se tornam mais fáceis, uma vez que todas as informações se encontram no mesmo lugar, ou seja, na "nuvem computacional"; Controle: O usuário tem um melhor controle de gastos ao usar aplicativos, pois a maioria dos sistemas de computação em nuvem fornece aplicações gratuitamente, e quando necessário o usuário paga somente pelo tempo de utilização dos recursos, 37 não necessitando pagar por licenças de instalação de software, como acontece hoje em dia; Redução de custo: É possível obter escalabilidade de recursos sem sérios compromissos financeiros, ou seja, investimento em compra e manutenção de infraestrutura; Imediatismo: Muitos pioneiros na computação em nuvem citam a capacidade de fornecimento do serviço para utilização em um curto espaço de tempo. Disponibilidade: Muitos provedores possuem redundância e infraestrutura em larga escala, além de acesso de alta velocidade, evitando falhas e indisponibilidade do serviço contratado; Escalabilidade: Capacidade irrestrita, ou seja, possibilidade de fornecer serviços com maior flexibilidade e escalabilidade de acordo com as necessidades das organizações; Eficiência: Permite as organizações crescer sem se preocupar com picos de utilização, isso pode ser mais relevante que os benefícios financeiros do serviço em nuvem; Resiliência: Soluções para garantia de serviço mesmo nos piores cenários são oferecidas pelos provedores de serviços; Para a maior parte do que existe atualmente em relação à computação em nuvem é dedicada a pessoas físicas não existem muitas desvantagens, porém quando este mesmo conceito é aplicado a corporações, podemos destacar: Não existe legislação que garanta a segurança dos dados das empresas; Pelo próprio conceito não é possível garantir que as informações das empresas estejam fisicamente em apenas um ou dois datacenter; desta forma pode-se destacar que em alguns países o próprio governo impõe que em caso de auditoria as informações contidas no território são de posse do governo. A empresa não tem como interferir na governança dos provedores de computação em nuvem; No Brasil em especial a infraestrutura de telecomunicações não gera confiança da maioria dos CIOs. 38 Mesmo assim comparando as vantagens e desvantagens da computação em nuvem, é possível considerar que há muito espaço para utilizar alguns modelos de computação em nuvem sem correr riscos para as organizações. 2.3.4 Segurança na nuvem Segundo Computerworld (2010), Existe uma grande falta de consenso entre mais de 2.100 lideres de TI e administradores de segurança de 27 países que a migração para a virtualização e a computação em nuvem está tornando a segurança de redes mais fácil ou mais difícil. O relatório “2010 State of Enterprise Security Survey” indica que apenas um terço das pessoas ouvidas acreditam que virtualização e computação em nuvem dificultam a segurança, enquanto um terço deles afirmam que tudo fica “mais ou menos” igual, e o restante considera mais fácil. Para explicar as diferenças conceituais sobre o impacto da segurança é avaliando a forma que os entrevistados respondem as questões. De acordo com o relatório se os entrevistados respondem as questões olhando pela ótica da segurança, então a tendência é de preocupação, mas se os entrevistados estão voltados a operações de TI então a tendência das respostas é de progresso e melhoras no setor. Já as respostas que não possuem um posicionamento são geralmente originadas daqueles que têm responsabilidades com gastos. Em resumo se as coisas estão evoluindo é porque está tudo bem. A pesquisa mostrou que os gastos com segurança corporativa devem chegar a 600 mil dólares em 2010, um aumento de 11% em relação a 2009, com um crescimento de 11% antecipado para 2011. Mas, apesar do crescimento, os entrevistados, que variam de setores bancários, saúde, telecomunicações, entre outros, mencionaram dificuldades em encontrar ou manter funcionários de segurança. Em média, as organizações têm 120 funcionários para o setor de TI. Já as grandes empresas, com 5.000 ou mais empregados, têm uma média de 232 funcionários. Mas, segundo os entrevistados, na maior parte do tempo esse número foi insuficiente: 51% afirmaram enfrentar um “grande” problema para encontrar profissionais qualificados. A dificuldade para encontrar o conhecimento correto foi um condutor em todas as formas de terceirização, incluindo o uso de alguns serviços de administração de segurança, que cerca de metade das organizações adotaram. Mas apenas metade delas ficou verdadeiramente “satisfeita” com os acordos de terceirização. 39 Além disso, 40% dos entrevistados disseram que suas organizações estavam usando aplicações na nuvem de alguma forma – ainda assim, 40% afirmaram que seria difícil prevenir ou reagir à perda de dados sob a estratégia de computação em nuvem da companhia. Já 38% disseram que o risco seria maior, caso a empresa tivesse uma estratégia de migrar os serviços para a nuvem, enquanto o restante se dividiu igualmente entre riscos menores ou mesma quantidade. Já Gartner (2009), estima que em 2012 cerca de 80% das empresas globais irão empregar 40% do orçamento de TI em tecnologias que hoje ainda não utilizam. Quanto a segurança Gartner (2009) demonstra que o problema de segurança não tem nada haver com a tecnologia. “Aliada às novas tecnologias, a segurança é um problema da área de gestão e não da de tecnologia. O nível que se exige de segurança está relacionado ao investimento realizado”, destacou o executivo. “Já pagamos o mico de camuflar investimentos de segurança no orçamento de TI, senão não conseguimos aprovação do gestor”. Ainda de acordo com Gartner (2009), podem ser elencadas 10 tecnologias transformadoras dos projetos de TI para os próximos anos: computação em nuvem, análise avançada, computação cliente, TI verde empresarial, evolução do CPD, computação social, monitoração de atividades para efeitos de segurança, memória flash, virtualização de alta disponibilidade e aplicações de mobilidade. De acordo com Korzeniowsky-A (2009), existe um consenso geral de que padrões são necessários para a computação em nuvem – este consenso seria, na verdade, o fato de que oito diferentes grupos se dispuseram a preencher as lacunas. Como sugerem os grupos envolvidos, os trabalhos acabaram de começar, incluindo os padrões relacionados à segurança. Um dos desafios é que as empresas não têm um histórico com o serviço de computação em nuvem para padrões firmes ou trabalham com apenas criar um ou dois fornecedores de nuvem, tornando difícil generalizar a partir dessa experiência. Os grupos (Jericho Forum e Cloud Security Alliance) estão levando os padrões de desenvolvimento para um grande número de áreas, incluindo auditoria, aplicativos, criptografia, governança, segurança de rede, gerenciamento de risco, armazenamento e virtualização. Ainda Korzeniowsky-A (2009) cita 14 áreas que precisam de padrões. São eles: Segurança de aplicativo; Continuidade de negócio e recuperação de desastre; 40 Compliance e auditoria; Gerenciamento de operações de datacenter; E-Discovery; Gerenciamento de chave e criptografia; Governança e gerenciamento de risco corporativo; Gerenciamento de identidade e de acesso; Resposta à acidente, notificação e retificação; Gerenciamento de ciclo de vida de informação; Segurança física; Portabilidade e Interoperabilidade; Armazenamento; Virtualização. Para Korzeniowski-B (2009), um dos maiores riscos da computação em nuvem é o desconhecido, já que muitos dos fornecedores são empresas relativamente novas ou oferecem serviços em nuvem há pouco tempo. O foco destes fornecedores está, primeiramente em fornecer serviços como backup de dados ou entrega de aplicativo para RH, a segurança é, geralmente, o último componente adicionado à uma nova tecnologia, e no caso de computação em nuvem não foi exceção As empresas devem garantir que o provedor potencial de serviço de computação nas nuvens ofereça, no mínimo, a segurança padrão que eles usam em seus próprios sistemas: detecção de intrusos e software de prevenção, firewall, forte autenticação de usuário e monitoramento de conteúdo. Pela perspectiva da segurança, as empresas precisam imaginar suas redes se estendendo para além do ambiente físico até o datacenter do fornecedor. Conforme as empresas unem mais serviços de nuvem, o desafio se multiplica. Uma complicação parecida vem do fato de que os serviços de nuvem foram criados em vácuos, com cada fornecedor garantindo sua conexão, mas não as outras. Enquanto as questões de segurança estão no topo das listas de preocupações, também é um forte ponto nas vendas do serviço de computação em nuvem, especialmente para pequenas e médias empresas que não têm como pagar profissionais de TI especializado em segurança da informação. 41 O pensamento é que já que os fornecedores de nuvem estão no negócio de TI, eles podem dedicar muito mais recursos à segurança. Eles devem ser capazes de monitorar mudanças na segurança e fazer essas mudanças funcionarem com mais eficiência do que muitas empresas. Segundo Gartner (2009), outro lado desse argumento é que quanto mais dados vão para as nuvens, e quanto mais valioso é o dado, mais atraente eles se tornam como um alvo de ataque. É por isso que as empresas, assim que tiverem resolvido os problemas envolvendo segurança de rede ao transferir dados para os servidores em nuvem, precisam experimentar as operações no datacenter do fornecedor. O SAS-70, um conjunto de processos e controles de segurança de continuidade de negócio do American Institute of Certified Public Accountants, está, rapidamente, se tornando o mais próximo a um padrão entre as operações de computação em nuvem. 2.3.5 Maturidade da computação em nuvem De acordo com Gartner (2009), a maturidade da computação em nuvem está ainda na fase inicial, pois é o mais recente conceito em TI. No entanto, é simplista olhar apenas de cima. Como o movimento passa pela fase de aprovação, não haverá mal-entendidos, superestimativas e subestimativas de usuários com dúvidas ou mesmo desiludidos. Olhando para os muitos temas mais a fundo, todos fazem parte do fenômeno da nuvem. Isto segue o padrão observado com outras marcas da mesma forma ampla como Internet e Web do. A tabela 03 explica as fases do ciclo de vida da tecnologia, está tabela é útil para correlacionar o momento em que se encontra a tecnologia e a fase em que a organização pretende investir. Tabela 3: Fases do ciclo de vida de uma nova tecnologia Fase Definição Inicial A descoberta, a demonstração pública, o lançamento de um produto ou evento que gera impressões significativas e de interesse da industria. Inchar / Escalada Durante esta fase é comum encontrar um entusiasmos excessivo e projeções irrealistas. Existe uma enxurrada de divulgações de sucesso de alguns casos de sucesso. Nestes casos as tecnologias não são colocadas a prova e não apresentam as falhas existentes. Muita publicação em revistas e exposições; 42 Vale da Desilusão A tecnologia não faz jus as suas expectativas, infladas no período anterior, torna-se rapidamente fora de moda. No geral o interesse diminui com exceção de alguns casos preventivos. Inclinação a Iluminação Fase esta que é focada em conduzir trabalho sólido por uma gama cada vez mais diversificada de organizações que buscam uma verdadeira compreensão da Tecnologia e sua aplicabilidade, riscos e benefícios. Produtividade Os benefícios reais da tecnologia são demonstrados e aceitos. Ferramentas e metodologias são bem mais estáveis e um número muito maior de empresas se sentem confortáveis em investir considerando um risco já conhecido e mitigado. Estabilização Tempo necessário para a tecnologia não ser mais um diferencial e sim uma necessidade. Fonte: Gartner (2009) Após entendermos os ciclos de adoção de tecnologia, abaixo é possível observar todos os temas relacionados à computação em nuvem e o grau de maturidade de cada um. Figura 7: Maturidade dos tipos de computação em nuvem, 2009 Fonte: Gartner (2009) 43 Segundo a explicação do Gartner (2009), este ciclo para computação em nuvem, identifica aspectos principalmente na fase de campanha publicitária, quais as aplicações ou tecnologias estão se aproximando significativa adoção e quais estão razoavelmente maduras. A Figura 7 mostra que há um número esmagador de tecnologias que são pré-pico, que não é surpreendente, porque muitas tecnologias são novas. Embora o termo cloud computing é relativamente novo, incorpora derivações das idéias que já estão em uso há algum tempo. Hospedagem, software um serviço (SaaS) e virtualização são bem estabelecidas e sendo usado de muitas maneiras. A prevalência do poder de computação de baixo custo, a largura de banda de baixo custo, e as empresas que desenvolveram extensas capacidades na gestão de grandes centros de dados são relativamente novos e necessários para a nuvem crescer. Novos conceitos, tais como a nuvem privada, elasticidade, cloudbursting e plataforma de como serviço (PaaS) são idéias e inovações de modelos de nuvem que podem ser usadas. Enquanto a consciência da computação em nuvem continua a aumentar, assim como a subseqüente confusão e uma compreensão progressiva da inevitabilidade de muitos dos conceitos. É importante ir além da nuvem principal e aproveitar e aproveitar as vantagens que existem. Como sempre, uma vez que o alvoroço passar, o verdadeiro valor vai chegar. 2.3.6 Matriz de adoção da tecnologia Este capítulo pretende apresentar uma relação de benefício e tempo de adoção de cada uma das tecnologias / modelos apresentados no capitulo anterior. Gartner (2009), apresenta na figura 8 o impacto positivo e o tempo para a tecnologia se tornar adequada. 44 Figura 8: Matriz de benefícios x tempo de implantação Fonte: Gartner(2009) Dentre todas as tecnologias mapeadas por Gartner (2009), o estudo irá focar em alguns tópicos relativos ao escopo do trabalho para avaliar como poderão contribuir para melhorar a gestão de TI nas corporações globais, que são elas: Hybrid Cloud Computing: Num futuro próximo, praticamente todas as empresas que utilizarem a computação em nuvem continuarão de alguma forma com sistemas internos de TI. No entanto, a computação em nuvem híbrida não se refere à utilização de sistemas internos e externos baseados em nuvem e desconectado ou conectado. Nuvem híbrida refere-se à combinação de serviços públicos externos de computação em nuvem e recursos internos de forma coordenada para montar uma solução particular. Esta combinação implica significativamente na integração ou na coordenação correta dos ambientes interno e externo considerando, camadas de processos e segurança. A computação híbrida pode surgir de várias formas. Estas abordagens podem ser utilizadas individuais ou uma combinação de formas. Abaixo alguns exemplos do que poderão surgir: Combinação de segurança e gestão: Segurança ou processos de gestão são ferramentas aplicadas para a criação e funcionamento dos sistemas internos ou externos. 45 Cloudbursting: Dinamicamente estender uma aplicação ou uma parte dela a partir de uma plataforma de nuvem privada interna para um serviço de nuvem pública externa baseada na necessidade de recursos adicionais. Composição de serviços na nuvem: Criação de uma solução onde uma parte funciona em sistemas internos e outra parte roda em sistemas externos, porém existe a troca de dados e coordenação do processo entre os ambientes. Um exemplo são os Marshups que são soluções integradas onde os serviços públicos baseados em nuvem são combinados com aplicações internas e os componentes compostos de programação. Execução dinâmica na nuvem: A forma mais ambiciosa de computação em nuvem híbrida, pois combinam segurança e gestão conjuntas, cloudbursting e composição de serviços na nuvem. Neste modelo, uma solução é definida como uma série de serviços que podem ser executados no todo ou em parte em uma plataforma de nuvem privada interna ou externa, e a execução real (interna e externa) é dinamicamente determinada com base na evolução de algumas variáveis, por exemplo: técnica, desempenho, custos, condições financeiras etc. Considerar que a computação em nuvem híbrida conduz para um caminho de modelo de computação em nuvem unificado no qual existe uma única nuvem e que é composto de várias plataformas na qual pode ser utilizada quando necessário com base em mudanças de negócios. Esta abordagem é ideal para oferecer o melhor modelo econômico e máxima agilidade. Ele também define novas formas para as empresas trabalhar com os fornecedores, parceiro (B2B) e clientes (B2C), uma vez que estes ambientes também se movem em direção a um modelo híbrido. Entretanto, as organizações menos ambiciosas poderão adotar abordagens menores que ainda permitem otimização de custos, opções flexíveis de implantação do aplicativo e uma utilização coordenada dos recursos internos e externos. Public Cloud Computing: De acordo com a própria definição de Gartner (2009), computação em nuvem pública essencialmente é a capacidade de ser escalável e elástico como um serviço a clientes externos usando tecnologias de Internet. Portanto, computação em nuvem pública é o uso de tecnologias de computação para apoiar os clientes que são externos à organização do provedor. É através do consumo de serviços compartilhados que os tipos de economias de escala e da partilha de recursos serão gerados para reduzir custos e aumentar as opções disponíveis para os consumidores. Para ser considerado um serviço de computação em nuvem pública é necessário que o serviço tenha preocupações com segurança, gerenciamento de dados, controle e garantia de desempenho adequado para apoiar as necessidades das empresas. As organizações querem o valor entregue através dos serviços, mas também a 46 querem garantir que o conceito está pronto para a prestação de serviços que uma organização pode necessitar ao longo do tempo. De acordo com o Ciclo de vida da tecnologia a Computação em nuvem publica esta na fase de desilusão, fazendo com que as empresas despertem para o conceito, eles começam a experimentar antes de investir. Além disso, os fornecedores estão investindo na publicidade e na sua capacidade de prestação de serviços apresentando para as organizações as expectativas de reduzir custos. Os clientes devem ainda ser cautelosos sobre as reivindicações da maioria dos prestadores de serviços, porque os modelos ainda não estão aprovados para uso empresarial. IT Infrastructure Utility: é uma arquitetura de infraestrutura de TI compartilhada fornecida através de serviços on-demand. O preço é baseado na utilização e comprovação de serviços, em curso reduções na base fixa (ou mensalidades) e os custos unitários. A IU é aberta, flexível, predefinidas e padronizada, bem como virtualizada, altamente automatizada, segura e confiável. Em resumo, para uma organização é um aluguel de datacenter, que é pago conforme a utilização. As contribuições que estas soluções estão trazendo aos clientes com relação à capacidade e flexibilidade é o principal fator de aceleração e solidificação desta tendência no mercado. Software como serviço (SaaS): é um software que é adquirido, entregue e gerenciado remotamente por um ou mais fornecedores. Para estar apto a este conceito o fornecedor não pode solicitar que as organizações instalem o software localmente usando suas infraestruturas. Se este requisito acontecer o aplicativo não é SaaS. A infraestrutura de TI e operações de apoio a estas aplicações devem ser terceirizadas no fornecedor ou distribuídas a outro fornecedor. O provedor oferece um aplicativo com base em um único conjunto de códigos comuns e dados, que são consumidos em um modelo de um-para-muitos por todos os clientes contratados em qualquer momento. Os clientes podem ser capazes de estender o modelo de dados usando ferramentas de configuração fornecidas pelo provedor, mas sem alterar o código-fonte. Esta abordagem está em contraste com o modelo tradicional de hospedagem de aplicação, no qual o provedor suporta múltiplos códigos de aplicação e múltiplas versões das aplicações. SaaS é comprado em uma base de pagamento por uso ou como uma assinatura baseada em métricas de utilização. A aquisição é baseada em uma assinatura (por exemplo, uma taxa por usuário, por mês) ou de uso base (por exemplo, alocar um certo número de operações realizadas durante um determinado período de tempo). A aquisição de licença permanente não é considerado SaaS. 47 Empresas com requisitos complexos não devem imaginar que será significativamente menor o custo total de propriedade ou que reduzirá a complexidade ao mudar para SaaS. Já as empresas com pouco orçamento ou querem para obter algo simples implantado rapidamente devem considerar o SaaS. Mesmo se um ou mais dos três elementos envolvidos na análise não forem cumpridas, uma solução SaaS ainda pode ser o melhor para uma organização, como acontece com qualquer produto, entretanto, a empresa deve avaliar a capacidade funcional da oferta para satisfazer as necessidades específicas. 48 3. METODOLOGIA A investigação científica depende de um “conjunto de procedimentos intelectuais e técnicos” (GIL, 2002) para que seus objetivos sejam atingidos: os métodos científicos. Método científico é o conjunto de processos ou operações mentais que se devem empregar na investigação. A linha de raciocínio adotada no processo de pesquisa que melhor se enquadra para este trabalho é método do estudo de caso. 3.1 ESTUDO DE CASO TEÓRICO O pesquisador ao utilizar o estudo de caso, deve entender que se trata de uma pesquisa empírica abrangente, com procedimentos preestabelecidos, que investiga um ou múltiplos fenômenos contemporâneos no contexto da vida real, especialmente quando os limites entre os fenômenos e seu contexto não estão claramente definidos. Uma característica importante é a ênfase em compreender o que está acontecendo a partir da perspectiva do participante ou dos participantes do estudo. Esse tipo de pesquisa é preferível quando questões do tipo “como” ou “por que” são apresentadas e quando não se podem manipular comportamentos relevantes. Assim, é útil quando o pesquisador, por razões práticas ou éticas, não pode realizar estudos experimentais. Um projeto de pesquisa que envolva o Método do Estudo de Caso se dá em três fases distintas: 1) escolha do referencial teórico sobre o qual se pretende trabalhar; a seleção dos casos e o desenvolvimento de um protocolo para a coleta de dados; 2) condução do estudo de caso, com a coleta e análise de dados, culminando com o relatório do caso; 3) análise dos dados obtidos à luz da teoria selecionada, interpretando os resultados da pesquisa. O protocolo configura-se como o grande componente de confiabilidade ao estudo de caso. Yin (2005) apresenta três situações nas quais o estudo de caso é indicado. A primeira é quando o caso em estudo é crítico para se testar uma hipótese ou teoria explicitada. A segunda situação para se optar por um estudo de caso é o fato dele ser extremo ou único. A terceira situação se dá quando o caso é revelador, que ocorre quando o pesquisador tem acesso a um evento ou fenômeno até então inacessível à pesquisa científica. 49 3.1.1 Questionário É uma série ordenada de perguntas que devem ser respondidas por escrito pelo informante. O questionário deve ser objetivo, limitado em extensão e estar acompanhado de instruções. As instruções devem esclarecer o propósito de sua aplicação, ressaltar a importância da colaboração do informante e facilitar o preenchimento. As perguntas do questionário podem ser: Abertas: “Qual é a sua opinião?”; Fechadas: duas escolhas: sim ou não; De múltiplas escolhas: fechadas com uma série de respostas possíveis; Young e Lundberg (apud Pessoa, 1998) fizeram uma série de recomendações úteis à construção de um questionário. Entre elas destacam-se: O questionário deverá ser construído em blocos temáticos obedecendo a uma ordem lógica na elaboração das perguntas; A redação das perguntas deverá ser feita em linguagem compreensível ao informante. A linguagem deverá ser acessível ao entendimento da média da população estudada; A formulação das perguntas deverá evitar a possibilidade de interpretação dúbia, sugerir ou induzir a resposta; Cada pergunta deverá focar apenas uma questão para ser analisada pelo informante; O questionário deverá conter apenas as perguntas relacionadas aos objetivos da pesquisa. Devem ser evitadas perguntas que, de antemão, já se sabe que não serão respondidas com honestidade. Para este trabalho em específico na qual o tema é um assunto técnico, é necessário preparar um modelo na qual é possível agregar opiniões diferentes de um público restrito. Isto porque para obter informações relevantes e enriquecer o assunto discutido será necessário entrevistar pessoas que tenham uma formação na área de administração, gestão, ou mesmo de informática, pois o assunto tratado não poderá ser discutido com pessoas, mesmo que graduadas, mas não saibam o que significa o termo computação em nuvem. 50 O método utilizado para a coleta de dados neste trabalho foi um questionário aberto, em forma de entrevista. 3.2 COLETA DE DADOS É a pesquisa de campo propriamente dita. Neste trabalho a coleta de dados trata um baixo número de pesquisados, ou seja, não deve passar de cinco ou seis pessoas. Para ter relevância, estas pessoas que serão entrevistadas deverão ter algum grau de influência e decisão nas empresas nas quais fazem parte, pois será necessário entender nestas empresas qual o direcionamento nos próximos anos a respeito do assunto da entrevista. Pretende-se envolver neste trabalho pessoas com os seguintes cargos: Tabela 4: Delimitação de entrevistas Empresa Cargo Grau de decisão Grau de influência Empresa A Gerente de serviços Médio Médio GSD Gerente de datacenter Alto Alto Souza Cruz Gerente de Serviços Médio Alto Souza Cruz CIO Alto Alto Empresa B Gerente de Serviços Médio Médio ... ... ... ... Fonte: Criado pelo Autor O nome de algumas empresas foram alterados por solicitação das próprias empresas, cumprindo regras internas ou mesmo para evitar a divulgação de estratégias ou direcionamentos relacionados as tendências de mercado. A entrevista foi estruturada e composta de perguntas objetivas conduzidas através de uma conversa informal na qual a cada pergunta permite o entrevistado expor suas idéias e opiniões. Em nenhum momento foi solicitado ou informado sobre tendências ou influência de algum componente que possa comprometer a resposta. O questionário teve dez questões abertas que serviram como guia durante a conversa. Entre as questões abertas haviam assuntos tais como: Conceitos de computação em nuvem, segurança na computação em nuvem, visões de aplicações que possam estar na nuvem e tempo para consolidação destas aplicações, assim como vantagens e desvantagens possam existir. As informações foram coletadas através de gravador ou mesmo manuscrito, transcrevendo o que cada entrevistado informou. 51 3.3 TABULAÇÃO E APRESENTAÇÃO DE RESULTADOS Para a tabulação e apresentação dos resultados foi necessário lançar mão de recursos manuais ou computacionais para organizar os dados obtidos na pesquisa de campo. É natural escolher os recursos computacionais para dar suporte à elaboração de índices e cálculos estatísticos, tabelas, quadros e gráficos, porém para este trabalho não foi necessário gerar indicadores, pois a tabulação dos dados se deu transcrevendo as entrevistas presenciais com os principais gestores de TI (vide tabela 4 no item 3.2). Após transcrever as respostas dos entrevistados na integra foi feito a identificação dos principais resultados. A análise foi elaborada através da análise de conteúdo, ou seja, analisar todas as respostas e confrontando padrões (concordâncias e discordâncias) de cada entrevistado e comparação entre os entrevistados. A partir destes padrões ou mesmo posições de mercado exibir os posicionamentos para poder tirar as conclusões do trabalho. A tabela 5 apresenta um resumo de como foram estruturados o questionário aplicado no estudo de caso, com a respectiva justificativa da escolha do assunto abordado em cada questão. Tabela 5: Assunto x razão Assuntos Complexidade de gestão Razão Identificar o grau de complexidade de gestão existente na organização na qual faz parte o entrevistado Identifica como a organização aplica metodologias e Gestão de TI ferramentas de gestão de TI na organização Identificar como a organização trabalha os assuntos Segurança referentes a Segurança da informação Identificar o que a organização conhece de computação Computação em nuvem em nuvem e qual a relevância deste assunto na corporação Fonte: Adaptado pelo Autor 3.4 CONCLUSÃO DA ANÁLISE DE RESULTADOS Nesta etapa é necessário sintetizar os resultados obtidos com a pesquisa. Deverá explicitar se os objetivos foram atingidos, se a(s) hipótese(s) ou os pressupostos foram confirmados ou rejeitados. E, principalmente, deverá ressaltar a contribuição da sua pesquisa para o meio acadêmico ou para o desenvolvimento da ciência e da tecnologia. 52 4. ESTUDO DE CASO APLICADO O estudo de caso foi aplicado na empresa Souza Cruz que possui uma área de Tecnologia de Informação com autonomia para buscar avanços tecnológicos e decidir sobre aplicar tendências no ambiente corporativo. 4.1 A EMPRESA SOUZA CRUZ A Souza Cruz é líder absoluta no mercado nacional de cigarros, a Souza Cruz é subsidiária da British American Tobacco, o mais internacional dos grupos de tabaco, com marcas comercializadas em 180 países. Fundada pelo imigrante português Albino Souza Cruz, em abril de 1903, no Rio de Janeiro, a Souza Cruz atua em todo o ciclo do produto, desde a produção e o processamento de fumo, até a fabricação e a distribuição de cigarros. A Souza Cruz é líder do mercado nacional. A empresa possui seis das dez marcas mais vendidas no Brasil, produzindo cerca de 80 bilhões de cigarros por ano. A participação da Souza Cruz é de 62% do mercado total brasileiro. Atuando em todo o ciclo do produto, desde a produção e processamento de fumo até a fabricação e distribuição de cigarros, a Souza Cruz atende diretamente a mais de 250 mil varejos em todo o país, além de chegar a quase cinco mil municípios. Na produção de fumo, são cerca de 40 mil produtores integrados, que recebem assistência técnica da companhia. Além do processamento de fumo para a fabricação própria de cigarros, destinada ao mercado nacional, o sistema de produção integrada da Souza Cruz produz mais de 120 mil toneladas de fumo para exportação, atendendo a mais de 50 países nos cinco continentes. Mais do que milhares de empregos, a Souza Cruz gera riqueza. A Souza Cruz é um dos maiores grupos empresariais brasileiros, uma companhia aberta cotada na Bolsa de Valores de São Paulo (Bovespa) e que integra o grupo British American Tobacco - presente em 180 países. A Souza Cruz posiciona-se entre os 10 maiores contribuintes de tributos no Brasil e leva renda para 80% das cidades brasileiras (são R$ 6,3 bilhões em impostos pagos por ano – números de 2009 –, proporcionando benefícios sociais). E quase 10% do resultado bruto da Souza Cruz são investidos em atividades inovadoras e importantes para o desenvolvimento do país (SOUZA CRUZ A, 2010). A Souza Cruz possui quatro princípios básicos que devem ser seguidos por seus colaboradores (SOUZA CRUZ A, 20100): 53 Diversidade: A Souza Cruz defende que o ambiente de trabalho esteja aberto às diferentes ideias, culturas, formas de pensar e pontos de vista. A diversidade é um elemento que fortalece a Empresa. Mente Aberta: A Souza Cruz deseja e estimula o envolvimento e a contribuição de todos, para que sejam bons ouvintes, sempre abertos a novas ideias e a diferentes pontos de vista. Espírito Empreendedor: A Souza Cruz busca fazer as coisas acontecerem, por meio da mobilização e contribuição de todas as pessoas. Liberdade com Responsabilidade: A Souza Cruz acredita que todas as pessoas têm liberdade para tomar decisões, dentro de seus níveis de competência, para conduzir a Organização em direção a seus objetivos. O departamento de Tecnologia da informação da Souza Cruz é conhecido como GSD e atua na consolidação e padronização de serviços de TI para o usuário final. 4.2 GROUP SERVICE DELIVERY (GSD) O Group Service Delivery (GSD) é uma área global de tecnologia da informação da British American Tobacco. Organizado em três zonas diferentes, trabalha constantemente buscando oferecer serviços irresistíveis, com qualidade e redução de custos para todos os mercados que formam as regiões da América Latina e Caribe (LACAR), África e Oriente Médio (AME), Europa e Ásia Pacífico (ASPAC). Constituído em 1996, o GSD está comprometido em gerenciar os serviços de insourced e outsourced, apoiando 32.000 clientes em mais de 130 países. Possui mais de 500 colaboradores, em 18 escritórios. No entanto, a maior concentração está na Malásia, sua maior base operacional. O GSD LACAR está instalado, desde outubro de 2005, no Brasil, na unidade de Cachoeirinha cerca de 28 Km de Porto Alegre. A área possui grupos de atuação que lideram frentes de serviços em toda a América Latina e Caribe. Esses grupos são responsáveis por monitorar o desempenho dos principais sistemas corporativos da Organização (SOUZA CRUZ B, 2010). 4.2.1 Objetivos do GSD Oferecer soluções de qualidade com redução de custos; 54 Agregar valor ao negócio; Entregar serviços alinhados aos objetivos de produtividade e qualidade da British American Tobacco; Resolver problemas escalados; Melhorar relacionamento com stakeholders; Aperfeiçoar a segurança e reduzir os incidentes; Alavancar parceiros comerciais no intuito de obter redução de custo, oferecendo aos usuários soluções de qualidade; 4.3 ANÁLISE DO CASO O GSD tem um papel fundamental na Souza Cruz, pois ele prove todos os serviços de TI que a empresa necessita. Atualmente, todos os serviços são prestados internamente, ou seja, infraestrutura e sistemas são todos ativos da Souza Cruz. Apesar do modelo atual já estar consolidado e otimizado, sempre existem formas de melhorar e agregar valor ao serviço prestado. No ano de 2009, uma das maneiras encontradas para otimizar os serviços foi a consolidação de fornecedores de suporte a aplicações. Este trabalho foi realizado para melhorar a gestão de serviços de suporte, otimizar e padronizar todos os suporte de sistemas legados que existem na Souza Cruz. Estas e outras iniciativas foram implementadas para melhorar os serviços de gestão de TI, mas ainda existem muitas oportunidades. Atualmente dentro do datacenter do GSD existem várias aplicações de vários níveis e criticidades diferentes que aumentam a complexidade do ambiente, estas aplicações são divididas pela área de TI da Souza Cruz da seguinte maneira: Ambiente Crítico: Neste ambiente encontram-se aplicações corporativas utilizadas nas áreas de geração de valor para a organização, tais como: Aplicações da área de Vendas, aplicações da área de Fabricação, Aplicações da área de produção de sementes, etc... Ambiente não Crítico: Neste ambiente encontram-se aplicações corporativas utilizadas nas áreas de suporte as áreas produtivas, tais como: Aplicações Jurídicas, Aplicações da própria área de TI, aplicações de assuntos corporativos, aplicações administrativas. Ambiente de Escritório: Neste ambiente encontram-se aplicações de uso comum em todas as estações de trabalho, tais como: Aplicações de E-mail, Aplicações de edição de texto, aplicações de planilhas de cálculos, ferramentas de comunicação interna. 55 Ambientes de Homologação: Neste ambiente encontram-se todas as aplicações criticas, não criticas e de escritório, porém este ambiente possui todas as aplicações com informações desatualizadas para testes e validação de novas versões de sistemas ou correções de problemas encontrados no ambiente produtivo. Ambiente de Desenvolvimento: Neste ambiente encontram-se todas as aplicações criticas, não criticas e de escritório, porém neste ambiente possui adicionalmente ferramentas de desenvolvimento para criar novas versões de sistema ou corrigir versões com problemas. Esta classificação existe para determinar prioridades e urgência na solução e resolução de incidentes e problemas, mas esta classificação apenas ajuda a tomada de decisão mas não elimina o trabalho e a manutenção de todos os ambientes. O GSD possui iniciativas para otimizar a utilização das metodologia e ferramentas de gestão de TI para apoiar a gestão destes ativos, porém este assunto não será tratado neste trabalho. Para buscar novas oportunidades como alternativas para reduzir a complexidade de gestão dos ativos de TI das organizações foi realizada uma entrevista qualitativa com representantes de algumas empresas com representatividade global. 4.3.1 Análise das entrevistas De acordo com o gerente de serviços do GSD para a Souza Cruz, o principal desafio de TI é agregar valor para o negócio, para agregar valor TI necessita buscar alternativas que aumentem a lucratividade da empresa. Pode-se conseguir aumentar a lucratividade diminuindo custos ou aumentando as vendas. Em ambos os casos a área de TI pode contribuir fazendo o mesmo trabalho com menos dinheiro ou fazendo algo novo aumente a arrecadação da companhia. Já para o CIO da Souza Cruz o principal desafio é conseguir consolidar os serviços em plataformas globais buscando ganho em escala, este fator trará valor agregado e aumenta a qualidade dos serviços prestados, principalmente pela maior padronização das informações. “será possível, após a consolidação e padronização das aplicações globais, comparar mesmos indicadores, entre várias empresas do mesmo grupo”. (Juliano) Este direcionamento vai de encontro com a definição de Laudon e Laudon (1996) que informava que as principais barreiras de TI seriam os vários sistemas descentralizados com diferentes tipos e fontes de informação, relatado no capítulo 2 deste trabalho. 56 No planejamento estratégico da empresa B, também estão como prioritários os projetos que visam consolidar todos os serviços globalmente para atingir níveis de entrega de serviço com escala global. Para o gerente de serviços da empresa A, o principal desafio é conseguir oferecer soluções que tragam benefícios para os clientes e parceiros, estas soluções buscam englobar o serviço end-to-end, ou seja, o cliente deve envolver-se o mínimo possível para isso à empresa A busca desenvolver-se em várias áreas de atuação de TI, adquirindo empresas ou mesmo especializando-se em nichos de mercado para atender melhor as necessidades do mercado. A estratégia da Souza Cruz, de acordo com o CIO é levar os serviços em mercados especializados e que possuam mão de obra acessível. Atualmente o principal problema são barreiras trabalhistas que influenciam nas decisões de manter um serviço ou substituí-lo de localidade. A Souza Cruz passou também a priorizar os investimentos com benefícios globais e não mais apenas locais, ou a solução pode ser aplicada globalmente ou o investimento perde prioridade. No passado os investimentos sempre foram tratados localmente. “Ainda temos uma cultura de olhar localmente, mas o tempo nos mostrou que localmente traz um beneficio local maior, porém no global mesmo que o beneficio seja menor, a escala é muito maior”. (Alan) Foi praticamente unânime que a que a mobilidade e a computação pervasiva trazem e trarão novas visões de negócio para as empresas, podendo trazer ganhos e benefícios que hoje não temos como mensurar, desde informações de clientes, costumes, horários, necessidades, e até mesmo o que não é bom para os clientes. Tudo isso será possível coletar e fazer uso para gerar novos negócios. Por outro lado o gerente de serviços da empresa A diz que todas as áreas de TI terão que estar preparadas para suportar estes novos modelos de negócio, pois nada adianta ter todas as informações e não fazer uso das informações, ou fazer o uso incorreto das informações. Estas novas linhas de negócio é o que Negroponte (1995) chama de “Vida Digital” que já vem ocorrendo desde o início do século XXI e que poucos conseguem perceber. Para o CIO da Souza Cruz, apesar de concordar que a computação móvel trará novos horizontes, ainda acha cedo para migrar ou estudar novos conceitos, por considerar que a cultura da empresa ser mais conservadora e pelo momento que estão passando (consolidar serviços) não é hora para se aventurar em novas tendências e ser pioneiros em computação móvel. 57 O Gerente do datacenter do GSD diz que atualmente já é complicado lidar com o que a Souza Cruz possui de computação móvel. “atualmente já é difícil garantir que alguns funcionários da Souza Cruz tenham acesso remoto, e que este acesso seja rápido e que sempre esteja disponível”.(Vlad) Para gerenciar estes acessos remotos segundo o gerente de datacenter do GSD existe uma grande infraestrutura e recursos para suportar o ambiente. Por outro lado o mesmo reconhece que a plataforma móvel permite a Souza Cruz vender e entregar cigarros a mais de 240 mil pontos de venda. As ferramentas de gestão apóiam os principais processos de TI em grandes empresas, assim é na Souza Cruz, GSD e como também foi relatado na empresa A e empresa B. Porém apesar de empresas utilizarem metodologias diferentes ou mesmo ferramentas diferentes, todas fazem adaptações para a sua realidade. Isso significa que as metodologias apóiam sim a melhorar e reduzir a complexidade de gestão, mas apenas a metodologia ou as ferramentas implementadas de acordo com a teoria pura não agregam valor a TI. Todos os processos e todas as metodologias deixam nas entrelinhas a necessidade de customizar alguns processos para não perder eficiência e adequar os controles a realidade de cada organização, se estes processos não forem bem definidos e seguidos de nada adianta ter as tecnologias. Assim como apresentado no capítulo 2.1 deste trabalho, atualmente as principais metodologias utilizadas são COBIT, ITIL e PMP, mas os entrevistados foram categóricos e informam que apesar de seguirem as metodologias, os principais processos de TI de cada organização são adaptados para a realidade da empresa e são reescritos internamente como devem funcionar. Para validar estes processos são realizadas auditorias internas e externas para garantir a seriedade dos processos. Para o CIO da Souza Cruz a questão de segurança na corporação é tratada com seriedade, mas é claro que a segurança é implementada de acordo com o risco que a empresa possui. “não somos uma instituição financeira que cuidamos do dinheiro dos outros e por isso existem alguns riscos que para nós não são relevantes e para um banco é sinônimo de falência”. (Juliano) Por exemplo, informações de clientes, vendas e pontos de varejo possuem cuidados adicionais que informações de volume de produção. A empresa possui regras claras e políticas de segurança que são divulgadas e acordadas com todos os funcionários e prestadores de serviço. Para o gerente do datacenter do GSD o assunto segurança é bem estressante pois 58 além de seguir a rigor todas as políticas e melhores praticas precisam passar por auditorias anualmente. Alem disso a Souza Cruz possui todas as informações guardadas em banco de dados e servidores de arquivos com políticas de backup testes freqüentes. Nem sempre este cenário foi assim, no passado o próprio sistema ERP da empresa ficava hospedado fora do Brasil em um fornecedor na Alemanha, ou seja, de acordo com o custo x benefício é que as peças de TI são movimentadas declara o CIO da Souza Cruz. Como a empresa B está sujeita a auditorias, pois segue a lei Sarbanes-Oxley, e possui em sua política de segurança a norma ISO17799 em todas as camadas de aplicações e processos de TI o assunto segurança é levado a sério. Dificilmente alguma informação sai da empresa mesmo que por um pendrive. A computação em nuvem uma alternativa para a redução da complexidade de gestão dos ativos de TI ainda é considerada embrionária dentro da Souza Cruz. Para o CIO da Souza Cruz computação em nuvem ainda é um assunto desconhecido, entende que é extremamente relevante, mas reconhece que, alem da empresa Salesforce.com, ainda não percebe cases de sucesso em ambientes corporativos consolidados. Já para o gerente de serviços da empresa A, acredita que este será o futuro, a própria empresa já possui um departamento somente para preparar e disponibilizar infraestrutura para isso. Ainda não existem aplicações desenvolvidas para ser oferecida como serviço, mas a empresa já procura parceiros para disponibilizar os serviços por completo em um curto espaço de tempo. O Gerente de Serviços do GSD entende que este é uma excelente oportunidade para demonstrar como TI pode agregar valor ao negócio preparando um projeto e migrando as aplicações não críticas para a nuvem. “acredito que colocar algumas aplicações não criticas para rodar na nuvem traria um excelente case para a empresa e seria possível avaliar os conceitos de escalabilidade e flexibilidade sem precisar investir em hardware”. (Alan) Como um piloto o gerente de serviços do GSD sugere que sejam os ambientes de homologação ou desenvolvimento no qual só é necessário ter processamento em uma parte do ano, quando existem projetos sendo implementados e em períodos de homologação, na outra parte do tempo o poder de processamento tende a zero, ou seja, o custo pode ser alocado para os próprios projetos que estão em andamento, sem custo para o dia-a-dia da operação. Esta visão também é compartilhada pela Isaca (2009), que apresenta dentre as principais vantagens de serviços espalhados pela nuvem o custo apenas pelo consumo. 59 Porém nem tudo é maravilha, o gerente do datacenter do GSD acredita que na fase atual não existe nenhum fornecedor com estrutura e com controles suficientes para entregar um serviço flexível e escalável, principalmente com faturamento flexível. “sendo os preços fixos, já é difícil terem os valores cobrados corretamente no final de cada mês, imaginem estes sendo variáveis em dias ou horas de consumo. Mais difícil ainda será medir este consumo. Ainda existe muito para evoluir”(Vlad). Ainda foi possível perceber durante as conversas que ainda existem muitos pontos de falhas que não tem nada haver com o conceito de computação em nuvem. O principal problema citado pelos entrevistados foi à estrutura brasileira de telecomunicações. Para a empresa A e para o gerente do datacenter esta parte da infraestrutura necessita evoluir muito para conseguir prover serviços confiáveis a um custo adequado para que as empresas consigam migrar os serviços para a nuvem. O CIO da Souza Cruz acredita que os sistemas legados deverão migrar para a nuvem em um prazo de no máximo cinco anos, ou ser reescritos em plataformas fora da empresa, a visão de futuro é de que o GSD tenha foco apenas nos serviços globais da BAT e não em sistemas locais legados. Estes sistemas deverão ser tratados com menor foco e sempre com intenção de migrar para plataformas globais. 4.3.2 Aderência ao ambiente computacional da Souza Cruz De acordo com as informações retiradas da pesquisa qualitativa apresentada no capitulo anterior é possível avaliar cenários que proporcionem maior aderência do ambiente computacional da Souza Cruz ao modelo de computação em nuvem. Para delimitar o trabalho foram escolhidos os ambientes de aplicações não críticas, ambiente de homologação e ambiente de desenvolvimento como referência no estudo de caso. Existem oportunidades de estudo no ambiente crítico e de escritório que poderão ser visitados em trabalhos futuros. Atualmente, todos os ambientes são gerenciados internamente, este gerenciamento implica em: atualizações de sistema operacional, aplicação de paths de segurança ou correções, gerenciamento de usuários, gestão de ciclo de vida do hardware, ciclo de vida dos softwares entre outros. Além de ter uma alta complexidade para gerir o ambiente, os valores gastos em todos estes processos acabam aumentando consideravelmente o TCO (Total Cost Ownership) das aplicações. 60 De acordo com os depoimentos da gerencia da Souza Cruz e do GSD entende-se que é possível migrar os serviços de homologação e de desenvolvimento para a nuvem a fim de otimizar os custos e o gerenciamento destes ambientes. Alem destes dois ambientes a proposta também e levar as aplicações não críticas para a nuvem e direcionar os esforços e foco nas aplicações que realmente tragam benefício para a organização. Portanto aplicar o conceito de computação em nuvem nos ambientes e aplicações que não tenham uma relevância na entrega do produto final aos consumidores Para esta primeira fase deverá ser migrado os ambientes da forma como estão para minimizar impactos otimizar aplicações e manter os ambientes da mesma forma. Por isso a análise financeira somente poderá ser aplicada na parte de infraestrutura, ou seja, os servidores propriamente ditos. Mesmo assim podemos considerar que estaríamos eliminando da Souza Cruz um parque de aproximadamente 20 servidores, ou seja, seriam 20 equipamentos a menos nos próximos investimentos de renovação do parque. Dentre os servidores podemos separá-los em: 14 servidores plataforma Intel; 6 servidores plataforma Risc; Com a conseqüente implementação desta primeira fase, a segunda fase, poderia ser migrar os serviços de aplicações não critica. Nesta fase teríamos um parque de aproximadamente mais 10 servidores, sendo eles: 8 servidores plataforma Intel; 2 servidores plataforma Risc; Um caso ainda a ser aprofundado e merecedor de outro estudo, mas existe a possibilidade de levar para a nuvem toda a infraestrutura usada para contingenciar às aplicações (críticas e não Críticas). Neste caso seria possível desativar um datacenter inteiro, atualmente hospedado internamente na Souza Cruz e reduzir consideravelmente a gestão de ativos de TI. 4.3.3 Próximos Passos Este trabalho não possui o escopo de implementar nenhuma das oportunidades de redução de complexidade avaliadas nas fases anteriores. Mas para um melhor entendimento e conclusão da aplicação do estudo de caso é importante mapear os passos futuros para continuação e direcionamento do trabalho após a conclusão do trabalho. Para tal evidenciamos os principais passos para garantir a viabilidade de implementação do novo modelo de computação em nuvem, sendo eles: 61 Avaliar a infraestrutura de comunicação: Para este tópico seria importante inclusive um trabalho detalhado que contribua não apenas com a situação atual, mas também com a evolução e direcionamento da parte de comunicações no país. Este estudo deve levar em consideração a localização geográfica da Souza Cruz; Análise financeira do projeto: Para este item é necessário ter algum fornecedor que possa nortear os custos de hospedagem e gerenciamento a fim de permitir a execução de uma análise de viabilidade econômica para o projeto; Implementação de um plano piloto: Levar para a nuvem apenas uma única aplicação, com o objetivo de validar o plano de fallback em caso de falha ou rompimento de contrato com o fornecedor da nuvem; 62 5. CONCLUSÃO A computação de forma geral é uma evolução constante e diariamente surgem novas siglas e novos métodos para apoiar ou aprimorar processos tanto de negócios como da própria vida pessoal. Esta evolução ainda desenfreada e sem perspectiva de reduzir a velocidade tem seu preço, como visto neste trabalho a complexidade para gerir ambientes computacionais principalmente em empresas globais crescem exponencialmente. A gestão vem a cada ano aderindo a novas metodologias e ferramentas para controlar ambientes de missão crítica e muitas vezes o coração das empresas. Neste contexto é possível perceber que as metodologias ajudam os gestores de TI a manter o ambiente controlável, mas também é possível perceber que apenas utilizar ferramentas de gestão, não resolvem os problemas. E necessário nestes casos, configurar e adequar as ferramentas para cada caso. A computação em nuvem por sua vez traz uma nova perspectiva para os gestores de TI, pois surgem como um novo modelo a ser utilizado como alternativa para reduzir a complexidade de TI. Outro grande beneficio que vários autores defendem e parece estar consolidado neste novo conceito é na área financeira, uma vez que este modelo permite associar o custo de acordo com sua utilização. É possível ainda perceber que a computação em nuvem pode ser utilizada em áreas onde existem demandas sazonais e que precisam de rapidamente de elasticidade e flexibilidade, tanto na parte de Custos quanto na parte de garantias de disponibilidade. Por outro lado às corporações ainda analisam a computação em nuvem como uma incógnita, pois ainda consideram a mesma muito precoce para aderir e investir tempo e dinheiro neste novo segmento. Este sentimento foi possível perceber através das entrevistas que foram aplicadas em algumas empresas de atuação global. Os gestores na sua maioria aguardam casos concretos no mercado para migrarem serviços para a nuvem. Apesar de que todos concordem que o modelo é promissor ainda precisam colocar na balança prós e contras, principalmente porque o modelo depende muito de infraestrutura de telecomunicações e adequação dos fornecedores para terem um portfólio de serviços adequado as organizações. Para a empresa Souza Cruz é possível perceber que existem oportunidades para evoluir com o assunto e baseado neste trabalho propor uma análise de custo beneficio para levar alguns ambientes para a nuvem. Este piloto poderá servir como benchmark para toda a BAT e em um futuro próximo utilizar esta inovação dentro da Souza Cruz para reduzir a 63 complexidade de gestão destes ativos e permitir focar no que realmente agrega valor ao negócio. Por último é importante frisar que apesar desta tendência estar ainda em fase inicial de deenvolvimento, este modelo pretende mudar a forma de utilizar tecnologia da informação, tanto nas empresas quanto nas residências. O amadurecimento da computação em nuvem trará uma nova forma de se comercializar TI, passando atualmente de hardware e software para uma abstração que todos apenas utilizarão e o pagamento será feito no final do mês de acordo com a sua utilização, muito próximo do que hoje temos com energia elétrica ou mesmo uma conta de telefone. 64 REFERÊNCIA BIBLIOGRAFICA ARAÚJO, Regina Borges de. Computação Ubíqua: Princípios, Tecnologias e Desafios. Departamento de Computação – Universidade Federal de S. Carlos (UFSCar). Disponível em: http://www.comp.ufscar.br/~rafagpf/TOPICOS_4/apostila.rtf. BARROS, Fabio. Cloud computing: fornecedores criam modelos próprios. Local: Internet; Publicação: Jan/2009. Disponível em: http://computerworld.uol.com.br/negocios/2009/01/12/cloud-computing-fornecedores-criammodelos-proprios; Acesso em: Jul/2010. CIO, EUA. Estudo mostra que gestão de TI esta mais complexa hoje do que a dez anos. Local: Internet; Publicação: Dez/2009. Disponível em: http://cio.uol.com.br/gestao. Acesso em: Mai/2010. COMPUTERWORLD. Como profissionais de segurança vêem Cloud Computing. Local: Internet. Publicação: Fev/2010. Disponível em: http://www.modulo.com.br/comunidade/noticias/1237-como-profissionais-de-segurancaveem-cloud-e-virtualizacao. Acesso em: Jun/2010. GIL, Antônio C. Como elaborar projetos de pesquisa. São Paulo: Atlas, 2002. GREENFIELD, Adam. Everyware. The dawning age of ubiquitous computing. Berkeley CA: 2006. INFOWORLD, EUA. Cloud computing: onze categorias de Cloud Computing. Local: Internet; Publicação: Mar/2010. Disponível em: http://computerworld.uol.com.br/tecnologia/2010/03/03/11-categorias-de-cloud-computing; Acesso em: Mai/2010. ISACA, Cloud Computing: Business Benefits with Security, Governance and Assurance Perspectives. Local: Internet Publicação: Jul/2009. Diponível em: http://www.isaca.org. Acesso em: Mar/2010. 65 IVES, B. e JARVENPAA, S. L.. Applications of global information technology: Key issues for management. MIS Quarterly, 1991, pp. 33-49. KORZENIOWSKY-A, Paul. Segurança na nuvem: Padrões estão sendo trabalhados Local: Internet. Publicação: Nov/2009; Diponível em: http://www.itweb.com.br/noticias/index.asp?cod=62825. Acesso em: Mai/2010; KORZENIOWSKY-B, Paul. Segurança na nuvem: Empresas devem garantir que o provedor ofereça, no mínimo, a segurança padrão que eles usam em seus próprios sistemas. Local: Internet. Publicação: Nov/2009. Diponsível em: http://www.itweb.com.br/noticias/index.asp?cod=62822. Acesso em: Mai/2010. LAUDON, K. C. e LAUDON, J. P. (1996). Management information systems: organization and technology (4ª ed.). Prentice Hall, 1996. NEGROPONTE, Nicholas. A vida digital. São Paulo: Companhia da Letras, 1995. NIST, National Institute of Standard and Tecnology. Cloud Computing: Benefits and Risks of Moving Federal IT into the Cloud. Local: Internet. Publicação: Jul/2009. Disponível em: http://www.nist.gov Acesso em: Jul/ 2010. PESSOA, Walter. A coleta de dados na pesquisa empírica. Local: Internet. Publicação: Jul/1998. Disponível em: http://www.cgnet.com.br/~walter/artigo.html. Acesso em: Nov/2009. PORTER, Michael. A Vantagem Competitiva das Nações. Rio de Janeiro: CAMPUS, 1990. RODRIGUEZ, Martius Vicente; FERRANTE, Augustin Juan. Tecnologia de informação e Gestão Empresarial. Rio de Janeiro. E-Papers, 2000. SIQUEIRA, Marcelo Costa. Gestão Estratégica da Informação. Como transformar o conteúdo informacional em conhecimento valioso. Rio de Janeiro: Brasport, 2005. Formatado: Português (Brasil) 66 SOUSA, Fernando Alberto de. Frameworks e Middleware para Computação Ubíqua. Local: Internet. Publicação em: Nov/2004. Disponível em: http://grenoble.ime.usp.br/movel/frameworkubiqua.doc. Acesso em 10/05/2010. SOUZA CRUZ A. Site Institucional. http://www.souzacruz.com.br. Acesso jul/2010. SOUZA CRUZ B, Intranet. Global Service Delivery. Acesso Jul/2010. STEPHENS, David. O. The globalization of information technology in multinational corporations. Information Management Journal. Local: Internet. Publicação: Jul/1999. Disponível em: http://www.accessmylibrary.com/article-1G1-59488503/globalizationinformation-technology-multinational.html. Acessso em: Jun/2010. TAURION, Cezar. Computação em Nuvem. Transformando o mundo da Tecnologia da Informação. Rio de Janeiro: Brasport, 2009. WEISER, Mark. The coming age of Calm Technology. Local: Internet. Publicação: 1996 Disponível em: http://www.ubiq.com/hypertext/weiser/acmfuture2endnote.htm. Acesso em: 30/05/2010. YIN, R. K. Planejamento e Métodos. Porto Alegre: Bookman, 2005.