Seminário de Redes de Computadores sobre RIP Alunos: Alessandro S. Yamada Fábio L. Raymundo 1 Routing Information Protocol Introdução: Um dos protocolos IGP mais difundidos, conhecido como o nome do programa que o implementa: Routed. É distribuído junto a seus sistemas 4BSD UNIX Um protocolo simples; Pertence a família vetor distância; Interior gateway protocol (troca de informações com um sistemas autônomos) 2 Métricas utilizadas pelo RIP Distância = “Hop count” (Número de saltos) Distância deve ser inteiro entre 1 e 15 16 representa o infinito Pacotes são enviados a cada 30 segundos Tempo limite: 180 segundos 3 Métricas utilizadas pelo RIP Pacotes são normalmente enviados como Broadcasts, ou seja, todos os roteadores vizinhos os receberão; Tamanho máximo de uma mensagem é de 512 bytes ou até 25 entradas. 4 Problemas encontrados em RIP Loops em Roteamento; Limitações em Salto; Convergência Vagarosa ou Contagem para o Infinito 5 Algoritmos que resolvem a Contagem para o Infinito “Split Horizon” ou horizonte dividido- Se A para enviar um pacote para C tem que passar por B, então logicamente B não precisa enviar um pacote para A para atingir C. Poison Reverse- é um tipo de Split Horizon “Triggered Updates”- Disparos de Atualizações 6 Algoritmo Poison Reverse implementado no RIP 7 Algoritmo Poison Reverse implementado no RIP 8 Algoritmo Poison Reverse implementado no RIP 9 Formato da mensagem no RIP1 10 Hosts Silenciosos Para que hosts pudessem saber qual interface usarem para qual direção, os hosts mantêm sua própria tabela de roteamento. Hosts enviam eventuais requerimentos, mas não respostas. 11 Justificativas para continuar com RIP Pequeno overhead em termos de tamanho de banda. Configuração e controle de tempo. De fácil implementação Existe mais implementações de RIP, do que OSPF e IS-IS juntos. Ganho no “update”, do que na troca. 12 Formato do Rip-2 13 Roteamento em subredes RIP-1 suporta entradas somente ao alcance da “subnetted network” => Força rotas estritamentes hierárquicas => Requer conectividade(roteador deve saber como acessar as subredes). Utiliza os campos, que no RIP devem ser zeros, para inserir a mascara de rede 14 15 Autenticação RIP-1 não é um protocolo seguro. Pois não tem procedimento de autenticação. Não precisa ser “systen guru” para obter status de “super-user”. Desenvolvedores de protocolos de roteamento deveriam ter aprendido com a história. Crash na jovem ARPANET, causada por uma disfunção em um roteador 16 Formato do segmento de autenticação 17 Autenticação(continuação) Lamentar erros nos softwares é sempre uma má idéia. Emulação do mesmo incidente por hackers pode ocorrer. Formato da mensagem, com autenticação e sem perder a generalidade. Password simples. Tipo 2. Escutar o fio. E, memorizar pacotes autênticos. Compatibilidade do projeto => má autenticação => pouca segurança. 18 Multicasting RIP-1 usa endereço de broadcast para enviar mensagens de aviso para todos hops no fio, não há como filtrar => hosts and roteadores irão receber=> host poderam perder informações importantes. 19 Roteando dominios, próximo HOP RIP-2 suportar vários dominios em um mesmo fio(routing domain). Reconhece pacotes do seu dominio. Mantém tabelas de roteamento para cada rede. A distância para F é f, mas o melhor caminho não sou eu,D, mandando essa mensagem, mas sim para E. 20 Interação entre versão 1 e 2 Versão 1 pacotes não tem iformação de máscara de subrede=> semântica aplicada por roteadores se limita a versão 1. Cria-se rotas que não existem, “blackholes routes”, ou cria-se informações excessivas no ambiente da versão 1. 21 Conclusão RIP não é seguro RIP é de fácil implementação RIP permanecerá por alguns anos 22

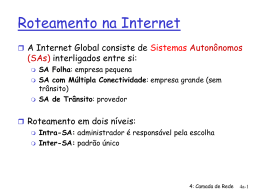

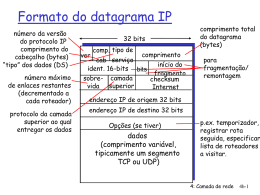

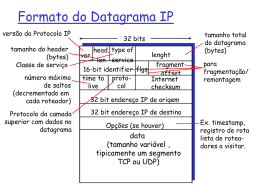

Baixar