UNIÃO EDUCACIONAL MINAS GERAIS S/C LTDA

FACULDADE DE CIÊNCIAS APLICADAS DE MINAS

Autorizada pela Portaria no 577/2000 – MEC, de 03/05/2000

BACHARELADO EM SISTEMAS DE INFORMAÇÃO

S

UM ESTUDO DAS VULNERABILIDADES EM

IN

A

BANCO DE DADOS

U

N

IM

PAULO CESAR CAMARGOS FERREIRA

Uberlândia

2009

S

PAULO CESAR CAMARGOS FERREIRA

A

UM ESTUDO DAS VULNERABILIDADES EM

U

N

IM

IN

BANCOS DE DADOS

Trabalho de Final de curso submetido à

UNIMINAS como parte dos requisitos para

a obtenção do grau de Bacharel em

Sistemas de Informação.

.

Orientador: Prof. Francisco Jose Muller

Uberlândia

2009

PAULO CESAR CAMARGOS FERREIRA

UM ESTUDO DAS VULNERABILIDADES EM

S

BANCOS DE DADOS

IN

A

Trabalho de Final de curso submetido à

UNIMINAS como parte dos requisitos para

a obtenção do grau de Bacharel em

Sistemas de Informação.

IM

Orientador: Prof. Francisco José Muller

Banca Examinadora:

U

N

Uberlândia, dia 08 de Julho de 2009.

Prof. Francisco José Muller (Orientador)

Profa. Dra. Kátia Lopes Silva

Prof. Esp. Walteno Martins Parreira Júnior

Uberlândia

2009

S

A

IN

IM

U

N

À minha mãe, Venina, por todo amor e imenso

apoio na realização desse sonho, sofrendo

junto comigo a cada etapa concluída.

AGRADECIMENTOS

À Deus, por me ajudar durante toda essa jornada acadêmica e por conceder tantas

maravilhas em minha vida, das quais uma delas se concretiza neste momento.

À meus pais, Alcides e Venina, pelo apoio e incentivo durante toda minha vida e,

principalmente, por estar ao meu lado nos momentos mais difíceis, orientando-me e

torcendo para que mais uma etapa de minha vida acadêmica fosse concretizada.

Também a minha irmã, Lucilene, por acreditar e apoiar-me nas inúmeras situações

difíceis que enfrentei.

S

À meus familiares, que souberam compreender minhas ausências em tantos

momentos, mas sempre festejaram comigo as conquistas dessa fase.

realização desse trabalho.

A

À minha namorada, Alessandra, pela compreensão e apoio nos momentos finais de

IN

Aos professores da Uniminas pelo conhecimento que me foi transmitido e que

possibilitou atingir minhas metas e conquistas profissionais. Em especial, ao

professor Francisco Muller, que me orientou e apontou os caminhos no

U

N

IM

desenvolvimento desse trabalho.

RESUMO

Com o avanço cada vez maior da tecnologia moderna, o volume de informação

gerado por sistemas informatizados aumenta consideravelmente todos os dias.

Muitas dessas informações são armazenadas dentro de bancos de dados de

empresas e podem conter dados vitais para a perenidade da organização. Em

alguns casos, o valor dos dados contidos nessas bases é desconhecido pelas

próprias empresas, sendo que os custos por esse desconhecimento acabam sendo

S

contabilizados após um desastre ou roubo dessas informações. Garantir a

segurança dessa informação, de modo que esta não seja danificada, roubada ou

perdida é uma das atribuições do administrador de banco de dados. Este trabalho

A

tem como objetivo analisar as vulnerabilidades as quais um banco de dados de uma

empresa estaria sujeito e descrever recomendações e medidas de segurança para

IN

garantir a integridade, confiabilidade e confidencialidade dos dados ali registrados.

O trabalho aborda questões de segurança aplicáveis nas camadas física e lógica

dos sistemas de gerenciamento de bases de dados Oracle e SQL Server, sendo

que muitas das recomendações são universais para ambas as ferramentas, não se

IM

atendo a uma plataforma específica de sistema operacional.

U

N

Palavras Chave: Segurança, Banco de Dados, Vulnerabilidades, Medidas de

Segurança.

ABSTRACT

With the increasing advances in modern technology, the volume of information

generated by systems increases considerably every day. Many of these information

are stored in databases of companies and may contain information vital to the

survival of the organization. In some cases, the data value contained in these

databases is unknown by the companies themselves, and the costs for that

ignorance they are counted after a disaster or theft of such information. Ensuring

S

security of information, so that is not damaged, lost or stolen is one of the tasks of

the database administrator. This work aims to analyze the vulnerabilities to which a

A

database of a company is subject and describe recommendations and security

measures to ensure the integrity, reliability and confidentiality of the data recorded

there. The work addresses issues of security for the physical and logical layers of

IN

database management systems Oracle and SQL Server, and many of the

recommendations are universal for both tools are not given a platform specific

IM

operating system.

U

N

Keywords: Security, Database, Vulnerabilities, Security Measures.

LISTA DE FIGURAS

Figura 1 – Freqüência de perda de informações nas empresas entrevistadas..................... 17

Figura 2 – Principais ameaças e vulnerabilidades ao servidor de banco de dados. ............. 29

Figura 3 – Tabelas no banco de dados. ............................................................................... 31

Figura 4 – Exemplo de código ASP.NET vulnerável à injeção de SQL. ............................... 33

Figura 5 – Representação de uma estrutura física de segurança. ....................................... 41

Figura 6 – Acesso através de senha padrão do usuário System do Oracle. ........................ 47

Figura 7 – Escolha do método de autenticação durante instalação do SQL Server 2008. ... 48

S

Figura 8 – Usuário administrador do banco com opção para forçar política de senha do

Windows ativada.................................................................................................................. 49

Figura 9 – Usuário único de todos os departamentos para acesso à base de dados. .......... 52

Figura 10 – Usuários distintos para cada departamento acessar o banco de dados. ........... 53

A

Figura 11 – Exemplo de configuração de usuário Oracle para instalação e utilização do

SGBD Oracle9i em sistemas operacionais Unix. ................................................................. 55

Figura 12 – Privilégio padrão do grupo BUILTIN\Administradores no SQL Server. .............. 55

IN

Figura 13 – Grupo “Administradores” do sistema operacional e os respectivos membros

desse grupo......................................................................................................................... 56

Figura 14 – Demonstração de remoção do grupo BUILTIN\Administradores. ...................... 57

Figura 15 – Exemplo de código escrito em PHP. ................................................................. 59

IM

Figura 16 – Função PHP para validação de tipos de variáveis. ........................................... 60

Figura 17 – Função PHP para validação de variáveis numéricas......................................... 60

Figura 18 – Exemplo de código ASP utilizando RegularExpressionValidator. (Fonte: MSDN.

2005) ................................................................................................................................... 61

Figura 19 – Exemplo de procedimento com codificação vulnerável. .................................... 61

U

N

Figura 20 – Validação de SQL dinâmico através de SQLParameterCollection. (Fonte: MSDN.

2005) ................................................................................................................................... 62

Figura 21 – Representação de uma política de backup full diário. ....................................... 65

Figura 22 – Representação de uma política de backup diária, com 01 backup full (completo)

e backups transacionais no decorrer do dia......................................................................... 66

Figura 23 – Representação de uma política de backup com 02 backups full na semana,

intercalados com backups diferenciais nos demais dias e backups transacionais no decorrer

de cada dia. ......................................................................................................................... 67

Figura 24 – Tela de propriedades do SQL Server apresentando a opção de “Failure”

marcada no AUDIT LEVEL. ................................................................................................. 71

LISTA DE ABREVIATURAS E SÍMBOLOS

ABNT - Associação Brasileira de Normas Técnicas

ASP – Active Server Pages

DBA – Database Administrator

DDL – Data Definition Language

FTP – File Transfer Protocol

ISO - International Standards Organization

S

IEC – International Electrotechnical Commission

A

PHP – Personal Home Page: Hypertext Preprocessor

SGBD – Sistema Gerenciador de Banco de Dados

IN

SMTP – Simple Mail Transfer Protocol

VLAN – Virtual Local Area Network

SQL – Structured Query Language

IM

HP – Hewlett Packard

U

N

SCOM – System Center Operation Manager

SUMÁRIO

1 INTRODUÇÃO ....................................................................................................................................10

1.1 CENÁRIO ATUAL..............................................................................................................................10

1.2 IDENTIFICAÇÃO DO PROBLEMA .........................................................................................................11

1.3 OBJETIVOS DO TRABALHO ...............................................................................................................12

1.3.1 Objetivo Específico ...............................................................................................................12

1.3.2 Objetivo Geral.......................................................................................................................12

1.4 JUSTIFICATIVA PARA A PESQUISA .....................................................................................................13

1.5 ORGANIZAÇÃO DO TRABALHO .........................................................................................................14

2 FUNDAMENTOS DA SEGURANÇA DA INFORMAÇÃO..................................................................16

A

S

2.1 – SEGURANÇA DA INFORMAÇÃO.......................................................................................................16

2.2 – NORMA BRASILEIRA PARA GESTÃO DE SEGURANÇA DA INFORMAÇÃO...............................................18

2.2.1 – Segurança física e do ambiente ........................................................................................18

2.2.2 – Segurança de equipamentos.............................................................................................19

2.2.3 – Controle de acessos ..........................................................................................................21

2.3 – MONITORAMENTO ........................................................................................................................26

3 AMEAÇAS À SEGURANÇA DO BANCO DE DADOS .....................................................................28

IM

IN

3.1 – FUNDAMENTOS DE BANCO DE DADOS ............................................................................................29

3.2 – ESPIONAGEM NA REDE .................................................................................................................31

3.3 – QUEBRA DE SENHA ......................................................................................................................32

3.4 – INCLUSÃO DE CÓDIGO SQL ..........................................................................................................32

3.5 – FALHAS DE SEGURANÇA NATIVAS ..................................................................................................34

3.6 – ACESSO NÃO AUTORIZADO AO SERVIDOR ......................................................................................34

3.7 – VULNERABILIDADES DE CONFIGURAÇÃO ........................................................................................35

3.8 – DESASTRES NATURAIS .................................................................................................................36

4 MÉTODOS E PROCEDIMENTOS DE SEGURANÇA À BANCO DE DADOS .................................37

U

N

4.1 – SEGURANÇA FÍSICA ......................................................................................................................37

4.1.1 – Acesso físico não autorizado ao servidor..........................................................................37

4.1.2 Segurança do equipamento .................................................................................................40

4.1.3 Desastres naturais................................................................................................................42

4.2 FALHAS DE SEGURANÇA NATIVAS.....................................................................................................42

4.3 MÉTODOS DE AUTENTICAÇÃO DEFICIENTES ......................................................................................44

4.3.1 Ataque de dicionário .............................................................................................................44

4.3.2 Ataque de força bruta ...........................................................................................................45

4.3.3 Autenticações deficientes em bancos de dados ..................................................................46

4.4 VULNERABILIDADES DE CONFIGURAÇÃO ...........................................................................................50

4.4.1 Remoção de usuários e bancos de exemplo .......................................................................50

4.5 VULNERABILIDADES DE APLICATIVOS................................................................................................58

4.5.1 Tratativas de segurança em PHP.........................................................................................59

4.6 IMPORTÂNCIA DO BACKUP ...............................................................................................................62

4.7 MONITORAMENTO DO BANCO...........................................................................................................68

4.8 AUDITORIA NO BANCO DE DADOS .....................................................................................................70

5 CONCLUSÃO .....................................................................................................................................72

5.1 PROPOSTAS DE TRABALHOS FUTUROS .............................................................................................73

10

1 INTRODUÇÃO

1.1 Cenário atual

A tecnologia moderna é a grande responsável pela enorme

quantidade de informação que é gerada todos os dias em várias partes do mundo.

Muitas

dessas

informações

são

geradas

por

sistemas

informatizados

e

armazenadas em bases de dados de empresas, em sua maioria, as responsáveis

S

por essas informações.

Nestas bases de dados estão armazenadas, dependendo da empresa

e do negócio envolvido, as mais diversas informações como dados de clientes e

A

fornecedores; catálogo de produtos; dados de transações e movimentações

financeiras; a vida financeira da empresa; históricos de toda a organização; dentre

IN

outras inúmeras informações.

O valor que estas bases de dados representam para essas

organizações, às vezes, é desconhecido até por elas próprias. Outras, só

IM

conseguem mensurar esse valor com mais precisão no momento em que suas

informações, registradas nas bases de dados, são perdidas ou danificadas.

Como estas informações tornam-se cada vez mais valiosas a cada

minuto em que estão sendo processadas, certas medidas de segurança devem ser

U

N

adotadas nas bases de dados para garantir seu sigilo, integridade e confiabilidade.

Dessa forma, a organização garante a sua perenidade e a continuidade do negócio;

caso contrário, o valor dessas bases de dados para a organização será então

conhecido perante o cálculo dos prejuízos gerados com a perda das informações.

Em um ambiente de banco de dados pouco protegido é possível a

invasão e o roubo de informações com certa facilidade, pois estes não possuem

sequer uma segurança bem implementada no nível da camada de banco de dados

que impeça tal ato. São também ambientes vulneráveis a situações de desastre

físico e lógico; que não possuem dispositivos para restauração do ambiente, bem

como não possuem estratégias para controlar intervenções diretas na base de

dados.

11

Com base nessa realidade, o ideal seria que essas empresas

buscassem proteger seus dados adotando mecanismos e políticas de segurança

computacional, pois tais medidas visam impedir o roubo de dados, destruição da

informação, ataques de crackers, acessos não autorizados, dentre outros.

Definir regras de acesso ao ambiente de banco de dados, com a

utilização de senhas bem elaboradas; manter o SGBD – Sistema de Gerenciamento

de Base de Dados sempre atualizado, corrigindo assim falhas de segurança;

monitoramento do ambiente de banco de dados; a adoção de uma política de

backup e restauração eficiente como principal medida de segurança, que possibilite

S

reverter situações de perda ou corrupção de informações; todas essas são medidas

importantes a serem consideradas no dia-a-dia de trabalho do administrador de

banco de dados (do inglês, DBA – Database Administrator) na tentativa de “blindar”

A

a base de dados e garantir a segurança da informação.

No entanto, algumas empresas não se atêm a esses detalhes tão

IN

importantes para a segurança e continuidade de seu negócio, tornando-se alvo de

ataques e correndo o risco de ter seus dados roubados ou destruídos por um

invasor. Inclusive, nem todas as empresas podem dispor de profissionais de

IM

segurança da informação que possam vir a implementar proteção ao ambiente

computacional.

Nesse contexto, o presente trabalho destina-se a apresentar falhas e

vulnerabilidades genéricas em ambientes de bancos de dados que podem vir a

U

N

comprometer a segurança e continuidade do negócio da empresa, bem como

propor estratégias e métodos que visam fortalecer a segurança das informações

presentes nas bases de dados da organização.

1.2 Identificação do problema

Com o crescimento das bases de dados dentro das empresas, devido

a grande quantidade de informação produzida constantemente, há uma

necessidade de se adotar políticas de segurança adequadas para proteger essas

informações, que se tornam valiosas às organizações a cada minuto.

12

Há uma série de requisitos que devem ser observados no momento de

se disponibilizar uma base de dados para utilização. São medidas simples que

acabam passando despercebidas no dia-a-dia das empresas, mas que não

deveriam ser ignoradas, pois em situações adversas é que se percebe o quanto

poderia ter sido feito para evitar tais problemas.

No entanto, alguns profissionais de informática desconhecem as

soluções que podem ser implementadas nesses ambientes que, de certa forma, são

críticos para o negócio da empresa. Desconhecem que determinadas rotinas diárias

devem ser observadas, no intuito de possibilitar uma análise criteriosa em casos de

S

falhas ou fraudes no sistema; ou mesmo que determinados mecanismos de acesso

são frágeis e passíveis de serem explorados por algum invasor, possibilitando o

A

roubo ou destruição de informações da base de dados.

Uma análise dessas vulnerabilidades mais comuns e genéricas se faz

necessário para que o DBA possa adquirir conhecimento sobre estes métodos e

IN

fragilidades que as bases de dados estão sujeitas, bem como medidas para

proteger o ambiente de banco de dados da empresa da ação de pessoas não

IM

autorizadas.

1.3 Objetivos do trabalho

U

N

1.3.1 Objetivo Específico

O objetivo deste trabalho é descrever sobre as vulnerabilidades

existentes no ambiente de banco de dados e apresentar diferentes configurações e

medidas de segurança a serem aplicadas nesses ambientes, no intuito de se

proteger as informações armazenadas dentro do banco de dados da organização.

1.3.2 Objetivo Geral

O trabalho está focado em auxiliar profissionais de informática na

descoberta de vulnerabilidades e na implantação de estratégias de segurança para

bancos de dados. Também, os profissionais de banco de dados terão uma base de

13

informações formatada sobre segurança em ambientes computacionais de banco

de dados, de modo que possa facilitar na implantação de uma política de segurança

eficiente em bases de dados Oracle e SQL Server.

É certo que cada SGBD é diferente um do outro e que possuem

particularidades únicas, cada ambiente de uma determinada empresa é diferente de

outra; porém, há diversos detalhes de segurança que estão presentes em qualquer

ambiente e são passíveis de implementação.

Será descrito algumas ameaças a bancos de dados como, por

exemplo, a injeção de SQL e acesso externo não autorizado ao servidor. Pretende-

S

se também, apresentar uma abordagem sobre fragilidade de senhas; métodos de

autenticação deficientes; falhas de segurança nativas (mais conhecidos como

A

bugs); a importância das atualizações de banco de dados (também conhecidos

como patches); a importância do backup, bem como algumas ferramentas para

monitoramento do ambiente computacional.

IN

Este trabalho não destina-se a fazer um comparativo entre os SGBD’s

Oracle e SQL Server no que tange a medir qual dentre estes possuem melhor

solução de segurança, bem como entre diferentes plataformas de hardware ou

IM

software.

Enfim, este trabalho busca orientar o profissional de informática na

implantação de um ambiente de banco de dados seguro e bem monitorado, e

também no conhecimento das ameaças a que suas bases de dados estão expostas

U

N

no dia-a-dia, de modo a garantir a segurança das informações ali armazenadas.

1.4 Justificativa para a pesquisa

A principal justificativa para a realização deste trabalho é apresentar

propostas de configuração de um ambiente de banco de dados seguro para a

organização,

baseado

no

agrupamento

de

artigos

de

especialistas

e

documentações oficiais de fabricantes de sistemas de gerenciamento de banco de

dados; uma vez que esses documentos geralmente abordam tecnologias e serviços

específicos, dispersos um dos outros e não referenciam, de forma prática, um

14

ambiente de banco de dados de forma mais ampla.

Implantar mecanismos de segurança eficazes no ambiente de banco

de dados é um procedimento de extrema importância para as organizações que

desejam se precaver de perdas ou desastres em suas bases de dados, pois estas

sabem o quanto é importante todas as informações que estão contidas em seus

repositórios. Não é somente um dado financeiro da empresa, nem tampouco o

nome de seus clientes; é toda a estrutura do seu negócio que ali está armazenada.

Dependendo do modelo de negócio, a perda de informações significa perda

imediata de receita para a empresa ou prospecção de novos negócios futuramente.

S

Neste sentido, o presente trabalho oferecerá aos profissionais de

informática, suporte no desenvolvimento e implantação de procedimentos de

A

segurança adequados ao seu ambiente de banco de dados; obter um

monitoramento de todos os processos em execução, de modo a possibilitar

auditorias futuras; rotinas de backup bem programadas, para possibilitar a

IN

restauração do ambiente rapidamente e assim, causar o menor impacto e tempo de

indisponibilidade possível no negócio da empresa; bem como restringir acessos

indesejados aos servidores de banco de dados.

IM

Por fim, destaca-se também a importância deste trabalho para o meio

acadêmico, pois existem poucos trabalhos acadêmicos abordando vulnerabilidades

de sistemas computacionais de banco de dados e contramedidas para proteção

U

N

desses ambientes como um todo.

1.5 Organização do Trabalho

No Capítulo 2 são apresentados conceitos importantes de banco de

dados e também sobre segurança em um ambiente computacional, com destaque

ao ambiente de banco de dados. O conhecimento desses assuntos se faz

necessário para facilitar o entendimento e configuração desse tipo de ambiente.

O Capítulo 3 irá apresentar os problemas de segurança que devem

ser observados no momento da configuração do ambiente computacional de banco

de dados; e mostrar as falhas de segurança que poderão danificar o banco ou

15

possibilitar a obtenção de informações sigilosas.

O Capítulo 4 irá abranger as propostas e métodos de segurança que

podem ser implementados para corrigir as vulnerabilidades no ambiente

computacional de banco de dados, bem como o monitoramento do banco, no intuito

de controlar intervenções e prevenir problemas.

O Capítulo 5 encerra este trabalho sintetizando todas as propostas

levantadas, bem como perspectivas de trabalhos futuros que podem vir a

U

N

IM

IN

A

S

complementar este.

16

2 FUNDAMENTOS DA SEGURANÇA DA INFORMAÇÃO

2.1 – Segurança da informação

Conforme a Norma ABNT NBR ISO/IEC 17799:2005 (2005, p.ix), a

informação é um ativo importante e essencial para os negócios da empresa e

precisa ser protegido dos vários tipos de ameaças existentes, de modo a diminuir os

riscos aos negócios e maximizar o retorno sobre os investimentos e as

S

oportunidades de negócio.

Para tal é necessário sua implementação a partir de um conjunto de

controles

adequados

que

envolvem

políticas,

estruturas

organizacionais,

A

procedimentos e funções. Mesmo após sua implantação, esse conjunto de controles

precisa ser auditado e melhorado para garantir a segurança da organização e o

gestão de negócio.

IN

cumprimento dos objetivos do negócio, em conjunto com outros processos da

Estudos realizados pela McAfee e Datamonitor (COMPUTERWORLD,

IM

2007) com empresas de grande porte de todo o mundo, apontaram que apenas 6%

das empresas entrevistadas puderam afirmar com certeza que não tiveram

problemas com perda de informações. Outro dado importante é a constatação que

cerca de 60% das entrevistadas tiveram casos de perda de dados em 2006 e 33%

U

N

desses casos poderiam ter levado a empresa a fechar seu negócio. Levantou-se

também que em países como Estados Unidos, que possuem legislações para evitar

perdas de dados e o nível de conscientização das empresas seja elevado, e

também na Alemanha, os índices de perda de dados foram os maiores de toda a

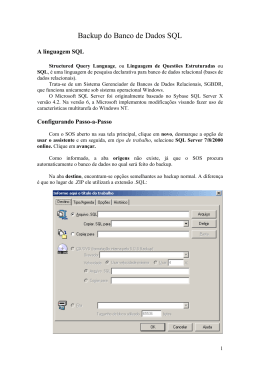

pesquisa. Os dados consolidados da pesquisa são apresentados na figura 2, em

seqüência.

A

S

17

Figura 1 – Freqüência de perda de informações nas empresas entrevistadas.

IN

(Fonte: COMPUTERWORLD. 2007)

Os mecanismos para a perda de dados partem desde ataques

externos na tentativa de roubo de informação até situações de perdas acidentais.

IM

Com a tecnologia atual e a falta de restrição de acesso ou privilégios

excessivos à sistemas e servidores, pode-se carregar registros do banco de dados

em dispositivos móveis ou mídias portáteis. Um funcionário mal-intencionado,

aproveitando-se de políticas de segurança mal configuradas ou inexistentes, pode

U

N

corromper os dados do catálogo de preços da empresa, gerando transtornos e até

perda de receita.

Seja intencional ou acidental, interno ou externo, a segurança das

informações deve ser sempre uma constante dentro das organizações. Diante

disso, a implantação de processos e métodos de proteção deve ser adotada tanto

para ataques externos como para ataques internos.

Políticas de controle de acesso à ambientes restritos; implementação

de segurança de equipamentos e do ambiente onde estes se encontram; bem como

o monitoramento de servidores e processos, de modo a alertar em caso de

intervenções não autorizadas; são métodos de segurança física que podem ser

adotados para a proteção da informação.

18

2.2 – Norma brasileira para gestão de segurança da informação

Para auxiliar os profissionais de TI na implantação de processos de

segurança no ambiente computacional das empresas surgiram um conjunto de

normas padronizadas e procedimentos de segurança da informação. A ABNT NBR

ISO/IEC 17799:2005 é um conjunto de normas para gestão de segurança da

informação e foi elaborada pela ABNT (Associação Brasileira de Normas Técnicas),

uma equivalente à norma internacional ISO/IEC 17799:2005.

Essa norma abrange diversos setores da política de segurança da

S

informação desde a segurança física de instalações e equipamentos, como parte

externa dos prédios e acesso físico de funcionários, fornecedores, parceiros e

A

clientes; segurança lógica, que envolve monitoramento de processos, controle de

acesso lógico e desenvolvimento de sistemas de informação; até a gestão de

processos, que envolve continuidade de negócios, vulnerabilidades, incidentes e

IN

auditoria de sistemas de informação.

Por possuir um conteúdo bastante abrangente e extenso, do qual cada

um possui uma importância singular, serão listados alguns pontos da norma. São

o

IM

eles:

o

Monitoramento.

o

Segurança de equipamentos;

Controle de acessos;

U

N

o

Segurança física e do ambiente;

2.2.1 – Segurança física e do ambiente

Descreve que toda e qualquer instalação física utilizada para o

armazenamento de informações importantes à empresa seja monitorada, de acesso

restrito e controlado, bem como possua uma estrutura física adequada para

prevenção de todas as possíveis invasões ou efeitos naturais (inundações,

terremotos, incêndios).

Os tópicos abaixo descrevem alguns exemplos sobre o que um prédio

19

destinado a processamento de informações deva possuir em nível de segurança:

o

Construção robusta e fortificada com alarme, sistema de incêndio que

obedeça a normas nacionais e internacionais, portas corta-fogo;

o

Controle eletrônico de acesso ao prédio ou a existência de uma

portaria com porteiro;

o

Construção de barreiras físicas para impedir o acesso não autorizado

e a contaminação do meio ambiente;

o

Registro de entrada e saída de visitantes ao prédio com controle de

S

data e hora, inclusive com acesso de terceiros supervisionados e restritos

somente aos locais de atividades de suporte ou afins;

Direitos de acesso a áreas seguras sejam revistos e atualizados em

A

o

determinados períodos, e revogados quando necessário;

o

A fachada dos edifícios deve ser discreta, de modo que não se

o

IN

perceba a real finalidade do prédio;

Materiais perigosos, inflamáveis e de papelaria sejam armazenados

distantes das áreas de segurança;

Equipamentos

destinados

IM

o

à

contingência

e

backup

sejam

armazenados em outro local afastado do prédio, se possível, de modo a não

U

N

serem afetados no caso de um desastre no prédio principal.

2.2.2 – Segurança de equipamentos

Objetiva a proteção do equipamento contra furtos, danos, ameaças

físicas e do meio ambiente ou qualquer outra atividade que venha a interromper as

atividades da empresa. Tal proteção visa reduzir o risco de acesso não autorizado

as informações, evitando assim perdas e danos nas mesmas.

Esse tópico contém subcategorias que abrangem a instalação,

manutenção, reutilização e alienação, remoção do equipamento, utilidades de

suprimento, segurança do cabeamento, e também da segurança do equipamento

fora da organização. Abaixo segue um resumo sobre cada uma dessas

subcategorias:

20

o

Instalação e proteção do equipamento: os equipamentos sejam

colocados nos locais destinados, protegidos de ameaças externas do meio

ambiente (sol, chuva) e acesso não autorizado (vide segurança física e do

ambiente), e que seja estabelecido restrições quanto a comer, beber ou

fumar nesses locais. Os prédios também devem ser dotados de mecanismos

de proteção contra raios, inclusive as linhas de entrada de energia e

comunicação.

o

Utilidades de suprimento: os equipamentos devem ser protegidos

contra falta de energia elétrica ou outras interrupções causadas por falhas

S

das utilidades, como ar-condicionado, ventilação, suprimento de água e

esgoto; devendo as mesmas serem inspecionadas em intervalos regulares e

o

A

testadas para assegurar seu funcionamento correto.

Segurança do cabeamento: o cabeamento de energia e de transporte

de dados seja protegido contra danos ou interceptações, evitando trajetos

IN

que passem por áreas públicas; cabos de energia e de dados sejam

separados, de forma a não causar interferências um no outro; utilizar

marcações facilmente identificáveis para reduzir erros de manuseio, dentre

o

IM

outros pontos de acordo com cada situação.

Manutenção de equipamentos: convém que os equipamentos tenham

uma manutenção correta para assegurar sua disponibilidade e integridade.

Para isso, recomenda-se a realização de manutenções em horários

U

N

recomendados pelo fornecedor, por pessoal autorizado e de confiança, bem

como o registro de todas as atividades realizadas, inclusive das falhas reais

ou suspeitas.

o

Segurança do equipamento fora da organização: sejam tomadas

medidas de segurança para os equipamentos que operem fora dos prédios

da empresa, porém tais acessos devem ser antecipadamente autorizados

pela gerência. Outros direcionamentos sobre proteção de equipamentos

móveis estão disponíveis no tópico “Computação e comunicação móvel”,

item 11.7.1 da ABN NBR ISO/IEC 17799:2005.

o

Reutilização e alienação segura: todos os equipamentos que

contenham informações sensíveis sejam examinados antes do descarte e

21

sejam

destruídos,

apagados

ou

sobregravados

por

técnicas

que

impossibilitem a sua recuperação.

o

Remoção de propriedade: qualquer equipamento, informação ou

software não seja retirado do local destinado sem autorização prévia dos

responsáveis e a correta identificação destes.

2.2.3 – Controle de acessos

Esse tema abrange desde a definição de uma política de controle de

S

acesso; o gerenciamento de usuário, acesso à rede, ao sistema operacional e até a

aplicação; bem como acesso remoto a informações. Cada um desses itens possui

A

um conjunto de instruções específico as suas características e funcionalidades.

Assim como nos tópicos sobre segurança física e do ambiente e

segurança de equipamentos, esse tópico também possui subcategorias que

IN

detalham todos os níveis de controle de acesso a serem observados dentro da

empresa para segurança da informação. Estes são apresentados resumidamente

IM

na seqüência devido ao seu amplo conteúdo.

2.2.3.1. Requisitos de negócio para controle de acesso

Tem como objetivo controlar o acesso à informação. Para tal, políticas

U

N

de controle de acesso devem ser criadas, documentadas e analisadas baseadas

nos requisitos de acesso dos negócios e a segurança da empresa. Nessa política

de controle de acesso devem constar claramente quais são as regras de controle de

acesso lógico e físico para todos os usuários e grupos de usuários.

Segundo o tópico 11.1.1 da norma ABN NBR ISO/IEC 17799:2005,

alguns dos itens apresentados abaixo são importantes e devem constar na política

de controle de acesso a ser montada:

o

Identificação de todas as informações relacionadas às aplicações de

negócios e os riscos a que as informações estão expostas;

o

Administração de direitos de acesso em um ambiente distribuído e

conectado à rede que reconheça todos os tipos de conexões disponíveis;

22

o

Separação das regras de controle de acesso em categorias como

pedido de acesso, autorização e administração de acesso, etc;

o

Definir requisitos para as autorizações formais de pedidos de acesso;

o

Definir requisitos para análise crítica periódica de controles de acesso;

o

Remoção de direitos de acesso.

2.2.3.2. Gerenciamento de acesso do usuário

S

Tem como objetivo garantir o acesso dos usuários autorizados à

informação, bem como restringir os acessos não autorizados. Aborda a

implementação de procedimentos formais para registro e cancelamento de

A

usuários, abrangendo todo o ciclo de vida do usuário e controlando a concessão e

revogação de privilégios de acessos nos sistemas de informação e serviços

IN

disponíveis na corporação.

Segundo a norma da ABNT, é interessante conter nesse procedimento

formal os seguintes itens:

Utilizar identificador único de usuário (ID de usuário) para assegurar a

IM

o

responsabilidade deste por suas ações;

o

Verificar se o nível de acesso do usuário é adequado ao propósito do

negócio e, também, seja condizente com a política de segurança da

U

N

organização;

o

Remover imediatamente ou bloquear os direitos de acesso dos

usuários que mudaram de cargo ou funções, ou deixaram a empresa;

o

Estabelecer perfis de acesso do usuário baseados nos requisitos de

negócio, de modo a possibilitar melhor gerenciamento de privilégios de

usuários, uma vez que estarão inseridos em perfis específicos a determinada

ação dentro dos sistemas de informação;

o

Adoção de um processo de autorização para concessão de privilégios

e que estes não sejam concedidos até a finalização da autorização, bem

como o registro de todos os privilégios concedidos seja mantidos;

23

Senhas de usuários nunca sejam guardadas em sistemas de

o

computador desprotegidas;

Direitos de acesso dos usuários sejam revisados e analisados em

o

intervalos regulares.

2.2.3.3. Responsabilidades dos usuários

Seu objetivo é prevenir acessos de usuários não autorizados à

informações ou o comprometimento delas. Para isso será necessário a

S

conscientização do usuário quanto as suas responsabilidades nesse processo,

especificamente em relação a suas senhas e a segurança dos equipamentos que

A

utiliza; adotar a política de mesa e tela limpa, evitando deixar expostos à vista de

qualquer pessoa papéis ou documentos abertos no computador, de modo a reduzir

a possibilidade de acessos não autorizados, roubo de documentos sigilosos ou de

IN

recursos de processamento da informação.

Em relação à utilização de senhas, convêm que:

Não sejam utilizadas senhas fáceis com caracteres numéricos ou

o

o

o

IM

alfabéticos seqüenciais;

Manter a confidencialidade das senhas;

Evitar anotar as senhas em papéis ou que fiquem anotadas em locais

U

N

desprotegidos;

o

Utilizar senhas fáceis de lembrar e com maior complexidade;

o

Trocar as senhas regularmente e não compartilhar senhas de usuários

finais.

Outro assunto abordado dentro do tópico sobre responsabilidades dos

usuários refere-se aos equipamentos de usuários que não são monitorados como

os desktops (estações de trabalho). Os usuários devem estar cientes dos requisitos

de segurança da informação e procedimentos para proteger esses equipamentos

como bloquear a máquina ao afastar-se desta e não deixar sessões ativas nos

equipamentos.

24

Por fim, cuidados quanto ao armazenamento de informações

importantes e essenciais a empresa; proteção dos equipamentos de impressão e o

uso não autorizado desses são requisitos da política de mesa limpa que, também,

são de responsabilidade dos usuários.

2.2.3.4. Controle de acesso à rede

Tem como objetivo prevenir o acesso não autorizado aos serviços de

rede, controlando os acessos internos e externos, de modo que os usuários tenham

S

acesso somente ao que lhes foi permitido. É importante a criação de uma política de

acesso à redes e serviços de rede que esteja alinhada à política de controle de

A

acesso do negócio da empresa.

Esse tópico abrange critérios de segurança para conexão externa à

rede da empresa, utilizando técnicas de criptografia; controles de conexão à redes

IN

compartilhadas, cujo acesso os usuários deve ser restrito; a segregação de grandes

redes em outros domínios de redes lógicas, comumente conhecidas como VLAN;

dentre outros.

IM

É importante que para esses métodos o nível de controle de acesso

deva ser definido primeiramente através de uma análise ou avaliação de riscos;

estar baseado na política de controle de acesso da empresa e levar em conta os

U

N

custos relativos à implementação e seu nível de impacto nessas redes.

2.2.3.5. Controle de acesso ao sistema operacional

Objetiva prevenir o acesso não autorizado a sistemas operacionais

restringindo o acesso dos usuários autorizados conforme a política de controle de

acesso, registrando o número de tentativas efetuadas e, em casos extraordinários,

o tempo de acesso aos sistemas operacionais.

Para isso há alguns sub-tópicos que apresentam propostas de

segurança em diversos pontos; por exemplo, medidas a serem tomadas nas etapas

de entrada no sistema (comumente conhecido como log-on) na qual um usuário não

autorizado não tenha condições de obter informações sobre o sistema; também na

25

adoção de identificadores únicos para cada usuário, de modo que facilite o

rastreamento das atividades do usuário dentro dos sistemas operacionais.

No processo de gerenciamento de senhas devem-se configurar

métodos para a escolha de senhas de qualidade, que sejam trocadas regularmente

e que essas não possam ser reutilizadas. Esse ponto é bastante importante, pois a

senha é um dos principais meios de validação de usuários para acesso a um

serviço de computador.

Esse tópico também aborda a adoção de métodos para desconexão

automática do usuário por inatividade, de modo a prevenir o acesso de pessoas não

S

autorizadas. Um ponto interessante, porém excepcional, é referente a restrição de

conexão em determinados horários, no entanto, tal medida é mais importante em

A

sistemas que acessam informações sensíveis à empresa.

IN

2.2.3.6. Controle de acesso à aplicação

Objetiva controlar o acesso não autorizado à informação contida nos

sistemas de aplicação da empresa. Esses sistemas devem controlar o acesso dos

IM

usuários as informações tratadas pelo sistema, bem como o nível de privilégios

desses usuários.

Para tal as aplicações devem apresentar menus de opções

específicos ao perfil de cada usuário e controlar os processos que estes podem

U

N

efetuar com as informações que lhes são apresentadas, como leitura, escrita,

alteração ou remoção.

No caso de sistemas que trabalham com dados sensíveis, convém

que seja colocados em ambientes computacionais dedicados, sendo executados a

partir de computadores dedicados ou compartilhem recursos somente com sistemas

de aplicações confiáveis.

2.2.3.7. Computação móvel e trabalho remoto

Visa garantir segurança da informação quando da utilização de

computação móvel e do advento do trabalho remoto. Importante a criação de uma

26

política formal e a adoção de medidas de segurança adequadas para a

normalização dessa prática de trabalho, de modo a não comprometer as

informações do negócio da empresa, levando-se em consideração os riscos de se

trabalhar com equipamentos de computação móvel em lugares desprotegidos.

Essa política normativa deve incluir os requisitos de acesso externo,

técnicas criptográficas, cópias de segurança (backups), proteção contra vírus,

regras para conexão de equipamentos móveis (notebooks, palmtops, laptops,

celulares, etc) e diretrizes sobre a utilização desses recursos em locais públicos.

Considerações importantes sobre acesso à redes sem fios devem ser

S

observados, pois possuem diferenças em relação à questões de segurança e

quanto a realização de backups. Por isso, a conscientização dos usuários quanto

A

aos riscos de utilização dessa forma de trabalho deve ser bem enfatizada.

O trabalho remoto somente deve ser autorizado pela empresa quando

esta estiver certa de que as devidas providências relacionadas à segurança das

IN

informações tenham sido implementadas como, por exemplo, a segurança do local

IM

de trabalho remoto seja ideal e o mau uso dos recursos móveis.

2.3 – Monitoramento

U

N

O monitoramento visa detectar atividades não autorizadas no

ambiente computacional da empresa, com o intuito de se registrar atividades

operacionais e falhas no processamento da informação. O monitoramento de

sistema deve ser utilizado para averiguar a eficácia dos processos de controle de

acesso, de modo que estejam adequados ao modelo de política de acesso definido

pela organização.

Assim como nos tópicos sobre Segurança de Equipamentos e

Segurança Física e do Ambiente, esse tópico possui subcategorias que detalham os

vários tipos de monitoramento e procedimentos a serem adotados. São eles:

o

Registros de auditoria: registros (logs) que contenham atividades dos

usuários, exceções e outros eventos de segurança da informação sejam

gerados e guardados por um período determinado para averiguações futuras

27

em caso de investigações e monitoramento de controle de acesso.

o

Uso do sistema: estabelecer e analisar regularmente procedimentos

para monitoramento de uso dos recursos de processamento da informação

como acessos autorizados e não autorizados, operações privilegiadas, falhas

do sistema, etc. O nível de monitoramento requerido para os recursos

individuais deve ser determinado através de uma análise/avaliação de riscos.

o

Proteção das informações dos registros: abrange a proteção das

informações coletadas de acesso não autorizado e falsificação.

o

Registros de administrador e operador: atividades executadas por

registradas e analisadas regularmente.

Registros de falhas: todas as falhas ocorridas devem ser registradas e

A

o

S

usuários administradores e operadores do sistema também devem ser

analisadas para a tomada de ações corretivas do evento.

Sincronização dos relógios: diz respeito a sincronização dos relógios

IN

o

de qualquer computador visando assegurar a exatidão dos registros

gravados para auditoria, de modo a garantir a credibilidade das informações

U

N

IM

coletadas.

28

3 AMEAÇAS À SEGURANÇA DO BANCO DE DADOS

Em um ambiente computacional a segurança das informações deve

ser planejada e estruturada para atingir toda a empresa, pois uma falha em

qualquer um desses pontos pode comprometer todo o ambiente. No caso do

ambiente de banco de dados, os ataques podem visar tão somente roubo de dados

como também a corrupção de informações desse banco. Nesses casos, os métodos

são bem diversificados e variam de acordo com a proposta de ataque a que se

S

destina.

O servidor de banco de dados, mesmo que não esteja diretamente

A

conectado à Internet, precisa ser protegido contra ataques que exploram os pontos

fracos de sua configuração, estouros de buffer existentes ou práticas de

IN

desenvolvimento ineficazes, entre outros.

Dentre as várias ameaças a um servidor de banco de dados, podemos

destacar os casos abaixo:

o

o

Acesso não autorizado ao servidor

Quebra de senha

Inclusão de código SQL

U

N

o

Espionagem na rede

IM

o

o

Vulnerabilidades de configuração do banco

o

Vulnerabilidades de rede

o

Falhas de segurança nativas

o

Desastres naturais

Segundo

o

Centro

de

Orientações

de

Segurança

Microsoft

(MICROSOFT, 2004) as quatro primeiras são consideradas as principais na

segurança de um servidor de banco de dados. A figura 2 ilustra a relação dessas

ameaças em um ambiente computacional de uma empresa.

A

S

29

Figura 2 – Principais ameaças e vulnerabilidades ao servidor de banco de dados.

(Fonte: MICROSOFT. 2004)

IN

Será apresentada uma abordagem sobre cada ameaça citada acima

sem o intuito de esgotar todo o assunto, que é bem amplo em cada situação. O

objetivo é apontar as possibilidades existentes na exploração da segurança do

IM

servidor de banco de dados.

U

N

3.1 – Fundamentos de banco de dados

O conceito universal, reconhecido inclusive por Silberschatz (1999), é

que um banco de dados é um conjunto de dados. Esse conjunto de dados é

gerenciado pelos sistemas de gerenciamento de banco de dados (SGBD’s) que

definem o acesso e manipulação dos dados.

Usando uma linguagem bem técnica, pode-se definir que: "um banco

de dados é um coleção de dados persistentes, usada pelos sistemas de aplicação

de uma determinada empresa" (DATE, 2006, p.10).

Os bancos de dados são classificados pela forma como são

armazenados e acessados pelo usuário, o que é chamado de modelo de dados.

Cada modelo tem ou já teve uma aplicabilidade diferente e específica para a

30

situação em que foi desenvolvido. Dentre os modelos mais comuns destacam-se:

o

Modelo Hierárquico

o

Modelo em Redes

o

Modelo Relacional

o

Modelo Orientado a Objetos

Atualmente, o modelo relacional é o mais comum e adotado pelas

grandes empresas desenvolvedoras de SGBD’s. O Oracle e o SQL Server são

S

exemplos desses sistemas de gerenciamento de banco de dados relacional

(SGBDR) produzidos por grandes empresas (Oracle e Microsoft, respectivamente).

A

O termo relacional, usado por Date (2000, p.23), é essencialmente um

termo matemático para designar uma tabela ou, como na definição original, uma

IN

variável de relação. Date define de forma informal e simplificada que um sistema

relacional é aquele no qual os dados são percebidos pelo usuário como tabelas e os

operadores à sua disposição geram tabelas “novas” a partir de tabelas “antigas”.

Nesse modelo, as tabelas são estruturas lógicas onde estão

IM

armazenados os dados e são originadas do cruzamento de linhas e colunas. Cada

coluna recebe um nome e os dados são armazenados como linhas da tabela. A

figura 3 apresenta um modelo de banco de dados com a representação de tabelas e

U

N

suas respectivas linhas e colunas.

A

S

31

Figura 3 – Tabelas no banco de dados.

IN

(Fonte: Oracle Education. 2006)

IM

3.2 – Espionagem na rede

Visa capturar informações que trafeguem em redes sem criptografia

de dados e que possam ser úteis ao invasor. Geralmente exploram-se redes malconfiguradas e de pouca segurança, por exemplo, que utilizem configurações

U

N

padrões de instalação, controles de acesso abertos e dispositivos sem as devidas

correções de segurança atuais. Em se tratando de segurança de banco de dados,

essa ação busca coletar dados de credenciais de acesso ao banco de dados.

Para tal, são utilizados métodos como adição de sniffers (programas

de varredura de dados de uma rede de computadores) para monitorar todo o

tráfego de rede sem criptografia; seqüestro de sessão para desviar o fluxo de uma

rede para um host desejado pelo invasor; e ataques de negação de serviço para

impedir que um servidor consiga atender a todas as requisições de conexão, vindo

a causar fila de processamento e impedir o usuário legítimo de acessar o ambiente.

Por não ser o foco de atenção desse trabalho, esse tópico não

oferecerá mais detalhes desse caso. Maiores informações sobre segurança em

32

redes podem ser obtidos em artigos específicos sobre esse assunto.

3.3 – Quebra de senha

A interface de login (registro) do sistema requer muita atenção e

segurança, pois é a porta de entrada ao ambiente interno; mas nem sempre obtêm

os devidos cuidados e conscientização dos usuários. As técnicas de quebra de

senha visam explorar exatamente essas fragilidades criadas pelos usuários, onde

de baixa complexidade.

S

utilizam-se de ferramentas e técnicas específicas para a quebra de senhas fáceis e

A

Para atingir o objetivo são utilizadas password-crackers, que são

ferramentas desenvolvidas para que um hacker possa executar mecanismos de

quebra de senha são:

IN

quebra de senha de forma automática. Os principais mecanismos utilizados para

Ataques de dicionário: também denominadas “word-lists” (lista de

palavras); são arquivos de texto contendo diversas palavras comuns como, nomes

IM

de pessoas, de objetos, locais, países, etc. Essas palavras são testadas, linha a

linha, pela ferramenta para a tentativa de efetuar login no sistema.

Força bruta: método muito mais lento e consome muitos recursos de

U

N

processamento, porém eficiente, pois visa realizar todas as combinações de

caracteres e símbolos na tentativa de obtenção da senha de registro no sistema. A

técnica visa realizar uma combinação de várias letras, fazendo permutações entre

estas e formando palavras ou seqüências, até a descoberta da senha utilizada. É

um método poderoso e que conseguirá quebrar a senha do sistema. Mas isso pode

levar bastante tempo, de acordo com a complexidade da senha a ser buscada.

3.4 – Inclusão de código SQL

Permite a um usuário mal-intencionado inserir instruções SQL a serem

executadas arbitrariamente no banco de dados através de fragilidades nas

33

validações de entrada da aplicação, utilizando os privilégios concedidos para logon

do aplicativo.

Caso o usuário utilizado para conectar no banco de dados possua

privilégios altos possibilitará a execução de instruções mais impactantes como a

manipulação de dados e até a exclusão de um banco inteiro.

Um exemplo do funcionamento da técnica de injeção de SQL (do

inglês – SQL Injection) é apresentado na figura 4 abaixo de um código ASP.NET

A

S

(MEIER, 2008):

IN

Figura 4 – Exemplo de código ASP.NET vulnerável à injeção de SQL.

No caso acima, é esperado um valor do tipo nnn-nn-nnnn na variável

SSN.Text, cuja saída de comando esperada para o banco de dados seria:

IM

SELECT au_lname, au_fname FROM authors WHERE au_id = ‘172-32-9999’

Porém, ao inserir a instrução DROP DATABASE no campo de

digitação, o comando a ser executado modifica para uma instrução de remoção de

U

N

banco de dados.

Exemplo de entrada mal-intencionada no campo da aplicação:

‘ ; DROP DATABASE pubs -Instrução SQL modificada:

SELECT au_lname, au_fname FROM authors WHERE au_id = ‘ ’ ; DROP

DATABASE PUBS -- ‘

O caractere aspa simples (‘) do início da instrução mal-intencionada

serve para encerrar a instrução anterior iniciada com uma aspa simples. Na

seqüência, aplica-se a instrução desejada (neste caso, de remoção do banco pubs);

seguida do caractere ponto-e-vírgula (;), não obrigatório em alguns bancos; e os

34

caracteres - - (duplo tracejado) que servem para que o restante da instrução SQL

que houver no código original seja ignorada, inclusive a aspa simples de

fechamento que, de outra maneira, ocasionaria um erro de validação da instrução

SQL no banco de dados.

3.5 – Falhas de segurança nativas

Em toda versão de SGBD, com o decorrer do tempo, é feita a

S

correção de algumas falhas de segurança ou “bugs” do produto pelo fornecedor.

Este encontra falhas ou erros na programação do SGBD, das quais depois de

A

alteradas, são divulgadas aos seus clientes para a aplicação das devidas correções.

Após a divulgação dessas correções, torna-se conhecido as brechas

de segurança que determinada versão possui. Tal situação exige que o ambiente de

IN

banco de dados da empresa seja avaliado para que não esteja exposto a essas

falhas, haja vista que agora são de conhecimento público.

Cada fornecedor cria uma denominação própria para essas correções.

IM

No SGBD Oracle, são os chamados patches ou patchsets; já no SGBD SQL Server

U

N

são denominados de service packs ou hotfixes.

3.6 – Acesso não autorizado ao servidor

Conforme descrito no tópico 9.2 da norma ABNT NBR ISO/IEC 17799,

os equipamentos do ambiente computacional das empresas não devem ficar

expostos em locais de fácil acesso às pessoas não autorizadas. Os equipamentos

ficam vulneráveis a intervenções não autorizadas, correm o risco de sofrerem danos

intencionais ou acidentais, bem como as possibilidades de roubo de informações

serem maiores.

Baseado nisso, o servidor de banco de dados deve seguir a

determinação da norma, pois o nível de criticidade se torna muito maior devido ali

conter informações cruciais e até sigilosas do negócio da empresa. Mas não

35

somente o acesso físico como também o acesso lógico a esse servidor deve ser

devidamente controlado e baseado nos requisitos de acesso, definidos na política

de segurança da empresa.

Mesmo com procedimentos de acesso físico bem definidos e

estabelecidos, se não houver uma boa política de acesso lógico implantada, o

banco de dados acabará tão desprotegido quanto se estivesse ao alcance de

qualquer pessoa. Por isso, é importante que ambas as políticas de acesso sejam

habilitadas, pois são atividades complementares e necessárias ao ambiente

A

3.7 – Vulnerabilidades de configuração

S

computacional de banco de dados.

Tanto ao nível de banco de dados quanto ao nível de sistema

IN

operacional, as configurações destes devem ser específicas para a funcionalidade

da máquina. Ou seja, configurar somente aquilo que realmente será necessário na

operacionalidade do ambiente e restringir ao máximo qualquer possibilidade de

IM

exploração de alguma falha na configuração tanto do servidor quanto do próprio

banco nele instalado.

Situações como contas de usuário do sistema operacional ou da base

de dados com altos privilégios, diversas portas de acesso ao servidor liberadas no

U

N

firewall ou ausência de um firewall, serviços desnecessários ativados no servidor,

compartilhamento de arquivos ou pastas envolvendo servidores de banco de dados;

estas são algumas das configurações a serem observadas no ambiente para uma

boa segurança ao banco.

Em cada sistema operacional seja Microsoft, Linux, Unix ou FreeBSB

(sendo estes apenas exemplos) e SGBD’s Oracle, SQL Server, MySQL ou DB2

(também apenas exemplos) há uma série de requisitos específicos que merecem

atenção quando se aborda questões de configuração de um ambiente de banco de

dados. A relação entre cada tipo ou versão de sistema operacional com os

diferentes SGBD’s terão uma característica própria de configuração que deve ser

observada pelo administrador de banco de dados, no intuito de proteger o ambiente

36

e impedir que brechas de segurança sejam exploradas.

3.8 – Desastres naturais

Garantir que a informação no servidor de banco de dados não seja

afetada por elementos do meio ambiente é de suma importância na segurança do

negócio da empresa.

Assim como define a norma ABNT NBR ISO/IEC 17799, deve-se

projetar e assegurar que o ambiente computacional da empresa não esteja

S

vulnerável á inundações, vazamentos de água do telhado ou piso de subsolo,

terremotos, explosões, incêndios ou qualquer outra forma de desastre natural ou

A

causada pelo homem. Ou seja, um bom planejamento da infra-estrutura das

instalações que abrigarão os equipamentos de TI é o ponto fundamental para

U

N

IM

IN

prevenção de desastres naturais.

37

4 MÉTODOS E PROCEDIMENTOS DE SEGURANÇA À BANCO DE DADOS

A busca da segurança tanto das informações quanto do ambiente

computacional da empresa não é uma tarefa fácil de ser alcançada e, às vezes,

muito árdua em sua conquista. Cercar todo o ambiente interno da organização,

implementar políticas e processos de segurança e manter tudo funcionando pode

envolver a abrangência de diversos pontos e processos para serem configurados.

Conforme citado no capítulo anterior, cada sistema operacional

relacionado com um banco de dados específico irá demandar características

S

distintas de segurança para serem implementadas. Porém, muitas delas possuem

pontos em comum no que tange a segurança de forma macro, por exemplo, em se

A

tratando de políticas de acesso ao servidor, definições de senhas de alta

complexidade ou no monitoramento de uma instância de banco de dados.

IN

Baseado nisso, será abordado abaixo um detalhamento de vários

procedimentos de segurança física e lógica que são bastante importantes na

política de segurança de um servidor de banco de dados. Tais métodos aplicados

poderão prevenir ações maliciosas ou que venham a causar a quebra de sigilo de

IM

dados vitais à empresa.

U

N

4.1 – Segurança física

4.1.1 – Acesso físico não autorizado ao servidor

No caso do ambiente de banco de dados não se deve buscar tão

somente a implantação de processos de segurança ao nível interno do servidor ou

lógico do SGBD; a integridade física da máquina também deve ser observada e

preservada. Definir e proteger o servidor de banco de dados de intervenções físicas

não autorizadas e acessos indevidos de pessoas mal-intencionadas, cujo intuito

visa o roubo, negação de serviço, corrupção de informações ou danos as

instalações físicas da organização.

Baseado na norma ABNT NBR ISO/IEC 17799, a aplicação de

38

segurança física a esses equipamentos da empresa baseia-se na definição de um

perímetro de segurança para a proteção dos recursos e instalações de

processamento de informações críticas ou sensíveis do negócio. Esse perímetro de

segurança deve adotar métodos apropriados para controlar a entrada física de

pessoas não autorizadas em áreas restritas; e também a aplicação de diretrizes de

trabalho específicas para áreas seguras da empresa.

4.1.1.1. Perímetro de segurança física

organizações

que

visam

segurança

nas

instalações

de

S

As

processamento e armazenamento de informações devem definir um perímetro de

segurança, que servirá como primeira barreira de acesso externo aos equipamentos

A

da empresa, inclusive o servidor de banco de dados.

Esses perímetros de segurança devem ser bem definidos e de

IN

edificações sólidas com barreiras físicas, de modo que não possibilite a invasão das

áreas de processamento da informação. A empresa pode utilizar diversas barreiras

físicas como proteção adicional; desse modo a falha de alguma dessas barreiras,

IM

num primeiro instante, não afetará toda a segurança subseqüentemente.

Para isso, os prédios devem possuir paredes externas robustas, todas

as portas de acesso sejam controladas por algum dispositivo de controle – como

alarmes ou fechaduras – e janelas com proteção externa. A utilização de sistemas

U

N

para detectar intrusão e alarmes seja adotada para as todas as áreas do prédio,

inclusive as não ocupadas por computadores ou equipamentos de comunicações, e

testados regularmente, conforme normas regionais, nacionais e internacionais.

Em situações onde se necessite de acesso aos locais ou edifícios de

segurança, que este seja realizado por uma área de recepção que controle o

acesso físico, de modo que somente pessoal autorizado possa acessar os

servidores.

Dentro do prédio, portas corta-fogo integradas ao alarme e paredes

resistentes devem ser monitoradas e testadas de acordo com normas regionais,

nacionais e internacionais, operando conforme códigos locais de prevenção de

incêndios e falhas.

39

4.1.1.2.Controle de entrada física

Após a definição do perímetro de segurança, os controles de entrada

física às áreas de segurança da organização devem ser estabelecidos, de modo

que prestadores de serviço, fornecedores ou clientes não tenham acesso irrestrito

aos equipamentos de processamento da informação. Nesse ponto, a norma ABNT

NBR ISO/IEC 17799 aponta algumas diretrizes a serem adotadas para tratamento

dessas questões.

Uma das diretrizes de controle de entrada visa o registro, com data e

hora de entrada e saída, de todo acesso as áreas de segurança, inclusive com

finalidades específicas.

S

acessos supervisionados ou aprovados antecipadamente e somente para

A

No caso onde se realiza o processamento ou armazenamento de

informações, como servidores de banco de dados, o acesso deve ser restrito aos

IN

profissionais autorizados e controlados por controles de autenticação, como cartões

com números de identificação pessoal, sistemas biométricos ou dispositivos

sensoriais em cartões. Nos ambientes mais críticos da empresa, pode-se adotar o

monitoramento através de circuito interno de TV e equipes de vigilância 24x7. Em

IM

situações de acesso de suporte terceirizado, seja concedido acesso somente

quando necessário. Também é importante que esse acesso seja previamente

U

N

autorizado e monitorado.

4.1.1.3.Trabalho em áreas seguras

Em áreas de segurança da empresa, não somente o controle de

acesso deve ser restrito, como também os procedimentos de trabalho nesses locais

devem seguir exigências de segurança, sempre visando à disponibilidade total dos

serviços e proteção das informações ali armazenadas. Esses procedimentos devem

se estender não somente aos funcionários, como, também, aos prestadores de

serviço e fornecedores, de modo a controlar suas ações nessas áreas.

É interessante que as pessoas da organização tenham ciência da

existência de áreas seguras e do tipo de atividades realizadas naquele determinado

local, somente se for necessário aquele conhecimento. Isto evita que detalhes

40

relevantes da segurança de determinada área de armazenamento e processamento

de dados sejam de domínio público na empresa, por exemplo, a existência de um

servidor de banco de dados, contendo dados financeiros ou sigilosos, em certo

ponto específico do prédio.

Nessas áreas todo o trabalho deve ser supervisionado de alguma

forma, de modo que não possibilite a corrupção de informações do banco ou

qualquer outro tipo de atividade mal-intencionada. Caso as áreas de segurança não

sejam ocupadas, deverão estar isoladas através de trancas nas portas e verificadas

A

4.1.2 Segurança do equipamento

S

periodicamente.

Quando se pensa em segurança para o equipamento em si – nesse

caso para o servidor de banco de dados – visa garantir se que esse servidor terá

IN

toda uma infra-estrutura para o seu correto funcionamento em quaisquer das

condições que possam surgir. Isso porque o ambiente de produção da empresa não

pode ficar indisponível por longos períodos de tempo para a correção ou ajuste de

IM

alguma falha que, porventura, venha a acontecer.

Deve-se preparar desde a infra-estrutura básica, como energia, até os

processos de contingência; a existência de um gerador de energia, por exemplo,

conforme descreve a norma ISO/IEC 17799. Assim como outros equipamentos

U

N

importantes dentro do ambiente computacional, o servidor de banco de dados

requer essa proteção. O que se objetiva com isso é a proteção contra furtos, danos

ou comprometimento das atividades da empresa.

Como recomenda a ISO/IEC 17799 e apresentado na figura 4,

precisa-se garantir o suprimento de energia; geradores de energia, para

circunstâncias de falha no suprimento primário; procedimentos para diminuir o risco

de incêndio ou explosões; proteção contra raios; sistema de ar condicionado para

controlar a temperatura no local de armazenamento e, assim, evitar o super

aquecimento do servidor ou acabe afetando no desempenho do equipamento. O

cabeamento dos servidores não deve estar exposto publicamente, de modo que

facilite a interceptação ou dano, estarem devidamente identificados para evitar

manuseio errado e distante dos cabos de energia para evitar interferência.

U

N

IM

IN

A

S

41

Figura 5 – Representação de uma estrutura física de segurança.

(Fonte: GrupoOrion. 2009)

Uma prática comum em empresas de grande porte é a realização de

manutenções nos equipamentos somente por pessoal especializado e com registro

de todas as atividades preventivas ou corretivas realizadas, bem como as falhas.

Isso facilitará no momento de análise de possíveis falhas no futuro.

42

4.1.3 Desastres naturais

Danos a ambientes computacionais originados a partir de causas

naturais estão ligados a falhas na estrutura física onde os equipamentos da

empresa estão alojados. Situações de umidade, inundações, terremotos ou

maremotos são casos que envolvem um planejamento das condições do prédio de

modo a minimizar o impacto desses incidentes ou impedir que a produção da

empresa seja afetada por algum desses eventos.

Essas definições da infra-estrutura física devem ser pensadas antes

mesmo que o ambiente seja preenchido com equipamentos de informática e estes

S

iniciem suas operações. Caso estas não sejam realizadas antecipadamente, a

adequação do ambiente pode se tornar mais onerosa e até afetar o ambiente

A

operacional da empresa devido a necessidade de remanejo ou ajustes.

Em suma a palavra chave para esse problema é planejamento.

IN

Planejar bem antes o que deverá ser feito para evitar futuros transtornos.

IM

4.2 Falhas de segurança nativas

A maioria dos aplicativos, sistemas e ferramentas tecnológicas

desenvolvidas lançadas comercialmente no mercado vem com falhas ou brechas de

U

N

segurança em sua programação, ou seja, “nasceram” juntamente com o software.

Com isso, os aplicativos desenvolvidos irão requerer ajustes no código do software

posteriormente para a correção dessas falhas nativas, oriundas do código original.

E no caso dos sistemas gerenciadores de banco de dados isso não é diferente.

Os desenvolvedores dos softwares, ao tomarem conhecimento dos

problemas

enfrentados

em

seus

aplicativos criam

as correções

devidas

(comumente chamadas de patches) e as disponibilizam para aplicação em seus

softwares. Dependendo do software, as correções são organizadas em pacotes e

disponibilizadas em formato de um único arquivo ao usuário do aplicativo.

Essas falhas do software (também conhecida como bugs) geralmente

tornam-se públicas no momento da divulgação de suas correções e pelos próprios

43

desenvolvedores do aplicativo. É a partir desse momento que o banco de dados

pode se tornar um alvo potencial, pois até que a correção é aplicada ao banco, este

já poderá ter tido sua vulnerabilidade atestada.

O método consiste em utilizar as falhas de segurança divulgadas nos

pacotes de correções para explorar a segurança dos sistemas de banco de dados,

antes que essas correções sejam de conhecimento do usuário e tenham sido

aplicadas no banco de dados; haja vista que agora terá se um método certo que

ocasionará aquele bug corrigido.

Outra situação crítica pode ser o descobrimento de alguma falha no

S

software pelo próprio cracker e, assim, passar a explorar essa vulnerabilidade para

atacar o banco de dados. Um exemplo para essa situação é a falha explorada pela

A

“verme de computador” (do inglês, worm) W32.Slammer (MICROSOFT, 2008), cujo

objetivo era a negação de serviço de determinadas versões do SQL Server 2000.

Esses são pontos de falha sérios e que merecem muita atenção do

IN

administrador de banco de dados. Por isso, o DBA ou responsável pelo banco deve

estar sempre atualizado quanto à divulgação desses patches e o que está envolvido

no pacote de correção, de modo a averiguar se em seu ambiente computacional

IM

necessitará daquela correção. É possível que, em muitos casos, o analista de

sistemas da empresa deva homologar o funcionamento dos sistemas internos à

empresa juntamente ao patch aplicado, de modo que este não altere o fluxo normal

de processamentos dos dados. Caso o sistema opere normalmente ou alguns

U

N

desvios que, porventura, venham a surgir sejam corrigidos, o patch poderá ser

aplicado no banco de dados de produção.

Cada

empresa

desenvolvedora

de

seu

SGBD

possui

uma

nomenclatura própria para denominar essas correções. Por exemplo, a Oracle

chama as atualizações de patches ou patchset; a Microsoft disponibiliza com o

nome de Service Pack ou Hotfix; já no caso de alguns bancos gratuitos e de código

fonte aberto (do inglês, open-source) são disponibilizadas novas versões –

chamadas releases – desses bancos com correções e novas funcionalidades

englobadas.

44

4.3 Métodos de autenticação deficientes

Diversos ataques realizados em bancos de dados e aplicativos de

sistemas computadorizados ocorrem devido à má configuração dos mecanismos de

autenticação. Isso vem desde a utilização de senhas fáceis pelo usuário, como até

uma fraca configuração do método de autenticação no banco de dados. Com isso, o

cracker terá mais facilidade na invasão do sistema, podendo explorar uma série de

possibilidades, dependendo da base de dados em questão.

Esse ponto é muito importante na definição da política de segurança

S

da empresa, pois a porta de entrada mais tendenciosa a exploração de falhas está

no momento de autenticar no serviço desejado. De posse da relação de usuários do

usuário comum do sistema.

A

sistema ou base de dados, o objetivo é obter uma forma para registrar-se como um

IN

Um dos primeiros pontos de falha refere-se à utilização de senhas

frágeis pelo usuário, onde estes poderão ser vítimas de 02 tipos comuns de invasão

buscando descobrir as senhas dos usuários. São eles:

o

Ataque de dicionário

IM

o

Ataque de força bruta

U

N

4.3.1 Ataque de dicionário

Nesse tipo de ataque o invasor tentará, através de ferramentas

próprias, utilizar todas as palavras de um dicionário na busca da palavra utilizada na