Introdução a Segurança da Informação

Carlos Sampaio

Conteúdo Programático

Parte

Parte

Parte

Parte

Parte

Parte

1:

2:

3:

4:

5:

6:

A Informação

Conceitos

Por onde começar?

Repositórios de Informação

Genealogia de um Hacker

Ameaças Digitais

PARTE 1

A Informação

Informação

(Michaelis)

do Lat. informatione

s. f.,

Ato ou efeito de informar ou informar-se;

Comunicação;

Conjunto de conhecimentos sobre alguém ou

alguma coisa;

Conhecimentos obtidos por alguém;

Fato ou acontecimento que é levado ao

conhecimento de alguém ou de um público

através de palavras, sons ou imagens;

Elemento de conhecimento susceptível de ser

transmitido e conservado graças a um suporte e

um código.

Propriedade

(Michealis)

do Lat. proprietate

s. f.,

Aquilo que pertença legitimamente a alguém ou

sobre o qual alguém tenha direito pleno;

Bens, posses;

Patrimônio físico(tangível) e imaterial(intangível).

Consideração

E

quando o patrimônio é a

informação?

Considerações

Segundo a Universidade da Califórnia

em Berkeley(2005):

Existe aproximadamente 2.5 Bilhões de

documentos acessíveis na WEB;

Este número cresce em cerca de 700 mil

páginas por dia.

Velhos jargões

“O segredo é a alma do negócio”;

Novas tendências

Mundo Globalizado, Ubiqüidade, Acesso a

Informação.

PARTE 2

Conceitos

Axioma de Segurança

“Uma corrente não é mais forte

que o seu elo mais fraco”

Segurança da Informação

“A segurança da informação é um

conjunto de medidas que se

constituem basicamente de controles e

política de segurança, tendo como

objetivo a proteção das informações

dos clientes e da empresa

(ativos/bens), controlando o risco de

revelação ou alteração por pessoas não

autorizadas.”

Política de Segurança

Trata-se um conjunto de diretrizes

(normas) que definem formalmente

as regras e os direitos dos usuários,

visando à proteção adequada dos

ativos da informação

Ativos (Bens)

Dados

Serviços

Número de

Cartões de Crédito

Planos de Marketing

Códigos Fonte

Informações de RH

Web sites

Acesso a Internet

Controladores

de Domínio

ERP

Comunicação

Logins

Transação Financeira

Correio Eletrônico

Definições

Ameaça

Evento ou atitude indesejável que

potencialmente remove, desabilita, danifica ou

destrói um recurso;

Vulnerabilidade

Característica de fraqueza de um bem;

Características de modificação e de captação de

que podem ser alvos os bens, ativos, ou recursos

intangíveis de informática, respectivamente,

software, ou programas de bancos de dados, ou

informações, ou ainda a imagem corporativa.

Conceitos Básicos

Risco

A probabilidade da ocorrência de uma

ameaça em particular

A probabilidade que uma ameaça

explore uma determinada

vulnerabilidade de um recurso

Ameaça, Vulnerabilidade e Risco

Ameaça (evento)

Vulnerabilidade (ponto falho)

assalto a uma agência bancária

liberação manual das portas giratórias

pelos vigilantes

Risco

baixo, devido ao percentual de assaltos

versus o universo de agências

alto, se comparando as tentativas

frustradas versus as bem sucedidas

Conceitos Fundamentais

Princípios da Segurança

Confidencialidade

Segurança

Integridade

Disponibilidade

(Availability)

CIA – Confidencialidade

Propriedade de manter a informação

a salvo de acesso e divulgação não

autorizados;

Proteger as informações contra

acesso de qualquer pessoa não

devidamente autorizada pelo dono da

informação, ou seja, as informações e

processos são liberados apenas a

pessoas autorizadas.

CIA – Integridade

Propriedade de manter a informação

acurada, completa e atualizada

Princípio de segurança da informação

através do qual é garantida a

autenticidade da informação

O usuário que arquiva dados espera

que o conteúdo de seus arquivos não

seja alterado por erros de sistema no

suporte físico ou lógico

CIA – Disponibilidade

(Availability)

Propriedade de manter a informação

disponível para os usuários, quando

estes dela necessitarem

Relação ou percentagem de tempo,

em que uma unidade do equipamento

de processamento está funcionando

corretamente

Princípios Auxiliares

Autenticação

Identificação

Sigilo

Autorização

Controle de Acesso

Auditoria

Métodos

- DAC

- MAC

- RBAC

Vias

-O que Sou

-O que Sei

-O que Tenho

Controle de Acesso

Suporta os princípios da CIA

São mecanismos que limitam o

acesso a recursos, baseando-se na

identidade do usuário, grupo que

integra e função que assume.

Em segurança, é suportado pela

tríade AAA (definida na RFC 3127)

Auditoria (Accountability)

É a capacidade que um sistema tem

de determinar as ações e

comportamentos de um único

indivíduo no sistema, e de identificar

este indivíduo;

Trilha de auditoria, tentativas de

acesso, problemas e erros de

máquina, e outros eventos

monitorados ou controlados.

Autenticação

Propriedade de confirmar a

identidade de uma pessoa ou

entidade.

Meio pelo qual a identidade de um

usuário é confirmada, e garante que

ele realmente é quem diz ser

Autorização

São os direitos ou permissões,

concedidos a um indivíduo ou

processo, que permite acesso a um

dado recurso.

Após a identificação e autenticação

de um usuário terem sido

estabelecidas, os níveis de

autorização irão determinar a

extensão dos direitos que este

usuário pode ter em um dado

sistema.

Sigilo

Trata-se do nível de confidencialidade e

garantia de privacidade de um usuário no

sistema;

Ex.: Garante a privacidade dos dados de

um usuário em relação ao operador do

sistema.

Identificação

Meio pelo qual o usuário apresenta sua

identidade. Mais frequentemente utilizado

para controle de acesso, é necessário para

estabelecer Autenticação e Autorização.

Mecanismos de Controle de Acesso

PARTE 3

Onde Começar ?

Leis Imutáveis da Segurança

Ninguém acredita que nada de mal possa

acontecer até que acontece;

Segurança só funciona se a forma de se

manter seguro for uma forma simples;

Se você não realiza as correções de

segurança, sua rede não será sua por

muito tempo;

Vigilância eterna é o preço da segurança;

Segurança por Obscuridade, não é

segurança;

LOGs, se não auditá-los, melhor não tê-los.

Leis Imutáveis da Segurança

Existe realmente alguém tentando quebrar

(adivinhar) sua senha;

A rede mais segura é uma rede bem

administrada;

A dificuldade de defender uma rede é

diretamente proporcional a sua

complexidade;

Segurança não se propõe a evitar os riscos,

e sim gerenciá-los;

Tecnologia não é tudo.

By Scott Pulp – Security Program Manager at

Microsoft Security Response Center

Responsabilidades da

Empresa

“Desde que uma empresa fornece

acesso internet a seus funcionários,

esta empresa torna-se responsável

pelo que ele faz, a menos que possa

provar que tomou as medidas

cabíveis para evitar problemas”

Corporate Politics on the Internet:

Connection with Controversy, 1996

Segurança nas Organizações

Segurança é um ”processo” que tenta manter

protegido um sistema complexo composto de

muitas entidades:

Tecnologia (hardware, software, redes)

Processos (procedimentos, manuais)

Pessoas (cultura, conhecimento)

Estas entidades interagem das formas mais

variadas e imprevisíveis

A Segurança falhará se focar apenas em

parte do problema

Tecnologia não é nem o problema inteiro,

nem a solução inteira

Ciclo de Segurança

Análise da Segurança (Risk Assessment)

Definição e Atualização de Regras de

Segurança (Política de Segurança)

Implementação e Divulgação das Regras

de Segurança (Implementação)

Administração de Segurança

(Monitoramento, Alertas e Respostas a

Incidentes)

Auditorias (Verificação do Cumprimento da

Política)

Domínios de Conhecimento

“The International Information

Systems Security Certification

Consortium, Inc. [(ISC)²]”

http://www.isc2.org

A (ISC)2 define 10 domínios de

conhecimento (CBK), para sua

certificação introdutória CISSP

Certified Information Systems Security

Professional

Common Body of Knowledge

CBK – Common Body Of Knowledge

Security Management Practices

Access Control Systems

Telecommunications and Network Security

Cryptography

Security Architecture and Models

Operations Security

Applications and Systems Development

Business Continuity Planning and Disaster

Recovery Planning

Law, Investigation, and Ethics

Physical Security

Outras Certificações

GIAC - Global Information Assurance

Certification (Sans.Org)

3 Níveis de Expertise em 5 Áreas de

Conhecimento

Níveis

Áreas de

Conhecimento

GIAC Silver

GIAC Gold

2 ou mais testes

Silver + Pesquisa e

Publicação

GIAC Platinum

Gold em 2 ou mais

AC’s + testes(3 dias)

Administração de

Segurança

Gerência de Segurança

Operações

Legislação

Auditoria

Outras Certificações

CompTIA – Security+

5 Domínios de Conhecimento

Communication

Security

Infrastructure Security

Cryptography

Operational Security

General Security Concepts

Outras Certificações

MCSO – Módulo Certified Security

Officer

2 Módulos compreendendo:

Conceitos,

Fundamentos de Segurança da Informação

Organização de departamentos

Gestão de pessoas

Política de Segurança da Informação.

Gestão

Padrões e Aplicações

de Tecnologias

Windows/Unix

Segurança em redes e telecomunicações

Controle de acesso

Arquitetura e modelos de segurança

Criptografia

Outros Recursos

Academia Latino Americana de

Segurança da Informação

Parceria Módulo / Microsoft

Composta por:

Estágio

Básico (4 módulos)

Graduação

Cada disciplina tem seu número de módulos

Em 2006 foram oferecidos o Estágio Básico e a

disciplina de ISO17799:2005

Ainda sem calendário e número de vagas para

2007

Necessário possuir usuário cadastrado no site do

TechNet

PARTE 4

Repositórios

Sites Úteis

http://www.insecure.org

http://www.securityfocus.com

http://www.sans.org

http://www.digg.com

http://techrepublic.com.com

http://www.hackaday.com

http://slashdot.org

http://www.modulo.com.br

http://www.invasao.com.br

RSS e PodCasts

Agregadores:

Itunes

Democracy Player

FireAnt

Plugins do IE e Firefox

Mídias

Áudio mp3/mp4/aac

Vídeo DivX/A3C/Streaming

Alguns PodCasts

Security Now!

2600 - Off The Hook

http://www.sploitcast.com

TWiT – This Week in Tech

http://www.2600.com/offthehook

SploitCast

http://www.grc.com/securitynow.htm

http://www.twit.tv/TWiT

Extreme Tech

http://www.extremetech.com

Video PodCasts

HAK.5

Local Area Security

http://irongeek.com

Hacking Illustrated

Revision3

http://www.localareasecurity.com

IronGeek

http://www.hak5.org

http://www.revision3.com

Digital Life Television (DL Tv)

http://dl.tv

Congressos e Eventos

HOPE – Hacker on Planet Earth

DEFCon

http://www.blackhat.com – Archives

H2HC – Hackers 2 Hackers Conference

http://www.defcon.org – Archives

BlackHat

http://www.hopenumbersix.net

http://www.h2hc.org.br

CCC.de – Chaos Computer Club

http://www.ccc.de

Filmes

Jogos de Guerra

(WarGames)

Quebra de Sigilo

(Sneakers)

1995, Keanu Reeves

2001, John Travolta

A Rede (The Net)

1995, Sandra Bullock

1999, vários

A Batalha do Atlântico (U571)

2000, Russell Wong

Piratas do Vale do Silício

(Pirates of Silicon Valley)

1999, Keanu Reeves

Caçada Virtual (Takedown)

2001, Ryan Phillippe

Matrix (The Matrix)

A Senha (Swordfish)

Ameaça Virtual (Antitrust)

1995, Angelina Jolie

O Cyborg do Futuro

(Johnny Mnemonic)

1992, Robert Redford

Piratas de Computador

(Hackers)

1983, vários

2000, Matthew

McConaughey

O Caçador de Andróides

(Blade Runner)

1982, Harrison Ford

Listas de Discussão

CISSPBr

Yahoo Groups

BugTraq

Modulo Newsletter

Outras Fontes

• The Hacker News Network

PARTE 5

Genealogia de um Hacker

Hacker

“Unauthorized user who attempts to or gains access

to an information system.”

“A person who illegally gains access to your

computer system.”

www.infosec.gov.hk/english/general/glossary_gj.htm

“A person who illegally gains access to and

sometimes tampers with information in a computer

system.”

www.tecrime.com/0gloss.htm

http://www.webster.com/dictionary/hacker

“A person who accesses computer files without

authorization, often destroying vast amounts of

data.”

www.boydslaw.co.uk/glossary/gloss_itip.html

Linha do Tempo: ‘Hacker’

- Novas técnicas, antigos padrões

- Phreaker = Julgamento

-Legislação:

Freak, Phone,

doFree

primeiro hacker por invasão constante do

- Negação de Serviço, novos víros em arquivos de dados (mp3,

- Surgiu

DoD

porapós

diversos

a substituição

anos, Pat Riddle

das telefonistas

AKA Captain

por sistemas

ZAP telefonicos

jpeg,…)

-gerenciados

Apenas acessar

por computador

já não era suficiente, distribuição de rpogramas e

- Nasce a consciência comum de Segurança da Informação

- Lendae do

jogos,

o aparecimento

garoto cego que

de individuos

conseguiu que

assoviar

não mais

um tom

respeitavam

de 2600 Hz

os

- Corporações

reconhecem a necessidade por segurança

Proliferação

enquantodeconversava

códigos

ética

com sua Combate

tia

a

Surgimento

- A mídia perpetua

o Hacker como uma ameaça

dos

PCs

- Os

Fatoverdadeiros

Captain Crunch

hackers

e ocomeçam

apito

da caixa

aHacker

se distanciar

de cereaisdos

queque

gerava

agra ose

ameaça

da BELL TC

- Iniciativas isoladas tentam resgatar

o aspecto

positivo dos Hackers

mesmo

conhece

ton

como

de 2600

‘Crackers’

Hz

1980-1985

1878-1969 - Surgem

Anos 90

os termos ‘White Hat’ e ‘Black

Hat’

- Surgem

Steeve Jobs

os primeiros

+ Steve Wozniak

Virus e Worms

+ Altair8000 = 1o. BlueBox (Berkley)

Anos- 70

Primeira geração1985-1990

de- Kevin

Hackers

de Computadores;

Mitnick

2000+

Primeiros

- Estudantes doRoubos,

MIT

anos

60;

-A-nos

Evolução

da

cultura

Hacker

surge

comhoje

o na

Bugs

e

Em resposta as diversas prisões

anunciadas

Hackining:

- Capacidade de alterar

programas

em

Phreakers

aparecimento

do('hacks')

PC

Federais

mídia,

o termo

‘Hacker’

passaeano

ter futuro

uma conotação

mainframes para melhorar

programas.

- Filme

War

Games

pejorativa

- Neste caso 'Hacker'

conotação

positiva.

- Surgimento

da 2600:

Hacker

Quaterly

- tinha

Surgeuma

o filme

Hackers

- Indicava pessoas -capazes

levar programas

alémaquilo que possa lhe

Acessardecomputadores,

e tudo

de sua capacidade original.

ensinar mais alguma coisa sobre como o mundo

funciona, deve ser ilimitado e completo.

Trilha Evolutiva

White Hat

Black Hat

Hacker

Cracker

Script Kid

Lammer

Geek

Nerd

Usuário

População por segmento

White e

Black Hats

Hackers e Crackers

Script Kidies e Lammers

Geeks e Nerds

Usuários, Curiosos e Iniciantes

VT: Parte 1 (1,5 ponto)

Dividir a sala em 6 grupos aproximadamente

iguais.

Cada grupo apresentará um dos temas abaixo,

sendo 15 min para apresentação e 5 min para

perguntas

Data da Apresentação:

Próx. Quarta-Feira (14/MAR/2007)

Temas:

Vírus

Worm

Backdoor

Cavalo de Tróia

(Trojan)

Bomba Lógica

RootKit

Composição do trabalho:

Uma apresentação (ex.:

PPT) – 1 ponto

Uma pesquisa sobre o

tema escolhido (ex.: DOC)

– 0,5 ponto

PARTE 6

Ameaças Digitais

Ataques

Geralmente divididos nos seguintes tipos:

Ataques Ativos

Pesquisa de vulnerabilidade, sniffing, ...

Ataques de Senha

DoS, DDoS, buffer overflow, inundação de SYN

Ataques Passívos

Pelo alvo geral do ataque (aplicações, redes ou misto)

Se o ataque é ativo ou passivo

Pelo mecanismo de ataque (quebra de senha, exploração

de código, ...)

Força bruta, Dicionário, “hackish”, Rainbow Tables

Código malicioso (malware)

Vírus, trojans, worms, ...

Ataques Ativos

DoS/DDoS

Reduzir a qualidade de serviço a níveis

intoleráveis

Tanto mais difícil quanto maior for a infraestrutura do alvo

Enquanto DoS é de fácil execução e pode ser

corrigido, DDoS é de difícil e não pode ser evitado

“Zombies” e Mestres (Masters), ataque smurf

BOTs e BOTNets, ataques “massificados” por

banda larga

Tipos

Consumo de Recursos (largura de banda, cpu, RAM, ...)

Pacotes malformados (todas as flags ligadas)

Ataques Ativos (cont.)

Buffer Overflow

Ataques SYN

Sobrescrever o próprio código em execução

“Shell code”, escrito em assembler

Tem como objetivo executar algum código, ou

conseguir acesso privilegiado

Fragilidade nativa do TCP/IP

Conexão de 3-vias (Syn, Syn-Ack, Ack)

Spoofing

Se fazer passar por outro ativo da rede

MITM (Man-In-The-Middle)

Dsniff

Ataques Ativos (Cont.)

Lixeiros

Documentos sensíveis mal descartados

Informações em hardwares obsoletos

Falta de Política de Classificação da Informação

Engenharia social

Kevin Mitnick

Normalmente relevada nos esquemas de segurança

Utiliza-se do orgulho e necessidade de autoreconhecimento, intrínseco do ser humano

“Um computador não estará seguro nem

quando desligado e trancado em uma sala,

pois mesmo assim alguém pode ser instruído a

ligá-lo.”

[ Kevin Mitnick – A arte de enganar/The Art of Deception ]

Ataques ativos por código malicioso

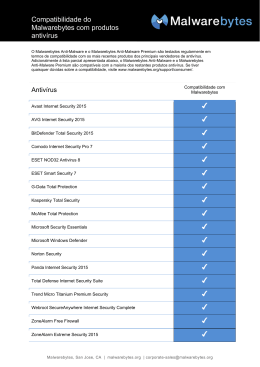

Malware

MALicious softWARE

Não apenas Spyware ou Adware

“Payload” Vs Vetor

Vírus

Auto replicante

Interfere com hardware, sistemas

operacionais e aplicações

Desenvolvidos para se replicar e iludir

detecção

Precisa ser executado para ser ativado

Ataques ativos por código malicioso

(cont)

Cavalos de Tróia (Trojans)

Código malicioso escondido em uma aplicação

aparentemente legítma (um jogo por exemplo)

Fica dormente até ser ativado

Muito comum em programas de gerência

remota (BO e NetBus)

Não se auto replica e precisa ser executado

Bombas Lógicas

Caindo em desuso pela utilização de segurança

no desenvolvimento

Aguarda uma condição ser atingída

Chernobyl, como exemplo famoso (26, Abril)

Ataques ativos por código malicioso

(cont)

Worms

Auto replicante, mas sem alteração de

arquivos

Praticamente imperceptíveis até que todo o

recurso disponível seja consumido

Meio de contaminação mais comum através

de e-mails e/ou vulnerabilidades em

aplicações de rede

Não necessita de ponto de execução

Se multiplica em proporção geométrica

Exemplos famosos:

LoveLetter, Nimda, CodeRed, Melissa, Blaster,

Sasser, ...

Ataques ativos por código malicioso

(cont)

Back Door

Trojan, root kits e programas legítmos

VNC, PCAnyware, DameWare

SubSeven, Th0rnkit

Provê acesso não autenticado a um sistema

Rootkit

Coleção de ferramentas que possibilitam a

criação “on-demand” de backdoors

Modificam rotinas de checagem dos sistemas

operacionais comprometidos para impedir

detecção

Iniciam no boot junto com os processos do

sistema

Ataques Passívos

Normalmente utilizado antes de um ataque ativo

Pesquisa de Vulnerabilidades

Pesquisa por Portas/Serviços

http://www.insecure.org – Nmap

Escuta (sniffing)

Extremamente difícil detecção

Não provoca ruído sensível

Senhas em texto claro, comunicações não encriptadas

Redes compartilhadas Vs comutadas

Switch Vs Hub

WireShark (Lin/Win), TCPDump (Lin)

http://www.wireshark.org

http://www.tcpdump.org

Ataques Passívos (cont)

Ataques de Senha

Muito comuns pela facilidade de execução e taxa

de sucesso

Compara Hash’s, não texto

Força Bruta

Teste de todos os caracteres possíveis

Taxa de 5 a 6 Milhões de testes/seg, em um P4

Ataques de Dicionário

Reduz sensivelmente o tempo de quebra

Já testa modificado para estilo “hackish”

Cain&Abel, LC5, John The Ripper, ...

B4n4n4, C@73dr@l, P1p0c@, R007, ...

Rainbow Tables

Princípio Time Memory Trade-off (TMTO)

Baixar