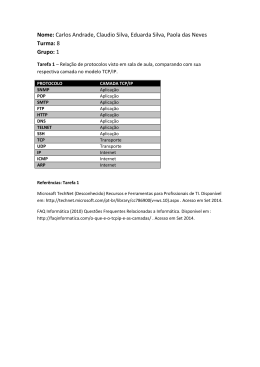

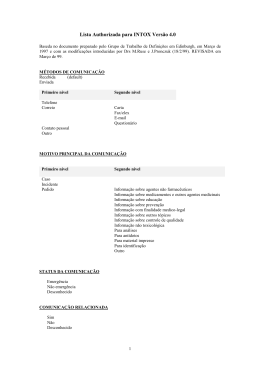

3º TRN • Marcos Vinicius • Matheus Vicente • Nathan Eloy • Rodrigo Zeferino • Vinícius Viana • Wesley França TREINAMENTO DE FUNCIONÁRIOS: Prevenção de vulnerabilidades ocasionadas pelo Fator Humano Roteiro • Introdução • Testes • Segurança da informação • Resultados obtidos • Problemática • Considerações finais • Objetivos Gerais • Referências • Objetivos Específicos • Perguntas • Justificativa • Moodle • Por que o Moodle? • Metodologia • Pesquisas Introdução Funcionários mal capacitados ou sem conhecimento básico ocasionam em problemas na rede comercial. Procuramos um método de prevenção para os erros no fator humano. “O fator humano é o elo mais fraco da segurança.” MITNIK, Kevin. A arte de enganar , 2003 Segurança da Informação Os princípios da Segurança da Informação Confidencialidade Integridade Disponibilidade Segurança da Informação Os elos da Segurança da Informação Tecnologias Processos Pessoas Problemática Usuários mal treinados ou sem nenhum treinamento Prejuízo Erros cometidos Objetivos Gerais Orientar o funcionário sobre segurança da informação utilizando de ambiente virtual de aprendizagem; Objetivos Específicos Construir um ambiente virtual de aprendizagem; Apresentar uma plataforma de aprendizado flexível e de fácil utilização para os funcionários; Compartilhar informações e aprendizados relacionados à segurança da informação. Justificativa O treinamento dos usuários ajudará a garantir que os serviços prestados pela empresa sejam executados corretamente, economizando tempo em processos como a manutenção desnecessária de software ou hardware. Fonte: http://concursopn.sebrae-sc.com.br/ Moodle • O que é Moodle; • Meio para se aplicar a solução; • Treinamento; • Utilização. Fonte: http://www.aulavirtualperu.pe/ Por que o Moodle? • Software OpenSource; • Gratuito; Fonte: http://www.999website.in/ • Flexível e adaptável às necessidades dos usuários. Metodologia • Solução em 2 fases: • Fase inicial: • Observação do ambiente; • Observação dos principais problemas; • Instalação do Moodle em servidor local. Fonte: http://idealconsult.com.br/ Metodologia • Fase de acompanhamento: • Acompanhamento do ambiente; • Configuração das aulas do Moodle; • Constante adaptação do programa de ensino. Fonte: http://blog.commlabindia.com/ Projeto Lógico Fonte: Autoria própria Pesquisas • Importância; • Pesquisa de campo; • Sites e livros. Fonte: https://my.survio.com/ Fonte: http://oapreendedor.files.wordpress.com/ Pesquisas - Resultados • Questionário 11 Pessoas entrevistadas Início em Outubro de 2014 Fonte: http:/puu.sh/chZhZ/3aa3bd6e2b.png / Você recebe ou recebeu treinamento para uso adequado do computador em seu ambiente de trabalho? 36% Sim; Não; 55% Não, mas possuo conhecimento; 9% Fonte: https://my.survio.com Qual desses problemas está mais presente no seu ambiente de trabalho? (Escolher mais de uma opção). 8 7 6 5 4 3 2 1 0 Vírus; Instabilidade na Internet (Queda de sinal); Peças defeituosas (Hardware); Problemas com aplicativos (Software); Nunca presenciei problemas; Fonte: https://my.survio.com Qual a nota que você daria para a segurança da rede de computadores da sua empresa? Resposta Respostas Porcentagem 1 / 5 (Uma estrela de cinco) 0 0,00% 2 / 5 (Duas estrelas de cinco) 1 9,09% 3 / 5 (Três estrelas de cinco) 4 36,36% 4 / 5 (Quatro estrelas de cinco) 4 36,36% 5 / 5 (Cinco estrelas de cinco) 2 18,18% 3.65 0 1 2 3 4 5 6 7 8 9 10 Fonte: https://my.survio.com Demonstração Considerações finais Os problemas ocasionados pelo fator humano não são os únicos problemas de uma empresa, porém são os que mais se destacam em termos de danos causados. Com uma solução simples estes podem ser evitados: a utilização de um programa de acompanhamento educacional e o treinamento dos funcionários para a obtenção do desempenho adequado desejado do mesmo na rede comercial de uma empresa. Referências Autor desconhecido. Segurança da Informação nas Empresas, problemas frequentes. Disponível em: <http://fateczl.edu.br/TCC/2009-2/tcc-32.pdf> Acesso em: 4 de Ago. de 2014. Autor desconhecido. Segurança da Informação numa perspectiva mais humana: Falhas internas e procedimentos de prevenção e defesa da rede. Disponível em: <http://www.cin.ufpe.br/~tg/2009-1/frm.pdf> Acesso em: 5 de Ago. de 2014. Autor desconhecido. Segurança da informação. Disponível em: <http://pt.wikipedia.org/wiki/Seguran%C3%A7a_da_informa%C3%A7%C3%A3o> Acesso em: 20 de Ago. de 2014. SOUZA, Rodrigo. Conheça os maiores erros de segurança nas corporações. Disponível em: <http://olhardigital.uol.com.br/noticia/conheca-os-maiores-erros-de-seguranca-nas-corporacoes/9469> Acesso em: 23 de Ago. de 2014. Autor desconhecido. Olhar Digital - Saiba como evitar a ameaça 'indestrutível' do USB. Disponível em: <http://olhardigital.uol.com.br/noticia/44480/44480> Acesso em: 3 de Out. de 2014. Referências Autor desconhecido. Como calcular o ROI em Projetos de TI. Disponível em: <http://www.opservices.com.br/como-calcular-o-roi-em-projetos-de-ti/> Acesso em: 17 de Out. de 2014. Autor desconhecido. 31% dos profissionais trocariam sistema de segurança nas empresas. Disponível em: <http://www.ipnews.com.br/telefoniaip/index.php?option=com_content&view=article&id=31163%3Aprofissio nais-trocariam-sistema-de-seguranca-nas-empresas&catid=67%3Aseguranca&Itemid=566> Acesso em: 22 de Set. de 2014. Autor desconhecido. 49% das empresas se consideram pioneiras no uso de novas tecnologias. Disponível em: <http://www.ipnews.com.br/telefoniaip/index.php?option=com_content&view=article&id=31651%3A49-dasempresas-se-consideram-pioneiras-no-uso-de-novas-tecnologias-revelaestudo&catid=323%3Anacional&Itemid=652> Acesso em: 22 de Set. de 2014. Referências Autor desconhecido. 80% dos usuários corporativos não conseguem identificar golpes de phishing. Disponível em: <http://www.ipnews.com.br/telefoniaip/index.php?option=com_content&view=article&id=31495%3Aestudodetecta-que-80-dos-usuarios-corporativos-nao-conseguem-identificar-golpes-dephishing&catid=67%3Aseguranca&Itemid=566> Acesso em: 22 de Set. de 2014. PASSERI, Paolo. July 2014 Cyber Attacks Statistics. Disponível em: <http://hackmageddon.com/2014/08/11/july-2014-cyber-attacks-statistics/> Acesso em: 22 de Set. de 2014. MITNICK, Kevin D; SIMON, William L. A Arte de Enganar – Ataques de hackers: controlando o fator humano na segurança da informação. São Paulo: Pearson Education, 2003. PINHEIRO, Patrícia Peck. Tudo o que você precisa ouvir sobre direito digital no dia-a-dia (Audiolivro). São Paulo: Saraiva, 2009. _________; ROSA, Fabrizio. Crimes da Informática. Campinas: Bookseller, 2006. Referências Autor desconhecido. Ameaças e vulnerabilidades da informação: Como precaver! Disponível em: <http://www.portaleducacao.com.br/educacao/artigos/48819/ameacas-e-vulnerabilidades-da-informacaocomo-precaver> Acesso em 11 de Mar. de 2015. Autor desconhecido. Norma ABNT NBR ISO/IEC 17799:2005. Disponível em: <http://www.ciencianasnuvens.com.br/site/wpcontent/uploads/2014/09/215545813-ABNT-NBR-177991.pdf> Acesso em: 14 Mar. de 2015.

Download