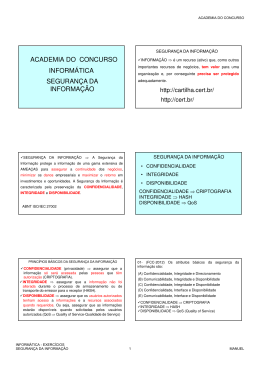

Hugo Eiji Tibana Carvalho Noções de Segurança e Problemas relacionados Infra-Estrutura de Chaves Públicas ◦ ◦ ◦ ◦ ◦ ◦ Confiança Certificados Autoridade Certificadora Certificação Validação Segurança em PKI Conclusão P&R Chave secreta compartilhada ◦ Mesma chave Criptografar Decriptografar Baixo custo computacional ◦ Operações de Permutação, Embaralhamento e Rodadas Como distribuir a chave de forma segura? Chave Pública e Chave Privada ◦ Chaves distintas ◦ Resolve o problema de distribuição de chaves da criptografia simétrica ◦ Cada entidade possui seu par de chaves Divulga a chave pública Guarda a chave privada Alto custo computacional ◦ Trabalha com exponenciações Como equilibrar segurança e custo computacional? Chave Simétrica Codificação com a chave assimétrica 1 Chave Simétrica Codificada com Chave Assimétrica 2 Envio da chave simétrica codificada 3 Chave Simétrica Codificada com Chave Assimétrica 4 Decodificação com a chave assimétrica Chave Simétrica 5 Como garantir que uma entidade é realmente quem ela diz ser? Internet Bob Alice Eu sou o Bob! De: Alice Para: Bob SECRETO Trudy Email? ◦ Envio de mensagens forjadas HTTP? ◦ Sítios vulneráveis a ataques ◦ Modificação do conteúdo Entregar a chave pessoalmente? ◦ Trabalhoso ◦ Pouco eficiente ◦ Não escalável Promover a Segurança através de um sistema de distribuição de Chaves Assimétricas Entidades de controle Distribuir Verificar Revogar Policiar Aplicações ◦ Segurança de empresas ◦ E-commerce ◦ Internet Banking Premissa necessária para o funcionamento de uma PKI Confiar nas entidades responsáveis pela integridade e autenticidade de nossas chaves Confiar nas entidades que assinam chaves de serviços utilizados Identificar entidades ◦ Identidade do Dono Site, endereço, Nome, ID. ◦ Chave pública ◦ Validade Data de expiração ◦ Autoridade Responsável ◦ Escopo Para que o certificado pode ser utilizado ◦ Assinatura Digital Integridade e Autenticidade Entidade Principal de uma PKI ◦ Certificados Gerar Armazenar Verificar Revogar ◦ Entidades Verificar idoneidade Cadastrar Internet “-Security is a chain; It's only as strong as the weakest link.” Etapas baseadas em métodos não criptográficos Pessoas responsáveis? Como proteger a chave privada? ◦ Furtos, invasões, restrições de acesso PKI ◦ Solução eficiente para problemas de autenticação ◦ Criptografia de Chaves Públicas ◦ Confiança Tecnologias e o futuro ◦ Smart Cards ◦ Tokens ◦ Internet sem-fio P: ◦ A criptografia Assimétrica resolve alguns problemas enfrentados pela criptografia simétrica, como a unicidade na identificação de cada entidade, e o uso de um par de chaves para cada entidade, ao invés do uso de uma chave compartilhada. Porém, ainda temos um grande problema de segurança. Qual é este problema? R: ◦ O grande problema encontrado no uso pura e simplesmente da criptografia assimétrica é: Como garantir que a pessoa realmente é quem ela diz ser? P: ◦ Explique uma forma de se distribuir uma chave simétrica de forma segura na rede. R: ◦ Podemos combinar a criptografia Assimétrica e a Simétrica para resolver este problema. Para isso, basta utilizar a criptografia assimétrica para trocar uma mensagem segura com a entidade a qual desejamos nos comunicar. O conteúdo desta mensagem será a própria chave simétrica que desejamos entregar para a entidade comunicada. Desta forma, após esta troca inicial de mensagens, as duas entidades podem trocar mensagens seguras com criptografia simétrica, contornando o problema de distribuição segura de chaves simétricas. P: ◦ Qual é a importância de uma Autoridade Certificadora em uma infra-estrutura de Chaves públicas? R: ◦ A autoridade certificadora é a entidade mais importante de uma PKI. Ela é responsável por gerar e assinar os certificados dos usuários e serviços da PKI. Ela tem o poder de validar e revogar certificados e autenticar os serviços. P: ◦ Que tipos de informações estão presentes em um certificado digital? R: ◦ Um certificado contém as informações essenciais para associar uma entidade a qual pertence o certificado a uma chave pública. Dente as informações mais comumente presentes, podemos citar a identificação do dono do certificado, a sua chave pública, as informações referentes a Autoridade Certificadora que assinou o certificado, e a sua validade. Estes certificados podem tanto ser usados para identificar a entidade como para identificar níveis de permissão ou credenciais. P: ◦ Explique de que forma um usuário de um serviço certificado pode verificar se o serviço é realmente confiável. R: ◦ O usuário pode entrar em contato com a autoridade certificadora que delegou aquele certificado para aquele serviço. Dentre as formas possíveis, estão a comunicação direta, ou a comunicação através da Internet, através da consulta de uma Certification Revocation Lists (CRL) disponibilizada pela autoridade responsável. Hugo Eiji Tibana Carvalho

Baixar