Ana Sofia Bernardo Gonçalves

Licenciada em Engenharia Informática

Monitorização de Sistemas Distribuídos em

Redes WiFi

Dissertação para obtenção do Grau de

Mestre em Engenharia Informática

Orientador: Prof. Doutor Vitor Manuel Alves Duarte,

Prof. Auxiliar, Universidade Nova de Lisboa

Presidente:

Arguente:

Vogal:

Júri:

Prof. Doutor Fernando Pedro Reino da Silva Birra

Prof. Doutor Rodolfo Alexandre Duarte Oliveira

Prof. Doutor Vitor Manuel Alves Duarte

Junho, 2015

Monitorização de Sistemas Distribuídos em Redes WiFi

c Ana Sofia Bernardo Gonçalves, Faculdade de Ciências e Tecnologia, UniverCopyright sidade Nova de Lisboa

A Faculdade de Ciências e Tecnologia e a Universidade Nova de Lisboa têm o direito,

perpétuo e sem limites geográficos, de arquivar e publicar esta dissertação através de

exemplares impressos reproduzidos em papel ou de forma digital, ou por qualquer outro

meio conhecido ou que venha a ser inventado, e de a divulgar através de repositórios

científicos e de admitir a sua cópia e distribuição com objectivos educacionais ou de

investigação, não comerciais, desde que seja dado crédito ao autor e editor.

Aos meus pais

A GRADECIMENTOS

Gostaria desde já apresentar os meus agradecimentos aos que me apoiaram durante a

elaboração desta dissertação.

Em primeiro lugar, gostaria de agradecer ao meu orientador, Prof. Doutor Vitor Manuel

Alves Duarte, pela disponibilidade e paciência demonstradas ao longo deste tempo. O seu

apoio foi crucial para a conclusão deste trabalho.

À Faculdade de Ciências e Tecnologia da Universidade Nova de Lisboa, em particular

ao Departamento de Informática, por me ter fornecido as bases essenciais para a minha

formação, pelas pessoas que aqui conheci e onde passei a grande parte do meu tempo

nestes últimos anos.

À minha família, principalmente aos meus pais, pelo tempo, dedicação e esforço que

despenderam para me proporcionar melhores oportunidades de vida.

Aos meus amigos, pelas trocas de ideias, apoio e diversão nos bons e maus momentos.

Em especial ao Alexandre, pelo apoio e pela paciência necessária nestes últimos meses.

vii

R ESUMO

As aplicações distribuídas são particularmente difíceis de depurar pelo facto da sua

execução necessitar de interações, de redes de computadores, assíncronas. Acresce ainda o

facto de o seu desempenho depender, não só de fatores internos a cada um dos processos,

mas também a problemas de comunicação da rede, como congestionamento, fraca ou

elevada latência ou perda de pacotes. Esta dificuldade agrava-se quando uma aplicação

distribuída executa através de uma rede WiFi, acrescentando desafios à gestão da qualidade da rede por serem mais instáveis e lentas que as redes cabladas. Esta problemática

pode ser ultrapassada através de ferramentas que, através da monitorização das interações

da rede, e sem as perturbar, possibilitem a depuração e avaliação do desempenho da

aplicação distribuída que está em execução.

Existem já diversas ferramentas de monitorização e análise de tráfego, porém estas

ferramentas não possibilitam a fácil análise das interações geradas apenas pela aplicação e

não têm em consideração os desafios inerentes à compreensão da comunicação através de

redes sem fios, mais concretamente a norma IEEE 802.11

O objetivo desta dissertação consiste em apresentar um conjunto de metodologias

para avaliação de um algoritmo distribuído, através da monitorização de pacotes 802.11

gerados pela aplicação distribuída.

Palavras-chave: Monitorização, redes Wifi, depuração, avaliação, aplicações distribuídas

ix

A BSTRACT

Distributed applications are particularly difficult to debug because their implementation requires asynchronous computer network interactions, and their performance

depends not only on internal factors to each of the processes, but also depends on the

network problems, such as traffic congestion, low or high latency or packet loss. This

difficulty is aggravated when a distributed application is running over a wireless network, given to the fact that WiFi networks are more unstable and slower than wired

networks, adding challenges to the management of network quality. This problem can be

overcome through tools that, by monitoring network interactions and without disturbing

them, enable debugging and performance evaluation of the distributed application that is

executing.

There are already several tools for traffic monitoring and analysis, but these existing

tools do not allow an easy analysis of network interactions generated by the application

and do not help to undertand wireless communication patterns.

The goal of this thesis is to present a set of methods to evaluate a distributed algorithm,

by monitoring 802.11 packets generated by the interactions of a distributed application.

Keywords: Monitoring, wifi networks, debugging, evaluation, distributed applications

xi

C ONTEÚDO

Conteúdo

xiii

Lista de Figuras

xv

Lista de Tabelas

xvii

1

Introdução

1

1.1

Contexto e motivação . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1.2

Objetivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

1.2.1

Implementação de um sistema de análise . . . . . . . . . . . . . . .

5

1.2.2

Estudo de um algoritmo . . . . . . . . . . . . . . . . . . . . . . . . .

5

Estrutura do documento . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

1.3

2

Monitorização de Redes

7

2.1

Redes WiFi . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

2.1.1

Serviços de Sistema de Distribuição . . . . . . . . . . . . . . . . . .

8

2.1.2

Serviços de Estação . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

2.1.3

Controlo de Acesso ao Meio . . . . . . . . . . . . . . . . . . . . . . .

10

2.1.4

Gestão de Energia . . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

2.1.5

Tipos de Pacotes . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

Monitorização . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

2.2.1

Biblioteca PCap . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

18

Ferramentas de Captura . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

2.3.1

TCPDump . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

2.3.2

Wireshark . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

2.3.3

Wireshark para Sistemas Distribuídos . . . . . . . . . . . . . . . . .

22

2.3.4

Monitorização de tráfego de rede de um processo com base no PCap 22

2.3.5

Conclusões . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.2

2.3

3

23

Algoritmos de Consenso

25

3.1

Definição . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

25

3.2

Paxos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

3.3

Turquois . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

3.4

Consenso Multi-Valor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

xiii

CONTEÚDO

3.5

4

6

30

Sistema de Análise

33

4.1

Requisitos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

4.2

Captura . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

34

4.3

Análise de Tráfego . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

35

4.3.1

Classificação de Tráfego . . . . . . . . . . . . . . . . . . . . . . . . .

35

4.3.2

Informação sumária . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

Visualização . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

37

4.4.1

Versão Java . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

37

4.4.2

Versão Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

37

4.4

5

Análise do sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Análises Efetuadas

43

5.1

Ambiente de testes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

43

5.2

Análise de capturas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

44

5.3

Análise de tempos de execução . . . . . . . . . . . . . . . . . . . . . . . . .

49

5.4

Análise de tráfego . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

52

5.5

Análise de tráfego extra . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

53

Conclusões

57

6.1

Objetivos e metas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

57

6.2

Resultados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

6.3

Trabalho Futuro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

61

Bibliografia

63

xiv

L ISTA DE F IGURAS

2.1

Exemplificação de um conjunto de serviços estendido . . . . . . . . . . . . . .

8

2.2

Exemplificação de um conjunto de serviços independente . . . . . . . . . . . .

9

2.3

Representação do protocolo CSMA/CA1 . . . . . . . . . . . . . . . . . . . . .

12

2.4

2.5

Exemplificação do protocolo

RTS/CTS2

. . . . . . . . . . . . . . . . . . . . . .

DCF com implementação dos protocolos CSMA/CA e

superframe4

RTS/CTS3

13

. . . . . . .

14

2.6

Estrutura de uma

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

14

2.7

Estrutura de um pacote ethernet . . . . . . . . . . . . . . . . . . . . . . . . . . .

18

2.8

Elementos envolvidos na captura de pacotes5 . . . . . . . . . . . . . . . . . . .

19

3.1

Execução correta do algoritmo Paxos . . . . . . . . . . . . . . . . . . . . . . . .

28

4.1

Arquitetura da rede . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

35

4.2

Exemplo de tráfego de rede . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

4.3

Versão Java . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

38

4.4

Versão Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

4.5

Gráfico da versão web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

4.6

Informação agregada . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

40

4.7

Diagrama do sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

40

4.8

Gráfico temporal da execução do algoritmo para cada tipo de pacote . . . . .

41

4.9

Gráfico temporal da execução do algoritmo para cada nó interveniente . . . .

41

4.10 Gráficos de tráfego acumulado . . . . . . . . . . . . . . . . . . . . . . . . . . .

42

5.1

Falha na receção do pacote INIT no nó 192.168.1.101 . . . . . . . . . . . . . . .

45

5.2

Falha na receção do pacote INIT no nó 192.168.1.101, com inclusão da porta 12347 45

5.3

Falha na receção do pacote VALUE nos nós 192.168.1.101 e 192.168.1.107 . . .

45

5.4

Caso de erro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

46

5.5

Caso de retransmissão de pacote . . . . . . . . . . . . . . . . . . . . . . . . . .

47

5.6

Gráfico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

47

5.7

Gráfico com inclusão da porta 12345 . . . . . . . . . . . . . . . . . . . . . . . .

47

5.8

Gráfico com zoom . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

48

5.9

Gráfico com perda de pacotes . . . . . . . . . . . . . . . . . . . . . . . . . . . .

48

5.10 Gráfico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

49

5.11 Evolução dos tempos médios de execução, sem broadcast adicional . . . . . . .

50

xv

L ISTA DE F IGURAS

5.12 Evolução dos tempos médios de execução, com broadcast adicional . . . . . .

50

5.13 Evolução dos tempos mínimos de execução, sem broadcast adicional . . . . . .

51

5.14 Evolução dos tempos mínimos de execução, com broadcast adicional . . . . . .

51

5.15 Execução do algoritmo com 6 nós e 10ms de intervalo, sem broadcast adicional

54

5.16 Execução do algoritmo com 6 nós e 40ms de intervalo, sem broadcast adicional

54

xvi

L ISTA DE TABELAS

2.1

Tipo de informação apresentada sobre cada pacote . . . . . . . . . . . . . . . .

21

5.1

Melhores tempos entre envio de mensagens . . . . . . . . . . . . . . . . . . . .

51

5.2

5.3

Tráfego total para cada tempo entre envio de mensagens e respetivo

no

de nós

Tráfego da aplicação para cada tempo entre envio de mensagens e respetivo

52

no

de nós . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

52

5.4

Tráfego de uma execução com 5ms, com broadcast adicional . . . . . . . . . . .

53

5.5

Tráfego da aplicação, com injeção de tráfego extra, sem broadcast adicional . .

53

6.1

Tráfego da aplicação, sem broadcast adicional . . . . . . . . . . . . . . . . . . .

59

6.2

Tráfego da aplicação com injeção de tráfego extra, sem broadcast adicional . .

60

xvii

CAPÍTULO

1

I NTRODUÇÃO

1.1

Contexto e motivação

Com o aparecimento e crescimento das redes de computadores e da Internet, existe

uma crescente necessidade de modelos de cooperação e de mecanismos que permitam

o acesso e a partilha de recursos, independentemente da sua localização. Os sistemas

distribuídos surgem com a intenção de tirar partido dessa partilha. Permite-se assim

que utilizadores e aplicações acedam e partilhem recursos remotos de forma eficiente e

controlada, beneficiando também de maior capacidade computacional e armazenamento

disponibilizado.

Por definição, um sistema distribuído é uma coleção de computadores independentes

que o utilizador, idealmente, perceciona como um sistema único e coerente [33]. Isto é,

apesar da heterogeneidade e variedade de computadores, um sistema distribuído tem

que ser capaz de executar de modo determinístico e fiável, e a ser percecionado como

um só. Para tal, é necessário que os computadores intervenientes colaborem entre si.

Esta colaboração poderá ser feita, por exemplo, através de modelos de programação ou

middlewares que permitam a troca de informação.

Um sistema distribuído visa cumprir diversos objetivos. Contudo, apesar de apresentarem vantagens, comparativamente aos sistemas centralizados, estes objetivos aumentam a

complexidade dos sistemas distribuídos. Desta forma, existem novos desafios e problemas

que necessitam ser resolvidos. Neste contexto, surgem então os algoritmos distribuídos,

para resolver as problemáticas inerentes à computação e sistemas distribuídos. Um algoritmo distribuído consiste num algoritmo que executa em computadores independentes

que colaboram entre si. Estes computadores poderão executar considerando a possibilidade de falhas de alguns dos intervenientes. Alguns dos problemas que são resolvidos

com algoritmos distribuídos são, por exemplo, a eleição de líder, pesquisa distribuída,

geração de spanning-tree, exclusão mútua e alocação de recursos [21].

1

CAPÍTULO 1. INTRODUÇÃO

Um dos maiores problemas de computação distribuída é o estabelecimento de consenso. O problema de consenso requer que um conjunto de processos concorde com um

determinado valor. Para tal, é necessário que exista um quórum de processos a decidir um

dado valor v. Um algoritmo de consenso terá assim que funcionar por várias fases, garantindo que à medida que o algoritmo avança, exista um quórum de processos em sintonia.

Para tal é necessário que cada processo comunique o seu estado aos restantes, tendo que

comunicar periodicamente e/ou à medida que avança para cada fase do algoritmo. Este

facto leva a que haja um número significativo de interações na rede.

O comportamento de um algoritmo distribuído é, por norma, difícil de prever e verificar. Isto porque, mesmo que a sua implementação seja simples, o facto da sua execução

correr paralelamente em diversos processos, com fases intercaladas de forma indeterminada, implica que possam haver diferentes comportamentos do algoritmo para os mesmos

valores de entrada. Além disso, estes algoritmos enfrentam algumas incertezas que envolvem as condições da rede, como por exemplo a) falhas de comunicação; b) ordem de

mensagens desconhecida; c) incerteza no tempo de entrega de mensagens; e d) vários nós

a executar em simultâneo, começando em tempos diferentes e a trabalhar em velocidades

diferentes [21]. Devido a estas incertezas, ao não-determinismo, e às inúmeras interações

que passam pela rede, torna-se difícil verificar o funcionamento, correto ou incorreto,

de um algoritmo. Isto é, torna-se difícil avaliar o desempenho ou a causa de erros de

um algoritmo. Entre estas situações encontram-se problemas provocados por fenómenos

de saturação, ou interferências entre diversos sistemas que partilham a rede. Este facto

dificulta o processo de desenvolvimento e monitorização das aplicações.

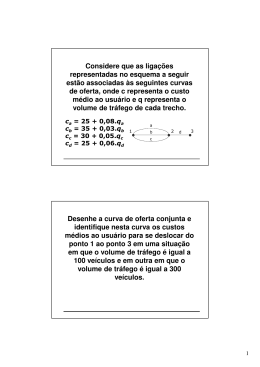

Considere-se o exemplo do trabalho de Almeida[1]. Este trabalho consistiu no desenho

de um protocolo de encaminhamento, tolerante a intrusões, com consenso de dados numa

rede de sensores sem fios. Este trabalho recorreu a um protocolo de encaminhamento,

MINSENS++ [34], que introduz tolerância a intrusões através da existência de múltiplos

caminhos disjuntos, para que, em caso de um nó corrompido, esse nó não prejudique a

restante rede. As redes de sensores são constituídas por diferentes tipos de nós, existindo

um tipo de nós, denominado estações de base, que contém maior capacidade computacional que os restantes. No âmbito deste trabalho, são estes os nós responsáveis por calcular

as árvores de encaminhamento. O protocolo MINSENS++ pressupõe que estes nós podem

ficar comprometidos, pelo que é necessário recorrer a resoluções por consenso para casos

de divergência de valores entre estações de base da mesma rede de sensores.

Parte do desenvolvimento deste trabalho foi dedicado a um estudo do desempenho

do algoritmo de consenso utilizado. Neste estudo foram apontadas diversas dificuldades

em avaliar a solução e o impacto que esta tem na rede. Nas conclusões deste estudo são

apresentados problemas de performance e de escalabilidade que se mantêm inexplicáveis.

Isto porque não existem métodos que permitam analisar as interações, via rede, à medida

que o algoritmo é desenvolvido. Nota-se então a necessidade de depurar as comunicações

de rede, de forma a perceber o impacto que esta poderá ter no algoritmo, ou vice-versa. A

mesma necessidade é notada nas mais variadas situações e já foi alvo de alguns trabalhos

2

1.1. CONTEXTO E MOTIVAÇÃO

no Departamento de Informática [7], [23].

A par com a evolução dos sistemas e algoritmos distribuídos, o uso das redes sem fios

também tem vindo a aumentar. Com o aparecimento de dispositivos móveis, como computadores portáteis, sensores, telemóveis e tablets, existe a necessidade destes dispositivos

se ligarem a uma rede independentemente da sua localização. Com velocidades cada vez

maiores, o uso de redes WiFi, é de importância cada vez maior. No entanto, ao satisfazer

esta necessidade, existe um acréscimo na complexidade da rede e a importância de lidar

com os problemas antes apontados aos sistemas distribuídos.

Uma rede WiFi funciona através do uso de ondas rádio, pelo que este meio de comunicação tem a particularidade de ser partilhado. Como tal, é possível que vários dispositivos

tentem aceder ao mesmo meio. Devido a este facto, uma rede WiFi é suscetível de sofrer

interferências internas, assim como externas à rede e que prejudicam o desempenho da

mesma. Estas interferências podem ser provocadas por outros dispositivos rádio (telefones sem fios ou micro-ondas1 , por exemplo) ou outras redes que comuniquem através

do mesmo canal de rádio. Numa rede WiFi podem também ocorrer colisões de pacotes,

provocadas pelos nós da mesma. Estas colisões ocorrem quando mais do que um nó tenta

aceder ao meio em simultâneo. Apesar de não ser possível controlar as interferências

externas, existem mecanismos de controlo de acesso ao meio, de modo a evitar que dois

dispositivos, da mesma rede, acedam em simultâneo. Estes mecanismos têm como objetivo

minimizar as colisões, sendo responsáveis por decidir que estação pode aceder ao meio.

No entanto, este processo cria um certo overhead na rede. Este overhead e as interferências

externas, tornam uma rede 802.11 mais lenta do que seria expectável, degradando-se com

a utilização.

Uma rede WiFi pode também ser alvo de um ou mais clientes maliciosos. Estes clientes

podem alterar as suas definições de modo a consumirem grande parte da largura de

banda da rede, prejudicando os restantes clientes e o desempenho total da rede. Há que

considerar também o facto de uma rede 802.11 ser mais volátil, devido à movimentação

das estações, existe uma alteração constante do grafo da rede. Estes fatores tornam as

redes 802.11 mais imprevisíveis e instáveis, podendo ter períodos de inúmeras perdas de

pacotes, devido a colisões ou congestionamento da rede.

Considere-se assim um algoritmo de consenso executado num sistema distribuído

numa rede WiFi. As incertezas que este enfrenta são agravadas pela instabilidade e

imprevisibilidade da rede.

Este acréscimo na complexidade da rede dificulta ainda mais a verificação e avaliação

da execução real de um algoritmo distribuído. Em muitos casos, estes fatores não podem

ser resolvidos com técnicas já conhecidas de verificação do código. Isto deve-se ao facto

do desempenho observado pode ser degradado por fenómenos externos aos próprios

algoritmos que se pretendem avaliar. Uma abordagem passa por monitorizar as próprias

interações e o tráfego nessas redes. Esta monitorização não deverá, idealmente, interferir

1 Os

telefones sem fios e micro-ondas funcionam no mesmo intervalo de frequências que algumas redes

WiFi

3

CAPÍTULO 1. INTRODUÇÃO

na rede ou nos programas em execução. Desta forma, será possível compreender melhor e

avaliar o que realmente ocorre durante o funcionamento desses algoritmos, e despistar

situações que de outro modo se não seriam detetadas.

Existem trabalhos feitos com o intuito de controlar e melhorar a utilização e qualidade

das redes WiFi que mostram a necessidade que existe de gerir a instabilidade deste tipo de

redes. WiFox [9], por exemplo, conclui que os pontos de acesso constituem um bottleneck na

rede, por não terem vazão para tratar dos pedidos de todas as estações. Com esta conclusão

os autores propuseram a priorização dos pacotes do ponto de acesso. Naturalmente, após

completar a solução proposta, os autores necessitaram de voltar a estudar o rendimento

da rede, utilizando novamente a monitorização de tráfego.

Nota-se assim, uma vez mais, a necessidade de um ambiente e regime controlado que

permita a análise do impacto que um algoritmo distribuído tem na rede, principalmente

no contexto das redes 802.11 pela sua instabilidade e imprevisibilidade. Um elemento

importante deste regime, será uma ferramenta capaz de monitorizar e distinguir o tráfego

gerado pelo algoritmo do restante, assim como o tráfego gerado pelo protocolo 802.11. Para

tal, terá que se considerar todo o tráfego gerado numa rede WiFi para controlo do meio,

filtrando este tráfego que se torna desnecessário para a compreensão do comportamento

da rede, mas que poderá ser útil, a nível da aplicação, para obter alguns dados sobre o

estado da rede. Através desta ferramenta será então possível angariar um conjunto de

dados que possam dar uma visão generalizada do impacto que o algoritmo poderá ter

na rede, ou vice-versa, e o seu desempenho, assim como das influências externas ou de

outros nós da rede.

1.2

Objetivos

Através das necessidades e dificuldades passadas em alguns dos trabalhos anteriormente

referidos, justifica-se a existência de um conjunto de metodologias que ajude na depuração,

e avaliação de um algoritmo e do seu impacto na rede. Devido ao uso recorrente de redes

WiFi e das complicações que lhes são inerentes, esta dissertação propõe focar-se, como caso

de estudo, em algoritmos distribuídos que usufruem de uma rede sem fios, recorrendo a

técnicas de monitorização de tráfego WiFi. No entanto, qualquer sistema que gere tráfego

na rede poderá beneficiar deste trabalho.

O objetivo desta dissertação passa por auxiliar a implementação de algoritmos distribuídos com um conjunto de métodos que permitam avaliar e melhorar os tempos de

execução do mesmo, recorrendo a técnicas de monitorização sem perturbar o sistema avaliado. Para tal, pretende-se focar na captura de pacotes 802.11, proporcionando um meio

de avaliação das condições do algoritmo e da rede. Como complemento a este conjunto de

métodos, pretende-se desenvolver um sistema de análise do tráfego da rede. Desta forma,

existem duas fases de elaboração desta dissertação. Estas fases são explicadas de seguida.

4

1.2. OBJETIVOS

1.2.1

Implementação de um sistema de análise

Pretende-se criar um sistema de análise que permita avaliar as condições da rede. Isto

é, através da monitorização das execuções do algoritmo, pretende-se que seja possível

analisar o estado da rede e, consequentemente, tirar conclusões em relação aos tempos

de execução vs condições da rede. Com este objetivo em mente, este sistema requer a

existência de três componentes:

Captura de Tráfego.

Este componente deverá ser responsável pela captura de pacotes, por nós independentes do sistema em análise. Mais especificamente, este componente deverá

ser capaz de capturar a informação do tráfego relevante, possivelmente baseado

em ferramentas já existentes, como o TCPDump e/ou a biblioteca PCap [36], sem

interferir e perturbar a rede e aplicação.

Análise de Tráfego.

O componente de análise de tráfego deverá ser responsável pela classificação e

análise da informação recolhida. Esta análise terá como vista a identificação dos

vários tipos de mensagens, seu número, volume e latência, ao longo do tempo.

Visualização.

Este componente deverá ser responsável pela apresentação da análise efetuada

e correlação com a aplicação. Esta correlação, ao longo da execução do algoritmo

distribuído e suas mensagens, tem como vista a explicação do desempenho e latência

observada pela aplicação. Deverá ainda ser possível detetar as perturbações sofridas

devido a outro tráfego, interferências ou fenómenos de saturação.

1.2.2

Estudo de um algoritmo

O trabalho de Almeida refere como trabalho futuro a elaboração de testes mais exaustivos

ao algoritmo de consenso. Deste modo, e aproveitando esta necessidade, pretende-se

estudar a implementação de um algoritmo base deste trabalho [25]. Este algoritmo será

utilizado para avaliação do sistema de análise implementado, mas também como base de

estudo para o conjunto de metodologias futuramente apresentados.

Tem-se como objetivo apresentar um conjunto de métodos que, podendo recorrer ao

sistema de análise, consigam avaliar o funcionamento do algoritmo de consenso. Pretendese estudar o comportamento e desempenho do algoritmo em várias das configurações

que antes foram deficientemente avaliadas. Através deste conjunto de metodologias

tenciona-se completar os seguintes estudos:

1. Estudo do comportamento do algoritmo com recurso ao sistema de análise. Este

estudo tenciona mostrar como é que o comportamento do algoritmo varia, dependendo do tempo de execução.

5

CAPÍTULO 1. INTRODUÇÃO

2. Estudo do desempenho do algoritmo com recurso à execução do algoritmo com diferentes parametrizações. Através destas execuções pretende-se comparar o impacto

que as diferentes configurações do algoritmo podem ter.

3. Estudo do impacto do algoritmo na rede. Perante diferentes condições de rede,

pretende-se determinar se o algoritmo prejudica outro tráfego que esteja a decorrer,

ou se o tráfego extra prejudica a execução do algoritmo.

1.3

Estrutura do documento

Este documento divide-se em seis capítulos. No capítulo 1 fez-se uma introdução ao

problema que esta dissertação pretende resolver, mostrando o contexto e a motivação,

descrevendo-se também os objetivos para este trabalhos.

No capítulo 2 serão apresentados e introduzidos conceitos importantes para a compreensão dos desafios que esta dissertação encontra. Primeiro são introduzidos alguns

detalhes do funcionamento das redes de computadores, com foco nas redes da norma IEEE

802.11 e os desafios que existem neste tipo de redes. No fim deste capítulo são referidos

conceitos de monitorização de tráfego, mais uma vez, com foco na captura de tráfego WiFi

e, de seguida, são apresentadas algumas ferramentas existentes para monitorização de

redes de computadores. No fim deste capítulo são apresentadas as conclusões tiradas após

este estudo.

No capítulo 3 são introduzidos conceitos e a noção de algoritmos de consenso, devido

ao uso de um algoritmo de consenso para avaliação da solução proposta. Este capítulo

exemplifica os algoritmos de consenso através da explicação dos algoritmos Turquois [25]

e Multi-Valued Consensus [34], explicados nas secções 3.3 e 3.4.

No capítulo 4 é apresentado o sistema de análise desenvolvido. Primeiro são explicados

os requisitos necessários, passando ao detalhe dos componentes que constituem o sistema.

No capítulo 5 é então exposto o conjunto de métodos de estudo. Começando por

explicar a implementação do algoritmo Turquois usada e o ambiente de testes utilizado.

De seguida são apresentadas as análises efetuadas ao algoritmo e os respetivos resultados.

Por fim, no capítulo 6 são apresentadas as conclusões retiradas da elaboração desta

dissertação e trabalho futuro.

6

CAPÍTULO

2

M ONITORIZAÇÃO DE R EDES

Este capítulo abordará alguns conceitos do escopo desta dissertação que serão importantes

para a sua compreensão. Serão também abordados e referenciados alguns trabalhos já

existentes de monitorização de tráfego.

Na secção 2.1 serão introduzidos conceitos referentes ao funcionamento das redes

sem fios, mais concretamente à norma IEEE 802.11 e aos problemas que estão inerentes

a este tipo de redes. Na secção 2.2 serão introduzidos conceitos relacionados com a

monitorização e captura de tráfego de rede, assim como referências às especificações

necessárias para a captura de tráfego numa rede sem fios. Por fim, na secção 2.3 serão

apresentadas algumas ferramentas de captura de tráfego, e alguns casos de estudo onde se

recorre à monitorização de tráfego específico de uma aplicação distribuída ou de somente

um processo, para compreender ou melhorar o funcionamento de determinado sistema.

Na secção 2.3.5 serão apresentadas as conclusões do estudo feito às ferramentas de captura

apresentadas.

2.1

Redes WiFi

Uma rede local sem fios, Wireless Local Area Network (WLAN), consiste num conjunto

de computadores, fixos ou portáteis, que comunicam entre si através de ondas rádio. No

contexto das WLAN, cada computador ligado em rede é denominado de estação e várias

estações ligadas entre si constituem um conjunto de serviços básico.

Uma rede WiFi poderá conter vários conjuntos de serviços básicos de forma a aumentar

a cobertura de rede. Para tal, este tipo de redes mantém dois ou mais conjuntos de serviços

básicos ligados entre si, através de um sistema de distribuição. A comunicação entre

o conjunto de serviços básico e o sistema de distribuição estabelece-se através de um

ponto de acesso. O ponto de acesso é o dispositivo responsável por passar a informação

do conjunto de serviços básicos para o respetivo sistema de distribuição, tal como é

7

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

responsável por estabelecer a comunicação entre estações. Quando uma rede funciona

através desta arquitetura, a rede executa em modo infraestrutura. Desta forma, à medida

que se movimenta, uma estação estará ligada ao ponto de acesso mais próximo, sem

perder acesso à rede. A norma 802.11 determina que o sistema de distribuição forneça

um conjunto de serviços que podem ser divididos em serviços de estação e serviços de

sistema de distribuição.

Em suma, para dois conjuntos de serviços básicos existem dois pontos de acesso, um

para cada, e ambos os pontos de acesso comunicam entre si através de um sistema de

distribuição. Este sistema de distribuição poderá ser, por exemplo, uma rede ethernet.

A este conjunto, no seu todo, denomina-se conjunto de serviços estendido. A figura 2.1

ilustra um exemplo de uma estrutura de um conjunto de serviços estendido.

Sistema de Distribuição

Ponto de Acesso

Estação

Ponto de Acesso

Estação

Estação

Estação

Estação

Estação

Conjunto de Serviços Básico

Conjunto de Serviços Básico

Figura 2.1: Exemplificação de um conjunto de serviços estendido

No entanto, uma rede WiFi não requer sempre a existência de um ponto de acesso. Uma

WLAN é considerada uma rede ad-hoc, ou um conjunto de serviços básicos independente,

quando o conjunto de serviços básico não tem acesso a redes exteriores e as estações

comunicam entre si ponto-a-ponto. A figura 2.2 ilusta uma rede ad-hoc.

2.1.1

Serviços de Sistema de Distribuição

Os cinco serviços de sistema fornecidos pelo sistema de distribuição são:

Associação. Quando uma estação pretende ligar-se a uma WLAN necessita juntar-se

à infra-estrutura de um conjunto de serviços básico. Para tal, existe o serviço de

associação que permite que uma estação se associe a um dado ponto de acesso.

Reassociação. Um dos requisitos de uma rede WiFi é que permita a transição das estações

entre conjuntos de serviços básicos da mesma rede. Este serviço permite que a

estação se associe a outro ponto de acesso da mesma rede, sem perder conectividade.

8

2.1. REDES WIFI

Estação

Rede ad-hoc

Estação

Estação

Figura 2.2: Exemplificação de um conjunto de serviços independente

Dissociação. Este serviço consiste na terminação da associação entre uma estação e um

ponto de acesso, deixando de ser possível a comunicação entre a estação e o ponto

de acesso.

Distribuição. Este serviço consiste na distribuição da informação. Quando uma estação

A pretende enviar um pacote à estação B é enviado um pedido para o ponto de

acesso do conjunto de serviços básico. De seguida, o pedido é transmitido através

do sistema de distribuição até ao ponto de acesso a que a estação B se encontra

associada.

Integração. Este serviço é utilizado para permitir a comunicação com outro tipo de redes.

Este serviço executa as alterações necessárias para que o pacote esteja de acordo com

o protocolo da rede destino, e vice-versa. [3]

2.1.2

Serviços de Estação

Uma rede WiFi tem a particularidade de não se encontrar fisicamente limitada como no

caso de uma rede ethernet. As redes IEEE 802.11 utilizam ondas rádio para estabelecer

a comunicação e como tal existe o problema de vários dispositivos utilizarem a mesma

frequência de rádio quer tenham, ou não, o objetivo de enviar informação. Esta particularidade leva então à necessidade de identificar, autorizar e proteger a transmissão entre

duas estações ou entre uma estação e um ponto de acesso. Para tal existem os seguintes

serviços de estação:

Autenticação. Este serviço consiste na verificação de que a estação é reconhecida e autorizada a comunicar com outra estação ou um ponto de acesso. Assim que a estação se

encontra autenticada, esta pode prosseguir com o serviço de associação descrito anteriormente. Existem dois tipos de serviço de autenticação: Autenticação de Sistema

Aberto, em que qualquer estação que se tenta autenticar pode comunicar na rede, e

Autenticação de Chave Partilhada, em que as estações que se pretendem associar

necessitam de ter uma chave secreta partilhada.

9

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

Revogação de Autenticação. Consiste na terminação do serviço de autenticação, deixando a estação de estar autenticada perante um ponto de acesso, a associação entre

ambos deixa de existir.

Privacidade. Este serviço consiste na garantia de privacidade da comunicação entre

estação e ponto de acesso. Este serviço é garantido através da cifra do conteúdo

dos pedidos, através de Wired Equivalent Privary (WEP) [12] ou Wireless Application

Protocol (WAP) [26]. Este serviço poderá não ser utilizado, deixando a comunicação

ser transmitida em claro e passível de sofrer ataques de eavesdropping1 .

Serviço de entrega de unidade de dados MAC. Este serviço é responsável por garantir

que os dados chegam ao seu destino. [8]

2.1.3

Controlo de Acesso ao Meio

Genericamente, a comunicação dos protocolos de rede pode ser feita através de dois tipos

de ligação: 1) ligação ponto a ponto e 2) ligação por difusão. A ligação ponto a ponto

permite conectar dois nós diretamente, havendo somente dois intervenientes na comunicação. A ligação por difusão permite que vários nós recebam e enviem pacotes através

de um canal de comunicação partilhado. Neste caso, quando um pacote é transmitido,

todos os nós recebem. As redes WiFi e Ethernet são exemplos de redes que utilizam ligação

por difusão. No entanto, neste tipo de ligação ocorre o problema de múltiplo acesso. Este

problema ocorre quando mais que um nó tenta aceder ao meio de comunicação. Nesta

situação, existindo vários pacotes a ser transmitidos na rede, ocorre uma colisão e nenhum

dos pacotes envolvidos chega corretamente ao destino.

Considerando o exemplo da norma IEEE 802.11, esta recorre a ondas rádio para

comunicar informação, utilizando o ar como meio de transmissão. Este facto possibilita

que qualquer dispositivo rádio possa, potencialmente, emitir para este meio de difusão.

O problema de múltiplo acesso encontra-se mais uma vez presente, estendendo-se até

aos nós externos à rede. Isto porque, existindo duas redes 802.11 a transmitir no mesmo

canal rádio, as estações de ambas as redes competem pelo acesso ao mesmo meio de

comunicação.

De modo a combater o problema de múltiplo acesso foram criados protocolos de

controlo de acesso ao meio. Estes protocolos visam controlar e coordenar os nós que

acedem à rede, na tentativa de minimizar a ocorrência de colisões.

De seguida são apresentados os mecanismos de controlo de acesso ao meio, tanto das

redes Ethernet como das redes WiFi.

1 Eavesdropping consiste num ataque de redes de computadores em a informação que passa entre dois principais é

"ouvida"por terceiros não autorizados

10

2.1. REDES WIFI

2.1.3.1

CSMA/CD

Como é sabido, as estações de uma rede 802.3 comunicam através de uma ligação de

difusão. Como tal, este protocolo recorre a um mecanismo de controlo de acesso ao meio.

As redes ethernet executam um protocolo de deteção de colisões, denominado Carrier Sense

Multiple Access with Collision Detection, vulgarmente conhecido como CSMA/CD [11]. Este

protocolo pretende prevenir a ocorrência de colisões recorrendo a duas características

das estações: a) percecionar quando outra estação se encontra a transmitir e b) detetar a

colisão enquanto está a transmitir [16]. O protocolo CSMA/CD define que:

1. Uma estação nunca começa a transmissão de um pacote caso detete que existe outro

nó da rede a transmitir.

2. Durante a transmissão de um pacote, se a estação detetar que existe mais atividade

no meio, interrompe a sua transmissão.

3. Antes de retransmitir, é necessário esperar um tempo adicional para garantir que o

meio não está a ser usado.

2.1.3.2

CSMA/CA

Como referido anteriormente, o protocolo CSMA/CD requer que uma estação seja capaz

de ouvir e transmitir para a rede em simultâneo, sendo capaz de interromper a transmissão

em caso de colisão. Contudo, os dispositivos rádio de uma rede WiFi não possuem esta

capacidade, pois se escutarem durante uma transmissão o seu próprio sinal será tão forte

que só ouvem a sua própria emissão, impossibilitando a deteção de colisões. Para colmatar

este problema, as redes 802.11 utilizam uma versão modificada do protocolo CSMA/CD,

o protocolo Carrier Sense Multiple Access with Collision Avoidance, vulgarmente conhecido

como (CSMA/CA) [12].

A base da filosofia deste protocolo é semelhante à utilizada no protocolo CSMA/CD.

Este novo protocolo utiliza a capacidade das estações analisarem o estado de utilização do

canal. Contudo, como não é possível detetar a utilização do canal durante a transmissão,

este protocolo foca-se em evitar a ocorrência de colisões, ao invés de as detetar. Desta

forma, o protocolo CSMA/CA define que:

1. Quando a estação pressente que o canal está inativo, transmite o pacote após esperar

um tempo adicional conhecido como DIFS (Distributed Inter-frame Space).

2. Caso o canal se encontre ativo, a estação espera um tempo aleatório para repetir a

tentativa de envio.

3. Ao fim do tempo aleatório, quando o canal se encontra inativo, a estação transmite o

pacote e espera pela chegada de um pacote ACK.

11

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

4. Ao receber o pacote ACK, a estação reconhece que o seu pacote foi recebido no

nó destino. Se a estação tiver mais pacotes para transmitir, recomeça o processo

no passo 2. Caso o pacote ACK não seja recebido, é estabelecido mais um tempo

aleatório para recomeçar a fase 2, desta vez com um intervalo de tempo maior.

No caso do nó destino, quando este recebe um pacote de dados, e após verificar a

integridade do pacote, espera um intervalo de tempo conhecido como SIFS (Short Interframe Space), para depois enviar o respetivo ACK. Este processo é descrito na figura

2.3.

A

DIFS

{

B

Dados

ACK

} SIFS

Figura 2.3: Representação do protocolo CSMA/CA2

2.1.3.3

RTS/CTS e O Problema do Nó Escondido

Ao contrário das redes ethernet em que todas as estações se ouvem entre si, as redes WiFi,

devido ao uso de ondas de rádio, não garante que todas as estações da rede sejam capazes

de ouvir as restantes. Apesar de implementação do protocolo CSMA/CA, este facto

leva a que este protocolo não seja capaz de evitar ou detetar todas as colisões possíveis.

Reconhece-se assim um problema adicional, conhecido como o Problema do Nó Escondido.

Este problema ocorre, por exemplo, quando numa rede existem três estações A, B e C e,

sendo B o ponto de acesso, por exemplo. Devido à distância entre as estações A e C, a

estação B consegue alcançar ambas A e C mas A não alcança C nem C alcança A. Esta

situação está predisposta à ocorrência de colisões, visto que quando A quiser transmitir

não conseguirá detetar se C está ou não a transmitir, e vice-versa.

De modo a resolver este problema foi criado o protocolo Request To Send/Clear to Send

(RTS/CTS) [12] na camada MAC. Este protocolo define que, quando uma estação quer

transmitir, seja enviado um pacote de pedido de envio, conhecido como Request to Send

(RTS), ao ponto de acesso. A estação emissora terá assim que esperar pela receção de um

2 Figura

baseada em [16]

12

2.1. REDES WIFI

pacote de autorização de envio, Clear to Send (CTS). Só após a receção de um pacote CTS é

que a estação estará autorizada a enviar o seu pacote. Como todas as estações conseguem

ouvir a atividade do ponto de acesso, quando um CTS é enviado todas as estações ficam

cientes de que o meio está ocupado. Este processo garante que o meio fica reservado,

deixando as restantes estações em espera durante a transmissão do pacote. Deste modo

existem garantias de que, mesmo que a estação C não consiga ouvir a estação A, a estação

C é notificada por B e não corre o risco de transmitir ao mesmo tempo que a estação A.

Este processo é exemplificado na figura 2.4.

RTS

Área notificada

após RTS

A

B

CTS

C

Área notificada

após CTS

Figura 2.4: Exemplificação do protocolo RTS/CTS3

2.1.3.4

Funções de Coordenação

As redes WiFi utilizam vários protocolos para partilha do meio de comunicação. Estes protocolos são denominados funções de coordenação. Existem duas funções de coordenação,

sendo estas a função de coordenação distribuída, Distributed Coordination Function (DCF),

e a função de coordenação central, Point Coordination Function (PCF).

DCF

A função DCF, sendo um algoritmo distribuído executado por todas as estações, pode

ser utilizado tanto por redes ad-hoc como por redes em modo infra-estrutura. Esta função

executa os protocolos CSMA/CA e RTS/CTS apresentados nas secções 2.1.3.2 e 2.1.3.3,

respetivamente. A figura 2.5 ilustra o funcionamento da função DCF.

PCF

A função PCF é somente utilizada em redes em modo infra-estrutura, devido à sua

necessidade de uma estação central executar o algoritmo de coordenação. Nesta função

de coordenação o tempo é dividido em superframes. Cada superframe é dividida entre um

periodo de contenção, Contention Period (CP), em que é utilizada a função DCF, e um

período livre de contenção, Contention Free Period (CFP), em que é utilizada a função PCF.

3 Figura

4 Figura

baseada em [6]

baseada em [16]

13

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

A

DIFS

{

RTS

} SIFS

CTS

SIFS

Restantes nós

da rede

B

{

Dados

Acesso

diferido

} SIFS

ACK

Figura 2.5: DCF com implementação dos protocolos CSMA/CA e RTS/CTS4

Como o nome indica, o período livre de contenção elimina a necessidade das estações

competirem pelo meio, sendo o ponto de acesso responsável por coordenar as estações.

O ponto de acesso elege, à vez, a estação autorizada a transmitir. Através de uma lista

ordenada por prioridade, o ponto de acesso envia um pacote do tipo CF-Poll à estação

eleita. Após a receção deste pacote, se a estação eleita tiver dados para transmitir, prossegue

com a transmissão do pacote e ACK respetivo ao pacote CF-Poll. Este processo repete-se

para todas as estações da lista.

Para garantir que as estações a transmitir através da função DCF não interfiram com a

função PCF, antes de se dar início a este período, existe um tempo de espera denominado

PCF Inter-frame Space (PIFS). Após este tempo de espera, a função PCF dá início ao período

CFP quando o ponto de acesso envia um pacote beacon. O período livre de contenção

terminado quando o ponto de acesso envia um pacote do tipo CF-End. A estrutura de

uma superframe é ilustrada pela figura 2.6.

Superframe

Período livre de contenção - CFP

Dados +

CF-Poll

Beacon

PA

Dados + CF-Ack

+ CF-Poll

Período de

contenção - CP

Dados + CF-Ack

+ CF-Poll

Dados +

CF-Poll

CF-End

Dados +

CF-Ack

EST 1

Dados +

CF-Ack

EST 2

DCF

EST 3

Dados +

CF-Ack

EST 4

PIFS

SIFS

SIFS

SIFS

SIFS

SIFS

PIFS

SIFS

PA não obteve resposta de EST 3

Figura 2.6: Estrutura de uma superframe5

14

SIFS

2.1. REDES WIFI

2.1.4

Gestão de Energia

Uma rede sem fios pode ser constituída por vários dispositivos móveis, podendo estes ser

portáteis, telemóveis, tablets, etc. Para estes dispositivos a gestão de energia é importante

para aumentar o tempo útil de bateria. Como tal, o protocolo 802.11 possibilita que as

estações alternem entre os estados ativo e inativo, de modo a pouparem energia durante

os períodos inativos.

O modo de poupança de energia começa quando a estação A notifica o ponto de acesso

que irá alterar o seu estado para inativo. Com esta notificação, o ponto de acesso sabe

quais são as estações que se encontram no período de poupança de energia. Durante este

período, se o ponto de acesso receber um pacote que seja destinado à estação A, sabendo

que esta se encontra em modo inativo, em vez de transmitir o pacote, este é mantido em

espera num buffer.

O ponto de acesso envia periodicamente pacotes beacon (tipicamente a cada 100ms

[16]). Estes pacotes contêm a lista de estações com pacotes em espera para serem enviados.

Quando a estação A retorna ao estado ativo, ao receber um beacon verifica se existem

pacotes para receber. Caso verifique que não, retorna ao estado inativo. Caso verifique que

sim, envia um pacote ao ponto de acesso a pedir que lhe sejam transmitidos os pacotes em

espera. Deste modo, uma estação não necessita estar em modo ativo durante períodos em

que não hajam pacotes que lhe sejam destinados.

Este método de gestão de energia é utilizado em redes em modo infraestrutura. Considerando redes ad-hoc, o método anterior não poderá ser aplicado pela inexistência de

um nó centralizado. Por este motivo, o método de gestão de energia em redes ad-hoc

é diferente. No caso destas redes, todas as estações emitem pacotes beacon. O tempo é

dividido em intervalos de beacon, e cada intervalo de beacon é dividido em dois intervalos,

a janela ATIM (Announcement Traffic Indication Message Window) e a janela de dados. Se

uma estação pretender transmitir dados, é necessário emitir um pacote ATIM durante o

período de uma janela ATIM, para então estar autorizada a competir pela transmissão do

pacote durante o período da janela de dados. Caso contrário, se a estação não emitir um

pacote ATIM, durante o período de uma janela ATIM, entra em estado inativo durante o

período da janela de dados [32]. No caso de estações que se encontrem em modo inativo, é

necessário que a estação passa para modo ativo ao receber um pacote beacon, mantendo-se

em estado ativo durante o período da janela ATIM. Caso esta estação receba um pacote

ATIM, terá que se manter ativa, durante o período da janela de dados, para receber o

pacote que lhe é destinado.

2.1.5

Tipos de Pacotes

Face ao exposto anteriormente, o tráfego 802.11 consiste em três tipos de pacotes: pacotes

de dados, pacotes de gestão e pacotes de controlo. De seguida serão listados os sub-tipos

de pacotes presentes no tráfego de uma rede WiFi.

5 Figura

baseada em [41]

15

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

2.1.5.1

Pacotes de Dados

Estes pacotes transportam os dados da rede. Tipicamente, estes pacotes são provenientes

de outros protocolos (por exemplo IP, TCP, UDP, etc) e são encapsulados para que as

estações e pontos de acesso possam interpretar os pedidos que provêm destes pacotes. Os

pacotes de dados podem também ser aproveitados para fazer piggyback6 de outro tipo de

informação, como por exemplo, pacotes ACK.

Dados: pacote utilizado para enviar dados

CF-ACK: pacote de reconhecimento utilizado durante o período livre de contenção

CF-Poll: pacote de eleição utilizado durante o período livre de contenção

Dados+CF-ACK: pacote de dados com piggyback do pacote CF-ACK

Dados+CF-Poll: pacote de dados com piggyback do pacote CF-ACK

Dados+CF-ACK+CF-Poll: pacote de dados com piggyback dos pacotes CF-ACK e CF-Poll

CF-ACK+CF-Poll: pacote CF-ACK com piggyback do pacote CF-Poll

Função nula: pacote enviado pela estação para anunciar que entrará em modo de poupança de energia

2.1.5.2

Pacotes de Gestão

Os pacotes de gestão estão associados aos serviços de sistema de distribuição e de estação.

Estes pacotes são enviados quando uma estação se pretende associar, autenticar, dissociar,

reassociar ou terminar a autenticação. Dentro desta classificação encontram-se também os

pacotes que as estações e os pontos de acesso enviam para determinar a acessibilidade dos

nós e da rede (os pacotes beacon, por exemplo, são enviados esporadicamente pelos pontos

de acesso para anunciar às estações que se encontram ativos e acessíveis). Os subtipos dos

pacotes de gestão são:

Beacon: pacote enviado pelo ponto de acesso para anunciar a sua presença

Pedido de sondagem: pacote é enviado pelas estações que procuram os pontos de acesso

disponíveis

Resposta de sondagem: pacote é enviado pelos pontos de acesso após a receção de um

pedido de sondagem

Autenticação: pacote enviado quando uma estação pretende autenticar-se perante um

ponto de acesso

6 Mecanismo que tenta minimizar os pacotes enviados, acrescentando informação dos pacotes de reconhecimento, por exemplo, a pacotes de dados

16

2.2. MONITORIZAÇÃO

Revogação de Autenticação: pacote enviado para anunciar a terminação de autenticação

Pedido e Resposta de Associação: pacotes enviados durante o serviço de associação de

uma estação a um ponto de acesso

Pedido e Resposta de Reassociação: pacotes enviados durante o serviço de reassociação

de uma estação a um ponto de acesso

Dissociação: pacote enviado para anunciar a terminação da associação entre estações

Mensagem de anúncio da indicação de tráfego: pacote enviado durante o período da

janela ATIM, para indicar que a estação pretende enviar um pacote de dados.

2.1.5.3

Pacotes de Controlo

Estes pacotes são responsáveis pelo controlo de acesso ao meio, informando as estações e

os pontos de acesso quando é que podem, ou não, enviar informação. Os pacotes Request

to Send e Clear to Send, por exemplo, fazem parte do mecanismo de controlo de acesso ao

meio, RTS/CTS, já referido anteriormente na secção 2.1.3.3. Os subtipos dos pacotes de

controlo são:

RTS: pacote de pedido de envio

CTS: pacote de autorização de envio

ACK: pacote de reconhecimento

CF-End: pacote de terminação do período livre de contenção

CF-End+ACK: pacote CF-End com piggyback do pacote ACK

Power Save Poll: pacote enviado pela estação para pedir que lhe sejam transmitidos os

pacotes que ficaram em espera durante o período de poupança de energia

2.2

Monitorização

A monitorização da rede é baseada na escuta ou captura do tráfego de rede que circula no

meio de comunicação. Este método consiste em capturar os pacotes que são recebidos e

enviados pelo dispositivo que se pretende monitorizar, ou por outro que tenha acesso ao

meio e possa obter essa informação. Para explicar o processo de monitorização é preciso

explicar antes o que acontece no dispositivo quando este recebe um pacote. Quando

um dispositivo recebe um pacote ethernet, por exemplo, a placa de rede verifica se o

endereço MAC corresponde ao dispositivo, em caso positivo o pacote é encaminhado para

o controlador de rede.

A este ponto é preciso identificar os protocolos do pacote para este ser encaminhado

à camada de protocolos suportados pelo SO e suas aplicações. Para tal é preciso ter em

17

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

consideração que um pacote contém informação sobre os diversos protocolos a que se

rege. A figura 2.7 mostra o exemplo de um pacote TCP, assim para concluir que este é um

pacote TCP é necessário interpretar os diferentes cabeçalhos. Esta tarefa está encarregue

ao controlador de rede e pilha de protocolos. A partir do momento em que um pacote é

recebido pelo controlador de rede, os cabeçalhos são vistos um a um para identificar o

protocolo e encaminhar o pacote ao devido handler da pilha de protocolos. Este processo

acaba quando se consegue obter os dados do pacote e encaminhá-los à camada de aplicação

para que sejam devidamente processados ao nível do processo utilizador.

Cabeçalho

Ethernet

Cabeçalho

IP

Cabeçalho

TCP

Dados

Ethernet

Checksum

Figura 2.7: Estrutura de um pacote ethernet

Quando um programa de monitorização da rede se encontra a correr num dispositivo,

o controlador de rede, para além do processo antes descrito, transfere uma cópia dos

pacotes para um mecanismo de captura de pacotes. Em sistemas Unix, por exemplo, existe

um módulo no núcleo do sistema, chamado Packet Filter que aplica filtros na captura, como

exemplifica a figura 2.8. A biblioteca PCap [36], referida na secção 2.2.1, permite aceder

a estes mecanismos, em particular os mecanismos baseados no Berkeley Packet Filtering

(BPF) [24] ou suas variantes. Este mecanismo é o componente que permite controlar os

tipos de pacotes que são recolhidos durante a monitorização. Este componente torna-se

bastante importante em casos em que o administrador da rede não queira ver todos os

pacotes que estão a passar na rede e quer limitar-se, por exemplo, a visualizar pacotes

UDP, ou só os que envolvem determinado protocolo/porto. O Packet Filter permite assim

especificar filtros de captura, minimizando a quantidade de dados que passam do núcleo

para o nível de utilizador, que depois fará o processamento que acha necessário.

2.2.1

Biblioteca PCap

Os sistemas operativos oferecem um mecanismo de monitorização de tráfego, não sendo

necessário o uso de ferramentas externas para o mesmo. A biblioteca, de código aberto,

PCap [36] oferece uma interface de alto nível que permite aceder a este mecanismo

independentemente do sistema operativo usado.

Esta biblioteca foi criada com o intuito de haver uma abstração de alto nível que

permita ao programador aceder ao mecanismo de captura de pacotes, sem se preocupar

com as particularidades do sistema operativo. Existindo em diferentes versões para

Windows e Unix, WinPCap [38] e LibPCap [36], respetivamente. Esta ferramenta permite

assim a elaboração de um programa, numa linguagem de alto nível (C/C++), com o intuito

de capturar o tráfego da rede permitindo também a escolha de uma interface de rede,

7 Figura

baseada em [22]

18

2.3. FERRAMENTAS DE CAPTURA

Sniffer

Pacote

Recebido / Transmitido

Packet Filter

Monitor de Rede

Placa de Rede

Pacotes

Driver de Rede

Navegador

Pilha de Protocolo

Servidor FTP

Hardware

Núcleo de SO

Utilizador

Figura 2.8: Elementos envolvidos na captura de pacotes7

filtros de pacotes e modos de captura (os modos promíscuo e monitor são suportados pela

biblioteca).

Como mencionado anteriormente, o mecanismo de captura suporta diferentes filtros

para minimizar, logo à partida, a quantidade de dados que é passada do núcleo para o

nível de utilizador. Os filtros são definidos a alto nível e convertidos para filtros reconhecidos pelo núcleo do sistema. No caso do sistema Unix, como referido anteriormente, o

filtro reconhecido é o Berkeley Packet Filtering [24], existindo uma implementação para os

sistema Linux denominado Linux Socket Filtering (LSF). Contudo, caso seja definido um

filtro que não seja suportado diretamente pelo núcleo, a biblioteca PCap implementa o

filtro internamente, em nível utilizador, oferecendo ao utilizador/programador a mesma

interface, independentemente do sistema operativo.

Esta biblioteca permite também guardar as capturas em ficheiros, no formato pcap, de

modo a poderem ser consultadas a partir de programas de análise ou visualização gráfica,

como por exemplo Wireshark.

2.3

Ferramentas de Captura

As ferramentas baseadas na captura de tráfego podem operar de diferentes formas, consoante os seus objetivos, assim como as relações entre desempenho, uso de memória

e perturbação do sistema monitorizado. Para além do processo da captura de pacotes

anteriormente explicado, a monitorização de tráfego pode ser classificada como online,

offline, ativa e passiva.

Online. A visualização dos pacotes capturados é feita em tempo real, durante a monitorização.

Offline. A visualização e análise dos pacotes só é possível após a terminação da captura.

19

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

Activa. Permite que o utilizador altere os parâmetros e os filtros da monitorização enquanto esta se encontra a decorrer.

Passiva. A monitorização é levada a cabo sem qualquer intervenção no sistema, só sendo

possível visualizar os dados.

Independentemente do modo de funcionamento destas ferramentas, existem diferentes

modos de captura. Os modos de captura disponíveis dependem das interfaces de rede,

e respetivos controladores no núcleo do sistema. Estes modos definem o tipo e quais os

pacotes que a ferramenta consegue capturar. Considerando o foco desta dissertação em

redes 802.11, é necessário considerar a particularidade dos pacotes deste protocolo terem

cabeçalhos específicos. Dependendo do modo de captura, poderá ser possível visualizar e

analisar, ou não, os cabeçalhos do protocolo 802.11. Para estes pacotes existem dois modos

de processamento, ou são processados e traduzidos para falsos pacotes ethernet, ignorando

a informação do protocolo 802.11, ou podem conter os cabeçalhos específicos do protocolo.

Estes cabeçalhos contêm, por exemplo, informação referente ao tipo de pacote 802.11

(gestão, controlo ou dados), tal como informação de nível rádio, como a força do sinal da

rede ou o canal em que está a decorrer a transmissão.

Modo Promíscuo. O modo promíscuo permite que o programa capture todos os pacotes

que chegam ao controlador do dispositivo, mesmo que os pacotes não sejam destinados ao mesmo. Este modo permite assim apanhar todos os pacotes que estão a passar

na rede. No contexto de redes sem fios, este modo de captura só permite capturar os

pacotes a partir do momento em que o dispositivo se encontra autenticado perante

um ponto de acesso. Os pacotes 802.11 capturados neste modo serão traduzidos

para falsos pacotes ethernet.

Modo Monitor. Este modo de captura permite que o dispositivo apanhe o tráfego de

todos os pontos de acesso que estiverem a transmitir no canal. A particularidade do

modo monitor é que o dispositivo não necessita estar associado e autenticado a um

ponto de acesso ou rede ad-hoc. Quando este modo se encontra ativo, o dispositivo é

dissociado do ponto de acesso. Se o dispositivo só possuir um adaptador de rede,

este modo impossibilita o dispositivo de comunicar em rede e só permite a receção

de pacotes para que estes sejam passados ao programa de monitorização. Caso o

dispositivo possua mais que um adaptador de rede, consegue comunicar com os

restantes nós através do adaptador de rede adicional. O modo monitor só pode

ser ativado em redes sem fios e permite a captura de cabeçalhos rádio. Este modo

é assim o mais indicado no contexto desta dissertação, sendo a única maneira de

capturar dados do protocolo 802.11.

Existem inúmeras ferramentas de monitorização de tráfego de rede, na sua maioria

baseadas na biblioteca PCap, contudo, existem duas que merecem algum destaque sendo

20

2.3. FERRAMENTAS DE CAPTURA

elas Wireshark e TCPDump [36], a seguir descritas. Serão também referidos alguns trabalhos antes realizados no Departamento de Informática com base nestas ferramentas e

biblioteca.

2.3.1

TCPDump

TCPDump [36] é uma ferramenta de monitorização de rede executada através da linha

de comandos do sistema Unix, ou Windows. No caso do sistema Windows, a versão da

ferramenta chama-se WinDump [37]. Esta ferramenta utiliza a biblioteca LibPCap para

captura de tráfego e permite a aplicação de diversos tipos de filtros. É possível visualizar

os resultados no terminal ou guardá-los em ficheiro.

O TCPDump serve como base e referência para muitos outros sistemas de monitorização e análise de tráfego [35], como por exemplo: capinfo, tcpstat, tcptrace, etc. A ferramenta

Wireshark, explicada na secção 2.3.2, permite a obtenção de estatísticas do tráfego e tem

como base o TCPDump.

2.3.2

Wireshark

Wireshark [39] é uma ferramenta de monitorização passiva de tráfego que permite capturar,

visualizar e analisar os pacotes de que passam por uma dada interface de rede. Sendo

uma ferramenta de código aberto, permite expandir as suas funcionalidades através do

desenvolvimento de plug-ins e extensões.

Para a monitorização da rede, o programa apresenta as diversas interfaces de rede

existentes no dispositivo, para que o utilizador possa indicar qual usar. Após a escolha

da interface de rede, o utilizador tem diversas opções ao seu dispor, como, por exemplo,

filtros de captura, modos de captura e tipos de cabeçalhos que pretende visualizar. Durante

a monitorização é apresentada uma lista, que mostra a captura de pacotes em tempo real

(modo online), e que para pacote mostra a informação da Tabela 2.1.

No Sequência

Tempo

Origem

Destino

Protocolo

Tamanho

Informação

Tabela 2.1: Tipo de informação apresentada sobre cada pacote

Ao aceder à informação de cada pacote é possível aceder aos campos que estão nos

vários cabeçalhos do pacote (por exemplo, IP - IPv4 - TCP - HTTP). A ferramenta faz a

interpretação dos pacotes de modo a, à medida que são apresentados, indicar o protocolo a

que estes correspondem e fornece vários tipos de visualização de estatísticas e informações

sumárias da captura num todo. Através desta ferramenta é possível fazer capturas tanto

em modo promíscuo como em modo monitor, com o pormenor de que esta capacidade

estará dependente do adaptador de rede do dispositivo.

21

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

2.3.3

Wireshark para Sistemas Distribuídos

O trabalho de Farruca [7] focou-se na monitorização de sistemas distribuídos, isto é,

na monitorização dos processos que se encontram a executar nos computadores que

constituem o sistema distribuído. Considerando o Wireshark, esta ferramenta atualmente

não permite filtrar o tráfego de rede por aplicação, nem de capturar o tráfego a partir de

diversos computadores. Assim, a principal motivação deste trabalho foi contribuir com

uma ferramenta que permita monitorizar uma aplicação distribuída em concreto.

Para tal, este trabalho recorreu à biblioteca PCap, igualmente utilizada pelo Wireshark,

para captura do tráfego. De modo a monitorizar o tráfego do processo, o mesmo é identificado para que o seu descritivo seja usado para obter os sockets em uso. É assim possível

criar um filtro para a ferramenta PCap, com base nas portas usadas pelo processo. De

modo a que a captura não necessite de ser iniciada manualmente em cada computador, um

a um, o processo de monitorização é iniciado num computador que, ao detetar o processo

a ser monitorizado, consegue detetar os computadores que se encontram a comunicar

com este, e propagar o processo de monitorização por todos os intervenientes do sistema

distribuído.

Após a monitorização de todos os processos estar concluída, existe um elemento

central que recolhe os resultados de cada monitorização para elaborar o relatório final. Este

relatório apresenta os pacotes que passaram na rede durante a monitorização, devidamente

ordenados, dando a possibilidade de filtrá-los e ainda de mostrar o grafo do sistema

distribuído.

2.3.4

Monitorização de tráfego de rede de um processo com base no PCap

O trabalho de Farruca [7] recorre à monitorização de processos de modo a garantir a

captura do tráfego gerado por uma aplicação distribuída. Contudo, o resultado produzido

faz uso de filtros a nível do utilizador para identificar e filtrar o tráfego da aplicação,

aumentando a carga do programa de captura. O trabalho de Martins [23] focou-se na

otimização da monitorização do tráfego de rede de somente um processo.

Tendo em conta os objetivos deste trabalho, pretende-se assim em utilizar mecanismos

internos ao núcleo do sistema para monitorizar e filtrar o tráfego gerado por um processo

sem causar perturbações no sistema. Ao focar a monitorização para o tráfego gerado por

um programa e ao centrar a análise desse tráfego no núcleo do sistema, este trabalho

pretende simplificar o processo de filtragem do tráfego e minimizar o conhecimento

necessário sobre a aplicação para levar a cabo a mesma.

A implementação deste trabalho focou-se no desenvolvimento de um módulo do

núcleo que fosse uma extensão do Linux Socket Filtering, uma implementação do Berkeley

Socket Filter referido anteriormente. O módulo desenvolvido acrescenta a opção de monitorizar o tráfego gerado por um processo e, o facto deste módulo ter sido implementado a

nível do núcleo, permite que qualquer aplicação possa ser monitorizada sem alterações

ao seu código. O facto deste módulo ser uma extensão do LSF permite também que as

22

2.3. FERRAMENTAS DE CAPTURA

ferramentas de monitorização baseadas no LipPcap possam beneficiar deste módulo.

Deste modo, foi possível desenvolver uma solução que permitisse a captura do tráfego

gerado por um processo e, pelo facto desta monitorização ser levada a cabo a nível do

núcleo, não se observam perturbações no sistema nem na aplicação a ser analisada.

2.3.5

Conclusões

Face aos objetivos expostos na secção 1.2, as ferramentas anteriormente apresentadas

foram alvo de estudo.

Na secção 2.3.2 é apresentado o Wireshark, uma ferramenta de monitorização de rede

que possibilita a captura de pacotes 802.11 e a visualização de pacotes de dados, gestão e

de controlo. Esta ferramenta permite assim distinguir os diferentes tipos de pacotes, desencapsular os pacotes de dados e apresentar os diferentes protocolos que destes fazem parte.

No entanto, não possibilita a distinção do tráfego gerado pelo algoritmo, impossibilitando

a análise do tráfego útil para a avaliação do funcionamento e desempenho do algoritmo

distribuído. Esta ferramenta também não permite uma clara análise da utilização da rede

pelo algoritmo ou pelos vários tipos de pacotes WiFi. Tal como não permite identificar

fenómenos de congestionamento ou interferências que estejam a reduzir o desempenho

da rede.

O trabalho de Farruca, “Wireshark para Sistemas Distribuídos”, [7] é apresentado na

secção 2.3.3. Esta ferramenta, baseada no Wireshark para colmatar as suas limitações,

permite monitorizar um sistema distribuído. Isto é, esta ferramenta é capaz de distinguir e filtrar o tráfego gerado por uma aplicação distribuída e, correndo instâncias das

ferramentas em todos os nós, capturar as interações que ocorrem durante a execução

da mesma. No entanto, a solução implementada causa perturbações no sistema onde

decorre a monitorização e, no contexto desta dissertação, não captura pacotes específicos

do protocolo 802.11, sendo incapaz de distinguir, perante o tráfego de uma rede WiFi, os

tipos de pacotes que estão a ser transmitidos na rede.

Na secção 2.3.4 é apresentado o trabalho de Martins, “Monitorização de tráfego de

rede de um processo com base no PCap” [23] que por sua vez foca-se em colmatar as

limitações do trabalho de Farruca, mitigando as perturbações que a monitorização de

um processo pode causar no sistema. Este trabalho foca-se somente nesta problemática,

como tal não oferece meios automatizados de monitorizar todos os nós que executam a

aplicação distribuída, e assim obter as interações que ocorrem durante a execução desta.

Esta ferramenta limita-se a identificar o tráfego de um processo, não ajudando na captura

de outro tráfego (WiFi ou outro) nem na identificação dos problemas já apresentados que

ocorram durante o funcionamento de uma aplicação distribuída.

Nota-se, mais uma vez, uma lacuna nas ferramentas desta índole e no modo como

lidam com o tráfego 802.11, que, como referido por Schulman et al. [31], tem problemáticas

inexistentes na monitorização de tráfego 802.3 (por exemplo). A acrescentar a estes desafios,

não existem ferramentas que possibilitem a monitorização e distinção de tráfego de uma

23

CAPÍTULO 2. MONITORIZAÇÃO DE REDES

aplicação distribuída da do restante tráfego da rede. Este facto dificulta a avaliação e

depuração do funcionamento e desempenho de um algoritmo distribuído, aliado à falta

de um regime de estudo controlado, não existem métodos a que o programador possa

recorrer durante o desenho, ou avaliação do funcionamento, de um algoritmo ou aplicação

distribuídos.

24

CAPÍTULO

3

A LGORITMOS DE C ONSENSO

Este capítulo abordará conceitos para a compreensão de algoritmos de consenso, seguidos

de alguns algoritmos de exemplo. A secção 3.1 apresenta os conceitos necessários para a

compreensão de algoritmos de consenso. De seguida a secção 3.2 apresenta o algoritmo

de referência Paxos. As secções 3.4 e 3.3 apresentam os algoritmos utilizados no trabalho

de motivação a esta dissertação.

3.1

Definição

“Algoritmos distribuídos são algoritmos desenhados para correr em vários processadores ligados entre si. Partes de um algoritmo distribuído correm concorrente

e independentemente, cada uma com uma quantidade de dados limitada. Os algoritmos são supostos correr corretamente, mesmo que um dos processadores ou canais de

comunicação operem em velocidade diferentes e até em caso de falha.” [21]

Um algoritmo de consenso é um algoritmo distribuído que visa resolver o problema

de consenso. Esta classe de algoritmos serve de base à resolução de muitos dos problemas

específicos dos ambientes distribuídos, como, por exemplo, a eleição de processos líder,

coordenação entre os processos, sincronização, etc. O problema de consenso requer que

processos distribuídos cheguem a acordo quanto a um determinado valor. Para tal, este

problema requer que sejam cumpridas as seguintes propriedades:

Validade. Se todos os processos propõem um valor v, então v será o valor acordado.

Acordo. Dois processos corretos não podem decidir valores diferentes.

Terminação. Todos os processos corretos decidem eventualmente1 um valor.

1 Do

inglês eventually, que implica que irá acontecer algures no tempo

25

CAPÍTULO 3. ALGORITMOS DE CONSENSO

Integridade. Se um processo correto decide v, então v foi a proposta inicial de algum

processo.

O algoritmo de consenso começa com a proposta de valores dos processos, sendo, no

final, acordado um desses valores propostos. Considera-se que se chegou a um consenso

quando um quórum de processos decide o mesmo valor, sendo o quórum (n/2) + 1, em n

processos. Durante este processo é necessário tolerar a falha de processos, podendo estes

falhar por paragem ou por serem corrompidos. Existindo assim dois tipos de falhas:

Falhas por Paragem. Denominam-se falhas por paragem, os casos em que um processo

deixa de executar, cessando todas as suas operações.

Falhas Bizantinas. Consideram-se falhas bizantinas quando um processo toma um comportamento inesperado. Este comportamento pode passar por enviar mensagens

erradas, incompletas, a enviar informação diferente a processos diferentes ou processos a deixar de responder temporariamente (simulando uma falha por paragem).

Este tipo de falhas são mais difíceis de detetar. Neste contexto, só é possível chegar a

um consenso quando se limitam a f falhas bizantinas, com f < n3 .