Sigilo e Conhecimento: Uma Introdução ao Problema. Renato Martini∗ 5 de agosto de 2013 “Ciencia y máquina fueron alejándose hacia un olimpo matemático, dejando solo y desamparado al hombre que les había dado existencia.” (Ernesto Sabato) Sumário 1 - Sigilo e compartilhamento 2 2 - A existência informacional 3 3 - Sigilo 5 4 - Sigilo na organização 8 5 - Compartilhamento e rede 10 6 - O valor da rede 12 7 - O acesso à rede 14 Doutor em Filosofia pela PUC-Rio, Diretor-Presidento do Instituto Nacional de Tecnologia da Informação: www.iti.gov.br ∗ 1 Sigilo e Conhecimento: Uma Introdução ao Problema 1 - Sigilo e compartilhamento Gostaria de afirmar inicialmente uma tese1 : discriminar ou evitar o compartilhamento de informações tem um caráter anti-intuitivo. De forma mais direta quero dizer tão-somente que nosso modo de ser se dispõe antes pela difusão e compartilhamento da informação e do conhecimento, que pelo sigilo das mesmas. É, por conseguinte, natural nas organizações humanas que desejemos a difusão do conhecimento e não a sua retenção ou compartimentalização. Tanto mais dinâmica ela é, tanto mais o conhecimento se difunde. Sem dúvida podemos considerar de certa forma tal assertiva como bastante consensual. Ou seja, queremos vivamente que nossas organizações possuam mecanismos claros e bem definidos de difusão e compartilhamento da informação, – que chamarei de “existência informacional”. Em nossa própria existência somos de tal forma, então nada mais evidente que o mesmo se passe com o mundo da trabalho, com nossas organizações. Não insistirei nesse ponto, até por seu aspecto consensualíssimo. Assim sendo, seria inconcebível que numa dada organização que o setor X estivesse trabalhando no tema “A” e o setor Y trabalhando no mesmo tema “A” e tais segmentos da organização não compartilhassem nenhuma informação vital sobre o referido tema. Se os setores “X” e “Y” somente compartilhassem informações periféricas já seria um desconforto na visão da avassaladora maioria de gestores e administradores. É consenso creio que uma organiza1 Uma primeira versão deste ensaio foi publicada em “ICP-Brasil: Sigilo e Conhecimento”. In: Panorama da Interoperabilidade no Brasil. Brasília, SLTI/MPOG, 2010. 2 Sigilo e Conhecimento: Uma Introdução ao Problema ção hodierna faça o conhecimento fluir entre seus segmentos e setores, que ela não produza freios a nossa existência informacional. E cada vez mais usamos as ferramentas da Infraestrutura da informação, tais como as redes computacionais, para este desiderato, e toda uma gama de sistemas e softwares para realizar tal objetivo. Poder-se-ia concluir, primeiramente, que uma organização que não compartilha conhecimento talvez sofra sua maior patologia. E concluir, por outro lado, que ela também possui uma existência informacional. 2 - A existência informacional De certa forma, não considero um problema dominantemente técnico ou de aparatos tecnológicos. Ainda que nestes casos sempre tendamos a observar apenas o “técnico” do problema e a descurarmos do lado peopleware do problema. Num livro clássico sobre o problema, pode-se ler: “A principal razão que nós tendemos a focar sobre o lado técnico antes que do lado humano do trabalho não é porque é mais crucial, mas porque é mais fácil de fazê-lo.” 2 As “interações humanas são complicadas”, dizem os autores, e, mais ainda, nunca seus efeitos são limpos e claros, isto é, objetivamente definíveis. Entretanto, elas têm um gigantesco peso no mundo do trabalho e suas organizações. 2 DeMarco, T. & Lister, T. Peopleware. Productive Projects and Teams. New York, Dorset House Publishing, 1999, 2a ed., p. 5. 3 Sigilo e Conhecimento: Uma Introdução ao Problema Séculos atrás Montaigne percebera com perspicácia o problema. O que hoje expressamos na metáfora “engenharia social”, a capacidade de se obter informações de algum tipo sem necessariamente a intervenção da tecnologia e suas ferramentas, mas tão só pela interação e a capacidade discursiva, que há em nossa existência informacional. “Não digo nada a um que não possa dizer a outro” 3 ; é por conseguinte do discurso que se desvela a informação. Por isso mesmo, o secret des princes deve ser evitado ao máximo, assevera-nos Montaigne, devo recusar sua posse, se nos é factível. Conclui ainda: “Um falar aberto abre um outro falar e o revela, como faz o vinho e o amor.” O modo de ser do homem é o da comunicação e do compartilhar, do dividir, e por fim, a informação – em regra geral se pode dizer que tendemos ontologicamente à comunicação. Sua existência mais autêntica é a informacional. Por isso mesmo, a informação é ponto de chegada e não ponto de partida. Ponto de partida é isto sim a tendência do homem ao compartilhamento. Talvez seja possível aqui parafrasear a famosa sentença de Aristóteles, onde se diz que todos os homens por natureza desejam conhecer. Poder-se-ia asseverar, não em discordância, mas em complementação, que todos os homens por natureza (leia-se modo de ser e existir) desejam compartilhar, ou ainda: desejam ao conhecer compartilhar seus frutos. É sobejamente importante o destaque deste compartilhamento dentro de tais coordenadas, isto é, como algo atinente ao modo de ser do homem. Em outras palavras, como algo que se compreende como uma determinação on3 Essais III. Paris, Gallimard, 1968, p. 32. 4 Sigilo e Conhecimento: Uma Introdução ao Problema tológica. Assim, não se estabelecerá, é completo equívoco, como a priori o compartilhar tal como um fenômeno que se determina ou fundamenta no Direito positivo. Ou ainda, e o que é pior, de forma moralista, numa Moral a ser inventada, como que numa espécie vã de “moral da Sociedade da Informação”. Nossa época somente suporta éticas provisórias, plurais e temporais, e não mais éticas canônicas que se perseveram por milênios. Em suma, não compartilhamos informação por que uma Lei impositiva nos obriga ou por que regras ou preceitos morais nos impeliriam. Estes dois estágios, por assim dizer, são apenas e somente epifenômenos. São a posteriori, só podem interferir senão de forma secundária. 3 - Sigilo O contrário do compartilhamento deve ser resultado de certo esforço – poder-se-ia dizer: de esforço significativo e metódico. Por isso cheguei a falar anteriormente em contra-intuitividade: é contra-intuitivo no ser humano a “não comunicabilidade” em todos os seus aspectos, principalmente o do compartilhar, ou seja, por contraposição, poder-se-ia falar numa “inexistência informacional”. Mesmo que por vezes numa comunidade de comunicação não estejamos tacitamente dispostos a dividir e compartilhar soluções de problemas. Por conseguinte, o segredo (secrecy), assim como o sigilo, e o compartilhar podem ser definidos dentro do jogo “claro-escuro”, pois algo denominado secreto é uma “motivação autoconsciente e identificável para colocar alguém 5 Sigilo e Conhecimento: Uma Introdução ao Problema na escuridão (dark ) sobre algo em particular”. 4 O sigilo poder-se-ia defini-lo a priori como a ferramenta para a retenção de uma parte ou “peça” de um conjunto de informações que se produz e mantém numa dada organização. Pode-se considerar, outrossim, que tal retenção aconteça de forma organizada e estruturada, onde se legitimaria o uso da expressão ferramenta, ou uma retenção feita meramente de forma improvisada. Faço também uma distinção entre sigilo e segredo, – aproveitando uma nuance do idioma português que nos entrega duas palavras para o que parece, e somente parecem, serem fenômenos idênticos. Não desejo me debruçar na etimologia ou uso de ambas palavras em nosso idioma. Porém é curioso notar, ao se consultar o Dicionário do Padre Raphael Bluteau, o Vocabulario Portuguez & Latino (volume 7) publicado em Coimbra em 1728, que a palavra sigilo era usada no passado apenas em sentido teológico, para expressar a força e o estabelecimento na Teologia Moral do “sigilo de confissão” (sigillum confessionis): “de ordinário não se usa esta palavra senão neste sentido”. Ambos querem dizer reter o conhecimento ou a informação de algo. Mas entendo o primeiro, sigilo, e neste contexto de debate, como a retenção metódica e estruturada disto, por isso é legitimo falar em “política de sigilo”; já segredo é a retenção socialmente desorganizada da informação. Uma ”política de sigilo” visa discriminar e separar o acesso a tal ou qual informação, 4 Scheppele, K. L. Legal Secrets: Equality and Efficiency in the Common Law. Chicago, The University of Chicago Press, 1988, p. 13. 6 Sigilo e Conhecimento: Uma Introdução ao Problema pode e deve usar plataformas tecnológicas para tanto (criptografia, hardware criptográfico, etc). Significa, por conseguinte, que um ou mais segmentos de um grupo podem ter acesso privilegiado ou reservado (booked access)5 a um dado qualquer, podendo mesmo ter o controle completo do sistema. Uma politica de segurança que visa garantir o sigilo da informação deve assim evitar o uso indevido ou perverso da retenção da informação, qual seja, com objetivos de perseguição de membros do grupo ou de hegemonia exacerbada. Tal aspecto não dever jamais ser negligenciado, pois a manipulação do segredo numa organização pode levar a este tipo grave de distorção. Assim um boa boa “política de segurança da informação”deve e pode evitar este tipo de exercício de poder. Isto não é uma distorção da Sociedade da informação, mas historicamente da sociedade humana em geral em suas relações interpessoais. Recordo-me de um maravilhoso romance de Balzac, La Recherche de l’Absolu (1834). A história fala das pesquisas e da obsessão do alquimista Balthazar Claës na procura pela Matéria Absoluta. Nesta procura pelo Absoluto lhe prestava serviço, seu mordomo e assistente pessoal, Lemulquinier, por sua intimidade com os trabalhos de seu mestre, Balzac o descreve cheio de privilégios especiais, já que tem acesso (privilegiado, por que não dizer) aos segredos de seu mestre, podendo até mesmo entrar em seu laboratório. O valet de chambre pode explorar então seus privilégios com os habitantes da cidade e os empregados da Casa: “[eles] o observam passar com uma mescla de interesse e de 5 Na linguagem dos assim chamados “sistemas operacionais multiusuário” significa o direito de ler e/ou escrever num arquivo ou dado. Cf. também Blackburn, L. & Taylor, M. Introduction to Operating Systems. London, Pitman, 1985,pp. 13-15. “Operating systems environments for access reflect assumptions (or definitions) about the roles of different classes of user (...)”, p. 13. 7 Sigilo e Conhecimento: Uma Introdução ao Problema temor, pois ele tinha respostas sibilinas e sempre cheias de tesouros. Orgulhoso de ser necessário ao seu mestre, exercia sobre seus colegas um forma de autoridade mesquinha, da qual o próprio lucrava ao obter concessões que o faziam meio mestre da Casa.” A passagem de Balzac é cheia de significados. Facilitado pela natureza do trabalho de seu patrão, que para aquela comunidade é bizarro por si só, o mordomo pode claramente manipular sua situação, ao produzir perante seus concidadãos, uma aura de mistérios e até produzir respostas sibilinas, como que “codificadas”. No ambiente da Casa dos Claës, por conseguinte, pode ele mesmo exercer uma “autoridade mesquinha”. Tal é o perigo do segredo, como dito anteriormente, sua manipulação numa organização levará a este tipo grave de distorção e dará lugar ao aparecimento de uma autoridade como a de Lemulquinier. A manipulação e o uso do sigilo pode levar a graves consequências no plano das relações inter-pessoais no mundo do trabalho. 4 - Sigilo na organização As organizações que querem evitar a disposição ao compartilhamento se estruturam tecnicamente para que não haja o ferimento do sigilo, ou seja, aquilo que comumente e até cotidianamente se chama de “vazamento de informações”. Se todos sabem um dado crucial e vital, que meu concorrente ou inimigo não pode saber, seja no campo comercial no campo militar-estratégico, a ninguém posso atribuir o vazamento daquela informação que se quer ocultar. No entanto, deve-se fenomenologicamente perceber que no vazamento 8 Sigilo e Conhecimento: Uma Introdução ao Problema ou escapar de informações e dados, e mesmo na investigação do vazamento, vale uma fórmula do célebre romance La Chute (1956) de Camus: “às vezes se vê mais claramente naquele que mente do que naquele que diz a verdade”. Quer dizer, numa comunidade ou numa organização vemos mais claramente os fatos quando alguém não nos fala a verdade, e vemos mais claramente sua natureza, do que quando alguém nos fala o que possivelmente é verdadeiro. A mentira em um determinado agrupamento esclarece com grande vigor a essência de um de seus membros. Conclui Camus que a verdade como o excesso de luz cega (“la verité, comme la lumière, aveugle”), e a mentira por sua vez é como um crepúsculo que pode destacar ou mostrar a forma de algo. Por conseguinte, a organização que deseja e necessita reter uma informação vital deve evitar e contra-restar o compartilhamento, e para tanto produzem “políticas de segurança” que devem considerar este desiderato, considerando, sobretudo, a dificuldade em fazê-lo. Deve-se então concluir , que um políticas de segurança da informação são basicamente policies para o controle do acesso à informação e a dados de algum tipo. Na “Política de Segurança da ICP-Brasil” 6 , para tomar um exemplo concreto, pode-se ler que: 6 Resolução n. 39, 2006, item 9.3.3.17. 9 Sigilo e Conhecimento: Uma Introdução ao Problema “Informações sigilosas, corporativas ou que possam causar prejuízo às entidades devem estar protegidas e não devem ser enviadas para outras redes, sem proteção adequada”. 5 - Compartilhamento e rede Afirmei anteriormente, o caráter ontológico desta comunicabilidade, ainda que a expressão, à primeira vista, possa confundir o leitor. Com isso quero afirmar apenas que ferramentas e tecnologia ajudam, mas não determinam esta disposição. Aquelas são consequências destas, – aquelas são o periférico, esta o essencial. As organizações se utilizam de ferramentas, quer sejam sejam complexas ou não, softwares e sistemas (mesmo toda uma arquitetura), e a rede em si, para aproximar e potencializar a disposição que temos de compartilhar em nossa existência informacional. Todas estas capacidades e potencialidades da “comunicação mediada por computadores” 7 confirmam essa disposição, e na infraestrutura da informação vimos o aparecimento de toda uma complexa rede de comunidades. Com efeito, boas plataformas tecnológicas (wikis, CVSs, groupwares, etc.), boas metodologias, agudizam tal “tendência”, fazem-na mais fácil e simples e, por fim, radical. Tornou-se lugar comum a visão que nossa época vive numa “sociedade em rede”, expressão fortemente popularizada pelo sociólogo espanhol Manuel Castells. Poder-se-ia traduzir o fenômeno pela palavra estar enredado. Pois, 7 Cf. Rheingold, H. The Virtual Community. Homesteading on the Electronic Frontier. New York, HarperPerennial, 1994, pp. 5ss. 10 Sigilo e Conhecimento: Uma Introdução ao Problema a atividade humana é como que atravessada pelo fenômeno da ubiquidade das redes, nossa vida privada e o mundo trabalho, tanto quanto as organizações atuais. “Os amantes da Internet consideram que logo estaremos aptos a viver nossas vidas através de uma vasta Rede que se tornará cada vez mais densa como um tecido ou como um oceano invisível no qual estaremos mergulhados” 8 . Não sei se as metáforas de Dreyfus são bem corretas, ora o cético me responderá: “são tão-somente metáforas, nada além disso...”. No entanto, elas parecem naturalizar (“tecido”, “oceano”), um fenômeno que é inquestionavelmente humano, corresponde a nossa existência informacional, e também histórico-social. O fenômeno da informação transforma e estrutura nossa sociedades, pois: “nossas relações políticas, as econômicas, as sociais e incluindo as pessoas se encontram cada dia mais mediatizadas por isso que chamamos ’informação’ ” 9 . No entanto, é necessário perguntar, como nosso tempo viu essa quase inevitabilidade das redes, esse quase “mergulho”. E, sobretudo, a adesão rápida e radical, a partir de uma certa percepção de seus benefícios? 8 Dreyfus, H. On the Internet. London & New York, Routledge, 2003, p. 51. Pérez Gutiérrez, M. El Fenómeno de la Información. Una Aproximación Conceptual al Flujo Informativo. Madrid, Editorial Trotta, 2000, p. 19.. 9 11 Sigilo e Conhecimento: Uma Introdução ao Problema 6 - O valor da rede Creio que a chamada “Lei de Metcalfe” colocará mais elementos a este debate. Malgrado o número de críticas que tal formulação recebeu nos últimos anos, – críticas naturais e sempre esperadas–, ela teve o mérito de explicitar o valor subjacente ao mundo enredado de nossos dias10 . Sua formulação acontece historicamente nos primeiros impactos Infraestrutura da Informação, no boom da Internet, quando muitas organizações ainda reagiam à ideia de agregar-se a uma rede aberta, tal como é a Internet. Ainda que, por outro lado, muitos críticos – do que não chega a ser uma Lei stricto sensu, mas sim uma regra ou formulação geral (ou uma rule of thumb como dizem alguns autores) – consideram que a Lei de Metcalfe é sobremaneira marcada pelas redes de telefônicas tradicionais11 . O que é talvez um equívoco histórico, pois Metcalfe já implementara desde os anos 70, nos laboratórios PARC, uma rede de computadores. O que seria esperado por conta de seu trabalho na formulação de um padrão de conectividade como o Ethernet12 . O essencial na Lei de Metcalfe é a idéia que uma rede cresce de forma 10 Robert Metcalfe foi um dos desenvolvedores do padrão rede Ethernet, durante sua estada no revolucionário centre de pesquisas da Xerox, o PARC. Foi também um dos cofundadores da empresa 3COM. Para críticas à Lei de Metcalfe consulte-se: Tongia, R. & Wilson, E. J. “The Dark Side of Metcalfe’s Law: Multiple and Growing Costs of a Network Exclusion”, Center for Study of Science, Technology, and Policy, http://www.cstep.in/node/93; Odlyzko, A.& Tilly,B. “A refutation of Metcalfe’s Law and a better estimate for the value of networks and network interconnections”. Digital Technology Center, University of Minnesota, 2005. 11 Tongia & Wilson afirmam neste sentido que “the underlying mathematics for Metcalfe’s law is based on pairwise connections (e.g., telephony)”, art. cit., p. 5. 12 “Em maio de 1973, Metcalfe completou o Alto Aloha System na Xerox, ligando um conjunto de minicomputadores Alto numa pequena Ethernet. O esquema básico de rede foi adotado pelos pesquisadores que formaram o PARC e reuniram-se à Apple, para produzir a rede AppleTalk”. Barrett, N. The Binary Revolution. London, W&N, 2006, p. 191. 12 Sigilo e Conhecimento: Uma Introdução ao Problema linear, acrescentem-se pontos ou nós, sucessivamente; mas seu uso cresce de forma exponencial. O valor de uma rede, por conseguinte, não são os seus nós físicos mais os usuários que a ela se agregam, ou melhor, o valor potencial da rede, sua efetividade, cresce exponencialmente. A fonte de valor potencial deve ser considerada em função das interações entres nós. Para cada nó ’N’ numa dada rede, haverá ’N-1’ interações potenciais entres estes mesmos nós. Portanto, numa rede de ’N’ nós, o número total de valor potencial criando interações é Nx(N-1) ou N 2 − N . O esquema abaixo simplifica a concepção de Metcalfe13 : Figura 1: Rede com N=3 De fato, se temos três pontos físicos numa rede, teremos seis interações potenciais. É o que faz o valor do networking, – os três singelos pontos físicos são muito mais do que eles em si. É o “efeito rede”, uma rede acrescenta, 13 Cf. Alberts, D., Garstka, J & Stein, F. Network Centric Warfare. Developing and Leveraging Information Superiority. Washington, DC, DoD CCRP, 2000, p. 33. 13 Sigilo e Conhecimento: Uma Introdução ao Problema multiplica, é gerada de interação e locus de compartilhamento, portanto se conclui de forma imediata, que “se a Internet tem somente um único computador a ela ligada, ela seria inútil” 14 . Com efeito, a Lei de Metcalfe declara, portanto, que o valor potencial de uma rede consiste tão somente no “número potencial de interações da informação entre entidades [nós] em rede” 15 . Fisicamente acrescento um a um, pontos a mais em minha rede, mas o valor final, seu resultado profundo, é maior que os pontos em si. “Consequentemente, compreender o papel que joga estas interações de informação, na criação de valor (lógica de criação de valor), é chave na compreensão das implicações da Lei de Metcalfe” 16 . 7 - O acesso à rede Deve ser resultado de certo esforço desejar que um indivíduo numa dada comunidade ou organização não divida, por algum mecanismo, alguma informação que teve ou tem acesso. Aqui talvez plataformas de softwares não sejam tão disponíveis em nossos dias, ainda que devêssemos considerar “sistemas de controle de acesso”, “sistemas de privilegio”, por exemplo, como algo que realizaria estes objetivos. E, sobre, devem ser considerados, realizando tal desiderato, plataformas de identificação robustas, isto é, plata14 Shostack, A. & Stewart, A. The New School of Information Security. Upper Saddle River, NJ, Addison Wesley, 2008, p. 86. 15 Id., p. 254. 16 Id., p. 261. 14 Sigilo e Conhecimento: Uma Introdução ao Problema formas que podem realizar uma forma de identificação inequívoca e forte. Poder-se-ia chamá-la também de “plataforma de identificação universal” 17 . Considerando-se, portanto, algo como exequível e desejável, ainda que alguns especialistas a contestem em defesa da falsa cobertura do anonimato. Diz ainda Jürgen Habermas em recente trabalho18 , que o mundo WWW surge de forma livre para apaziguar, com a comunicação internet, as fraquezas do caráter anônimo e assimétrico da comunicação de massa. Enquanto isso permite, segundo o mesmo autor, a reentrada de elementos interativos e deliberativos num intercâmbio não-regulado entre interlocutores. Portanto, já em 1998 Habermas, em ensaio sobre o curto século 20, asseverara, que por fim a “comunicação digital ultrapassa todas as outras mídias em riqueza e capacidade” 19 , e no mesmo passo: “Cada vez mais indivíduos podem obter mais rápido quantidades diversas de informação, processá-las e trocá-las de forma simultânea através de grandes distâncias. Ainda não podemos apreciar os efeitos intelectuais da Internet, que se opõe de modo mais decisivo aos costumes de nossa vida diária que um novo aparato eletrodoméstico”. E todo este potencial como que se explica exatamente porque os seres 17 Na visão de Bruce Schneier a “identificação universal é impossível”, (ver em “Schneier-Ranum Face-Off: Should we ban anonymity on the Internet? ”); a meu ver a posição de Marcus Ranum é a correta ao asseverar que “It’s unfortunate that in the present environment anyone who wants to advocate Internet anonymity is largely serving a constituency of scammers, spammers and shills”, http://searchsecurity.techtarget.com/magazineFeature/0,296894,sid14_gci1380347,00.html. 18 Cf. Habermas, J. Ach, Europa. Frankfurt am M., edition Suhrkamp, 2008, p. 161. 19 Habermas, J. Die Postnationale Konstelation. Politische Essays. Frankfurt am M., edition Suhrkamp, 2005, p. 71. 15 Sigilo e Conhecimento: Uma Introdução ao Problema humanos, de forma mais rápida e massiva, podem fornecer e compartilhar múltiplas informações. Referências [1] D. Alberts, J. Garstka, and F. Stein. Network Centric Warfare. Developing and Leveraging Information Superiority. DoD CCRP, Washington, DC, 2000. [2] N. Barrett. The Binary Revolution. W&N, London, 2006. [3] L. Blackburn and M. Taylor. Introduction to Operating Systems. Pitman, London, 1985. [4] T. DeMarco and T. Lister. Peopleware. Productive Projects and Teams. Dorset House Publishing, New York, 4a. edition, 1999. [5] H. Dreyfus. On the Internet. Routledge, London & New York, 2003. [6] J. Habermas. Die Postnationale Konstelation. Politische Essays. edition Suhrkamp, Frankfurt am Main, 2005. [7] J. Habermas. Ach, Europa. edition Suhrkamp, Frankfurt am Main, 2008. [8] A. Odlyzko and B. Tilly. A refutation of metcalfe’s law and a better estimate for the value of networks and network interconnections. Digital Technology Center, University of Minnesota, 2005. 16 Sigilo e Conhecimento: Uma Introdução ao Problema [9] M. Pérez Gutiérrez. El Fenómeno de la Información. Una Aproximación Conceptual al Flujo Informativo. Editorial Trotta, Madrid, 2000. [10] K. L. Scheppele. Legal Secrets: Equality and Efficiency in the Common Law. The University of Chicago Press, Chicago, 1988. [11] A. Shostack and A Stewart. The New School of Information Security. Addison Wesley, Upper Sadle River, NJ, 2008. [12] R. Tongia and E. J. Wilson. The dark side of metcalfe’s law: Multiple and growing costs of a network exclusion. Center for Study of Science, Technology, and Policy, 2005. Escrito em LATEX — Emacs 24.2.1 (x86_64-slackware-linux-gnu, GTK+ Version 2.24.10) 17

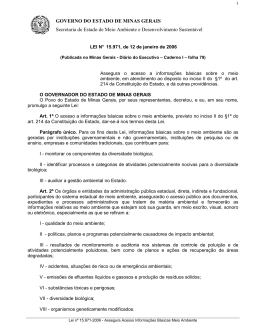

Download