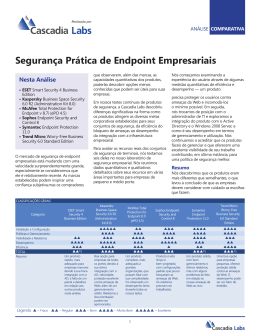

#211132 TEST Outubro de 2011 REPORT Comissionado pela Kaspersky Lab Kaspersky Endpoint Security 8 for Windows Avaliação comparativa de funcionalidades com ESET, McAfee, Sophos, Symantec e Trend Micro Resumo Executivo Os resultados Os administradores de rede atuais estão sempre procurando ferramentas para auxiliá-los no fornecimento de segurança abrangente para suas redes, enquanto se adaptam a uma equipe de trabalho cada vez mais móvel, voltada para a nuvem e distribuída geograficamente. A funcionalidade e os relatórios com controles da Web, de aplicativos e dispositivos não podem mais ficar no segundo plano da proteção quando os administradores precisam gerenciar um número crescente de endpoints. Kaspersky Endpoint Security 8 para Windows: Ao combinar diversas tecnologias em uma única solução gerenciada centralmente, o Kaspersky Endpoint Security 8 para Windows oferece um amplo conjunto de ferramentas para garantir a segurança e o controle sobre diversos aplicativos, dispositivos e conteúdo da Web. Os recursos do Kaspersky vão de modelos prontos para usar a controles granulares de políticas para ajudar os administradores a personalizar a solução Kaspersky de acordo com as necessidades exclusivas de suas organizações, simplificando assim a experiência do usuário e fornecendo segurança e gerenciamento abrangentes. 1 2 Oferece controle da Web, de dispositivos e aplicativos superior em relação aos concorrentes 3 Usa controle de aplicativos e lista branca para fortalecer a postura de segurança contra ataques direcionados por meio de políticas para o sistema ou específicas de funcionários, juntamente com o Controle de Privilégios de Aplicativos para controlar o acesso a operações do sistema 4 Utiliza o Monitor de Vulnerabilidades de Aplicativos para fornecer relatórios completos sobre softwares desatualizados Fornece ferramentas flexíveis para a criação de políticas fáceis de usar para garantir o controle abrangente de endpoints Recursos de Controle de Aplicativos do Kaspersky Endpoint Security 8 Recursos de Controle de Aplicativos e Listas Brancas Kaspersky Suporte à 'Negação Padrão' com exclusão interna de processos necessários do sistema e atualizadores confiáveis ESET ✔ McAfee Sophos Symantec Trend Micro ✔ Permissão/bloqueio de aplicativos através de: Seleção em uma lista de registro de aplicativos ✔2 Seleção de arquivos executáveis em uma lista de inventário ✔4 ✔3 Entrada de metadados de arquivos executáveis (por exemplo, nome de arquivo, versão, nome do aplicativo, versão do aplicativo, fabricante) ✔ Parcial5 Entrada da soma de verificação de arquivos executáveis (MDS, SHA1) ✔ ✔ ✔ Entrada do caminho de arquivos executáveis (um caminho local ou UNC) ✔ ✔ ✔ ✔ Seleção de categorias de aplicativos internos (por exemplo, navegadores, ferramentas de segurança, jogos) ✔ ✔ ✔ ✔ Permissão/bloqueio de aplicativos para usuário ou grupos de usuários específicos do Active Directory ✔ ✔ Monitoramento e restrição de privilégios de aplicativos (permissões de leitura/gravação para redes, registros, arquivos do sistema e determinadas configurações do sistema) ✔ ✔8 Monitoramento e priorização de vulnerabilidades de aplicativos (da Microsoft e de terceiros) ✔ Parcial6 ✔7 Observações: 1. Células vazias indicam que o recurso não está presente. 2. O Kaspersky obtém os aplicativos existentes (por exemplo, Adobe Reader 9, iTunes) em todos os clientes gerenciados para uma lista de registro de aplicativos no console do Security Center para que os administradores possam criar políticas. 3. O Sophos fornece modelos internos de aplicativos comumente usados usando metadados e somas de verificação de arquivos executáveis em back end. Os administradores não podem personalizar modelos de aplicativos. 4. O Kaspersky obtém os arquivos executáveis existentes (por exemplo, Skype.exe, chrome.exe) em todos os clientes gerenciados para uma lista de inventário de arquivos executáveis no console do Security Center para que os administradores possam criar políticas. 5. O McAfee fornece suporte a nomes de arquivos. 6. Agora, o ESET pode mostrar atualizações disponíveis da Microsoft em clientes, mas não no ESET Remote Administrator Console. O ESET não fornece suporte à funcionalidade de monitoramento de vulnerabilidades de terceiros. 7. Exige o McAfee Risk Advisor e o McAfee Vulnerability Manager ou Policy Auditor. 8. Usando o McAfee Host Intrusion Prevention e o McAfee VirusScan Enterprise. Fonte: Tolly, outubro de 2011 © 2011 Tolly Enterprises, LLC Tabela 1 Tolly.com Página 1 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 Resumo Executivo (continuação) Os engenheiros da Tolly avaliaram o Kaspersky Endpoint Security 8 para Windows da Kaspersky Lab e o compararam com os pacotes de segurança de endpoints dos fornecedores líderes, como ESET, McAfee, Sophos, Symantec e Trend Micro. Consulte na Tabela 5 as informações sobre os produtos testados. A avaliação concentrou-se nas funcionalidades oferecidas por cada produto nas áreas de Controle da Web, controle de dispositivos, controle de aplicativos e gerenciabilidade/ relatórios. Os engenheiros também observaram a facilidade de uso associada a cada produto em termos do número de etapas e do tempo necessários para instalar/ configurar a solução e executar tarefas. Os engenheiros da Tolly descobriram que o Kaspersky oferece recursos abrangentes de controle de aplicativos, controle da Web e controle de dispositivos em um único produto, além de um console de gerenciamento intuitivo. Diferentes das ofertas de outros fornecedores, todas as #211132 políticas do Kaspersky podem ser específicas para cada computador ou cada usuário, e utilizar uma programação. Isso permite que os administradores criem políticas muito flexíveis e tenham mais controle sobre os endpoints sem gastar tanto tempo. Kaspersky Lab Endpoint Security 8 para Windows Para a criação de políticas de controle de aplicativos, o Kaspersky permite que os administradores escolham de uma lista de inventário ou insiram manualmente metadados de aplicativos enquanto os outros fornecedores fornecem suporte apenas a uma opção. Somente o Kaspersky e o McAfee fornecem suporte ao monitoramento de vulnerabilidades da Microsoft e de terceiros, mas o McAfee exige a compra de produtos adicionais. Avaliação Comparativa de Recursos de Segurança de Endpoints Testado em outubro de 2011 produtos ou módulos complementares para obter um nível de funcionalidade semelhante. Em relação ao controle da Web, o Kaspersky é o único produto que oferece políticas específicas de controle da Web com categorias de conteúdo (por exemplo, redes sociais) e tipos de dados (por exemplo, arquivos executáveis), enquanto com outros fornecedores é necessário usar um firewall ou comprar O Kaspersky e o McAfee oferecem três níveis de controle de dispositivos (barramento, tipo de dispositivo e número de série), enquanto outros fornecedores oferecem no máximo dois níveis. Recursos de Controle da Web do Kaspersky Endpoint Security 8 x ESET, McAfee, Sophos, Symantec e Trend Micro Recursos de Controle da Web Kaspersky ESET McAfee ✔ ✔2 ✔2 Sophos Symantec Trend Micro Permissão/bloqueio/aviso de recursos da Web por meio de: URL Seleção de categorias de conteúdo internas (por exemplo, bate-papo e fóruns, webmail, sites de jogos casuais, redes sociais, etc. ) Seleção de categorias de tipos de dados internos (por exemplo, vídeo, arquivos executáveis, arquivos compactados, etc.) Integração com o Active Directory ✔ ✔2 Parcial3 ✔ (políticas específicas para usuários/grupos de usuários do AD) ✔ ✔4 Permissão/bloqueio de recursos da Web com base em períodos de data/hora ✔ Parcial4 Relatórios detalhados de uso do computador em atividades de navegação na Web ✔ ✔5 ✔2 Observações: 1. Células vazias indicam que o recurso não está presente. 2. Sem suporte a políticas de controle da Web. É possível configurar o firewall para bloquear domínios remotos. O McAfee SiteAdvisor Enterprise Plus 3.0 fornece suporte ao bloqueio de URLs. Porém, não fornece suporte ao Chrome e à versão mais recente do Firefox 6 e 7. 3. Usando o McAfee Web Filtering for Endpoint Module, que é um complemento do McAfee SiteAdvisor, o McAfee SiteAdvisor Enterprise Plus 3.0 não fornece suporte ao Chrome e à versão mais recente do Firefox 6 e 7. Consulte a Base de Dados de Conhecimento: https://kc.mcafee.com/corporate/index?page=content&id=KB51244 4. As regras do McAfee HIPS Firewall fornecem suporte à programação, mas o McAfee SiteAdvisor não. 5. Usando o McAfee Web Reporter, que requer um servidor dedicado. Tabela 2 Fonte: Tolly, outubro de 2011 © 2011 Tolly Enterprises, LLC Tolly.com Página 2 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 #211132 Recursos/funcionalidades de Controle de Dispositivos do Kaspersky Endpoint Security 8 x ESET, McAfee, Sophos, Symantec e Trend Micro Controle de Dispositivos / Recursos Kaspersky ESET McAfee Por tipo de porta/barramento (por exemplo, USB, FireWire, serial, etc.) ✔ Parcial2 ✔ Por tipo de dispositivo de conexão (por exemplo, mídia removível, impressora, CD/DVD, etc.) ✔ ✔ ✔ Por nível de grupo de usuários do Active Directory ✔ ✔ Criação de listas brancas com base nos números de série de dispositivos ✔ ✔ Granularidade de permissões de leitura/gravação de acesso de dispositivos com programação ✔ ✔ Gerenciamento de permissões de acesso temporário ✔ ✔ Políticas de 'negação padrão' baseadas em prioridades ✔ Sophos Symantec Trend Micro ✔ ✔3 ✔ ✔ Controle de dispositivos baseado em políticas: (por exemplo, número de série acima de tipo de dispositivo e tipo de dispositivo acima de nível de barramento) ✔2 ✔ ✔ ✔ Parcial Parcial4 Parcial (sem programação) (sem programação) (sem programação) ✔ Observação: 1. Células vazias indicam que o recurso não está presente. 2. O ESET fornece suporte ao bloqueio de mídia removível. No cliente, o administrador pode adicionar uma porta específica como exceção. O ESET não fornece suporte a outros bloqueios em nível de barramento. 3. Somente USB. 4. Usando regras de controle de aplicativos Fonte: Tolly, outubro de 2011 Controle de Aplicativos Em ambientes de pequenas, médias e grandes empresas e corporações, o gerenciamento de aplicativos em endpoints e as ameaças relacionadas pode se tornar um trabalho de tempo integral. Cenários de “Negação Padrão” e “Permissão Padrão” A negação padrão significa que, quando o produto de segurança de endpoints estiver instalado, os aplicativos terão o acesso “negado” automaticamente, a menos que sejam explicitamente “aprovados” pelo administrador. O Kaspersky oferece um conjunto de categorias predefinidas da nuvem e regras locais para gerenciar a “negação padrão” através da criação de listas brancas administrativas personalizadas e a “permissão padrão” através da definição de categorias de aplicativos que devem ser bloqueados. Tabela 3 Os engenheiros da Tolly avaliaram a capacidade das soluções de fornecer formas convenientes para excluir os processos necessários do sistema e os atualizadores confiáveis. O Kaspersky fornece categorias “golden image”1 e “atualizadores confiáveis” que devem ser permitidas no cenário “negação padrão”. Entre os concorrentes, apenas o McAfee implementa a “negação padrão” através da préverificação do cliente e das listas brancas de todos os aplicativos atuais. ESET, Sophos, Symantec e Trend Micro não oferecem esse recurso. Embora cada abordagem exija uma atenção inicial dos administradores, certamente é muito menos trabalhoso a longo prazo usar a abordagem “negação padrão”. A segurança aumentada dos endpoints reforçados e bloqueados exige muito menos atenção dos administradores, pois não é possível executar códigos não autorizados ou malware no sistema. Controle de Aplicativos baseado em Políticas O Kaspersky permite que os administradores de rede tenham um alto nível de controle sobre os endpoints e seus aplicativos através de ferramentas para elaborar seus próprios menus de categorias que devem ser bloqueadas/ permitidas usando ferramentas de registro e inventário para criar categorias personalizadas a partir de uma lista de todos os aplicativos disponíveis. (Consulte a Tabela 1.) Categorias do Registro / Lista de Inventário O Kaspersky permite que os administradores obtenham todos os aplicativos existentes e arquivos executáveis associados (hash MDS) em clientes em tempo real para o console de gerenciamento e então criem políticas personalizadas. Além da criação de categorias personalizadas a partir de um 1 “Golden Image” e “atualizador confiável” são usados pelo Kaspersky para descrever categorias de aplicativos que incluem processos necessários do sistema. © 2011 Tolly Enterprises, LLC Tolly.com Página 3 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 #211132 Recursos de Relatórios e Gerenciabilidade do Kaspersky Endpoint Security 8 para Windows versus ESET, McAfee, Sophos, Symantec e Trend Micro Recursos de Relatórios e Gerenciabilidade Personalização da geração de relatórios com filtros Utilização de modelos de relatórios internos úteis e relevantes (por exemplo, relatório resumido e em nível de gerenciamento, relatório de atividades e violações de políticas) Personalização de notificações de usuários (por exemplo, porque um aplicativo foi bloqueado, qual política gerou o bloqueio e quem deve ser contatado na organização) Kaspersky ESET McAfee Sophos Symantec Trend Micro ✔ ✔ ✔ ✔ ✔ ✔ ✔ ✔ ✔ ✔ ✔ ✔ Parcial2 ✔ ✔ ✔ ✔ Observação: 1. Células vazias indicam que o recurso não está presente. 2. Disponível para o controle da Web, mas não para o controle de aplicativos Fonte: Tolly, outubro de 2011 registro, somente o Kaspersky fornece a p rox i m a d a m e n te 1 0 0 c a te g o r i a s predefinidas que são atualizadas pelo banco de dados em nuvem (por exemplo, navegadores, ferramentas de segurança, jogos, etc.). O Sophos fornece categorias de modelos para criar políticas, mas elas são internas e não estão disponíveis em tempo real. Como resultado, alguns modelos podem não funcionar com as versões mais recentes, como ocorreu neste teste (o Cliente FileZilla versão 3.5.1). Os administradores de ESET, Sophos, Symantec e Trend Micro devem inserir manualmente o nome e o caminho do arquivo ou o hash dos arquivos executáveis para adicioná-los às políticas de aplicativos. Metadados, soma de verificação e filtragem de caminhos de arquivos Os engenheiros também avaliaram a capacidade dos produtos de detectar aplicativos específicos permitidos ou bloqueados usando diversos filtros diferentes, como metadados (ou seja, nome do arquivo, versão, nome do aplicativo), caminho do arquivo (ou seja, caminho local ou UNC2) e somas de verificação para gerenciar e criar suas próprias políticas. O Kaspersky fornece suporte a todas as opções anteriores. Tabela 4 O McAfee fornece suporte parcial a metadados, somente por nome de arquivo, mas não à entrada de somas de verificação e caminhos de arquivos. O Symantec fornece suporte somente à entrada de somas de verificação e caminhos de arquivos, enquanto o Trend Micro só fornece suporte a caminhos de arquivos. Monitoramento/Restrição de Privilégios de Aplicativos Além controlar os aplicativos que são executados e por quem, os administradores de rede também podem direcionar como os aplicativos são executados através do monitoramento e da restrição de privilégios. Assim, é possível permitir que um aplicativo seja executado com determinados parâmetros, mas assim que o aplicativo tenta alterar o sistema através do acesso ao Registro, a arquivos do sistema e/ou a determinadas configurações do sistema, ele é bloqueado. (Consulte a Tabela 1.) Integração com o Active Directory Este teste avaliou a capacidade de integração dos produtos com o Microsoft Active Directory e de usar grupos de usuários existentes para definir permissões para os aplicativos usarem esses grupos. O Kaspersky e o McAfee integram-se ao Active Directory, enquanto as outras soluções testadas, ESET, Sophos, Symantec e Trend Micro, não conseguem usar grupos de usuários existentes do Active Directory. Monitoramento de Vulnerabilidades Os engenheiros testaram a capacidade dos produtos de verificar e analisar aplicativos, tanto da Microsoft quanto de terceiros, e listar vulnerabilidades e seu nível de gravidade. O Kaspersky fornece monitoramento de aplicativos da Microsoft e de terceiros utilizando o console do Security Center. O ESET pode mostrar apenas as atualizações disponíveis da Microsoft em clientes, mas não no ESET Remote Administrator Console. O ESET não fornece suporte à funcionalidade de monitoramento de vulnerabilidades de terceiros. O McAfee pode monitorar vulnerabilidades de aplicativos da Microsoft e de terceiros, mas exige a adição do McAfee Risk Advisor e do McAfee Vulnerability Manager ou Policy Auditor. 2 O caminho UNC (Universal Naming Convention) descreve o local de um volume, diretório ou arquivo por nome de servidor, um nome compartilhado e um caminho de arquivo opcional. © 2011 Tolly Enterprises, LLC Tolly.com Página 4 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 Sophos, Symantec e Trend Micro não têm nenhum recurso de monitoramento de vulnerabilidades. Controle da Web Embora o ponto central da cobertura de endpoints se concentre nos aplicativos, como a maioria dos malwares são disseminados pela Web, a presença de controles da Web integrados faz parte da segurança de endpoints. Controle da Web por Categoria de Recursos/Tipo de Dados Para avaliar os recursos de controle da Web, os engenheiros da Tolly testaram os recursos de bloqueio/permissão, aviso por URL (foi usado o www.google.com), tipo de categoria de conteúdo interno (ou seja, salas de bate-papo/ fóruns, webmail, sites de jogos, redes sociais, etc.) e tipo de dados, para determinar se as soluções podiam bloquear determinados tipos de dados, como vídeo, arquivos executáveis, arquivos compactados, etc. Os engenheiros descobriram que o Kaspersky Endpoint Security 8 é o único produto de proteção de endpoints entre os testados que fornece gerenciamento e proteção na Web abrangente em um único produto. O McAfee exige produtos adicionais para obter níveis semelhantes de funcionalidade. (Consulte a Tabela 2.) O Kaspersky também fornece suporte a políticas de controle de “aviso”, de forma que, se um usuário entrar em um site monitorado ou proibido (por exemplo, o Facebook), ele receberá um aviso de que, se optar por continuar, seu uso poderá ser auditado pelo administrador. As soluções ESET e Symantec podem bloquear/ permitir somente de acordo com o URL, e as soluções testadas de Sophos e Trend Micro não têm nenhum recurso de controle da Web e exigem a compra de soluções adicionais para obter níveis semelhantes de controle da Web. (Consulte a Tabela 2.) © 2011 Tolly Enterprises, LLC Integração com o Active Directory Os engenheiros também testaram a capacidade de integração dos produtos com o Microsoft Active Directory (AD) para usar grupos de usuários e políticas específicas de usuários definidas anteriormente. A capacidade de utilizar esses dados organizacionais existentes no portal do administrador economiza um tempo significativo ao configurar e atribuir políticas da Web para a organização. Permissão/Bloqueio com Base em Hora/Data Outro nível de controle reside na capacidade de ajustar as políticas da Web, não apenas em relação ao tipo de usuário, mas também à hora do dia, permitindo/bloqueando os recursos da Web com base na hora/data. Por exemplo, os administradores podem bloquear sites de redes sociais, como Facebook e Twitter, das 9h às 17h, e permiti-los fora do horário de trabalho. O Kaspersky oferece esses recursos, enquanto as regras de firewall do McAfee e do Symantec fornecem suporte à programação, mas o McAfee SiteAdvisor não (consulte a Tabela 5). ESET, Sophos e Trend Micro não fornecem suporte à programação. Relatórios de Uso da Web Além disso, o console de administração do Kaspersky fornece um relatório de uso detalhado do computador para atividades de navegação na Web, de forma que os administradores podem rastrear o histórico de navegação por estação de trabalho. Controle de Dispositivos Dispositivos de mídia removível, como USB, DVD/CDs e impressoras, também podem ser possíveis pontos de entrada de ameaças. Controle de Dispositivos Baseado em Políticas Os engenheiros da Tolly avaliaram a capacidade das soluções de controlar o uso de dispositivos compatíveis com os computadores da empresa. Os engenheiros testaram a capacidade dos produtos de definir as portas ou os barramentos (USB, FireWire, serial, Tolly.com #211132 PCMCIA, etc.) que podem ser usados por tipos de dispositivos a qualquer momento por qualquer usuário específico. Kaspersky, McAfee e Symantec conseguem controlar o acesso de dispositivos por tipo de porta e tipo de dispositivo conectado. O ESET fornece suporte somente ao bloqueio de mídias removíveis. O ESET pode adicionar uma porta específica como exceção, mas não fornece suporte a outros níveis de bloqueio de barramento. O Sophos oferece permissão/bloqueio com base no tipo de dispositivo conectado, mas não por porta. O Trend Micro fornece suporte somente ao controle por tipo de porta USB e três tipos de dispositivos. Integração com o Active Directory As permissões também podem ser definidas pelo administrador de rede. Os engenheiros testaram a capacidade das soluções de obter dados existentes do Microsoft Active Directory para conceder permissões para grupos de usuários existentes. Entre os produtos testados, apenas o Kaspersky e o McAfee tinham esse recurso, que permite a fácil criação de políticas específicas para usuários/grupos de usuários. ESET, Sophos, Symantec e Trend Micro não conseguem definir políticas para usuários específicos usando o Active Directory. Criação de Listas Brancas por Número de Série Em relação a este recurso, os engenheiros da Tolly avaliaram a capacidade dos produtos de obter eventos de acesso de dispositivos com os números de série dos clientes e permitir que os administradores criassem exceções de políticas. Kaspersky, McAfee e Sophos oferecem aos administradores uma forma de autorizar automaticamente dispositivos confiáveis com base no número de série do dispositivo e não apenas no tipo de dispositivo. ESET, Symantec e Trend Micro não oferecem esse recurso. Página 5 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 #211132 Soluções Testadas Fornecedor Produto Versão Kaspersky Security Center 9.0.2756 Kaspersky Endpoint Security 8 for Windows 8.1.0.629 ESET Remote Administrator Console 4.0.138 + ESET Smart Security Business Edition 4.2.71.2 McAfee ePO 4.6.0 (Build: 1029) McAfee Agent 4.6.0.1694 McAfee Application Control 5.1.2.8122 McAfee Host Intrusion Prevention 8.0.0.1741 McAfee SiteAdvisor Enterprise Plus 3.0.0.476 McAfee Virus Scan Enterprise 8.8.777 McAfee Risk Advisor 2.6.0.160 McAfee Data Loss Prevention (McAfee Device Control License) 9.1.100.7 McAfee Web Filtering for Endpoint 3.0.0.165 Kaspersky Lab ESET Software McAfee, Inc. McAfee Vulnerability Manager McAfee Web Reporter Sophos, Ltd. Symantec Corp. Trend Micro, Inc. Sophos Enterprise Console 4.7.0.13 Sophos Endpoint Security and Control 9.7.6 Symantec Endpoint Protection Manager 12.1.671.4971 Symantec Endpoint Protection 12.1.71.4971 Trend Micro OfficeScan 10.5 (Build: 1083) Tabela 5 Fonte: Tolly, outubro de 2011 Granularidade de Permissões de Leitura/ Gravação Os engenheiros da Tolly avaliaram se os produtos testados podiam ou não gerenciar a capacidade dos usuários de ler e/ou gravar arquivos em um dispositivo. Este teste também avaliou se os produtos podiam determinar as permissões com base em uma programação de data/hora. O Kaspersky e o McAfee oferecem restrições programadas de leitura/ gravação, enquanto o Sophos, o Symantec e o Trend Micro oferecem © 2011 Tolly Enterprises, LLC somente as restrições, sem recursos de programação. O ESET não oferece essa funcionalidade nos produtos testados. Gerenciamento de Permissões de Acesso Temporário Os engenheiros da Tolly testaram se as soluções permitiam que os usuários solicitassem acesso temporário quando um dispositivo era bloqueado e se os administradores podiam conceder o acesso. Os usuários do Kaspersky e do McAfee podem solicitar essa permissão temporária. Em Trend Micro, Sophos, ESET e Symantec, isso não é possível. Tolly.com Política de “Negação Padrão” Para esse cenário, os engenheiros da Tolly avaliaram se as soluções fornecem suporte a regras de controle de dispositivos com prioridades. Essas prioridades incluem a de número de série sobre tipo de dispositivo ou de tipo de dispositivo sobre tipo de porta (nível de barramento). Todas as soluções, exceto as Symantec e Trend Micro, podem ser configuradas para usar essas políticas. Página 6 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 Facilidade de Uso Os engenheiros da Tolly envolveram-se em vários cenários de teste relacionados às responsabilidades cotidianas dos administradores. Os recursos como categorias internas, integração com o Active Directory e programação de políticas consideram o administrador, sendo voltados para o a p rove i t a m e nto d e i n fo r m a çõ e s existentes e a criação de políticas que podem ser configuradas e gerenciadas com o mínimo de trabalho. Os engenheiros da Tolly observaram que o Kaspersky é a única solução testada que fornece esses recursos de forma extensiva, juntamente com as políticas de controle de aplicativos, da Web e de dispositivos em um único produto. Os engenheiros descobriram que, embora o McAfee forneça suporte à maioria dos recursos, são necessários quase 10 componentes/produtos/ módulos para isso. Alguns deles são extensões ou pacotes, mas alguns exigem servidores dedicados. Consulte a Tabela 5. Outras soluções não têm nenhuma política de controle da Web, e os administradores podem usar apenas os firewalls para bloquear determinados URLs. Metodologia de Teste e Configuração do Laboratório de Testes Metodologia de Teste Os engenheiros da Tolly usaram uma máquina virtual Windows Server 2008 R2 e uma máquina virtual Windows 7 Enterprise 32 bits para cada solução. Uma unidade USB foi usada para os testes de controle de dispositivos. © 2011 Tolly Enterprises, LLC Para os testes de controle de aplicativos e listas brancas, foram usados Firefox, Chrome, Skype, AIM, Adobe Reader, FileZilla FTP Client, uTorrent, iTunes, Microsoft Internet Explorer e Microsoft Office 2007. O Adobe Reader 9.0 foi usado para testar o recurso de monitoramento de vulnerabilidades de aplicativos. Controle de Aplicativos Os engenheiros avaliaram diversas áreas da funcionalidade de controle de aplicativos: “negação padrão”; registro de aplicativos, inventário de aplicativos, políticas de controle usando metadados, políticas de controle usando somas de verificação, políticas de controle usando caminhos de arquivos, categorias préexistentes, integração com o Active D i re c to r y, m o n i to ra m e n to d e vulnerabilidades de aplicativos e restrição de privilégios de aplicativos. Os engenheiros da Tolly ativaram o cenário “negação padrão” com a exclusão dos processos necessários do sistema e atualizadores confiáveis. Se o sistema Windows é executado sem problemas e pode ser atualizado, é considerado que a solução fornece suporte ao cenário “negação padrão”. Em relação ao registro de aplicativos, se a solução fornece uma lista de aplicativos com todos os aplicativos relacionados acima (obtidos dos clientes ou préconfigurados) e os administradores podem criar políticas de controle de aplicativos usando os itens da lista, é considerado que a solução fornece suporte a permissão/bloqueio de determinados aplicativos por meio de um registro de aplicativos. Em relação ao inventário de aplicativos, se a solução fornece uma lista de inventário de arquivos executáveis com os arquivos executáveis existentes (por exemplo, skype.exe, chrome.exe, aim.exe, etc.) em todos os clientes, e os Tolly.com #211132 administradores podem criar políticas de controle de aplicativos usando os itens da lista, é considerado que solução fornece suporte a permissão/bloqueio de determinados aplicativos por meio da lista de inventário de arquivos executáveis. Se a solução fornece suporte à criação de políticas de controle de aplicativos u s a n d o m e t a d a d o s d e a rq u i vo s executáveis, como nome de arquivo, versão, nome do aplicativo, versão do aplicativo e fabricante, é considerado que a solução fornece suporte a permissão/bloqueio de determinados aplicativos por meio dos metadados do arquivo executável. Os engenheiros da Tolly avaliaram se as soluções fornecem suporte à criação de políticas de controle de aplicativos usando a soma de verificação (por exemplo, MDS ou SHA1) de arquivos executáveis, sendo considerado que a solução fornece suporte a permissão/ bloqueio de determinados aplicativos por meio da soma de verificação de arquivos executáveis. Para determinar se uma solução fornece suporte à criação de políticas de controle de aplicativos usando um caminho local (por exemplo, C:\Arquivos de Programas \AIM) ou um caminho UNC (por exemplo, \\sampleserver\share \applications) para permitir/bloquear a execução de todos os arquivos executáveis no caminho, é considerado que a solução fornece suporte a permissão/bloqueio de determinados aplicativos por meio do caminho do local de arquivos executáveis. Para testar se uma solução fornece suporte à criação de políticas de controle de aplicativos com categorias de aplicativos pré -configuradas (por exemplo, navegadores, ferramentas de segurança, jogos, etc.) para bloquear/ permitir todos os aplicativos nas Página 7 de 8 Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 categorias, é considerado que a solução fornece suporte a permissão/bloqueio de determinados aplicativos por meio da categorização da funcionalidade do aplicativo. Os engenheiros da Tolly testaram a categoria de navegadores usando Chrome, Firefox e IE. Se uma solução fornece suporte à opção de especificar um usuário/grupo de usuários do Active Directory existente na política de controle de aplicativos, é considerado que a solução fornece suporte à permissão ou ao bloqueio de um usuário ou grupo de usuários específico. Para o teste de monitoramento e restrição de privilégios de aplicativos, os engenheiros da Tolly testaram se a solução fornece suporte à proibição de um programa, por exemplo, o AIM, m o d i fi c a r a s c o n fi g u r a ç õ e s d e inicialização do Windows. Em caso positivo, a solução apresenta esse recurso. Se o console de gerenciamento de uma solução fornece uma lista de todas as vulnerabilidades de aplicativos da Microsoft e de terceiros existentes em cliente com sinalizadores de gravidade, é considerado que ela fornece suporte ao monitoramento e à priorização de vulnerabilidades de aplicativos. Controle da Web Os engenheiros da Tolly avaliaram os dispositivos testados para determinar se tinham recursos de permissão/bloqueio/ aviso quando programados por: URL, categorias de conteúdo e tipos de dados. As categorias de conteúdo são definidas como se a solução fornecesse categorias internas que pudessem ser selecionadas, como sites de jogos, sites de redes sociais, webmail e bate-papo/fóruns, etc. Os tipos de dados são definidos como se a solução pudesse bloquear um determinado tipo de dados, como vídeo, © 2011 Tolly Enterprises, LLC arquivos executáveis e arquivos compactados, etc. A funcionalidade foi avaliada de acordo com a presença dessa opção no portal do administrador. Controle de Dispositivos Os engenheiros da Tolly avaliaram se as soluções podem controlar bloqueio/ permissão usando a “Negação Padrão” de acordo com a porta (barramento), o tipo de dispositivo, o grupo de usuários (obtido do Active Directory), o número de série, a criação de listas brancas por número de série, permissões de leitura/ gravação com programação e o gerenciamento de acesso temporário. Para a “negação padrão”, os engenheiros da Tolly avaliaram se a solução pode ser controlada por regras com prioridades (ou seja, número de série sobre tipo de dispositivo e tipo de dispositivo sobre nível de barramento). Para o “barramento”, os engenheiros da Tolly testaram se a solução pode bloquear um dispositivo de acordo com a porta, como USB, FireWire, Serial, PCMCIA, etc. Para testar bloqueio/permissão “por tipo”, os engenheiros da Tolly avaliaram se a solução pode bloquear dispositivos removíveis, como impressoras, armazenamento, CD/DVD, Wi-Fi, etc. Os engenheiros testaram se é possível sincronizar uma solução com usuários/ grupos de usuários do Microsoft Active Directory e usá-los para criar uma política de bloqueio/permissão personalizada. Para a criação de listas brancas baseadas em números de série, os engenheiros da Tolly avaliaram se a solução pode obter eventos de acesso de dispositivos com os números de série dos dispositivos dos clientes e permite que os administradores criem exceções de políticas (dispositivo confiável). Tolly.com #211132 Os engenheiros da Tolly definiram o recurso de gerenciamento de permissões de acesso temporário para as soluções que permitem que os usuários solicitem acesso temporário quando um dispositivo é bloqueado e se os administradores podem conceder o acesso. O fato de os usuários poderem solicitar esse acesso ao administrador determina se o recurso está presente no produto testado. A programação e a granularidade de permissões de leitura/gravação são definidas pelos engenheiros da Tolly de acordo com a capacidade da solução de permitir que o usuário leia os arquivos no dispositivo, ou leia e grave no dispositivo. A programação é definida como a capacidade de definir políticas com base em data/hora. Avaliação Comparativa de Recursos do Kaspersky Endpoint Security 8 Sobre a Tolly As empresas do Grupo Tolly fornecem serviços de TI de classe mundial há mais de 20 anos. A Tolly é líder global em fornecimento de serviços de validação de terceiros para fornecedores de produtos, componentes e serviços de TI. Você pode entrar em contato com a empresa através do email [email protected] ou pelo telefone +1 561.391.5610. Visite a Tolly na Internet, em: http://www.tolly.com #211132 Interação com os concorrentes De acordo com o Fair Testing Charter da Tolly, antes do início dos testes, a equipe da Tolly convidou representantes de ESET, McAfee, Sophos, Symantec e Trend Micro para participar do projeto e forneceu detalhes sobre os testes e a metodologia propostos. Representantes de ESET, McAfee e Sophos optaram por participar desta análise. Quando da conclusão dos testes, ESET, McAfee e Sophos confirmaram seus resultados. Os representantes de Symantec e Trend Micro optaram por não participar desta análise. Para obter mais informações sobre o Tolly Fair Testing Charter, visite: http://www.tolly.com/FTC.aspx. Termos de Uso Este documento é fornecido gratuitamente para ajudá-lo a entender se um determinado produto, tecnologia ou serviço merece ser melhor investigado para suas necessidades específicas. Qualquer decisão de compra de um produto deve ser baseada em sua própria avaliação da adequação, de acordo com suas necessidades. Este documento nunca deve ser usado em substituição à consulta de um profissional de negócios ou de TI qualificado. Essa avaliação concentrou-se em ilustrar o desempenho e/ou recursos específicos dos produtos e foi realizada em condições controladas de laboratório. Determinados testes podem ter sido ajustados para refletir o desempenho em condições ideais; o desempenho pode variar em condições reais. Os usuários devem executar testes com base em seus próprios cenários reais para validar o desempenho em suas próprias redes. Foram tomadas as medidas razoáveis para garantir a precisão dos dados contidos neste documento, mas podem ocorrer erros e/ou enganos. O teste e a auditoria documentados aqui também podem depender de várias ferramentas de teste cuja precisão está além de nosso controle. Além disso, o documento depende de determinadas declarações do patrocinador, cuja verificação está além de nosso controle. Entre elas, o software/hardware testado está em produção ou em linha de produção e está ou estará disponível para os clientes comerciais em um formato equivalente ou melhor. Da mesma forma, este documento é fornecido “na forma em que se encontra”, e a Tolly Enterprises, LLC (Tolly) não oferece nenhuma garantia, declaração ou compromisso, expresso ou implícito, e não aceita nenhuma responsabilidade legal, direta ou indireta, pela precisão, perfeição, utilidade ou adequação das informações contidas neste documento. Ao analisar este documento, você concorda em assumir todos os riscos do uso de qualquer informação contida nele, e aceita todos os riscos e responsabilidades por perdas, danos, custos e outras consequências resultantes direta ou indiretamente de informações ou materiais disponíveis neste documento. A Tolly não é responsável, e você concorda em isentar a Tolly e suas afiliadas relacionadas de qualquer responsabilidade por quaisquer perdas, danos ou prejuízos resultantes ou decorrentes de seu uso ou de sua confiança em qualquer das informações fornecidas neste documento. A Tolly não oferece qualquer declaração sobre a adequação de qualquer produto ou empresa descrita neste documento para investimentos. Você deve obter suas próprias consultorias independentes, sejam no âmbito jurídico, contábil ou outros, antes de fazer quaisquer investimentos ou projetos relacionados a quaisquer informações, produtos ou empresas descritos neste documento. No caso de traduções para idiomas estrangeiros, o documento em inglês é considerado prioritário. Para garantir a precisão, use apenas documentos obtidos diretamente por download no site Tolly.com. Nenhuma parte de nenhum documento pode ser reproduzida, integral ou parcialmente, sem a permissão específica por escrito da Tolly. Todas as marcas comerciais usadas neste documento são propriedade de seus respectivos proprietários. Você concorda em não usar nenhuma marca comercial de forma integral ou como parte de suas próprias marcas comerciais em relação a quaisquer atividades, produtos ou serviços que não sejam nossos, ou de forma que possa ser considerada confusa, enganosa ou ilusória, ou de forma depreciativa para nós ou nossas informações, nossos projetos ou desenvolvimentos. lgohgpxe-mts-02Nov2011-VerO © 2011 Tolly Enterprises, LLC Tolly.com Página 8 de 8

Baixar