Trabalho realizado por: Rui Martins Nº14 ackup & egurança Interna Introdução • Backups - Um dos pontos importantes nos sistemas baseados em redes de computadores é a possibilidade de recuperação da informação e a manutenção dos processos no caso de falhas dos componentes de hardware e ou software. • Os aplicativos nas empresas podem gerar grandes quantidades de informações e a cópia e guarda de uma quantidade significativa dessas informações no formato de arquivos é chamado backup. • A tendência actual é um crescimento contínuo das necessidades de armazenamento dos dados. Backup e Restore • Normalmente o backup1 é uma tarefa administrativa de responsabilidade do administrador do sistema. • Trata-se de uma cópia da informação contida num banco de dados local ou remoto, sendo, na prática, uma réplica dos dados originais actuais. • Têm de ser guardados num outro local seguro. • As cópias de segurança são fundamentais em qualquer sistema. • No caso de uma perda de dados mais séria no sistema, somente estas podem devolver os arquivos do usuário de volta. • Existe uma grande ligação entre backup e restore. PARA MAIS INFORMAÇÕES... 1 Backup - também conhecido como cópia de segurança ou reserva Backup Vs Restore • Os backups são cópias de segurança que permitem à empresa ou usuário estar seguro de que, se uma falha grave ocorrer nos computadores assim como nos servidores, esta não implicará a perda total da informação contida no sistema. • Backups físicos e backups lógicos. • “Fitas de Backup” • A forma como e feita os backups pode variar de empresa para empresa. Backup Vs Restore • O Restore2 é a recuperação dos arquivos do sistema. Ao fazer um backup dispomos de uma cópia dos dados em outro local, seja ele físico ou virtual. • Através do Restore os dados são recuperados e repostos no sistema no formato anterior ao problema ou do erro fatal ocorrido no banco de dados. • É necessário uma boa etiquetagem dos backups pois só assim se faz um restore mais rápido e eficiente. PARA MAIS INFORMAÇÕES... 2 Restore – recuperação de dados Armazenamento de Dados • Deve guardar os backups num sitio seguro mas acessível. • Devem ser guardados num local que ofereça condições mínimas de segurança. • Quantas mais vezes fizer backups do mesmo tipos de dados mais probabilidade tem de os assegurar. • A forma correcta é fazer duas copias de dados do original e guardar uma copia na empresa num cofre e outra em casa do administrador ou dono. Continuação • Existem no mercado técnicas diferentes de apoio nos processos de backup e recuperação: • ASPs (Auxiliary Storage Pool)- Os discos podem ser separados em conjuntos específicos o que permite isolar objectos do cliente. Quando houver falha nos discos, alguns objectos não são afectados, reduzindo, assim, a possibilidade de perda dos dados; Mirrored (espelhamento) - É a técnica onde os discos são espelhados, ou seja, é feita uma cópia exacta de cada um em servidores diferentes. Em caso de falhas ou perda de um disco, o outro assume inteiramente o papel até a substituição do disco com problemas. O segundo servidor pode estar localizado a qualquer distância do primeiro. O Restore será feito em tempo real. Continuação – • Dual System Semelhante ao espelhamento, temos dois sistemas onde um deles (primário) actualiza constantemente o outro (secundário), permitindo assim a existência de uma base de dados duplicada e actualizada. Quando o sistema primário falha, o sistema secundário assume o seu papel; - • Device Parity Protection O device parity tem a tecnologia similar ao do RAID-5 (redundant array of independent disks) e permite a actualização permanente dos dados fazendo depois os respectivos backups. Tipos de Backups É feita uma cópia com os dados mais importantes. Backups Cópia Simples Periodicidade É feita uma cópia integral por exemplo (Base de dados) Copia Normal Diário Diferencial Ao Fazer o backup vai só gravar os dados modificados Incremental Substitui por completo os dados Tipos de Armazenamento • Fitas: A fita é o mais tradicional meio de cópia de dados. Pode ser armazenada na própria empresa ou fora dela. Também pode ser descarregada numa máquina de contingência da empresa. • Dentre os modelos de fitas de backup, pode-se destacar a fita DAT (Digital Audio Tape): • Considerada eficiente para backup, a fita DAT nos primeiros modelos atingiam no máximo 5Gb de armazenamento nominal. A leitura e gravação dos dados serão feitos de acordo com a capacidade da fita (acesso sequencial). • Discos: São os Zip Disks, Jazz Disks, as disquetes, os HD’s, dvd’s e os cd’s, Segurança Interna • Segurança interna procura assegurar a confidencialidade e a integridade dos dados a partir dos acessos da intranet3. • A intranet usa o mesmo sistema que a Internet, portanto podem circular todos os tipos de dados. • • • Se bem explorada e utilizada, uma intranet pode revolucionar a cultura de uma empresa, pois é um excelente meio para automatizar a empresa. Como na Internet a intranet tem um risco elevado de segurança. É necessário proteger informação confidencial de acessos não autorizados, sejam do exterior, sejam do interior da empresa. PARA MAIS INFORMAÇÕES... 3 Uma intranet é uma rede organizada que usa a tecnologia da web para ajudar as empresas a comunicar entre si. Segurança Interna • Segurança passa por adoptar uma “politica de desconfiança”. • Pesquisas efectuadas revelam que a maioria dos casos de invasão partem do interior da empresa. • As causas podem variar: – Trabalhadores descontentes (invadem o sistema propositadamente); – Erros cometidos sem intenção; – Despedimentos (apagarem de propósito dados importantes da empresa); – Inexperiência de um trabalhador; – Distracção de um funcionário; Por tudo isto é necessário a segurança interna de um sistema e tratar estas causas todas de igual modo. Continuação • A forma mais eficaz passa por controlar os tipos de dados que os utilizadores têm acesso. • Existem programas capazes de verificação de segurança interna (SysCat). • Programas deste tipo dão certos tipos de privilégios a determinados utilizadores. • Determina eventuais falhas de configurações ou alterações e repõe-as. • Outra forma é limitar o acesso exterior (a Internet), porque permite transmitir informações do interior da empresa para a internet. • Facilitando o trabalho aos hackers. Rui Martins

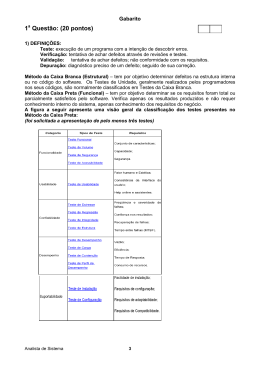

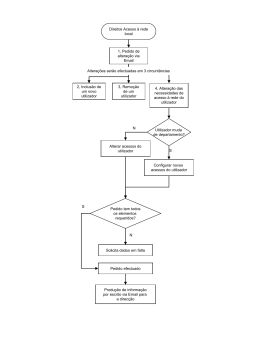

Baixar