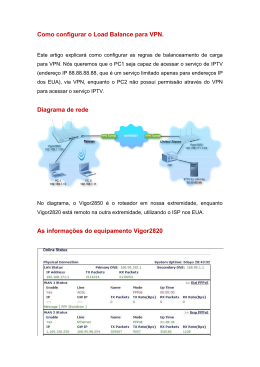

Redes Privadas Virtuais: Segurança com IPSec Faculdade de engenharia elétrica e de computação - FEEC Segurança em comunicação de dados – IA012 Andrea Enriquez AGENDA 1. INTRODUÇÃO 2. REDES PRIVADAS VIRTUAIS TIPOS DE IMPLEMENTAÇÃO VPN ARQUITETURAS VPN PROTOCOLOS VPN 3. PROTOCOLO IPSec 4. SERVIÇOS DE SEGURANÇA DE IPSec 5. AMEAÇAS VPN 6. CONCLUSÕES Introdução As organizações precisam redes com - Segurança - Alcance geográfico - Confiabilidade - Rentabilidade econômica Manter redes privadas envolve investimento hardware e software para criar amplas redes de serviço (LAN, MAN, WAN). A economia e custos é a poderosa atração que oferecem as Redes Privadas Virtuais VPN. Redes Privadas Virtuais VPN VPN é uma tecnologia de rede que permite uma extensão segura da rede de área local (LAN) ao longo de uma rede pública ou não controlada como a Internet, por meio de um processo de encapsulamento e criptografia de pacotes de dados. Redes Privadas Virtuais VPN Elementos VPN • • • • • • • Servidor VPN Cliente VPN Túnel Conexão VPN Protocolos Dados de Túnel Rede de trânsito Redes Privadas Virtuais VPN • Um atacante deve interceptar e decifrar o pacote. • Para um ataque man in the middle entre um servidor e um cliente, é necessário ter acesso a pelo menos uma das chaves privadas para sessões de autenticação. • As chaves usadas para criptografar os dados, devem ser conhecidas só pelas partes envolvidas, trocadas cada certo tempo e revogadas quando seja necessário. Tipos de Implementação VPN HARDWARE • Implementam configurações a nível de roteadores ou firewalls para fazer a conexão remota a uma rede privada virtual. • São seguros e fáceis de usar. • Oferecem ótimo desempenho, porque não desperdiçam ciclos do processador executando um sistema operacional. SOFTWARE • Conjunto de programas sobre um dispositivo hardware não dedicado para realizar a conexão VPN. • Usados quando os dois pontos de conexão VPN não são controlados pela mesma organização. • Mais complexidade na configuração. • Mas sacrificam algo de desempenho. Arquiteturas VPN Acesso Remoto VPN Uma vez feita a conexão ea autenticação do usuário, ele pode acessar aos mesmos recursos como se fosse parte da rede de área local. Intranet VPN O servidor VPN da sede central, aceita conexões de entrada desde servidores ou sites específicos e estabelece o túnel VPN. Os servidores das filiáis se conectam ao escritório central através do túnel. Arquiteturas VPN Extranet VPN WLAN VPN Os túneis são criados entre o servidor da rede corporativa e o servidor VPN na rede da outra empresa. Aumenta a complexidade dos sistemas de controle de acesso e de autenticação. Atualmente, a maioria dos gateways VPN podem estabelecer vários túneis seguros para várias empresas. A rede de tránsito é a mesma rede de área local em vez da Internet. Protocolos VPN 5. Sessão 4. Transporte TLS /SSL 3. Rede IPSec 2. Conexão L2TP L2F 1. Fisica PPPT TLS "Transport Layer Security"/SSL "Secure Sockets Layer" Netscape Communications 1999 -março de 2011. Proporciona autenticação e privacidade da informação, mediante criptografía. L2TP "Layer 2 Tunneling Protocol” Combinação de PPTP e de L2F. Permite túneis multiponto . L2F "Layer 2 Forwarding" Foi criado por Cisco. Capaz de trabalhar com meios como Frame Relay ou ATM. Permite túneis com mais de uma conexão. PPTP “Point to Point Tunneling Protocol” Foi criado por Microsoft e outras empresas, para realizar transferências seguras de clientes remotos a servidores em redes privadas. Protocolo IPSec Incorpora segurança em IP Atua na camada de rede, protegendo e autenticando os pacotes IP. Fornece confidencialidade, integridade e autenticação através de algoritmos de criptografia simétrica (DES, 3DES,AES..), funções de hash (MD5, SHA-1), criptografia de chave pública (RSA) e certificados digitais (X.509v3). Três componentes principais; dois protocolos de segurança, AH e ESP u um protocolo de segurança de chaves IKE Modular IPSec AH Authentication Header ESP Encapsulated Security Payload IKE Internet Key Exchange Authentication Header AH Adiciona um cabeçalho para garantir integridade e autenticação dos pacotes IP. Pode detectar pacotes alterados Utiliza diferentes algoritmos MD5 ou SHA-1 Não fornece confidencialidade Suporta dois modos de uso, transporte e túnel Autenticathion Header AH Modo Transporte • Next header : códigos definidos pela IANA • Payload Length: tamanho do pacote AH • SPI: associação de segurança para o desencapsulamento • Sequence number : número incremental • Authentication data : código do resumo Modo Túnel Encapsulated Security Payload ESP A mensagem é cifrada com uma chave ESP e depois inclui o conteúdo cifrado no datagrama IP Especifica o modo de cifrado (DES, 3DES,AES, Blowfish,entre outros. ) Oferece integridade e autenticação O formato consiste em um cabeçalho e um "trailer" de autenticação contíguo aos dados transportados. Encapsulated Security Payload ESP Modo Transporte • • • • • • • SPI: associação de segurança (SA) Sequence number : número de sequência Payload data : armazena carga útil cifrada Padding: proteção de análise criptoanalítico Pad Length: tamanho de padding Next Header: tipo de protocolo do pacote Authentication Data: função HMAC do pacote Modo Túnel Internet Key Exchange IKE Produto da integração de ISAKMP e Oakley O objetivo principal do IKE é estabelecer uma conexão criptografada e autenticada entre duas entidades, afim de negociar através dela os parâmetros necessários para estabelecer as associações de segurança IPSec. Internet Key Exchange IKE Fase 1 • O objetivo é estabelecer um canal seguro e autenticado entre dois nós • É utilizado um algoritmo de criptografia simétrica e um HMAC. • As chaves necessárias são obtidas a partir da chave mestra, que é obtida através do algoritmo Diffie-Hellman • Requer um passo de autenticação Fase 2 • As características da conexão ESP ou AH e todos os parâmetros de segurança necessários em IPsec são negociados através do canal seguro IKE Simulação Serviços de segurança de IPSec Integridade e autenticação da origem dos dados • O protocolo AH é o mais adequado, se não for necessário a criptografia. • A opção de autenticação do protocolo ESP não inclui o cabeçalho de IP. Confidencialidade • Função de criptografia incluída no protocolo ESP. Neste caso, é aconselhável ativar a opção de autenticação (IETF-RFC3552). • ESP efetua um padding nos dados do pacotes. Esta é uma proteção útil contra análise de tráfego. Serviços de segurança de IPSec Detecção de repetições • ESP quanto AH incorporam um método para detecção de pacotes repetidas. O método referido é um número de sequência incluído no cabeçalho ESP ou AH (232 -1 pacotes por SA). Controle de acesso: autenticação e autorização • O uso de ESP ou AH requer chaves e elas são distribuídas com IKE, existe a garantia de que apenas os computadores desejados são envolvidos na comunicação. • Uma autenticação válida não implica acesso completo aos recursos, IPSec também fornece funções de autorização (Tos). Não repúdio • É possível utilizando IKE com autenticacão atraves de certificados digitais. Ameaças às VPN 1. Interrupção 2. Intercepção 3.Modificação Os serviços do sistema ou os dados de uma comunicação se perdem, ficam inválidos ou indisponíveis Um elemento não autorizado acessa um objeto em particular O objeto acessado perturbado é e 4.Fabricação Uma entidade não autorizada inseri objetos falsos no sistema Ameaças às VPN IPSec IPSec pode ser vulnerável a ataques como: Man in the middle Caso de interceptação e modificação de identidade, onde um atacante monitora a comunicação entre duas partes, falsifica as identidades das extremidades e assim, fica recebendo o tráfego de dados em ambas direções. • Man in the middle • Negação do serviço (DoS) Denegação do serviço Dos Caso de interrupção que tem a finalidade de degradar a qualidade do serviço de um sistema ou uma rede até que fique em estado não operativo ou inacessível Causando uma perda de conectividade da rede Consumindo a largura de banda da rede Sobrecarregando os recursos computacionais do sistema da vítima Denegação do serviço Dos De acordo com Hackmageddon, os ataques DDos lidera a tabela de técnicas de ataque conhecidos com um percentagem de 23%, no ano 2013 Os governos e as indústrias têm sido os alvos preferidos para ataques cibernéticos com 23% e 22% respectivamente. Denegação do serviço Dos Saturação. O tempo de CPU Memoria Largura de banda Acessos para sistemas externos Espaço em disco ou alimentação dos sistemas Modificação na configuração. Alterar ou remover a configuração de qualquer elemento vital para o sistema, geralmente servidores ou roteadores 08 de novembro 2014, as páginas do presidente da Singapore foram violadas, depois que as autoridades anunciaram medidas contra o grupo Anonymous. 2013, Syrian Electronic Army acessou o registrador de domínios e alterou a configuração DNS do New York Times, redirecionando o tráfego para outro servidor . Denegação do serviço Dos Destruição. Destruir ou a alterar qualquer um dos componentes do sistema. Memoria Disruptivo. Interrupção da comunicação entre dois dispositivos para alterar o estado da informação e tornar impossível a transferência de informação Disruptivo. Tenta impedir a comunicação entre dois máquinas. • Em dezembro de 2014, uma empresa alemã de aço sofreu um dos primeiros ataques tipo destrutivo. Os atacantes acessaram a rede corporativa, para depois infiltrar-se no sistema de controle industrial, impedir o desligamento eo controle do forno da planta e causar danos massivos na infraestrutura da fábrica. Conclusões Uma VPN é escalável, pode crescer para adaptar-se a mais usuários e diferentes locais, de forma muito mais fácil do que as linhas alugadas. Mas, uma das maiores desvantagens da VPN é sua dependência de fatores que estão fora do controle da organização, incluindo a Internet. Ipsec permite o uso de redes IP para aplicações críticas, como as transações comerciais entre empresas, ao mesmo tempo, é uma solução para os cenários em que é exigida a segurança independentemente da camada de aplicação. Embora, IPsec emprega um mecanismo anti-repetição para detectar e descartar pacotes duplicados ou falsificados que podam ser injetados por um adversário MITM, ele não consegue combater a negação/degradação de serviço (DoS). Referências • A. Delgado Diego, C. Jorquera Carolina, J. Sepúlveda Gabriel e e. Zamora Camila, “Redes Privadas Virtuales”. Universidad Federico Santa Maria, Julio,2014. • Cisco “Conectar oficinas, usuarios y partners de forma segura”. http://www.cisco.com/web/ES/solutions/es/vpn/index.html • F. Pereira Ana, “Estudo da Viabilidade de um Serviço VPN assente numa Arquitectura Redundante,” Faculdade de Engenharia da Universidade do Porto, Fevereiro-2010. • A. Lopez Purificación, “Seguridad Informatica” 3rd ed., vol. 2. Spanha: 2010, pp.150. • T. Rafael, “Diseño e Implementación de una VPN en una empresa comercializadora utilizando IPSec,” Escuela Politécnica Nacional, Março-2006 • G. Gabriel Bollo, “Redes Privadas Virtuales”, Universidad Nacional del Nordeste, Facultdad de ciencias exactas y naturales y agrimensura, Teleprocesso y Sistemas Distribuidos, 2008. • R. Jirapure, S. Jirapure “A Critical Review of Security Mechanisms in Virtual Private Networks,” International Journal of Scientific Engineering and Technology. London, vol. 2, Issue No.12, pp. 529-551, Dezembro-2013. Referências • Stalling William, “Comunicaciones y redes computadores”, vol. 6, Eds Prentice Hall, 1963, pp. 607-608. • IANA Assigned Internet Protocol Numbers, http://www.iana.org/assignments/protocolnumbers/protocol-numbers.xhtml • C. David, INCIBE Instituto Nacional de Ciberseguridad, “Clasificacion de Ataques Dos”, Fevereiro-2015. https://www.incibe.es/blogs/post/Seguridad/BlogSeguridad/Articulo_y_comentarios/Clasificacion_ataq ues_DoS • Hackmageddon, “2013 CYBER ATTACKS STATISTICS (SUMMARY)”, Enero-2014. http://hackmageddon.com/2014/01/19/2013-cyber-attacks-statistics-summary/ • E. Lauren, L. Ferram, ABC News, “New York Times Website Hacked, Syrian Electronic Army Appears to Take Credit”, Agosto-2013. http://abcnews.go.com/Technology/york-times-website-suspects-malicioushack/story?id=20087043 • P. Paganini, Security Affairs, “Cyber attack on German steel factory caused severe damage”, Dezembro de 2014. http://securityaffairs.co/wordpress/31368/cyber-crime/cyber-attack-german-steel-factory.html • P. Santiago, Universidad Tecnológica Nacional, Facultad Regonal La Plata, “Análisis del protocolo IPSec: el estándar de seguridad en IP ”, Facultad Regonal La plata,2001 Perguntas? Associação de segurança Contrato estabelecido após uma negociação que estabelece como uma comunicação IPSec deve ser realizada • Algoritmo de autenticação/criptografia • Chaves Sentido unidireccional IKE É um protocolo produto da integração de dois protocolos complementares ISAKMP e Oakley. • ISAKMP define genericamente o protocolo de comunicação e a sintaxe das mensagens usadas em IKE. • Oakley especifica como executar com segurança uma troca de chaves entre duas partes que não foram previamente conhecidos IKE autenticação Tem vários métodos de autenticação, os dois mais comuns são: 1. Baseado no conhecimento de um segredo compartilhado (uma sequência de caracteres conhecida pelos dois extremos). Empregando funções hash cada parte mostra á outra que sabe o segredo, sem revelar o seu valor; assim que as dois são mutuamente autenticadas. • Para evitar prejudicar a segurança, um novo segredo deve ser configurado de modo diferente para cada par de nós (o número de segredos cresce rapidamente com o número de nós). 2. Certificados digitais. • Está previsto aplicar o método de autenticação X509v3 • Cada nó pode provar sua identidade com a posse da chave privada e com determinadas operações de criptografia pública. Não Repudio O serviço de não-repúdio é tecnicamente possível utilizando IKE através de: • Certificados digitais: Autoridade garante (𝑃𝑈𝐴 , 𝐼𝐷𝐴 ) • Assinaturas digitais: Só A tem 𝑃𝑅𝐴 . A assinatura é criada com uma hash da mensagem e criptografada a chave privada do criador 𝑃𝑅𝐴 . Esta assinatura é uma prova clara de que foi estabelecida uma conexão IPSec com um dispositivo determinado, de modo que este não pode negá-lo.

Download