Instituto de Ciências Exatas Departamento de Ciência da Computação Curso de Especialização em Gestão da Segurança da Informação e Comunicações ADEVANEI DE SANT’ANNA BARRETO Controle de acesso lógico: um estudo sobre o caso da TI na Faculdade UnB Gama Brasília 2012 Adevanei de Sant’Anna Barreto Controle de acesso lógico: um estudo sobre o caso da TI na Faculdade UnB Gama Brasília 2012 Adevanei de Sant’Anna Barreto Controle de acesso lógico: um estudo sobre o caso da TI na Faculdade UnB Gama Monografia apresentada ao Departamento de Ciência da Computação da Universidade de Brasília como requisito parcial para a obtenção do título de Especialista em Ciência da Computação: Gestão da Segurança da Informação e Comunicações. Orientador: Prof. Dr. Sérgio Antônio Andrade de Freitas Universidade de Brasília - Faculdade UnB Gama Brasília Janeiro de 2012 Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão da Segurança da Informação e Comunicações - CEGSIC 2009/2011. © 2012 Adevanei de Sant’Anna Barreto. Qualquer parte desta publicação pode ser reproduzida, desde que citada à fonte. Sr, Adevanei de Sant’Anna Barreto Controle de acesso lógico: um estudo sobre o caso da TI na Faculdade UnB Gama./ Adevanei de Sant’Anna Barreto. – Brasília: O autor, 2012. 69 p.; Ilustrado; 25 cm. Monografia (especialização) – Universidade de Brasília. Instituto de Ciências Exatas. Departamento de Ciência da Computação, 2012. Inclui Bibliografia. 1. Política . 2. Segurança . 3. Informação. I. Controle de acesso lógico: um estudo sobre o caso da TI na Faculdade UnB Gama. CDU 004.056 Dedicatória É com grande orgulho que dedico o estudo realizado à minha esposa, filhos, mãe, parentes e ao meu orientador, Prof. Dr. Sérgio Antônio Andrade de Freitas, que contribuíram de forma singular para minha jornada de estudo. Agradecimentos A Deus que me proporcionou a oportunidade de estudo e preparou o caminho para o conhecimento. Ao meu Orientador: Prof. Dr. Sérgio Antônio Andrade de Freitas, em especial, que por muitas vezes guiou-me sabiamente no caminho assertivo do desenvolvimento do estudo. À minha esposa e filhos pela paciência e compreensão. Ao CEGSIC que me proporcionou a oportunidade de aprendizado. Aos colegas da organização UnB Gama (FGA) que prontamente me auxiliaram no trabalho de pesquisa realizado. “Feliz o homem que persevera na sabedoria, que se exercita na prática da justiça, e que, em seu coração, pensa no olhar de Deus que tudo vê”. Eclesiastes, 14:22 . Lista de Figuras Figura 1 - Infra-estrutura lógica da FGA. ................................................................... 21 Figura 2 - Modelo do login do Windows Vista ...........................................................24 Figura 3 - Modelo do login do Windows 7 ................................................................. 25 Figura 4 - Modelo do login do Windows Vista. ..........................................................25 Lista de Quadros Quadro 1 - dados coletados através do questionário ................................................ 46 Sumário 1 INTRODUÇÃO ....................................................................................................... 15 1.1 Problema ......................................................................................................... 15 1.2 Objetivos .......................................................................................................... 16 1.2.1 Objetivo geral ............................................................................................16 1.2.2 Objetivos específicos ................................................................................ 16 1.3 Estrutura .......................................................................................................... 17 2 Metodologia ............................................................................................................ 18 3 Faculdade UnB Gama (FGA) e os procedimentos de acesso lógico na organização ............................................................................................................... 19 3.1 Universidade de Brasília (UnB)........................................................................ 19 3.2 Faculdade UnB Gama (FGA)........................................................................... 20 3.3 Procedimentos de controle de acesso lógico na FGA ..................................... 21 3.3.1 Descrição das configurações dos Switches .............................................. 21 3.3.2 Acesso à rede na FGA .............................................................................. 23 3.4 Controle de acesso ao usuário ........................................................................ 23 3.4.1 Cadastro de usuário para acesso à internet.............................................. 23 3.4.2 Acesso ao computador administrativo.......................................................24 3.4.3 Controle de acesso usando o Firewall e Proxy ......................................... 27 3.4.4 Servidor de licença FGA ........................................................................... 27 4 Proteções de controle de acesso lógico presentes na norma ABNT ISO/IEC 27002:2005 ............................................................................................................... 29 4.1 Requisitos de negócio para controle de acessos ............................................. 29 4.2 Gerenciamento de acesso do usuário .............................................................30 4.2.1 Registro de usuário ...................................................................................31 4.2.2 Gerenciamento de privilégios .................................................................... 31 4.2.3 Gerenciamento de senha de usuário ........................................................32 4.2.4 Análise crítica dos direitos de acesso de usuário...................................... 32 4.3 Responsabilidades dos usuários ..................................................................... 33 4.3.1 Quanto ao uso de senhas ............................................................................. 33 4.3.2 Equipamento de usuário ........................................................................... 33 4.3.3 Política de mesa limpa e tela limpa ...........................................................34 4.4 Controle de acessos à rede ............................................................................. 34 4.4.1 Política de uso dos serviços de rede .........................................................34 4.4.2 Autenticação para conexão externa do usuário ........................................ 35 4.4.3 Identificação de equipamento em redes....................................................35 4.4.4 Proteção de portas de configuração e diagnóstico remoto .......................35 4.4.5 Segregação de rede .................................................................................. 36 4.4.6 Controle de conexão de rede .................................................................... 36 4.4.7 Controle de roteamento de rede................................................................36 4.5 Controle de acessos ao sistema operacional .................................................. 36 4.5.1 Procedimento seguro de entrada no sistema (log-on)...............................37 4.5.2 Identificação e autenticação de usuário ....................................................38 4.5.3 Sistema de gerenciamento de senha ........................................................38 4.5.4 Uso de utilitários de sistema...................................................................... 39 4.5.6 Limite de tempo de sessão ....................................................................... 39 4.5.7 Limitação de horário de conexão ..............................................................39 4.6 Controle de acesso à aplicação e à informação .............................................. 39 4.6.1 Restrições de acesso à informação ..........................................................40 4.6.2 Isolamento de sistemas sensíveis .............................................................40 4.7 Computação móvel e trabalho remoto .............................................................40 4.7.1 Computação e comunicação móvel ..........................................................40 4.7.2 Trabalho remoto ........................................................................................40 5 Estudo do caso da TI na FGA ................................................................................ 42 6 Análise comparativa das normas técnicas ABNT ISO/IEC 27002:2005, referentes ao controle de acesso lógico com o caso da TI na FGA ........................................... 48 6.1 Análise da política de segurança de controle de acesso ................................. 48 6.2 Análise do gerenciamento de acesso do usuário............................................. 48 6.2.1 Registro de usuário ...................................................................................49 6.2.2 Gerenciamento de privilégio...................................................................... 49 6.2.3 Gerenciamento de senha do usuário ........................................................49 6.2.4 Análise crítica dos direitos de usuário .......................................................50 6.3 Análise da Responsabilidade dos usuários .....................................................50 6.3.1 Uso de senha ............................................................................................50 6.3.2 Equipamento de usuários.......................................................................... 50 6.3.3 Política de mesa limpa e tela limpa ...........................................................51 6.4 Análise do Controle de acesso a rede .............................................................51 6.4.1 Política de uso dos serviços de rede .........................................................51 6.4.2 Autenticação para conexões externa do usuário....................................... 52 6.4.3 Identificação de equipamento em rede .....................................................52 6.4.4 Proteção de portas de configuração e diagnóstico remoto .......................52 6.4.5 Segregação de rede .................................................................................. 52 6.4.6 Controle de conexão de rede .................................................................... 53 6.4.7 Controle de roteamento de rede................................................................53 6.5 Análise do Controle de acesso ao sistema operacional................................... 53 6.5.1 Procedimento seguro de entrada no sistema (log-on)...............................53 6.5.2 Identificadores e autenticação de usuário ................................................. 54 6.5.3 Sistema de gerenciamento de senha ........................................................54 6.5.4 Utilitários de sistema ................................................................................. 54 6.5.5 Linha de tempo de sessão ........................................................................ 55 6.5.6 Limitação de horário de conexão ..............................................................55 6.6 Análise do Controle de acesso à aplicação e à informação.............................55 6.6.1Restrições de acesso à informação ...........................................................55 6.6.2 Isolamento de sistema sensível ................................................................56 6.7 Analise da utilização de Computação móvel e trabalho remoto ......................56 6.7.1 Computação e comunicação móvel ..........................................................56 6.7.2 Trabalho remoto ........................................................................................56 7 Análise e conclusão................................................................................................58 8 Considerações finais ..............................................................................................60 Bibliografia e fontes consultadas ............................................................................... 61 Anexo I – Questionário procedimentos de segurança de controle de acesso lógico na FGA ......................................................................................................................63 Anexo II – questionário sobre controle de acesso .....................................................65 Resumo Esse estudo buscou contribuir para melhoria da segurança da informação na FGA, a partir da comparação dos procedimentos de controle de acesso presentes na FGA, com a norma técnica ABNT ISO/IEC 27002:2005, referentes ao controle de acesso lógico. Os dados foram coletados através de questionário, entrevista e observação direta. Esse trabalho infere que a FGA aplica parcialmente a norma técnica ABNT ISO/IEC 27002:2005, contudo mantém procedimentos que atendem a necessidade da organização. Conclui-se ser conveniente que o controle de acesso lógico em uma organização seja implementado em conformidade com a norma técnica ABNT ISO/IEC 27002:2005, pois protege os ativos de informação e assegura um adequado nível de segurança das informações. Palavras Chaves: segurança da informação, controle de acesso lógico. Abstract This study sought to contribute to improving information security in the FGA from the comparison of access control procedures present in the organization with the technical standard ABNT ISO / IEC 27002:2005, considering the logical access control. Data were collected through questionnaire, interview and direct observation. This work implies that FGA partially applies the technical standard ABNT ISO / IEC 27002:2005 and maintains procedures that meet the need of the organization. It is concluded that the logical access control in an organization must be implemented in accordance with the technical standard ABNT ISO / IEC 27002:2005, once it protects information assets and ensures an adequate level of information security. Keywords: information security, logical access control. 15 1 INTRODUÇÃO A expressão “Controle de acessos” define um conjunto sistemicamente organizado de barreiras de proteção (física ou lógica), adotadas por uma organização. Tais barreiras têm um papel fundamental em uma organização, pois protegem os ativos organizacionais contra acessos indevidos, além de permitir acesso aos autênticos usuários desses ativos. Segundo Harris (2006, p. 123, citado por FERNANDES, 2009), acesso “é um fluxo de informação que ocorre entre um sujeito e um objeto”. Logo, o fluxo de informações numa organização é protegido pelo sistema de controle de acessos. Segundo Rezende e Abreu (2000), a informação desempenha papéis importantes na definição e na execução de uma estratégia, pois auxilia os executivos a identificar tanto as ameaças quanto as oportunidades para a organização, criando o cenário para uma resposta competitiva mais eficaz. Funciona também como um recurso essencial para a criação de uma organização flexível na qual exista um constante aprendizado, podendo representar poder para quem a possui, pois está integrada com processos, pessoas e tecnologias. Por ser um ativo importante para a organização pública ou privada, necessita ser adequadamente protegida. 1.1 Problema A informação está sendo utilizada com grande freqüência, mas do que em qualquer outro tempo, por isso a segurança da informação deve ser considerada um tema de grande relevância. 16 É necessário proteger os ativos contra as ameaças de todos os tipos garantindo assim a segurança da informação, cuja função é viabilizar os negócios, como o governo eletrônico (e-gov), no caso do setor público. É evitar ou reduzir riscos relevantes Muitos sistemas de informação não foram projetados para serem seguros. A identificação de controles a serem implantados requer um planejamento cuidadoso e uma atenção aos detalhes (ABNT NBR ISO 27002, 2005). Os procedimentos de segurança de controle de acesso lógico em uma organização devem ser cuidadosamente planejados, pois, seus sistemas de informação e redes de computadores são expostos a diversos tipos de ameaças à segurança da informação, tais como: fraudes eletrônicas, espionagem, sabotagem, entre outros. Assim, o problema que se apresenta é como a FGA utiliza os procedimentos de controle de acesso lógico da segurança da informação, e se os mesmos estão em conformidade com norma (ABNT NBR ISO/IEC 27002, 2005), a fim de garantir a proteção das informações. 1.2 Objetivos 1.2.1 Objetivo geral Verificar as proteções de segurança de controle de acesso lógico existentes na TI da Faculdade UnB Gama (FGA) e compará-las com as apresentadas nas normas técnicas ABNT ISO/IEC 27002:2005, referentes ao controle de acesso lógico. 1.2.2 Objetivos específicos -Identificar os procedimentos de segurança (acesso lógico) existentes na FGA, considerando os sistemas: wireless, acesso de usuários, servidor de licença e firewall. -Apresentar o que a norma técnica da ABNT ISO/IEC 27002:2005, relata quanto ao controle de acesso lógico. 17 -Verificar através de documentos, entrevistas, observação direta e questionário se o caso da TI na FGA está em conformidade com as normas técnicas de segurança de controle de acesso lógico proposto pela ABNT ISO/IEC 27002:2005. 1.3 Estrutura O presente trabalho é composto de oito capítulos, cuja estrutura apresenta-se a seguir. O Capítulo 1 contém a introdução, definindo o problema que motivou a pesquisa e os objetivos a que se propõe. O Capítulo 2 apresenta a descrição da metodologia utilizada para o desenvolvimento da pesquisa e os procedimentos adotados para coleta de dados. O Capítulo 3 descreve os procedimentos de acesso lógico na FGA e fornece um panorama do caso da TI quanto ao controle de acesso lógico. O Capítulo 4 apresenta as proteções de controle de acesso lógico presentes na norma ABNT ISO/IEC 27002, referentes ao controle de acesso lógico. O Capítulo 5 apresenta o estudo do caso da TI na FGA. O Capitulo 6 compara as normas técnicas da ABNT, com o caso da TI na FGA. O Capitulo 7 apresenta Análise e conclusão. O Capítulo 8 demonstra as considerações finais. 18 2 Metodologia A coleta de dados foi realizada através de um questionário com 12 questões objetivas baseadas na norma técnica ABNT ISO/IEC 27002:2005 (Anexo I), aplicado aos usuários da FGA (técnicos, docentes, terceirizados e alunos), onde buscou-se identificar os procedimentos adotados na FGA relacionados à segurança de controle de acesso. Responderam ao questionário 34 (trinta e quatro) sujeitos. Foi realizada uma entrevista com a equipe do CPD, a qual é responsável pelo controle de acesso lógico da FGA. Os entrevistados responderam a questões relacionadas ao controle de acesso lógico com base na norma técnica ABNT ISO/IEC 27002:2005 (Anexo II). O pesquisador realizou ainda, observação direta e pesquisa de documentos quanto às ações da segurança da informação relacionada ao controle de acesso lógico. O questionário, as entrevistas e as observações foram feitas de forma individualizada e confidencial, onde as respostas foram anotadas em um caderno e compiladas em um banco de dados para organização das informações. Após a coleta dos dados e o estudo da norma ABNT ISO/IEC 27002:2005, foi feita uma descrição dos procedimentos de segurança de controle de acesso existentes na FGA e verificado se está em conformidade com as normas técnicas de segurança de controle de acesso lógico proposto pela ABNT ISO/IEC 27002:2005. 19 3 Faculdade UnB Gama (FGA) e os procedimentos de acesso lógico na organização Nesse capítulo é descrito alguns aspectos históricos e estruturais referentes à Universidade de Brasília e à FGA, e apresenta os procedimentos de acesso lógico, fornecendo um panorama do caso da TI quanto ao controle de acesso lógico. 3.1 Universidade de Brasília (UnB) A UnB produz o conhecimento obedecendo ao modelo tridimensional de ensino, pesquisa e extensão, garantindo assim uma formação universitária de qualidade. Foi inaugurada em 21 de abril de 1962, e após 49 anos, em 2011, conta com um quadro superior a 8.000 servidores e mais de 30.000 alunos regulares de graduação e pós-graduação. É constituída por institutos, faculdades e centros de pesquisa especializada, com cursos de graduação e de pós-graduação (strictosensu e especializações lato-sensu) A UnB possui ainda, órgãos de apoio, tais como: o Hospital Universitário, a Biblioteca Central, o Hospital Veterinário e a Fazenda Água Limpa (UnB, 2011d). Com o objetivo de ampliar as atividades de ensino, pesquisa e extensão, e de aproximar a universidade de outras localidades distantes do centro de desenvolvimento do Distrito Federal, foi realizada em 19 de outubro de 2007 uma reunião do Conselho Universitário (Consuni), onde oficializou-se a intenção de 20 implementar no Distrito Federal, cursos superiores comprometidos com o desenvolvimento regional (UnB, 2011d). Os cursos estão distribuídos em quatro campus, localizados nas seguintes regiões do Distrito Federal: Plano Piloto, Planaltina, Ceilândia e Gama. (UnB, 2011d). 3.2 Faculdade UnB Gama (FGA) A FGA surgiu em 2008, para atender o que foi proposto em 2007 pelo Consuni , aproximando assim, comunidades de localidades distantes do centro do Distrito federal, à universidade (UnB, 2011c). No início, como não havia um campus da UnB no Gama para instalar a faculdade, foi necessário locar o antigo fórum da cidade para viabilizar o funcionamento da FGA. Com a ampliação dos cursos na FGA e o aumento do quantitativo de alunos, a FGA no segundo semestre de 2011, passou a funcionar em quatro locais distintos: antigo Fórum do Gama, SESC do Gama, Galpão (imóvel alugado no Setor de Indústria do Gama) e o mais recente Campus Novo (UnB, 2011b). No segundo semestre de 2011, a FGA apresenta-se com mais de 1300 alunos efetivos e compõe-se dos seguintes cursos (UnB, 2011a). o Graduação Engenharia Automotiva Engenharia de Energia Engenharia de Software Engenharia Eletrônica o Pós-Graduação Lato Sensu em Engenharia Clínica Laboratórios de Engenharia e Inovação (LEI) Mestrado em Engenharia Biomédica Mestrado em Integridade de Materiais da Engenharia 21 3.3 Procedimentos de controle de acesso lógico na FGA O controle de acesso lógico faz parte da segurança lógica adotada pela organização com o objetivo de proteger dados, programas e sistemas contra tentativas de acessos não autorizados, feitas por usuários ou outros programas (PINHEIRO, 2009). A Figura 1 apresenta a infra-estrutura lógica da TI utilizada na FGA. Figura 1 - Infra-estrutura lógica da FGA. 3.3.1 Descrição das configurações dos Switches Existem dois modelos de switches alocados na FGA. 12 switches do modelo “Enterasys A2H124-24” (sendo de 24 portas ethernet, 2 portas up e down de empilhamento, 1 console serial e 2 portas com suporte a fibra óptica). São os 12 primeiros switches do rack, conforme figura acima. 22 1 switch do modelo “Enterasys 1H582-25” (sendo 24 portas ethernet, 1 porta de console ethernet, com 1 fonte redundante e ele é facilmente identificável no rack, pois é o único de tamanho 2U). Os switches estão logicamente configurados para fazerem a comunicação de 4 redes de dados. Rede Administrativa: a rede administrativa fornece serviços para professores e servidores (técnicos administrativos) da FGA. Conforme a figura 1 existe seis switches para essa rede, switches 1, 2, 3, 9, 10 e 11. Existe um empilhamento entre os switches 1, 2 e 3. Além disso, existe também configurada nesses switches uma VLAN. Sendo que o switch manager dessas VLAN é o 1. Para interligar os demais switches administrativos (9, 10 e 11) são realizadas diversas comutações com os switches do empilhamento. Rede dos Alunos: essa rede fornece serviços aos alunos da FGA. Atualmente ela provê serviços aos computadores alocados nos quatro laboratórios de informática, sendo que dois deles funcionam com rede cabeada e os demais com rede wireless administrativa e rede wireless para atender os alunos no campus. Conforme a figura 1 existe cinco switches para essa rede: switches 4, 5, 6, 7, e 8. Existe ainda, um empilhamento entre esses switches, além de uma VLAN configurada nesses switches. Rede das Câmeras: essa rede está configurada para dá suporte ao serviço de monitoramento de vídeo que existe no prédio do fórum e no Campus novo. Existe uma VLAN configurada nesse switch (switch 12). Rede dos Terminais: essa rede está configurada para fornecer serviços aos dois terminais localizados no piso superior do prédio do fórum. Existe uma VLAN configurada nesse switch (switch 12). 23 3.3.2 Acesso à rede na FGA Através de entrevista com os responsáveis do setor e observação direta, foi identificado que a conexão à rede na FGA ocorre de duas formas: através de cabo, onde um equipamento recebe um cabo conectado diretamente a ele e a porta do Switch; e utilizando wireless (rede local que usa ondas de rádio para fazer uma conexão entre uma rede ou Internet). A rede é dividida em dois grupos, administrativo e alunos. 3.4 Controle de acesso ao usuário Controle de acesso é o processo de autorização de usuários, grupos e computadores a acessar a rede usando permissões e direitos de usuários (MICROSOFT, 2012). 3.4.1 Cadastro de usuário para acesso à internet Conforme descrito pela equipe do CPD e através de observação direta, o cadastro do acesso à internet é dividido em dois grupos: o grupo dos alunos e o grupo de servidores, o qual envolve os grupos de técnicos, docentes e terceirizados. O Cadastro do grupo de alunos é realizado pelo CPD através de listas de matrícula de alunos. A equipe do CPD cadastra os alunos com o nome completo e a matricula, gerando em seguida um login e senha individual para cada aluno. O cadastro do grupo de servidores é realizado através da apresentação de documento de identificação ao membro da equipe do CPD para realização do cadastro nos sistemas de acesso a internet. 24 3.4.2 Acesso ao computador administrativo O acesso para cada grupo da rede é realizada de forma diferenciada, sendo respeitadas as regras criadas internamente no CPD para cada grupo. O grupo administrativo conecta-se de forma cabiada e wireless. As máquinas conectadas com cabo têm sistema operacional instalado e requer login e senha para acesso ao computador (conforme as Figuras 2,3 e 4). Figura 2 - Modelo do login do Windows Vista 25 Figura 3 - Modelo do login do Windows 7 A Figura 4 apresenta melhor segurança de controle de acesso do que os exemplos apresentados nas figuras 2 e 3, pois o usuário deve digitar o login de usuário e senha. Figura 4 - Modelo do login do Windows Vista 26 Após digitar o login, o usuário fica logado à rede e não à internet. Para acessar a internet ele deve utilizar outro login e senha específica para internet. Assim que é iniciado o navegador de sua preferência o sistema solicita o login e a senha. Outra forma de acesso é através de wireless access pointer (ponto de acesso) que é configurado por senha. A equipe do CPD configura o acesso ao ponto wireless na máquina, digitando em oculto o login e a senha, os quais são de conhecimento exclusivo do CPD. A rede do grupo dos docentes está configurada no wireless. O procedimento de acesso a rede wireless é realizada pelo próprio docente, mas a senha (padrão) de acesso wireless deve ser solicitada à equipe do CPD. Estar acessado a rede não significa estar conectado à internet, pois para acessar a internet o docente deve fazer o cadastro de acesso à mesma, como descrito anteriormente. A rede dos alunos não está conectada a rede administrativa e possui um Firewall. Existem quatro laboratórios de informática, conforme já descrito, sendo dois com 81 máquinas cada, conectadas à rede, via cabo e os outros dois laboratórios possuem cada um, 40 máquinas, conectadas via wireless. É disponibilizado para os alunos wireless access pointer (ponto de acesso) no interior do campus. O acesso a rede nos laboratórios é realizada por login e senha comum a todos, seja na rede cabeada ou wireless, mas o acesso a internet depende do cadastro de acesso realizado pela equipe do CPD, onde cada usuário possui login e senhas individualizadas que é de conectividade singular (é permitida uma conexão por vez). A rede dos terminais está configurada para fornecer serviços aos dois terminais localizados no piso superior do prédio do fórum. Essa rede é destinada aos alunos e toda a comunidade acadêmica. A rede das câmeras está configurada para dar suporte ao serviço de monitoramento de vídeo que existe no prédio do fórum e no campus novo. 27 3.4.3 Controle de acesso usando o Firewall e Proxy O servidor de Firewall roda o sistema operacional Debian GNU/Linux 5.0. Os serviços efetivos desse servidor são: roteamento, Proxy e firewall, sendo que os serviços de Proxy e firewall alimentam tanto a rede dos alunos, como a rede dos terminais. O serviço de roteamento e endereçamento das placas de rede (três placas: rede administrativa, rede dos alunos e rede dos terminais) que está rodando nesse servidor é um script. Esse script está localizado no servidor e é um script de inicialização automático. Nesse script está descrito as funções de roteamento entre a rede dos alunos, a rede administrativa e a rede dos terminais; e os endereçamentos de IP da placa das redes citadas. O serviço do firewall também é um script. Na pasta raiz, esse script, no servidor, é um script de inicialização automático. Nesse script está descrito as funções de um firewall comum, além de haver um controle de banda QoS (Quality of Service). QoS é um conceito de organização e priorização de pacotes TCP/IP na rede. Os routers que têm essa funcionalidade são capazes de serem configurados de forma a priorizar certos tipos de pacotes de acordo com sua origem, destino e outros fatores. É usado o QoS quando há algum serviço na rede que deve ser priorizado em detrimento de outros, tanto para a rede dos alunos, quanto para a rede dos terminais. Para o serviço de firewall está sendo utilizado o programa ‘IPTABLES’. Existem dois arquivos importantes, sendo um para bloqueio, que contém a lista de tudo que está bloqueado; e outro arquivo para desbloqueados, que são os arquivos de sites que entram na política de proibição, mas são liberados. Há também um arquivo chamado ‘ACCESS_DENIED’, que é um arquivo html mostrado para o usuário que tenta acessar uma página que está bloqueada. 3.4.4 Servidor de licença FGA A FGA utiliza software que tem dependência de licença de uso, onde as licenças são armazenadas em um servidor que roda o sistema operacional Windows 2003 Server Standard Edition. Sua função é ser servidor de licença de três softwares: ‘catia’, ‘Delmia quest’ e ‘MSC.Software’. Para rodar o server do ‘catia’ é 28 utilizado o programa ‘Arkwin’. Para rodar o serviço tanto do ‘Delmia quest’ quanto do ‘MSC.Softare’ é utilizado o programa ‘FLEXlm’. O acesso a este servidor é realizado diretamente pelo equipamento ao ser iniciado o software. Ele acessa o servidor e verifica se há licença disponível. Tendo resposta positiva o software fica liberado para utilização. 29 4 Proteções de controle de acesso lógico presentes na norma ABNT ISO/IEC 27002:2005 Conforme a norma ABNT ISO/IEC 27002:2005 é conveniente que o acesso à informação seja controlado com base nos requisitos de negócio e segurança da informação e que as regras para esse controle levem em consideração as políticas para autorização e disseminação da informação. Esse capítulo apresenta um resumo dos requisitos de controle de acesso. 4.1 Requisitos de negócio para controle de acessos É propositiva que a política de controle de acesso seja analisada criticamente e documentada tendo como base os requisitos de acesso dos negócios e segurança da informação. É conveniente que as regras de controle de acesso e direitos para cada usuário ou grupo de usuários estejam claramente estabelecidas no documento da política de controle de acesso. É importante considerar neste documento os seguintes requisitos: Requisito de segurança de aplicações de negócio individuais; Identificação de todas as informações referente às aplicações do negócio e os ricos a que as informações estão expostas; 30 Políticas para disseminação e autorização da informação; Consistência entre controle de acesso e políticas de classificação da informação em diferentes sistemas e redes. Legislação existente e obrigações contratuais relacionada à proteção de acesso para dados ou serviços. Perfis de acessos. Administração de direito de acesso em ambiente distribuído e conectado à rede. Segregação de funções para controle de acesso Requisito para autorização formal de pedido de acesso Requisito para análise critica periódica de controle de acesso Gerenciamento dos direitos de acesso. Na especificação de regras para controle de acesso, convém que alguns cuidados sejam considerados: Diferenciação entre as regras que sempre devem ser cumpridas das regras opcionais ou condicionais. Diferenciação entre regras que requerem aprovação do administrador ou outro funcionário. 4.2 Gerenciamento de acesso do usuário O gerenciamento do usuário tem com objetivo assegurar o acesso do usuário autorizado e prevenir acessos não autorizados aos sistemas de informação. Para a distribuição de direito de acesso a sistemas de informação e serviços devem ser adotados procedimentos formais, os quais devem cobrir todo o ciclo de vida de acessos do usuário. 31 4.2.1 Registro de usuário Para o registro de usuário é útil que se tenha procedimentos formalizados de registro e cancelamento de usuários para garantir e revogar acessos em todos os sistemas de informação e serviços. É recomendada a utilização dos seguintes itens nos procedimentos: Utilização de identificador de usuário (ID) único; Verificação de que o usuário tem autorização do proprietário do sistema para a utilização do sistema de informação ou serviço; Verificação periódica para remoção de usuários (ID) e contas redundantes; Solicitar aos usuários a assinatura de uma declaração, a fim de manter a confidencialidade de sua senha pessoal e das senhas de grupos de trabalho; Solicitar aos usuários alteração de senhas que estão sendo fornecidas como iniciais e / ou temporária. 4.2.2 Gerenciamento de privilégios As concessões e uso de privilégios devem ser restritos e controlados, considerando as seguintes diretrizes: Privilégio de acesso de cada produto de sistema; Concessão de privilégios aos usuários em conformidade com a necessidade de uso e com base em eventos consolidados com a política de controle de acesso; Ser mantido registro de todos os privilégios e autorizações concedidas; Desenvolvimento de rotinas a fim de evitar a necessidade de fornecer privilégio aos usuários. 32 4.2.3 Gerenciamento de senha de usuário É conveniente que a concessão de senha seja controlada através de processos e gerenciamentos formais. Dentre os requisitos que devem ser considerados para o processo de gerenciamento de senha de usuário encontram-se: Solicitar aos usuários a assinatura de uma declaração, a fim de manter a confidencialidade de sua senha pessoal e das senhas de grupos de trabalho; Estabelecer procedimentos para verificar a identidade de usuários antes do fornecimento de senha temporária ou substitutiva Senha temporária deve ser única. Usuário deve informar o recebimento de senha. Senhas nunca devem ser armazenadas nos sistemas de forma desprotegida. Senha padrão deve ser alterada logo após instalação de sistemas ou software. 4.2.4 Análise crítica dos direitos de acesso de usuário O gestor deve conduzir intervalos regulares e análise crítica dos direitos dos usuários através de processo formal, considerando os itens a seguir: Os direitos de acesso de usuário devem ser revisados em intervalo de tempo regular; Os direitos de acesso de usuário devem ser analisados criticamente; Revisar autorizações para direito de acesso privilegiado especial; Em intervalo de tempo as alocações de privilégios devem ser revistas. 33 4.3 Responsabilidades dos usuários O objetivo é prevenir o acesso não autorizado dos usuários e evitar comprometimento ou perda da informação através da cooperação dos usuários, da conscientização das responsabilidades de cada um e da política de mesa e tela limpa. 4.3.1 Quanto ao uso de senhas Convém que seja solicitado aos usuários o seguimento de boas práticas de segurança da informação na seleção e uso de senhas. Manter a confidencialidade das senhas; Cuidado com o local onde são anotadas as senhas; Alterar senha com freqüência na indicação de possível comprometimento do sistema ou da própria senha; Criar senha de qualidade, fáceis de lembrar e segura; Modificar a senha regularmente; Modificar a senha temporária no primeiro acesso; Não incluir senha em processos automáticos; Não compartilhar senha de usuários individuais; Não utilizar senhas idênticas com finalidades profissionais e pessoais. 4.3.2 Equipamento de usuário É importante que os usuários entendam a importância de proteger o equipamento contra acesso indevido, logo os usuários devem ser orientados a: Encerrar as sessões ativas não protegidas; Efetuar a desconexão com os computadores da rede; Proteger os equipamentos contra uso não autorizados. 34 4.3.3 Política de mesa limpa e tela limpa Uma política de mesa limpa e tela limpa previnem o risco de acesso não autorizado, dano e perda da informação durante e fora do horário de trabalho. Assim, a política de mesa limpa e tela limpa devem ser amplamente exploradas. 4.4 Controle de acessos à rede O controle de acessos à rede tem como objetivo prevenir o acesso não autorizado aos serviços de rede. É útil que o acesso aos serviços de rede seja controlado tanto no uso interno como no externo, e que os acessos não comprometam a segurança da informação. É necessário que usuários com acesso às redes e aos serviços de rede não comprometam a segurança desses serviços, garantido e assegurando: Uso de interfaces apropriadas; Uso de mecanismos de autenticação apropriados para usuários e equipamentos; Controle de acesso compulsório de usuário aos serviços de informação. 4.4.1 Política de uso dos serviços de rede É conveniente que usuários tenham acesso somente a serviços que tenham sido especificamente autorizados ao uso. Convém que esta política atenda: Redes e serviços de redes que são permitidos de serem acessados; 35 Procedimentos de autorização para determinar que usuário tenha permissão para acessar em quais redes e serviços de redes; Controles de gerenciamento e procedimentos para proteger acesso a conexões de redes; Os meios utilizados para acessar redes e serviços de rede. 4.4.2 Autenticação para conexão externa do usuário Para que os usuários possam utilizar conexão externa é necessária à utilização de métodos apropriados para autenticações baseados no controle de acesso de usuários. É preciso que as conexões a sistemas remotos de computadores sejam autenticadas e conectados a recursos computacionais seguros e compartilhados. 4.4.3 Identificação de equipamento em redes Uma identificação de equipamento é importante para garantir que a comunicação possa somente ser iniciada de um local ou equipamento seguro. Um equipamento identificador pode ser utilizado para conectar-se seguramente. 4.4.4 Proteção de portas de configuração e diagnóstico remoto O uso de uma tecla de bloqueio e procedimentos de suporte para controlar o acesso físico ás portas, como por exemplo, assegurar que as portas de diagnóstico e configuração sejam apenas acessíveis pela combinação do acesso requerido entre o gestor dos serviços do computador e pelo pessoal de suporte do hardware/software; são controles potenciais para o acesso ás portas de diagnóstico e configuração. 36 É conveniente que as portas, serviços e recursos similares instalados em um computador ou recurso de rede que não são especificamente requeridos para a funcionalidade do negócio sejam desabilitados ou removidos. 4.4.5 Segregação de rede Convém que grupo de serviços de informação, usuário e sistema de informação sejam segregados em rede. O método de controle a segurança da informação em grandes redes é dividir em diferentes domínios de rege lógica. 4.4.6 Controle de conexão de rede Em redes compartilhadas, convém que a capacidade dos usuários para conectar-se seja restrita. Convém que os direitos de acessos dos usuários a rede sejam mantidos e atualizados conforme requerido pela política de controle de acesso. 4.4.7 Controle de roteamento de rede É desejável a implantação de controle de roteamento na rede, garantido assim que as conexões e fluxos de informações não violem a política de controle de acesso. Convém que os controles de roteamento sejam embasados no mecanismo de verificação positiva do endereço de origem e destino. 4.5 Controle de acessos ao sistema operacional Convém a utilização de recursos de segurança para restringir o acesso aos sistemas operacionais para usuários autorizados. Estes recursos devem permitir. 37 Autenticação de usuários autorizados; Registro das autenticações ou tentativas de acesso ao sistema; Registro de uso de privilégio especial do sistema; Disparo de alarmes se as políticas de segurança do sistema forem violadas; Fornecer meios apropriados de autenticação; Quando apropriado restringir o tempo de conexão do usuário. 4.5.1 Procedimento seguro de entrada no sistema (log-on) Nos sistemas operacionais convém que o acesso seja controlado por procedimento seguro de entrada sistema (log-on). Existem procedimentos para entrada no sistema operacional que convém serem respeitados, com objetivo de divulgar o mínimo de informação sobre o sistema, um bom procedimento de entra de sistema (log-on): Não mostre identificadores de sistema ou de aplicação até que o processo tenha sido concluído; Mostre aviso geral informando que o computador e somente para usuários autorizados; Não fornecer mensagens de ajuda durante o log-on; Valida informações de entrada somente quando todos os dados de entrada estiverem completos; Limitar o numero de tentativas de entrada no sistema log-on sem êxito; Limitar tempo Maximo e mínimo para procedimento de acesso ao sistema de log-on; Ocultar através de símbolos ou não apresentar senhas quando digitadas; Não transmitir senha em texto via rede. 38 4.5.2 Identificação e autenticação de usuário É conveniente que todos os usuários tenham uma única identificação (ID de usuário) para uso pessoal e exclusivo. Convém que este controle seja aplicado para todos os tipos de usuários, incluído o pessoal de suporte técnico, operacional, administrativo de rede, programadores de sistema e administradores de banco de dados. Convém que os identificadores de usuários (ID de usuários) possam rastrear atividades e responsáveis. 4.5.3 Sistema de gerenciamento de senha Os sistemas para gerenciamento de senhas devem ser interativos e assegurar a qualidade. É conveniente que os sistemas de gerenciamento de senha atendam: Identificado de usuário (ID de usuário) e senha individual; Permitir ao usuário que selecione e modifique suas próprias senhas; incluído procedimento de confirmação de senha; Obrigar escolha de senha de qualidade; Obrigar a troca de senha; Obrigar a troca de senha temporária no primeiro acesso; Registra senhas utilizadas anteriormente e bloquear reutilização; Realizar armazenamento de senhas separados dos dados de sistema; Transmissão de senha deve ser feita de forma protegida. 39 4.5.4 Uso de utilitários de sistema Convém que o uso de programas utilitários que podem ser capazes de sobrepor os controles dos sistemas e aplicações seja restrito e estreitamente controlado. 4.5.6 Limite de tempo de sessão As sessões inativas devem ser encerradas após um período definido de inatividade. 4.5.7 Limitação de horário de conexão Em aplicações de alto risco convém que horários de conexões sejam adotados para proporcionar segurança adicional. 4.6 Controle de acesso à aplicação e à informação Convém que os recursos de segurança da informação sejam utilizados para restringir o acesso aos sistemas de aplicação. O acesso à aplicação e informação deve ser restrito a usuários autorizados. Controlando o acesso dos usuários à informação e as funções de aplicações. Propiciar proteção contra acesso não autorizados para qualquer software capaz de sobrepor ou tomar controle das aplicações ou dos sistemas; Não comprometendo a outros sistemas. 40 4.6.1 Restrições de acesso à informação É conveniente que restrições para acesso sejam baseadas nos requisitos das aplicações individuais do negocio e seja restrito de acordo com o definido na política de controle de acesso. 4.6.2 Isolamento de sistemas sensíveis Para sistemas sensíveis é necessário que exista ambiente computacional isolado e devidamente identificado. 4.7 Computação móvel e trabalho remoto Tem o objetivo de garantir a segurança da informação quando da utilização de recursos da computação móvel e de trabalho remoto. 4.7.1 Computação e comunicação móvel Uma política formal deve ser estabelecida e que medidas de segurança apropriadas sejam adotadas para protegê-la contra riscos do uso de recursos de comunicação móvel, Notebooks, telefones celulares, PDAs e flash disks são hoje os principais dispositivos associados a esse objetivo de controle. 4.7.2 Trabalho remoto Para atividades de trabalho remoto convém que uma política, procedimentos e planos operacionais sejam desenvolvidos. 41 Convém que as organizações somente autorizem os trabalhos remotos se elas tiverem certeza de que as providencias apropriadas e os controles de acessos estão implementados corretamente e de acordo com a política de segurança da organização. 42 5 Estudo do caso da TI na FGA O propósito desse estudo foi identificar o caso da TI na FGA, em relação à segurança de controle de acesso lógico, focando os sistemas: wireless, acesso de usuários, servidor de licença e firewall, tendo em vista a norma técnica da ABNT ISO/IEC 27002:2005. A norma ABNT ISO/IEC 27002:2005, apresenta requisitos para que a organização possa estruturar um sistema de gestão de segurança da informação. Logo, nesse estudo, foi apresentada a norma ABNT ISO/IEC 27002:2005, especificamente, a parte que comenta sobre controle de acesso, recomendada às organizações. A ISO (International Organization for Standardization) é uma organização com sede na Suíça. Foi originada da palavra isonomia e sua função é desenvolver e promover normas que possam ser utilizadas igualmente em todos os países. O Brasil é representado pela Associação Brasileira de Normas Técnicas – ABNT. 43 O Quadro 1 apresenta os dados coletados através do questionário. Questão 1 - Você conhece a Norma Técnica ABNT ISO/IEC 27002? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 2 10 0 Precarizado / Terceirizado 0 5 2 Aluno 0 10 0 Total 2 28 2 Questão 2 - Existem procedimentos de controle de acesso aos sistemas informatizados? Grupo Resposta Sim Não Sem resposta Docente 3 0 0 Técnico 12 0 0 Precarizado / Terceirizado 6 1 0 Aluno 10 0 0 Total 31 1 0 Questão 3 - Você assinou um termo de responsabilidade para acessar os sistemas informatizados? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 0 12 0 Precarizado / Terceirizado 1 6 0 Aluno 0 10 0 Total 1 31 0 44 Questão 4 - A concessão de senha é controlada através de um procedimento formal? Grupo Resposta Sim Não Sem resposta Docente 2 1 0 Técnico 10 2 0 Precarizado / Terceirizado 7 0 0 Aluno 5 5 0 Total 24 8 0 Questão 5 - A senha pessoal pode ser dividida com colegas do setor? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 1 11 0 Precarizado / Terceirizado 2 5 0 Aluno 0 10 0 Total 3 29 0 Questão 6 - Os equipamentos físicos que não têm acesso restrito estão sob a responsabilidade do setor? Grupo Resposta Sim Não Sem resposta Docente 2 1 0 Técnico 10 2 0 Precarizado / Terceirizado 7 0 0 Aluno 5 5 0 Total 24 7 0 45 Questão 7 - O usuário tem acesso somente aos sistemas e informações que a ele foi autorizado? Grupo Resposta Sim Não Sem resposta Docente 2 1 0 Técnico 10 2 0 Precarizado / Terceirizado 5 2 0 Aluno 3 7 0 Total 20 12 0 Questão 8 - A FGA tem acesso remoto. VPN (virtual private network)? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 2 9 1 Precarizado / Terceirizado 2 5 0 Aluno 3 5 2 Total 7 22 3 Questão 9 - A FGA tem restrição ao uso da internet? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 4 8 0 Precarizado / Terceirizado 5 2 0 Aluno 1 9 0 Total 10 22 0 46 Questão 10 - O CPD tem responsabilidade por toda decisão de controle de acesso na FGA? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 10 1 1 Precarizado / Terceirizado 5 0 2 Aluno 4 6 0 Total 19 10 3 Questão 11 - Na FGA o sistema Wireless de acesso a rede é aberto sem senha? Grupo Resposta Sim Não Sem resposta Docente 0 3 0 Técnico 0 11 0 Precarizado / Terceirizado 0 7 0 Aluno 9 1 0 Total 9 22 0 Questão 12 - O controle de acesso na FGA apresenta segurança quanto ao acesso de sites, tal como o banknet? Grupo Resposta Sim Não Sem resposta Docente 3 0 0 Técnico 10 1 1 Precarizado / Terceirizado 6 1 0 Aluno 7 3 0 Total 26 5 1 Quadro 1 - dados coletados através do questionário 47 A seguir é apresentada uma análise das respostas dadas a cada pergunta do questionário: Questão 1 - apresentou que a maioria dos entrevistados desconhece a norma técnica ABNT ISO/IEC 27002:2005. Questão 2 - demonstrou que a FGA utiliza-se de sistemas informatizados e que é aderente a maioria dos usuários. Questão 3 - evidencia que não é assinado termo de responsabilidade. Em observação direta não foi encontrado documento (termo de responsabilidade). Questão 4 - o procedimento dos alunos é diferente dos servidores, e nos dois grupos existem processos formais. Isto também foi confirmado através de observação direta. Questão 5 - diferente do esperado foi identificado que 3 usuários pensam que sua senha pode ser dividida com outros colegas. Questão 6 - foi identificado que a maioria conhece a responsabilidade do setor referente aos equipamentos existentes na organização. Questão 7 - diferente do esperado foi identificado que 12 dos 32 usuários consideram que têm acesso à sistema e informações as quais não foram autorizados. Porém, conforme observação direta, o acesso à sistemas e informações na FGA é realizado somente por usuários autorizados. Questão 8 - A maioria das respostas apresenta que a FGA não possui VPN, e isto foi confirmado em observação direta, pois a UnB possui o serviço, mas ele ainda não foi liberado na FGA. Questão 9 – A rede dos servidores e diferentes da rede dos alunos, as respostas apresentaram o esperado no estudo, que o acesso para servidores não e restrito, e o acesso dos alunos existe restrições. Questão 10 – As maiorias das respostas apresentam que a responsabilidade pelas decisões sobre controle de acesso lógico e responsabilidade do CPD. Questão 11 - a FGA trabalha com acesso wireless diferenciado para servidores e para alunos. O acesso dos servidores é realizado através de senha de acesso e dos alunos é aberto sem senha. Questão 12 - conforme esperado, a maioria dos entrevistados tem confiança na segurança da rede da FGA para acessar site de Bancos. 48 6 Análise comparativa das normas técnicas ABNT ISO/IEC 27002:2005, referentes ao controle de acesso lógico com o caso da TI na FGA De acordo com o descrito no capítulo 2 e o apresentado no capítulo 3, este estudo apresenta a análise acerca do estudo de caso da TI na FGA. 6.1 Análise da política de segurança de controle de acesso Conforme a norma ABNT ISO/IEC 27002:2005, a política de segurança de controle de acesso é um dos requisitos de negócio para a organização. De acordo com o que foi pesquisado, na FGA não foi encontrado um documento específico sobre uma política de segurança de controle de acesso, porém existem documentos normativos e regras elaboradas pela equipe do CPD. 6.2 Análise do gerenciamento de acesso do usuário A norma ABNT ISO/IEC 27002:2005 assegura o acesso de usuários autorizados e está dividido em 4 sub itens: 49 6.2.1 Registro de usuário A norma ABNT ISO/IEC 27002:2005 recomenda a existência de um procedimento formal de registro e cancelamento de usuário. A FGA realiza registro de usuários e para isso se utiliza de um procedimento formal. Já o processo de cancelamento não segue a norma, pois é realizado de forma aleatória, conforme apresentado no capítulo 4. 6.2.2 Gerenciamento de privilégio A norma ABNT ISO/IEC 27002:2005 recomenda que privilégios sejam restritos e controlados no uso de concessões. O gerenciamento de privilégio é dividido em dois núcleos na FGA, um é realizado na própria FGA pela equipe do CPD e a outra se encontra no campus Darci Ribeiro (unidade central da UnB) que fica em Brasília, conforme apresentado no capítulo 4. 6.2.3 Gerenciamento de senha do usuário Segundo a norma ABNT ISO/IEC 27002:2005 deve ser realizado formalmente através de processo. Na FGA, de acordo com o capítulo 2, este procedimento é formalizado e atende aos usuários do administrativo e os alunos, garantindo assim maior segurança da informação. O gerenciamento de senha de acesso a rede na FGA é realizado através de senha de acesso e após o acesso deve-se digitar outra senha para acessar a internet, a qual é solicitada ao abrir o navegador. 50 6.2.4 Análise crítica dos direitos de usuário O gestor deve analisar críticas dos direitos de acesso, de acordo com a norma ABNT ISO/IEC 27002:2005. Conforme visto no capítulo 4, o processo na FGA é realizado pela equipe do CPD sem um período de tempo determinado. É realizada uma limpeza nos registros de acesso e depois eles são reconfigurados a todos que tem necessidade de acesso. 6.3 Análise da Responsabilidade dos usuários A norma técnica ABNT ISO/IEC 27002:2005, apresenta a cooperação dos usuários como sendo útil para garantir a segurança da informação. É subdividida em 3 itens: 6.3.1 Uso de senha A conscientização do usuário é conveniente para o comprometimento do usuário com os serviços, recursos e informações. Conforme já visto no capítulo 4, a FGA não possui um programa de conscientização da utilização de senha, porém a equipe do CPD faz recomendações constantemente sobre boas práticas de segurança da informação e utilização de senhas, que são transmitidas através de e-mail institucional. 6.3.2 Equipamento de usuários Convém que os usuários assegurem que o equipamento tenha proteção adequada. (ABNT ISO/IEC 27002:2005). 51 Na FGA não existem regras formais para este procedimento, porém após observação direta realizada pelo pesquisador, notou-se que está implícito a todos os usuários o cuidado que se deve ter com o encerramento de sessões e desligamento dos equipamentos, inclusive de equipamentos que não estão conectados a rede de computador. 6.3.3 Política de mesa limpa e tela limpa Segundo a ABNT ISO/IEC 27002:2005, convém que a política de mesa limpa e rela limpa garanta a segurança da informação. Na FGA não há uma política de mesa limpa e tela limpa, mesmo assim em observações diretas aos usuários no setor de trabalho foi verificado que a maioria tem o hábito de manter suas mesa e telas de computadores limpos, conforme comentado no capítulo 4. 6.4 Análise do Controle de acesso a rede De acordo com a ABNT ISO/IEC 27002:2005, convém que exista controle no acesso a rede interna e externa. Este item está dividido em 7 subitens. 6.4.1 Política de uso dos serviços de rede Os usuários somente devem receber acesso para os serviços que tenham sido especificamente autorizados (ABNT ISO/IEC 27002:2005). Conforme capítulo 4, na FGA existe uma política dos serviços de rede, e os procedimentos são controlados e gerenciados. 52 6.4.2 Autenticação para conexões externa do usuário Devem-se adotar métodos apropriados de autenticação para controlar o acesso de usuários remotos (ABNT ISO/IEC 27002:2005). Na FGA este serviço ainda não está em funcionamento e não são realizadas conexões externas de usuários na rede da FGA, conforme exposto no capítulo 4. 6.4.3 Identificação de equipamento em rede Segundo a norma técnica ABNT ISO/IEC 27002:2005, convém existir identificação de equipamento conectado a rede e sua localização. Nos capítulos 2 e 4, vimos que a FGA realiza o reconhecimento de equipamento por cruzamento de acesso do login com endereço Mac do equipamento, sendo possível identificar o equipamento com o usuário que logou. 6.4.4 Proteção de portas de configuração e diagnóstico remoto Convém a existência de controle de acessos físicos e lógicos às portas de diagnósticos e configurações (ABNT ISO/IEC 27002:2005). Na UnB existe o controle de portas gerenciadas pelo CPD central. Quando necessário o CPD da FGA solicita liberação de portas, sendo assim respeitada a proteção de portas, conforme já citado no capítulo 4. 6.4.5 Segregação de rede Os grupos de serviços de informação, usuários e sistemas de informação, conforme a ABNT ISO/IEC 27002:2005, devem ser segregados em redes. 53 A FGA conforme descrito na Figura 1, capítulo 2, tem sua rede segregada com domínios e redes diferenciadas. 6.4.6 Controle de conexão de rede A norma técnica ABNT ISO/IEC 27002:2005 cita que para redes compartilhadas convém que a capacidade dos usuários para conectar-se seja restrita. Conforme apresentado no capítulo 2, é adotado na FGA regras de controle de conexões de rede limitando a capacidade de conexões à rede. 6.4.7 Controle de roteamento de rede Convém que seja baseado no mecanismo de verificação positiva de endereços e de origem de destino (ABNT ISO/IEC 27002:2005). Na figura 1, capítulo 2, é apresentado o servidor de roteamento. A FGA utiliza recursos de roteamento e Proxy. 6.5 Análise do Controle de acesso ao sistema operacional De acordo com a ABNT ISO/IEC 27002:2005, o controle de acesso ao sistema operacional é utilizado para restringir acesso aos sistemas operacionais para usuários autorizados e está dividido em 6 subitens: 6.5.1 Procedimento seguro de entrada no sistema (log-on) Os sistemas operacionais devem ser controlados por procedimento seguro de acesso (log-on) (ABNT ISO/IEC 27002:2005). 54 O acesso aos sistemas que dependem de logon, apresentado no capítulo 2, é gerenciado por dois locais distintos: o primeiro na FGA e o segundo na UnB (Darci Ribeiro). 6.5.2 Identificadores e autenticação de usuário De acordo com a norma ABNT ISO/IEC 27002:2005, convém que os usuários possuam um identificador único (ID de usuário).e este procedimento deve ser respeitado por todos os usuários. Conforme comentado no capítulo 2, a FGA utiliza-se de ID único para acesso a internet e alguns sistemas, porém outros têm vários usuários usando o mesmo ID, como exemplo, pasta compartilhada na rede para um grupo trabalhar em conjunto. 6.5.3 Sistema de gerenciamento de senha É necessária a existência de gerenciamento de senha capaz de ter interatividade e que assegure senhas de qualidade (ABNT ISO/IEC 27002:2005). Não foi encontrado na FGA um sistema de gerenciamento de senha que obrigue o usuário a realizar trocas de senhas, como já visto no capítulo 4. 6.5.4 Utilitários de sistema A norma técnica ABNT ISO/IEC 27002:2005 cita que é conveniente o uso de programas utilitários que possam sobrepor os controles de sistemas e aplicações. Conforme exposto no capítulo 2, em laboratórios de atendimento aos alunos existe a aplicabilidade de uso de utilitários de sistema, este está atribuído a um servidor de licença. 55 6.5.5 Linha de tempo de sessão Convém que exista encerramento de sessão após um período de inatividade. O capítulo 4 apresenta que a FGA não possui servidores (máquinas) responsáveis por esta atividade, porém esta atividade está presente nos sistemas operacionais dos equipamentos e é utilizado por todos. 6.5.6 Limitação de horário de conexão Segundo a ABNT ISO/IEC 27002:2005, é útil que se utilize restrições de horário para aplicações de alto risco visando proporcionar segurança adicional à organização. Na FGA não se utiliza a limitação de horário de conexão e foi observado, como exposto no capítulo 4, que não existe a necessidade de implantação. 6.6 Análise do Controle de acesso à aplicação e à informação De acordo com a ABNT ISO/IEC 27002:2005, a utilização dos recursos de segurança à informação servem para restringir o acesso aos sistemas de aplicações, que está dividido em 2 subitens. 6.6.1Restrições de acesso à informação É conveniente que o acesso à informação e às funções dos sistemas de aplicações pelo pessoal de suporte e pelos usuários seja restrito em conformidade com o definido na política de controle de acesso (ABNT ISO/IEC 27002:2005). A FGA possui servidores (máquina) responsáveis por controlar os direitos de acesso de usuários e aplicações bem como a saída de aplicações, conforme apresentado nos capítulos 2 e 4. 56 6.6.2 Isolamento de sistema sensível De acordo com a norma técnica ABNT ISO/IEC 27002:2005, é útil que os sistemas sensíveis tenham ambiente computacional isolado. Nos capítulos 2 e 4, foi citado que existe ambiente específico e reservado para atender a necessidade de isolamento na FGA. 6.7 Analise da utilização de Computação móvel e trabalho remoto Convém que proteção seja proporcional ao risco desta forma específica de trabalho. Deve-se também aplicar proteções ao local de trabalho remoto. Este tópico está dividido em 2 subitens (ABNT ISO/IEC 27002:2005). 6.7.1 Computação e comunicação móvel Segundo a norma técnica ABNT ISO/IEC 27002:2005, quando utilizado recursos de computação e comunicação móvel são necessários cuidados especiais. O capítulo 4 já mostrou que a FGA utiliza-se de recursos de comunicação móvel dividido em dois grupos: administrativo e aluno. A rede wireless do administrativo requer configuração máquina a máquina, realizada pelo CPD. A rede dos alunos é aberta e não requer nenhuma configuração, porém está isolada em uma rede separada, sem contato com outras redes. Para os alunos acessarem esta rede, é necessária uma senha individualizada, configurada pelo CPD. 6.7.2 Trabalho remoto Convém à existência de política, planos operacionais e procedimentos, e que os mesmos sejam desenvolvidos e implementados buscando garantir segurança na atividade de trabalho remoto (ABNT ISO/IEC 27002:2005). 57 Não foi observada, de acordo com o exposto no capítulo 4, a utilização desta forma de trabalho pela FGA. 58 7 Análise e conclusão A segurança das informações e dos sistemas de computação de uma organização exige cada vez mais atenção e formação especializada das equipes que atuam na área de TI, pois a complexidade dos aspectos de segurança da informação evolui rapidamente. O controle de acesso lógico protege os ativos de informação, evitando prejuízos incalculáveis à organização, portanto é necessário investir ainda mais no nível de segurança, tamanho o grau de dependência no que se refere às informações. É essencial também, priorizar a segurança da informação nas organizações em termos de recursos humanos e financeiros, considerando os riscos a um ataque ou quebra de sigilo que podem ocorrer. Considerando que a segurança da informação segundo a NBR ISO/IEC 17799:2005 refere-se à proteção da informação contra ameaças às informações, sendo obtida a partir da implementação de um conjunto de controles de segurança (políticas, processos, procedimentos, estruturas organizacionais e funções de hardware e software) e que o controle de acesso lógico é parte da estrutura de segurança da informação, percebe-se a fundamental importância de seguir os requisitos presentes na ABNT ISO/IEC 27002:2005 para a proteção das informações, a fim de que não ocorram acessos não autorizados aos ativos da informação. 59 Na FGA encontramos um caso de TI adequado, pois no controle de acesso lógico estão presentes as normas legais, regulamentos e diretrizes que interferem nos requisitos de segurança da informação. Esse trabalho infere que a FGA aplica parcialmente as normas ABNT ISO/IEC 27002:2005, porém possui procedimentos que atendem à necessidade da organização. Contudo, havendo uma atenção maior voltada à norma citada, a organização garantirá maior segurança e proteção aos seus ativos de informação. 60 8 Considerações finais A segurança e o controle é um compromisso da organização e vimos a partir desse trabalho que a FGA vem cumprindo com este compromisso. Essa pesquisa sugere que os gestores adotem também, outros requisitos importantes ainda não contemplados no controle de acesso lógico da FGA, mas que estão presentes na norma técnica ABNT ISO/IEC 27002:2005. Essa monografia contribui para uma nova visão e conscientização a todos os envolvidos com a segurança da informação, porém os estudos e investimentos nesta área devem ser constantes, pois tudo que está relacionado à segurança é dinâmico, devido às ameaças que surgem diariamente. 61 Bibliografia e fontes consultadas ABNT - Associação Brasileira de Normas Técnicas. ABNT NBR 27002:2005 Tecnologia da informação - Técnicas de segurança - Código de prática para a gestão da segurança da informação. 2a. ed. Rio de Janeiro: ABNT, 2005. FERNANDES, Jorge Henrique Cabral. Controle de acesso. Brasília: GSIC302 V.1.2. Curso de Especialização em Gestão da Segurança da Informação e Comunicações: 2009/2011. Departamento de Ciências da Computação da Universidade de Brasília. 2010. HARRIS, Shon. CISSP Certification Exam Guide. 3th Edition. [sl.]: Osborne / MgGraw-Hill. 965p. 2006. MICROSOFT TECHNET – BIBLIOTECA. Disponível em: http://technet.microsoft.com/pt-br/library/cc732699(WS.10).aspx. Acesso em 02-01-2012. NORMA COMPLEMENTAR nº 07/IN01/DSIC/GSIPR. Estabelece as Diretrizes para Implementação de Controles de Acesso Relativos à Segurança da Informação e Comunicações, nos órgãos e entidades da Administração Pública Federal, direta e indireta – APF. PINHEIRO,José Maurício. Auditoria e Análise da Segurança da Informação: segurança física e lógica. Centro Universitário Geraldo de Biasi (UGB), 2009. 62 REZENDE, Denis Alcides; ALINE França de Abreu. Tecnologia da informação. São Paulo: Atlas. 2000. UNIVERSIDADE DE BRASÍLIA – UnB. Disponível em: http://www.fga.unb.br/unbgama. Acesso em 23-12-2011a. UNIVERSIDADE DE BRASÍLIA – UnB. Disponível em: http://www.fga.unb.br/unbgama/historico-2. Acesso em 23-12-2011b. UNIVERSIDADE DE BRASÍLIA – UnB. Disponível em: http://www.unb.br/novos_campi. Acesso em 23-12-2011c. UNIVERSIDADE DE BRASÍLIA – UnB. Disponível em: http://www.unb.br/sobre. Acesso em: 23-12-2011d. 63 Anexo I – Questionário procedimentos de segurança de controle de acesso lógico na FGA Prezado (a) colega, estou realizando uma pesquisa sobre segurança de controle de acesso lógico, a qual faz parte do meu Trabalho de Conclusão do Curso de Especialização em Segurança da Informação e Comunicações. Gostaria de contar com sua valiosa participação para que eu possa dar continuidade à pesquisa. Atenção: não será necessário identificar-se. Agradeço antecipadamente sua colaboração. Adevanei de Sant`anna Barreto. RESPONDA COM (X) AS SEGUINTES QUESTÕES: QUANTO À CLASSIFICAÇÃO DO USUÁRIO Docente Técnico Precarizado/Terceirizado Aluno Outros QUANTO AOS PROCEDIMENTOS DE SEGURANÇA DE CONTROLE DE ACESSO LÓGICO NA FGA Nº 01 Você conhece a Norma Técnica ABNT ISO/IEC 27002? Sim Não 64 02 Existem procedimentos de controle de acesso aos sistemas informatizados? 03 Você assinou um termo de responsabilidade para acessar os sistemas informatizados? 04 A concessão de senha é controlada através de um procedimento formal? 05 A senha pessoal pode ser dividida com colegas do setor? 06 Os equipamentos físicos que não têm acesso restrito estão sob a responsabilidade do setor? 07 O usuário tem acesso somente aos sistemas e informações que a ele foi autorizado? 08 A FGA tem acesso remoto.VPN (virtual private network)? 09 A FGA tem restrição ao uso da internet? 10 O CPD tem responsabilidade por toda decisão de controle de acesso na FGA? 11 Na FGA o sistema Wireless de acesso a rede é aberto sem senha? 12 O controle de acesso na FGA apresenta segurança quanto ao acesso de sites, tal como o banknet? 65 Anexo II – questionário sobre controle de acesso Prezado colega, estou realizando uma pesquisa sobre segurança de controle de acesso lógico, a qual faz parte do meu Trabalho de Conclusão do Curso de Especialização em Segurança da Informação e Comunicações. Gostaria de contar com sua valiosa participação respondendo as seguintes questões sobre controle de acesso, para que eu possa dar continuidade à pesquisa. Atenção: não será necessário identificar-se. Agradeço antecipadamente sua colaboração. Adevanei de Sant`anna Barreto. Questões sobre controle de acesso. 1. A FGA tem recursos de processamento das informações e processo de negócios com base nos requisitos de negócio para controle e segurança da informação? 2. Existe na FGA uma política de controle de acesso? 3. É utilizado na FGA gerenciamento de acesso do usuário? 4. É realizado registro de usuário na FGA? 66 5. Existe gerenciamento de privilégios que sejam registrados e controlados? 6. A FGA utiliza o gerenciamento de senha de usuário? 7. É realizado procedimento de registro e cancelamento de senhas de todos os usuários de sistema? 8. Como é tratado o gerenciamento de privilégio na FGA? 9. Existe processo de gerenciamento de senha na FGA? 10. Existe análise crítica dos direitos de acesso dos usuários na FGA? 11. Quanto à responsabilidade dos usuários eles utilização as boas práticas na FGA? 12. Como é tratado o uso de senha pelos usuários da FGA? 13. Quanto aos equipamentos não monitorados e utilizados por usuários, quais procedimentos são executados para protegê-lo? 14. Como é administrado a política de mesa limpa e tela limpa na FGA? 15. No controle de acesso à rede como é a política de uso dos serviços de rede na FGA? 16. Como funciona a autenticação para conexão externa do usuário? 17. Como são identificados os equipamentos em rede? 18. Como é configurada a proteção de portas e diagnósticos remotos? 19. Existe segregação de redes? Como ela funciona? 67 20. Como funciona o controle de conexão de rede? 21. Existe controle de roteamento de rede? Em caso positivo, como funciona? 22. Como funciona o controle de acesso ao sistema operacional? 23. Como são realizados os procedimentos de segurança de entrada no sistema (log-on)? 24. Existem identificação e autenticação de usuário na FGA? Como funciona? 25. Existe sistema de gerenciamento de senha na FGA? 26. Existe na FGA uso de utilitários de sistema? Caso positivo como funciona? 27. Existe limite de tempo de sessão e ou limitação de horário de conexão? Como funcionam estas restrições na FGA? 28. Como está implementado na FGA o controle de acesso à aplicação e à informação? 29. Como são realizadas as restrições de acesso à informação? 30. Existe isolamento de sistemas sensíveis na FGA? Como está aplicado na FGA? 31. É utilizado na FGA recursos de computação e comunicação móvel? Caso positivo, como ele funciona? 32. A FGA disponibiliza para os seus usuários o trabalho remoto?

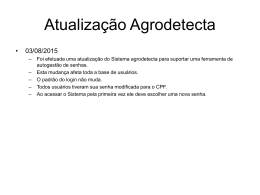

Download