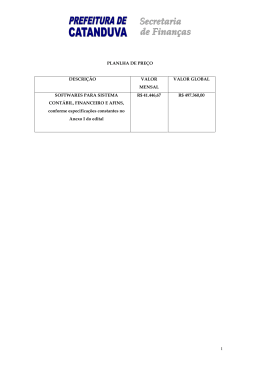

WHITEPAPER O Mundo Perigoso dos Softwares Falsificados e Piratas Como Softwares Piratas Podem Comprometer a Segurança Online de Consumidores, Empresas e Nações. . . e os Custos Resultantes em Tempo e Dinheiro Patrocinado por: Microsoft John F. Gantz Thomas Vavra Sede global: 5 Speen Street Framingham, MA 01701 USA P.508.872.8200 F.508.935.4015 www.idc.com Joe Howard Rich Rodolpho Richard Lee Attaphon Satidkanitkul Harish N. Taori Ravikant Sharma Ricardo Villate Alejandro Florean Christian A. Christiansen Stephen Minton Albert Wang Marcel Warmerdam Christian Lachawitz Março de 2013 NESTE WHITEPAPER Este whitepaper apresenta os resultados de uma investigação do IDC sobre a preponderância de códigos mal-intencionados e softwares indesejados — tais como vírus, cavalos de Troia, softwares de captura de toques no teclado, portas dos fundos de autenticação e spyware — em softwares piratas e em sites da Web e redes ponto a ponto (P2P) em que tais softwares são encontrados. Ele atualiza e amplia um estudo conduzido em 2006. E também quantifica o custo em termos financeiros e de tempo para indivíduos e empresas que têm de lidar com os efeitos de malwares encontrados em softwares piratas usando informações de uma pesquisa em 10 países em que 1.104 consumidores, 973 usuários de negócios e 268 CIOs/gerentes de TI foram entrevistados. Observação: Qual é a diferença entre software pirata e falsificado? Neste documento, "software pirata" se refere a software licenciado indevidamente ou simplesmente não licenciado, e "software falsificado" se refere a um subconjunto de softwares piratas que são deliberadamente apresentados como originais, embora não sejam. Neste whitepaper, usamos esses termos quando apropriado. INTRODUÇÃO Você sabe onde o software de seu computador esteve? Em um mundo em que organizações criminosas têm sido rastreadas na criação de softwares falsificados e também na criação de todos os tipos de códigos mal-intencionados usados em cyberataques, talvez você devesse saber. Considere isso: O mercado de credenciais e outras informações roubadas por cyber-ladrões foi 1 estimado em US$ 114 bilhões (2011) , suficiente para criar um mercado multibilionário de ferramentas que possibilitam o cyber—roubo. Um keylogger razoável — malware que rastreia toques no teclado para coletar senhas e informações de conta — pode custar até US$ 25 em um mercado de leilões usado por cyber-ladrões. Botnets são vendidos a US$ 100–200 por 1.000 infecções, dependendo do local2. Existe toda uma indústria “subterrânea” vendendo kits de ferramentas (com codinomes como Zeus, Citadel, Ice IX e SpyEye) a cyber-bandidos que depois criam malwares com nomes igualmente misteriosos como "police 3 ransomware", "spear phishing email", "LuckyCat", "Fakem Rat" ou "HeartBeat APT" . Segundo a BSA | The Software Alliance, 42% de todos os pacotes de software para PC instalados no mundo em 2011 eram piratas. Entretanto, em 50% dos países estudados, mais de 60% dos softwares eram piratas. O IDC estima que pelo menos 80% de softwares piratas são falsificados — portanto um terço de softwares para PCs são falsificados. O caminho para a obtenção e uso posterior desses softwares falsificados também é repleto de perigo para a segurança. Se os próprios softwares não contiverem malware, os sites e redes P2P dos quais são baixados podem infectar computadores e usuários durante o processo de download. E, para ativar softwares falsificados, frequentemente são necessários alguns códigos de autenticação. Versões falsificadas desses códigos estão disponíveis online — e, novamente, em locais altamente infecciosos. E mais: nossa pesquisa conduzida pela Microsoft e outras empresas mostram que softwares piratas podem acabar em computadores de consumidores e de empresas (por exemplo, vindo em softwares pré-instalados em computadores) sem que o usuário saiba que não são originais. Frequentemente esses softwares já chegam infectados com malware à máquina. Em outras palavras, suas chances de se deparar com código mal-intencionado em softwares falsificados são altas — quer você saiba que é falsificado ou não. E o custo para indivíduos, empresas e até mesmo governos e nações pode ser alto: tempo, dinheiro, dados e paciência perdidos. 1 2 "Cartões de crédito roubados são vendidos a US$ 3,50 em bazar online parecido com a Amazon," Bloomberg, dezembro de 2011. Mesa redonda sobre serviços financeiros do BITS, Relatório de riscos e atenuação de malwares, junho de 2011. 3 Tirado de uma lista de documentos de pesquisa do site 2 da Trend Micro. no 239751 ©2013 IDC Em 2006, o IDC completou um estudo similar e publicou um whitepaper correspondente patrocinado pela Microsoft, mas aquele estudo se concentrou predominantemente nos 4. Estados Unidos Neste estudo, atualizamos aquele trabalho anterior tomando uma visão de 360 graus dos riscos de segurança e obtendo e usando softwares piratas — comprados como mídia física, baixados da Internet ou obtidos inadvertidamente através do canal de distribuição. Também acrescentamos maior alcance geográfico em nosso escopo, com ênfase especial na China. Além disso, ampliamos nosso trabalho de laboratório para incluir testes de malware em várias geografias e conduzimos uma pesquisa global para avaliar o tempo e dinheiro reais que indivíduos e empresas precisam despender para lidar com as violações de segurança que acompanham a obtenção e o uso de software pirata. Diferenças entre 2006 e 2013 O IDC realizou um estudo similar, mas mais limitado, em 2006. Então o que mudou de lá para cá? No geral, encontramos um ambiente um pouco mais limpo. Naquela época, 25% dos sites da Web tentavam infectar nossos computadores; desta vez são 14%. Naquela época, 33% dos CDs/DVDs testados estavam infectados ou tinham vulnerabilidades; desta vez apenas 14%. Hoje, os navegadores estão muito melhores em defender-se de sequestradores e redirecionadores, e os mecanismos de busca estão muito melhores em evitar sites altamente infecciosos. Entretanto, com base em nosso trabalho no estudo de pirataria global da BSA | The Software Alliance, o IDC acredita que, este ano, pelo menos três vezes mais softwares piratas serão instalados que em 2006. Como as conexões de banda larga melhoraram e o número de computadores que acessam a Internet aumentou — a um fator de 2,2, para sermos exatos — mais e mais softwares piratas estão chegando via Internet. Os softwares piratas vendidos nas ruas estão ficando melhores — mais funcionais e mais limpos — mas também mais difíceis de encontrar em cada vez mais países. Por exemplo, em 2006 não havia problema em se encontrarem CDs/DVDs falsificados na Rússia; desta vez não conseguimos encontrar suficientes para testar. Segundo a opinião geral, as ameaças fornecidas por malwares hoje estão piores que em 2006: mais organizações criminosas envolvidas, mais roubos de dinheiro e dados e ataques e fraudes mais sofisticados. SUMÁRIO EXECUTIVO Com base em estudos do IDC e da BSA | The Software Alliance, o IDC estima que um terço dos softwares de PC do mundo sejam falsificados. Em virtude da ligação entre softwares falsificados e questões de segurança de TI por malwares, isso representa um perigo para consumidores, empresas e nações. Em testes de laboratório que incluíram testes de 533 sites e redes P2P que oferecem softwares e CDs/DVDs falsificados, o IDC encontrou cookies/spywares de rastreamento em 78% quando baixou softwares da Internet e cavalos de Troia e outros adwares malintencionados em 36% das vezes. Nos CDs/DVDs realmente instaláveis, encontramos cavalos de Troia e adwares mal-intencionados em 20% deles, em parte por que às vezes foi necessário obter chaves de ativação ilegais online. Além disso, consumidores e CIOs/gerentes de TI nos disseram que softwares fornecidos através de canais de distribuição normais frequentemente eram licenciados indevidamente ou infectaram seus computadores com malware. Em média, isso ocorreu mais de 15% das vezes. Devido a esses índices de infecção, se você usar software pirata, as chances são de uma em três de que encontre malware perigoso no processo de obtenção ou uso daquele software. Como resultado de malwares encontrados em softwares falsificados, o IDC estima que consumidores em todo o mundo gastem 1,5 bilhão de horas lidando com isso este ano. 4 Os riscos de se obter e usar software pirata, whitepaper do IDC, outubro de 2006. ©2013 IDC no 239751 3 O IDC estima que os custos diretos para empresas para lidarem com malwares em softwares falsificados atinjam US$ 114 bilhões este ano. Os prejuízos potenciais de violações de dados podem se aproximar de US$ 350 bilhões. Os perigos de software falsificado são reais. Para os consumidores, não se trata apenas do tempo e dinheiro perdidos para corrigir o problema, mas também o risco de dados perdidos e roubo de identidade. Para empresas e governos, significa tempo e dinheiro mais que seriam bem gastos em outras coisas, negócios e reputação prejudicados por violações de dados e ameaças à infraestrutura crítica. O PANORAMA DA PIRATARIA Existem várias maneiras para usuários finais obterem softwares piratas. Além da violação dos termos de uma licença de volume, os métodos mais comuns são: Baixar o software de sites ou redes P2P. Com conexões de Internet de banda larga modernas, downloads podem levar menos de uma hora. Obter mídia física à venda na Internet, seja de sites legítimos, como o eBay, ou de sites que anunciam usando email, spam e assim por adiante. Obter mídia física no mundo físico, como em vendedores ambulantes, quiosques e, às vezes, até mesmo em lojas de computadores. Isso pode incluir obter cópias de softwares falsificados com amigos. Encontrá-lo já instalado nos PCs ou softwares comprados de canais de distribuição. Nos primeiros três casos, o software pode exigir ferramentas de ativação falsificadas para funcionar, o que geralmente requer uma volta a sites ou redes P2P para sua obtenção. Baseado em nossa pesquisa, o IDC acredita que, hoje, a maior parte dos softwares falsificados que simplesmente não vêm com o computador vem pela Internet em vez de mercados de rua. Pelo menos é o que os consumidores relataram, como mostrado na Figura 1. Mas o quadro é mais nebuloso que isso, como indica o quarto ponto da lista anterior. Consumidores e empresas nos disseram que uma proporção razoavelmente alta de softwares piratas veio com os computadores que compraram, como mostrado no quadro na Figura 15. De onde aquele software pirata veio é desconhecido. Por exemplo, pode ter sido instalado no PC por um canal de distribuição que comprou hardware sem software ou por uma empresa que monta PCs. Outra indicação dessa nebulosidade: Os gerentes de TI e CIOs que pesquisamos nos disseram que de todos os computadores que compraram nos últimos três anos, 7% mostravam uma marca diferente daquela que os gerentes de TI e CIOs julgavam ter comprado quando eram inicializados! 5 "Microsoft encontra PCs novos na China com malware pré-instalado," PCWorld, 14 de setembro de 2012. 4 no 239751 ©2013 IDC FIGURA 1 De onde vem os softwares piratas? 50% Baseado na classificação por consumidores entrevistados das 3 principais fontes de softwares piratas 45% % dizendo que o software que veio com o computador era licenciado indevidamente (% de menções) 40% 31% 30% 20% 21% 20% 16% Consumidores 10% gerentes de TI/CIOs 7% 4% 3% 4% 0% Online — site/rede P2P Mercado de rua Emprestado Site de leilões Loja/direto do fabricante Loja especializada em computadores Outros n = 1.104 Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 O software falsificado propriamente dito pode vir de uma variedade de fontes, inclusive indivíduos, pequenas equipes de hackers, empresas gigantes nebulosas como The Pirate Bay e grandes sindicatos de pirataria como o desbaratado pelo FBI e autoridades chinesas em 2007 em que softwares falsificados avaliados em US$ 500 milhões foram apreendidos 6, ou até mesmo o cartel de drogas mexicano conhecido como Família Michoacana que vende softwares falsificados com seu próprio logotipo em mais de 150.000 localidades da América Latina 7. Em muitos casos, os programas físicos e chaves de ativação falsificados de downloads da Internet são copiados vezes sem conta e empacotados para revenda em mercados de rua ou lançamento em canais de distribuição que vendem PCs com software já carregado. 6 7 "FBI e China apreendem softwares falsificados no valor de US$ 500 milhões," New York Times, 25 de julho de 2007. "Família, pirataria e a história da unidade CSI da Microsoft," InSight Crime, 10 de fevereiro de 2011. ©2013 IDC no 239751 5 UM AMBIENTE INFECCIOSO Nossos testes de laboratório mapeiam o campo minado que os usuários devem atravessar quando obtêm e tentam usar software falsificado. Considere o seguinte: Na busca por cópias falsificadas do Office na Internet (em 270 sites e redes P2P), encontramos malware apenas por visitar essas fontes: cookies de rastreamento e spywares detectados em nossos PCs virtuais em 75% dos sites, cavalos de Troia e adwares mal-intencionados em 14%. Quando começamos a baixar o software, as instalações de cookies de rastreamento/spywares chegaram perto de 78% e a contagem de cavalos de Troia e adwares mal-intencionados saltaram para 27%. Contudo, 60% dos software baixados não vieram com chaves de ativação, o que significa que alguns usuários tiveram de voltar ao site do download pelo menos uma vez, e algumas vezes repetidamente para obter chaves ilegais. Uma única volta às fontes de chaves nos sites/redes P2P por parte de quem precisa delas aumentou em 36% as chances de infecção por cavalos de Troia/adware pela obtenção de uma cópia instalável do software. Quando navegamos pelos sites ou baixamos o software, desenvolvemos problemas de desempenho em mais de 25% das vezes. Nossos testadores estimaram que mais de metade das vezes, ou os PCs virtuais falharam ou o sistema teve uma redução de desempenho que os inutilizava. Dos 155 CDs/DVDs que testamos de todo o mundo, descobrimos que 30% não eram instaláveis — os computadores travavam, o software simplesmente não estava lá ou não carregava, as telas ficavam vazias — mas, dos que eram instaláveis, 15% acabaram infectando nossos computadores com malware. A maioria dos programas instaláveis baseados em CD/DVD ofereceram algum tipo de contorno de ativação ou chaves de ativação ilegais; contudo, 14% exigiram uma viagem à Internet para a obtenção de chaves de ativação ilegais. Aquela viagem extra aumenta o índice de infecção de programas instaláveis para 20%. A maioria dos CDs/DVDs veio com softwares extras, desejados ou não, e o processo de instalação frequentemente apresentou comportamento incomum, como a reprodução de música durante a instalação, pop-ups com links para sites da Web, de encontros ou de pornografia, ou links para outros sites conhecidos como ameaças potenciais à segurança. 6 no 239751 ©2013 IDC A Figura 2 resume as conclusões de nossos testes de laboratório. Note que os índices de infecção de softwares baixados ou baseados em CD/DVD incluem a infecção causada pela necessidade de se baixarem chaves de ativação ilegais em alguns casos. Eles não levam em consideração infecções pós-instalação, pois os usuários podem ter receio de instalar atualizações de segurança em softwares falsificados. FIGURA 2 Índices de infecção de softwares falsificados % de programas baixados*/CDs instalando códigos malintencionados 100% 80% 78% Sites/redes P2P pesquisados 270 Downloads de sites/redes P2P 108 Testes de softwares de CDs 155 Total de testes realizados 533 60% 36% 40% 28% 20% 20% 0% Cookie de rastreamento de download/spyware na Web/rede P2P Cavalos de Troia/adwares perigosos da Web/rede P2P Problemas de desempenho do sistema em download da Web/rede P2P Cavalos de Troia baseados em CD/DVD * O índice de infecção inclui malwares encontrados no retorno à Internet para a obtenção de códigos de ativação ilegais. Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 ©2013 IDC no 239751 7 A Figura 3 oferece uma visão de 360 graus que mostra como softwares falsificados chegam ao mercado e como cada passo do processo pode ser. FIGURA 3 O mundo perigoso da pirataria de softwares Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 De fato, devido às fontes de software e os índices de malware por fonte, se você decidir usar software falsificado, encontrará malware um terço das vezes. Devido aos índices de pirataria em todo o mundo, isso significa que instalar cerca de um em oito pacotes de software para PC de consumidor proporciona um encontro com malware, um em cada nove com pacotes para PCs corporativos8. 8 Note que não dissemos quantos PCs podem ser infectados. Isso por que estudamos apenas o índice de infeção por pacote, não quantos pacotes falsificados podem estar em um computador. Para fins de análise, a visão conservadora é supor que um índice de infecção de 33% (1 em 3) para pacotes de software falsificados em um mercado com um índice de falsificação de 33% (1 em 3) significa uma probabilidade de 1 para 9 de um PC ser infectado. Mas o número poderia ser diferente baseado na distribuição de pacotes de software falsificados — muitos pacotes para poucas PCs ou poucos pacotes falsificados para muitas máquinas. Acreditamos que a a segunda opção é mais provável e que se 1 em cada 9 pacotes de software estiver infectado, o número mínimo de máquinas infectadas seria 1 em 9. 8 no 239751 ©2013 IDC QUAL É O PERIGO DESSE MALWARE? Alguns dos malwares que encontramos nos testes de laboratório pareceram inócuos, pois visavam vulnerabilidades que já foram tratadas em atualizações publicadas. Por outro lado, uma pesquisa publicada em 2008 indicava que apenas 5% dos PCs 9 que executavam o Windows trabalhavam com todas as atualizações instaladas. Um estudo do Skype em 2012 indicou que 40% dos adultos nem sempre atualizam seus sistemas quando instruídos para isso e que 25% deles ignoram atualizações completamente. Em nossa própria pesquisa, concluímos que 46% dos consumidores não instalam atualizações de segurança e que 10% das empresas pesquisadas até mesmo desabilitaram suas atualizações de segurança automáticas. E nos encontramos alguns malwares maliciosos. Por exemplo: O Win32.Generic!BT é descrito pela Lavasoft como "um cavalo de Troia que extrai de si mesmo outro programa mal-intencionado que dá ao atacante acesso não autorizado ao computador infectado". O Bprotector é um cavalo de Troia que normalmente ataca a partir de sites, mas também pode ser inserido em softwares baixáveis. A primeira coisa que ele faz em seu sistema é alterar as configurações padrão para dificultar sua erradicação. Ele é projetado como um abridor de portas para outros malwares e para permitir que hackers assumam o controle de seu computador. Ele deve ser removido manualmente por profissionais. O iBryte é um sequestrador de navegador que faz parecer que sua página inicial está recebendo feeds de notícias ao vivo, mas que serve anúncios pop-up de spam. Embora isso possa ser apenas irritante, o iBryte também pode rastrear seus hábitos de navegação, coletar informações pessoais e transmiti-las a atacantes remotos. E quanto aos códigos detectados por nossa ferramenta de remoção de spywares, na maioria agregados como "cookies de rastreamento"? São muito perigosos? Isso é discutível. Cookies, ou pequenos arquivos de texto que sites deixam em seu computador, podem ser úteis. Eles se lembram de informações sobre você que o ajudam a fazer logon em sites familiares. Cookies de rastreamento são um subconjunto de cookies que também registram os sites que você visita e transmitem aquelas informações para o site que os instalou. Eles podem ser usados para armazenar informações sobre preferências e direcionar campanhas publicitárias específicas para você. Por outro lado, você quer deixar informações suas e de seus hábitos de navegação disponíveis a empresas como aquelas que oferecem softwares, jogos, filmes piratas ou pornografia? 9 "Como manter seu computador atualizado", BullGuard. ©2013 IDC no 239751 9 E alguns dos spywares com que nos deparamos não pareciam tão inofensivos. O GamePlayLabs, por exemplo, se propõe a ajudá-lo em sua navegação na Web, mas monitora suas atividades para servir anúncios. Mas ele também é projetado para instalar e lançar outros programas mal-intencionados e permitir que hackers tenham acesso a seu computador. Ele aparece frequentemente em softwares "gratuitos". O Babylon é um vírus de redirecionamento de navegador que pode sequestrar seu navegador da Web e redirecionar resultados de pesquisa para sites indesejados. Ele pode ser inócuo, mas também pode reduzir a velocidade de seu sistema e levar a sites infectados. O QUE ISSO SIGNIFICA PARA VOCÊ? Se você for um pirata de software, os resultados dos testes falam dos perigos de se acessar os tipos de sites de que você precisa para obter softwares ou chaves de ativação falsificados — os riscos de se perambular por uma região desagradável do cyber-espaço. Se você for apenas um usuário de PC respeitador das leis, os resultados da pesquisa falam dos riscos ambientais da pirataria de software — você pode se infectar com software que não sabe que é falsificado. Os riscos que devem ser balanceados contra o preço baixo de software falsificado incluem: Infecção por código indesejado — de leve a severa, de uma inundação de popups dominando seu computador a keyloggers que roubam suas senhas bancárias Degradação da proteção de segurança — de falta de acesso a atualizações de segurança a códigos que desabilitam programas antivírus ou impedem que firewalls pessoais funcionem Degradação do desempenho de aplicativos — de reduções de velocidade do computador e da rede a paradas completas do sistema, como as que tivemos em nossos testes de laboratório Em nossa pesquisa, consumidores indicaram claramente que (1) tiveram problemas de segurança com softwares piratas e (2) sabiam sobre o que mais se preocupavam a respeito daqueles problemas de segurança. 10 no 239751 ©2013 IDC Entrevistados nos disseram que 64% das pessoas que conhecem já usaram softwares falsificados e tiveram problemas com eles. Os problemas enfrentados são mostrados na Figura 4. FIGURA 4 Problemas de software pirata Consumidores entrevistados que instalaram software nos dois últimos anos 45% Reduziu a velocidade do PC, tiveram de desinstalar 34% Não funcionava, tiveram de reinstalar 30% Inundou o PC com pop-ups 26% Infectou o PC com vírus 24% Reduziu a velocidade da rede doméstica 22% Funcionou por um tempo e depois parou 17% Tiveram de formatar o disco rígido 23% Nunca tiveram um problema 0% 10% 20% 30% 40% 50% n = 1.104 Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 ©2013 IDC no 239751 11 Eles também classificaram o que mais os preocupava a respeito de software infeccioso, como mostrado na Figura 5. FIGURA 5 Maior medo de software pirata infeccioso Consumidores entrevistados 48% Perda de dados 29% Roubo de identidade 10% Tempo e custo para desinfectar Afetar o desempenho do PC Poder infectar outros 9% 1% Não se preocupam 2% 0% 10% 20% 30% 40% 50% n = 1.104 Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Esses temores são bem-fundados. Usando dados da pesquisa e informações de outras fontes, podemos quantificar os custos de malware em softwares falsificados para os consumidores. Esses custos incluem o valor monetário do tempo perdido lidando com problemas10, o custo de profissionais para ajudarem e o custo de reposição de dados perdidos ou da retificação de roubo de identidade. A Figura 6 mostra o detalhamento do custo por região por infecção relacionada com um software pirata. Se você multiplicar o custo por infecção por todas as infeções causadas por software pirata esperadas em 2013, chegará a um custo total de US$ 22 bilhões e uma perda de 1.5 bilhão de horas. Note que (1) os custos por infecção são afetados pelo preço de mão de obra assim como pela porcentagem de consumidores que usam serviços externos para corrigir seus problemas, (2) o total mundial está mais próximo dos números de mercados emergentes que dos de mercados maduros, pois mais software (mais de 65%) é pirata ali, e (3) esses números representam médias. 10 Para se quantificar o "transtorno" do tratamento de questões de segurança, escolhemos a média dos honorários por hora em um país. Economistas discutirão que as horas pessoais perdidas nem sempre ou até mesmo frequentemente equivalem a pagamentos perdidos, mas pareceu uma forma razoável de quantificar a pergunta não feita: "quanto você pagaria para não ter de lidar com isso?". O usuário de PC médio também tem salários mais altos que a média do país. 12 no 239751 ©2013 IDC FIGURA 6 Custos de software infectado para o cliente Dinheiro gasto na identificação, reparo, recuperação de dados e tratamento de roubo de identidade por infecção de pacote de software falsificado US$ 300 Total mundial: 1,5 bilhão de horas US$ 22 bilhões $ 250 US$ 203 $ 200 $ 150 US$ 199 US$ 52 US$ 75 US$ 105 $ 100 $ 50 US$ 151 US$ 83 US$ 124 US$ 44 US$ 39 AN EO LATAM Mão de obra US$ 60 US$ 90 US$ 36 US$ 29 US$ 31 AP US$ 38 US$ 67 US$ 54 ECO Mundo Custos externos Fonte: Modelo do impacto econômico dos perigos de software falsificado do IDC, 2013 A ironia é que o melhor que pode acontecer com uma infecção de software falsificado é que programas antimalware existentes funcionem e que somente pouco tempo pessoal seja perdido caso outras providências tiverem de ser tomadas. Por outro lado, o pior que pode acontecer é muito pior do que a média mostrada. Por exemplo, o tempo para se corrigirem problemas se baseia na média das respostas de todos os 10 países pesquisados. Entretanto, em alguns casos, uma parcela considerável dos entrevistados estimou a duração dos reparos como mais de três a cinco vezes a média. Consulte a Figura 7, que também mostra que as estimativas diferiram por geografia. ©2013 IDC no 239751 13 FIGURA 7 Porcentagem de problemas que exigem mais de 10 horas para correção Estimativas dos consumidores entrevistados 70% 62% 60% 50% 44% 40% 36% 30% 27% 30% 24% 20% 20% 13% 13% 12% 11% 10% 4% 0% Lidar com roubo de Repor dados Tempo de inatividade perdidos Reformatar Lidar com disco rígido velocidade do Identificar e remover malware sistema identidade reduzida Média global Resposta regional mais alta n = 1.104 Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Além disso, os custos para reparos também podem variar incrivelmente. Serviços profissionais para restaurar arquivos de dados corrompidos em computadores 11 . domésticos podem custar até US$ 2.500 nos Estados Unidos E há estimativas de que 10% das residências dos EUA que já passaram por roubo de identidade tiveram 12 prejuízos pessoais superiores a US$ 13.000 e que o problema exigiu até 500 horas durante um período de anos para ser sanado13 . Esses custos, a propósito, não incluem os custos de questões legais, auditorias fiscais, multas ou perda de reputação resultantes da identificação pelas autoridades como um pirata de software. 11 Experiência pessoal do autor Gantz com uma falha de disco em 2010. Comunicado à imprensa de estatísticas do Departamento de justiça dos EUA, 30 de novembro de 2011. 13 "Como lidar com roubo de identidade pode ser caro, emocionalmente desgastante e demorado," Pittsburgh Post-Gazette, 9 de junho de 2008. 12 14 no 239751 ©2013 IDC O QUE ISSO SIGNIFICA PARA EMPRESAS? Empresas têm uma vantagem sobre consumidores — têm profissionais concentrados em proteger seus ativos de TI e verbas para segurança de computadores. Mas não são imunes a problemas de segurança provenientes de software falsificado. O IDC trabalho com a BSA | The Software Alliance, para estudar os índices de pirataria desde 2004; esse trabalho nos leva a crer que empresas usam menos softwares piratas que consumidores. Ainda assim, acreditamos que um em cada três pacotes de software em empresas seja pirata. Embora empresas tenham recursos de segurança de computadores que consumires não tem, não são a prova de erros. Neste estudo global anual de violações de segurança de computadores 14, a Verizon concluiu que 69% dos "eventos de ameaça" envolviam malware, com quase metade daqueles malwares em dispositivos de usuários finais. (O estudo também concluiu que, das violações causadas por agentes externos à organização, 83% eram atribuíveis a grupos criminosos organizados que "deliberadamente tentavam roubar informações que podiam converter em dinheiro".) Em nossa própria pesquisa, 30% dos entrevistados relataram violações de segurança que causaram paradas de rede, computadores ou de sites da Web a cada mês ou mais. Das causas das paradas, 50% se originaram em malware em computadores de usuários finais. Em outras palavras, computadores de usuários finais são o elo fraco na maioria das defesas de segurança corporativas. Agora as más notícias: Para começar, CIOs/gerentes de TI entrevistados nos disseram que 37% das cópias de software que instalaram ou que vieram com computadores novos no passado tinham problemas: 12% não podiam ser instaladas, 22% não podiam ser ativadas, 20% não haviam sido adequadamente licenciadas e 11% vieram com malware. Funcionários relataram que, de todos os softwares que os departamentos de TI instalaram em seus computadores nos últimos dois anos, 15% não funcionavam e tiveram de ser desinstalados, 19% reduziram o desempenho do computador ao ponto de terem de ser desinstalados e 11% infectaram a máquina. Devido aos índices mundiais de pirataria, o mercado de computadores sem marca ( "caixas brancas"), e a porcentagem de computadores entregues sem software pré-instalado (28% em nossa pesquisa), não nos surpreendemos ao descobrir em nossa pesquisa que se a porcentagem de softwares que entram na organização era maior em um país que em outro, o mesmo acontecia com a porcentagem contendo malware. Em muitos casos, é o mesmo software. Mas, além do software traiçoeiro que entra na empresa através de compras corporativas, também há os softwares que os próprios usuários finais instalam em seus computadores de trabalho. Na amostragem completa, 57% dos usuários disseram fazer isso. Quando fizemos a mesma pergunta a gerentes de TI e CIOs, eles subestimaram como a prática era comum, situando o número em 38%. 14 Relatório de investigações de violação de dados 2012 da Verizon. ©2013 IDC no 239751 15 A Figura 8 mostra a faixa de respostas por região, comparando respostas de consumidores e de CIOs/gerentes de TI Parece que os usuários estão instalando mais softwares do que seus gerentes imaginam! FIGURA 8 Ponto cego do CIO: Usuários finais instalando seus próprios softwares % dizendo que usuários finais instalaram seus próprios softwares em computadores de trabalho nos últimos dois anos 80% 74% 70% 60% 57% 56% 52% 52% 50% 40% 40% 30% 20% 38% 35% 30% 23% 20% 14% 10% 0% AN EO LATAM Respostas dos usuários AP ECO Mundo Respostas dos CIOs/gerentes de TI n = 973 usuários de negócios, 268 CIOs/gerentes de TI Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Não fizemos a pesquisa de modo a descobrir quais softwares estavam sendo instalados — podia ser qualquer um, de jogos a software de home banking e diferentes versões de software comercial — mas descobrimos que esses softwares são ainda mais problemáticos que os instalados por empresas. Usuários de negócios relataram que somente 30% dos softwares que instalaram em seus computadores de trabalho eram livres de problemas, 22% inundaram suas máquinas com pop-ups e 18% funcionaram por um tempo e depois pararam. E o pior: 21% infectaram os computadores com vírus. Além disso, 77% dos entrevistados disseram que usam seu computador doméstico para trabalhar e 22% afirmaram acessar aplicativos corporativos e intranets de casa usando esses computadores. Mas tanto usuários como empresas não estão fazendo nenhum favor a si mesmos com seu comportamento a respeito da instalação de atualizações de segurança. 46% dos consumidores declararam que não instalam atualizações de segurança e 10% dos gerentes de TI e CIOs disseram que desabilitaram programas que fornecem atualizações automáticas. A Figura 9 mostra as respostas por região. 16 no 239751 ©2013 IDC FIGURA 9 Consumidores e empresas que não instalam atualizações de segurança % que não instala atualizações (consumidores) ou % que desabilita programas com atualização automática (CIOs/gerentes de TI) 57% 60% 49% 50% 46% 40% 36% 31% 31% 30% 20% 13% 13% 12% 9% 10% 10% 4% 0% AN OE LATAM Respostas dos usuários AP ECO Mundo Respostas dos CIOs/gerentes de TI n = 973 usuários de negócios, 268 CIOs/gerentes de TI Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Com este nível de instalação de softwares por usuários finais em computadores de trabalho e o potencial para introdução de malware na organização, se poderia pensar que as empresas seriam diligentes no gerenciamento de software instalado por usuários. Afinal, apenas 15% dos gerentes de TI e CIOs afirmaram que softwares instalados por usuários não causaram problemas. O resto teve uma variedade de problemas, como mostrado na Figura 10. ©2013 IDC no 239751 17 FIGURA 10 O impacto de softwares instalados pelo usuário no trabalho CIOs e gerentes de TI entrevistados 80% 65% 60% 40% 35% 29% 29% 20% 15% 1% 0% Aumentam ameaças de segurança Esgotam recursos do TI Interferem com softwares autorizados Aumentam custos de suporte Outros Nenhum n = 268 CIOs/gerentes de TI Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Ao mesmo tempo, um terço dos gerentes de TI e CIOs não fazem auditoria nos computadores de usuários finais em busca de softwares instalados por aqueles ou o fazem apenas uma vez por ano. Não coincidentemente, todos os que não fazem auditorias relataram 34% mais paradas de segurança resultantes de malware em computadores de usuários finais que aqueles que fazem auditorias em softwares de usuários finais. Finalmente, como vemos na próxima seção, esses softwares instalados pelos usuários aumentam significativamente o custo corporativo de malwares associados com softwares falsificados. 18 no 239751 ©2013 IDC QUAIS SÃO OS CUSTOS PARA AS EMPRESAS? Até mesmo com menos softwares falsificados em empresas do que em computadores de consumidores — apesar dos softwares instalados pelos usuários no local de trabalho — o peso financeiro para as empresas é maior. Aqui estão apenas alguns dos custos enfrentados por empresas que lidam com malware: Custos de mão de obra para prevenção ou identificação e retificação de problemas de segurança Custos de suporte de terceiros para lidar com os problemas Tempo de inatividade de funcionários Custo para localizar e reinstalar dados perdidos Custos de roubo de dados como resultado de malwares plantados Custos de fraudes em roubo de credenciais ou de registros de clientes Prejuízos — receita, tempo, ciclos operacionais — de paradas de sites, redes e computadores Custo de recursos para suporte a usuários com credenciais roubadas E isso nem cobre os custos da substituição do software falsificado por cópias legítimas, passando por uma auditoria de softwares ou multas quando são pegas com softwares falsificados. Quais são os custos reais? Usando informações dos índices de pirataria, do IDC sobre gastos com segurança e informações de nossa pesquisa, podemos estimar pelo menos os custos diretos para as empresas de malwares associados com softwares falsificados. Eles são de mão de obra, despesas externas e uma pequena parcela da infraestrutura de segurança do TI. A Figura 11 ilustra nossa melhor estimativa de custos por software falsificado infectado na empresa em 2013. Note que o número mundial é quase sete vezes os custos para o consumidor por infecção. Os principais motivos para essa diferença são custos em salários de profissionais de TI que são mais altos que os usados para consumidores, o custo do tempo de inatividade de funcionários, custos de serviços mais altos e o custo de recursos de segurança de TI dedicados. ©2013 IDC no 239751 19 FIGURA 11 O custo por incidente de software infectado para empresas Dinheiro gasto na identificação, reparo, recuperação de dados e no enfrentamento de roubo de dados por meio de infecção causada por pacote de software falsificado US$ 3.000 US$ 2.500 US$ 2.499 US$ 2.315 US$ 2.000 US$ 1.500 US$ 672 US$ 1.061 US$ 1.400 US$ 1.000 US$ 1.573 US$ 500 US$ 199 AN US$ 254 EO Mão de obra LATAM Custos externos US$ 997 US$ 598 US$ 1.055 US$ 716 US$ 0 US$ 1.062 US$ 586 US$ 236 US$ 315 AP US$ 308 US$ 360 US$ 658 US$ 551 ECO Mundo Parcela de recursos de segurança de TI Fonte: Modelo do impacto econômico dos perigos de software falsificado do IDC, 2013 Some todos esses custos diretos e terá prejuízos mundiais esperados para empresas com problemas de segurança da ordem de US$ 114 bilhões. Isso equivale a 8% dos custos de mão de obra de TI. A Figura 12 mostra esse custo por unidade extrapolado para todos os softwares falsificados infectados em empresas em todo o mundo. Note o seguinte: Os custos são mais altos na Ásia/Pacífico apesar do fato de que os custos de mão de obra na região são muito mais baixos que os no mundo desenvolvido. Isso se deve à quantidade absoluta de unidades falsificadas lá. A Ásia/Pacífico abrange 40% da base instalada mundial de computadores corporativos e mais de 60% das unidades de software falsificadas — sem contar aquelas levadas para o trabalho por usuários finais. De fato, as unidades levadas para o trabalho — se cada usuário que instalar software em seu computador de trabalho instalar apenas um programa por ano — aumentam os custos corporativos em um terço. 20 no 239751 ©2013 IDC FIGURA 12 O custo total de softwares infectados para empresas US$ 50 US$ 40 US$ 12.9 US$ 30 US$ 20 US$ 16.5 US$ 20.6 US$ 5.7 US$ 4.6 US$ 12.9 US$ 3.5 US$ 6.8 US$1 0 US$ 1.6 US$ 6.8 US$ 3.9 US$ 3.5 US$ 10.7 US$ 8.4 US$ 17.4 US$ 1.9 US$ 1.8 US$ 4.8 US$ 4.1 US$ 2.7 US$ 0 Mão de obra Custos externos Softwares instalados pelo usuário Parcela de recursos de TI Fonte: Modelo do impacto econômico dos perigos de software falsificado do IDC, 2013 Mas empresas têm custos que vão muito além de simplesmente remover e corrigir malware em computadores de usuários finais. Elas tem os custos de problemas de segurança replicados — computadores infectados infectando outros — talvez derrubando toda a rede, site ou sistema de TI. o De fato, em pesquisa conduzida na China em 2011 para a BSA, a Software Alliance15, IDC descobriu que softwares piratas causaram paradas completas ou reduções de desempenho do sistema quase uma vez por mês em organizações de tamanho médio. O custo por parada na China foi de mais de US$ 100.000. Esses custos não são considerados na Figura 12. E os problemas não param dentro empresa ou até mesmo das fronteiras nacionais. Por exemplo, em nossa pesquisa, 22% dos gerentes de TI e CIOs apontaram infecções de malware por fornecedores ou distribuidores como a causa de paradas de redes, sites ou computadores. Essa replicação é o motivo pelo qual estimativas de terceiros dos custos de violações de segurança superam muito nossos valores por pacote de software infectado. Para empresas, o custo de lidarem com malware podem ser ainda maiores. Em sua pesquisa de 2010 com 348 profissionais de segurança de TI dos Estados Unidos 16, o Computer Security Institute descobriu que 50% dos entrevistados haviam sido vítimas de um cyber-ataque, e 67% daqueles ataques envolvia malware. E, no estudo da Verizon mencionado em que malwares 15 16 Riscos de segurança de software pirata: empresas da China tornando-se legais, novembro de 2011. 15a pesquisa anual CSI de crimes e segurança de informática 2010/2011, Computer Security Institute. ©2013 IDC no 239751 21 figuraram em 69% das violações de dados, 61% destas envolviam uma combinação de malware e ação de hackers17. OS CUSTOS DE VIOLAÇÕES DE DADOS Para empresas, a história de nossa ameaça de softwares falsificados começa de forma bem simples: a predominância do malware e os custos para se lidar com ele. Mas a conexidade de computadores corporativos e a finalidade de alguns dos malwares — roubo de informações, credenciais de contam códigos de acesso, etc., — significam que empresas têm exposição muito além dos custos para limpar um computador de usuário final infectado. Considere informações perdidas, por exemplo. Nos 855 casos mencionados no estudo da Verizon mencionado anteriormente, envolveram-se 174 milhões de registros. Mas qual é o valor de um registro? No caso da TJX, que descobriu em 2007 que pelo menos 45.6 milhões de registros de cartão de crédito de clientes haviam sido roubados por cyber-criminosos, os custos diretos finais, segundo a TJX, foram de US$ 256 milhões18. Estimativas de terceiros atingiram US$ 1.7 bilhão. Isso cobre os custos de notificar os titulares de cartões e aconselhá-los, custos legais, indenizações de ações civis e investigações internas. Assim, neste caso, o custo por registro variou de US$ 5 a US$ 25. 19 , No Estudo de 2011 do Custo de uma violação de segurança: Estados Unidos e o custo por registro é de US$194, mas aqui apenas empresas grandes (>1.000 funcionários) e violações de dados de 4.500 a 100.000 registros foram estudados, com uma violação média de cerca de 28.000 registros. Para violações de dados resultantes de ataques, os custos são maiores: US$ 222 por vazamento de registro. E, para aumentar nosso conhecimento, 50% das violações de por indivíduos de fora resultaram de malware. Assim, usando dados do estudo do Ponemon Institute e nosso próprio Modelo do impacto econômico dos perigos de software falsificado, podemos construir um cenário para esses custos adicionais de perda de dados. Note que no estudo do Ponemon Institute, o custo de uma violação de dados se baseia no que a organização gasta para investigá-la, notificar as vítimas, responder a clientes e outros após o evento e negócios perdidos, tanto por paradas do sistema como por abandono por parte dos clientes. A Figura 13 mostra os resultados do cenário em que uma em mil interações de software falsificado resulta em vazamento de dados. Esses custos são mais de três vezes os custos diretos (embora alguns dos custos diretos possam ser incluídos nos de perda de dados), com o total global de US$ 350 bilhões. 17 Verizon, op. cit. "O custo da violação de dados na TJX atinge US$ 256 milhões," Boston Globe, 15 de agosto de 2007. Ponemon Institute, Estudo de 2011 do Custo de uma violação de segurança: Estados Unidos. 18 19 22 no 239751 ©2013 IDC FIGURA 13 Custo potencial da perda de dados para empresas Bilhões de US$ de custos direitos para tratamento de software falsificado e custos de perda de dados de 1 em 1.000 programas falsificados levar a vazamento de dados $ 400 US$ 349 $ 300 $ 200 US$ 129 $ 100 US$ 68 US$ 16 13 AN US$ 47 US$ 21 EO US$ US$ 25 LATAM Custos diretos US$ 39 US$ 114 US$ 27 US$ 8 AP ECO Mundo Custos de perda de dados Fonte: Modelo do impacto econômico dos perigos de software falsificado do IDC, 2013 Infelizmente, ainda não sondamos as profundezas dos prejuízos potenciais, já que o estudo do Ponemon Institute não examina custos legais quando registros dos clientes resultam em roubo de identidade, fraude de cartão de crédito ou acesso ilícito a recursos governamentais ou corporativos. No caso da TJX, o custo da reparação financeira foi muito superior aos custos cobertos no estudo do Ponemon Institute. ©2013 IDC no 239751 23 VARIAÇÕES REGIONAIS Definimos cinco regiões em nossos dados econômicos e em alguns dos dados da pesquisa para demonstrar as variações no comportamento de usuários e empresas em riscos financeiros. Mas as variações se estendem além das representadas. Aqui estão algumas delas: América do Norte. Apesar de ter o menor índice de pirataria das regiões, a América do Norte tem a segunda postura de risco mais alta, pelo tamanho de seu mercado: cerca de 370 milhões de PCs no final do ano e 45% do mercado de softwares para computadores. Mesmo com um índice de pirataria baixo, ela responde por 10% a 15% das unidades pirateadas. Outras razões Implicações para nações para seu perfil de alto risco são seus salários de segurança de TI e seu custo por registro para perda de dados, que são mais altos que os de outras regiões. América Latina. Embora o índice de pirataria da região tenha caído de 66% em 2006 para 61% em 2011, segundo o último estudo publicado pela BSA | The Software Alliance, por causa do crescimento rápido da base de computadores da região — a um fator de 2.8 de 2006 para 2013 — e da crescente sofisticação dos usuários que leva a PCs mais altamente configurados, a quantidade total de softwares piratas cresceu a um fator superior a 3.5 de 2006 para 2013. Softwares piratas ainda estão amplamente disponíveis em mercados de rua — nós os encontramos no Peru, México e Brasil — e vender softwares piratas O impacto econômico de malwares associados com softwares falsificados sobre consumidores e empresas é coberto em profundidade neste whitepaper. Mas esse impacto também se estende a nações. Considere o seguinte: Governos são empresas e sujeitos aos mesmos impactos econômicos que outras empresas. Isso significa pelo menos US$ 10 bilhões perdidos mundialmente este ano para malwares associados com softwares falsificados. Os mais de US$ 400 bilhões gastos em trabalho corretivo de TI e prejuízos com violações de dados são dinheiro que poderia ser mais bem gasto em atividades mais produtivas. Se até mesmo 1% desse dinheiro perdido pudesse ser gasto em inovação de TI, com base em proporções econômicas padrão, aquela inovação poderia levar a US$ 100 bilhões em novas receitas de negócios. Devido à natureza global e complexa de cadeias de fornecimento industriais, malwares que se originam de softwares falsificados em um país podem ameaçar facilmente computadores em outro. Lidar com isso consome recursos mais bem usados para apoiar a economia local. Malware, seja importado ou de fontes locais, leva a uma infraestrutura nacional menos segura e maior vulnerabilidade a cyber-ataques. é um negócio organizado. Embora os grandes centros urbanos — próximos de universidades, cafés de Internet, metrôs — sejam grandes fontes de softwares e CDs/DVDs piratas, é possível obtê-los em cidades da segunda e terceira camadas — frequentemente cópias feitas a partir de CDs/DVDs adquiridos em cidades maiores. Os preços variam de US$ 1,50 em Lima, Peru, a US$ 10 em São Paulo, Brasil. Europa ocidental. Softwares falsificados são quase totalmente encontrados tanto na Internet como copiados de um usuário para outro. Mesmo em 2006 não pudemos encontrar software à venda em qualquer tipo de mercado de rua. É possível, entretanto, encontrá-los em PCs e software movendo-se através do canal: 14% dos consumidores pesquisados na Europa Ocidental disseram que encontraram algum software pirata instalado em computadores novos que compraram. A mesma porcentagem de CIOs/gerentes de TI que pesquisamos disseram que o Microsoft Office que veio pré-instalado em suas máquinas novas era licenciado de forma imprópria. Mas eles também disseram que cerca de 10% dos PCs que instalaram nos últimos dois anos eram montados e que 34% dos computadores que compraram vieram sem sistema operacional. Quanto ao perfil de risco da região, a base instalada de PCs na Europa Ocidental é 10% menor que a da 24 no 239751 ©2013 IDC América do Norte e os gastos com equipes de TI é um terço menor. Assim o risco financeiro da Europa Ocidental por malwares em softwares falsificados é um terço menor. Sua exposição à perda de dados é quase metade daquela da América do Norte, em virtude de menos registros perdidos por violação e um de prejuízo menor por registro. Europa central e oriental. Embora classificada como um mercado emergente, a região tem algumas características de mercados desenvolvidos, como níveis de educação razoavelmente altos e alguns programadores de primeira classe — assim como hackers e criadores de vírus de primeira classe. Segundo uma entrevista publicada no jornal alemão Der Spiegel em 201120, a Rússia fica atrás apenas da China e da América Latina na produção de malware. Usuários na Rússia, contudo, têm os mesmos comportamento e atitudes de usuários em outras regiões de nossas pesquisas. Eles montam menos computadores que europeus ocidentais e têm paradas de segurança menos frequentes. Mas a região responde por cerca de 10% dos softwares piratas do mundo. Está cada vez mais difícil encontrar softwares falsificados na região em formato de CD/DVD, mas o acesso à Internet cresceu ao ponto que quase metade da população utilizá-la, e 25% das residências possuem acesso de banda larga. Ásia/Pacífico. Essa é a maior região do estudo em quase todos os aspectos. Ela contém mais de metade da população mundial, cerca de metade dos usuários de Internet e 40% dos computadores — sem falar em metade dos softwares piratas — do mundo. Nossos entrevistados disseram que 32% de seus computadores vieram sem sistema operacional e 13% não instalam atualizações de segurança. 57% dos consumidores entrevistados não instalam atualizações de segurança e cerca de 70% dos que utilizam softwares piratas têm problemas com eles. Não encontramos problemas em adquirir versões em CD/DVD de softwares em mercados de rua, embora, na China, pareça haver uma maior probabilidade de se obter CDs/DVDs no ponto de venda que pré-empacotados. Os sites que oferecem softwares falsificados pareciam ser suportados por receita de publicidade em vez de sites clandestinos que procuravam extrair dados pessoais. Mas, por outro lado, foi uma pequena amostragem orientada a Beijing. Os preços variavam, mas cerca de US$4 a US$ 7 por CDs/DVDs contendo cópias não apenas do Microsoft Office, mas também de malware, era normal. O risco econômico da região também é grande — simplesmente por causa da quantidade de softwares falsificados e do índice de infecção — mas é amenizado por salários comparativamente mais baixos e violações de dados menos onerosas. PERSPECTIVA DE FUTURO E PLANO DE AÇÃO Desde que conduzimos nosso primeiro estudo sobre os perigos de software falsificado em 2006, os índices de pirataria baixaram na maioria dos países — mas o índice global cresceu, pois o mercado de computadores mudou para mercados emergentes com índices mais altos, a quantidade de softwares falsificados aumentou e a criação e implantação de malwares se tornou um negócio maior. O ambiente de softwares falsificados pode estar ligeiramente menos infeccioso, mas não muito. 20 "Pioneiro antivírus Evgeny Kaspersky: temo que a Internet logo se tornará uma zona de guerra"" Der Spiegel, 27 de junho de 2011. ©2013 IDC no 239751 25 Sim, nos próximos sete anos, a base instalada de computadores crescerá a um fator de menos de 1.5 — contra um fator de 3 nos últimos sete anos — mas telefones carregados com software e tablets preencherão a lacuna. E esses dispositivos móveis podem ser ainda mais difíceis de gerenciar — e manter seguros — em ambientes corporativos que computadores. Nem é provável que os criadores de malwares e softwares falsificados deixarão um negócio lucrativo que pode ser um dos ambientes criminosos mais seguros dentro dos quais operam. Então, parece lógico inferir que os riscos de segurança enfrentados por usuários de softwares falsificados só podem aumentar. Esse é o motivo pelo qual conduzimos esta pesquisa: quantificar aqueles riscos e ajudar usuários finais e empresas a tomarem conhecimento deles. Há maneiras de prevenir ataques como os que detectamos: instalar firewalls no computador, estar atento a atualizações de segurança, monitorar a instalação de softwares por usuários finais na empresa, usar ferramentas antimalware atualizadas e aderir a boas práticas e políticas de segurança. Novas técnicas, como listas de exceções, em que apenas programas confiáveis são permitidos em um computador e melhor segurança de navegador também podem ajudar. Mas a melhor prevenção é simplesmente usar o item genuíno. Isso significa adquirir computadores e softwares de fontes confiáveis, evitar softwares com preços bons demais para ser verdade e seguir protocolos de ativação e registro. APÊNDICE Metodologia Testes de laboratório Para avaliar os riscos da obtenção e uso de softwares e ferramentas de ativação falsificados, o IDC montou laboratórios de teste em seus próprios departamentos de TI em Framingham, Massachusetts; Praga e Beijing. Usando técnicas de pesquisa normais em mecanismos de pesquisa populares, cada laboratório desenvolveu uma lista de sites e redes P2P para softwares piratas e depois navegou naqueles sites e baixou softwares deles. Também testamos sites que ofereciam geradores de chave e outras ferramentas para contornar a ativação, já que aquelas frequentemente são exigidas depois da instalação de um programa. Após algum tempo, ativávamos nossas ferramentas antimalware e de remoção de spyware e registrávamos os resultados. Também tentamos instalar algumas das cópias do Microsoft Office que baixamos e executamos testes de malware naqueles que conseguimos instalar para descobrir malwares adicionais e quantificar a necessidade de ferramentas adicionais de contorno de ativação. Finalmente, obtivemos versões em CD/DVD do Microsoft Office em mercados de rua no Brasil, China, Índia, México, Peru e Tailândia e as testamos de uma forma similar aos software baixados. 26 no 239751 ©2013 IDC Nossos testes foram conduzidos em janeiro de 2013 por indivíduos que trabalharam em máquinas virtuais que utilizavam as últimas versões de antivírus e ferramentas para remoção de spyware comercialmente disponíveis. Todas as nossas máquinas tinham as últimas atualizações de segurança. Após cada teste, reinstalamos o PC virtual para garantir que o teste seguinte não seria contaminado por malwares de anteriores. A Tabela 1 mostra a extensão de nossos testes. TABELA 1 Resultados dos testes Sites/redes P2P pesquisados 270 Downloads de software 108 Testes de programas em CD/DVD 155 Total 533 Fonte: Pesquisa Perigos do software falsificado do IDC, 2013 Três pontos: Acreditamos que nosso protocolo de pesquisa e o número de sites testados significam que testamos uma amostra significativa dos sites de download mais populares. Escolhemos nos concentrar no Microsoft Office, pois e instalado na maioria dos computadores e é um dos softwares mais piratas do planeta. Também acreditamos que criadores de malware visarão mais o Microsoft Windows que o Microsoft Office, e outros tipos de software menos que o Office, tornando assim o Office um bom representante para todos os softwares falsificados. Pesquisas Durante janeiro de 2013, o IDC conduziu duas pesquisas globais: uma com consumidores e funcionários e a outra com CIOs/gerentes de TI. As pesquisas abrangeram 10 países: Alemanha, Brasil, China, Estados Unidos, Índia, México, Polônia, Reino Unido, Rússia e Tailândia. A amostragem total incluiu entrevistas com 1.104 consumidores, 973 usuários de negócios e 268 CIOs/gerentes de TI. Na amostragem de CIOs/gerentes de TI, 47% dos entrevistados vieram de organizações com mais de 1.000 funcionários e 53% de organizações menores. Na pesquisa com funcionários, 40% trabalhavam e, organizações com mais de 1.000 empregados, 18% em organizações com menos de 100 e 42% em organizações com entre 100 e 1.000 funcionários. A combinação do setor nas duas pesquisas foi representativo de economias gerais. ©2013 IDC no 23975127 As pesquisas foram conduzidas via Internet e usando painéis de terceiros de usuários de computadores e CIOs/gerentes de TI e fizeram perguntas sobre compras de computadores e softwares em empresas, problemas com softwares e atitudes e comportamento para com problemas de segurança. Também pediram aos entrevistados para quantificarem o tempo gasto lidando com questões de segurança, que foram usadas como informações para os dados de impacto econômico apresentados neste whitepaper. Note que nos números que se referem a dados de pesquisa em que desmembramos regiões, a legenda "Mundo" significa o total não ponderado de todos os entrevistados. Observação: Todos os números neste documento podem não ser exatos devido a arredondamentos. Modelagem do impacto econômico Para gerar os números de impacto econômico neste whitepaper, desenvolvemos um Modelo do impacto econômico dos perigos de software falsificado que incorporou dados proprietários do IDC, do Estudo de pirataria global de PCs 2012 da BSA | The Software Alliance, resultados de pesquisa conduzida para este projeto, gastos em TI e pesquisa de PCs do IDC e em dados de terceiros mencionados nas figuras. Dois pontos iniciais principais foram: A chance de infecção por região O número total de unidades de softwares falsificados por região Nos dois casos, as regiões foram desenvolvidas usando-se um superconjunto de 20 países dos 10 países pesquisados para os quais tivemos dados do estudo da BSA. Esses 20 países respondem por mais de 75% dos softwares piratas no mundo. Desenvolvemos estimativas de "resto da região" para completar o quadro global. Desenvolvemos as estimativas de "chance de infecção" usando dados de nossos testes de laboratório com alocações por fonte do software — de mercados de rua, do canal, da Web, etc. Usando dados do trabalho da BSA, desenvolvemos contagens por região para unidades de software pirateadas (estimadas para 2013 com base no estudo de 2011), que foram fatoradas para se obterem unidades falsificadas. O fatoramento contou com dados da BSA sobre a fonte de softwares piratas e outros trabalhos proprietários que o IDC realizou no passado (por exemplo, a porcentagem de softwares piratas resultantes de uso indevido de licenciamento por volume). Isso feito, tínhamos um quadro do número de unidades falsificadas de software para 2013 e que porcentagem seria infectada. O passo seguinte foi estimar que porcentagem das infecções seria apanhada de forma rotineira por softwares antimalware de usuários ou empresas sem a necessidade de ações adicionais. Aqui usamos a porcentagem que optou por não instalar atualizações de segurança como nosso número representativo. Depois disso, tomamos dados de pesquisa sobre o tempo para se corrigirem várias questões de segurança e os aplicamos ao número de infecções de falsificações por região para chegar ao tempo gasto por infecção. Isso levou ao total de horas gastas por região para lidar com infecções de softwares falsificados. 28 no 239751 ©2013 IDC Usamos então dados disponíveis do Departamento de estatísticas de mão de obra dos Estados Unidos sobre salários de TI e dados de terceiros sobre pagamentos médios por país para extrapolar as horas de mão de obra diretas para correção de questões de segurança de usuários e de organizações de TI. Usando dados do IDC sobre o tamanho do setor de segurança de terceiros, pudemos estimar a porcentagem do tempo que recursos externos tiveram de ser usados e, novamente, o custo por infecção. Finalmente, usamos aqueles mesmos dados para desenvolver a parcela de recursos de TI dedicados à segurança (redes, firewalls, software antimalware, etc.) que se aplicariam a malware de softwares falsificados. No geral, esses dados produziram os custos por região e regionais agregados para se lidar com questões de segurança resultantes de software falsificado. As informações de violações de dados foram desenvolvidas usando-se estimativas do Ponemon Institute sobre custos de perda de dados por registro de dados vazado e número médio de registros de dados comprometidos por violação para um punhado de países. Observação: Todos os números neste documento podem não ser exatos devido a arredondamentos. Notificação de direitos autorais Publicação externa de informações e dados do IDC — Qualquer informação do IDC que seja usada em publicidade, comunicados à imprensa ou materiais promocionais precisam de aprovação prévia por escrito do vice-presidente ou gerente nacional do IDC apropriado. Um rascunho do documento proposto deve acompanhar qualquer solicitação. O IDC se reserva o direito de negar aprovação de utilização externa por qualquer motivo. Copyright 2013 IDC. A reprodução sem permissão por escrito é expressamente proibida. ©2013 IDC no 239751 29

Download