Uma Iniciativa Para Aprimorar a Gestão de Riscos de

Segurança da Informação na Administração Pública Federal

Paulo Marcos Siqueira Bueno, Fabio Sato Ikuno1, Anderson Souza de Araújo,

José Ney de Oliveira Lima, Juliana Rocha Munita Moreira, Loriza Andrade Vaz de Melo2

1

Divisão de Segurança de Sistemas de Informação (DSSI)

Centro de Tecnologia da Informação Renato Archer – CTI / Facti

Rod. D. Pedro I (SP-65), km 143,6 - 13069-901 – Campinas – SP

2

Coordenação-Geral de Segurança da Informação,

Secretaria de Logística e Tecnologia da Informação (SLTI),

Ministério do Planejamento, Orçamento e Gestão – Brasília - DF

{paulo.bueno, fabio.ikuno}@cti.gov.br, {anderson.s.araujo,

joseney.lima, juliana.m.moreira, loriza.melo}@planejamento.gov.br

Abstract. This paper presents the MGR-SISP Risk Management Methodology.

Based on best practices and grounded in international standards, our goal is achieving

a higher protection to Information Assets and Information and Communication

Technologies in the Federal Administration, and also improving the investments in

Information Security.

Resumo. Este artigo apresenta a Metodologia de Gestão de Riscos MGR-SISP.

Baseada em melhores práticas, consolidadas em normas e padrões internacionais,

esta iniciativa tem como objetivo trazer um maior nível de proteção aos Ativos de

Informação (AI) e às Tecnologias de Informação e Comunicação (TIC) na esfera da

APF e também racionalizar os investimentos em Segurança da Informação.

1. Introdução

No âmbito da Administração Pública Federal (APF) do Brasil a manutenção de níveis

satisfatórios de Segurança da Informação (SI) é de suma importância para se assegurar o

fornecimento de serviços aos cidadãos e organizações, sobretudo em setores críticos

como os de Energia, Transporte, Telecomunicações e Finanças. Não menos importante,

esta manutenção contribui para evitar atos de espionagem, terrorismo, fraudes e crimes,

que ameacem a soberania, os direitos individuais e a privacidade.

Levantamentos realizados em órgãos da APF identificaram deficiências significativas no

tratamento da SI [Acordão TCU 2585, 2012]. Por exemplo: 55% das organizações não

possuem política corporativa de SI; 83% não classificam a informação para o negócio e

90% não analisam os riscos. Estes dados sugerem que, mesmo com as importantes

iniciativas conduzidas na APF nos últimos 15 anos [B823e, 2015], há a necessidade de

ações estratégicas para a melhoria da Segurança da Informação.

Este contexto motivou a elaboração de uma Metodologia de Gestão de Riscos de

Segurança da Informação e de uma Ferramenta de Apoio, a serem disponibilizadas para

adoção por parte de órgãos da APF. O objetivo principal desta iniciativa é de

sistematizar a Gestão de Riscos, para assim prover informações objetivas, que tornem

mais efetiva a identificação de ameaças e que orientem a adoção de controles eficazes e

de custo viável. Um objetivo secundário é o de disseminar a cultura de Gestão de Riscos

na APF. Almeja-se em suma uma abordagem prática, que leve a um maior nível de

proteção dos Ativos de Informação (AI) e das Tecnologias de Informação e

Comunicação (TIC) na esfera da APF.

2. Iniciativas Relacionadas

Podem ser identificadas iniciativas voltadas ao aprimoramento da SI na esfera da APF,

como a Lei de Acesso à Informação, que estabelece um tratamento diferenciado para

informações sigilosas [Lei 12527, 2011]. Destaca-se também o arcabouço normativo

publicado pelo Gabinete de Segurança Institucional da Presidência da República GSI/PR nos últimos anos, destacando a [NC 02, 2008], que apresenta diretrizes para

Metodologia de Gestão de Segurança da Informação e Comunicações; a [NC 03, 2009]

que aborda Política de Segurança da Informação e Comunicações; e em especial, a [NC

04, 2013] que estabelece diretrizes para o processo de Gestão de Riscos de Segurança da

Informação e Comunicações na APF.

A Gestão de Riscos de Segurança da Informação (GRSI) é reconhecida como um

caminho eficaz para se tratar questões de SI de maneira sistemática e voltada à

racionalização e à priorização de investimentos.

A [ABNT NBR ISO/IEC 27001, 2013], referência em SI, apresenta uma abordagem

para estabelecer, implementar, operar, analisar criticamente, manter, melhorar e

monitorar um Sistema de Gestão de SI. Um elemento crucial identificado é a

necessidade de um modelo para análise, avaliação e aceitação de riscos. Este ponto é

abordado de forma específica pela [ABNT NBR ISO/IEC 27005, 2011]. Esta Norma,

que inclusive é base para iniciativas na APF, como a [NC 04, 2013], estabelece uma

visão de alto nível da Gestão de Riscos de SI, com ênfase no processo, mas sem detalhar

atividades e técnicas.

A metodologia IT-Grundschutz [BSI 100-2, 2008], desenvolvida pela agência de

Segurança da Informação da Alemanha (sigla BSI), que estabelece um sistema de

gerenciamento de SI, que visa a “atingir e manter um nível apropriado de Segurança da

Informação”. A ferramenta [GSTOOL, 2004] apoia a utilização da Metodologia. Um

aspecto importante a ser apontado é a redução de custos alcançada com procedimentos

reutilizáveis, registrados em catálogos que contém ameaças padrão e proteções de

segurança aplicáveis para processos de negócio e sistemas de TI típicos.

A abordagem do NIST (National Institute of Standards and Technology) [NIST 800-39,

2011], agência do departamento de comércio dos Estados Unidos, que integra as

melhores práticas de gestão de riscos em TI, complementada pela [NIST 800-30, 2011]

que apresenta um guia para a realização da atividade de avaliação de riscos. Como

destaque tem-se a abstração de camadas para abordar riscos: i) nível da organização; ii)

nível de missão e processos de negócio; e iii) nível de sistemas de informação.

Existem outras abordagens, não descritas neste artigo por motivo de concisão.

3. A Metodologia de Gestão de Riscos do SISP (MGR-SISP)

A seguir é feita uma breve apresentação da Metodologia de Gestão de Riscos de

Segurança da Informação do Sistema de Administração dos Recursos de Tecnologia da

Informação [SISP, 2015] (MGR-SISP), que é apoiada pela ferramenta denominada

FAGR-SISP.

3.1. Estruturação e Representação

A MGR-SISP é associada a um processo, composto por subprocessos, que por sua vez

são decompostos em atividades, e estas em tarefas. Os subprocessos são associados a

objetivos parciais específicos relacionados à gestão de riscos e são definidos com base

nas fases principais estabelecidas na [ABNT NBR ISO/IEC 27005, 2011].

O processo e cada subprocesso são caracterizados por descrições e por diagramas de

fluxo de atividades, representados em BPMN (Business Process Model and Notation)

[OMG, 2014]. Cada atividade (de cada subprocesso) é caracterizada pelos seguintes

elementos: nome; descrição; diagrama de fluxo de tarefas (em BPMN); descrição das

tarefas e dos respectivos responsáveis; condição para ser realizada; informações

utilizadas; informações produzidas; condição para ser finalizada; templates e exemplos.

Os subprocessos e as atividades da MGR-SISP geram informações que devem ser

avaliadas e validadas (em geral, por um papel em um nível superior da GRSI) no final

do subprocesso ou da atividade. Por exemplo, critérios de tratamento de riscos definidos

pelo Gestor de Riscos (atividade Definir Critérios) são avaliados e aprovados (ou não)

por um Representante da Alta Administração. São previstas, portanto, repetições de

atividades para ajustes de informações e de decisões (por exemplo, para redefinir

critérios de tratamento de riscos) e também repetições de subprocessos quando as

informações forem inadequadas ou insuficientes para as decisões (por exemplo, para

selecionar uma opção de tratamento de risco).

A MGR-SISP estabelece também papéis (atores), conforme ideia presente em [NIST

800-39, 2011], de estabelecer ações e responsabilidades em todos os níveis da

organização, a saber: Representantes da Alta Administração; Gestores de Riscos;

Responsáveis por Unidades da Organização; Proprietários de Ativos; e Auditores.

3.2. Subprocessos e Atividades

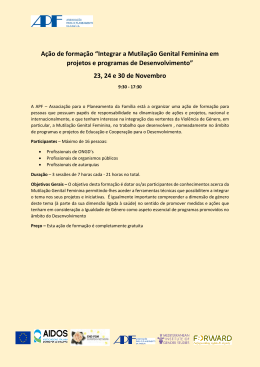

A Figura 1 mostra o fluxo de execução dos subprocessos da MGR-SISP. Os

subprocessos e atividades, descritos sumariamente a seguir, são realizados com o apoio

da FAGR-SISP.

Figura 1. Processo MGR-SISP

Estabelecer Contexto (EC)

Este subprocesso trata dos pontos a serem definidos para o início da utilização da MGRSISP e da FAGR-SISP na organização. As principais atividades e tarefas são:

Definir os papéis e as responsabilidades e alocar recursos humanos. A estrutura atual

de SI na organização é identificada. Papéis para a GRSI são identificados e adaptados

e profissionais são alocados aos papéis.

Definir os objetivos, o escopo e as restrições da GRSI. Os objetivos estratégicos da

organização, em especial que impactam o estado, a sociedade, e os cidadãos devem

ser a base para identificar os objetivos da GRSI. Devem-se identificar as unidades

(setores) da organização envolvidas, conforme os requisitos de segurança e as

restrições existentes, sobretudo as associadas a leis e regulações específicas do setor.

Realizar pré-análise da organização. Trata-se da aplicação de um questionário do

Método de Avaliação de Nível de Segurança [YOO, 2007], que abrange 12

categorias de controle e 54 itens de controle. Cada item deve ter o nível de

implementação classificado entre 1 e 5. O resultado é uma avaliação abrangente do

nível de maturidade da organização em cada categoria e a identificação de pontos

fracos. Este resultado apoia decisões estratégicas e é útil para avaliar progressos.

Realizar pré-análise de unidades da organização. Também por meio de um

questionário cada unidade (setor) avalia a criticidade dos seus ativos primários

(processos de negócio e informações) com respeito aos atributos: Confidencialidade;

Integridade; e Disponibilidade, em uma escala entre 1 e 5. O resultado é uma

avaliação de criticidade de cada unidade e a ponderação da importância de cada

atributo de segurança. Este resultado permite priorizar o investimento em SI.

Definir critérios. Trata de definir questões de apoio que orientem as avaliações a

serem realizadas em atividades posteriores, nas quais as consequências e as

probabilidades de riscos são identificadas em 5 classes: 1 - Muito Baixa (MB), 2 Baixa (B), 3 - Moderada (M), 4 - Alta (A), 5 - Muito Alta (MA) [NIST 800-30,

2011]. Isto envolve definir e documentar as seguintes questões e ações: 1) questões

para apoiar a avaliação de consequências (impactos) de riscos para cada atributo

(Confidencialidade; Integridade; e Disponibilidade) em cada classe de risco (MB, B,

M, A, MA); 2) questões para apoiar a avaliação probabilidades de riscos em cada

classe de risco; e tipos de ações que devem ser tomadas para o tratamento de riscos,

para cada classe de risco.

As informações de status da Segurança da Informação na organização, de requisitos de

proteção, e as definições iniciais sobre a Gestão de Riscos, são a base para todas as

ações subsequentes.

Identificar Riscos (IR)

Já este subprocesso busca identificar os riscos existentes e a adequação dos controles

utilizados. Cada unidade da organização levanta as várias informações (possivelmente

de forma simultânea e independente), que são validadas pelo Gestor de Riscos.

Os responsáveis de cada unidade (e/ou proprietários de ativos) devem identificar e

cadastrar os ativos (processos de negócio, hardware, software, locais físicos, etc.) e as

respectivas informações. A FAGR-SISP filtra, de uma lista genérica de ameaças,

àquelas que se aplicam a cada tipo de ativo, facilitando a identificação e descrição de

ameaças associadas aos ativos. Analogamente, para cada ameaça, a FAGR-SISP filtra,

de uma lista genérica de controles, àqueles que protegem o ativo da ameaça. O status de

cada controle dever ser então investigado, documentado, e avaliado, da seguinte forma:

não implementado, parcialmente implementado, totalmente implementado, ou não se

aplica. Por fim, para cada controle não (ou parcialmente) implementado a FAGR-SISP

filtra, de uma lista genérica de vulnerabilidades, àquelas relacionadas à ausência de

controles para as ameaças aos ativos. Neste ponto quaisquer vulnerabilidades de ativos

(associadas ou não a controles) devem ser identificadas e documentadas.

As informações sobre ativos, ameaças, controles e vulnerabilidades, geradas de forma

paulatina, e incrementalmente avaliadas, são consolidadas em um Mapa de Riscos.

Estimar Riscos (ER)

Este subprocesso trata de estimar cada risco identificado, o que deve ser realizado em

cada unidade da organização (também possivelmente de forma simultânea e

independente). A estimativa leva em conta: consequências; probabilidades; e também os

controles existentes, que quando eficazes reduzem à exposição aos riscos.

Inicia-se com a identificação e avaliação de possíveis consequências de riscos. Para cada

ativo e ameaça (um risco) a FAGR-SISP apresenta as questões de apoio cadastradas, de

forma que o responsável possa estimar a consequência do risco, para cada atributo

(Confidencialidade; Integridade; e Disponibilidade), associando-o em uma classe (MB,

B, M, A, MA). O mesmo ocorre para a estimativa de probabilidades, pela associação do

risco a uma das classes (MB, B, M, A, MA). As consequências dos riscos e as

justificativas para as estimativas devem ser documentadas. A partir das estimativas

efetuadas, a FAGR-SISP gera (aplicando uma matriz consequência-probabilidade) a

estimativa do nível (valor numérico entre 1 e 9) e a classe (MB, B, M, A, ou MA) para

cada risco. As estimativas são geradas separadamente em cada unidade da organização.

O Mapa de Riscos é atualizado associando um nível para cada risco (ameaça a ativo).

Avaliar Riscos (AR) e Tratar Riscos (TR)

Nestes subprocessos os riscos são avaliados e tratados. É feita a consolidação dos riscos

de todas as unidades da organização em um único Mapa de Riscos, que apresenta todos

os riscos, ordenados por nível, de forma decrescente. Neste ponto, decide-se sobre a

necessidade de retornar a subprocessos anteriores para obter mais informações ou para

refiná-las.

Todas as informações apuradas são utilizadas para tomar decisões sobre como tratar

cada risco: reduzir, reter, transferir, ou evitar. Permitem também planejar ações futuras.

Para cada risco e cada alternativa de tratamento, devem ser feitas estimativas de custo e

prazo, e ser levantadas as possíveis restrições. Em especial, para opção “reduzir risco”, a

FAGR-SISP recupera a informação sobre os controles não (ou parcialmente)

implementados para os riscos. Cada controle destes representa uma opção de tratamento

dos riscos identificados, para a qual as estimativas devem ser feitas.

O Mapa de Riscos consolidado, ordenado, com as opções de tratamento de riscos e

respectivas estimativas, é utilizado para as decisões sobre os tratamentos a serem

realizados (controles a serem implementados). As decisões devem ser documentadas e a

forma de monitoramento dos riscos deve ser definida. Enfim, devem ser elaborados

Planos de Tratamento de Riscos (PTR), alocados a responsáveis definidos.

Comunicar Riscos (CR) e Monitorar Riscos (MR)

Estes subprocessos abordam as atividades de comunicação e de monitoramento, que

estão embutidas nos outros subprocessos e são apoiadas pela FAGR-SISP. Além destas,

destacam-se aqui as atividades para monitorar os status de execução dos PTRs, para

monitorar os riscos e identificar a necessidade de reavaliações, e para monitorar e

registrar incidentes de SI.

4. Considerações Finais

Versões anteriores da MGR-SISP foram avaliadas por especialistas em SI e por

conhecedores da APF, resultando em modificações que levaram ao conteúdo aqui

descrito. A FAGR-SISP encontra-se em desenvolvimento e será utilizada na próxima

etapa de validação, que consistirá em um projeto piloto, com a implantação e o uso da

MGR-SISP e da FAGR-SISP em um órgão da APF.

Não está no escopo deste artigo a comparação detalhada entre metodologias.

A MGR-SISP foi elaborada buscando agregar características de metodologias bem

sucedidas, para atender às necessidades e restrições identificadas na APF. Destacam-se:

(i) alinhamento com leis, normas e com a estratégia de SI existentes na APF. (ii)

flexibilidade e aplicabilidade a organizações com diferentes necessidades e realidades,

levando à incorporação de pré-análises para o diagnóstico de necessidades. (iii)

praticidade. Incitou à descrição de pontos concretos de técnicas e de atividades de GRSI,

como tratadas em [ISO 31010, 2009], além do recurso de pré-estabelecer listas de tipos

de elementos (restrições, consequências, ameaças, controles, vulnerabilidades),

semelhante à solução em [BSI 100-2, 2008]. (iv) extensibilidade. Novos elementos

podem ser adicionados às listas pré-estabelecidas, por exemplo, para contemplar

ameaças e controles identificados como especialmente relevantes na APF.

5. Referências

[ABNT NBR ISO/IEC 27001] Tecnologia da informação — Técnicas de segurança — Sistemas de gestão

da segurança da informação — Requisitos, ABNT, 2013.

[ABNT NBR ISO/IEC 27005] Tecnologia da informação — Técnicas de segurança — Gestão de riscos

de segurança da informação, ABNT, 2011.

[ABNT NBR ISO/IEC 31010] Gestão de riscos Técnicas para o processo de aval. de riscos, ABNT, 2012

[Acordão TCU 2585] Avaliação da governança de tecnologia da informação na administração pública

federal. Oportunidades de melhoria. Recomendações. TCU, 2012.

[B823e] Estratégia de Segurança da Informação e Comunicações (SIC) e de Segurança Cibernética da

Administração Pública Federal (APF) GSI/PR, 2015.

[BSI 100-2, 2008] “IT-Grundschutz Methodology, BSI Standard 100-2”, Version 2.0, Maio 2008.

[GSTOOL] https://www.bsi.bund.de/DE/Themen/weitereThemen/GSTOOL/gstool_node.html.

[Lei 12527] Lei de Acesso à Informação, Novembro, 2011.

[NC 02] Norma Complementar nº 02/IN01/DSIC/GSIPR, Metodologia de Gestão de Segurança da

Informação e Comunicações, 2008.

[NC 03] Norma Complementar nº 03/IN01/DSIC/GSIPR, Diretrizes para a Elaboração de Política de

Segurança da Informação e Comunic. nos Órgãos e Entidades da Administração Pública Federal, 2009.

[NC 04] Norma Complementar nº 04/IN01/DSIC/GSIPR Diretrizes para o processo de Gestão de Riscos

de Segurança da Informação e Comunic. nos órgãos e entidades da Administração Pública Federal, 2013.

[NIST 800-39] NIST 800-39 – “Managing Information Security

<http://csrc.nist.gov/publications/nistpubs/800-39/SP800-39-final.pdf>.

Risk.”

Disponível

em:

[NIST 800-30] “NIST 800-30 – Guide for Conducting Risk Assessment”, 2011. Disponível em:

<http://csrc.nist.gov/publications/nistpubs/800-39/SP800-30-final.pdf>.

[OMG, 2014] Object Management Group: Business Process Model and Notation http://www.bpmn.org/.

[SISP] Sistema de Administração dos Recursos de Tecnologia da informação http://www.sisp.gov.br/

[YOO] Dong-Young Yoo, Jong-Whoi Shin, Gang Shin Lee, and Jae-I Lee. “Improve of Evaluation

Method for Information Security Levels of CIIP (Critical Information Infrastructure Protection)”,

International Scholarly and Scientific Research & Innovation 1(12), 2007, World Academy of Science,

Engineering and Technology.

Download