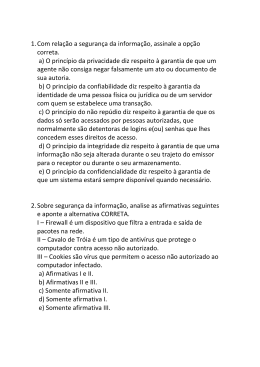

Segurança de Dados e Informação Segurança X Integridade Segurança se refere à proteção contra revelação, alteração ou destruição não autorizada. Segurança significa proteger os dados contra usuários não autorizados. Integridade se refere à exatidão ou validade dos dados.Integridade significa protegê-los contra usuários autorizados. Firewall Definição: Uma barreira de proteção, que controla o tráfego de dados entre seu computador e a Internet (ou entre a rede onde seu computador está instalado e a Internet). Objetivo:Permitir somente a transmissão e a recepção de dados autorizados. Criptografia O único método disponível que oferece proteção tanto no armazenamento, quanto no transporte de informações por uma rede pública ou pela Internet, é a criptografia. A criptografia é tão antiga quanto a própria escrita. Foi depois da segunda Guerra Mundial, que ela começou a crescer e hoje em dia é largamente usada. A criptografia, formou a base para a computação moderna. Quando se fala sobre criptografia, fala-se também sobre chaves, pois elas, são quem fecham e abrem a criptografia dos dados, existem dois métodos para se trabalhar com chaves criptográficas. VPN Introdução :O uso de Redes Privadas Virtuais representa uma alternativa interessante na racionalização dos custos de redes corporativas oferecendo "confidencialidade" e integridade no transporte de informações através de redes públicas (RNP). Objetivo: A idéia de utilizar uma rede pública como a Internet em vez de linhas privativas para implementar redes corporativas é denominada de Virtual Private Network (VPN) ou Rede Privada Virtual. Definição: Túneis de criptografia entre pontos autorizados, criados através da Internet ou outras redes públicas e/ou privadas para transferência de informações, de modo seguro, entre redes corporativas ou usuários remotos. Justificativa: Uma das grandes vantagens decorrentes do uso das VPNs é a redução de custos com comunicações corporativas, pois elimina a necessidade de links dedicados de longa distância que podem ser substituídos pela Internet. Malware O que pode comprometer dados armazenados? • Dano físico - Refere-se ao meio aonde os dados estão armazenados (Hard Disk, CD, DVD, disquete). • Dano lógico - É aquele que compromete os dados sem comprometer o meio. O que pode causar os danos lógicos? Forma assistida: Pessoas que, de má fé ou não, usam comandos e atuam diretamente no meio lógico por intermédio de um computador para provocar o dano. Forma remota: Aquela na qual não se faz necessária a ação direta de uma pessoa. Em geral, usam-se artifícios que envolvem conhecimentos de desenvolvimento de sistemas a fim de preparar, intencionalmente ou não, uma situação para gerar o dano. Exemplo: os vírus de computador. VÍRUS DE COMPUTADOR Um vírus é um programa ou instrução que se anexa a um aplicativo ou arquivo para poder se espalhar entre os computadores, infectando-os à medida que se desloca. Os vírus visam prejudicar o funcionamento dos computadores, podendo danificar um software, hardware e arquivos. WORMS (VERMES) Um worm geralmente se alastra sem a ação do usuário e distribui cópias completas (possivelmente modificadas) de si mesmo através das redes. Um worm pode consumir memória e largura de banda de rede, o que pode travar o computador. TROJAN HORSE OU CAVALO DE TRÓIA • É um programa que oculta seu objetivo sob uma camuflagem de outra aplicação útil ou inofensiva; Assim como a lenda do Cavalo de Tróia, entra no computador e libera uma porta (backdoor) para um possível invasor KEYLOGGERS Os keyloggers ficam escondidos no Sistema operacional, sendo assim a vítima não sabe que está sendo monitorada. São desenvolvidos para fins ilícitos, como por exemplo roubo de senhas bancárias. São utilizados também por usuários com um pouco mais de conhecimento para obter senhas pessoais, como de contas de e-mail, Orkut, MSN, entre outros. PHISHING / PHISHING SCAM / SCAM É um tipo de fraude eletrônica projetada para roubar informações particulares. Em um phishing scam, uma pessoa malintencionada tenta obter informações como números de cartões de crédito, senhas, dados de contas ou outras informações pessoais convencendo o usuário a fornecê-las sob pretextos enganosos. Como evitar phishing scams? Nunca responda a solicitações de informações pessoais por e-mail; Verifique a autenticidade dos links; Visite sites digitando a URL na barra de endereços; Verifique se os sites usam criptografia; Revise sempre seus extratos bancários e cartão de crédito SPYWARES São programas que recolhem informações sobre os hábitos do usuário. Um spyware monitora, por exemplo, quais os sites na Internet que são mais visitados por aquele usuário e transmite esta informação a uma entidade externa na Internet (geralmente o desenvolvedor do sypware), sem o seu conhecimento e o seu consentimento. Antivírus Os antivírus são programas que procuram detectar e, então, anular ou remover os vírus de computador. Um antivírus monitora automaticamente todos os arquivos que são abertos no computador. O código que compõe cada um deles é comparado com a coleção de vacinas, que nada mais é do que um acervo com pedaços do código dos vírus. Se um arquivo tiver trechos similares aos de um vírus, é considerado contaminado Backup Cópia de dados de um dispositivo de armazenamento para o outro com o objetivo de, posteriormente, recuperar esses dados, caso haja algum problema. O backup é uma tarefa essencial para todos os que usam computadores. Existem inúmeros programas para criação de backups e a posterior reposição. Exemplo: Norton Ghost da Symantec. Dicas de segurança Mantenha os programas de seu computador atualizados, principalmente o antivírus e firewall. Faça as atualizações automaticamente, usando os ícones de upgrade que aparecem no programa usado. Execute o antivírus periodicamente Nunca responda a solicitações de informações pessoais (nome completo, RG, CPF, endereço físico) por e-mail; Desconfie de algumas mensagens enviadas por amigos Jamais clique em endereços, links ou programas suspeitos anexados às mensagens. Com isso você pode ativar um programa de roubo de senha, sem perceber. Não acredite em promoções ou ofertas de concurso enviadas por e-mail. Nunca faça transações bancárias ou compras em lan houses, cibercafés ou computadores de feiras e exposições. Configure seu programa de e-mail para não abrir arquivos ou executar programas automaticamente. Nunca arquive em seu computador: número de cartões de crédito/débito, senhas ou número de contas bancárias.

Download