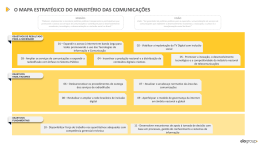

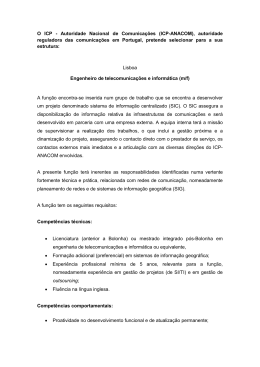

LEONARDO DIREÇÃO DAS ORGANIZAÇÕES MILITARES DO EXÉRCITO BRASILEIRO SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES: UM PRINCÍPIO EDUCATIVO PARA A ALTA UNIVERSIDADE DE BRASÍLIA INSTITUTO DE CIÊNCIAS EXATAS DEPARTAMENTO DE CIÊNCIA DA COMPUTAÇÃO ESPECIALIZAÇÃO EM GESTÃO DA SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES – CEGSIC 2009/2011 FRANCISCO LEONARDO DOS SANTOS CAVALCANTE SEGURANÇA DA INFORMAÇÃO E COMUNICAÇÕES: UM PRINCÍPIO EDUCATIVO PARA A ALTA DIREÇÃO DAS ORGANIZAÇÕES MILITARES DO EXÉRCITO BRASILEIRO Brasília 2011 dezembro / 2011 Instituto de Ciências Exatas Departamento de Ciência da Computação Curso de Especialização em Gestão da Segurança da Informação e Comunicações FRANCISCO LEONARDO DOS SANTOS CAVALCANTE Segurança da Informação e Comunicações: um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro Brasília 2011 ii Francisco Leonardo dos Santos Cavalcante Segurança da Informação e Comunicações: um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro Brasília 2011 iii Francisco Leonardo dos Santos Cavalcante Segurança da Informação e Comunicações: um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro Monografia apresentada ao Departamento de Ciência da Computação da Universidade de Brasília como requisito parcial para a obtenção do título de Especialista em Ciência da Computação: Gestão da Segurança da Informação e Comunicações. Orientadora: Profa. ME. Andréia Mello Lacé Universidade de Brasília Instituto de Ciências Exatas Departamento de Ciência da Computação Brasília dezembro 2011 iv Desenvolvido em atendimento ao plano de trabalho do Programa de Formação de Especialistas para a Elaboração da Metodologia Brasileira de Gestão da Segurança da Informação e Comunicações - CEGSIC 2009/2011. © 2011 Francisco Leonardo dos Santos Cavalcante. Qualquer parte desta publicação pode ser reproduzida, desde que citada a fonte. Francisco Leonardo dos Santos Cavalcante Segurança da Informação e Comunicações: um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro / Francisco Leonardo dos Santos Cavalcante – Brasília: O autor, 2011. 87 p.; Ilustrado; 25 cm. Monografia (especialização) – Universidade de Brasília. Instituto de Ciências Exatas. Departamento de Ciência da Computação, 2011. Inclui Bibliografia. 1.Segurança da Informação e Comunicações. 2. Sensibilização e Conscientização. 3.Cultura de Segurança da Informação. 4. Exército Brasileiro. I.Título Segurança da Informação e Comunicações: um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro. CDU 004.056 v vi Dedicatória As duas dádivas que preenchem esta minha aventura espiritual: Suzana e Tylara. vii Agradecimentos Pessoas há que se tornam verdadeiros bastiões quando tendemos a fraquejar em nossa escalada humana. Outras, ainda, são candeeiros a iluminar o labirinto escuro no qual repousa o saber historicamente elaborado. Nessa trajetória, tive oportunidade de contar com esses dois tipos existenciais. Agora, pois, é o momento de render meus profundos agradecimentos as minhas eternas Suzana e Tylara fortalezas da minha vida, à Professora Andréia orientadora desta pesquisa, luz que sinalizou a minha caminhada intelectual. viii “O essencial é saber ver Mas isso (triste de nós que trazemos a alma vestida!), Isso exige um estudo profundo, Uma aprendizagem de desaprender... Procuro despir-me do que aprendi, Procuro esquecer-me do modo de lembrar que me Ensinaram, E raspar a tinta com que me pintaram os sentidos, Desencaixotar as minhas emoções verdadeiras, Desembrulhar-me e ser eu...”. Fernando Pessoa, em Obra poética. ix Lista de Figuras Figura 1 - Visão Prospectiva (Fonte: SEMSIC - RN, 2009)..............................41 Figura 2 - Grade Curricular do Curso de Altos Estudos Militares (CAEM) (Escola de Comando e Estado-Maior do Exército, 2011)................................ 43 Figura 3 - Grade Curricular do Curso de Gestão e Assessoramento de EstadoMaior (CGAEM) (Escola de Comando e Estado-Maior do Exército, 2011)......44 Figura 4 – Legislação na esfera do Poder Executivo…………………………...65 Figura 5 – Legislação na esfera militar……………………………………….......67 x Lista de Tabelas Tabela 1 – Nível de conhecimento dos oficiais-alunos.......................................56 Tabela 2 - Palavras-chave…………………………………………………………..59 Tabela 3 - Indicadores de SIC………………………………………………………59 xi Lista de abreviaturas e siglas APF Administração Pública Federal CAEM Curso de Altos Estudos Militares CGAEM CITEx Gestão e Assessoramento de Estado-Maior Centro Integrado de Telemática do Exército Cmt U – Comandante de Unidade CPEAEx DCT Curso de Política, Estratégia e Alta Administração do Exército Departamento de Ciência e Tecnologia DICA Da Disponibilidade, da Integridade, da Confidencialidade e da Autenticidade DSIC Departamento de Segurança da Informação e Comunicações EB – Exército Brasileiro ECEME Escola de Comando e Estado-Maior do Exército EME Estado-Maior do Exército END Estratégia Nacional de Defesa FCS Fator Crítico de Sucesso F Ter Força Terrestre GSI/PR GOC Gabinete de Segurança Institucional da Presidência da República Gerenciamento das Operações e Comunicações IG Instruções Gerais IR Instruções Reguladoras O Infor OM Oficial de Informática Organizações Militares ONA Oficiais das Nações Amigas OTT Oficial Técnico Temporário PLADIS POSIC SIC Política de Segurança da Informação e Comunicações Segurança da Informação e Comunicações TCU TI Plano de Disciplinas Tribunal de Contas da União Tecnologia da Informação TICs - Tecnologias da Informação e Comunicações xii Sumário Ata de Aprovação da Monografia......................................................................vi Dedicatória........................................................................................................vii Agradecimentos................................................................................................viii Lista de Figuras.................................................................................................x Lista de Tabelas.................................................................................................xi Lista de Siglas...................................................................................................xii Resumo............................................................................................................xiv Abstract............................................................................................................xv 1 DELIMITAÇÃO DO PROBLEMA.................................................................16 1.1Introdução...................................................................................................16 1.2 Formulação da situação problema.............................................................22 1.3 Objetivos....................................................................................................24 1.3.1 Objetivo Geral.........................................................................................24 1.3.2 Objetivos Específicos..............................................................................24 1.4 Justificativa.................................................................................................25 1.5 Hipótese.....................................................................................................28 2 REVISÃO DE LITERATURA........................................................................29 2.1 Referencial teórico.....................................................................................29 2.2 Conceitos...................................................................................................32 2.3 Fundamentos.............................................................................................41 3 METODOLOGIA...........................................................................................53 4 RESULTADOS.............................................................................................62 5 DISCUSSÃO.................................................................................................73 6 CONCLUSÕES E TRABALHOS FUTUROS...............................................78 6.1 Conclusão..................................................................................................78 6.2 Trabalhos Futuros......................................................................................80 7 REFERÊNCIAS............................................................................................81 8 ANEXO A - Questionário I...........................................................................85 9 ANEXO B - Questionário II..........................................................................87 xiii Resumo Neste trabalho propõe-se apresentar a Segurança da Informação e Comunicações (SIC) como um princípio educativo para a Alta Direção das organizações militares do Exército Brasileiro. Com base no método da análise de conteúdo aplicado nas grades curriculares e nos Planos de Disciplinas (PLADIS) do Curso de Altos Estudos Militares (CAEM) e de Gestão e Assessoramento de Estado-Maior (CGAEM), realizados na Escola de Comando e Estado-Maior do Exército (ECEME), ressalta a necessidade de inserção da disciplina Segurança da Informação e Comunicações naqueles documentos. Em linhas gerais, coloca em evidência a criação de ações efetivas, visando preparar, sensibilizar e conscientizar os oficiais-alunos daquele estabelecimento de ensino – futuros comandantes das diversas organizações militares espalhadas por todo o território nacional – para o comprometimento com a disponibilidade, a integridade, a confidencialidade e a autenticidade (DICA) da informação, tomando por base o nível de conhecimento que esses atores possuem sobre os pressupostos normativos que regulam a Segurança da Informação e Comunicações no âmbito do Executivo Federal e do Exército Brasileiro, bem como a percepção que eles têm da importância da SIC para o exercício do comando das organizações militares. Palavras-chave: Segurança da Informação e Comunicações. Sensibilização e Conscientização. Cultura de Segurança da Informação. Exército Brasileiro. xiv Abstract This paper intends to present the Security of Information and Communications (SIC) as an educational principle for the top management of the military organizations of the Brazilian Army. Based on the method of content analysis applied to the curricula and Discipline Plan (PLADIS) Course of Advanced Military Studies (CAEM) and the Management and Advisory Staff (CGAEM) held at the School of Command and General Staff of the Army (ECEME), emphasizes the need to enter the discipline of Information and Communications Security in those documents. In general, highlights the creation of effective actions in order to prepare, sensitize and educate officers that the school students - future commanders of various military organizations all over the country - for their commitment to the availability, integrity , confidentiality and authenticity (DICA) information, based on the level of knowledge that these actors have on the assumptions of legislation that govern information Security and Communications in the Federal Executive of the Brazilian Army, as well as the perception that they have the importance of SIC for the exercise of command of military organizations. Keywords: Information Security and Communications. Sensitization and Awareness. Information Security Culture. Brazilian Army. xv 1 DELIMITAÇÃO DO PROBLEMA 1.1 INTRODUÇÃO O desenvolvimento de uma metodologia genuinamente nacional, que garanta a gestão da Segurança da Informação e Comunicações (SIC) no âmbito da Administração Pública Federal (APF), tem-se tornado um objetivo de Estado. A materialização desse objetivo pode ser constatada, dentre outras ações, pela aprovação do Decreto Federal n° 3.505, de 13 de junho de 20001, ratificando a relevância que o poder público tem atribuído à necessidade da implantação de Política de Segurança da Informação e Comunicações (POSIC) nas entidades organizacionais – diretas, indiretas e fundacionais – que compõem a estrutura burocrático-administrativa de governo, bem como a disseminação da cultura de SIC nessas entidades. Consciente dos desafios que a sociedade da informação impõe sempre que se busca proteger a disponibilidade, a integridade, a confidencialidade, a autenticidade e o não repúdio da informação, o governo federal vem concentrando esforços em pelo menos três eixos: Elaboração de normas reguladoras por intermédio do Departamento de Segurança da Informação e Comunicações (DSIC) que, desde 2008 vem sistematizando e expedindo normatizações com a finalidade de regular o assunto no âmbito do Executivo Federal2; Desenvolvimento tecnológico, viabilizado pelos fomentos destinados à ampliação de Parques Tecnológicos em todo o país3; e Investimento em recursos humanos, consagrado pela busca de parcerias promovidas pelo DSIC entre o governo e entidades de ensino públicas e 1 O Decreto n˚ 3.505, de 13 de junho de 2000, assinado pelo Presidente Fernando Henrique Cardoso, instituiu a Política de Segurança da Informação nos órgãos e entidades da Administração Pública Federal. 2 Desde 2008 o DSIC elaborou e expediu: 01(uma) Instrução Normativa e 09 (nove) Normas Complementares. Disponível em: < http://dsic.planalto.gov.br/legislacaodsic > Acesso em: 10 dez. 2011. 3 De acordo com o estudo denominado: “Parques Tecnológicos Brasileiros - Estudo, Análise e Proposições”, realizado em 2008 pela Associação Nacional de Entidades Promotoras de Empreendimentos Inovadores (ANPROTEC), o Brasil possui 74 Parques Tecnológicos, com um investimento realizado da ordem de R$ 1.308.727,00. Disponível em: < http://www.anprotec.org.br/ArquivosDin/portfolio_versao_resumida_pdf_53.pdf > Acesso em: 10 dez. 2011. 16 privadas, com vistas a qualificar recursos humanos, sobretudo alocados em órgãos da APF, para lidarem com a segurança da informação e comunicações. A lógica dessa tríade parece fomentar a construção e o fortalecimento de uma cultura de SIC que se deseja implantar dentro do ambiente público e organizacional. Dentre as três linhas apontadas, a que se refere ao investimento em recursos humanos vem ganhando projeção no cenário nacional, essa projeção aumenta na proporção em que cresce o entendimento das autoridades públicas com respeito à qualificação que devem possuir os gestores públicos federais, principalmente os ocupantes de cargos ou funções de chefia Direção4 recorrentemente chamados de Alta no trato da segurança da informação. Esses servidores, mais do que apoiadores da POSIC, devem comprometer-se de modo irrestrito com a SIC nas organizações que administram, sob pena de agirem sempre reativamente em relação à proteção do “negócio” de suas instituições. Dentro desse contexto, é mister que se criem oportunidades para que a Alta Direção tenha o conhecimento suficiente para interagir com a área de Tecnologia da Informação (TI), de modo que possa planejar, em conjunto com os profissionais daquele setor, não só a POSIC, mas o modelo exequível para a sua prática dentro da organização. Vislumbra-se, pois, que qualquer proposta contrária a essa necessidade manterá esses atores na condição de meros expectadores do processo. Há, portanto, que se intervir na práxis formativa desses dirigentes, suscitando neles a capacidade de inferir sobre os avanços e os limites que envolvem a segurança da informação e comunicações no estado democrático de direito. Nesse contexto, e não obstante o conhecimento ter transposto os muros escolares e pulule em todos os âmbitos de uma sociedade que se diz conectada, as academias mantêm-se, ainda, como local privilegiado de ensino, pesquisa e extensão. Propugna-se, dessa maneira, a importância de inserir-se tanto nos currículos quanto nos Planos de Disciplinas de formação desses gestores públicos, o tema Segurança da Informação e Comunicações, buscando sensibilizar e conscientizar aqueles que, em última instância, são os decisores dentro de suas organizações. 4 Na presente pesquisa, os termos Alta Direção e Alta Administração têm o mesmo significado, isto é, referem-se ao representante máximo na cadeia hierárquica de uma organização. 17 Para todos os efeitos, os termos sensibilizar e conscientizar são aqui tomados na expectativa de que, ao cursarem a disciplina de SIC, os gestores possam desenvolver habilidades cognitivas em relação à temática apresentada, habilidades mediadas pelas experiências vividas no dia a dia, isto é, impressões colhidas na prática cotidiana que, associadas aos conceitos teóricos adquiridos, modifiquem a percepção existente quanto à necessidade de proteção da informação. Deste modo, a sensibilização pode, pois, ser entendida enquanto um processo educativo de tornar sensível, possibilitando uma vivência que pode construir conhecimentos não só pela racionalidade, mas também a partir de sensações, de intuição e de sentimentos (MOURA, 2004). Em que pese o governo brasileiro, já em 2007, ter evidenciado a necessidade de conscientizar seus quadros para a “importância de Segurança da Informação e Comunicações (SIC) em suas atividades de trabalho”5, os estudos científicos no Brasil, abordando este tema, continuam privilegiando uma epistemologia da Segurança da Informação e Comunicações baseada em soluções tecnológicas visando mitigar as vulnerabilidades encontradas em sistemas informacionais. Não se deve, todavia, esquecer que, tão importante quanto criar software para monitorar sistemas é a preparação intelectual das pessoas que irão trabalhar com a informação que circulará nesses sistemas. Partindo do pressuposto de que grande parte da Alta Direção possui senso comum a respeito de SIC e que esse conhecimento é resultante, a priori, das experiências que cada um vivenciou ao longo de sua carreira profissional, propõese, neste trabalho, a necessidade de introduzir, no currículo de formação desses gestores públicos, bem como no Plano de Disciplinas que constituem esses currículos, os fundamentos teóricos da Segurança da Informação e Comunicações. De modo semelhante, enfatiza-se que a mediação desse conhecimento se dê nos estabelecimentos de ensino voltados à formação e/ou especialização desses gestores públicos. Tendo como premissa a proposta acima, esta pesquisa aborda a necessidade de sensibilizar e conscientizar o oficial-aluno do Curso de Altos Estudos Militares (CAEM) e do Curso de Gestão e Assessoramento de Estado-Maior (CGAEM), 5 Objetivo do I Seminário de Segurança da Informação e Comunicações, realizado no Auditório do Palácio do Planalto, Anexo I – Térreo, em 10 de abril de 2007. Disponível em < https://www1.planalto.gov.br/semsicbr/ > Acesso em 3 nov 11. 18 realizados na Escola de Comando e Estado-Maior do Exército (ECEME), oferecidos a partir do último ano no posto de Capitão até o último ano no posto de Major, no tocante à Segurança da Informação e Comunicações, bem como para a promoção da cultura de SIC. Tal proposta é coerente na medida em que se considera o comandante, o chefe, o diretor ou o assessor de Estado-Maior integrante da Alta Direção no exercício dessas funções que, a rigor, são agentes públicos6, habilitandoos também à gestão dos ativos informacionais em suas respectivas OM. Na persecução de materializar esta proposta de pesquisa, que tem como temática a segurança da informação e comunicações tomada como princípio educativo visando à Alta Direção das organizações militares do Exército Brasileiro, faz-se neste trabalho, o alinhamento de três aspectos relevantes para a promoção da mentalidade de SIC que se deseja ver difundida na Força Terrestre. O primeiro pautado na revisão da legislação que regula a matéria no âmbito civil e militar; o segundo baseado na análise do Documento de Currículo e do Plano de Disciplinas dos cursos anteriormente mencionados; e o terceiro, constituído a partir da declaração dos atores envolvidos no estudo, a respeito do conhecimento que possuem sobre a legislação que regula o assunto e a percepção que têm da importância da temática para o exercício do comando. Vale ressaltar que a motivação para a abordagem do tema pelo viés educativo adveio da experiência profissional de mais de vinte anos de serviço público em OM do Exército, dos quais cinco, pelo menos, trabalhando diretamente em seções e subseções de informática, o que possibilitou inferir que, o sucesso ou o insucesso da implantação de Políticas de Segurança da Informação e comunicações, bem como a disseminação da cultura de SIC em organizações militares do Exército Brasileiro está diretamente relacionada a três frentes de atuação: ao preparo intelectual do comandante para deliberar a respeito do assunto; ao apoio que esse comandante dispensa à área de TI; e, à fiscalização de um órgão superior dentro da cadeia de comando. Neste estudo, volta-se a atenção para a primeira das três frentes acima elencadas, por entender que, sem conhecimento prévio do assunto por parte da Alta Direção da OM, a segunda seria pífia, e a última, não passaria de mero instrumento 6 Considera-se agente público todo aquele que exerce, ainda que transitoriamente ou sem remuneração, por eleição, nomeação, designação, contratação ou qualquer forma de investidura ou vínculo, mandato, cargo, emprego ou função pública (ALEXANDRINO e MARCELO, 2005, p. 54). 19 de imposição administrativa. Guardadas as devidas proporções, essa necessidade de preparar intelectualmente os futuros comandantes, parece alinhar-se à preocupação do comandante do Centro de Defesa Cibernética do Exército, General de Divisão José Carlos dos Santos que, em entrevista à Revista Época, declarou: Basicamente estamos cuidando da formação do nosso pessoal. A partir de 2012, a matéria tecnologia para informação e comunicação se tornará obrigatória para todos os nossos 7 futuros oficiais [...] Adicionalmente, ressalva-se que não foi possível construir o percurso deste trabalho empregando-se o procedimento baseado no método de estudo de caso, todavia, acredita-se que a opção pela modalidade de pesquisa teórica, baseada em metodologia de pesquisa qualitativa, de cunho exploratório, norteada pelo método dialético, além de estar coerente com a proposta do curso, alcançou os objetivos propostos. A opção pela pesquisa qualitativa, aliada aos instrumentos e às técnicas de pesquisa utilizadas (submissão de questionário e análise de conteúdo), proporcionou a confrontação de mais de dez instrumentos legais expedidos pelo Executivo Federal – entre leis, decretos, instruções normativas e normas complementares – com as mais de oito regulamentações existentes no Exército Brasileiro – compreendendo portarias, instruções reguladoras, instruções gerais e orientações normativas). Possibilitou também, a análise do Plano de Disciplina e do Documento de Currículo do CAEM e do CGAEM, viabilizou o manuseio de livros, de pesquisas acadêmicas, de apostilas das dezoito disciplinas cursadas, além de acesso a fóruns temáticos na rede mundial de computadores. Tudo isso criou um arcabouço teórico que é, ao mesmo tempo, consistente e desafiador, mostrando que o compromisso com a segurança da informação e comunicações imposto aos agentes públicos, particularmente aos comandantes de OM, deve ser objeto de ampla ação educativa. Assim, considerando a complexidade da temática, a pesquisa está delineada, pedagogicamente, em seis momentos sequenciais, sendo o primeiro responsável por introduzir o assunto de modo a apresentar o problema a ser investigado. No segundo momento, traçam-se os objetivos, geral e específicos, onde se realiza 7 Entrevista concedida ao repórter Leandro Loyola – Revista Época – em 15 de julho de 2011. Disponível em < http://revistaepoca.globo.com/Revista/Epoca/0,,EMI249428-15223,00GENERAL+JOSE+CARLOS+DOS+SANTOS+PODEMOS+RECRUTAR+HACKERS.html > Acesso em 4 nov 11. 20 ampla revisão da literatura, espaço reservado à explicitação dos conceitos e das definições próprias do linguajar da Segurança da Informação e Comunicações, a fim aproximar aqueles que não possuem o conhecimento prévio do assunto, servindo para despertar o interesse em aprofundá-lo. No terceiro momento, busca-se, por intermédio do método da análise de conteúdo, analisar os PLADIS do CAEM e do CGAEM, dando destaque ao PLADIS do CDEM por apresentar terminologia ligada à SIC. No quarto momento apresentam-se os resultados alcançados, consolidando a ideia de que é preciso diminuir, senão eliminar, o hiato existente na formação do comandante de OM no que tange ao assunto SIC, assim como se ratifica a ECEME como local prioritário para a mediação do conhecimento a ser transmitido àquele gestor público. Esse momento é considerado extremamente importante para a fundamentação da hipótese de pesquisa inserida no corpo do trabalho. No quinto momento, passa-se à discussão dos resultados. Debatem-se possibilidades e limites impostos pela ausência de pressupostos da SIC na preparação dos futuros comandantes de OM. Aborda-se a necessidade de socialização dos princípios teóricos que se acham dispostos nas diversas legislações – civil e militar – como forma de ampliar o conhecimento desses gestores. Sugere-se, por último, a inserção da Disciplina SIC na grade curricular dos cursos destinados a Alta Direção militar, como mote para a sua sensibilização e conscientização sobre a matéria. O sexto e último momento é destinado a uma breve conclusão onde se propõe a inserção da disciplina de Segurança da Informação e Comunicações no PLADIS e na grade curricular dos cursos de preparação dos comandantes, chefes, diretores e assessores de Estado-Maior, sugerindo-se, inclusive, as matérias a serem abordadas. Em seguida, à guisa de sugestão para trabalhos futuros, afirmase a necessidade de aprofundarem-se pesquisas em organizações militares do Exército Brasileiro, como forma de verificar avanços, estagnação ou retrocessos relativos à implantação de POSIC e à disseminação da cultura de SIC, assim como o nível de conhecimento de seus comandantes no tocante à Segurança da Informação e Comunicações. 21 1.2 Formulação da Situação-Problema Historicamente, o Exército Brasileiro vem cumprindo o papel de formar líderes militares, sem descurar, no entanto, do preparo intelectual desses orgânicos visando à gestão de bens e serviços públicos. Coadunando com as mudanças políticosociais ocorridas na sociedade brasileira nas últimas décadas, essa formação extrapolou o ideário da preparação apenas para o combate, ampliando a concepção de homem, mundo e sociedade desses novos líderes. Nesse sentido, cada comandante, independentemente da atividade que sua organização militar desenvolva, deve ser dotado de conhecimentos específicos sobre a arte da guerra, mas também de tantos outros conhecimentos que lhe sirvam de ferramentas para o desempenho de uma boa gestão pública, nela incluída a gestão da segurança informação e comunicações. Nesse mister, a Escola de Comando e Estado-Maior do Exército, vem há mais de um século de existência primando pela excelência na preparação de comandantes, chefes e diretores militares, não só para a arte da guerra, mas para gerir com probidade os bens públicos colocados sob suas responsabilidades. Situada no Rio de Janeiro, é responsável por “[...] preparar oficiais superiores para o exercício de funções de Estado-Maior, comando, chefia, direção e de 8 assessoramento aos mais elevados escalões da Força Terrestre” . Basicamente, dois cursos estão voltados para essa tarefa, o CAEM e o CGAEM. O primeiro é subdividido em: Curso de Comando e Estado-Maior (CCEM), destinado aos Oficiais das Armas de Infantaria, Cavalaria, Artilharia, Comunicações e do Quadro de Material Bélico; Curso de Chefia e Estado-Maior para Oficiais Intendentes (CCEM/Int); Curso de Chefia e Estado-Maior para Oficiais Médicos (CCEM/Med); Curso de Comando e Estado-Maior para Oficiais das Nações Amigas (CCEM/ONA); e Curso de Direção para Engenheiros Militares (CDEM), todos com duração de dois anos e realizados na modalidade presencial. O segundo, destina-se aos oficiais superiores das Armas de Infantaria, Cavalaria, Artilharia, Engenharia e de Comunicações, do Quadro de Material Bélico, do Serviço de Intendência, do Quadro de Engenheiros Militares e do Serviço de Saúde do Exército, que não cursaram o CAEM. É dividido em duas fases, sendo a primeira de um ano, em convênio com instituições de ensino superior do Sistema 8 Escola de Comando e Estado-Maior do Exército. Disponível em: <http://www.eceme.ensino.eb.br/ eceme/index.php/institucional>. Acesso em: 10 jun. 2011. 22 Federal de Ensino, na modalidade de ensino a distância, e a segunda, com duração de três meses, realizada de forma presencial na ECEME. Na análise preliminar realizada nos currículos e Plano de Disciplinas dos referidos cursos, detectou-se a inexistência de abordagem específica sobre o assunto Segurança da Informação e Comunicações. Observou-se que, embora haja a Disciplina Ciência e Tecnologia (C&T), nas grades curriculares do CCEM e do CDEM, com carga horária de quarenta e trezentas e vinte sete horas respectivamente, apenas nesta última foi possível encontrar na Unidade Didática IV – Gestão da Tecnologia da Informação, tópicos relacionados à segurança da informação, presentes no “Assunto n°5”. Em contrapartida, constatou-se que na grade curricular do CGAEM não há qualquer Disciplina que contemple o tema aqui tratado. Tomando-se por pressuposto que a presença ou a ausência do tema SIC na estrutura curricular desses cursos pode tornar-se o fiel da balança no que tange a postura que esse gestor público poderá assumir – ativa ou reativa – no exercício do comando em relação à implantação da POSIC e da disseminação da cultura de SIC em sua organização, advoga-se aqui a evidência de uma problemática. Outro fator que prepondera sobre a necessidade de o comandante possuir conhecimento prévio na área de segurança da informação e comunicações é o fato de na grande maioria das organizações militares, existirem seções ou subseções de informática, normalmente, chefiada por Oficial Técnico Temporário (OTT), assemelhado ao terceirizado ou ao contratado nos órgãos da Administração Pública Federal, ficando os ativos informacionais, inclusive a segurança destes, sob os seus cuidados. Assim, partindo-se de um cenário como o acima descrito, é pertinente que se problematizem as seguintes questões: A macro-organização Exército Brasileiro possui uma Política de Segurança da Informação e Comunicações sistematizada, que imponha de forma corporativa, à Alta Direção das Organizações Militares, que a coloquem em prática? Existem nexos de ligação entre a legislação expedida na esfera do Executivo Federal (DSIC) – civil – e a expedida pelo Exército – militar – no que diz respeito à SIC? 23 Qual o conhecimento que os futuros comandantes de Organizações Militares – oficiais-alunos do CAEM e do CGAEM – possuem sobre a legislação que regula a Segurança da Informação e Comunicações tanto no âmbito civil como no âmbito militar? Como esses cursistas percebem a importância da temática SIC para o futuro exercício do comando de OM? Presume-se que as respostas às questões acima possam apontar o caminho para a busca da melhoria do processo de implantação ou implementação de políticas de segurança da informação e comunicações, despertar maior interesse da Alta Direção no que se refere à legislação que regula a segurança da informação e comunicações na esfera civil e militar, bem como concorrer para a disseminação da mentalidade de SIC na APF. 1.3 Objetivos 1.3.1 Objetivo Geral Tem-se por objetivo geral, detectar o conhecimento que os oficiais-alunos do Curso de Altos Estudos Militares (CAEM) e do Curso de Gestão e Assessoramento de Estado-Maior (CGAEM), realizados na Escola de Comando e Estado-Maior do Exército – considerados a Alta Direção no exercício do comando das diversas Organizações Militares – possuem a respeito da legislação que regulamenta a Segurança da Informação e Comunicações, bem como analisar se essa temática está inscrita nos planos de disciplinas do CAEM e do CGAEM, de modo a obter uma visão ampliada de como os cursistas percebem a importância do assunto para o exercício do comando de organizações militares a que, doravante, estarão submetidos. 1.3.2 Objetivos Específicos Corroborando o objetivo geral, serão perseguidos os objetivos específicos, a seguir delineados: 1. Revisar a literatura a respeito de segurança da informação e comunicações nas esferas civil e militar, com ênfase na legislação que regula a matéria; 2. Analisar as grades curriculares e os Planos de Disciplinas do CAEM e do CGAEM, a fim de detectar a existência de conteúdo que aborde os pressupostos da Segurança da Informação e Comunicações; 24 3. Investigar, mediante a aplicação de questionário, por amostragem, o nível de conhecimento do oficial-aluno no que tange à legislação que regulamenta a SIC nas esferas acima elencadas; e 4. Levantar, por meio de respostas a questões abertas, a percepção do oficial-aluno sobre o assunto Segurança da Informação e Comunicações, bem como sondar em que medida o curso contribui para despertar o seu interesse pelo tema. 1.4 Justificativa Nas buscas preliminares realizadas com vistas a fundamentar a presente proposta de pesquisa percebeu-se que a temática relativa à Segurança da Informação e Comunicações vem crescendo de importância no meio civil, sobretudo no âmbito empresarial. No meio militar, a temática Segurança da Informação e Comunicações ainda está direcionada a pequenos grupos que trabalham ou na área de TI ou na área de inteligência e contrainteligência, ou seja, carece de maior divulgação ao público em geral, principalmente no que se refere à implantação da Política de Segurança da Informação e Comunicações e à disseminação da cultura de SIC. Nesse quesito, parece não haver grande distanciamento entre o que vem sendo praticado nos órgãos ou entidades públicas do Executivo Federal e as Organizações Militares em termos de SIC, haja vista que o Acórdão nº 1603/2008, do Tribunal de Contas da União (TCU), detectou que “[...] sessenta e quatro por cento dos órgãos/entidades da APF declararam não possuírem uma Política de Segurança da Informação e Comunicações (PSIC)”, número considerado preocupante por aquele órgão. Na esfera militar, o estudo realizado por Barbosa (2009) junto a Organizações Militares do Exército Brasileiro, deu conta de que vinte e um por cento do universo respondente declararam não existente a Política de Segurança da Informação e dezenove por cento responderam que estava em fase de elaboração. Ademais, encontra-se sobejamente evidenciado na literatura especializada sobre SIC, o papel que cabe à Alta Direção naquilo que diz respeito à implantação ou à implementação de Políticas de Segurança da Informação e Comunicações. Nesse aspecto, duas ações são esperadas dos dirigentes, o apoio e o comprometimento. 25 A esse respeito, Costa (2008), ao realizar um estudo sobre fatores críticos de sucesso (FCS) para a implantação de Política de Segurança de Informação e Comunicações (PSIC), diz claramente que: Na sua formulação, entre outros aspectos, destaca-se o firme envolvimento do alto nível da organização, ou seja, o apoio e o comprometimento da alta direção é fator essencial e preponderante para ao sucesso de sua implementação e na condução de suas diretrizes. (p. 57). Também percebendo essa necessidade do comprometimento requerido pela Alta Direção no tocante à segurança da informação, Simião (2009) declara: Da mesma forma a segurança da informação também assumiu dimensão estratégica para as organizações governamentais. Tornou-se mais complexa, exigindo uma coordenação de mais alto nível governamental. (p. 81). Mesmo assim, a despeito das evidências encontradas em diversos estudos científicos quanto ao investimento educativo, compreendendo programas de treinamento continuado, de sensibilização, de conscientização, etc., que se deve fazer junto aos usuários e colaboradores de uma organização, curiosamente não se encontra facilmente, na literatura específica sobre o tema, qualquer tipo de abordagem voltada a ensinar a Alta Direção o “como fazer”, mas apenas o “que fazer”. Vislumbrando a necessidade de compatibilizar o nível de conhecimento desses gestores com o nível de conhecimento requerido para a esfera de suas atribuições, encontra-se, na NBR ISO/IEC 17799:2005, a seguinte recomendação: Convém que a conscientização, educação e treinamento nas atividades de segurança da informação sejam adequados e relevantes para os papéis, responsabilidades e habilidades da pessoa. (p. 29). Seguindo a mesma linha de raciocínio, Barbosa (2009), referindo-se às organizações militares, menciona a necessidade de “[...] realizar treinamentos, seminários e palestras para o público interno com a finalidade de criar a mentalidade de segurança da informação”. Do mesmo modo, Britto (2009), fazendo alusão ao treinamento enquanto componente da diretiva de implantação do ciclo PDCA – metodologia adotada pelo DSIC/PR para a gestão de SIC no Brasil –, declara ser preciso “promover cursos presenciais, a distância, fóruns de discussões e parcerias”, visando nivelar conhecimentos relativos à segurança da informação. Dawel (2005), por sua vez, fala 26 em “plano de conscientização aos usuários, podendo ser entendido como mais uma ferramenta pedagógica para introduzir a preocupação com a segurança da informação na cultura organizacional da organização”. De maneira bem contundente, o mesmo autor, ao abordar a prática da segurança da informação, observa que, na maior parte das empresas, “o que existe é uma desinformação de ordem aguda por parte da Alta Direção em relação ao tema”. Tal situação amplifica bastante despreparo da Alta Direção em relação a um assunto que deveria ser de seu pleno conhecimento, visto que é a direção-geral responsável, em última instância, por tudo o que acontece sob o manto de sua gestão. No tocante à preparação do militar ocupante de cargo ou função pública de Alta Direção, em que pese haver no programa de pós-graduação da ECEME um foco direcionado para a área de Ciência e Tecnologia, no decorrer dessa pesquisa, a busca empreendida junto à Rede de Bibliotecas Integradas do Exército (BIE) online 9, mostrou que há pouca produção científica abordando a temática SIC. Em 2008, por exemplo, foi possível detectar apenas um trabalho monográfico10 direcionado ao assunto, o que deu indícios de o tema SIC não despertar ainda, pelo menos em tese, maiores interesses aos cursistas que lá estão. Corrobora essa visão de que é preciso intervir na preparação desses gestores para que possam ser sujeitos do processo de implantação ou implementação da POSIC e da mentalidade de SIC dentro de suas Organizações Militares, a observação desse pesquisador ao longo de mais de vinte anos de serviço público em quartéis do Exército, dos quais, ao menos cinco deles, passados em seções de informática, ratificando na prática cotidiana, que a grande maioria daqueles comandantes, chefes e diretores possuem senso comum no campo da SIC, fator a ser considerado crítico para o seu comprometimento com o assunto. Supõe-se deste modo, que uma das formas de intervir nessa realidade é tratá-la no âmbito acadêmico, servindo de estímulo para que outros pesquisadores, incluindo cursistas da própria ECEME, despertem maior interesse pela temática, de 9 Disponível em: < http://www.eceme.ensino.eb.br/eceme/index.php/biblioteca > Acesso em: 9 dez. 2011. 10 COSTA, José Carlos Villela. A segurança da informação no sistema de comando e controle do Exército: situação atual, vulnerabilidades, deficiências e proposta de implementação de novas tecnologias. Rio de Janeiro: ECEME, 2008. 27 tal sorte que se possa construir um arcabouço mínimo, capaz de mudar o éthos da Alta Direção em relação à SIC. Por fim, é previsível que, com a expansão dos recursos de Tecnologias da Informação e Comunicações (TICs) e sua acessibilidade por um número cada vez maior de clientes internos e externos às Organizações Militares, preparados ou não para explorarem as ferramentas tecnológicas, se torne natural que as demandas litigiosas envolvendo a má utilização dos ativos informacionais, por um lado, e a vulnerabilidade das organizações, do outro, surjam com mais freqüência, o que exigirá dos altos dirigentes militares capacidade de decisão no que se refere à proteção desses ativos, a fim de mitigar possíveis riscos aos “negócios” da organização. Acredita-se, pois, que o estudo proposto possa contribuir significativamente para aproximar os futuros comandantes das OM – oficiais-alunos do CAEM e CGAEM – dos pressupostos regulamentares da Segurança da Informação e Comunicações, despertando neles o interesse, tanto para cumprir as diretrizes e as normas advindas das instâncias superiores no âmbito da macro-organização Exército Brasileiro, quanto para exigir de seus subordinados e colaboradores postura compatível com a necessidade de proteção da informação na organização militar sob seu comando. De resto, a trama que passou a justificar a opção pelo tema foi tecida a partir dos indicativos conceituais sobre gestão da segurança da informação e comunicações oferecidos nas disciplinas do curso de especialização em Gestão da Segurança da Informação e Comunicações realizado na Universidade de Brasília. Esse conjunto de conhecimento científico, verdadeiro fio condutor de encadeamento de ideias, possibilitou ultrapassar o senso comum construído a partir da experiência diária, ao mesmo tempo em que solidificou dois aspectos provenientes das reflexões pessoais a respeito do assunto, a de que a proteção da informação e comunicações nas OM do Exército Brasileiro exige, de pronto, a intervenção na formação de sua Alta Direção e a de que essa intervenção seja priorizada desde a ECEME. Nesse sentido, o que era apenas uma inquietação aparente transformou-se em objeto de estudo científico no bojo das diversas disciplinas. Desse modo, a informação, sociabilizada a partir do debate virtual, passou a ratificar a definição atribuída por Shannon (apud FERNANDES, 2009) ao tratá-la como “aquilo que reduz a incerteza”. 28 Essa redução da incerteza, trazida para o campo da segurança da informação e comunicações, mostrou, todavia, que o caminho metodológico a ser percorrido compreendia o entendimento de duas categorias fundamentais, quais sejam: a cultura de segurança da informação propriamente dita, ainda em estágio embrionário na APF, e a educação em SIC, particularmente voltada à conscientização e à sensibilização da Alta Direção militar. 1.5 Hipótese Conjectura-se que a temática Segurança da Informação e Comunicações é pouco abordada nas disciplinas dos cursos CAEM e CGAEM e, ainda, que o nível de conhecimento dos futuros comandantes acerca das legislações que regulamentam o assunto tanto na esfera civil quanto na esfera militar é baixo. 2 Revisão de Literatura e Fundamentos 2.1 Referencial teórico A implantação de Políticas de Segurança da Informação e Comunicações em organizações públicas, bem como a disseminação da cultura da Segurança da Informação e Comunicações (SIC) tem sido amplamente estimuladas pelo Governo Brasileiro. A intenção é proteger as informações tratadas no âmbito da Administração Pública Federal, direta e indireta, tidas como ativos valiosos para a eficiente prestação dos serviços públicos (BRASIL, 2008). Essa retórica de eficiência na prestação do serviço público engrossou o discurso neoliberal na década de 1990 e fortaleceu a ideia de Reforma do Estado, pois que, no entender do ex-ministro Bresser Pereira (1996), A partir de 1995, com o governo Fernando Henrique, surge uma nova oportunidade para a reforma do Estado em geral, e, em particular, do aparelho do Estado e do seu pessoal. Esta reforma terá como objetivos: a curto prazo, facilitar o ajuste fiscal, particularmente nos Estados e municípios, onde existe um claro problema de excesso de quadros; a médio prazo, tornar mais eficiente e moderna a administração pública, voltando-a para o atendimento dos cidadãos. (p. 17). O mote era a troca do modelo de administração pública clássico pelo modelo da administração gerencial. Importa dizer que, uma vez compondo o corpo normativo do Estado, a Política de Segurança da Informação e Comunicações inscreve-se no rol das chamadas políticas públicas. Estas, por sua vez, são vistas como o resultado de transações realizadas entre os atores políticos, órgãos do governo, agentes 29 públicos, cidadãos, organizações públicas e privadas, entidades classistas, etc. (MARCIANO, 2006). De certa forma, a decisão de atribuir ao Gabinete de Segurança Institucional da Presidência da República (GSI/PR) competência para coordenar a segurança da informação no Executivo Federal, além de revelar a atenção especial dispensada ao assunto pelas autoridades governamentais, foi também uma decisão política. Para cumprir essa atribuição, vislumbrou-se a criação de um órgão permanente, responsável pela gestão de segurança da informação na Administração Pública Federal (SIMIÃO, 2009). Trata-se, nesse caso, do Departamento de Segurança da Informação e Comunicações (DSIC), que, dentre outras missões, passou a planejar e coordenar a execução das atividades de segurança da Informação e Comunicações na APF11. Em 2008, a Secretaria de Fiscalização de Tecnologia da Informação (SEFTI), pertencente ao Tribunal de Contas da União (TCU), capitaneou um trabalho de auditoria cujo objetivo declarado era: [...] coletar informações acerca dos processos de aquisição de bens e serviços de TI, de segurança da informação, de gestão de recursos humanos de TI, e das principais bases de dados e sistemas da Administração Pública Federal. (TCU, 2008). O resultado dessa auditoria foi o Acórdão 1603/2008, relatório que contou com a participação de pelos menos 25512 organizações componentes da APF. Dentre os tópicos elencados no Acórdão está o que se refere à Política de Segurança da Informação (PSI), assim como o comportamento que se espera da Alta Direção face à sua implantação. Segundo o documento, A política de segurança da informação é o documento que contém as diretrizes da instituição quanto ao tratamento da segurança da informação. De acordo com as orientações da norma NBR ISO/IEC 17799:2005 da ABNT, a política deve declarar explicitamente o comprometimento da direção da instituição com a segurança da informação. (BRASIL, 2008). 11 Essa atribuição constou no Decreto nº 5.772, de 8 de maio de 2006. Atualmente, foi adicionada atribuição de planejar e coordenar as atividades de Segurança Cibernética, o Decreto nº 7.411, de 29 de dezembro de 2010. 12 Dessa relação constaram ministérios, universidades federais, tribunais federais, agências reguladoras, autarquias, secretarias, departamentos e empresas estatais, não sendo possível verificar se houve participação de alguma organização militar do Exército na pesquisa. 30 Diante disso, o discurso do comprometimento da Alta Direção passou a ser reforçado por normas e estudos em torno da temática segurança da informação. Face às conclusões constantes naquele Acórdão, não tardou para que o próprio Gabinete de Segurança Institucional da Presidência da República formalizasse a necessidade de a Alta Direção comprometer-se com a elaboração da POSIC, A política de segurança da informação e Comunicações declara o comprometimento da alta direção organizacional com vistas a prover diretrizes estratégicas, responsabilidades, competências e o apoio para implementar a gestão de segurança da informação e comunicações nos órgãos ou entidades da Administração Pública Federal, direta e indireta. (BRASIL, 2009). Observa-se, no enunciado acima, que o discurso do Estado é o de atribuir à Alta Direção o papel de provedor do apoio necessário ao desenvolvimento de ações requeridas para garantir a implementação da POSIC na APF, a partir de um suposto comprometimento. A declaração é reveladora, na medida em que reserva à Alta Direção participação coadjuvante no processo. Dentro desse contexto é plausível que se façam os seguintes questionamentos: o comprometimento declarado pela Alta Direção converte-se no fazer cotidiano dessa autoridade ou tudo não passa de um discurso vazio que ganhou ares de preocupação na proporção em que foi sendo sistematizado nas diversas normas? De que instrumento o Estado se vale para cobrar desses agentes públicos esse comprometimento? Em outros termos, como é possível exigir o comprometimento de gestores públicos em relação à proteção da disponibilidade, da integridade, da confidencialidade e da autenticidade (DICA) da informação que circula em suas organizações, se lhes reservam uma participação limitada no processo, isto é, apenas a declaração de estarem comprometidos? Não obstante, outras vozes juntaram-se aos organismos oficiais, assim corroborando o discurso de que o comprometimento com a proteção da informação e dos sistemas de informação deve surgir do mais alto nível da organização (BEAL, 2004). De acordo com Campos (2007), a aprovação da direção para as iniciativas de segurança da informação é essencial à decisão de implementar a Política de Segurança da Informação nas organizações. A mesma linha de pensamento está presente nas “Boas Práticas em Segurança da Informação”, cartilha produzida pelo TCU, onde consta que a declaração do comprometimento da alta administração com a PSI, apoiando suas 31 metas e princípios (BRASIL, 2008) deve estar explícita nesse documento. O contrário também é verdadeiro, sendo a implantação da PSI diretamente afetada pelas falhas da alta administração em demonstrar compromisso e apoio claros e explícitos (NETO, 2009). Soma-se a esse raciocínio a declaração contida no capítulo cinco – "Política de Segurança da Informação" – da ABNT NBR ISO/IEC 17799:27001, ao expressar que: Convém que a direção estabeleça uma política clara, alinhada com os objetivos do negócio e demonstre apoio e comprometimento com a segurança da informação por meio da publicação e manutenção de uma política de segurança da informação para toda a organização. (BRASIL, 2007). É interessante notar que, se por um lado, há consenso sobre a ideia de caber à Alta Direção a última palavra no tocante à elaboração e à entrada em vigor da POSIC em sua organização, por outro, observa-se que existe pouca iniciativa por parte do Estado visando capacitar esses dirigentes para que consigam intervir no status quo da gestão de segurança da informação que está posto na APF. Por isso mesmo, torna-se cada vez mais imperiosa a necessidade de criar condições de aprendizagem para que a Alta Direção – seja no âmbito civil ou militar – possa conduzir, em conjunto com os gestores de TI, tanto o processo de construção da POSIC quanto o da cultura de SIC. Acredita-se que um bom início para esse percurso construtivo seja a apresentação sistematizada, à Alta Direção, de alguns conceitos e definições presentes no referencial teórico da Segurança da Informação e Comunicações no Brasil. Supõe-se, dessa forma, que esse caminho pedagógico, poderá concorrer para a sensibilização e a conscientização mais efetiva desses gestores em relação à SIC. 2.2 Conceitos 2.2.1 Dado, Informação e Conhecimento Ao longo da história da humanidade, a informação tem sido encarada como um bem a ser protegido, porém o conceito que se tem do que seja informação é bastante diversificado e, às vezes, controverso. Fontes (2006), esclarece que a informação é muito mais que um conjunto de dados, e que esses dados, 32 aparentemente sem significados, quando transformados em informação, passam a ter valor para a vida pessoal e profissional do indivíduo. Na visão de Campos (2007), a informação possui significado e causa impacto em grau menor ou maior, tornando-a o elemento essencial da extração e criação do conhecimento. Nesse sentido, a relação que se estabelece entre dado, informação e conhecimento manifesta-se em grandeza proporcional de valor e na medida em que as pessoas ou as organizações se apropriam dos seus resultados. Procurando demarcar uma distinção entre dado e informação, Beal (2004), afirma: Dados podem ser entendidos como registros ou fatos em sua forma primária, não necessariamente físicos – uma imagem guardada na memória também é um dado. Quando esses registros ou fatos são organizados ou combinados de forma significativa, eles se transformam numa informação. (p. 12). Se, por um lado, a informação é a transformação de dados brutos em um produto elaborado que passa a ter significado para aquele que o manipula, o conhecimento, ainda segundo a autora, citando Davenport e Prusak: É uma mistura fluida de experiência condensada, valores, informação contextual e insight experimentado, a qual proporciona uma estrutura para a avaliação e incorporação de novas experiências e informações. (p.12). Observa-se, grosso modo, que a informação é o caminho existente entre o dado e o conhecimento, mas não é um conceito cuja definição seja uniformemente aceita entre pesquisadores e filósofos (FERNANDES, 2009). Simião (2008), parece concordar com essa maneira multiforme de conceituar a informação, ao declarar que o conceito de informação é ampliado, podendo receber contribuições das ciências exatas e das ciências humanas. No contexto militar, por exemplo, o conceito de informação é definido de modo bastante holístico, englobando dados, informações e conhecimentos, hierarquizados de acordo com o valor agregado resultante das possibilidades de emprego e dos processos utilizados para a sua obtenção (BRASIL, 2001). 2.2.2 Segurança da Informação (SI) Antes mesmo de buscar apreender o conceito de Segurança da Informação (SI) é importante ressaltar que, nos últimos anos, o termo vem sendo bastante empregado no campo da administração de empresas. Supõe-se que tal apropriação 33 foi responsável por deslocar o eixo de interesse pelo tema de suas fortes raízes militares para o mundo dos negócios, privilegiando a convergência de ideias entre esses dois segmentos relevantes da sociedade, o militar e o empresarial. Confrontando-se a visão empresarial sobre segurança da informação com a visão militar é possível reparar que ambas guardam nexos de ligação entre si. Para Fontes (2006), a segurança da informação é tida como, Um conjunto de orientações, normas, procedimentos, políticas e demais ações que tem por objetivo proteger o recurso informação, possibilitando que o negócio da organização seja realizado e a sua missão seja alcançada. (p. 11). Já na legislação militar, ela está definida no seguinte enunciado: A Segurança da Informação compreende um conjunto de medidas, normas e procedimentos destinados a garantir a integridade, a disponibilidade, a confidencialidade, a autenticidade, a irretratabilidade e a atualidade da informação em todo o seu ciclo de vida. (BRASIL, 2001, p. 4). No que diz respeito à legislação que regula a instituição da Política de Segurança da Informação no âmbito da APF, isto é, o Decreto Federal nº 3.505, de 13 de junho de 2000, a segurança da informação está sistematizada de maneira muito abrangente e diretamente relacionada à ideia de proteção dos sistemas de informação. Consultando-se a referida documentação, tem-se a nítida impressão de que o legislador quis assegurar o máximo possível, que os elementos constitutivos de um ambiente informacional estivessem contemplados na expressão conceitual do termo, anunciando ser a segurança da informação: Proteção dos sistemas de informação contra a negação de serviço a usuários autorizados, assim como contra a intrusão e a modificação desautorizada de dados ou informações, armazenados, em processamento ou em trânsito, abrangendo, inclusive, a segurança dos recursos humanos, da documentação e do material, das áreas e instalações das comunicações e computacional, assim como as destinadas a prevenir, detectar, deter e documentar eventuais ameaças a seu desenvolvimento. (BRASIL, 2000). Ao considerar-se o conceito de informação como vasto e diversificado na literatura especializada, o de Segurança da Informação segue caminho semelhante, podendo ser encontrado um número infindável de definições na rede mundial de computadores. Observa-se, todavia, que nos últimos anos, a palavra comunicações 34 foi adicionada ao termo segurança da informação, passando a figurar na literatura, de maneira restrita, a composição: Segurança da Informação e Comunicações (SIC). 2.2.3 Segurança da Informação e Comunicações (SIC) A adição da palavra Comunicações à Segurança da Informação é relativamente recente na literatura brasileira. Embora as Forças Armadas já a utilizassem desde há muito tempo, a segurança da informação e a segurança das comunicações eram tratadas como disciplinas distintas. Enquanto a informação estava estritamente ligada ao serviço de inteligência e contrainteligência, as comunicações prendiam-se à exploração dos equipamentos (rádios, telefones, telégrafos, etc.) e à segurança das mensagens transmitidas por esses meios. Supõe-se que a junção do termo Comunicações ao da Segurança da Informação tenha-se dado com a entrada em vigor do Decreto Federal nº 5.772, de 8 de maio de 2006, que aprovou a estrutura regimental do GSI/PR, posteriormente revogado pelo Decreto Federal nº 6.931/2009, onde consta a criação do Departamento de Segurança da Informação e Comunicações (DSIC): “Por esse motivo, tem-se afirmado que o conceito de Segurança da Informação e Comunicações tenha sido criado no Gabinete de Segurança Institucional da Presidência da República” (FERNANDES, 2010). Constata-se, no entanto, que ainda se faz pouca referência ao novel vocábulo Comunicações na literatura especializada, no mais das vezes, ou se reporta à Segurança da Informação tão somente ou à Tecnologia da Informação e Comunicações (TICs). Essa constatação revela que o termo ainda carece de maior inserção na produção literária brasileira, a fim de que seja mais bem difundido nos órgãos da APF. De todo modo, à medida que o termo foi adotado oficialmente pela Administração Pública Federal engendrou-se a necessidade de diferenciar os conceitos de Segurança da Informação e Segurança da Informação e Comunicações. Nesse sentido, o estudo realizado por Simião (2008) é esclarecedor, ao considerar que, Pode parecer, em primeira vista, que o conceito de segurança da informação é idêntico ao da segurança da informação e comunicações. Porém, ao analisar as atribuições do novo Departamento, observa-se a tentativa do legislador em ampliar o escopo da segurança da informação na forma de segurança da informação e comunicações, que na opinião do autor significa maior ênfase: (i) na concepção estratégica para as ações de segurança da informação, alcançando, além da tecnologia da informação, o 35 comportamento das pessoas; (ii) as infraestruturas críticas; e (iii) os processos e sistemas de transmissão e replicação das informações – as comunicações. (p. 13). Mesmo ampliando a conotação com que o termo passou a ser utilizado, faltou, entretanto, assegurar-se do real significado que desejou imputar ao vocábulo „Comunicações‟ no contexto da Segurança da Informação (CAMPOS, 2008, p. 15). Na visão da autora, a aplicação de „Comunicações‟ no contexto da SI evidencia a necessidade do estabelecimento e da legitimação de uma definição que, pelo que deixa transparecer, ainda está por vir. 2.2.4 Gestão da Segurança da Informação e Comunicações O encadeamento dos conceitos até aqui explorados pressupõe a construção epistemológica de um pensar que se encaminha dos fragmentos contidos no ideário de segurança da informação e comunicações em curso, para a consolidação de uma cultura de SIC capaz de intervir na visão de mundo dos administradores públicos federais no que se refere ao modelo que devem adotar para gerir o ativo informacional produzido em suas organizações. Fortalecendo essa tentativa de apontar o norte a ser seguido, o Estado, por intermédio do GSI/PR, vislumbrou a necessidade de disciplinar a gestão da Segurança da Informação e Comunicações. Firmando tal entendimento, a Instrução Normativa GSI/PR nº 1, de 13 de junho de 2008, tratou de orientar a implementação dessa gestão, bem como nominar a competência de cada ator envolvido no processo. O documento trouxe à luz o entendimento de que a Gestão da Segurança da Informação e Comunicações, no limite, corresponde às Ações e métodos que visam à integração das atividades de gestão de riscos, gestão de continuidade do negócio, tratamento de incidentes, tratamento da informação, conformidade, credenciamento, segurança cibernética, segurança física, segurança lógica, segurança orgânica e segurança organizacional aos processos institucionais, estratégicos, operacionais e táticos, não se limitando, portanto, à tecnologia da informação e comunicações. (BRASIL, 2008). Apenas quatro meses após a publicação do referido documento, o DSIC, aprovou a Instrução Normativa nº 2 - 02/IN01, definindo a metodologia de gestão de SIC a ser empregada pelos órgãos da APF. Seguindo o viés nitidamente adotado pela moderna administração, decidiu-se pelo processo de melhoria contínua, denominado ciclo “PDCA” (Plan-Do-Check-Act) 36 (BRASIL, 2008). Além de referendado pela norma ABNT NBR ISO/IEC 27001:2006, os critérios que nortearam a escolha do método foram: a) simplicidade do modelo; b) compatibilidade com a cultura de gestão de segurança da informação em uso nas organizações públicas e privadas brasileiras; e c) coerência com as práticas de qualidade e gestão adotadas em órgãos públicos brasileiros. Vale lembrar que, o método PDCA, aplica-se aos mais diversos tipos e níveis de gestão, é útil para fornecer uma visualização global das etapas que devem compor a gestão da segurança da informação (BEAL, 2008). Analisando-se detidamente a Instrução Normativa nº 2 - 02/IN01, dois pontos chamam a atenção. O primeiro diz respeito à crença, por parte do DSIC, de que já exista uma cultura de gestão de segurança da informação mencionado comunicações em que pese não ter nas organizações públicas e privadas; o segundo, revela que a metodologia adotada para a gestão da SIC é “importada”, isto é, necessita ser adaptada à realidade brasileira. Esse parece ser o entendimento de Fernandes (2010), ao expressar que: O conceito de Segurança da Informação e Comunicações surge no momento que o país amadurece e a administração pública federal aperfeiçoa-se, pondo dúvidas quanto à conveniência, ou não, de se adotar integralmente as “doutrinas” desenvolvidas em outros países, considerando que possuímos diferentes necessidades de proteção, bem como cultura e história próprias. (p. 31). 2.2.5 Política de Segurança da Informação e Comunicações (POSIC) Desde a entrada em vigor do Decreto nº 3.505/2000, passaram-se, praticamente, nove anos para que um órgão público estabelecesse diretrizes, critérios e procedimentos (BRASIL, 2009) para a elaboração da POSIC pelas entidades públicas federais. Apesar da defasagem de quase uma década, o Estado tem reagido e procurado promover a cultura de SIC em suas entidades. O principal veículo dessa promoção tem sido a ênfase dada à necessidade de cada uma das organizações da APF construir e pôr em prática a sua POSIC. Para tanto, o DSIC aprovou a Norma Complementar nº 03/IN01/DSIC/GSIPR, de 30 de junho de 2009, onde estabelece uma série de conceitos e definições que servem de aporte teórico para a elaboração dessas políticas. 37 Ao definir o conceito de POSIC como sendo o documento aprovado pela autoridade responsável do órgão ou entidade da APF (BRASIL, 2009), mais uma vez o legislador conclama a Alta Direção a comprometer-se com a Segurança da Informação e Comunicações, posto que não é viável ao gestor público deliberar sobre assunto do qual não possua conhecimento. Nesse sentido, valendo-se de outros referenciais teóricos, é possível perceber o comportamento que se espera da Alta Direção em relação à discussão e à implantação da POSIC. Campos (2007, p. 129), por exemplo, fala que o envolvimento da Alta Direção na elaboração das Políticas é crucial para o sucesso da sua implantação. Souza Neto (2008) assevera que, para que haja a institucionalização da POSIC no órgão ou entidade da APF, são recomendadas as seguintes ações: implementar a POSIC por meio da formalização e da aprovação por parte da autoridade máxima responsável pelo órgão ou entidade da APF, demonstrando a todos os servidores e usuários o seu comprometimento; garantir a provisão dos recursos necessários para a implementação da POSIC por parte do órgão ou entidade da APF; e promover, no órgão ou entidade da APF, a cultura de segurança da informação e comunicações por meio de atividades de sensibilização, de conscientização, de capacitação e de especialização. Abordando-se o assunto a partir da perspectiva militar, é importante ressaltar que o Exército Brasileiro não possui o que se pode chamar propriamente de Política de Segurança da Informação e Comunicações, embora se considere as Instruções Gerais de Segurança da Informação para o Exército Brasileiro (IG 20-19), publicadas na Portaria nº 483, de 20 de setembro de 2001, do Comandante do Exército (Cmt Ex), documento equivalente, conforme declarado nas Regras Básicas de Segurança da Informação para Acesso à EBNet13. Vale ressaltar que, adicionalmente a estas IG, existem outros documentos normativos que regulam os procedimentos que devem ser adotados pela Alta Direção das Organizações Militares com vistas a assegurar a proteção da informação. Entende-se que o fato de não haver um documento sistematizado que 13 Disponívelem: <http://www.dct.eb.mil.br/links/legislacao/seguranca/Reg_Bas_Seg_Informa%C3%A7%C3%A3o.pdf> Acesso em 4 nov 11. 38 imponha a implantação da POSIC nas OM concorre para gerar a falsa ideia de que tal medida seja desnecessária ou ação que se possa protelar. Não obstante conste no documento acima mencionado a declaração de que a informação é um recurso vital para o adequado funcionamento de toda e qualquer organização, devendo ser tratada como patrimônio a ser protegido e preservado (BRASIL, 2001), a não imposição para que as organizações militares subordinadas implantem sua POSIC, deixa a mercê do poder discricionário do comandante fazê-lo ou não. 2.2.6 Sensibilizar e Conscientizar a Alta Direção A administração pública é regida por preceitos constitucionais que regulam as ações dos agentes públicos, sem, no entanto, retirar-lhes o poder discricionário. A rigor, o agente atua em nome do órgão e sua atuação é imputada à pessoa jurídica a que ele, órgão, pertença (União, Estados, DF, Municípios) (ALEXANDRINO e PAULO, 2005, p. 55), demarcando a distinção existente entre um e outro. Dessa maneira, admite-se que a ação ou a omissão do agente público federal recai diretamente sobre a responsabilidade do Estado, fazendo com que este não apenas exija o fiel cumprimento da legislação em vigor, mas fiscalize, instrua e oriente os que agem sob seu manto. No que se refere à Segurança da Informação e Comunicações, não obstante o Estado possua uma estrutura bem definida quanto à elaboração de normas a serem seguidas e a quem cabe fiscalizar o cumprimento dessas normas, boa parte das organizações públicas federais, possivelmente incluídas algumas organizações militares, ainda não implantou, sequer, a Política de Segurança da Informação. Essa condição pode ser um indício que a SIC nos órgãos da APF não tem sido pensada de forma estratégica, consequentemente, não cria o espaço necessário ao debate na agenda da Alta Direção. É nesse sentido que a falta de sensibilização e de conscientização da Alta Direção passa a ser um dos Fatores Críticos de Sucesso (FCS) para a implantação da POSIC, pois, para além do apoio esperado, faz-se mister instruir esses gestores públicos a comprometerem-se com a proteção da informação. Essa parece ser a tônica da pesquisa realizada junto a 28 (vinte e oito) servidores do governo federal em que, entre os dez FCS elencados, 82% dos respondentes apontaram o “apoio e o comprometimento da alta direção” como prioridade 1 (ROCHA, 2008, p. 83). 39 Valendo-se, ainda, de dados estatísticos extraídos da10ª Pesquisa Nacional sobre Segurança da Informação, realizada pela Módulo Security Solution S.A, a mesma autora destaca que a falta de conscientização dos executivos e usuários é o principal obstáculo para a implementação da Segurança da Informação (2008). Visto por esse prisma, é notório que a sensibilização e a conscientização da Alta Direção está diretamente relacionada com o maior ou o menor grau de receptividade que os demais servidores da organização terão para com o desenvolvimento da cultura de segurança da informação. Logo, a Alta Direção passa a exercer a função de intelectual orgânico dentro da instituição visando a formação da cultura de SIC. Essa preocupação também está expressa na Norma Complementar 03/IN01/DSIC/GSIPR, porém, com maior amplitude, Promover no órgão ou entidade da APF, a cultura de segurança da informação e comunicações, por meio de atividades de sensibilização, conscientização, capacitação e especialização. (BRASIL, 2009). Buscando intervir nessa realidade, o DSIC/PR vem promovendo, desde 2008, palestras, seminários e congressos em diversas regiões do Brasil, tendo por objetivo difundir a estratégia para a cultura de SIC na APF. Exemplo de tal ação ocorreu em 2010, durante o XXIX Seminário de Segurança da Informação e Comunicações, realizado na cidade de Goiânia/GO, momento em que os responsáveis pelo evento declararam que a estratégia de difusão da SIC está centrada em quatro pontos: sensibilização; conscientização; capacitação; e especialização. Tomando-se por base os vetores acima, o DSIC/PR elaborou uma metodologia para o atingimento de cada um deles. Assim, visando sensibilizar os servidores da APF, a metodologia prescreve palestras, congressos, conferências, simpósios e debates; para a conscientização, o esforço estará concentrado na promoção de seminários e oficinas. O órgão também elaborou um estudo prospectivo a fim de demonstrar os resultados que espera atingir com a aplicação dessa metodologia a longo prazo, disposta de acordo com o seguinte cenário: 40 Figura 1 - Fonte: SEMSIC – RN – 29 jun. 2009. Depreende-se, portanto, que o esforço a ser feito para a promoção da propalada cultura de segurança da informação na APF passa pela preparação intelectual daqueles que lhes são orgânicos, mas passa também pelo esforço conjunto da aprendizagem de toda a organização, isto é, depende de um conhecimento socializado. Sem dúvida, inaugura-se uma nova ordem no campo de atuação da ciência da informação, a evidenciar a busca do equilíbrio que deve existir entre o investimento em tecnologia e a qualificação do fator humano. De fato, essa nova ordem traz a reboque outro objetivo a ser perseguido em todos os estabelecimentos de ensino que se destinam a capacitar o agente público para o exercício de sua função, qual seja, a partir do senso comum que esses gestores possuem a respeito do assunto, iniciá-los, cientificamente, na promoção da cultura de SIC. 2.3 Fundamentos 2.3.1 A Escola de Comando e Estado-Maior do Exército no Contexto da SIC O Exército Brasileiro sempre teve o seu processo decisório baseado na informação. Na realidade, sempre foi o principal insumo da Instituição, pois os chefes e líderes exercem os seus papéis decidindo a todo o momento (COSTA, 2008). Visando fortalecer a ideia de que os estabelecimentos de ensino podem funcionar como centros promotores da cultura de SIC e, ainda, partindo-se do 41 pressuposto que grande parcela dos gestores públicos militares se forma, se especializa ou se aperfeiçoa em escolas mantidas pelo Estado, como ocorre na ECEME, vislumbra-se como boa oportunidade para a aproximação da Alta Direção das OM com a temática, a inserção de uma disciplina de SIC nas grades curriculares dos cursos lá realizados. A crença nessa premissa serviu de fio condutor para a escolha da Escola de Comando e Estado-Maior do Exército como campo de investigação. Trata-se de um estabelecimento de ensino público militar, situado no Rio de Janeiro, que proporciona aos militares brasileiros e Oficiais das Nações Amigas (ONA) formação a nível de doutorado. Tal formação visa à preparação desses agentes públicos para o exercício da função de comandante, chefe, diretor ou assessor de Estado-Maior das OM espalhadas por todo o território nacional, portanto, considerados a Alta Direção do staff militar da Força Terrestre (FT). Dentre os cursos que são oferecidos naquele estabelecimento de ensino estão, o Curso de Altos Estudos Militares (CAEM)14, com duração de dois anos, desenvolvidos na modalidade de ensino presencial e o Curso de Gestão e Assessoramento de Estado-Maior (CGAEM), com duração de quinze meses, doze dos quais realizados na modalidade de ensino a distância. Comparando-se a grade curricular dos referidos cursos, constata-se que a do CAEM contempla a disciplina Ciência e Tecnologia (C&T), porém a do CGAEM não possui disciplina nesse sentido. 14 O CAEM está dividido em: Curso de Comando e Estado-Maior (CCEM); Curso de Chefia e EstadoMaior para Oficiais Intendentes (CCEM/Int); Curso de Chefia e Estado-Maior para Oficiais Médicos (CCEM/Med); e Curso de Comando e Estado-Maior para Oficiais das Nações Amigas (CCEM/ONA) e Curso de Direção para Engenheiros Militares (CDEM). 42 Figura 2 – Grade Curricular do Curso de Altos Estudos Militares (CAEM)15 Fonte: Escola de Comando e Estado-Maior do Exército – ECEME. 15 Disponível em: < http://www.eceme.ensino.eb.br/eceme/index.php/cursos/caem/atividadeacademica/grade-curricular > Acesso em: 10 set. 2011. 43 Figura 3 - Grade Curricular do Curso de Gestão e Assessoramento de Estado-Maior (CGAEM)16 Fonte: Escola de Comando e Estado-Maior do Exército – ECEME. Em tese, a presença da C&T no currículo dos diversos CCEM não garante a iniciação dos cursistas no universo da Segurança da Informação e Comunicações, visto que no Documento de Currículo Elaborado em 201017, consta como sendo objetivos particulares da Disciplina: descrever as condições necessárias ao desenvolvimento de sistemas militares de armas; caracterizar a tecnologia de ponta empregada no desenvolvimento de sistemas de armas; 16 Disponível em: < http://www.eceme.ensino.eb.br/eceme/index.php/cursos/cgaem/grade-curricular > Acesso em: 10 set. 2011. 17 Disponível em: < http://www.eceme.ensino.eb.br/eceme/index.php/cursos/caem/atividadeacademica/documentacao/cat_view/156-caem/161-ccem-curso-de-comando-e-estado-maior > Acesso em: 5 dez. 2011. 44 avaliar as relações existentes entre a Ciência e a Tecnologia e o Poder Nacional; relacionar o estudo da Ciência e da Tecnologia à Estratégia; avaliar a influência da Ciência e da Tecnologia na formulação da estratégia e da doutrina militar; caracterizar o papel que a Ciência e a Tecnologia desempenham no mundo contemporâneo; e evidenciar capacidade de reformular planejamentos e comportamentos, com prontidão, diante de novas exigências (FLEXIBILIDADE). 2.3.2 A Legislação sobre Segurança da Informação no Exército Brasileiro Por princípio, é necessário declarar que não há, nas diversas normas que regulam a segurança da informação no Exército Brasileiro, a incidência do termo comunicações em conjunto com o termo informação. Considera-se tal fato uma lacuna deixada pelo legislador, ao não perceber o benefício que a junção dos termos poderia trazer à difusão da doutrina associada à SIC no âmbito da Força Terrestre. Não obstante, o Exército dispõe de relativa produção de normas, instruções reguladoras (IR) e instruções gerais (IG) voltadas à orientação de suas organizações subordinadas quanto aos procedimentos a serem adotados visando à proteção das informações. Nesse sentido, percebe-se que, no nível macroinstitucional, há preocupação do alto escalão em prover o aporte teórico para amparar a execução dessa teoria no fazer diário dos comandantes de OM, dando-lhes, em tese, condições de executar no plano operacional o que está previsto no plano estratégico, porém, no nível micro-organizacional, ainda há muito o que fazer. A constatação desse cenário foi descrita por Barbosa (2009) ao empreender uma pesquisa junto a organizações militares do Exército Brasileiro visando avaliar, preliminarmente, os níveis de maturidade dos controles de Segurança da Informação e Comunicações. Os resultados da pesquisa apontaram que 21% dessas OM não possuíam POSIC e outros 29% estavam em elaboração, revelando que, ao menos em 50% dessas organizações avaliadas na pesquisa a POSIC não existia efetivamente implantada. Considerando-se o resultado da pesquisa acima é, no mínimo, inquietante o fato de existirem normas que regulam o assunto desde 2001 e que ainda não tenham sido alvo de maior atenção por parte da Alta Direção de organizações 45 militares. Além do mais, essas normas estão disponíveis na rede mundial de computadores (internet), sendo de fácil acesso a todos os gestores. Assim mesmo, julgou-se interessante transcrever alguns excertos das principais normas relativas à SIC elaboradas pelo Exército, a fim de evidenciar nexos de ligação com a legislação na esfera do executivo, bem como ratificar a existência de um ideário de proteção da informação que carece de ampla difusão dentro de suas OM. Aludindo-se às Instruções Gerais de Segurança da Informação para o Exército Brasileiro (IG 20-19), aprovada pela Portaria nº 483 – Cmt Ex – de 20 de setembro de 2001, tem-se: Art. 3º - Declara os objetivos da referida IG: I – Definir responsabilidades para o planejamento, execução, manutenção e controle das atividades relativas à segurança da informação, bem como para a atualização da documentação pertinente; II – Dotar o Exército de uma referência básica para a elaboração de documentos normativos sobre segurança da informação e complementares a estas instruções; III – Fomentar, ao longo de toda a cadeia hierárquica, a obtenção de atitude favorável no tocante à segurança da informação, bem como incrementar a conscientização a respeito da importância do assunto; IV... V... VI – Promover a capacitação de recursos humanos para o desenvolvimento de competência científico-tecnológica em segurança da informação. Art. 34º - Os comandantes, Chefes e Diretores de OM devem: I – Assegurar o cumprimento das medidas, normas e procedimentos preconizados nestas IG e nos documentos que lhe são complementares; e II – Orientar os subordinados quanto à importância do assunto tratado nestas IG, contribuindo para o aprimoramento da mentalidade de segurança da informação. Recorrendo-se às Instruções Reguladoras para utilização da Rede Mundial de Computadores (internet) por Organizações Militares e Militares do Exército (IR 2026), aprovadas pela Portaria nº 121 – EME, de 12 de novembro de 2001, encontrase: Art. 17 – Devem ser cumpridas as seguintes normas de segurança para a utilização da Internet pelas OM: I – O acesso à Internet empregando recursos da OM (humanos, “hardware”, “software”, instalações) deve existir somente com a autorização prévia do comandante; II - ... 46 III – Visando conscientizar o público interno quanto ao contido nestas instruções, devem ser realizadas palestras e outras atividades afins; em especial, ressalta-se a necessidade de comprometimento de todos os integrantes da OM quanto à segurança na utilização da Internet. Art. 19 – O comandante da OM é responsável pela interação da OM, por meio eletrônico, com o público externo, devendo as mensagens (“e-mails”), recebidas pelas OM que publicarem páginas eletrônicas na Internet, serem tratadas e respondidas com toda presteza. No que diz respeito às Normas para o Controle da utilização dos Meios de Tecnologia da Informação no Exército – 2ª edição – aprovada pela Portaria nº 006 – DCT, de 5 de fevereiro de 2007 (NORTI), verifica-se: Art. 2º Constitui objetivo destas normas controlar o conteúdo das informações ou dados armazenados ou veiculados em pastas, arquivos ou mensagens, utilizando dispositivos de TI de propriedade do Exército, de modo a coibir a inserção de assunto ou matéria considerada ilícita, contrária à disciplina militar, à moral e bons costumes, bem como atentatória à ordem pública ou que viole qualquer direito de terceiros, e buscar a utilização mais adequada daqueles dispositivos. Art. 3º... Art. 4º... Art. 5º - Os recursos de TI (p. ex.: microcomputadores, “mainframes”, servidores, “notebooks”, “palmtops”, telefones, terminais de fax e equipamentos de radiocomunicação), de propriedade do Exército, são colocados à disposição de seus integrantes – militares ou servidores civis – para uso exclusivo como ferramenta de trabalho. Art. 6º... Art. 7º... Art. 8º - Compete ao Comandante, Chefe ou Diretor de OM do Exército realizar pessoalmente, ou delegar, a vistoria dos arquivos hospedados em dispositivos de TI, de propriedade do Exército Brasileiro, e, desde que haja indício substancial de infringência a estas Normas, instaurar a respectiva sindicância. Art. 9º - Não é permitida a vistoria indiscriminada e sistemática do conteúdo de arquivos, pastas e/ou mensagens, sob a responsabilidade do usuário, de modo a preservar-se o bom ambiente de trabalho. No entanto, é facultado o controle “de forma moderada, generalizada e impessoal” das mensagens transitadas pelas caixas de e-mail, sob domínio do Exército Brasileiro, com a finalidade de serem evitados abusos e prejuízos diretos ou indiretos à Instituição ou à sua imagem. É recomendável que, sempre que possível, o(s) usuário(s) seja(m) cientificado(s) da vistoria, antecipadamente, por escrito. Art. 15 – Não é permitida a utilização dos dispositivos de TI - de propriedade do Exército - durante o expediente da OM, para o acesso a sítios (“sites”) da Internet com a finalidade de realizar cópias (“download”) de jogos, filmes, música ou imagens, bem como 47 para utilizar serviços eletrônicos (“on-line”) de mensagem instantânea, com conteúdo estranho ao serviço, bem como a utilização dos mesmos dispositivos de TI para a realização de jogos eletrônicos e freqüentar salas de conversação (“chat”). Parágrafo Único – O Comandante, Chefe ou Diretor de OM, a seu critério, poderá autorizar a utilização dos dispositivos de TI para os fins mencionados no caput deste artigo, em horários fora do expediente. Art. 17 – É essencial a ampla e permanente divulgação destas Normas, de modo a que todo militar ou servidor civil do Exército Brasileiro tenha absoluto conhecimento, isento de qualquer dúvida, a respeito de como observá-las. Art. 19 – Compete ao Comandante, Chefe ou Diretor de OM do Exército, zelar pelo fiel cumprimento destas Normas, sendo da exclusiva responsabilidade do usuário a sua estrita observância. No mesmo grau de importância estão as Instruções Reguladoras sobre Segurança da Informação nas Redes de Comunicações e de Computadores do Exército Brasileiro – IRESER (IR 13-15), aprovadas pela Portaria nº 004 – DCT, de 31 de janeiro de 2007, cujas recomendações a respeito de Segurança da Informação estão voltadas para a proteção do fluxo de dados que circulam nas Redes do Exército: Art. 2º I - estabelecer regras gerais de segurança para os ambientes de rede do Exército nas áreas: a) documentação normativa; b) riscos; c) mecanismos de defesa contra violações de segurança da rede; d) monitoração e registro de eventos referentes aos serviços corporativos de rede; e) a verificação da efetividade das ações de segurança da informação (auditora da segurança da informação ) relativos aos serviços de rede; f) contingência (continuidade de serviços) para os serviços de rede corporativos; g gestão de incidentes de rede; h) gestão da segurança. II - orientar as OM do Exército na composição de suas normas internas de segurança de redes; III - prover referenciais doutrinários sobre segurança da informação no que tange à segurança de redes; IV - Estabelecer as principais responsabilidades no processo de segurança da informação no ambiente de redes Exército. Art. 117 As OM que não possuam, no seu efetivo, militares com a capacitação técnica para elaborar as normas de segurança da informação devem solicitar apoio aos CT ou CTA correspondentes a Região Militar a que pertencem. 48 Art. 119 Os responsáveis pela segurança da informação da rede da OM deverão estar atualizados quanto aos incidentes de segurança da informação para melhor desempenho de sua função. O ponto de partida para obter essa orientação é acessar a informações sobre respostas a incidentes de segurança existentes na página eletrônica do CITEx. -Art. 129 O pessoal responsável pela operação e gestão da segurança deve estar treinado e atualizado no manuseio e condução do processo de gestão da segurança, logo as OM deverão incluir em seus planejamentos financeiros recursos para esse fim. Art. 141 Compete às OM do Exército, por intermédio do seu Comandante: I - manter inventário dos recursos componentes do seu sistema de informação conforme modelo constante das NARMCEI; II - manter seus sistemas de informação em conformidade com o previstos nestas Instruções e, assim, estar em condições adequadas para a realização de auditorias; III - nomear a equipe técnica que procederá a auditoria interna da segurança da informação; IV - zelar para que estas Instruções sejam aplicadas no ambiente desta rede; V - informar o CITEx sobre incidentes de rede ocorridos no seu ambiente de rede; VI - comunicar ao DCT os casos em que forem identificadas eventuais incompatibilidades entre a doutrina de segurança disseminada pelo DCT e a doutrina de contra-inteligência. Constatou-se que, em todas as normas existentes há responsabilidades específicas destinadas à Alta Direção das organizações militares, o que torna cada vez mais consistente a ideia central desta pesquisa, isto é, de que é imperiosa a capacitação desses agentes para o trato com a SIC desde as escolas de formação, aperfeiçoamento ou extensão. Em princípio, essas normas deveriam servir de linha de partida para que os comandantes das OM elaborassem suas POSIC, bem como difundissem conhecimentos com vistas a fomentar uma cultura de segurança da informação embrionária, porém torna-se evidente a necessidade de uma maior difusão da legislação para o público interno (COSTA, 2008). 2.3.3 Cultura de Segurança da Informação e Comunicações Ao instituir a Política de Segurança da Informação nos órgãos e nas entidades da Administração Pública Federal, o Estado, conforme indica o inciso V do artigo 1º do Decreto Federal nº 3.505/2000, preferiu usar o termo mentalidade de segurança da informação (Brasil, 2000) ao termo cultura de segurança da informação. Assim, um dos pressupostos básicos da POSIC na visão oficial é a criação, o desenvolvimento e a manutenção dessa mentalidade. 49 Sem embargo, para efeito desta pesquisa, propõe-se empregar os termos mentalidade e cultura de forma análoga no contexto da SIC. Tal proposição faz sentido se for levado em consideração que em todas as demais fontes bibliográficas expedidas pelo DSIC manuseadas durante a revisão teórica, excetuando-se o Decreto retromencionado, não se encontra qualquer referência à palavra mentalidade, o que leva a crer que o legislador quis atribuir a mesma conotação semântica aos vocábulos. Passando-se ao estudo do conjunto de normas complementares à Instrução Normativa Nº 01-DSIC/GSIPR – desde a NC 02 a NC 09 –, observou-se que o Departamento de Segurança da Informação e Comunicações não conceituou nem definiu o que se entenderia por cultura de segurança da informação e comunicações, porém mencionou de quem era a responsabilidade de promovê-la no âmbito da APF. Primeiramente, determinou que a cada órgão ou entidade da APF competia nomear gestor de Segurança da Informação e Comunicações (BRASIL, 2008). Adicionalmente, atribuiu a esse ator, dentre outras incumbências, a de promover a cultura de segurança da informação e comunicações. De qualquer modo, mesmo sem contar com a definição oficial a respeito do que se entende por cultura de segurança da informação na esfera pública, procurouse pinçar, na literatura especializada, a ideia que outros autores têm quando se referem à promoção dessa cultura nas empresas. Antes, porém, é preciso abordar o conceito de cultura organizacional, visto que a cultura da segurança da informação está contida nessa cultura maior. Souza Neto (2009), ao tomar o conceito de cultura pelo viés da SIC, considerou-a como sendo um padrão de comportamentos, crenças, suposições, atitudes e maneiras de fazer as coisas. É espontânea e também é aprendida. No seu entendimento, é importante entender a cultura de uma organização porque ela influencia profundamente o modo como a informação é valorizada, como é interpretada e o que será feito com ela. Por outro lado, Albuquerque (2010) sustenta que a cultura organizacional pode ser vista como uma construção política, um instrumento utilizado pelos atores sociais para regular suas interações de forma a obter um mínimo de cooperação necessária à concretização de objetivos do grupo organizacional. Chiavenatto (1993), ao abordar a capacidade adaptativa das organizações às mudanças, descreveu que a cultura organizacional repousa sobre um sistema de 50 crenças e valores, tradições e hábitos, uma forma aceita e estável de interações e de relacionamentos sociais típicos de cada organização. A cultura organizacional é um sistema de significados aceitos pública e coletivamente por um dado grupo num dado momento (PETTIGREW apud VIEIRA, 2009). Vê-se, portanto, que a construção da cultura organizacional não está imune às crenças, aos costumes e às idiossincrasias dos atores que fazem parte das organizações; de fato, suas visões de mundo ajudam a criar subculturas e até contraculturas em seu interior. Conforme salienta Kotler (1998), citado por Metello (2007), cada cultura consiste em subculturas menores que fornecem identificação e socialização mais específicas para seus membros. Nesse sentido, e por achar-se inscrita em uma cultura organizacional, o que se costuma chamar cultura de segurança da informação e comunicações, quando analisada com os óculos do princípio holístico, passa a ser uma subcultura em relação às funções corporativas em geral (SCHIENGER E TEUFEL, 2002). No que tange à instituição Exército Brasileiro, percebe-se que a cultura de segurança da informação há muito tempo está atrelada à doutrina que trata da área de inteligência e contrainteligência, não sendo, portanto, algo propriamente novo, mas a cultura de segurança da informação e comunicações é, certamente, um devir em suas organizações militares estruturantes. Levando-se em consideração que boa parte dos aspectos culturais presentes no interior de uma OM está diretamente relacionado à visão de mundo daquele que é a autoridade máxima, isto é, o comandante, é razoável supor que, dependendo do grau de comprometimento desse gestor para com o tema SIC, haverá maior ou menor probabilidade da promoção e disseminação da cultura de segurança da informação e comunicações. O comandante, ao mesclar seus valores culturais com os de outros componentes da organização, influencia e é influenciado, podendo gerar uma espécie de sinergia educativa em prol da proteção da informação. Não obstante exista a imposição legal de que cada órgão ou entidade da APF deva nomear um gestor de SIC, nas OM, o desempenho dessa função é, normalmente, exercido pelo Oficial de Informática (O Infor). Trata-se, em sua maioria, de militar terceirizado – prestador de serviço militar temporário, isto é, não detém as mesmas prerrogativas de um militar de carreira quanto à permanência no serviço ativo, podendo renovar seu “contrato” por um período de até sete anos na 51 Força Terrestre – e possuidor de graduação na área de processamento de dados ou informática. Incumbiu-se ao O Infor, dentre outras atividades, “propor, difundir e implantar normas de segurança da informação na sua OM, conforme orientação do Cmt U e da Secretaria de Tecnologia da Informação” (BRASIL, 2003). Chama-se a atenção, nesse caso, para o fato de caber à Alta Direção a missão de orientar a proposta, a difusão e a implantação das normas de segurança. Para tanto, presume-se que os ocupantes do mais alto cargo dentro da organização sejam detentores de conhecimentos que lhes propiciem tal intervenção. 52 3 Metodologia O percurso metodológico que guia o desenvolvimento de uma pesquisa científica é, em todos os sentidos, tarefa sensível de empreender. O método é o caminho, a vereda, o Norte que o pesquisador adota mentalmente para dar vida a sua investigação, mas para além disso, é o procedimento operacional que indica passo a passo o trajeto percorrido. Assim, a escolha do método não pode ser fortuita, ao contrário, ela deve ser determinada pelo rigor que se busca ao prestar explicações de tudo quanto foi realizado no decorrer da pesquisa. Não bastasse isso, é preciso especificar também as técnicas utilizadas, bem como os instrumentos de medida empregados para chegar aos resultados pretendidos. Supõe-se que, a reflexão em torno da temática da gestão da segurança da informação e comunicações, tomando por base as categorias política e cultura de segurança, sensibilização e conscientização da Alta Direção propostas nesta pesquisa, deva ir além do discurso produzido pelo Estado sobre a necessidade de proteger a informação circulante em suas entidades constitutivas. Ocorre que, para dar consistência a esse exercício teleológico, é preciso apropriar-se de um conjunto de procedimentos lógicos e de técnicas que permitem o acesso às relações causais constantes entre os fenômenos (SEVERINO, 2007). 3.1 Tipos de Pesquisa Na tentativa de não perder esse foco, o estudo obedece aos pressupostos taxonômicos propostos por Vergara (2009), que define os tipos de pesquisas quanto aos fins e quanto aos meios. Seguindo essa orientação, pode-se dizer que, quanto a sua finalidade a pesquisa está calcada na investigação exploratória, descritiva e aplicada. O cunho exploratório está presente por tratar-se de pesquisa realizada em área na qual há pouco conhecimento acumulado e sistematizado, no caso, a segurança da informação e comunicações com viés educativo para a Alta Direção. É descritiva, porque expõe características de determinada população [...], aqui representada pelos cursistas do CAEM e do CGAEM, ao mesmo tempo é aplicada, visto que está motivada pela necessidade de resolver problemas concretos [...], isto é, propor a inserção da Disciplina Segurança da Informação e Comunicações na grade curricular e no Pladis do CAEM e do CGAEM. 53 No que tange aos meios, o trabalho reveste-se de investigação documental, bibliográfica, de campo e prima pela abordagem qualitativa de pesquisa. A pesquisa documental, segundo Vergara, dá-se em documentos conservados no interior de órgãos públicos e privados de qualquer natureza, ou com pessoas. Para tanto, foram manuseados diversos documentos pertencentes à Escola de Comando e EstadoMaior do Exército, ao Departamento de Segurança da Informação e Comunicações da Presidência da República e da Instituição Exército Brasileiro18. Assente com os ensinamentos de Vergara, a pesquisa bibliográfica, fornece instrumental analítico para qualquer outro tipo de pesquisa, mas também pode esgotar-se em si mesma. Nesse contexto, foram elencados tópicos conceituais que serviram para fundamentar a base teórica da pesquisa. Esses conceitos foram extraídos de livros, teses, dissertações, Leis, rede mundial de computadores, etc. Já a pesquisa de campo, segundo a autora, é a investigação empírica realizada no local onde ocorre ou ocorreu um fenômeno ou que dispõe de elementos para explicá-lo. Baseado nessa premissa elegeu-se como campo de estudo a Escola de Comando e Estado-Maior do Exército. 3.2 Caracterização do campo da pesquisa Foi escolhido como local de pesquisa a Escola de Comando e Estado-Maior do Exército (ECEME), localizada na Praia Vermelha, na cidade do Rio de Janeiro. Criada em 1905 com a denominação de Escola de Estado-Maior (EEM) e, inicialmente, subordinada ao Estado-Maior do Exército (EME), deu início as suas atividades no ano seguinte. Em 1955, mudou sua denominação para Escola de Comando e Estado-Maior do Exército, mantendo-a até os dias de hoje. Chama-se a atenção para o fato de o estudo empreendido não estar direcionado a entender as nuances organizacionais daquele estabelecimento de ensino, mas tão somente apropriar-se do objeto que lá se encontra, isto é, os cursistas do CAEM e do CGAEM. Atualmente, concentram-se na ECEME quatro cursos de pós-graduação, todos de acordo com o que prescreve a legislação que regula o ensino superior no Brasil e a Lei de Ensino do Exército. Dentre esses cursos, encontram-se: 18 Cabe ressaltar que os documentos relacionados às Instituições mencionadas não são objeto de classificação sigilosa, tampouco foram obtidos por outras vias, senão por consultas a sítios dessas Instituições mantidos na rede mundial de computadores, configurando-se em documentos cujo conhecimento é destinado ao público. 54 1) Curso de Política, Estratégia e Alta Administração do Exército (CPEAEx); 2) Cursos de Altos Estudos Militares (CAEM), subdividido em: - Curso de Comando e Estado-Maior (CCEM); - Curso de Chefia e Estado-Maior para Oficiais Intendentes (CCEM/Int); - Curso de Direção para Engenheiros Militares (CDEM); - Curso de Chefia e Estado-Maior para Oficiais Médicos (CCEM/Med); e - Curso de Comando e Estado-Maior para Oficiais de Nações Amigas (CCEM/ONA). 3) Cursos de Gestão e Assessoramento de Estado-Maior (CGAEM); e 4) Curso de Preparação à Escola de Comando e Estado-Maior do Exército (CP/ECEME). 3.3 Caracterização dos sujeitos da pesquisa O público-alvo deste estudo são os oficiais-alunos do Curso de Altos Estudos Militares (CAEM), contemplando em sua subdivisão o CCEM, o CCEM/Int, o CCEM/Med e o CDEM; e do Curso de Gestão e Assessoramento de Estado-Maior. Em média, anualmente, os cursos funcionam com o universo total de 212 militares, entre capitães, majores e tenentes-coronéis. Cabe esclarecer que, foi excluído do escopo dessa pesquisa o CCEM/ONA, por tratar-se de curso destinado a oficiais das Nações Amigas. A motivação para a escolha desse universo prendeu-se ao fato de que, concluindo os referidos cursos, esses homens estarão habilitados ao comando, à chefia e à direção de organizações militares e, a menos que haja algum tipo de impedimento de ordem particular ou funcional, todos serão designados para o exercício do comando tendo no rol de suas responsabilidades o cumprimento dos preceitos que regulam a Segurança da Informação e Comunicações na APF. Uma vez definido o tipo de pesquisa, os sujeitos envolvidos e o local onde ela se realizaria, passou-se à seqüência das ações abaixo a fim de cumprir os objetivos propostos: 55 1ª Etapa Foi efetuada uma pesquisa documental, onde se revisou a legislação que regula a temática nas esferas civil e militar – Executivo Federal e Exército – perfazendo o total de dois Decretos; duas Instruções Normativas e nove normas complementares na primeira; e quatro Portarias na segunda, considerados “documentos de primeira mão” (GIL, 2002, p.46); Realizou-se, também, uma pesquisa bibliográfica, com base em livros científicos, sistematizando-se um conjunto de conceitos teóricos, buscando proporcionar aos futuros comandantes de organizações militares uma visão ampliada do tema tratado; Aplicou-se o primeiro questionário contendo dezesseis questões fechadas, do tipo “conhece” e “desconhece”, cujo objetivo foi investigar o nível de conhecimento dos cursistas do segundo ano do CAEM a respeito da legislação suprareferenciada. A população foi escolhida por amostra não-probabilística em função da acessibilidade que se teve a esta população19. De acordo com Gil (2002), a amostra constitui uma porção ou parcela, convenientemente selecionada do universo. O questionário foi remetido via email a um dos cursistas que se encarregou de redistribuir àquela população, obtendo-se como resposta, dez deles. Foi arbitrada pelo pesquisador a escala de valores abaixo, contendo três níveis para a classificação do conhecimento detido por aqueles cursistas: Tabela 1 – Nível de conhecimento dos oficiais-alunos Conhecimento Nível De 0 a 5 legislações Baixo De 6 a 11 legislações Médio Acima de 11 legislações Alto Fonte: Autor, 2011. Deste modo, dependendo da declaração do respondente sobre o conhecimento que possuía em relação à legislação de SIC foi possível classificá-lo em detentor de nível baixo, médio e alto, ensejando uma classificação geral. 19 A intenção inicial era atingir, no mínimo, o quantitativo de vinte respondentes do universo selecionado. 56 2ª Etapa Procedeu-se à análise dos PLADIS20 do CAEM e da grade curricular do CGAEM, perfazendo um total de três disciplinas, contendo cada uma delas, duas Unidades Didáticas (UD) (Segurança no âmbito Interno e Operações de não-guerra – UD I e II; Ciência e Tecnologia – UD I e II; e Inteligência Militar – UD I e II). 1) Nesse mister, optou-se por empregar a técnica da análise de conteúdo seguindo o viés da abordagem qualitativa. De acordo com Bardin (1977), Na análise quantitativa, o que serve de informação é a freqüência com que surgem certas características do conteúdo. Na análise qualitativa é a presença ou a ausência de uma dada característica de conteúdo ou de um conjunto de características num determinado fragmento de mensagem que é tomado em consideração. para a autora, “a análise de conteúdo é a inferência de conhecimentos [...], inferência esta que recorre a indicadores (quantitativos ou não)”. Conforme se acha descrito no dicionário Michaelis online, inferir é deduzir por meio de raciocínio, tirar conclusão ou conseqüência. De modo análogo, inferência é o ato ou efeito de inferir; conseqüência, dedução, ilação, inclusão. Bardin discrimina três fases da análise de conteúdo: pré-análise; exploração do material; tratamento dos resultados, as inferências e as interpretações. Seguindo essa taxonomia, submeteu-se a documentação acima ao exercício de pré-análise a fim de organizar o material. A autora explica que, “a pré-análise tem por objetivo a organização, embora ela própria seja composta por atividades não estruturadas, “abertas”, por oposição à exploração sistemática dos documentos”. Tal procedimento comporta as seguintes etapas: a leitura “flutuante”, a escolha dos documentos, a formulação das hipóteses e dos objetivos, a referenciação dos índices e a elaboração de indicadores e a preparação do material. 1. Leitura “flutuante” – foi realizada a leitura dos PLADIS do CAEM e da grade curricular do CGAEM. De acordo com Bardin, esta etapa “consiste em estabelecer contato com os documentos a analisar e em conhecer o texto deixando-se invadir por impressões e orientações” 21. 20 Em linhas gerais, o Plano de Disciplinas é o documento onde constam as Unidades Didáticas de determinada disciplina. Está subdividido em: assunto, objetivos específicos e carga horária, além das instruções metodológicas e das referências bibliográficas. 21 Idem. 57 2. Escolha dos documentos – levando-se em consideração a necessidade de encontrar nexos entre o que está escrito nos PLADIS e os pressupostos da segurança da informação e comunicações presentes na literatura que serviu de referencial teórico para fundamentar a pesquisa, constituiu-se o corpus a ser analisado. Conforme indica Bardin, “o corpus é o conjunto dos documentos tidos em conta para serem submetidos aos procedimentos analíticos”. Desta forma, selecionou-se, após empreender a leitura exaustiva do material, o PLADIS do CDEM, sendo os demais descartados por não ter sido detectada terminologia específica ligada à SIC naqueles documentos. Para fazer frente a essa tarefa, utilizou-se a regra da pertinência onde, conforme orienta Bardin, “os documentos retidos devem ser adequados, enquanto fonte de informação, de modo a corresponderem ao objetivo que suscita a análise”. 3. Formulação da hipótese e do objetivo Hipótese - nessa etapa foi levantada a seguinte hipótese: a proposta de segurança da informação, presente no PLADIS analisado tangencia os pressupostos de SIC, oferecendo aos cursistas do CDEM base inicial para implantar ou implementar POSIC e disseminar cultura de SIC em suas organizações. Objetivo – o objetivo proposto foi demonstrar que a presença ou a ausência de alguns termos referentes à SIC no PLADIS estudado, desvela o ideário de segurança da informação atualmente repassado àqueles cursistas, reforçando a hipótese acima quanto ao trato da segurança da informação e comunicações. 4. Referenciação dos índices e elaboração de indicadores Índices – Com base na leitura das diversas legislações que regulam o assunto segurança da informação e comunicações no Executivo Federal e no Exército, foram selecionadas algumas palavras-chave que pudessem indicar a presença ou a ausência de SIC no PLADIS analisado. Conforme salienta Bardin, “índice pode ser a menção explícita de um tema numa mensagem”. Desse modo, as palavras extraídas do conjunto de documentação consultada foram dispostas na seguinte grelha: 58 Tabela 2 – Palavras-chave Segurança das Comunicações Segurança da Informação Segurança da Informação e Comunicações Cibernética Política de Segurança Redes Sistemas Disponibilidade, Integridade, Confidencialidade, Autenticidade Tecnologia da Informação Cultura Sensibilidade Conscientização Vulnerabilidades Fonte: Autor, 2011. Indicadores – De posse das palavras-chave acima e analisado o PLADIS, a fim de detectar possíveis indicadores sobre SIC presentes nesse documento, chegou-se à tabela abaixo: Tabela 3 – Indicadores de SIC PALAVRAS PRESENTES PALAVRAS-CHAVE PLADIS CDEM – UD IV – ASSUNTO V Segurança das Comunicações - Segurança da Informação 1 Segurança da Informação e Comunicações - Cibernética - Política de Segurança 1 Segurança de Redes 1 Sistemas 2 Disponibilidade, Integridade, Confidencialidade, Autenticidade - Tecnologia da Informação - Sensibilidade - Conscientização - Cultura de Segurança da Informação - Vulnerabilidade 1 Fonte: Autor, 2011. 59 Haja vista a proposta dessa pesquisa estar pautada na análise de conteúdo qualitativa, não se buscou quantificar os dados em uma estrutura estatística, isto é, levantando a freqüência com que cada palavra aparecia, mas tão somente apresentá-los em função de sua presença no documento analisado. Conforme Bardin, o que caracteriza a análise qualitativa é o fato de a “inferência” – sempre que é realizada – ser fundada na presença do índice (tema, palavra, personagem, etc.), e não sobre a freqüência da sua aparição [...]. 2) Aplicou-se o segundo questionário contendo 5 questões abertas (Apêndice B). O objetivo foi obter, mediante declaração expressa dos cursistas do primeiro ano, a sua percepção sobre o assunto Segurança da Informação e Comunicações, bem como sondar em que medida o curso contribui para despertar o interesse pelo tema. De modo semelhante à aplicação do primeiro questionário, a população foi escolhida por amostra não-probabilística, perfazendo um total de 20 respondentes, recebendo em contrapartida dezessete respostas. Buscou-se, insistentemente, dentro da doutrina que se tem empregado para dar suporte à SIC no Brasil, a possibilidade de haver dialeticidade entre os teóricos que propugnam pelo comprometimento da Alta Direção para com a implantação da Política de Segurança da Informação e Comunicações e a construção de uma espécie de cultura de segurança nas entidades públicas. Ficou clara, porém, a existência do consenso, pelo menos a nível teórico, de a Alta Direção ter que estar diretamente engajada na promoção dos dois processos (POSIC e Cultura). Contribuíram também, para a escolha do método e da metodologia, as características da pesquisa qualitativa que dão ao pesquisador ampla liberdade teórico-metodológica para realizar seu estudo (TRIVIÑOS, 2009), o que não significa que o estudo empreendido se possa dar de qualquer maneira. Reforçando essa ideia de privilegiar o pesquisador como sujeito da ação, retirando-o da neutralidade proposta pela pesquisa tradicional, Robert Bogdan e Sári Biklen (apud BOAVENTURA, 2004) salientam: A investigação qualitativa como fonte direta de dados no ambiente natural, constituindo-se o pesquisador no instrumento principal; é uma pesquisa descritiva, em que os investigadores interessam-se mais pelo processo do que pelos resultados, examinam os dados de maneira indutiva e privilegiam o significado. (p.27). 60 Nesse sentido, pode-se considerar que os métodos qualitativos não são nem mais nem menos pertinentes do que os métodos quantitativos (ALAMI et alii, 2010), pois seu emprego irá depender dos objetivos declarados que se deseja alcançar por meio da pesquisa. De outro modo, considerou-se que a abordagem qualitativa muito contribuiria para ampliar o horizonte da pesquisa, na medida em que parte do fundamento de que há uma relação dinâmica entre o mundo real e o sujeito (CHIZZOTTI, 2009). 61 4 RESULTADOS O resultado dessa investigação consagrou a revisão atenta da legislação emanada, não só pelo DSIC/PR, mas também pelos órgãos de direção do Exército Brasileiro. De certa forma, ao confrontar essas duas fontes epistemológicas, aparentemente assentadas em polos díspares, percebeu-se que os nexos causais que influenciam o nível de sensibilização e de conscientização da Alta Direção no que respeita à gestão da SIC em quaisquer das duas instâncias – civil ou militar – possivelmente estão vinculados à superficialidade com que a temática vem sendo apresentada a esses gestores. A lacuna detectada na literatura especializada, no entanto, foi quanto ao caminho a ser seguido para levar esses dirigentes a atuarem em prol da SIC e de sua cultura. Questionamentos do tipo: Que modelo instrucional deve ser adotado? Como, onde e quando se deve mediar a transmissão do conhecimento produzido sobre segurança da informação e comunicações aos agentes públicos? A declaração do comprometimento desses dirigentes para com a SIC é suficiente? Se for, por que não há conformidade entre o que está escrito na legislação e o que vem sendo praticado por esses atores em suas organizações?, ainda ensejarão investigações mais aprofundadas, servindo de subsídios para as decisões governamentais. De algum modo, as respostas obtidas com a aplicação do primeiro questionário indicaram que, pelo menos a nível de percepção da legislação que regula a Segurança da Informação e Comunicações, a situação não é nada favorável (vide tabela nº 1). O resultado serviu para mapear o grau de conhecimento que os cursistas possuíam a respeito dessa legislação, particularmente, aqueles voltados para implantação da Política de Segurança da Informação e Comunicações no âmbito do Executivo Federal. O enunciado do questionário tinha a intenção de verificar como estava o nível de conhecimento do respondente em relação às leis, instruções normativas, diretrizes, portarias, etc., referentes à SIC. Desta maneira, foi colocada a seguinte condição: “Assinale com um 'X' em que situação o senhor se encontra perante cada legislação abaixo”, para a qual as repostas possíveis eram: conhece ou desconhece. As perguntas foram dispostas da seguinte maneira: da primeira questão à décima primeira constaram as legislações expedidas no âmbito da Administração 62 Pública Federal (Poder Executivo) e da décima segunda a décima sexta as que foram expedidas pelo Comandante do Exército, pelo Órgão de Direção-Geral do Exército – Estado-Maior do Exército (EME) e pelo Órgão de Direção-Geral – Departamento de Ciência e Tecnologia – (DCT). Âmbito Executivo Federal: - Política de Segurança da Informação e Comunicações (POSIC): Critério: 1) Decreto no 3.505, de 13 de junho de 2000. Institui a Política de Segurança da Informação nos órgãos e entidades da Administração Pública Federal. Análise: 10% dos respondentes declararam conhecer o mencionado decreto; - Salvaguarda de assuntos e materiais sigilosos no âmbito da APF: Critério: 2) Decreto nº 4.553, de 27 de dezembro de 2002. Dispõe sobre a salvaguarda de dados, informações, documentos e materiais sigilosos de interesse da segurança da sociedade e do Estado, no âmbito da Administração Pública Federal, e dá outras providências. Análise: 20% dos respondentes declararam conhecer o mencionado decreto; - Gestão da Segurança da Informação e Comunicações na APF: Critério: 3) Instrução Normativa GSI/PR nº 1, de 13 de junho de 2008. Disciplina a Gestão de Segurança da Informação e Comunicações na Administração Pública Federal, direta e indireta, e dá outras providências. Análise: 10% dos respondentes declararam conhecer a IN; - Método para a gestão da Segurança da Informação e Comunicações na APF: Critério: 4) Norma Complementar 002/IN01/DSIC/GSIPR, de 13 de outubro de 2008. Dispõe sobre Metodologia de Gestão de Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam desconhecer a NC; - Diretrizes para a elaboração da POSIC no âmbito da APF: Critério: 5) Norma Complementar 003/IN01/DSIC/GSIPR, de 30 de junho de 2009. Diretrizes para elaboração de Políticas de Segurança da Informação e Comunicações nos órgãos e entidades da Administração Pública Federal. 63 Análise: 10% dos respondentes declararam desconhecer a NC; - Gestão de Risco no âmbito da APF: Critério: 6) Norma Complementar 004/IN01/DSIC/GSIPR, de 14 de agosto de 2009. Gestão de Riscos de Segurança da Informação e Comunicações – GRSIC, no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam conhecer a NC; - Tratamento e Resposta a Incidentes em Redes Computacionais no âmbito da APF: Critério: 7) Norma Complementar 005/IN01/DSIC/GSIPR, de 14 de agosto de 2009. Criação de Equipes de Tratamento e Resposta a Incidentes em Redes Computacionais ETIR, no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam desconhecer a NC; - Gestão de Continuidade de Negócio em SIC no âmbito da APF: Critério: 8) Norma Complementar 006/IN01/DSIC/GSIPR, de 11 de novembro de 2009. Gestão de Continuidade de Negócio em Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam conhecer a NC; - Controle de Acesso relativos à SIC no âmbito da APF: Critério: 9) Norma Complementar 007/IN01/DSIC/GSIPR, de 6 de maio de 2010. Diretrizes para Implementação de Controles de Acesso Relativos à Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam desconhecer a NC; - Gerenciamento de Incidentes em Redes Computacionais no âmbito da APF: Critério: 10) Norma Complementar 008/IN01/DSIC/GSIPR, de 19 de agosto de 2010. Gestão de ETIR - Diretrizes para Gerenciamento de Incidentes em Redes Computacionais nos Órgãos e Entidades da Administração Pública Federal. Análise: 10% dos respondentes declararam desconhecer a NC; - Uso de Recursos Criptográficos em SIC no âmbito da APF: Critério: 64 11) Norma Complementar 009/IN01/DSIC/GSIPR, de 19 de novembro de 2010. Orientações Específicas para o Uso de Recursos Criptográficos em Segurança da Informação e Comunicações no âmbito da Administração Pública Federal, direta e indireta. Análise: 10% dos respondentes declararam desconhecer a NC; Figura 4 – Legislação na esfera do Poder Executivo Fonte: Autor, 2011. Âmbito Exército Brasileiro: - Salvaguarda de assuntos sigilosos no âmbito do EB: Critério: 12) Portaria nº 011, de 10 de janeiro de 2001 – Cmt EB. Instruções Gerais para Salvaguarda de Assuntos Sigilosos no âmbito do Exército (IG 10-51) Análise: 10% dos respondentes declararam conhecer a IG 10-51; 65 - Auditoria de Segurança de Sistema de Informação no âmbito do EB: Critério: 13) Portaria nº 003 – DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Auditoria de Segurança de Sistemas de Informação do Exército Brasileiro - IRASEG (IR 13-09). Análise: 10% dos respondentes declararam conhecer a IR 13-09; - Análise de Risco de Tecnologia da Informação no âmbito do EB: Critério: 14) Portaria nº 002-DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Análise de Riscos para Ambientes de Tecnologia da Informação do Exército Brasileiro - IRRISC (IR 13 -10). Análise: 10% dos respondentes declararam conhecer a IR 13-10; - Segurança da Informação nas Redes de Comunicação e de Computadores no âmbito do EB: Critério: 15) Portaria nº 004-DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Segurança da Informação nas Redes de Comunicação e de Computadores do Exército Brasileiro - IRESER (IR 13-15). Análise: 20% dos respondentes declararam conhecer a IR 13-15; - Utilização da Internet por Organizações Militares e Militares do EB: Critério: 16) Portaria nº 121 – EME, de 12 de novembro de 2001. Aprova as Instruções Reguladoras para Utilização da Rede Mundial de Computadores (Internet) por Organizações Militares e Militares do Exército (IR 20-26). Análise: 40% dos respondentes declararam conhecer a IR 20-26. 66 Figura 5 – Legislação na esfera militar Fonte: Autor, 2011. Assim, recorrendo-se à tabela nº 1, a interpretação que se tem é a seguinte: O nível de conhecimento dos cursistas em relação às leis, normas e diretrizes que norteiam a Segurança da Informação e Comunicações foi considerado baixo, posto que: 100% dos respondentes afirmaram conhecer pelo menos uma legislação; 20% dos respondentes afirmaram conhecer as legislações nº 2 e 15; 40% dos respondentes afirmaram conhecer a legislação nº 16; O resultado alcançado é bastante preocupante, levando-se em consideração que esses cursistas serão os comandantes, chefes, diretores e assessores de Estado-Maior de boa parte das organizações militares em um futuro próximo, tendo de assumir as responsabilidades referentes à SIC, preconizadas nos diversos documentos presentes no questionário. 67 Outro fator que merece destaque é a constatação de que o conhecimento que esses cursistas possuem sobre a legislação de SIC vigente no âmbito da própria Força Terrestre é aquém do esperado, visto que, só nessa esfera existem pelo menos cinco legislações. De certa forma, a análise de conteúdo realizada na Disciplina Ciência e Tecnologia, presentes no PLADIS do CDEM, serviu para reforçar como o assunto segurança da informação aparece de forma tangencial à SIC naquele documento. Vale ressaltar que esse PLADIS é destinado ao Curso de Direção para Engenheiros Militares cujo universo de cursistas é proporcionalmente menor ao do CCEM e ao do CGAEM. O segundo questionário (Apêndice B) também revelou nuances bastante significativas a respeito de como o futuro comandante percebe a importância da Segurança da Informação e Comunicações e, ainda, de que maneira o assunto é tratado nos cursos que ora realizam. Os resultados auferidos reforçam a necessidade premente de inserção da Disciplina SIC nas grades curriculares do CCEM, CCEM/Int, CCEM/Méd e CGAEM. Em número de cinco, as questões abertas foram dispostas da seguinte forma: 1) Expresse a seguir, o conhecimento que o senhor possui sobre Segurança da Informação e Comunicações (SIC): Respostas obtidas: “conhecimento mínimo”; “conhecimento razoável”; “conhecimento básico”; “conhecimento superficial”; “conheço muito pouco” e “conhecimento insignificante”. Análise – observa-se a existência de lacuna na formação/especialização desses cursistas no que tange aos pressupostos da Segurança da Informação e Comunicações, o que reforça as respostas apresentadas no primeiro questionário no tocante à legislação. 2) De que forma o curso que o senhor realiza, contribui ou poderá contribuir, para aumentar o nível de conhecimento que o senhor possui sobre o assunto? Respostas obtidas: “de certa forma, a disciplina inteligência militar colabora para diminuir esta lacuna”; “Existem disciplinas abordadas durante o curso que ajudam a aumentar o conhecimento nesta área”; “a ECEME ministra a disciplina inteligência militar, na qual são abordados alguns assuntos sobre o tema. No entanto, não de forma direta”; “muito pouco, pois o curso não é voltado para isto, salvo orientações sobre contrainteligência (que é assunto já conhecido no meio da tropa)”; “a disciplina 68 inteligência militar colabora para diminuir esta lacuna”; “durante o curso é ministrada a matéria inteligência militar”; “através de discussões dirigidas, temas de aplicação e palestras educacionais”; “através das instruções de segurança orgânica somente”; “até o momento muito pouco. O assunto é mais abordado em palestras, ficando superficial”; “são realizados diversos painéis e instruções sobre o assunto em tela”; “através de palestras e exercícios o assunto em pauta é tratado e colocado como de suma importância para a estrutura militar de guerra”; “até o momento não observei contribuições”; “por meio da realização de ciclos de Palestras e Seminários sobre o assunto”. Análise – faz-se bastante menção à disciplina inteligência militar, porém, na análise do PLADIS dessa disciplina não foi encontrada terminologia específica que fizesse referência à SIC. Todavia, pela recorrência com que os respondentes se referem àquela disciplina, infere-se que o subitem, Segurança Orgânica, presente na UD I, assunto 1, letra d, que faz parte da abordagem sobre contrainteligência, faça alguma menção a medidas passivas de segurança da informação, vindo a causar nesses cursistas a impressão de estarem tratando da temática SIC. 3) Cite o número de Organizações Militares que o senhor serviu até o presente momento e especifique quantas possuíam Política de Segurança da Informação e Comunicações (POSIC): Respostas obtidas: “três OM, nenhuma possuía POSIC”; “quatro OM, sendo que as duas últimas possuíam POSIC. Talvez pelo fato de o assunto ficar mais atual nos últimos anos”; “Em nenhuma OM que servi foi abordada esta nomenclatura. Assim, suponho que não possuía”; “três OM, até onde eu sei só a última possuía um plano de contrainteligência (em implantação), que pode ser considerado uma POSIC”; “seis OM, nenhuma possuía POSIC”; “servi em cinco Organizações, a única que possuía esta política era justamente a que fica fora da força – Gabinete da VicePresidência da República”; “servi em cinco OM, apenas duas possuíam uma POSIC”; “seis unidades e três delas posso dizer que possuíam uma política de segurança das informações melhor arquitetada, nas outras essa política carecia de melhoramentos”; “sete OM, sendo cinco com POSIC”; “servi em quatro OM e somente uma tinha política de segurança da informação e comunicações”; “em quatro OM operacionais, fora os cursos. Nenhuma tinha POSIC”; “até o momento servi em sete OM. Percebi que nas duas primeiras não verifiquei tanta ênfase na SIC, talvez fruto da minha própria inexperiência no princípio da carreira, todavia nas 69 cinco demais verifiquei uma crescente nessa atividade, inclusive com a implementação de instruções para os militares da OM, principalmente, para os oficiais e sargentos”; “oito unidades e todas elas possuíam políticas de segurança das informações e comunicações”; “servi em seis e possuíam POSIC apenas duas”; “nenhuma”; “servi em seis OM e cinco possuíam POSIC”. Análise – Pelo que se depreende das repostas, boa parte das OM em que estes cursistas serviram não possui POSIC implantada. Tal fato pode estar relacionado ao pouco conhecimento da legislação que regula o assunto por parte de seus comandantes. 4) Em sua opinião, é necessário que o futuro Comandante possua conhecimento na área de Segurança da Informação e Comunicações para implantar ou implementar a POSIC em sua Organização Militar? Por que? Respostas obtidas: “sim, por se tratar de matéria sensível para qualquer instituição”; “sim, por se tratar de uma temática sensível para toda instituição, especialmente para o EB”; “com certeza o conhecimento é importante, principalmente porque o militar trata com assuntos sensíveis para a segurança nacional”; “é fundamental, pela necessidade de se resguardar material ou assunto sensível para a instituição, tanto em operações quanto no dia-a-dia”; “claro, uma vez que se trata de um assunto de extrema sensibilidade”; “sim, porque este conhecimento contribui para a segurança orgânica da OM e para a segurança institucional. Além disso, contribui para a formação de uma mentalidade de contrainteligência que será útil em combate”; “sim, pois esse assunto na atualidade cresceu bastante de importância”; “sim, pois toda OM lida com conhecimento sensível e deve seguir a legislação pertinente para sua salvaguarda”; “sim, pois é uma atividade fundamental para a própria segurança da instituição EB como um todo”; “não necessariamente. Creio que o Comandante tem diversas frentes na condução da OM para atender, e a SIC é mais uma atividade importante. Todavia, os altos órgãos ligados a essa atividade no Exército (EsIMEx, CComGEx) poderiam preparar estágios multiplicadores nas próprias Guarnições Militares para o pessoal das OM, e assim, os Comandantes contariam com quadros mais atualizados e preparados para assessorá-lo e lidar com as ameaças à SIC”; “sim, dificilmente algo poderá ser implantado em uma OM sem que o Cmt possua algum conhecimento do assunto. Seja para apoiar ou cobrar os resultados esperados”; “é extremamente necessário tendo em vista que a maioria 70 dos problemas enfrentados pelos comandantes de unidade estão relacionados a falhas na segurança de informações e comunicações”; “sim, porque sem esse conhecimento o futuro Cmt não se atentará para a importância do assunto”; “entendo que seja necessário que o Cmt tenha consciência da importância, não necessariamente conhecimento técnico”; “sim. O conhecimento sobre o assunto auxilia na redução dos riscos de vazamento de informações sensíveis em sua OM e incentiva a adoção de procedimentos de segurança nos meios de TI e comunicações empregados”. Análise – as respostas apontam para a sensibilidade dos futuros comandantes em relação ao assunto. Em sua grande maioria, o “sim”, por parte dos respondentes, reforça a idéia de que oferecer o conhecimento específico sobre o assunto SIC aos futuros comandantes de OM é fundamental para a implantação da POSIC e da cultura de segurança da informação e comunicações nessas organizações militares. A declaração de um dos cursistas de que: “dificilmente algo poderá ser implantado em uma OM sem que o Cmt possua algum conhecimento do assunto. Seja para apoiar ou cobrar os resultados esperados”; é bastante pertinente, pois, trata-se de uma realidade presente na profissão militar. 5) O senhor acha válida a inserção da Disciplina Segurança da Informação e Comunicações no PLADIS dos diversos cursos realizados na Escola de Comando e Estado-Maior do Exército? Por que? Respostas obtidas: “sim, talvez fosse mais apropriada ao CGAEM, tendo em vista a grande sobrecarga do CCEM”; “sim, desde que fosse uma carga horária que conseguisse, pelo menos, despertar o interesse de todos”; “sim, é importante a inserção porque o assunto não é de conhecimento de todos apesar da relevância do tema”; “não, pois a segurança da informação é inerente a qualquer cargo militar. Neste caso, tal inserção seria melhor aproveitada nos cursos de aperfeiçoamento da EsAO e EASA”; “sim, em virtude da pouca disseminação, de forma prática, do assunto na Força”; “sim, muito apropriada, mas deve ser iniciado, já nas escolas de formação (AMAN, EsSA, etc.)”; “sim. Outrossim, este conhecimento já está inserido no PLADIS da ECEME (CCEM) dentro do assunto Inteligência Militar”; “não, pois poderia ser direcionado já nas escolas de formação”; “não. O assunto deve ser tratado não como uma disciplina isolada, mas como item obrigatório nas diversas disciplinas existentes”; “todos os cursos deveriam contemplar esta disciplina, assim como a disciplina de segurança orgânica, que possui elos com a segurança da 71 informação”; “não. Porque, como já mencionei, esse assunto vem sendo abordado associadamente à grande maioria dos temas, permeando assim, várias atividades escolares”; “acho que poderá ser implantado. Contudo, não deve ser foco, e sim como ferramenta para aprimorar a formação do QEMA”; “sim, mesmo que ocorra em pequena parte tal disciplina seria válida pelo menos para despertar sobre a importância e a necessidade de implementação da POSIC”; “sim, pois contribuiria com o desenvolvimento de uma conscientização dos riscos existentes e de como reduzi-los”; “sim. Porque o conhecimento adquirido orientará os alunos da ECEME quanto às medidas e procedimentos de Segurança da Informação e Comunicações necessários nos Meios de Tecnologia da Informação (MTI)”. Análise – como se pode constatar há grande aceitação por parte dos futuros comandantes de OM quanto a necessidade de inserção da Disciplina SIC no PLADIS dos cursos ministrados na ECEME, quer seja na do CCEM ou do CGAEM. Chama atenção a declaração de que o assunto já exista no PLADIS do CCEM, contido no assunto Inteligência Militar, porém, como comentado anteriormente, não foi possível detectar de forma clara qualquer terminologia ligada à SIC no referido PLADIS. 72 5 DISCUSSÃO Partindo-se da premissa que o comprometimento da Alta Direção tem sido considerado fundamental para a implantação da Política de Segurança da Informação e Comunicações, podendo servir, inclusive, para estimular a disseminação da cultura de segurança nas organizações e entidades públicas federais, e, ainda, que tal comprometimento é tanto maior quanto mais sensível e consciente estiver o agente público em relação à temática, é razoável supor que o nível de conhecimento das diversas normas que dá sustentação à SIC influi diretamente na práxis diária desses gestores. Dentro do escopo deste trabalho, buscou-se interpretar os dados obtidos na tentativa de conhecer a realidade do fenômeno, isto é, detectar o porquê de esses oficiais-alunos desconhecerem grande parte da legislação elencada no questionário aplicado, bem como entender, partindo do ponto de vista dos cursistas, o grau de importância atribuídos por eles à temática Segurança da Informação e Comunicações para o exercício do comando. Para tanto, foi preciso revisitar o percurso sócio-histórico a partir do qual se deu a construção do éthos militar em relação à temática. Durante muito tempo a formação do militar no Brasil, principalmente a formação praticada nas escolas do Exército, sofreu forte influência do pensamento positivista difundido por Benjamin Constant. O contato com esse ideário fez surgir, particularmente nos círculos dos oficiais, uma espécie de cultura do “onde está escrito?”, ou seja, tudo girava em torno do que estava devidamente sistematizado e aprovado pelas instâncias superiores. Essa cultura era reforçada desde os bancos escolares e serviu de apoio para a tomada de decisão de muitos líderes militares que, antes de cometerem qualquer ato no exercício da profissão, procuravam consultar os diversos regulamentos existentes a fim de encontrar o devido amparo legal. Do mesmo modo, a ratificação desse comportamento fazia-se presente nos currículos de formação dos diversos cursos oferecidos; logo, saber onde estava escrito era a certeza de que se procedia dentro dos preceitos regulamentares. Naturalmente, as transformações sociais engendradas pela sociedade da informação impuseram às Forças Armadas mudanças significativas no paradigma da formação militar. Não se trata mais de aprendizagem estritamente militar, senão de 73 uma formação sistêmica que passa a privilegiar a visão do todo sem esquecer-se das partes que o compõe. No bojo dessa mudança de paradigma, observa-se que alguns assuntos considerados extremamente relevantes para a consecução das Políticas de Estado não tem encontrado espaço na agenda de discussão da Alta Direção, nesse mister, a Segurança da Informação e Comunicações é um deles. Não obstante, o Exército mostra-se preocupado com a nova missão que recebeu desde a entrada em vigor da Estratégia Nacional de Defesa (END), qual seja, ser o responsável pela segurança cibernética do país. A veracidade dessa preocupação fez-se notícia em entrevista datada de 15 de julho de 2011, dada pelo o comandante do Centro de Defesa Cibernética do Exército, em Brasília, General de Divisão José Carlos dos Santos, à revista Época. Na oportunidade, aquele comandante declarou “A partir de 2012, a matéria tecnologia para informação e comunicação se tornará obrigatória para todos os nossos futuros oficiais. Nas escolas de formação dos nossos sargentos, o assunto também será introduzido”. Uma vez colocada em prática, essa matéria agregará aos quadros, aí incluídos os futuros comandantes de OM, o conhecimento necessário para trabalhar com a proteção dos ativos informacionais sensíveis ao Estado. Sem contar que, tal promessa, vai ao encontro da proposta-síntese deste trabalho, centrada na defesa de que uma das maneiras de mediar esse conhecimento seja através das escolas de formação militar, dentre as quais figura a Escola de Comando e Estado-Maior do Exército. Obviamente, não se quer dizer com isso que a sensibilidade e a conscientização do militar em relação ao tema estejam atreladas exclusivamente ao que lhe é apresentado nos bancos escolares. Tal afirmação seria atribuir à escola um papel redentor, papel que não lhe cabe, e ao mesmo tempo, presumir que o militar esteja alheio a outras modalidades de busca desse conhecimento. O que se deseja discutir é a possibilidade de que esses estabelecimentos de ensino se tornem locais de promoção da cultura de segurança da informação comunicações, incluindo a disciplina Segurança da Informação e Comunicações nas grades curriculares dos cursos de formação destinados à Alta Direção. Os resultados obtidos indicam que a ausência de uma disciplina que trate de maneira específica o tema SIC nos PLADIS do CAEM e do CGAEM contribui para 74 limitar os futuros comandantes de OM ao estudo das Instruções Gerais para Salvaguarda de Assuntos Sigilosos no âmbito do Exército (IG 10-51), assunto este ligado à área da inteligência e da contrainteligência. Nesse sentido, infere-se que o não conhecimento da maior parte das normas de segurança da informação e comunicações torne-se um dos óbices para a implantação da POSIC nas diversas OM. Reforça-se que a questão do comprometimento da Alta Direção com a Segurança da Informação e Comunicações também está presente na legislação que regula o assunto no âmbito militar, porém, a socialização do conhecimento implícito nessa legislação necessita fazer parte do processo de aprendizagem a que esses agentes são submetidos. Essa aprendizagem deve ocorrer de tal modo que os conceitos teóricos, previamente apresentados aos futuros comandantes a partir da escola de formação/aperfeiçoamento/extensão, facilitem o aprofundamento do tema, uma vez que a incorporação do novo conhecimento se baseia em aprendizagens anteriores (BORDENAVE e PEREIRA, 2001). Antes, porém, é preciso ter clareza de que a aprendizagem sobre Segurança da Informação e Comunicações, quer seja ministrada nas escolas militares ou em qualquer outro local de ensino público, não se dá isoladamente, isto é, ela estará sempre enredada nas relações sociais que se estabelecem entre pessoas de diferentes níveis de conhecimento, influenciando sobremaneira a práxis desses atores. Nesse sentido, deve-se levar em consideração que a promoção da cultura de SIC dentro das organizações militares demanda da Alta Direção a análise prévia das especificidades deste ambiente que, no mais das vezes, possui as seguintes características: é fortemente marcado por tradições culturais burocráticas; possui atores definidos, atores que têm visões de mundo diferentes, mas que estão sujeitos a estruturas de gestão hierarquizadas; envolve o binômio coerção-consenso; e exige alta dose de resiliência por parte dos seus agentes. O corolário dessa proposição indica que não bastam as normas, tampouco os instrumentos de controle, menos ainda a proteção dos sistemas de informação por si só. Faz-se necessário educar a Alta Direção a pensar e a agir em segurança da 75 informação e comunicações. Deve-se, contudo, manter uma postura realista no sentido de compreender que a proteção da informação e das comunicações é um dever de todos que compõem a organização, ou seja, trata-se de um pensar e um agir coletivo. Supõe-se que, quanto mais familiarizado com o assunto estiver o comandante, chefe ou diretor da organização, maiores serão as suas chances de influenciar seus subordinados e colaboradores civis na promoção da cultura de segurança da informação, mas isso não é o único fator determinante. O primeiro passo talvez seja a adoção de uma disciplina de SIC nos currículos do CAEM e do CGAEM em concomitância com o desenvolvimento de amplo programa de divulgação do tema pela cadeia de comando do Exército Brasileiro. Esta proposta guarda nexo com a pesquisa realizada pelo Coronel de Artilharia José Carlos Villela Costa, aluno do Curso de Política, Estratégia e Alta Administração do Exército (CPEAEx), concluído em 2008, na ECEME que, ao referirse à Segurança da Informação no EB, mostrou, dentre outros aspectos, a existência das seguintes lacunas: o referido assunto é pouco (ou nada) explorado na tropa, sendo praticamente do conhecimento só daqueles que a utilizam por força da função; falta de mentalidade de Segurança da Informação no EB; e cumprir rigorosamente o que está prescrito na legislação. Ao analisar os currículos das diversas escolas de formação militar, o referido pesquisador constatou que: Ainda não vem sendo observado o que prescreve as IG 20-19 em seu Art. 21, que determina que o tema Segurança da Informação deve ser abordado nas escolas e cursos de formação e aperfeiçoamento militar do Exército Brasileiro, de forma a possibilitar a crescente conscientização e o desenvolvimento de atitudes favoráveis à proteção das informações julgadas relevantes para a Instituição. (COSTA, 2008, p. 47). Passados três anos desde a divulgação da pesquisa, o cenário não mudou muito, haja vista os resultados auferidos neste trabalho, onde 100% dos respondentes afirmaram conhecer pelo menos uma legislação e 20% até duas. Cabe, então, levantar as seguintes questões: O que falta para que esses gestores públicos tenham pleno conhecimento da legislação que regula o assunto? 76 Por que o assunto SIC ainda é pouco difundido ao público interno, contrariando o que prescreve as IG 20-19? Como a Alta Direção espera proteger o país contra possíveis ataques cibernéticos, se para alguns de seus representantes ainda é incipiente o conhecimento sobre a segurança da informação e comunicações? Esses questionamentos servem para reforçar que se está longe de esgotar o assunto, pois o estudo da SIC deve ser encarado como algo que está em processo e, por isso mesmo, demanda uma atenção especial por parte das autoridades governamentais. 77 6 CONCLUSÃO E TRABALHOS FUTUROS 6.1 Conclusão O enfoque da pesquisa ora apresentada visou trazer para o plano das discussões acadêmicas o tema Segurança da Informação e Comunicações e teve como viés a análise do Plano de Disciplinas (PLADIS) dos Cursos de Altos Estudos Militares e Gestão e Assessoramento de Estado-Maior, ambos realizados na Escola de Comando e Estado-Maior do Exército; além da análise das repostas dos questionários submetidos à amostra de respondentes cursistas naquele estabelecimento de ensino. O objetivo do estudo foi direcionado também à investigação do nível de conhecimento que os futuros comandantes de organizações militares possuíam sobre SIC. A ideia principal era, a partir dos resultados obtidos, propor a inserção da disciplina Segurança da Informação e Comunicações na grade curricular dos referidos cursos. Na condução da pesquisa ficou evidenciado que o Exército Brasileiro, visto pelo prisma macro-organizacional, dispõe de um conjunto de normas sobre Segurança da Informação que devem servir de parâmetro para que cada organização militar que o compõe implante sua Política de Segurança da Informação e Comunicações. Não obstante a existência dessas normas verificou-se, mediante a aplicação de questionários por amostragem, aos oficiais-alunos – futuros comandantes –, que o conhecimento desses agentes da Alta Direção a respeito da legislação que regulamenta o assunto na esfera do Executivo Federal e no âmbito do Exército está aquém do desejável para que eles possam implantar ou implementar POSIC em suas futuras organizações, bem como tornarem-se vetores de disseminação da cultura de SIC. Outro fator importante que pôde ser extraído do referencial teórico diz respeito à responsabilidade imputada pelo Executivo Federal à Alta Direção no que tange ao seu comprometimento com a SIC e a disseminação da sua cultura. Ficou claro que, no âmbito do Exército, a atribuição dessa responsabilidade é ainda maior, podendo ser encontrada na maioria das normas consultadas, a declaração expressa de que o comandante é o principal responsável por orientar seus subordinados a conduziremse de acordo com o prescrito naqueles documentos. 78 Baseando-se na análise do PLADIS do CAEM e do CGAEM, pode-se inferir que a ausência de uma disciplina que verse especificamente sobre Segurança da Informação e Comunicações pode criar óbices à implantação ou implementação da POSIC ao futuro comandante de OM. Assim, desconhecendo os documentos de legislação específicos sobre a temática, a maior autoridade dentro da organização tenderá a direcionar seus esforços para a elaboração da Política de Segurança Orgânica, que é uma medida passiva de segurança da informação. Baseando-se nas repostas obtidas no segundo questionário aplicado, ficou claro que a ECEME vem envidando esforços para despertar o interesse de seus acadêmicos pelo assunto SIC, seja por meio de palestras ou seminários temáticos transversais, a despeito de não haver em todos os planos de disciplinas do CAEM e do CGAEM abordagem específica sobre a matéria aqui tratada. Por oportuno, sugere-se que o conteúdo curricular a ser proposto para a Alta Direção deva contemplar a SIC visando os três níveis de gestão organizacional, vale dizer, o estratégico, o tático e o operacional. A intenção é proporcionar a esses gestores a dimensão holística do processo relacionado à gestão da segurança da informação e comunicações prescrito para os órgãos e entidades da APF. Ressalta-se, ainda, que esse conteúdo não deva ser estéril e dissociado das outras disciplinas que modelam o saber necessário ao exercício do comando, mas com elas formar a construção interdisciplinar requerida às boas práticas da SIC, oferecendo, sobretudo, a ideia de coletivização do conhecimento adquirido junto aos demais membros da organização a qual irá comandar. Buscar esse nível de conscientização da Alta Direção através do currículo é garantir que o conteúdo nele presente faça parte de uma construção social e não lhe dar um significado estático e universal (SACRISTÁN e GÓMEZ, 1998), mas adaptado às constantes mudanças de rumo frente aos desafios de proteger a informação e comunicações. 79 6.2 Trabalhos futuros À guisa de sugestão para trabalhos futuros, propõe-se a realização de pesquisa mais aprofundada junto às organizações militares do Exército Brasileiro, a fim de verificar o “estado da arte” de cada uma delas no tocante à implantação da Política de Segurança da Informação e Comunicações e à disseminação da cultura de segurança, bem como o nível de conhecimento de seus comandantes no que se refere ao tema. 80 7 Referências ALBUQUERQUE, Catarina Rosa e Silva de. Estudos qualitativos em gestão da tecnologia e sistemas da informação. Rio de Janeiro: Ciência Moderna, 2010. ALEXANDRINO, Marcelo; PAULO, Vicente. Direito administrativo. Rio de Janeiro: Impetus, 2005. ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. NBR ISO/IEC 27005:2008: Tecnologia da Informação: Técnicas de Segurança: Gestão de Riscos de segurança da informação. Rio de Janeiro: 2008. ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS. NBR ISO/IEC 17799:27001: Tecnologia da Informação - Técnicas de Segurança – Sistema de Gestão de segurança da informação - Requisitos. Rio de Janeiro: 2006. BARBOSA , Alessandro de Sá. Avaliação preliminar dos níveis de maturidade dos controles de segurança da informação e comunicações adotados em Organizações Militares do Exército Brasileiro, de acordo com a Norma ABNT NBR ISO/IEC 27002:2005. Brasília, 2009. BEAL, Adriana. Gestão estratégica da Informação: como transformar a informação e a tecnologia da informação em fatores de crescimento e de alto desempenho nas organizações. São Paulo: Atlas, 2004. BRASIL. Decreto nº 3.505, de 13 de junho de 2000. Brasília, 2000. Disponível em: <https://www.planalto.gov.br/ccivil_03/decreto/D3505.htm>. Acesso em: 10 maio 2011. _____Instrução Normativa GSI Nº 01, de 13 de junho de 2008 - Disciplina a gestão de segurança da informação e comunicações na administração pública federal, direta e indireta, e dá outras providências. Disponível em: <http://dsic. planalto.gov.br/documentos/in_01_gsidsic.pdf>. Acesso em: 20 maio 2011. _____Norma Complementar 02/IN01/DSIC/GSIPR, de 13 de outubro de 2008 Disciplina a metodologia gestão de segurança da informação e comunicações na administração pública federal, direta e indireta, e dá outras providências. Disponível em: <http://dsic.planalto.gov.br/documentos/nc_2_metodologia.pdf>. Acesso em: 20 maio 2011. _____Norma Complementar 03/IN01/DSIC/GSIPR, de 30 de junho de 2009 – Diretrizes para elaboração de política de segurança da informação e comunicações nos órgãos e entidades da administração pública federal. Disponível em: <http://dsic.planalto.gov.br/documentos/nc3psic.pdf>. Acesso em: 28 jun. 2011. _____PORATRIA Nº 121-EME, de 12 de novembro de 2001. Aprova as instruções reguladoras para utilização da rede mundial de computadores (internet) por Organizações Militares e Militares do Exército Brasileiro (IR 20-26). Brasília, 2001. _____PORTARIA Nº 004 – DCT, de 31 de janeiro de 2007. Instruções reguladoras sobre Segurança da Informação nas Redes de Comunicações e de Computadores do Exército Brasileiro – IRESER (IR 13-15). Brasília, 2007. 81 _____PORTARIA Nº 006 – DCT, de 5 de fevereiro de 2007. Normas para controle da utilização dos meios de tecnologia da informação no Exército, 2. ed. (NORTI). Brasília, 2007. _____PORTARIA Nº 483, de 20 de setembro de 2001. Aprova as instruções gerais de segurança da informação para o Exército Brasileiro (IG 20-19). Brasília, 2001. _____Tribunal de Contas da União. Acórdão 1603/2008 – Plenário. Disponível em: <http://contas.tcu.gov.br/portaltextual/ServletTcuProxy> Acesso em: 12 jun. 2011. BOAVENTURA, Edivaldo M. Metodologia da pesquisa: monografia, dissertação, tese. São Paulo: Atlas, 2004. BORDENAVE, Juan Diaz; PEREIRA, Adair Martins. Estratégias de ensinoaprendizagem. 22. ed. Petrópolis, RJ: Vozes, 2001. CAMPOS, André. Sistema de segurança da informação: controlando os riscos. 2. ed. Florianópolis, SC: Visual Books, 2007. CHIAVENATO, Idalberto. Introdução à teoria geral da administração. 4. ed. São Paulo: Makron Books, 1993. CHIZZOTTI, Antonio. Pesquisa em ciências humanas e sociais. 10. ed. São Paulo: Cortez, 2009. COSTA, Danielle Rocha da. Fatores críticos de sucesso para elaboração de políticas de segurança da informação e comunicações no âmbito da pública federal. Brasília-DF, 2009. COSTA, José Carlos Villela. A segurança da informação no sistema de comando e controle do Exército: situação atual, vulnerabilidades, deficiências e proposta de implementação de novas tecnologias. Rio de Janeiro, 2008. DAWEL, George. A segurança da informação nas empresas. Rio de Janeiro: Ciência Moderna, 2005. FERNANDES, Jorge H. C. Sistema, informação & comunicação. Universidade de Brasília, Curso de Especialização em Gestão de Segurança da Informação e Comunicações. CEGSIC, Brasília, 2009, Apostila. FONTES, Edson. Segurança da informação: o usuário faz a diferença. São Paulo: Saraiva, 2006. GIL, Antônio Carlos. Como elaborar projetos de pesquisa. 4. ed. São Paulo: Atlas, 2002. LOYOLA, Leandro. General José Carlos dos Santos:”Podemos recrutar hackers”. Época. São Paulo: jul. 2011. Disponível em < http://revistaepoca.globo.com/Revista/Epoca/0,,EIT1281-16091,00.html > Acesso em: 10 nov. 2011. 82 MARCIANO, J. L. Pereira. Segurança da informação – uma abordagem social. Tese de Doutorado em Ciências da Informação. Brasília, 2006. METELLO, Ana Carolina A. Cultura e subcultura. 2007. Disponível em: <http:// www.pederneira.com/caadmufms/trabalhos/4ano/.../culturaxsubcultura.ppt>. Acesso em: 17 ago. 2011. MICHAELIS: dicionário online. Disponível em < http://michaelis.uol.com.br/ >. Acesso em: 2 nov. 2011. MOURA, Ana Carolina de Oliveira Salgueiro de. Sensibilização diferentes olhares na busca dos significados. Disponível em < http://www.nemars.org.br/teses/sensibilizacao.pdf > Acesso em: 28 ago. 2011. PAULUCI, Rosana Barros Boani; QUONIAM, Luc Marie. Aplicação do método de fatores críticos de sucesso para levantamento de necessidades de informação em estudo prospectivo. Disponível em: <http://quoniam.info/competitiveintelligen ce/PDF/publications/2006/WIC_2006.pdf>. Acesso em: 13 jun. 2011. PEREIRA, Luiz Carlos Bresser. Revista do Serviço Público, n. 47, janeiro-abril 1996. Trabalho apresentado ao seminário sobre Reforma do Estado na América Latina organizado pelo Ministério da Administração Federal e Reforma do Estado e patrocinado pelo Banco Interamericano de Desenvolvimento. (apresentado em maio de1996). SACRISTÁN, J. Gimeno; GÓMEZ, A. I. Pérez. Compreender e transformar o ensino. Porto Alegre, RS: Artmed, 1998. SCHLIENGER, Thomas; TEUFEL, Stephanie. Information security culture from analisys to change. Proceedings of ISSA 2003, Johannesburg, South Africa. Disponível em: <http://sabinet.co.za/abstracts/comp/comp_n31_a7.html >. Acesso em: 19 ago. 2011. SEVERINO, Antônio Joaquim. Metodologia do trabalho científico. São Paulo: Cortez, 20007. SILVEIRA, Henrique Flávio Rodrigues da. Motivações e fatores críticos de sucesso para o planejamento de sistemas interorganizacionais na sociedade da informação. 2001. Disponível em: <http://www.scielo.br/pdf/ci/v32n/17039.pdf>. Acesso em: 16 jul. 2011. SIMIÃO, Reinaldo Silva. Segurança da informação e comunicações: conceito aplicável em organizações governamentais. Brasília-DF, 2009. SOUZA NETO, João. Política de segurança da informação. Universidade de Brasília, Curso de Especialização em Gestão de Segurança da Informação e Comunicações. CEGSIC, Brasília, 2009, Apostila. TRIVIÑOS, Augusto Nibaldo Silva. Introdução à pesquisa em ciências sociais: a pesquisa qualitativa em educação. 1. ed. São Paulo: Atlas, 2009. 83 VERGARA, Sylvia Constat. Projetos e relatórios de pesquisa em administração. 11. ed. São Paulo: Atlas, 2009. VIEIRA, Patrícia dos Santos. Cultura de segurança da informação: um processo de mudança organizacional na Petrobrás. Rio de Janeiro, 2009. 84 QUESTIONÁRIO I – APÊNDICE “A” Assinale com um “X” em que situação o Senhor se encontra perante cada legislação abaixo: Legislação Conhece Desconhece 1) Decreto no 3.505, de 13 de junho de 2000. Institui a Política de Segurança da Informação nos órgãos e entidades da Administração Pública Federal. 2) Decreto nº 4.553, de 27 de dezembro de 2002. Dispõe sobre a salvaguarda de dados, informações, documentos e materiais sigilosos de interesse da segurança da sociedade e do Estado, no âmbito da Administração Pública Federal, e dá outras providências. 3) Instrução Normativa GSI/PR nº 1, de 13 de junho de 2008. Disciplina a Gestão de Segurança da Informação e Comunicações na Administração Pública Federal, direta e indireta, e dá outras providências. 4) Norma Complementar 002/IN01/DSIC/GSIPR, de 13 de outubro de 2008. Dispõe sobre Metodologia de Gestão de Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. 5) Norma Complementar 003/IN01/DSIC/GSIPR, de 30 de junho de 2009. Diretrizes para elaboração de Políticas de Segurança da Informação e Comunicações nos órgãos e entidades da Administração Pública Federal. 6) Norma Complementar 004/IN01/DSIC/GSIPR, de 14 de agosto de 2009. Gestão de Riscos de Segurança da Informação e Comunicações – GRSIC, no âmbito da Administração Pública Federal, direta e indireta. 7) Norma Complementar 005/IN01/DSIC/GSIPR, de 14 de agosto de 2009. Criação de Equipes de Tratamento e Resposta a Incidentes em Redes Computacionais - ETIR, no âmbito da Administração Pública Federal, direta e indireta. 8) Norma Complementar 006/IN01/DSIC/GSIPR, de 11 de novembro de 2009. Gestão de Continuidade de Negócio em Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. 85 9) Norma Complementar 007/IN01/DSIC/GSIPR, de 6 de maio de 2010. Diretrizes para Implementação de Controles de Acesso Relativos à Segurança da Informação e Comunicações, no âmbito da Administração Pública Federal, direta e indireta. 10) Norma Complementar 008/IN01/DSIC/GSIPR, de 19 de agosto de 2010. Gestão de ETIR - Diretrizes para Gerenciamento de Incidentes em Redes Computacionais nos Órgãos e Entidades da Administração Pública Federal. 11) Norma Complementar 009/IN01/DSIC/GSIPR, de 19 de novembro de 2010. Orientações Específicas para o Uso de Recursos Criptográficos em Segurança da Informação e Comunicações no âmbito da Administração Pública Federal, direta e indireta. 12) Portaria nº 011, de 10 de janeiro de 2001 – Cmt EB. Instruções Gerais para Salvaguarda de Assuntos Sigilosos no âmbito do Exército (IG 10-51) 13) Portaria nº 003 – DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Auditoria de Segurança de Sistemas de Informação do Exército Brasileiro - IRASEG (IR 13-09). 14) Portaria nº 002-DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Análise de Riscos para Ambientes de Tecnologia da Informação do Exército Brasileiro - IRRISC (IR 13 -10). 15) Portaria nº 004-DCT, de 31 de janeiro de 2007. Aprova as Instruções Reguladoras Sobre Segurança da Informação nas Redes de Comunicação e de Computadores do Exército Brasileiro - IRESER (IR 13-15). 16) Portaria nº 121 – EME, de 12 de novembro de 2001. Aprova as Instruções Reguladoras para Utilização da Rede Mundial de Computadores (Internet) por Organizações Militares e Militares do Exército (IR 20-26) 86 QUESTIONÁRIO II – APÊNDICE “B” Senhor oficial-aluno, o presente questionário tem a finalidade de coletar impressões relativas ao conhecimento adquirido no curso que ora realiza, no que tange à temática Segurança da Informação e Comunicações. Salienta-se que os dados aqui coletados contribuirão para a consolidação de um trabalho de especialização em Gestão da Segurança da Informação e Comunicações, resultante da parceria entre o Gabinete de Segurança Institucional da Presidência da República e a Universidade de Brasília. Por sua participação agradeço penhoradamente. Questões: 1) Expresse a seguir, o conhecimento que o senhor possui sobre Segurança da Informação e Comunicações (SIC): 2) De que forma o curso que o senhor realiza, contribui ou poderá contribuir, para aumentar o nível de conhecimento que o senhor possui sobre o assunto? 3) Cite o número de Organizações Militares que o senhor serviu até o presente momento e especifique quantas possuíam Política de Segurança da Informação e Comunicações (POSIC): 4) Em sua opinião, é necessário que o futuro Comandante possua conhecimento na área de Segurança da Informação e Comunicações para implantar ou implementar a POSIC em sua Organização Militar? Por que? 5) O senhor acha válida a inserção da Disciplina Segurança da Informação e Comunicações no PLADIS dos diversos cursos realizados na Escola de Comando e Estado-Maior do Exército? Por que? Obrigado! 87