Receita Federal – TROPA DE ELITE Prof. Paulo Maximo 1. Os programas, normalmente instalados no MBR do Disco Rígido, que permitem ao usuário escolher entre dois ou mais sistemas operacionais instalados na máquina são conhecidos como Gerenciadores de Boot. Um dos mais comuns gerenciadores de boot para o ambiente Linux é o: a) Lilo b) KDE c) Gnome d) Mandriva e) Red Hat 2. Assinale, das alternativas abaixo aquela que indica, respectivamente, uma distribuição Linux, um sistema de arquivos suportado por esse sistema e um gerenciador de janelas usado nele: a) Kernel, ETX2, Gnome b) Suse, NTFS, Gnu c) KDE, Reiser, Red Hat d) Debian, EXT3, KDE e) Debian, Kernel, Shell 3. Assinale, das alternativas abaixo, aquela que não representa uma distribuição do Linux: a) Mandriva b) Red Hat c) Debian d) Suse e) Unix 4. Julgue os itens a seguir a respeito do editor de textos Word. I. O Editor de textos Word, mesmo em suas versões mais recentes, não consegue abrir arquivos no formato TXT porque eles não admitem os recursos de formatação que o programa utiliza. II. A função =SUM(ABOVE) pode ser usada em uma tabela para calcular o total de vários números dispostos acima da célula onde a função for inserida. III. Ao salvar um arquivo, o Word permite ao usuário salvá-lo em formato HTML, para que possa ser publicado como uma página da Web. IV. Durante a edição de um arquivo salvo no formato RTF (Rich Text Format), o Word não admite a inserção de figuras ou tabelas, devido aos limites impostos pelo formato de arquivo em questão. A alternativa que mostra os itens corretos é: a) I e II b) II e III c) III e IV d) I e III e) II e IV 5. Uma LAN é: a) uma rede que permite a interconexão de equipamentos de comunicação de dados numa pequena região. b) uma rede capaz de se comunicar com a Internet utilizando protocolos de rede não roteáveis. c) uma rede 2BaseT capaz de se comunicar com outras redes a uma velocidade de 100Mbps. d) um conjunto de módulos processadores capazes de trocar informações e compartilhar recursos, permitindo apenas a topologia 10Base2, o que a torna ultrapassada quanto à velocidade quando comparada com as WANs, que permitem velocidades superiores a 100Mbps. e) um conjunto de módulos processadores capazes de trocar informações e compartilhar recursos, permitindo apenas a topologia 100BaseT, o que a torna compatível com as WANs, que permitem velocidades superiores a 100Mbps. INFORMÁTICA - 66 6. TCP/IP é o nome que se dá ao conjunto de protocolos utilizados pela Internet. Este conjunto de protocolos foi desenvolvido para permitir aos computadores compartilharem recursos numa rede. Todo o conjunto de protocolos inclui padrões que especificam os detalhes de como conectar computadores, assim como também convenções para interconectar redes e rotear o tráfego. Oficialmente, este conjunto de protocolos é chamado Protocolo Internet TCP/IP, geralmente referenciado só como TCP/IP, devido a seus dois protocolos mais importantes. Considerando o modelo de referência OSI para o conjunto de protocolos TCP/IP, encontram-se dois protocolos: um deles oferecendo serviços sem conexão e o outro oferecendo serviços orientados à conexão. Estes dois protocolos localizados na camada de transporte são os protocolos: a) SMTP e POP3 b) FTP e UDP c) TCP e HTTP d) FTP e Telnet e) UDP e TCP 7. Acerca dos protocolos da pilha TCP/IP, julgue os itens a seguir: I. O Protocolo SMTP é utilizado para o envio de mensagens de correio eletrônico. II. A transferência de arquivos pela Internet constitui um processo denominado download. III. Enquanto o TCP é um protocolo localizado na camada de transporte, o IP é um protocolo de rede, localizado na terceira camada, a camada de InterRedes (também conhecida como camada de Rede). IV. O protocolo SNMP é utilizado para o envio de mensagens de correio eletrônico interno, ou seja, apenas na intranet da empresa. V. HTTP, POP3, FTP e SMTP são exemplos de protocolos de transporte na pilha TCP/IP. Estão corretos apenas os itens: a) I e II b) II e III c) II e IV d) I e III e) I e V 8. Existem diversos protocolos descritos na camada de aplicação do modelo TCP/IP, acerca desses protocolos, julgue os itens a seguir: I. O Protocolo HTTP é usado para o envio e recebimento de informações da WWW. Esse protocolo utiliza uma porta desconhecida, por isso ele é invisível para a maioria dos firewall e servidores proxy. II. O protocolo SMNP permite ao usuário transferir, junto às mensagens de correio eletrônico, figuras, sons e até mesmo vídeo. III. Bloquear as comunicações a uma rede pela porta 23, com o uso de um firewall, vai minimizar o risco de invasores terem acesso ao sistema por meio do protocolo Telnet. IV. Sem a ajuda do protocolo DNS, acessar um servidor qualquer não seria possível por seu nome de domínio, como em www.qualquer.com.br, mas pelo seu endereço IP, como, por exemplo, 231.244.0.18 Estão corretos apenas os itens a) I e II b) II e III c) II e IV d) I e III e) III e IV 9. Dispositivo de acesso seqüencial é a) o disquete Atualizada 19/04/2008 Neste curso os melhores alunos estão sendo preparados pelos melhores Professores 1 Receita Federal – TROPA DE ELITE Prof. Paulo Maximo b) o zip drive c) a fita magnética d) o CD-ROM e) o DVD-ROM 10. O periférico que apenas permite a saída de informações (unidade exclusivamente de saída) é a) o scanner b) o disquete c) a plotter d) o teclado e) o mouse 11. O compartilhamento de objetos entre diferentes documentos ou programas Windows é possibilitado pelo protocolo a) DDE b) DLL c) ODBC d) OLE e) VBX 12.A área de trabalho personalizável do Windows, na qual se pode exibir os ícones e os elementos em HTML, bem como enviar informações na forma de anúncios e lembretes, é denominada a) DirectX b) Active Desktop c) Accessibility Desktop d) Directory Services Desktop e) Update Web Desktop 13. O repositório do Windows XP que contém informações sobre a configuração do computador denomina-se a) Register b) Registry Boot c) Registry Editor d) Registry Key e) Registry 14.A maneira mais indicada de eliminar um programa instalado no computador, utilizando o Windows, é a) mover o ícone do programa para a lixeira b) deletar o ícone do programa da área de trabalho c) deletar a pasta que contém o programa instalado d) remover o programa por meio do painel de controle e) mover a pasta que contém o programa instalado para a lixeira 15. A referência 15:20 utilizada em planilha MS Excel, identifica todas as células a) entre as colunas 15 até 20, inclusive b) entre as linhas 15 até 20, inclusive c) das colunas 15 e 20 d) das linhas 15 e 20 e) da linha 15 e da coluna 20 16. Quando toda a memória RAM física é utilizada, o sistema operacional Linux, para continuar funcionando, necessita criar uma memória virtual a) em um buffer de memória b) em qualquer partição existente c) em uma nova partição formatada d) na partição de boot e) na partição de swap Atualizada 19/04/2008 INFORMÁTICA - Exercícios 17. Considere as seguintes declarações sobre o sistema Linux: I. Os caracteres minúsculos e maiúsculos são tratados de forma diferente. II. Não existe arquivos com a extensão .EXE para programas executáveis. III. Os arquivos que terminam com um asterisco são considerados ocultos. É correto o que se afirma em a) III, apenas b) II e III, apenas c) I e III, apenas d) I e II, apenas e) I, II e III 18. Numa máquina Linux, o comando, seguido pelo endereço IP, para verificar se a rede foi configurada corretamente, é o a) conf b) xterm c) spell d) ping e) traceroute 19. No que se refere aos produtos do pacote MSOFFICE, considere: I. No MS-Word, ao salvar um documento através da opção “Salvar como …”, pode-se escolher extensões do tipo“.doc”, “ .rtf”, “ .htm”,“.dot” e outros, o que permitirá que outras versões do Word e até mesmo outros processadores de textos possam utilizá-lo. II. Por tratar-se de um aplicativo de planilha eletrônica , no qual o essencial é o tratamento da relação entre suas linhas e colunas, o MS-Excel, ao contrário do MS-Word, não conta com o recurso de verificação de ortografia em seu menu “Ferramentas”. III. No Power Point, apesar dos slides utilizarem o esquema de cores do slide mestre, slides individuais podem ter seus próprios esquemas de cores, pois nem todos os slides precisam seguir o slide mestre. É correto o que consta APENAS em a) I b) II c) III d) I e III e) II e III 20. Uma senha se tornará frágil, ou será fácil de ser descoberta, caso na sua elaboração utilize a) um código, que seja trocado regularmente b) pelo menos 8 caracteres entre letras, números e símbolos c) nomes próprios ou palavras contidas em dicionários d) um código fácil de ser lembrado e) um código simples de digitar 21. Um SGBD deve possibilitar um acesso eficiente aos dados. Com relação a um SGBD, é correto afirmar que a) para ler corretamente um dado deve-se, obrigatoriamente, configurar todas as tabelas do banco com relacionamento muitos-para-muitos. b) para alterar corretamente um dado deve-se, obrigatoriamente, configurar todas as tabelas do banco com relacionamento um-para-um. Neste curso os melhores alunos estão sendo preparados pelos melhores Professores 2 Receita Federal – TROPA DE ELITE Prof. Paulo Maximo INFORMÁTICA - Exercícios c) um campo que contenha o número de CPF de uma pessoa pode ser utilizado como campo-chave. d) um campo que contenha o nome de uma pessoa deve ser utilizado como campo-chave, permitindo assim o acesso direto às informações armazenadas sobre a referida pessoa. e) ele deve permitir apenas relacionamentos um-paraum, evitando assim a mistura de dados e garantindo a segurança do sistema. ANOTAÇÕES Atualizada 19/04/2008 Neste curso os melhores alunos estão sendo preparados pelos melhores Professores 3

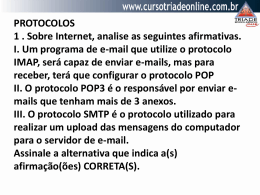

Baixar