UNIVERSIDADE ANHEMBI MORUMBI

JORGE AUGUSTO MENDES FERREIRA

MARIANA CICERO TABACOW

TIAGO ELIAS SARTORI

ELABORAÇÃO DE UMA POLÍTICA DE SEGURANÇA PARA UMA

MICROEMPRESA DE IMPORTAÇÃO DE COMPONENTES ELETRÔNICOS

São Paulo

2009

JORGE AUGUSTO MENDES FERREIRA

MARIANA CICERO TABACOW

TIAGO ELIAS SARTORI

ELABORAÇÃO DE UMA POLÍTICA DE SEGURANÇA PARA UMA

MICROEMPRESA DE IMPORTAÇÃO DE COMPONENTES ELETRÔNICOS

Trabalho de Conclusão de Curso apresentado como exigência parcial

para a obtenção de título de Graduação do Curso de Sistemas de

Informação da Universidade Anhembi Morumbi.

Orientador: Prof. Luciano Freire

São Paulo

2009

F441

Ferreira, Jorge Augusto Mendes

Elaboração de uma política de segurança para uma

microempresa de importação de componentes eletrônicos / Jorge

Augusto Mendes Ferreira, Mariana Cicero Tabacow, Tiago Elias

Sartori. – 2009.

98f.: il.; 30 cm.

Orientador: Luciano Freire.

Trabalho de Conclusão de Curso (Graduação em Sistemas da

Informação) – Universidade Anhembi Morumbi, São Paulo, 2009.

Bibliografia: f.98.

1. Sistemas da Informação. 2. Segurança da Informação. 3.

Política de Segurança. 4. Análise de Riscos. 5. NBR ISO/IEC

17799. I. Título.

CDD 658.4038

2

JORGE AUGUSTO MENDES FERREIRA

MARIANA CICERO TABACOW

TIAGO ELIAS SARTORI

ELABORAÇÃO DE UMA POLÍTICA DE SEGURANÇA PARA UMA

MICROEMPRESA DE IMPORTAÇÃO DE COMPONENTES ELETRÔNICOS

Trabalho de Conclusão de Curso apresentado como exigência parcial

para a obtenção de título de Graduação do Curso de Sistemas de

Informação da Universidade Anhembi Morumbi.

Aprovado em 26 de Novembro de 2009

________________________________________________________

Prof. Luciano Freire

Universidade Anhembi Morumbi

________________________________________________________

Profª Roberta Beatriz Aragon Bento

Universidade Anhembi Morumbi

________________________________________________________

Prof. Jorge Makoto Shintani

Universidade Anhembi Morumbi

3

AGRADECIMENTOS

Agradecemos ao professor Luciano Freire, pela forma como nos orientou e apoiou neste

trabalho e também por compartilhar seus conhecimentos com o grupo.

Agradecemos à esposa, namorada e namorado pela paciência, por caminharem junto a

nós, por passar todos os momentos bons e difíceis neste ano durante o desenvolvimento deste

trabalho de conclusão de curso.

Agradecemos também às nossos pais e familiares pelo apoio em nossa formação

acadêmica.

4

Para podermos escolher as ferramentas da informação

precisamos pensar em questões não-tecnológicas, como

as organizacionais e culturais. (TOFFLER, 1999)

5

RESUMO

O presente trabalho aborda a elaboração de uma política de segurança que é uma das

principais medidas adotadas pelas organizações com o objetivo de diminuir a probabilidade

de incidentes relacionados à segurança.

Atualmente existem algumas metodologias e melhores práticas em segurança da

informação, dentre elas está a NBR ISO/IEC 17799, que é baseada na norma BS7799, esta

norma foi usada durante este estudo e, por meio dela, foi possível verificar os passos para a

elaboração de uma política de segurança da informação.

Para desenvolver este trabalho, uma microempresa de importação de componentes

eletrônicos foi utilizada como objeto de estudo. Durante este processo, suas características e

processos foram detalhados e mapeados para que os problemas relacionados à segurança da

informação nesta empresa fossem identificados.

O objetivo deste trabalho é desenvolver uma política de segurança para a empresa

estudada, utilizando como base os conceitos adquiridos pelo estudo na revisão bibliográfica.

Palavras-Chave: Política de Segurança, Segurança da Informação, Norma NBR ISO/IEC

17799, Análise de riscos.

6

ABSTRACT

This paper discusses the development of a policy of information security is one of the

main measures taken by organizations in order to decrease the likelihood of security-related

incidents.

Currently there are some methodologies and best practices in information security,

among them is the NBR ISO/IEC 17799, which is based on BS7799 standard, this standard

was used during this study and, through it, it was possible to verify the steps for preparation a

policy of information security.

To develop this work, a micro import of electronic components was used as an object of

study. During this process, its characteristics and processes are detailed and mapped to the

problems related to information security in this company were identified.

The objective of this work is to develop a security policy for the company studied, using

as basis the concepts acquired by studying the literature review.

Keywords: Security Policy, Information Security, Standard NBR ISO/IEC 17799, Hazard

Analysis.

7

LISTA DE FIGURAS

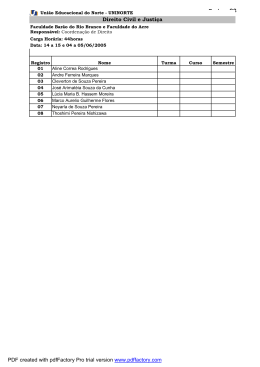

Figura 1 Total de incidentes reportados .................................................................................. 13

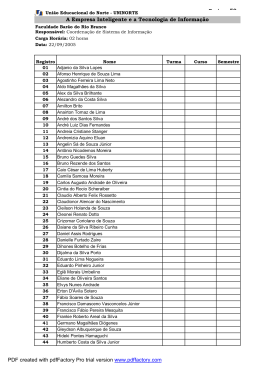

Figura 2 Organograma da empresa ....................................................................................... 36

Figura 3 Fluxo de consulta do cliente.................................................................................... 40

Figura 4 Fluxo de consulta ao fornecedor............................................................................. 41

Figura 5 Fluxo de análise da consulta pelo cliente................................................................. 41

Figura 6 Fluxo do retorno do cliente...................................................................................... 42

Figura 7 Fluxo de verificação e análise de crédito................................................................. 43

Figura 8 Fluxo do envio das notas a contabilidade................................................................ 43

Figura 9 Fluxo de recebimento da nota a contabilidade.......................................................... 44

Figura 10 Topologia da rede................................................................................................... 45

8

LISTA DE TABELAS

Tabela 1 Propriedades básicas de uma política de segurança.................................................. 17

Tabela 2 Definição dos níveis de probabilidade...................................................................... 24

Tabela 3 Definição dos níveis de impacto............................................................................... 25

Tabela 4 Matriz dos níveis de risco......................................................................................... 26

Tabela 5 Definição dos níveis de risco.................................................................................... 26

Tabela 6 Exemplo de tabela para a análise de riscos............................................................... 27

Tabela 7 Ícones da linguagem BPM........................................................................................ 34

Tabela 8 Descrição dos equipamentos..................................................................................... 45

Tabela 9 Análise de risco do processo 1.................................................................................. 49

Tabela 10 Análise de risco do processo 2..................................................................... 51

Tabela 11 Análise de risco do processo 3..................................................................... 53

Tabela 12 Análise de risco do processo 4..................................................................... 55

Tabela 13 Análise de risco do processo 5..................................................................... 57

Tabela 14 Análise de risco do processo 6..................................................................... 59

Tabela 15 Análise de risco do processo 7..................................................................... 59

9

LISTA DE SIGLAS

5E

Cabo de par trançado categoria 5

ABNT

Associação Brasileira de Normas Técnicas

BPM

Business Process Management

CERT.BR

Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança

no Brasil.

CNPJ

Cadastro Nacional de Pessoal Jurídica

COFINS

Contribuição para o Financiamento da Seguridade Social

CSLL

Contribuição Social sobre o Lucro Líquido

FGTS

Fundo de Garantia por Tempo de Serviço

ICMS

Imposto sobre Circulação de Mercadorias e Serviços

IEC

International Eletroteclimical Comission

INSS

Instituto Nacional de Seguridade Social

IPI

Imposto sobre Produto Industrializado

IRPJ

Imposto de Renda Pessoa Jurídica

ISO

Organização Internacional para Normalização

ISS

Imposto Sobre Serviços

MAC

Media Access Control

Mbps

Megabit por Segundo

NBR

Norma Brasileira

NIST

National Institute of Standards and Technology

PIS

Programa de Integração Social

SERASA

Centralização dos Serviços Bancários S/A

TI

Tecnologia da Informação

UTP

Cabo de Par Trançado Não Blindado

10

SUMÁRIO

1

INTRODUÇÃO .......................................................................................................... 13

1.1

OBJETIVO ................................................................................................................... 14

1.2

JUSTIFICATIVA ......................................................................................................... 14

1.3

ABRANGÊNCIA ......................................................................................................... 14

1.4

ESTRUTURA DO TRABALHO ................................................................................. 14

2

POLÍTICA DE SEGURANÇA ................................................................................. 16

2.1

DESENVOLVIMENTO DA POLÍTICA ..................................................................... 16

2.2

ASPECTOS DA POLÍTICA DE SEGURANÇA ........................................................ 17

2.3

FASES PARA O DESENVOLVIMENTO DA POLÍTICA ........................................ 18

2.3.1

Levantamento de informações ................................................................................ 18

2.3.2

Desenvolvimento do conteúdo da Política de Segurança ..................................... 19

2.3.3

Elaboração dos procedimentos de segurança da informação .............................. 20

2.3.4

Revisão, aprovação e implantação da Política de Segurança .............................. 20

2.4

RESULTADO DA IMPLANTAÇÃO ......................................................................... 21

3

ANÁLISE QUALITATIVA DOS RISCOS.............................................................. 22

3.1

METODOLOGIA DE ANÁLISE DE RISCO ............................................................. 22

3.1.1

Caracterização dos ativos ....................................................................................... 23

3.1.2

Identificação das ameaças ....................................................................................... 23

3.1.3

Identificação de vulnerabilidades .......................................................................... 24

3.1.4

Determinação da probabilidade ............................................................................. 24

3.1.5

Análise de impacto ................................................................................................... 25

3.1.6

Determinação de risco ............................................................................................. 25

3.1.7

Matriz de nível de risco ........................................................................................... 25

3.2

APRESENTAÇÃO DE RESULTADOS ..................................................................... 27

4

NORMA NBR ISO/IEC 17799 .................................................................................. 28

4.1

ESTRUTURA DA NORMA ........................................................................................ 28

4.2

SEÇÕES ....................................................................................................................... 29

4.2.1

Política de segurança ............................................................................................... 29

11

4.2.2

Organização da segurança da informação ............................................................ 29

4.2.3

Gestão dos ativos ...................................................................................................... 29

4.2.4

Segurança em recursos humanos ........................................................................... 29

4.2.5

Segurança física e do ambiente............................................................................... 30

4.2.6

Gestão das operações e comunicações ................................................................... 30

4.2.7

Controle de acesso ................................................................................................... 30

4.2.8

Aquisição, desenvolvimento e manutenção de sistemas de informações ............ 31

4.2.9

Gestão de Incidentes de segurança da Informação .............................................. 31

4.2.10

Gestão da continuidade do negócio ........................................................................ 31

4.2.11

Conformidade .......................................................................................................... 31

4.3

DIRETRIZES ............................................................................................................... 32

5

BUSINESS PROCESS MANAGEMENT .................................................................. 33

5.1

LINGUAGEM BPM .................................................................................................... 33

6

DESCRIÇÃO DA EMPRESA ................................................................................... 36

6.1

ÁREA DE ATUAÇÃO ................................................................................................ 37

6.2

CARACTERÍSTICAS OPERACIONAIS ................................................................... 37

6.3

ESTRUTURA ORGANIZACIONAL.......................................................................... 37

7

MAPEAMENTO DOS PROCESSOS E INFRA-ESTRUTURA DA EMPRESA 38

7.1

MAPEAMENTOS DOS PROCESSOS ....................................................................... 38

7.2

MODELO DE PROCESSO DE NEGÓCIO ................................................................ 40

7.3

INFRA-ESTRUTURA DA EMPRESA ....................................................................... 44

8

METODOLOGIA....................................................................................................... 47

9

ANALISE DE RISCO DOS PROCESSOS DA EMPRESA ................................... 48

9.1

RESULTADO DA ANALISE DE RISCO .................................................................. 48

10

ELABORAÇÃO DA POLÍTICA DE SEGURANÇA ............................................. 60

10.1

ESTRUTURA DA POLÍTICA..................................................................................... 60

11

CONCLUSÃO............................................................................................................. 64

REFERENCIAS BIBLIOGRÁFICAS...................................................................... 65

APÊNDICE A – POLÍTICA DE SEGURANÇA DESENVOLVIDA .................... 67

12

APÊNDICE B – CARACTERÍSTICAS DOS EQUIPAMENTOS ........................ 73

ANEXO 1 – AUTORIZAÇÃO DA EMPRESA ....................................................... 89

ANEXO 2 – CONTROLES DA NORMA NBR ISO/IEC 17799 ............................ 90

13

1

INTRODUÇÃO

A necessidade de proteger as informações nas corporações tem aumentado nos últimos

anos (SÊMOLA, 2003), onde muitos sistemas não foram feitos para serem seguros.

Com o surgimento de novas tecnologias, pode-se melhorar o controle, mas toda nova

tecnologia não é suficiente para manter a segurança da informação quando o elemento

humano faz parte de seus requisitos. Com este cenário, faz-se necessário o desenvolvimento e

a implantação de uma importante ferramenta para a segurança da informação, a criação de

uma Política de Segurança, que tem o objetivo de orientar e conscientizar os funcionários,

fornecedores e colaboradores sobre as normas, diretrizes e procedimentos a serem seguidos,

buscando minimizar os riscos e evitar incidentes (FARIAS JUNIOR, 2002).

A não prevenção ou má administração da segurança da informação podem manchar a

imagem da empresa ou até mesmo arruinar o negócio, como por exemplo, com o vazamento

de segredos comerciais. Com isto, pode ser observada a necessidade da criação de políticas de

segurança para corporações de micro a grande porte.

A figura 1 ilustra o crescimento de incidentes de segurança da informação reportados ao

CERT, o qual é um indicativo da necessidade das empresas em se preocuparem com as

questões de segurança. Conseqüentemente, a política de segurança é fundamental neste

processo.

Figura 1: Total de incidentes reportados. Fonte: CERT (2009)

14

1.1

OBJETIVO

O objetivo deste trabalho é desenvolver uma política de segurança para as necessidades

e peculiaridades de uma microempresa de importação de componentes eletrônicos. A política

será guiada pela norma NBR ISO/IEC 17799 e visa a diminuição da probabilidade de

incidentes relacionados à segurança da informação.

1.2

JUSTIFICATIVA

Pequenas empresas, em geral, não se preocupam com segurança, não tem percepção dos

riscos e, normalmente, não tem recursos para contratar consultorias qualificadas, mas estão

sujeitas aos mesmos problemas de grandes empresas. Conseqüentemente, este trabalho pode

servir como auxílio para outras empresas criarem a sua política de segurança a partir dos

resultados que serão obtidos.

1.3

ABRANGÊNCIA

Este trabalho estuda e analisa os riscos de segurança em uma microempresa de

importação de componentes eletrônicos. Para alcançar o objetivo do trabalho, será

desenvolvida uma política de segurança guiada pela norma NBR ISO/IEC 17799. O trabalho

não contempla a implantação da política de segurança desenvolvida.

1.4

ESTRUTURA DO TRABALHO

Este trabalho está estruturado da seguinte forma. O capítulo dois esclarece o que é

política de segurança e seus principais aspectos. O capítulo três aborda a metodologia de

análise de risco escolhida para a proposta desenvolvida. O capítulo quatro é um resumo da

norma NBR ISO/IEC 17799 abordando termos e componentes. O capítulo cinco detalha a

linguagem Business Process Management que foi utilizada no mapeamento dos processos. O

capítulo seis descreve a empresa analisada bem como, sua área de atuação, características

operacionais e a estrutura organizacional. O capítulo sete expõe o mapeamento dos processos

e a infra-estrutura da empresa. O capítulo oito trata os métodos utilizados para o mapeamento

15

de processos, a análise e o desenvolvimento da política de segurança. O capítulo nove

sobressalta os resultados da análise de risco. O capítulo dez apresenta a descrição do processo

de elaboração da política de segurança proposta. O capítulo onze contempla a conclusão do

trabalho.

16

2

POLÍTICA DE SEGURANÇA

A política de segurança é um conjunto de normas, diretrizes e procedimentos que

devem ser seguidos por funcionários, fornecedores e colaboradores que tenham acesso aos

recursos e ao uso das informações de uma organização.

O objetivo de uma política de segurança é de preservar as informações que são

consideradas como o ativo mais valioso da empresa. Estas informações podem ser

comprometidas ou vazadas por despreparo de seus utilizadores, atividades ilegais ou

procedimentos não autorizados.

As medidas de uma política de segurança devem visar a prevenção, que tem um custo

muito abaixo dos custos de reparação dos danos ocasionados pela falta de segurança. Mesmo

com as medidas se ainda ocorrer algum dano a segurança, os efeitos devem ser reduzidos ao

mínimo utilizando-se planos de contingência.

A elaboração da política de segurança deve ser criteriosa e técnica. Além da elaboração

de suas normas ela também deverá sugerir alterações na configuração de equipamentos,

escolha de tecnologias e definição de responsabilidades. A política de segurança também

deverá estar em conformidade com as expectativas dos gestores da empresa e de seus recursos

(FONTES, 2008).

2.1

DESENVOLVIMENTO DA POLÍTICA

A política deve ser desenvolvida de acordo com as necessidades e peculiaridades de

cada empresa. Em empresas de médio a grande porte poderão ser criadas políticas específicas

para cada área, permitindo assim a criação de diretrizes específicas a cada setor. A política

deve ser abrangente e considerar hardware, software, dados e documentação.

Para uma política de segurança ser bem sucedida, ela deverá possuir as seguintes

características: (FONTES, 2008)

a) Linguagem simples;

b) Fácil compreensão e aplicação;

c) Clareza e concisão;

d) Estar de acordo com a realidade da empresa;

e) Revisões periódicas;

17

f) Estar implementada.

Uma política de segurança deve possuir três propriedades básicas indicadas em seu

contexto. A tabela 1 indica e detalha os objetivos e riscos de cada propriedade:

Tabela 1: Propriedades básicas de uma política de segurança. Fonte: O AUTOR (2009)

Propriedades

Objetivos

Consequências

Falhas no processamento, fraude,

Integridade

Evitar

perdas

e

alterações erros dos usuários e ambientais

indevidas ou não autorizadas

(incêndio, enchentes e outros

desastres naturais)

Evitar

Confidencialidade

a

divulgação

das

informações sem a autorização

prévia de seu proprietário

Divulgações

acidentais

ou

premeditadas

Garantir a disponibilidade da

Disponibilidade

informação para as pessoas que Falhas

nos

sistemas

e

necessitam dela para desempenhar indisponibilidade de serviços

seu trabalho

2.2

ASPECTOS DA POLÍTICA DE SEGURANÇA

A política de segurança deve conter as normas e procedimentos a respeito, pelo menos,

dos seguintes aspectos (CARUSO; STEFFEN, 1999):

a) Objetivo: breve descrição sobre a finalidade da política;

b) A quem se destina: definição de quais as estruturas às quais a mesma se aplica;

c) Recursos: definição das regras aplicadas aos diversos aspectos relacionados com aos

ativos de informações;

d) Responsabilidades: definição dos tipos de responsabilidades envolvidas com o

manuseio de informações, a quem as mesmas devem ser atribuídas e os mecanismos

de transferência;

18

e) Requisitos de acesso: indicação de quais os requisitos a serem atendidos para o

acesso as informações;

f) Responsabilização: medidas a serem tomadas nos casos de quebra às normas;

g) Generalidades: neste aspecto podem ser incluídas características que não caibam nos

demais.

2.3

FASES PARA O DESENVOLVIMENTO DA POLÍTICA

O desenvolvimento e a implementação podem ser divididos em quatro fases

(FERREIRA; ARAÚJO, 2008, p. 38 - 40):

2.3.1 Levantamento de informações

Nesta fase são obtidas as informações sobre a empresa analisada para identificar os

controles existentes e informações sobre os ambientes de negócio e tecnológico. Com base

nestas informações é possível identificar a atual situação da segurança da informação e suas

necessidades:

a) Obtenção dos padrões, normas e procedimentos de segurança já existentes para

análise;

b) Entendimento das necessidades e uso dos recursos da tecnologia da informação:

sistemas, equipamentos e dados, nos processos de negócios;

c) Obtenção de informações sobre os ambientes de negócios:

i.

Processos de negócios;

ii.

Tendências de mercado;

iii.

Controles e área de risco.

d) Obtenção de informações sobre o ambiente tecnológico:

i.

Fluxo de trabalho entre ambientes;

ii.

Redes de aplicações;

iii.

Plataformas computacionais.

19

2.3.2 Desenvolvimento do conteúdo da Política de Segurança

Nesta fase inicia-se o conteúdo da política, são definidas as regras e responsabilidades,

as informações a serem classificadas e são definidos os controles que serão tratados:

a) Gerenciamento da política de segurança;

i.

Definição da segurança da informação;

ii.

Objetivo do gerenciamento;

iii.

Fatores críticos de sucesso;

iv.

Gerenciamento da versão e manutenção da política;

v.

Referência para outras políticas, padrões e procedimentos.

b) Atribuição de regras e responsabilidades;

i.

Comitê de segurança da informação;

ii.

Proprietário das informações;

iii.

Área de segurança da informação;

iv.

Usuários de informações;

v.

Recursos humanos;

vi.

Auditoria interna.

c) Critérios para classificação das informações;

i.

Introdução;

ii.

Classificando a informação;

iii.

Níveis de classificação;

iv.

Reclassificação;

v.

Armazenamento e descarte;

vi.

Armazenamento e saídas.

d) Procedimentos de segurança de informações.

i.

Classificação e tratamento de informações;

ii.

Notificação e gerenciamento de incidentes de segurança da informação;

iii.

Processo disciplinar;

iv.

Aquisição e uso de hardware e software;

v.

Proteção contra software malicioso;

vi.

Segurança e tratamento de mídias;

vii.

Uso de internet;

viii. Uso de correio eletrônico;

20

ix.

Utilização dos recursos de TI;

x.

Backup;

xi.

Manutenção de teste e equipamentos;

xii.

Coleta e registro de falhas;

xiii. Gerenciamento e controle da rede;

xiv. Monitoração do uso e acesso aos sistemas;

xv.

Uso de controles de criptografia e gerenciamento de chaves;

xvi. Controle de mudanças operacionais;

xvii. Inventário dos ativos de informação;

xviii. Controle de acesso físico às áreas sensíveis;

xix. Segurança física;

xx.

Supervisão de visitantes e prestadores de serviço.

2.3.3 Elaboração dos procedimentos de segurança da informação

Nesta fase são pesquisadas as práticas utilizadas pelo mercado e baseado nestas são

desenvolvidos os procedimentos para cada controle selecionado na fase anterior:

a) Pesquisas sobre as melhores práticas em segurança da informação utilizadas no

mercado;

b) Desenvolvimento de procedimentos e padrões, para discussão com a alta

administração, de acordo com as melhores práticas de mercado e com as necessidades

e metas da organização;

c) Formalização dos procedimentos para integrá-los às políticas corporativas.

2.3.4 Revisão, aprovação e implantação da Política de Segurança

Nesta última fase, os procedimentos criados são revisados, a política é implantada e seu

conteúdo e regras são divulgados aos funcionários:

a) Revisão e aprovação das políticas, normas e procedimentos de segurança da

informação;

b) Efetiva implantação das políticas, normas e procedimentos de segurança da

informação por meio das seguintes iniciativas:

21

i. Atuação junto à área responsável pela comunicação, ou área correspondente, na

orientação para a preparação do material promocional, de divulgação e de

consulta;

ii. Divulgação das responsabilidades dos colaboradores, bem como da

importância das políticas, normas e procedimentos de segurança da

informação;

iii. Realização de palestras executivas referentes às políticas, normas e

procedimentos de segurança da informação desenvolvidas, tendo por públicoalvo a presidência, diretorias e gerências;

iv. Realização de palestras referentes às políticas, normas e procedimentos de

segurança, tendo por público-alvo outros colaboradores da organização.

2.4

RESULTADO DA IMPLANTAÇÃO

Ao final da implantação, a política de segurança conterá os seguintes elementos:

a) Diretrizes da Política;

b) Declaração de Comprometimento da Alta Direção;

c) Normas de Segurança;

d) Exemplos de Procedimentos;

e) Modelo de Termos de Sigilo, Confidencialidade e Responsabilidade.

22

3

ANÁLISE QUALITATIVA DOS RISCOS

A análise de riscos tem como objetivo estudar a probabilidade de ocorrência e o

impacto dos riscos identificados, para poder viabilizar a priorização individualizada ou em

grupo dos mesmos (DINIZ, 2004). Esta é uma etapa importante no processo de

desenvolvimento da política de segurança, pois, a partir desta serão criadas as diretrizes para o

tratamento dos riscos identificados.

Para que a análise de riscos possa ser iniciada, é necessário que os riscos estejam

identificados e tenham suas causas descritas. Com estes dados, a classificação será possível

através da elaboração de uma matriz do nível de risco descrita no item 3.1.7 matriz do nível

de risco. A matriz deverá ser elaborada de acordo com as características da empresa.

3.1 METODOLOGIA DE ANÁLISE DE RISCO

A metodologia de análise de risco deve priorizar os riscos e identificar as áreas para

melhorias imediatas, (FERREIRA, 2003). Esta técnica analisa através da avaliação e a

combinação da probabilidade de ocorrência e impacto. A análise qualitativa de riscos

identifica as probabilidades da ocorrência, se o impacto correspondente realmente ocorrerem.

Essa metodologia deve seguir as seguintes etapas:

1ª Etapa - Caracterização dos ativos

Input: Hardware, Software, Informações e Pessoas

Output: Limitações dos sistemas, funcionalidades, criticidades e sensibilidade dos

sistemas

2ª Etapa - Identificação das ameaças

Input: Histórico de ataques e dados informativos e estatísticos

Output: Declaração de ameaças

3ª Etapa - Identificação das Vulnerabilidades

Input: Relatório de avaliação de riscos anteriores, comentários da auditoria,

requerimentos da segurança e resultado dos testes de segurança

Output: Relação de potencias vulnerabilidades

4ª Etapa - Analise dos controles de segurança

23

Input: Controles atuais e planejados

Output: Relação dos controles de segurança atuais e planejados

5ª Etapa - Determinação da probabilidade

Input: Determinação das fontes das ameaças, capacidade da ameaça e natureza das

vulnerabilidades

Output: Probabilidade de ocorrência

6ª Etapa - Analise de Impacto

Input: Missão da análise de impacto, avaliação crítica dos ativos e criticidade e

sensibilidade dos dados

Output: Determinação do impacto

7ª Etapa - Determinação do risco

Input: Probabilidade da exploração da ameaça, impacto e ajuste de controle de

segurança atual

Output: Níveis de risco

8ª Etapa - Recomendação do controle

Output: Controles de segurança recomendados

9ª Etapa - Documentação dos resultados

Output: Relatório de avaliação dos riscos

3.1.1 Caracterização dos ativos

O bom senso é requerido no ato de classificar informações corporativas, quando

baseadas nos riscos que elas oferecem. Os ativos foram agrupados em cenários comerciais

como, por exemplo, transações bancárias online ou pesquisa de fornecedores. Depois, iniciase a discussão sobre ativos em seus cenários comerciais. Em seguida documentam-se os

ativos específicos dentro de cada cenário.

3.1.2 Identificação das ameaças

Ameaça é a possibilidade de um evento inesperado explorar uma vulnerabilidade de

forma eficaz. Vulnerabilidade é uma fraqueza que pode ser acidentalmente utilizada ou

intencionalmente explorada. Uma fonte de ameaça não representa risco quando não existe

vulnerabilidade que possa ser utilizada. O objetivo deste passo é apontar as fontes de ameaças

24

que contempla todo ambiente tecnológico da empresa, incluindo hábitos de funcionários, que

podem contemplar ameaças.

Abaixo listamos as fontes mais comuns de ameaça, suas motivações e ações

preventivas. (FERREIRA, 2003)

3.1.3 Identificação de vulnerabilidades

O foco desta etapa é listar as vulnerabilidades que podem ser exploradas pelas

potenciais fontes de ameaça. Para isto, as seguintes ferramentas que auxiliam essa

identificação são: (FERREIRA, 2003)

a) Repositórios de vulnerabilidades que podem ser relatórios anteriores de avaliação de

risco, comentários de auditoria, listas de vulnerabilidade como a fornecida pela

NIST, divulgação do fabricante, entre outros.

b) Testes de segurança do sistema como ferramentas automatizadas de scanning;

avaliação e testes detalhados de segurança; testes de ataque de invasão.

3.1.4 Determinação da probabilidade

Para determinar a probabilidade da ocorrência de uma potencial vulnerabilidade a ser

explorada, os seguintes pontos devem ser considerados: motivação, natureza, existência e

eficácia de controles de segurança. A tabela 2 define os níveis de probabilidade.

Tabela 2: definição dos níveis de probabilidade. Fonte: FERREIRA (2003)

Nível

Definição

Fonte de ameaça esta totalmente motivada e possui conhecimento

Alto

suficiente para a execução do ataque. Os controles de segurança para

prevenir que a vulnerabilidade seja explorada são ineficazes.

Fonte de ameaça está totalmente motivada e possui conhecimento

Médio

suficiente para a execução do ataque. Os controles de segurança para

prevenir que a vulnerabilidade seja explorada são eficazes.

Fonte de ameaça não está totalmente motivada e possui conhecimento

Baixo

suficiente para a execução do ataque. Os controles de segurança para

prevenir que a vulnerabilidade seja explorada são eficazes.

25

3.1.5 Análise de impacto

O impacto de um incidente de segurança pode ser descrito em termos de perda,

degradação qualquer, ou combinação das principais metas que devem ser alcançados no

contexto segurança da informação quanto à disponibilidade, integridade e confidencialidade.

Alguns impactos podem ser medidos quantitativamente por meio da determinação de

perdas financeiras e custos para a realização de manutenção corretiva. A tabela 3 detalha os

níveis de impacto e suas definições.

Tabela 3: definição dos níveis de impacto. Fonte: FERREIRA (2003)

Nível

Definição

Perda significante dos principais ativos e recursos

Alto

Perda de reputação, imagem e credibilidade

Impossibilidade de continuar com as atividades do negócio

Médio

Baixo

Perda dos principais ativos e recursos

Perda de reputação, imagem e credibilidade

Perda dos alguns ativos e recursos

Perda de reputação, imagem e credibilidade

3.1.6 Determinação de risco

O objetivo desta etapa é avaliar o nível do risco. A determinação do risco pode ser

expressa pela probabilidade de ocorrência, pelo nível do impacto causado devido ao sucesso

da exploração da vulnerabilidade e pela eficácia dos controles de segurança.

Para determinar os riscos, deve ser desenvolvida uma matriz de nível de riscos.

3.1.7 Matriz de nível de risco

Nesta etapa vamos avaliar o nível de risco dos processos, com a determinação do risco

das suas ameaças/vulnerabilidade especifica pode ser apresentada da seguinte forma (Ferreira,

2003):

a) Probabilidade de ocorrência;

b) Nível de impacto causado pelo sucesso da exploração de uma vulnerabilidade;

26

c) Eficácia dos controles de segurança existentes para minimizar o risco.

Para o levantamento dos riscos é necessário desenvolver uma matriz de risco. Para a

determinação dos riscos obtida pela multiplicação de classificação da probabilidade da

ocorrência versus o impacto na organização (Ferreira, 2003).

Na tabela 4 pode ser mostrado como as avaliações de risco podem ser determinadas. Ela

mostra como o nível alto, médio e baixo são apresentados.

Tabela 4: matriz dos níveis de risco. Fonte: FERREIRA (2003)

Impacto

Probabilidade

Baixo (10)

Médio (50)

Alto (100)

Alto (1,0)

Baixo 10 * 1,0 = 10

Médio 50 * 1,0 = 50

Alto 100 * 1,0 = 100

Médio (0,5)

Baixo 10 * 0,5 = 5

Médio 50 * 0,5 = 25

Alto 100 * 0,5 = 50

Baixo (0,1)

Baixo 10 * 0,1 = 1

Médio 50 * 0,1 = 5

Alto 100 * 0,1 = 10

Baseado na tabela a escala é utilizada da seguinte forma: Alta – pontuação entre 50 e

100, Média – pontuação entre 10 e 50 e Baixa – pontuação entre 1 e 10.

Para diminuir a exposição dos riscos mais relevantes, deve ser adotada uma estratégia de

identificação do impacto que os riscos oferecem a organização assim como a sua

probabilidade de ocorrências (FERREIRA, 2003). Esta métrica será usada para identificar os

ativos que devem ser protegidos. Ativos que não relevantes não passam por esse processo.

Tabela 5: definição dos níveis de risco. Fonte: FERREIRA (2003)

Nível

Descrição do Risco e Ações Necessárias

Alto

Se uma possibilidade de melhoria for avaliada como sendo de alto risco, existe

necessidade imediata para contramedidas serem adotadas. Os sistemas podem

continuar operando, entretanto, ações corretivas devem ser iniciadas o mais

breve possível!

Médio

Se uma possibilidade de melhoria for classificada como sendo de média, ações

corretivas estabelecidas em um plano de ação, devem ser realizadas em um

curto período de tempo.

Baixo

Se uma observação for classificada como sendo de baixo risco, os

administradores e proprietários das informações devem avaliar a necessidade de

efetuar manutenção corretiva ou assumir o risco.

27

3.2

APRESENTAÇÃO DE RESULTADOS

O resultado da análise de riscos é apresentado através de uma tabela para melhor

visualização e deve conter os seguintes campos:

a) Ativo: a informação em si e tudo que faz sua manipulação

b) Ameaça: as possíveis condições que podem causar perdas de ativos

c) Probabilidade: as chances de uma situação de ameaça que podem ocorrer

d) Impacto: resultado de um dano ou perda causados por uma ameaça

e) Vulnerabilidade: pontos que podem permitir que uma ameaça se torne real

f) Risco: situações que podem ocorrer na incidência da ameaça

g) Controles: controle da norma NBR ISO/IEC 17799 aplicável ao ativo

h) Controles existentes: controle de segurança existente na empresa

A tabela 6 mostra o modelo da tabela descrita acima.

Tabela 6: de tabela para a análise de riscos. Fonte: O AUTOR (2009)

Ativo Ameaça Probabilidade

Impacto

Vulnerabilidade Risco

Controles Controles

da norma existentes

28

4

NORMA NBR ISO/IEC 17799

A norma NBR ISO IEC 17799 é um conjunto de controles e diretrizes para a gestão da

segurança da informação que foi publicada no Brasil em setembro/2001 pela ABNT

(Associação Brasileira de Normas Técnicas). A norma fornece regras, diretrizes e

procedimentos para reduzir as ocorrências de perda de informação nas corporações,

garantindo a continuidade do negócio.

A segurança da informação é constantemente ameaçada por diversos fatores como:

problemas físicos no equipamento, vírus de computador e seus derivados, acidentes em geral,

desastres naturais e principalmente pelo usuário de forma involuntária ou maliciosa. Diante

destes fatores, a utilização de políticas de segurança pelas corporações reduz a ocorrência de

incidentes

e

assim

preservando

os

três

componentes

básicos

da

informação:

confidencialidade, integridade e disponibilidade.

Esta Norma pode ser considerada como um ponto de partida para o desenvolvimento de diretrizes

específicas para a organização. Nem todos os controles e diretrizes contidos nesta Norma podem

ser aplicados. Além disto, controles adicionais e recomendações não incluídas nesta Norma podem

ser necessários. Quando os documentos são desenvolvidos contendo controles ou recomendações

adicionais, pode ser útil realizar uma referência cruzada para as seções desta norma, onde

aplicável, para facilitar a verificação da conformidade por auditores e parceiros de negócio (NBR

ISO IEC 17799, 2005).

As informações protegidas pela implantação da norma são (FARIAS JUNIOR, 2002):

a) Os dados armazenados nos computadores;

b) As informações transmitidas por meio de redes;

c) As conversações telefônicas;

d) As informações impressas ou escritas no papel;

e) As informações enviadas por fax;

f) Os dados armazenados em fitas, discos ou microfilmes.

4.1

ESTRUTURA DA NORMA

A norma NBR ISO IEC 17799 possui sua estrutura dividida em onze seções de controle

de segurança da informação. As seções abrangem a segurança nos escopos físico, ambiente e

recursos humanos. Cada seção possui uma ou mais categorias principais de segurança que

29

somadas totalizam trinta e nove. As seções e os controles principais estão detalhados no item

4.2 Seções (NBR ISO IEC 17799, 2005, p. 5 - 6):

4.2

SEÇÕES

As seções da norma estão detalhadas abaixo com suas respectivas categorias principais

de segurança da informação. (NBR ISO IEC 17799, 2005):

4.2.1 Política de segurança

Fornece diretrizes de apoio para a segurança de informação baseada nos requisitos, leis e

regulamentações indispensáveis:

a) Política de segurança da informação.

4.2.2 Organização da segurança da informação

Gerir a segurança de informação da empresa:

a) Infra-estrutura da segurança da informação;

b) Partes externas.

4.2.3 Gestão dos ativos

Alavancar e mandar a segurança adequada aos ativos da empresa:

a) Responsabilidades pelos ativos;

b) Classificação da informação.

4.2.4 Segurança em recursos humanos

Certificar que funcionários, fornecedores e colaboradores assimilem a profundidade de

suas responsabilidades para reduzir incidentes de segurança da informação como roubo,

fraude ou mau uso:

30

a) Antes da contratação;

b) Durante a contratação;

c) Encerramento ou mudança da contratação.

4.2.5 Segurança física e do ambiente

Evitar o acesso não autorizado, tanto quanto perdas e intervenção de algum bem da

empresa:

a) Áreas seguras;

b) Segurança de equipamentos.

4.2.6 Gestão das operações e comunicações

Assegurar o bom uso dos recursos de informação e seu processamento:

a) Procedimentos e responsabilidades operacionais;

b) Gerenciamento de serviços terceirizados;

c) Planejamento e aceitação dos sistemas;

d) Proteção contra códigos maliciosos e códigos móveis;

e) Cópias de segurança;

f) Gerenciamento da segurança em redes;

g) Manuseio de mídias;

h) Troca de informações;

i) Serviços de comércio eletrônico;

j) Monitoramento.

4.2.7 Controle de acesso

Monitorar e restringir o acesso à informação:

a) Requisitos de negócio para controle de acesso;

b) Gerenciamento de acesso de usuário;

c) Responsabilidades dos usuários;

d) Controle de acesso a rede;

31

e) Controle de acesso ao sistema operacional;

f) Controle de acesso à aplicação e a informação;

g) Computação móvel e trabalho remoto.

4.2.8 Aquisição, desenvolvimento e manutenção de sistemas de informações

Reforçar que a segurança é um item indispensável a um sistema de informação integro:

a) Requisitos de segurança de sistemas de informação;

b) Processamento correto de aplicações;

c) Controles criptográficos;

d) Segurança dos arquivos do sistema;

e) Segurança em processos de desenvolvimento e de suporte;

f) Gestão de vulnerabilidades técnicas.

4.2.9 Gestão de Incidentes de segurança da Informação

Para que uma ação corretiva seja efetiva, devemos garantir que a comunicação de uma

eventualidade seja eficaz:

a) Notificação de fragilidades e eventos de segurança da informação;

b) Gestão de incidentes de segurança da informação e melhorias.

4.2.10 Gestão da continuidade do negócio

Para o caso de alguma eventualidade, são necessárias medidas que se tomadas em tempo

hábil garantam a continuidade do negócio:

a) Aspectos da gestão da continuidade do negócio, relativos à segurança da

informação.

4.2.11 Conformidade

Resguardar-se de quais tipos de violação da lei civil ou criminal, seguindo as

regulamentações e ou obrigações contratuais:

32

a) Conformidade com requisitos legais;

b) Conformidade com a política de segurança, normas e conformidade técnica;

c) Considerações quanto à auditoria de sistemas de informação.

4.3

DIRETRIZES

Para a utilização da norma, os requisitos de segurança da informação são identificados

através de uma análise de riscos. Os resultados obtidos contribuirão na determinação das

ações e prioridades. Com os requisitos identificados, os controles aplicáveis aos processos

específicos do negocio são selecionados com base nas decisões da corporação.

Além de a norma estabelecer diretrizes e princípios gerais para iniciar, implementar,

manter e melhorar a gestão de segurança da informação em uma organização, ela também

pode ser considerada como ponto de partida para o desenvolvimento de diretrizes específicas

para a organização (NBR ISO IEC 17799, 2005, p. 4).

33

5

BUSINESS PROCESS MANAGEMENT

Atualmente, os executivos estão amplamente acostumados a visualizar processos na

forma de fluxograma. Grande parte deles estuda a maneira com que as companhias trabalham,

muitas vezes definindo processos de negócios com fluxogramas simples. Isso cria uma lacuna

entre forma inicial do processo de negócios e os formatos de linguagem como a do Business

Process Execution Language for Web Services, que o executam.

Esta lacuna precisa ser preenchida com um mecanismo formal que oferece a

visualização mais adequada para o processo de negócio com um formato apropriado.

BPM surgiu da necessidade de uma linguagem que fizesse com que executivos

compreendessem e fossem capazes de desenvolver processos, que seriam interpretados e até

mesmo otimizados por programas que processam essa linguagem.

Business Process Modeling Notation fornece um diagrama do processo de negócio, que

é um diagrama projetado para ser utilizado pelos profissionais que projetam e controlam

processos de negócio (WHITE, 2009).

Business Process Modeling Notation fornece ao negócio a capacidade de compreender

seus procedimentos internos do negócio em um gráfico e dará a organizações a habilidade de

comunicar estes procedimentos em uma maneira padrão.

Uma notação gráfica padrão como descrita no BPM, facilita a compreensão das

colaborações, do desempenho e das transações de negócio, dentro e entre organizações. Isto

assegura que o negócio se compreenda e que parceiros também o compreendam.

A adoção desse padrão também permite que a organização se ajuste rapidamente a

novas circunstâncias internas do negocio (WHITE, 2009).

A linguagem BPM forneceu uma notação pratica e simples, adequada ao detalhamento

dos processos da empresa objeto.

5.1

LINGUAGEM BPM

A linguagem BPM possui ícones com aparência amigável para a para representar

processos de negócios. A tabela 7 exibe a imagem, o nome e uma breve descrição de cada

elemento.

34

Tabela 7: Ícones da linguagem BPM. Fonte: O AUTOR (2009)

Ícone

Nome

Recebe mensagem

Envia mensagem

Descrição

Elemento que indica o recebimento de uma

mensagem de um participante externo.

Elemento que indica o envio de uma mensagem

para um participante externo.

Tarefa que apresenta algum tipo de serviço que

Serviço

pode ser através da web ou de uma aplicação

automática.

Tarefa

Representa uma atividade que está incluída dentro

de um processo.

Elemento que indica onde vai iniciar o fluxo do

Inicia um processo

processo e, portanto, não recebe qualquer

seqüência de fluxo.

Sinal de início

Evento condicional

Evento de comunicação

Evento intermediário

Recebe o sinal transmitido por outro processo e

inicia o processo.

Este tipo de evento é desencadeado quando uma

condição é verdadeira.

Este elemento é utilizado para enviar ou receber.

É de uso geral em todo processo de comunicação.

Indica quando ocorre um evento entre o início e o

fim do processo.

Elemento que indica que uma mensagem foi

Mensagem enviada

enviada a um participante na conclusão do

processo.

Este tipo de final indica que é necessária uma

Complementação final

complementação, se uma atividade é identificada

e, em seguida, que a atividade vai ser

complementada.

Elemento que indica onde finaliza o fluxo do

Finaliza o processo

processo e, portanto, não tendo qualquer

seqüencia de fluxo.

35

Ícone

Nome

Encerramento

Descrição

Elemento que indica que todas as atividades do

processo devem ser encerradas imediatamente.

Representa um ponto de ramificação do processo

em que as alternativas são baseadas em eventos

Evento exclusivo

que ocorre nesse momento no processo, mais do

que o processo de avaliação de expressões

utilizando dados.

Anotação

Anotação de texto para fornecer informações

adicionais ao leitor do diagrama.

Fornecem informações sobre como documentos,

Objeto de dados

dados e outros objetos são utilizados e atualizados

durante o processo.

36

6

DESCRIÇÃO DA EMPRESA

A descrição fornece informações importantes sobre a história da empresa e sua

formação, que permitem identificar particularidades que serão consideradas para o

desenvolvimento da política de segurança específica para este negócio.

A empresa nasceu em 1985 para atuar na representação comercial no ramo de

componentes eletro-eletrônicos, nacionais e importados, tendo como sede a residência de seu

fundador.

Em Julho de 1987 alterou a sua razão social e transferiu-se de endereço para uma área

comercial de 150 metros quadrados, contratou seis funcionários e ampliou a sua atuação para

a comercialização direta compra, venda e estoques de componentes eletrônicos e de

informática.

Devido às constantes mudanças nas políticas cambiais brasileiras, rápida evolução e

miniaturização dos produtos eletrônicos e a chegada das empresas globais, ela redirecionou o

seu foco para o atendimento ágil das necessidades específicas de seus clientes que fabricam

equipamentos para a área de automação industrial, onde os volumes são menores e não

programados e as margens são melhores.

A VCI Componente Eletrônicos LTDA autorizou a divulgação de sua razão social e das

demais informações para o desenvolvimento deste trabalho. A autorização está localizada no

Anexo 1.

A empresa tem uma estrutura pequena. Seu organograma é representado pela figura 2.

Figura 2: Organograma da empresa. Fonte: O AUTOR (2009)

37

6.1

ÁREA DE ATUAÇÃO

A empresa atua na importação e comércio de produtos e componentes eletrônicos. A

VCI Comercial Eletrônica Ltda. fornece estes produtos a empresas que fabricam

equipamentos para a área de automação industrial.

6.2

CARACTERÍSTICAS OPERACIONAIS

Ela tem como características operacionais atender seus clientes com a rapidez na

importação dos componentes eletrônicos. Devido a seus clientes fabricarem produtos

relacionados à tecnologia e com a mudança da mesma o principal diferencial é a agilidade na

importação.

6.3

ESTRUTURA ORGANIZACIONAL

Hoje a VCI Componentes Eletrônicos LTDA, tem como estrutura dois escritórios,

sendo um na cidade de São Paulo e outro nos Estados Unidos na Florida. No escritório da

cidade de São Paulo é onde concentra as principais operações. No escritório dos Estados

Unidos onde é feita a compra e o recebimento dos componentes eletrônicos. As principais

operações do escritório de São Paulo estão detalhadas no capítulo 7.

38

7

MAPEAMENTO DOS PROCESSOS E INFRA-ESTRUTURA DA EMPRESA

O mapeamento dos processos e infra-estrutura é uma fase importante no

desenvolvimento da política de segurança, que é necessário para identificar as rotinas e

características operacionais da empresa.

7.1

MAPEAMENTOS DOS PROCESSOS

A rotina de trabalho da VCI Comercial Eletrônica Ltda. tem seu início no recebimento

da cotação enviada pelo cliente ao setor comercial, que consulta seus fornecedores locais e no

exterior, normalmente nos Estados Unidos, onde solicita preço, prazo de entrega, condições

de pagamento e frete.

A VCI Comercial Eletrônica Ltda. responde ao cliente sobre as condições gerais de

fornecimento obtidas junto aos seus fornecedores, e aguarda a análise e confirmação do

cliente. Caso ele confirme o pedido, inicia-se o processo de compra e venda da mercadoria ou

venda direta de terceiros.

A venda pode ser feita de duas maneiras: a vista, o que raramente ocorre, ou a prazo.

Quando à vista, a nota fiscal da fatura sai carimbada como recebido onde é mencionado o

número do cheque ou que o pagamento foi efetuado em dinheiro. Já quando o cliente escolhe

por pagar a prazo, acima do limite de crédito estipulado, a empresa reavalia o histórico de

crédito e, se necessário atualiza as informações cadastrais.

Caso seja um novo cliente, para a análise de crédito, a empresa solicita ao cliente, cópia

do contrato social e suas alterações se houver, do cartão do CNPJ, último balanço contábil

anual e relação dos principais fornecedores, clientes e bancos que operam para consulta. Com

uma consulta ao SERASA verificam-se pagamentos a fornecedora e impostos, a Junta

Comercial oferece um breve relato para verificação dos dados do Contrato Social e alterações,

e aos fornecedores e bancos para verificação dos limites de créditos concedidos e históricos

de pagamentos.

Após levantamento do potencial de compra do cliente em produto e quantidade

fabricada, pelo setor comercial, na análise dos dados acima é concedido um limite crédito

para 28 dias. Por tratar-se de uma empresa comercial, as compras são efetuadas de acordo

com as vendas em sua maioria, levando a desembolsar os pagamentos dos fornecedores após

o recebimento do cliente, tendo, portanto uma boa liquidez.

39

O seu setor financeiro, de crédito, emissão de notas fiscais, contas a receber, contas à

pagar, organização dos documentos para envio para escrituração fiscal, arquivo e projeção do

fluxo de caixa, são feitos por dois funcionários e dois estagiários, alternando as tarefas, para

uma melhor compreensão do setor como um todo, e subordinados a diretoria. A escrituração

fiscal e assessoria tributária são terceirizadas.

Diariamente, as notas fiscais faturadas são emitidas em cinco vias, por computador,

sendo que a primeira, terceira e quarta acompanham a mercadoria, as demais depois de

reconferidas, são encaminhadas, uma para o arquivo fiscal e outra, após a emissão das

duplicatas e lançamento de comissões de vendas, é enviada para escrituração na

contabilidade. As duplicatas mercantis emitidas, são encaminhadas através de arquivo

eletrônico, para cobrança bancária ou ficam em carteira, para depósito direto em conta

corrente, pelo cliente. No início do dia é verificado, via internet, o resumo de movimentação

de duplicatas de entrada, baixas de liquidações e vencidas do dia anterior, e saldos em conta

corrente e de investimentos, para efetivação dos pagamentos e acompanhamento do fluxo de

caixa. No caso das duplicatas vencidas é feito um contato com o cliente, e quando necessário

é feita uma renegociação de prazo, com a cobrança de juros.

As contas a pagar da empresa são projetadas mensalmente, acompanhadas diariamente e

dividas em sete grupos: fornecedores, funcionários, impostos, encargos sociais, despesas

gerais, comissões e pró-labores.

O fornecedor recebe um pedido de compra e envia a mercadoria para a VCI Comercial

Eletrônica Ltda. Quando do recebimento e conferência, pela expedição, são enviadas as três

vias da nota fiscal do fornecedor local ou de entrada, junto com a invoice, do fornecedor

internacional para o setor financeiro que arquivará a primeira via, encaminhará a segunda para

a escrituração contábil e a terceira para lançamento no setor de contas a pagar. Normalmente

após alguns dias chega do fornecedor local, o respectivo boleto bancário, que é checado com

o valor lançado e arquivado na pasta de futuros pagamentos por ordem cronológica e efetivados na data do vencimento. Os pagamentos internacionais são concentrados e uma ou duas

remessas mensais, para diluir os custos fixos bancários da remessa. O prazo médio de

pagamento aos fornecedores é de 42 dias.

A folha de pagamento dos funcionários, comissões e pró-labores é preparada e

calculada pela contabilidade e depositada em conta salário no dia 15, adiantamento de 40%, e

no dia 30, o saldo, menos os encargos sociais como INSS e IRPF.

40

A empresa recolhe os encargos sociais INSS, FGTS e PIS, e também os impostos

ICMS, IPI, ISS, COFINS, IRPJ e CSLL no regime de lucro presumido, sendo que todas as

guias de recolhimento são calculadas e preparadas pela contabilidade.

As principais despesas gerais, tais como: aluguel do imóvel, condomínio, leasing,

seguros, contrato de manutenção de equipamentos de informática, são lançadas como previsão

no início do mês e confrontadas quando do efetivo recebimento dos boletos de pagamentos,

arquivadas na pasta de futuros pagamentos por ordem cronológica. Os pagamentos menores,

tais como combustível, alimentação e cópias de documentos são pagos em espécie, por um

pequeno caixa na tesouraria, que é conciliado semanalmente.

Após a efetivação dos pagamentos, na sua maioria via bancária, são copiados para

lançamentos contábeis, ficando os originais arquivados na empresa.

7.2

MODELO DE PROCESSO DE NEGÓCIO

No modelo de processo de negócio, foram mapeados e detalhados os principais

processos da empresa que estão representados nas figuras 3 a 9 modeladas na linguagem

BPM:

No processo um, o cliente ou futuro cliente, entra em contato com a VCI Comercial

Eletrônica LTDA. para consultar se a empresa fornece o produto desejado. A figura 3

representa o fluxo deste processo:

Figura 3: Fluxo de consulta do cliente. Fonte: O AUTOR (2009)

No processo dois, A VCI Comercial Eletrônica LTDA. recebe a solicitação do cliente e

consulta seus fornecedores. Quando a empresa obtém o retorno, repassa ao seu cliente. A

figura 4 representa o fluxo deste processo:

41

Figura 4: Fluxo de consulta ao fornecedor. Fonte: O AUTOR (2009)

No processo três, o cliente recebe a consulta enviada pela empresa, faz a análise da

mesma e informa a VCI comercial eletrônica LTDA. se irá efetuar a compra ou não. A figura

5 representa o fluxo deste processo:

Figura 5: Fluxo de análise da consulta pelo cliente. Fonte: O AUTOR (2009)

No processo quatro, assim que o cliente envia a resposta a VCI Comercial Eletrônica

LTDA. se o resultado for positivo, a empresa inicia o processo de compra com seus

fornecedores estrangeiros e verifica com o cliente como será a forma de pagamento. Caso seja

à vista, emite a nota fiscal e entrega a mercadoria. Se a resposta do cliente for negativa, a

empresa arquiva a consulta. A figura 6 representa o fluxo deste processo:

42

Figura 6: Fluxo do retorno do cliente. Fonte: O AUTOR (2009)

No processo cinco, quando o pagamento for a prazo, a VCI comercial eletrônica LTDA.

verifica se o cliente é novo ou não. No caso de ser novo, a empresa solicita documentação

para análise e faz consulta no SERASA e na Junta Comercial.

Com a conclusão desta análise, os integrantes da área administrativa e diretoria,

decidem se liberam o crédito para o cliente efetuar a compra. Se o crédito não for concedido,

o cliente é informado. Se o crédito for aprovado, é iniciado o processo de emissão da nota

fiscal e entrega dos produtos.

Para os clientes antigos, a empresa atualiza seus históricos de crédito e analisa sua

solicitação e informa o cliente. A figura 7 representa o fluxo deste processo:

43

Figura 7: Fluxo de verificação e análise de crédito. Fonte: O AUTOR (2009)

No processo seis, a VCI comercial eletrônica LTDA. envia a nota fiscal a contabilidade

assim que a mesma é emitida. A figura 8 representa o fluxo deste processo:

Figura 8: Fluxo do envio das notas a contabilidade. Fonte: O AUTOR (2009)

No processo sete, assim que contabilidade recebe na nota fiscal, contabiliza e em

seguida faz o arquivamento. A figura 9 representa o fluxo deste processo:

44

Figura 9: Fluxo de recebimento da nota a contabilidade. Fonte: O AUTOR (2009)

7.3

INFRA-ESTRUTURA DA EMPRESA

A VCI Comercial Eletrônica Ltda. atualmente não possui sistema de gerenciamento,

todo o controle e feito manualmente através de softwares da Microsoft, apresentados abaixo:

a) Software de e-mail: Windows mail;

b) Editor de texto: Word;

c) Planilhas eletrônicas: Excel.

A infra-estrutura de informática e suas formas de acesso à rede de informação é

composta por uma rede local, com conexão a internet por um link de banda larga Net Virtua

de 2 Mbps.

A rede local esta estruturada com a topologia estrela, com quatro pontos de acesso,

sendo dois conectados através de cabo UTP com categoria 5E e os outros dois conectados via

wireless, distribuídos entre seu escritório, usando a tecnologia Ethernet com velocidade de

tráfego de 10/100 Mbps.

Os usuários estão conectados à internet e têm instalado suítes de aplicativos Microsoft

Office, Messenger, programa de abertura de impostos entre outros aplicativos.

Os computadores da empresa estão conectados à Internet por meio de um link de banda

larga Net Virtua, localizado no escritório em São Paulo, com a velocidade de 2 Mbps.

Os dois pontos conectados através de cabo, e dois pontos conectados via wireless e

software. Esta estrutura é representada pela figura 10.

45

Figura 10: Topologia da Rede. Fonte: O AUTOR (2009)

A tabela 8 contém as características e as quantidades de cada desktop, notebook,

impressora e equipamento.

Tabela 8: Descrição dos equipamentos. Fonte: O AUTOR (2009)

Especificação

Equipamento

Equipamento

Equipamento

Características

Impressora Multifuncional HP (Photosmart

2570 series)

Impressora Matricial EPSON

Roteador Linksys - wrt54g (Firmware Version:

v1.01.1)

Quantidade

1

1

1

Processador 1,80 gigahertz Intel Pentium 4

8 kilobyte primary memory cache

512 kilobyte secondary memory cache

40,02 Gigabytes Usable Hard Drive Capacity

Microcomputador

HL-DT-ST CD-RW GCE-8320B [CD-ROM

1

drive]

Unidade de disquete [Floppy drive]

Hard drive 40,03 Gigabytes

480 Megabytes Installed Memory

Windows XP Home Edition Service Pack 3

Softwares

AVG Internet Security Version 8.5.0.329

Microsoft - Office XP Professional

1

46

Especificação

Características

Quantidade

Sony Corporation VGN-FZ190N R5284818

1,80 gigahertz Intel Core2 Duo

64 kilobyte primary memory cache

Notebook

2048 kilobyte secondary memory cache

1

Hard Drive 100,03 Gigabytes

PIONEER DVD-RW [CD-ROM drive]

2038 Megabytes Installed Memory

Windows Vista Business Service Pack 1

Softwares

AVG Internet Security Version 8.0.0.223

1

Microsoft - Office XP Standard

Hewlett-Packard HP Pavilion dv2700

2,00 gigahertz Intel Core2 Duo

64 kilobyte primary memory cache

Notebook

2048 kilobyte secondary memory cache

1

Hard drive 160,04 Gigabytes

3062 Megabytes Installed Memory

Optiarc DVD RW [CD-ROM drive]

Windows Vista Business Service Pack 1

Softwares

Microsoft - Office XP Professional

AVG Internet Security Version 8.5.0.329

1

47

8

METODOLOGIA

Este trabalho foi guiado por uma metodologia através da qual foram abrangidos todos

os detalhes que definem a política de segurança criada.

No processo de elaboração de uma política de segurança foi necessário fazer uma

análise detalhada da estrutura atual da empresa, para identificar a área de atuação,

características operacionais e estrutura organizacional visando compreender o funcionamento

desta. Este levantamento já foi realizado e descrito nos capítulos anteriores.

Para que a política de segurança desenvolvida fosse adequada e viável a esta

corporação, foi realizado um mapeamento de processos, mapeamento modelo de processo de

negócio, levantamento da infra-estrutura e sua topologia, os quais são necessários para

identificar o fluxo de informações na estrutura da empresa.

Após todo o levantamento de dados, foi realizada uma análise qualitativa de riscos

sobre os escopos tecnológico, processo e físico. Através deste identificam-se e classificam-se

prioridades e pontos críticos relacionados ao fluxo e armazenamento de informações.

Para a análise de riscos, foi adotado um método qualitativo que é mais adequado a este

estudo e às características desta organização.

Para complementar a análise de riscos, foi utilizada a metodologia Business Impact

Analysis (HILES, 2002), que analisa o impacto causado no negócio por pontos críticos nos

processos de tecnologia da informação que são necessários a continuidade do negócio.

Com o resultado da análise de riscos, as ações e medidas de prevenção ou correção das

possíveis falhas detectadas, foram determinadas de acordo com a caracterização do risco.

A análise de riscos teve uma grande importância no processo de desenvolvimento da

política de segurança, pois, a partir desta foram criadas as diretrizes para o tratamento dos

riscos identificados para garantir a qualidade do resultado do trabalho.

A partir do mapeamento da empresa e a análise de riscos, uma política norteada pela

norma NBR ISO/IEC 17799 foi desenvolvida, com o intuito de abordar aspectos

imprescindíveis e aplicáveis da norma à empresa, com a ciência de que somente uma parte

das diretrizes da norma é aplicável a uma empresa de pequeno porte.

48

9

ANALISE DE RISCO DOS PROCESSOS DA EMPRESA

Para identificar as vulnerabilidades de segurança da informação na empresa, uma

análise de risco foi efetuada em cada um dos processos que estão detalhados no capítulo sete.

Inicialmente foram identificados os ativos envolvidos, as ameaças, os níveis de probabilidade,

impacto e vulnerabilidade, os riscos, os controles da norma e os controles de segurança

existentes. As informações obtidas foram tabuladas em planilhas que foram utilizadas no

desenvolvimento da política de segurança. Os níveis de probabilidade, impacto e

vulnerabilidade foram determinados através da aplicação da metodologia de análise de risco

descrita no capítulo três. Com os riscos identificados, foram selecionados os controles da

norma para tratar estes riscos e a partir destes, os procedimentos da política de segurança

foram criados.

9.1 RESULTADO DA ANALISE DE RISCO

As informações obtidas durante a análise de riscos e o resultado estão descritos nas

tabelas 9 a 15.

49

Tabela 9: Análise de risco do processo 1. Fonte: O AUTOR (2009)

Processo 1 – Fluxo de consulta do cliente

Ativo

Ameaça

Probabilidade Impacto Vulnerabilidade

SO do

notebook

Sony

Ataques externos

Baixo

Alto

Alto

Vaio

Roubo do

equipamento

Alto

Alto

Alto

Risco

Controles da norma ISO 177991

Controles

existentes

11.2.1

11.6.2

11.6.29

11.2.3

11.6.3

11.6.30

11.2.10

11.6.4

11.6.31

Perda de dados /

11.2.11

11.6.5

11.7.3

Roubo de informação /

11.5.13

11.6.7

11.7.4

Acesso não autorizado (internet / externo) /

11.5.14

11.6.8

11.7.6

Indisponibilidade do equipamento /

11.5.15

11.6.11

11.7.7

Prejuízo financeiro /

11.5.16

11.6.17

11.7.11

Inventário de serviços e vulnerabilidades

11.5.17

11.6.18

11.7.12

11.5.18

11.6.19

11.7.19

11.5.19

11.6.21

11.7.21

11.5.20

11.6.22

Perda de dados /

11.4.3

11.4.8

11.4.13

Informações da máquina /

11.4.4

11.4.9

11.8.5

Prejuízo financeiro /

11.4.5

11.4.10

11.9.5

Acesso não autorizado aos dados

11.4.7

11.4.12

11.4.3

11.4.8

11.4.13

Perda de dados /

11.4.4

11.4.9

11.8.5

Tem manutenção

Perda de informações e pedidos do cliente

11.4.5

11.4.10

11.9.5

corretiva

11.4.7

11.4.12

11.10.6

Nenhum

Nenhum

Notebook

Sony

Vaio

Quebra do

equipamento

1

Médio

Alto

Alto

A definição dos itens desta coluna encontra-se descrito no anexo 2 na página 90.

50

Ativo

Ameaça

Probabilidade Impacto Vulnerabilidade

Softwares e

arquivos do

notebook

Vírus

Médio

Médio

Médio

Sony Vaio

Risco

Controles da norma ISO 17799

11.2.1

11.6.3

11.6.31

11.2.3

11.6.4

11.7.3

11.2.10

11.6.5

11.7.4

11.2.11

11.6.7

11.7.6

11.5.13

11.6.8

11.7.7

Roubo de dados e informações /

11.5.14

11.6.11

11.7.11

Falta de usabilidade de algum serviço /

11.5.15

11.6.17

11.7.12

Comprometimento dos dados

11.5.16

11.6.18

11.7.19

11.5.17

11.6.19

11.7.21

11.5.18

11.6.21

11.7.22

11.5.19

11.6.22

11.8.5

11.5.20

11.6.29

11.6.2

11.6.30

Controles

existentes

Tem antivírus

1.1.5.25

11.5.26

Mensagens

Vírus / spam e

de e-mail

Invasão

Baixo

Médio

Médio

Roubo de dados e informações /

11.5.27

Falta de usabilidade de algum serviço

11.5.30

11.7.6

11.7.7

Antivírus e

-

-

backup uma

vez por mês

51

Tabela 10: Análise de risco do processo 2. Fonte: O AUTOR (2009)

Processo 2 – Fluxo de consulta ao fornecedor

Ativo

Ameaça

Probabilidade Impacto Vulnerabilidade

Risco

11.6.31

11.2.3

11.6.4

11.7.3

11.2.10

11.6.5

11.7.4

11.2.11

11.6.7

11.7.6

11.5.13

11.6.8

11.7.7

11.5.14

11.6.11

11.7.11

11.5.15

11.6.17

11.7.12

11.5.16

11.6.18

11.7.19

11.5.17

11.6.19

11.7.21

11.5.18

11.6.21

11.7.22

11.5.19

11.6.22

11.8.5

11.5.20

11.6.29

11.6.2

11.6.30

Perda de dados /

11.4.3

11.4.8

11.4.13

Informações da maquina /

11.4.4

11.4.9

11.8.5

Prejuízo financeiro /

11.4.5

11.4.10

11.9.5

Acesso não autorizado aos dados

11.4.7

11.4.12

11.4.3

11.4.8

11.4.13

Perda de dados /

11.4.4

11.4.9

11.8.5

Tem manutenção

Perda de informações e pedidos do cliente

11.4.5

11.4.10

11.9.5

corretiva

11.4.7

11.4.12

11.10.6

Roubo de informação /

notebook

Acesso não autorizado (internet / externo) /

Baixo

Alto

Alto

Vaio

Indisponibilidade do equipamento /

Prejuízo financeiro /

Inventário de serviços e vulnerabilidades

Roubo do

equipamento

Alto

Alto

Alto

existentes

11.6.3

SO do

Ataques externos

Controles

11.2.1

Perda de dados /

Sony

Controles da norma ISO 17799

Nenhum

Nenhum

Notebook

Sony

Vaio

Quebra do

equipamento

Médio

Alto

Alto

52

Ativo

Ameaça

Probabilidade Impacto Vulnerabilidade

Risco

11.2.1

11.6.3

11.6.31

11.2.3

11.6.4

11.7.3

11.2.10

11.6.5

11.7.4

11.2.11

11.6.7

11.7.6

11.5.13

11.6.8

11.7.7

Roubo de dados e informações /

11.5.14

11.6.11

11.7.11

Falta de usabilidade de algum serviço /

11.5.15

11.6.17

11.7.12

Comprometimento dos dados

11.5.16

11.6.18

11.7.19

11.5.17

11.6.19

11.7.21

11.5.18

11.6.21

11.7.22

11.5.19

11.6.22

11.8.5

11.5.20

11.6.29

11.6.2

11.6.30

Softwares e

arquivos do

notebook

Vírus

Médio

Médio

Médio

Sony

Controles da norma ISO 17799

Vaio

Controles

existentes

Tem antivírus

11.5.25

11.5.26

Mensagens

Vírus / spam e

de e-mail

Invasão

Baixo

Médio

Médio

Roubo de dados e informações /

11.5.27

Falta de usabilidade de algum serviço

11.5.30

11.7.6

11.7.7

Antivírus e

-

-

backup uma vez

por mês

53

Tabela 11: Análise de risco do processo 3. Fonte: O AUTOR (2009)

Processo 3 – Fluxo de análise da consulta pelo cliente

Ativo

Ameaça

Probabilidade Impacto Vulnerabilidade

Risco

11.2.3

11.6.4

11.6.31

11.2.10

11.6.5

11.7.3

11.2.11

11.6.7

11.7.4

11.5.13

11.6.8

11.7.6

11.5.14

11.6.11

11.7.7

11.5.15

11.6.17

11.7.11

11.5.16

11.6.18

11.7.12

11.5.17

11.6.19

11.7.19

11.5.18

11.6.21

11.7.21

11.5.19

11.6.22

11.7.22

11.5.20

11.6.29

11.8.5

11.6.2

11.6.30

Perda de dados /

11.4.3

11.4.8

11.4.13

Informações da maquina /

11.4.4

11.4.9

11.8.5

Prejuízo financeiro /

11.4.5

11.4.10

11.9.5

Acesso não autorizado aos dados

11.4.7

11.4.12

11.4.3

11.4.8

11.4.13

Perda de dados /

11.4.4

11.4.9

11.8.5

Tem manutenção

Perda de informações e pedidos do cliente

11.4.5

11.4.10

11.9.5

corretiva

11.4.7

11.4.12

11.10.6

Roubo de informação /

notebook

Acesso não autorizado (internet / externo) /

Baixo

Alto

Alto

Vaio

Indisponibilidade do equipamento /

Prejuízo financeiro /

Inventário de serviços e vulnerabilidades

Roubo do

equipamento

Alto

Alto

Alto

existentes

11.6.3