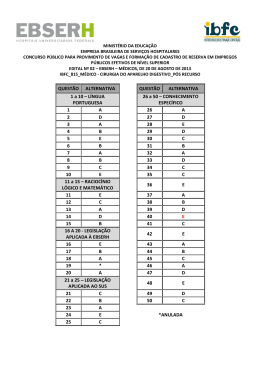

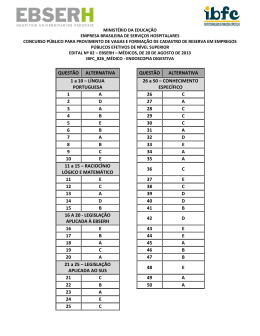

PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV MÓDULO DE QUESTÕES 1/3 INFORMÁTICA Redes, Internet, Correio Eletrônico, Navegação, Nuvem, Segurança e Backup 01 - 2015/CEPERJ - Prefeitura de Saquarema – RJ Assistente Administrativo No que diz respeito à segurança de equipamentos, de sistemas, em redes e na internet, o termo firewall possui o seguinte significado: a) software de ataque às redes de computadores, empregado por hackers e crackers. b) sistema alternativo de energia para proteção de equipamentos de informática na internet. c) recurso empregado em redes de computadores que tem por objetivo evitar acessos não autorizados. d) método empregado na execução de cópias de segurança para garantir a integridade da informação. e) serviço virtual de computação em nuvem para armazenamento de pastas e arquivos. 02 - 2015/CEPERJ - Prefeitura de Saquarema – RJ Assistente Administrativo Ao utilizar o browser Google Chrome em um microcomputador com sistema operacional Windows 8.1 BR, um internauta acessa o site da Prefeitura Municipal de Saquarema e deseja imprimir a página visualizada. Para isso, executou um atalho de teclado que mostrou a janela abaixo, ou semelhante a esta, na tela. Nessa janela, clicou no botão . O atalho de teclado que mostrou a janela acima é: a) Ctrl + P. b) Alt + P. c) Shift + P. d) Alt + I. e) Ctrl + I. 03 - 2015/CEPERJ - Prefeitura de Saquarema – RJ Assistente Administrativo Mensagens de correio eletrônico recebidas da internet são armazenadas no software Thunderbird Mozilla em um recurso conhecido por Caixa de: a) Saída. b) Entrada. c) Mensagens. d) Enviados. e) Lidos. Pág. 1 04 - 2015/IBFC - CEP 28 - Assistente Administrativo Quanto aos programas de correio eletrônico, analise as afirmativas abaixo, dê valores Verdadeiro (V) ou Falso (F) e assinale a alternativa que apresenta a seqüência correta (de cima para baixo): ( ) Outlook Express armazena os e-mails dos usuários em cloud storage. ( ) Mozilla Thunderbird é integrado ao programa de navegação Mozilla Firefox. a) F -F b) V -F c) F -V d) V -V 05 - 2015/IBFC - CEP 28 - Assistente Administrativo A versão do Microsoft Office que inclui o Word, PowerPoint e o Excel no formato de serviço na nuvem (Cloud Computing) é denominada, pela própria Microsoft, como: a) Microsoft Office Real-Time b) Microsoft Cloud c) Microsoft Office 365 d) Office Cloud 06 - 2015/IBFC - CEP 28 - Assistente Administrativo No Centro de Estudos, Resposta e Tratamento de Incidente de Segurança no Brasil (www.cert.br/) “Cartilha de Segurança para Internet” são apresentadas as seguintes definições: I. É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. II. É um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. que correspondem respectivamente aos malwares: a) Spyware - Worm b) Rootkit - Worm c) Worm - Spyware d) Rootkit - Spyware 07 - 2015/IBFC - CEP 28 - Assistente Administrativo A Intranet possui características técnicas próprias que a diferenciam quanto a Internet. Uma dessas características técnicas que a distingue é o fato da Intranet ser: a) desenvolvida com base no protocolo TCP/IP. b) a única que possui Grupos de Discussão. c) a única que possui banda larga. d) privada e não pública Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 2 MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV Dessas senhas, a mais fraca é a: 08 - 2015/ IBFC - SAEB-BA - Técnico de Registro de Comércio Quanto à Internet e à Intranet, analise as afirmativas abaixo, dê valores Verdadeiro (V) ou Falso (F) e assinale a alternativa que apresenta a seqüência correta (de cima para baixo): ( ) Somente a Internet utiliza especificamente do protocolo TCP/l P. ( ) Tanto a Internet como a Intranet utilizam de browsers para sua navegabilidade. ( ) A Intranet é uma versão particular da Internet, podendo ou não estar conectada à mesma. a) V - V - V b) V - V - F c) v - F - V d) F - V -V e) F - F - F 09 - 2015/ IBFC - SAEB-BA - Técnico de Registro de Comércio Relacione os softwares da Microsoft da coluna da esquerda com a sua respectiva funcionalidade da coluna da direita: (1) Internet Explorer (A) Gerenciador de Arquivos (2) Windows NT (B) Browser (3) Windows Explorer (C) Sistema Operacional (4) Outlook Express (D) Correio Eletrônico a) 1B -2A-3C -4D b) 1D -2C - 3A- 4B c) 1B- 2C- 3A- 4D d) 1C -2B - 3A- 4D e) 1B- 2C-3D-4A 10 - 2015/ IBFC - SAEB-BA - Técnico de Registro de Comércio Um dos procedimentos básicos para a realização de cópias de segurança é conhecer os principais tipos de backup. Portanto, deve-se conhecer as principais diferenças entre os backups: a) completos, incrementais e diferenciais. b) integrais, lineares e incrementais c) completos, diferenciais e matriciais. d) integrais, lineares e matriciais. e) completos, incrementais e matriciais. 11 - 2015 / FGV - TCE-SE – Médio Considere as seguintes escolhas que Maria fez para sua senha pessoal: + + TeleFoNe + + 10121978 Segredo # $ & % Telefone = Mudo = SeGREdo ! a) primeira; b) segunda; c) terceira; d) quarta; e) quinta. 12 - 2015 / FGV - TCE-SE – Médio Joana quer enviar um e-mail para um numeroso grupo de pessoas, mas não quer que seus destinatários saibam para quem esse e-mail está sendo enviado. Uma opção rápida e prática para Joana nesse caso é: a) colocar todos os destinatários como Cco; b) colocar todos os destinatários como Cc; c) enviar os e-mails um a um; d) usar pseudônimos de e-mail; e) criptografar as mensagens de e-mail. 13 - 2015 / FGV - TCE-SE – Médio No Google Chrome é possível abrir uma “nova janela anônima”. Isso significa que, quando nessas guias: a) as páginas visualizadas não serão armazenadas no histórico do navegador; b) os websites visitados não serão capazes de identificar o visitante; c) a navegação ficará totalmente oculta para os provedores de serviço de Internet; d) não será possível logar em sites que requerem senhas de acesso; e) todo tráfego de dados será realizado sob criptografia. 14 - 2015/FGV –DPE-MT – Assistente Administrativo Com relação aos aplicativos para a segurança da informação, assinale V para a afirmativa verdadeira e F para a falsa. ( ) Firewall é um recurso baseado exclusivamente em software, que se coloca entre computadores e redes, visando impedir acessos indesejados oriundos da rede. ( ) A detecção de vírus por meio de um serviço de computação em nuvem permite a identificação de arquivos maliciosos e indesejados por múltiplos mecanismos de detecção em paralelo. ( ) Antispyware é um software de segurança que tem o objetivo de detectar e remover spywares, sendo ineficaz contra os adwares. As afirmativas são, respectivamente, a) F, V e F. b) F, V e V. c) V, F e F. d) V, V e F. e) F, F e V. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV 15 - 2015/FGV - SSP-AM - Assistente Operacional Sobre arquivos criptografados e arquivos compactados, é correto afirmar que: a) a proporção entre os tamanhos do arquivo compactado e do arquivo original é sempre a mesma para qualquer tipo de arquivo; b) ao ser compactado, um arquivo deve necessariamente ser também criptografado; c) ao ser criptografado, um arquivo deve necessariamente ser também compactado; d) a proteção de arquivos por senhas é obtida por meio da criptografia; e) a proteção de arquivos por senhas é obtida por meio da compactação. 16 - 2015/FGV - SSP-AM - Assistente Operacional Analise os identificadores abaixo. I. [email protected]. II. [email protected]/z III. @yyy.com.br Pág. 3 d) as páginas visualizadas durante o acesso não serão armazenadas no histórico do navegador; e) o histórico das buscas que você realizar durante o acesso será mantido normalmente. 19 - 2015/FGV - TJ-BA - Analista Judiciário Joana quer localizar a página de formatura da sua amiga Natália Souza e Silva. Joana sabe que, na lista publicada na Internet, aparecem os nomes completos dos alunos, e tem certeza de que a lista está indexada pelo Google, pois seus amigos já realizaram outras buscas na mesma lista. O texto de busca que Joana NÃO deve usar para localizar Natália é: a) natalia souza e silva b) Natalia Souza e Silva c) natalia souza silva d) “natalia souza silva” e) Silva Souza Natalia 20 - 2015/FGV - TJ-BA - Analista Judiciário A criptografia é um dos principais mecanismos de segurança utilizado para proteger a transmissão de informações na Internet por meio de codificação que transforma um texto claro em um texto cifrado, conforme ilustrado na figura a seguir. É correto concluir que: a) somente I pode ser um endereço de e-mail; b) somente I e II podem ser endereços de e-mails; c) somente II pode ser um endereço de e-mail; d) somente III pode ser um endereço de e-mail; e) I, II e III não podem ser endereços de e-mails. 17 - 2015/FGV - SSP-AM - Assistente Operacional A Wikipedia, um famoso site da Internet, fornece o endereço https://secure.wikimedia.org/wikipedia/pt/wi ki/Página_principal para acessar e editar o conteúdo dos sites. O uso do prefixo “https:” significa que a comunicação com o site é feita de forma: a) anônima; b) segura; c) compactada; d) prioritária; e) somente leitura. 18 - 2015/FGV - SSP-AM - Assistente Operacional O navegador Chrome permite a criação de uma “Guia de Navegação Anônima”. Ao acessar páginas e serviços por meio de uma única guia assim: a) e-mails enviados durante o acesso serão tratados como anônimos, sem identificação do remetente; b) os arquivos recebidos por download durante o acesso serão apagados quando a guia for fechada; c) os favoritos que você registrar durante o acesso serão apagados quando a guia for fechada; Dentre outras finalidades, a criptografia é usada para autenticar a identidade de usuários. Para isso, o código usado para comprovar a autenticidade e a integridade de uma informação, ou seja, que ela foi realmente gerada por quem diz ter feito e que ela não foi alterada, é: a) autoridade certificadora; b) assinatura digital; c) certificado digital; d) chave mestra; e) chave simétrica. 21 - 2015 / CESPE – FUB – NÍVEL MÉDIO Julgue os próximos itens, relativos a informática. Por meio de programas de correio eletrônico denominados webmails, os usuários podem acessar suas contas a partir de computadores com acesso à Internet. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 4 MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV 22 - 2015 / CESPE – FUB – NÍVEL MÉDIO.. Julgue os próximos itens, relativos a informática. O Outlook Express é um programa de email que permite, entre outras opções, utilizar o calendário para agendar compromissos e lembretes e marcar reuniões com outros usuários. quaisquer lugares ou máquinas que tiverem acesso a esse servidor. 27 - 2015 / CESPE – FUB – SUPERIOR Julgue os itens que se seguem, referentes a Internet e segurança da informação. A função da autoridade certificadora é emitir certificado digital de usuários da Internet. 23 - 2015 / CESPE – FUB – NÍVEL MÉDIO.. Em relação ao uso da Internet e seus recursos, julgue os itens a seguir. 28 - 2015 / CESPE – FUB – SUPERIOR Julgue os itens que se seguem, referentes a Internet e segurança da informação. Certificado digital de email é uma forma de garantir que a mensagem enviada possui, em anexo, a assinatura gráfica do emissor da mensagem. O phishing é um procedimento que possibilita a obtenção de dados sigilosos de usuários da Internet, em geral, por meio de falsas mensagens de email. 24 - 2015 / CESPE – FUB – NÍVEL MÉDIO Em relação ao uso da Internet e seus recursos, julgue os itens a seguir. 29 - 2015 / CESPE – FUB – SUPERIOR.. Julgue os itens que se seguem, referentes a Internet e segurança da informação. A fim de evitar a infecção de um computador por vírus, deve-se primeiramente instalar uma versão atualizada de um antivírus, e somente depois abrir os arquivos suspeitos anexados a emails. Os navegadores de Internet, como o Internet Explorer ou o Firefox, permitem que sejam abertas quaisquer páginas que estejam no formato de arquivo denominado .http. 25 - 2015 / CESPE – FUB – SUPERIOR Com relação ao Windows, ao Microsoft Office e aos programas de correio eletrônico, julgue os itens a seguir. 30 - 2015 / CESPE – FUB – SUPERIOR Julgue os itens que se seguem, referentes a Internet e segurança da informação. Ainda que sejam utilizados diferentes sistemas operacionais, no Mozilla Thunderbird é possível importar configurações e contas de emails de outros ambientes, como, por exemplo, o Outlook e o Eudora. As cópias de segurança do ambiente Windows podem ser feitas por meio da ferramenta de assistente de backup, a qual oferece ao usuário opções de escolha de itens para serem copiados, como, por exemplo, pastas e arquivos pessoais ou, ainda, todas as informações do computador. 26 - 2015 / CESPE – FUB – SUPERIOR.. Com relação ao Windows, ao Microsoft Office e aos programas de correio eletrônico, julgue os itens a seguir. O Outlook Express dispõe de recursos que permitem manter os emails no servidor para que os usuários possam ler suas mensagens de Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV MÓDULO DE QUESTÕES 2/3 INFORMÁTICA Planilhas Eletrônicas: Excel / Calc, Editores Texto: Word/Writer e Teclas de Atalho 01 - IBFC – HEMOMINAS/2013 – Nível Médio Identifique a alternativa que NÃO apresenta gráficos típicos do Microsoft Excel 2007: a) coluna - rosca - radar. b) matriz - árvore – espiral. c) área - pizza - linha. d) bolhas - barra - superfície. 02 - IBFC – ILSL/2012 – Superior Se as células de uma planilha do Microsoft Office Excel 2007 estiverem preenchidas da seguinte forma: A1=5, A2=2, A3=1, o resultado da fórmula =A1^A2+A3 será: a) 26 c) 11 b) 25 d) 125 03 - IBFC – HEMOMINAS/2013 – Nível Médio Se tivermos na célula A2 o valor 1 obteremos na fórmula =PI()*A2+3^2 o seguinte valor: a) 37,719 ... b) 31,415 ... c) 12,141 ... d) 50,265 ... 04 - IBFC – HEMOMINAS/2013 – Nível Médio Ao colocarmos numa célula do Microsoft Excel 2007 a seguinte fórmula =DIREITA("ABCDEF";3) teremos como resultado: a) DEF. c) CDE. b) CDEF. d) ABC. 05 - IBFC – HEMOMINAS/2013 – SUPERIOR Identifique a alternativa abaixo que preencha os espaços em branco da função do Microsoft Excel 2007 com a sua sintaxe correta: CONT.SE( ______ ; ______ ) a) Critérios - intervalo. b) Intervalo - parágrafo. c) Intervalo - critérios. d) Critérios - texto. 06 - IBFC – IDECI/2013 – Superior Utiliza-se “referências absolutas” para fazer referência a célula que não devem ser alternadas quando a fórmula for copiada. Pata tanto, se uma célula tem a fórmula =C4*D9 e queremos criar uma referência absoluta para a coluna D e linha 9, devemos usar: a) D$9$. c) $D9$. b) $D$9. d) D$9. Pág. 5 07 - IBFC – ABDI/2008 – Nível Médio Que ação é realizada quando selecionamos um texto no Microsoft Word e pressionamos simultaneamente as teclas Ctrl + X e em seguida Ctrl + Z? a) primeiro o texto é colado e em seguida copiado b) primeiro o texto é copiado e depois colado c) primeiro o texto é recortado e depois é desfeito a ação anterior d) primeiro o texto é recortado e depois deletado 08 - IBFC – HEMOMINAS/2013 – Nível Médio Conforme o Ajuda do Microsoft PowerPoint 2007 este slide é parte de um modelo que armazena informações, incluindo o posicionamento de texto e de objetos em um slide, tamanhos de espaços reservados de texto e objeto, estilos de texto, planos de fundo, temas de cor, efeitos, e animação. Tecnicamente, dentro dos menus do Microsoft PowerPoint 2007, denomina-se: a) slide mestre.. c) slide mor. b) slide principal. d) slide modelo.. 09 - IBFC – HEMOMINAS/2013 – Nível Médio Para possibilitar a inserção de uma quebra de página de forma manual em um documento do Microsoft Word 2007 deve-se usar a guia: a) Layout da Página e no grupo Páginas clicar em Quebra de Página. b) Exibição e no grupo Inserção de Página clicar em Quebra. c) Página e no grupo Inserção clicar em Quebra de Páginas. d) Inserir e no grupo Páginas clicar em Quebra de Página.. 10 - IBFC - 2013 - EBSERH - Técnico em Informática Relacione abaixo os aplicativos da Microsoft (coluna da esquerda) com os respectivos aplicativos correspondentes do LibreOffice (coluna da direita): (A) MS-Word (B) MS-Excel (C) MS-Power Point (D) MSAccess (E) Base (F) Impress (G) Writer (H) Calc a) AG - BH - CF - DE b) AE - BF - CG - DH c) AG - BE - CF - DH d) AF - BH - CG - DE 11 - FGV - 2009 - MEC - Documentador A planilha a seguir foi elaborada no Open Office BrOffice.org 3.0 Calc. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 6 MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV FGV - 2009 - MEC - Documentador 14. A figura abaixo ilustra uma planilha criada no Excel 2007 BR. Foi inserida a fórmula =MED(A3:D3) na célula C5 e em C6 a expressão que determina a média aritmética dentre os contidos nas células B3 e D3. Assim, o número mostrado em C5 e a expressão inserida na célula C6 são: a) 40 e =MÉDIA(B3:D3) d) 35 e =MÉDIA(B3;D3) b) 35 e =MÉDIA(B3:D3) e) 40 e =MÉDIA(B3;D3) c) 30 e =MÉDIA(B3;D3) FGV - 2011 - TRE-PA - Técnico Judiciário 12 - Na célula C16, para somar os valores de C4 a C15, basta clicar, após selecionar de C4 a C16, num dos ícones a seguir. Foram inseridas as seguintes fórmulas: Os valores visualizados nas células D3, D4 e D5 são, respectivamente: a) 21, 0 e 14 b) 21, 3 e 14 c) 42, 0 e 14 d) 42, 3 e 524 e) 21, 3 e 524 FGV - 2011 - TRE-PA - Técnico Judiciário Assinale-o. 15. A fórmula aplicada na célula D9 foi a)=SOMARPRODUTO(C4;C5;C6;C7;C8) b) =MÉDIA(C4;C5;C6;C7;C8). c) =SOMA(C4;C5;C6;C7;C8). d) =CONT.NÚM(C4;C5;C6;C7;C8). e) =BDV(C4;C5;C6;C7;C8). FGV - 2010 - CAERN - Agente Administrativo 13 - A planilha abaixo foi criada no Excel, em sua configuração padrão. FGV - 2008 - Senado Federal - Policial Legislativo Federal 16. Um usuário do Excel 2000/XP está montando uma planilha e digitou os números 2 em B3, 9 em C3, 13 em D3 e 7 em E3. Inseriu as fórmulas =SOMA(B3;D3) na célula G3, =MULT(C3;E3) na célula G4 e =MOD(G4;6) na célula G5. Os conteúdos das células G3, G4 e G5 são, respectivamente: a) 24, 14 e 2. d) 15, 14 e 2. b) 15, 63 e 3. e) 24, 63 e 3. c) 24, 63 e 2. FGV - 2013 - FBN - Auxiliar de Documentação - II 17. Observe a figura a seguir, que representa uma planilha criada no Excel 2007 BR. Ao selecionar as células indicadas na imagem e clicar em a) 7. b) 1. , o que aparecerá em B7? c) 21. d) 720. e) 336. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 7 MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV 21 - 2015 / CESPE – FUB – NÍVEL MÉDIO Julgue os próximos itens, relativos a informática. A alça de preenchimento do Excel pode ser utilizada para selecionar células com as quais se deseja realizar algum tipo de operação. Na planilha, em D9 foi inserida uma expressão que indica o maior número entre todos no intervalo de B3 a B7. Assinale a alternativa que indica as expressões que foram inseridas em D9. a) =MAIOR(B3:B7) e =MÁXIMO(B3:B7;1) b) =MAIOR(B3:B7; 1) e =MÁXIMO(B3:B7) c) =MAIOR(B3&B7; 1) e =MÁXlMO(B3&B7) d) =MAIOR(B3&B7) e =MÁXIMO(B3&B7; 1) e) = A2 + 20 FGV - 2013 - FBN - Assistente Técnico Administrativo 18. No Word 2007 BR, a execução de um atalho de teclado resulta na exibição de uma janela de diálogo que tem por objetivo permitir a substituição de uma palavra por outra, enquanto um outro atalho é usado tendo por significado colar. Esses atalhos de teclado são, respectivamente, a) Ctrl + U e Ctrl + V b) Ctrl + S e Ctrl + C c) Ctrl + S e Ctrl + V d) Ctrl + U e Ctrl + C FGV - 2013 - FBN - Assistente Administrativo 19. No Word 2010 BR, os ícones empregados, respectivamente, com os objetivos de a) aumentar fonte e aplicar subscrito. b) aumentar fonte e aplicar sobrescrito. c) reduzir fonte e aplicar sobrescrito. d) reduzir fonte e aplicar subscrito. são FGV - 2010 - DETRAN-RN - Assessor Técnico – Adm. de Rede 20. No Microsoft Word 2003 (configuração padrão), o recurso “Mala direta” usado para a criação cartas modelo, etiquetas para correspondência e envelopes em massa a partir de uma lista de endereços existente, pode ser localizado no caminho: a) Menu Exibir – Cartas e correspondências – Mala direta. b) Menu Inserir – Cartas e correspondências – Assistente de Mala direta. c) Menu Formatar – Cartas e correspondências – Mala direta. d) Menu Ferramentas – Cartas e correspondências – Mala direta. e) Menu Arquivo – Cartas e correspondências – Assistente de Mala direta. 22 - 2015 / CESPE – FUB – SUPERIOR.. Com relação ao Windows, ao Microsoft Office e aos programas de correio eletrônico, julgue os itens a seguir. No MS Excel, o procedimento denominado referência absoluta possibilita que, ao se copiar, na planilha, a fórmula de uma célula para outra célula, o programa ajuste automaticamente a fórmula para que ela se adapte à nova célula. 23 - 2015 / CESPE – TRE-GO – TÉCNICO JUDICIÁRIO A respeito da edição de textos e planilhas, julgue o seguinte item. Além de permitir a abertura de arquivos .doc e sua conversão para o formato .pdf, o Microsoft Word 2013 é compatível com arquivos em formato .odt (OpenDocument Text). 24 - 2015 / CESPE – TCU – Técnico Federal de Controle Externo.. A respeito dos sistemas operacionais Linux e Windows, do Microsoft PowerPoint 2013 e de redes de computadores, julgue o item a seguir. Para que o Modo de Exibição do Apresentador do PowerPoint 2013 seja utilizado, é necessário o uso de, no mínimo, dois monitores: um para que o apresentador tenha a visão do eslaide atual e outro para que ele visualize o próximo eslaide a ser mostrado ao público. 25 - 2015/CESPE – MEC - Conhecimentos Básicos Acerca do sistema operacional Windows 8.1 e do editor de texto BrOffice Writer, julgue o item a seguir.. Caso um usuário deseje salvar um arquivo como modelo de texto do BrOffice Writer, o arquivo será criado com a extensão ODF. 26 - 2015/CESPE – MEC - Conhecimentos Básicos Acerca do sistema operacional Windows 8.1 e do editor de texto BrOffice Writer, julgue o item a seguir. Para inserir, no BrOffice Writer, bordas em um documento, é correto adotar o seguinte procedimento: clicar o menu Inserir e, na lista disponibilizada, clicar a opção Bordas. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 8 MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV 27 - 2015/CESPE – MPOG - Conhecimentos Básicos 29 - 2015/CESPE – MPOG - Conhecimentos Básicos A figura acima ilustra uma janela do Word 2010 em um computador com o sistema operacional Windows 7, na qual foi aberto o documento Dicas do Word 2010. Com relação a essa figura e ao programa Word 2010, julgue o próximo item. O Word 2010 tem vários modos de exibição, e o documento em questão está aberto no modo de exibição Layout de Impressão. 28 - 2015/CESPE – MPOG - Conhecimentos Básicos A figura acima ilustra uma pasta de trabalho aberta em uma janela do programa Excel 2010, em um computador com o sistema operacional Windows7. A respeito dessa figura e do Excel 2010, julgue o item que se segue. O resultado apresentado na célula G3 pode ter sido obtido mediante a execução da seguinte seqüência de operações: selecionar a célula G3; digitar a fórmula =SE(E3<$E$12;$G$11;SE(E3<$E$13;$G$12;$G$13)); pressionar a tecla A figura acima ilustra uma janela do Word 2010 em um computador com o sistema operacional Windows 7, na qual foi aberto o documento Dicas do Word 2010. Com relação a essa figura e ao programa Word 2010, julgue o próximo item.. Na situação mostrada, se o documento denominado Dicas do Word 2010 tiver sido o único aberto no programa Word, ao se clicar no botão no canto superior direito da janela, esse documento será fechado e o Word permanecerá aberto. . 30 - 2015/CESPE – MPOG - Conhecimentos Básicos A figura acima (Questão 29) ilustra uma pasta de trabalho aberta em uma janela do programa Excel 2010, em um computador com o sistema operacional Windows 7. A respeito dessa figura e do Excel 2010, julgue o item que se segue Os valores contidos nas células de E3 a E8 podem ter sido obtidos mediante a execução do seguinte procedimento: clicar na célula E3; digitar =MÉDIA(B3:D3); teclar ; clicar na célula E3; arrastar o canto inferior direito da célula E3 até a célula E8. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA Pág. 9 maneira organizada, para que eles possam ser encontrados mais tarde. MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV MÓDULO DE QUESTÕES 3/3 INFORMÁTICA Este processo é chamado de: a) segmentação c) desfragmentação b) Formatação d) compactação Software, Software Livre, Hardware, Windows XP/7/8, Linux, Arquivos 01 - 2015 / FGV - TCE-SE – Médio No MS Windows 7, o menu mostrado a seguir permite que uma impressora seja escolhida como a impressora padrão. 05 - IBFC – ABDI/2008 – Nível Médio A Unidade Lógica e Aritmética é um componente do microcomputador responsável pelas operações matemáticas que é localizado: a) no processador c) no disco rígido b) na memória d) na unidade de CD-ROM 06 - IBFC - HEMOMINAS/2013 – SUPERIOR No Windows XP, ao renomear uma série de arquivos selecionados, foi dado o nome Aniversario. Os outros arquivos da série serão denominados: a) Aniversario 1, Aniversario 2 e assim por diante. b) Aniversario (1), Aniversario (2) e assim por diante. c) Aniversario-1, Aniversario-2 e assim por diante. d) Aniversario.1, Aniversario.2 e assim por diante. Esse menu é alcançado por meio do: a) Browser; b) Gerenciador de Tarefas; c) Painel de Controle; d) Windows Explorer; e) Windows Media Center, 02 - 2014/FGV - Prefeitura de Florianópolis – SC Administrador Numa conexão de rede com velocidade nominal de 12Mbps, operando a plena capacidade, você transmite, a cada minuto, o equivalente a um trecho corrido em português com aproximadamente: a) 1,5 milhão de caracteres; b) 4,5 milhões de caracteres; c) 9 milhões de caracteres; d) 45 milhões de caracteres; e) 90 milhões de caracteres. 03- IBFC – ABDI/2008 – Nível Médio Identifique na relação abaixo qual elemento que NÃO pode ser considerado como Hardware: a) barramento b) sistema operacional c) modem d) memória 04 - IBFC – ABDI/2008 – Nível Médio Para que o sistema operacional seja capaz de gravar e ler dados no disco rígido, é preciso que antes sejam criadas estruturas que permitam gravar os dados de 07 - IBFC – HEMOMINAS/2013 – SUPERIOR quanto as duas afirmações abaixo sobre a Lixeira, no Windows Vista, pode-se afirmar que: (I) Para esvaziar a Lixeira, sem abri-la, clicar com o botão direito do mouse em Lixeira e clicar em Esvaziar Lixeira. (II) Para excluir permanentemente um arquivo do computador sem antes enviá-lo para a Lixeira, clicar nesse arquivo e pressionar as teclas SHIFT+DELETE. a) As duas afirmações estão corretas. b) Somente a primeira afirmação está correta. c) Somente a segunda afirmação esta correta. d) As duas afirmações não estão corretas. 08 - IBFC – IDECI/2013 – Superior Após a instalação do suplemento Salvar como PDF ou XPS para o 2007 Microsoft Office System, pode-se gravar arquivos em PDF dos seguintes aplicativos: a) Word 2007, Excel 2007 e PowerPoint 2007. b) Somente do Word 2007 e Excel 2007. c) Somente o Word 2007 e PowerPoint 2007. d) Somente o PowerPoint 2007 e Excel 2007. 09 - IBFC – IDECI/2013 – Superior Quanto aos conceitos básicos de manipulação de arquivos e pastas do Microsoft Windows identifique a alternativa abaixo que esteja INCORRETA: a) Uma pasta eventualmente pode ficar vazia. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected] PROFESSOR (A): LUCIANO ANTUNES DISCIPLINA: INFORMÁTICA MÓDULO QUESTÕES: CEPERJ, IBFC, CESPE e FGV b) Uma das pastas comuns que o próprio Windows cria automaticamente é a pasta ‘Meus Documentos’. c) O Windows utiliza ícones para representar e identificar o tipo de um arquivo. d) Não se pode criar uma pasta dentro de outra pasta. 10 - IBFC – ILSL/2012 – Superior No Sistema Operacional Windows 7 quando o conteúdo a ser transferido é eliminado de seu local de origem é porque foi utilizado o procedimento de: a) copiar e colar. b) copiar, colar e renomear. c) recortar e colar. d) copiar, colar e desfazer. 11 - 2015 / CESPE – FUB – NÍVEL MÉDIO.. Julgue os próximos itens, relativos a informática. O Windows é um sistema operacional que, ao ser instalado em uma máquina, permite que apenas um único usuário da máquina consiga acessar, com segurança, seus arquivos e pastas. 12 - 2015 / CESPE – FUB – NÍVEL MÉDIO.. Em relação ao uso da Internet e seus recursos, julgue os itens a seguir. Manter a cópia de arquivos em um pendrive é uma forma de garantir a segurança dos dados, uma vez que essa medida também garante a segurança do ambiente e das configurações do usuário. 13 - 2015 / CESPE – TRE-GO – ANALISTA.. Julgue os itens a seguir, a respeito de noções de sistema operacional. No Windows 8.1, o acesso aos programas e configurações ocorre por meio de ícones existentes na área de trabalho, a partir do toque na tela nos dispositivos touch screen, uma vez que, nesse software, foram eliminados o painel de controle e o menu Iniciar. 14 - 2015 / CESPE – TRE-GO – TÉCNICO JUDICIÁRIO Julgue o item a seguir, acerca de sistemas operacionais. No Windows 8.1, com o uso do mouse, mesmo que esteja na tela Iniciar ou em um aplicativo do Windows Store, o usuário tem como acessar a barra de tarefas. Pág. 10 Julgue o item que se segue, relativos a organização e gerenciamento de informações, arquivos, pastas e programas. No Windows 7, todos os arquivos de usuários que não requeiram segurança devem estar associados a uma das bibliotecas padrão (Documentos, Músicas, Imagens e Vídeos), haja vista que não é possível criar novas bibliotecas para outras coleções. 133 - 2015 / CESPE – TRE-GO – TÉCNICO JUDICIÁRIO.. Julgue o item subsecutivo, acerca de procedimentos de segurança e educação a distância (EAD). No Linux, quando há mais de um administrador na rede, eles devem, sempre que possível, utilizar a conta root diretamente. Esse procedimento permite que os administradores tenham os privilégios mais elevados, sem restrição, para acessar o sistema e para executar aplicativos. 18 - 2015 / CESPE – TCU – Técnico Federal de Controle Externo.. A respeito dos sistemas operacionais Linux e Windows, do Microsoft PowerPoint 2013 e de redes de computadores, julgue o item a seguir. O modo avião do Windows 8.1 é um recurso que torna as comunicações do tipo sem fio inativas durante um período preestabelecido, com exceção da comunicação bluetooth. 19 - 2015 / CESPE – TCU – Técnico Federal de Controle Externo A respeito dos sistemas operacionais Linux e Windows, do Microsoft PowerPoint 2013 e de redes de computadores, julgue o item a seguir. No console de uma distribuição qualquer do Linux, como, por exemplo, o Ubuntu, é possível cancelar um comando em execução a partir do uso da combinação das teclas . 20 - 2015 / CESPE – TCU – Técnico Federal de Controle Externo Julgue o item que se segue , relativo ao gerenciamento de arquivos e pastas e à segurança da informação. No Windows 8.1, arquivos com o mesmo nome, mas com extensões diferentes, podem ser armazenados na mesma pasta, como, por exemplo, c:\pessoal\Cargos_TCU.docx e c:\pessoal\Cargos_TCU.xlsx. 15 - 2015 / CESPE – TRE-GO – TÉCNICO JUDICIÁRIO.. Informática Meu site: www.proflucianoantunes.com.br PROFESSOR LUCIANO ANTUNES [email protected]

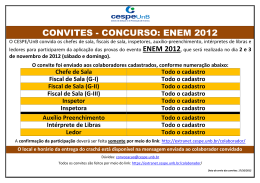

Download