Copyright © Cristiane Pereira

www.modulo.com

UNIVERSIDADE DE BRASÍLIA

FUNDAÇÃO DE ESTUDOS E PESQUISAS EM ADMINISTRAÇÃO

CENTRO DE TECNOLOGIA DE SOFTWARE DE BRASÍLIA

IMPLEMENTAÇÃO DE POLÍTICAS E PROCEDIMENTOS DE SEGURANÇA EM AMBIENTE

INTERNET

por

CRISTIANE SANTOS PEREIRA

Brasília

2000

Copyright © Cristiane Pereira

www.modulo.com

UNIVERSIDADE DE BRASÍLIA

FUNDAÇÃO DE ESTUDOS E PESQUISAS EM ADMINISTRAÇÃO

CENTRO DE TECNOLOGIA DE SOFTWARE DE BRASÍLIA

IMPLEMENTAÇÃO DE POLÍTICAS E PROCEDIMENTOS DE SEGURANÇA EM AMBIENTE

INTERNET

por

CRISTIANE SANTOS PEREIRA

Trabalho de conclusão de Curso apresentado à

Universidade de Brasília – Fundação de Estudos e

Pesquisas em Administração – FEPAD e Centro de

Tecnologia de Software de Brasília – TECSOFT em

cumprimento às exigências para a certificação no curso de

Pós-Graduação latu sensu em Gestão da Tecnologia da

Informação.

Brasília

2000

Copyright © Cristiane Pereira

www.modulo.com

A meu querido pai que não se encontra fisicamente conosco

mais nesta terra,

A minha mãe pelo amor

A minha irmã pela torcida

DEDICO

Copyright © Cristiane Pereira

www.modulo.com

A minha mãe por toda a força e dedicação

Aos meus amigos de curso e trabalho Humberto Dias, Keny

Villela, Antônio Teles, Magno Ribeiro e Alexandre Vargas.

AGRADEÇO

Copyright © Cristiane Pereira

www.modulo.com

RESUMO

O processo de Segurança da Informação na organização envolve aspectos técnicos, humanos e

organizacionais, sendo fundamental a definição e existência de uma Política de Segurança da

Informação para proteção das informações. Somente uma Política de Segurança ajustada as

características da organização, apoiada em um Plano de Cultura de Segurança e uma estrutura de

Gerência de Segurança, pode permitir a identificação das vulnerabilidades e ações pró-ativas para a

proteção das informações.

Este trabalho é um guia para Implementação de Políticas de Segurança em Ambiente Internet.

Serão levantados pontos de atenção e definidos seus relacionamentos com o ambiente de comunicação

de dados disponibilizados. A eficiência e eficácia do Plano de Segurança dependerá diretamente do nível

de detalhamento e entendimento dessas relações.

Serão englobados os vários aspectos da Segurança da Informação e que possuam uma boa

aderência às praticas necessárias à sua implantação e acompanhamento. Permitirá a identificação das

necessidades técnicas, administrativas e culturais para construção de um cenário, onde os conceitos de

disponibilidade, confidencialidade, integridade e autenticidade da informação possam ser mensurados.

Além disso, garantirá tomadas de decisões para os níveis de segurança adequados ao perfil da

organização.

Copyright © Cristiane Pereira

www.modulo.com

SUMÁRIO

INTRODUÇÃO __________________________________________________________________________ 8

ESTABELECENDO A POLÍTICA OFICIAL DO SITE ___________________________________________ 9

A ORGANIZAÇÃO: _____________________________________________________________________ 9

O PRIMEIRO PASSO ___________________________________________________________________ 9

PRINCIPIOS DE SEGURANÇA DA INFORMAÇÃO _________________________________________ 10

OUTROS SERVIÇOS: _______________________________________________________________ 11

QUEM FAZ A POLÍTICA?_______________________________________________________________ 11

QUEM É ENVOLVIDO? ________________________________________________________________ 11

AVALIAÇÃO DE RISCOS_______________________________________________________________ 12

Algumas possibilidades de ameaças: _____________________________________________________ 14

TÉCNICAS EMPREGADAS POR INVASORES DE SISTEMAS _________________________________ 15

FORMAS DE MELHORAR A SEGURANÇA:_______________________________________________ 16

POLÍTICA DE SEGURANÇA ______________________________________________________________ 18

DESENVOLVIMENTO DE UMA POLÍTICA DE SEGURANÇA: ________________________________ 19

SITUAÇÕES DE INSEGURANÇA ________________________________________________________ 19

OS PREJUÍZOS ______________________________________________________________________ 23

Mecanismos de Segurança: _____________________________________________________________ 27

Criptografia: __________________________________________________________________________ 27

Rótulos de Segurança: _________________________________________________________________ 31

QUESTÕES QUE PRECISAM SER RESPONDIDAS SOBRE UMA POLÍTICA DE SEGURANÇA: __ 32

CASOS DE SEGURANÇA E INSEGURANÇA (EXEMPLOS) _________________________________ 36

BACKUP_____________________________________________________________________________ 41

O QUE ACONTECE QUANDO A POLÍTICA É VIOLADA _____________________________________

INCIDENTES DE SEGURANÇA:_______________________________________________________

PROTEGER E PROSSEGUIR: ________________________________________________________

PERSEGUIR E PROCESSAR_________________________________________________________

MONITORAMENTO E CONTROLE DE SEGURANÇA EFICAZES___________________________

PUBLICANDO A POLÍTICA ___________________________________________________________

43

44

44

45

46

46

ESTABELECENDO PROCEDIMENTOS DE SEGURANÇA ____________________________________ 47

A POLÍTICA DE SEGURANÇA DEFINE O QUE PRECISA SER PROTEGIDO___________________ 47

IDENTIFICANDO POSSÍVEIS PROBLEMAS ______________________________________________ 47

ESCOLHENDO FORMAS DE CONTROLE PARA PROTEGER OS BENS ______________________ 48

USAR MÚLTIPLAS ESTRATÉGIAS ____________________________________________________ 49

SEGURANÇA FÍSICA ________________________________________________________________ 49

Copyright © Cristiane Pereira

www.modulo.com

PROCEDIMENTOS PARA SE RECONHECER ATIVIDADES NÃO-AUTORIZADAS ______________ 49

COMUNICANDO AS POLÍTICAS DE SEGURANÇA ________________________________________ 50

EDUCANDO USUÁRIOS: ____________________________________________________________ 50

FERRAMENTAS USADAS PARA RELATAR PROBLEMAS ____________________________________ 52

AUDITORIA: _________________________________________________________________________ 52

AUDITORIAS DE SEGURANÇA EM SISTEMAS: _________________________________________ 53

PROCEDIMENTOS PARA GERÊNCIA DE CONTAS__________________________________________ 54

BIBLIOGRAFIA: ________________________________________________________________________ 57

INTRODUÇÃO

O uso cada dia maior de soluções informatizadas para as diversas áreas de serviços, gera a

necessidade da implantação de níveis de segurança compatíveis com a maior exposição dos valores e

informações.

O avanço da tecnologia computacional, migrando o antigo CPD para um sistema distribuído, a

necessidade de interligação de redes internas e externas e, principalmente, a grande revolução que a

Internet vem provocando na forma de se fazer negócios, tem feito com que as empresas passem a se

preocupar com quem pode acessar suas informações e como elas devem ficar protegidas dos ataques

internos e externos.

A segurança da informação passa a ser um assunto estratégico, que interfere na capacidade das

organizações de fazerem negócios e no valor de seus produtos no mercado.

Para que a Implementação do Plano de Segurança seja vitoriosa será necessário que as

decisões sobre pontos polêmicos sejam validadas por todos os participantes do grupo envolvido na

definição das estratégias. A responsabilidade com segurança é dever de todos e, como tal, deve ser de

conhecimento de cada funcionário da empresa.

O objetivo é implantar a proteção necessária ao negócio eletrônico entre as organizações. Ele se

baseia em atividades e processos cíclicos envolvendo análise de riscos, desenvolvimento e utilização de

recomendações de segurança nas dimensões conceitual, física, lógica e humana, implementação de

procedimentos e criação de processos de controle e auditoria, considerando sempre a avaliação de

custo e benefício. A adoção da segurança da informação pressupõe bons conjuntos de procedimentos,

bem como sua plena adoção e divulgação

Apesar de estar voltado para o ambiente Internet, este documento também pode servir de base

para implantações de estratégias de segurança em máquinas e/ou sistemas isolados. É importante

ressaltar que o foco desta apresentação não tem a finalidade servir como embasamento para

desenvolvimento (programação) de sistemas seguros.

8

ESTABELECENDO A POLÍTICA OFICIAL DO SITE

A ORGANIZAÇÃO:

O conjunto das Políticas de Segurança do Site deverá validar as expectativas da organização

com relação ao uso dos recursos computacionais e definir os procedimentos de prevenção e de resposta

a incidentes de segurança. Para que isto seja feito da maneira mais fiel possível, a responsabilidade da

organização para com os seus usuários e para com os usuários externos aos seus domínios deve estar

bem definida.

Outro ponto importante e menos óbvio é a obediência que deve ser tomada em relação a leis e

regras já anteriormente existentes. Uma organização, por maior que ela seja, estará sempre submetida a

um conjunto de regras (internas ou não) e leis de escopo mais abrangente do que suas próprias

intenções acerca de Políticas de Segurança.

Todo procedimento de segurança deve levar em consideração as duas direções possíveis. A

Política de Segurança de um Site deve se preocupar com problemas criados por um estranho e sua rede

mas não deve ignorar as ações de seus usuários em outras redes.

O PRIMEIRO PASSO

Uma vez avaliado o nível de risco, é possível então determinar os controles necessários para

reduzi-los a um nível aceitável. Os controles de segurança ajudarão a evitar:

-

Quebras de confidencialidade

-

Invasão da privacidade – pessoal e organizacional

-

Roubo de informações

-

Vandalismo ou danos a sistemas e/ou informações

-

Perdas financeiras resultantes de fraudes

9

PRINCIPIOS DE SEGURANÇA DA INFORMAÇÃO

DISPONIBILIDADE:

considera-se este princípio quando um sistema, ou ativo de informação

precisa estar disponível para satisfazer os seus requisitos ou evitar perdas financeiras.

INTEGRIDADE: considera-se este princípio quando um sistema, ou ativo de informação, contém

informação que deve ser protegida contra modificações não autorizadas, imprevistas ou até mesmo não

intencionais, incluindo ainda mecanismos que permitam a detecção de tais tipos de alteração.

Uma conexão que tenha este princípio implantado garante que as mensagens serão recebidas

como foram enviadas, sem duplicação, inserção indevida, modificação, sem reordenação ou repetições.

A destruição de dados também é tratada neste serviço. Sob outro foco, este serviço trata tanto da

modificação da mensagem como da negação de serviços.

Porque o serviço de integridade trata de ATAQUES ATIVOS, a atenção se concentra na

detecção ao invés da prevenção. Caso uma violação de integridade seja detectada, então o serviço pode

simplesmente informar esta violação, de forma que uma outra parte do software ou algum tipo de

intervenção humana seja necessária para a recuperação de tal violação. Existem mecanismos

disponíveis para a recuperação de perda de integridade de dados.

CONFIDENCIALIDADE: considera-se este princípio quando um sistema, ou ativo de informação,

necessita de proteção contra a divulgação não autorizada dos seus bens de informação.

A confidencialidade é a proteção das informações contra ATAQUES PASSIVOS e análise de

mensagens, quando em trânsito nas redes ou contra a divulgação indevida da informação, quando sob

guarda.

AUTENTICIDADE: considera-se este princípio para atestar, com exatidão, o originador do dado

ou informação, e não permitir o repúdio quanto a transmissão ou recepção do mesmo.

O serviço de autenticação se relaciona com a garantia de que a comunicação é autentica. A

função da autenticação é garantir ao receptor que a mensagem é realmente originária da fonte

informada.

Este serviço deve garantir que as duas entidades são autenticas, ou seja que são quem alegam

ser.

10

OUTROS SERVIÇOS:

Não Repúdio – Este serviço previne tanto o emissor contra a negação de uma mensagem

transmitida. Desta forma, quando uma mensagem é enviada, o receptor pode provar que de fato a

mensagem foi enviada pelo emissor em questão.

Controle de Acesso – É a habilidade de limitar ou controlar o acesso aos computadores

hospedeiros ou aplicações através dos enlaces de comunicação e do controle de acesso físico. Para tal,

cada entidade que precisa obter acesso ao recurso, deve primeiramente ser identificada, ou autenticada

e de forma que os direitos e permissões de acesso sejam atribuídos ao usuário.

QUEM FAZ A POLÍTICA?

A Política de Segurança tem que surgir da união dos esforços dos profissionais de nível técnico,

que podem quantificar o impacto que as políticas propostas acarretarão ao serem implantadas, e dos

profissionais chamados de “Decision Makers” que terão o poder de garantir a implementação dessas

políticas. Uma Política de Segurança que não é implementável ou não é aplicada não existe.

QUEM É ENVOLVIDO?

A Implementação das Políticas de Segurança envolve a todos de maneira geral. Os usuários são

responsáveis pelas seus senhas assim como os administradores de sistemas são obrigados a garantir

as regras de segurança e o perfeito funcionamento dos sistemas.

A escolha e a adesão dos profissionais certos desde o início do projeto é fundamental. Alguns

grupos importantes são: administradores de sistemas e de redes, auditores, programadores, segurança,

etc.

Cada profissional deve ter exata noção de suas responsabilidades e de sua autonomia.

Conhecendo a fundo as normas que regem a segurança do site.

11

AVALIAÇÃO DE RISCOS

Uma das maiores razões de se criar uma Política de Segurança é garantir que os esforços neste

sentido serão realmente compensadores. A análise de riscos deve determinar o que é necessário se

proteger, de quem é necessário se proteger e como se proteger.

A segurança de dados pode ser definida como a proteção de dados contra a revelação acidental

ou intencional a pessoas não autorizadas, e contra alterações não permitidas.

A segurança no universo computacional se divide em segurança lógica e segurança física,

presentes tanto em computadores stand alones (PC’s individuais) como em computadores ligados em

rede (Internet ou Rede interna).

⇒ Segurança Física:

Devemos atentar para ameaças sempre presentes, mas nem sempre lembradas: incêndios,

desabamentos, relâmpagos, alagamentos, problemas na rede elétrica, acesso indevido de pessoas ao

CPD, treinamento inadequado de funcionários, etc.

Medidas de proteção física, tais como serviços de guarda, uso de no-breaks, alarmes e

fechaduras, circuito interno de televisão e sistemas de escuta são realmente uma parte da segurança de

dados. As medidas de proteção física são freqüentemente citadas como “segurança computacional”,

visto que têm um importante papel também na prevenção dos itens citados no parágrafo acima.

O ponto-chave é que as técnicas de proteção de dados, por mais sofisticadas que sejam, não

têm serventia nenhuma se a segurança física não for garantida.

⇒ Segurança Lógica:

Esta requer um estudo maior, pois envolve investimento em compra de software de segurança

ou elaboração dos mesmos.

Deve-se estar atento aos problemas causados por vírus, acesso de bisbilhoteiros (invasores de

rede), programas de backup desatualizados ou feito de maneira inadequada, distribuição de senhas de

acesso, etc..

Um recurso muito utilizado para se proteger dos bisbilhoteiros da Internet (administrador de

sistemas) é a utilização de um programa de criptografia que embaralha o conteúdo da mensagem, de

12

modo que ela se torna incompreensível para aqueles que não sejam nem o receptor ou provedor da

mesma.

Disco de partida, disquete que possibilita colocar em funcionamento o micro no caso de um

defeito no disco rígido, é uma ferramenta disponível no Windows 95 que vem reforçar a segurança dos

dados, bem como outras ferramentas que retiram vírus de macro, protegem documentos no Word

através de senhas, etc.

Não se deve gastar com segurança valor maior do que se quer proteger.

-

Identificando os bens - inventário

Um passo na avaliação dos riscos é identificar tudo o que precisa ser protegido, gerando uma

lista de tudo o que pode ser afetado por um problema de segurança.

Uma sugestão de lista pode ter:

a) hardware: CPUs, placas, teclados, terminais, estações, PCs, impressoras, drivers de

disco, servidores, roteadores,

b) Software: programas fonte, programas objeto, programas diagnósticos, utilitários,

sistemas operacionais, programas de comunicação,

c) Dados: durante a execução, arquivados on-line, arquivados off-line, backups, logs de

auditoria, bases de dados, dados em transferência eletrônica,

d) Pessoas: usuários e pessoas que precisam devem possuir acessos para desempenhar

suas funções,

e) Documentação:

nos

programas,

hardware,

sistemas,

procedimentos

locais

de

administração,

f)

Suprimentos: papéis, formulários, mídias magnéticas, etc.

-

Identificando ameaças:

Uma vez que os bens que requerem proteção estão definidos, se faz necessária a determinação

do que é realmente uma ameaça à esses bens. As ameaças podem depois ser examinadas para

determinar que grau de prejuízo pode advir dessa quebra de segurança. Isso facilita a definir de que tipo

de ameaça está se tentando proteger um determinado bem.

13

ALGUMAS POSSIBILIDADES DE AMEAÇAS:

ACESSO NÃO-AUTORIZADO: esse tipo de ameaça é inerente a todos os sites e pode variar de

um lugar para outro. A forma mais comum é o uso por parte do hacker, de um login e password válidos

dentro da rede para que este ganhe acesso a esta. A gravidade desta invasão irá depender do tipo de

informação disponível no site.

REVELAÇÃO DE INFORMAÇÃO: ocorre quando uma informação guardada em uma máquina é

descoberta por uma pessoa não autorizada. A revelação de uma password pode ser classificada neste

tipo de ameaça.

NEGAÇÃO DE SERVIÇOS: é verificada quando um serviço deixa de ser oferecido a comunidade

como conseqüência de algum ato ilegal de uma pessoa não- autorizada. Cada site deve definir que

serviços são essenciais e qual será o impacto do não oferecimento dessas facilidades.

Deve-se preservá-lo, protegendo-o contra revelações acidentais, erros operacionais (montagem

errada de um disco magnético, por exemplo) e contra as infiltrações que podem ser de dois tipos:

⇒Infiltração deliberada: tem como objetivos principais o acesso às informações dos arquivos,

descobrir os interesses da informação dos usuários, alterar ou destruir arquivos e obter livre uso dos

recursos do sistema.

⇒Infiltração ativa: consiste desde o exame periódico dos conteúdos das cestas de lixo da área

do computador até à gravação clandestina dos dados armazenados. Isto inclui:

♦ Sapear: envolve o uso do acesso legítimo ao sistema para obtenção de informação nãoautorizada;

♦ Usar disfarce: é a prática da obtenção de identificação própria através de meios impróprios

(como a gravação clandestina) e a seguir o acesso ao sistema como um legítimo usuário.

♦ Detectar e usar alçapões: são dispositivos de hardware, limitações de software ou pontos

de entrada especialmente plantados que permitem que fonte não-autorizada tenha acesso ao

sistema.

♦ Infiltrar-se através de canais ativos de comunicações.

14

♦ Meios físicos: incluem o acesso ao sistema através de uma posição no centro de

computação, ou seja, profissionais que ocupam cargos com acesso ao CPD e deliberam as

informações a terceiros; e o roubo de veículos removíveis de armazenamento.

•

Manutenção dos serviços prestados pela empresa

•

Segurança do corpo funcional

•

Em caso de problemas: detecção das causas e origens dos problemas no menor

prazo possível, minimização das conseqüências dos mesmos, retorno às condições normais no

menor prazo, com o menor custo e com o menor trauma possível.

TÉCNICAS EMPREGADAS POR INVASORES DE SISTEMAS

Embora as empresas estejam cada vez mais preocupadas com a segurança da informação e os

investimentos na área venham aumentando, a freqüência dos ataques também vem crescendo em

proporção desigual. Para se ter uma idéia do volume desses ataques, segue uma relação de tipos de

técnicas empregadas por invasores de sistemas. (fonte: Revista INFO Exame – Soluções para a era de

Internet, ano 15. N. 173 de agosto 2000, pág.: 58).

CAVALO DE TRÓIA: ou trojan, é um programa disfarçado que executa alguma tarefa maligna.

Um exemplo: o usuário roda um joguinho que conseguiu na Internet. O joguinho secretamente instala o

cavalo-de-tróia, que abre uma porta TCP do micro para a invasão. Alguns trojans populares são NetBus,

Back Orifice e Sub7. Há também cavalo de Tróia dedicado a roubar senhas e outros dados sigilosos.

QUEBRA DE SENHA: o quebrador, ou cracker, de senha é um programa usado pelo hacker para

descobrir uma senha do sistema. O método mais comum consiste em testar sucessivamente as palavras

de um dicionário até encontrar a senha correta.

DENIAL OF SERVICE (DOS): ataque que consiste

em sobrecarregar um servidor com uma

quantidade excessiva de solicitações de serviços. Há muitas variantes, como os ataques distribuídos de

negação de serviço (DdoS), que paralisaram sites como CNN, Yahoo! e ZD Net em fevereiro de 2000.

Nessa variante, o agressor invade muitos computadores e instala neles um software Zumbi, como o

Tribal Flood Network ou o Trinoo. Quando recebem a ordem para iniciar o ataque, os zumbis

bombardeiam o servidor-alvo, tirando-o do ar.

MAIL BOMB: é a técnica de inundar um computador com mensagens eletrônicas. Em geral, o

agressor usa um script para gerar um fluxo contínuo de mensagens e abarrotar a caixa postal de

alguém. A sobrecarga tende a provocar negação de serviço no servidor de e-mail.

15

PHREAKING: é o uso indevido de linhas telefônicas, fixas e celulares. No passado, os phreakers

empregavam gravadores de fita e outros dispositivos para produzir sinais de controle e enganar o

sistema de telefonia. Conforme as companhias telefônicas foram reforçando a segurança, as técnicas

tornaram-se mais complexas. Hoje o phreaking é um atividade elaborada, que poucos hackers dominam.

SCANNERS DE PORTAS: os scanners são programas que buscam portas TCP abertas por

onde pode ser feita uma invasão. Para que a varredura não seja percebida pela vítima, alguns scanners

testam as portas de um computador durante muitos dias, em horários aleatórios.

SMURF: é outro tipo de ataque de negação de serviço. O agressor envia uma rápida seqüência

de solicitações de Ping (um teste para verificar se um servidor da Internet está acessível) para um

endereço de broadcast. Usando spoofing, o cracker faz com que o servidor de broadcast encaminhe as

respostas não para o seu endereço, mas para o da vítima. Assim, o computador-alvo é inundado pelo

Ping.

SNIFFING: é um programa ou dispositivo que analisa o tráfego na rede. Sniffers são úteis para

gerenciamento de redes. Mas nas mãos dos hackers permitem roubar senhas e outras informações

sigilosas.

SPOOFING: é a técnica de se fazer passar por outro computador da rede para conseguir acesso

a um sistema. Há muitas variantes, como o spoofing de IP. Para executá-lo, o invasor usa um programa

que altera o cabeçalho dos pacotes IP de modo que pareçam estar vindo de outra máquina.

FORMAS DE MELHORAR A SEGURANÇA:

Os caminhos para alcançar estes objetivos são bastante claros:

•

Detecção e análise dos pontos vulneráveis

•

Criação de políticas de segurança (técnicas de segurança incluem aspectos do

hardware computacional, rotinas programadas e procedimentos manuais, bem como os meios

físicos usuais de segurança local e segurança de pessoal, fechaduras, chaves e distintivos)

•

Execução das políticas de segurança

•

Acompanhamento

•

Avaliação dos resultados contra os objetivos traçados

16

•

Correção de objetivos e políticas

•

Gerencia de acesso

Gerencia de acesso, ou controle de acesso, trata da prevenção para que usuários não

autorizados obtenham serviços do sistema computacional ou obtenham acesso aos arquivos. Este

controle é um pouco mais complicado quando se trata de rede, já que qualquer um pode se passar

por usuário autorizado, daí a importância do uso de técnicas de segurança, como senhas ou

identificação por cartões magnéticos.

Este plano de segurança deve considerar os seguintes fatores:

1) Conteúdo das informações:

Se refere à sensibilidade dos programas e dados que possam exigir uma das seguintes coisas:

nenhuma providência sobre segurança de dados, restrições normais a necessidades de conhecimento,

ou preocupações extensas para evitar revelação.

2) Ambiente:

Refere-se aos usuários e aos métodos pelos quais eles têm acesso ao sistema.

3) Comunicações:

Referem-se ao uso das facilidades das comunicações de dados, que podem ser no local do

computador, podem ser uma rede privada ou pode ser uma rede pública.

4) Facilidades de sistema:

Referem-se a serviços previstos pelo sistema computacional que podem incluir, no mínimo,

funções especializadas, solução de problema interativo, apoio remoto de programação e um sistema

total de informação.

Basicamente, deve ser criado um Plano de Segurança (como evitar problemas) e um Plano de

Contingência (o que fazer em caso de problemas).

É oportuno frisar que segurança absoluta não existe - ninguém é imune a ataques nucleares,

colisões com cometas ou asteróides, epidemias mortais, seqüestro ou guerras.

Trata-se de descobrir os pontos vulneráveis, avaliar os riscos, tomar as providências adequadas

e investir o necessário para ter uma segurança homogênea e suficiente. Se sua empresa fatura R$

17

50.000,00 por mês você não pode ter a mesma segurança que uma empresa que fature 1 ou 2 milhões

mensais. Sempre existirão riscos. O que não se pode admitir é o descaso com a segurança.

Deve-se perguntar:

•

Proteger O QUE?

•

Proteger DE QUEM?

•

Proteger A QUE CUSTOS?

•

Proteger COM QUE RISCOS?

O axioma da segurança é bastante conhecido de todos, mas é verdadeiro:

"Uma corrente não é mais forte do que o seu elo mais fraco" (autor desconhecido)

POLÍTICA DE SEGURANÇA

Uma política de segurança é um conjunto de regras e práticas que regulam como uma

organização gerencia, protege e distribui suas informações e recursos.

A política de segurança deve incluir regras detalhadas, definindo como as informações e os

recursos da organização devem ser manipulados. Deve definir, também, o que é e o que não é permitido

em termos de segurança, durante a operação de um dado sistema.

Existem dois tipos de políticas:

Política baseada em regras: as regras deste tipo de política utilizam os rótulos dos recursos e

processos para determinar o tipo de acesso que pode ser efetuado. No caso de uma rede de

computadores, os dispositivos que implementam os canais de comunicação, quando é permitido

transmitir dados nesses canais, etc.

Política baseada em segurança: o objetivo deste tipo de política é permitir a implementação de

um esquema de controle de acesso que possibilite especificar o que cada indivíduo pode ler, modificar

ou usar para desempenhar suas funções na organização.

18

DESENVOLVIMENTO DE UMA POLÍTICA DE SEGURANÇA:

-

Pesquisar o conteúdo que terá a política;

-

Minutar o texto que descreve a política;

-

Obter a aprovação do altos escalões da administração da organização;

-

Disseminar a política de segurança em todos os escalões da organização.

SITUAÇÕES DE INSEGURANÇA

As ameaças podem ser oriundas das seguintes situações de insegurança:

Catástrofes:

•

Incêndio acidental ou intencional.

•

Alagamento por inundação de porões ou salas com risco potencial, por vazamento

dos encanamentos ou por goteiras.

•

Explosão intencional ou provocada por vazamento de gás (em butijões ou

encanado).

•

Desabamento parcial ou total do prédio.

•

Impacto de escombros da cobertura (teto de gesso, forração ou telhado).

Grande sobrecarga na rede elétrica ou relâmpagos que causam queima total de

equipamentos

•

Terremotos, que normalmente provocam uma combinação dos itens acima.

•

Guerras - com conseqüências imprevisíveis.

19

Problemas ambientais

•

Variações térmicas - excesso de calor causa travamentos e destrói mídias; excesso

de frio congela fisicamente dispositivos mecânicos, como discos rígidos.

•

Umidade - inimigo potencial de todas as mídias magnéticas.

•

Poeira depositada nas cabeças de leitura e gravação dos drivers, pode destruir

fisicamente um disquete ou uma fita.

•

Radiações - além de causarem danos às pessoas, podem provocar problemas

diversos em computadores.

•

Ruído - causa estresse nos funcionários.

•

Vapores e gases corrosivos - em qualquer incêndio, bastam 100ºC para transformar

a água cristalizada nas paredes em vapor, que destrói mídias e componentes.

•

Fumaça - a fumaça do cigarro deposita uma camada de componentes químicos nas

cabeças de leitura e gravação dos drives, que pode inviabilizar a utilização de disquetes e fitas;

fumaça de incêndios próximos é muito mais perigosa.

•

Magnetismo - grande inimigo das mídias magnéticas, pode desgravar disquetes, fitas

e discos rígidos.

•

Trepidação - pode afrouxar placas e componentes em geral, além de destruir discos

rígidos.

Supressão de serviços

•

Falha de energia elétrica - grande risco potencial, à medida que paralisa totalmente

todas as funções relacionadas à informática.

•

Queda nas comunicações - grande risco potencial, pois isola o site do resto do

mundo; risco de perda de dados.

•

Pane nos equipamentos - problema bastante comum, resolvido com backup de

informações e de hardware.

•

Pane na rede - isola um ou mais computadores de um mesmo site; risco potencial de

perda de dados.

20

•

Problemas nos sistemas operacionais - risco potencialmente explosivo, pois podem

comprometer a integridade de todos os dados do sistema e até mesmo inviabilizar a operação;

eliminam a confiança da equipe.

•

Problemas nos sistemas corporativos - grande risco, causam grande transtorno e

perdas de dados.

•

Parada de sistema - igualmente um grande risco.

Comportamento anti-social

•

Paralisações e greves - problema contornável se houver condução política

adequada.

•

Piquetes - risco maior do que as paralisações. Exigem negociações mais complexas.

•

Invasões - altíssimo risco de destruição acidental ou intencional.

•

Hacker - indivíduo que conhece profundamente um computador e um sistema

operacional e invade o site sem finalidade destrutiva.

•

Alcoolismo e drogas - risco de comportamento anômalo de funcionários, com

conseqüências imprevisíveis.

•

Disputas exacerbadas - entre pessoas podem levar à sabotagem e alteração ou

destruição de dados ou de cópias de segurança.

•

Falta de espírito de equipe - falta de coordenação, onde cada funcionário trabalha

individualmente; risco de omissão ou duplicação de procedimentos.

•

Inveja pessoal/profissional - podem levar um profissional a alterar ou destruir dados

de outro funcionário.

•

Rixas entre funcionários, setores, gerências, diretorias - mesmo caso do item

anterior, porém de conseqüências mais intensas.

Ação criminosa:

•

Furtos e roubos - conseqüências imprevisíveis, podem inviabilizar completamente os

negócios da empresa.

21

•

Fraudes - modificação de dados, com vantagens para o elemento agressor.

•

Sabotagem - modificação deliberada de qualquer ativo da empresa.

•

Terrorismo - de conseqüências imprevisíveis, pode causar mortes, a destruição total

dos negócios ou de mesmo de toda a empresa.

•

Atentados - uso de explosivos, com as mesmas conseqüências do item anterior.

•

Seqüestros - ação contra pessoas que tenham alguma informação.

•

Espionagem

industrial

-

captação

não

autorizada

de

software,

dados

ou

comunicação.

•

Cracker - indivíduo que conhece profundamente um computador e um sistema

operacional e invade o site com finalidade destrutiva.

Incidentes variados:

•

Erros de usuários - de conseqüências imprevisíveis, desde problemas insignificantes

até a perda de um faturamento inteiro; erros de usuários costumam contaminar as cópias de

segurança (backup) quando não detectados a tempo.

•

Erros em backups - risco sério de perda de dados; o backup sempre deve ser

verificado.

•

Uso inadequado dos sistemas - normalmente ocasionado por falta de treinamento,

falta de documentação adequada do sistema ou falta de capacidade de quem utiliza o sistema

de forma inadequada, tem os mesmos riscos do item Erros de usuários.

•

Manipulação errada de arquivos - costuma causar perda de arquivos e pode

contaminar as cópias de segurança.

•

Treinamento insuficiente - inevitavelmente causa erros e uso inadequado.

•

Ausência/demissão de funcionário - é problemático se a pessoa ausente for a única

que conhece determinados procedimentos.

•

Estresse/sobrecarga de trabalho - uma pessoa sobrecarregada é mais propensa a

cometer erros e adotar atitudes anti-sociais.

22

•

Equipe de limpeza - deve receber o treinamento adequado sobre segurança.

Contaminação eletrônica:

•

Vírus - programa que insere uma cópia sua em outros programas executáveis ou no

setor de boot; os vírus se replicam através da execução do programa infectado.

•

Bactéria - programa que reproduz a si próprio e vai consumindo recursos do

processador e memória.

•

Verme - programa que se reproduz através de redes

•

Cavalo de Tróia - programa aparentemente inofensivo e útil, mas que contém um

código oculto indesejável ou danoso

•

“Ameba” - usuário que, sem ter conhecimento para tanto, mexe na configuração do

computador ou do software, causando problemas, perda de dados, travamento da máquina, etc.

•

Falhas na segurança dos serviços - os serviços da Internet são potencialmente

sujeitos a falhas de segurança, basicamente devido ao fato de o UNIX ter sido questionado em

ambiente universitário, que visava um processamento cooperativo e não a segurança; além

disto, o UNIX é muito bem conhecido por hackers e crackers

OS PREJUÍZOS

A Informática é o centro nevrálgico da empresa. Qualquer pequeno problema no(s) servidor(es)

corporativo(s) ou em algum servidor departamental pode paralisar vários ou mesmo todos os

departamentos da empresa. Quanto maior o grau de integração dos sistemas, quanto maior o volume e

a complexidade dos negócios, maior será a dependência em relação à informática.

Graus de severidade. Podemos classificar os prejuízos decorrentes de problemas com

segurança em graus de severidade, conforme a abrangência dos danos e as providências tomadas para

retornar à normalidade:

•

INSIGNIFICANTES - casos em que o problema ocorre, é detectado e corrigido sem

maiores repercussões. São problemas isolados, sem nenhuma repercussão na estrutura

computacional da empresa. O maior prejuízo é a despesa com a mão-de-obra alocada, ou algum

suprimento desperdiçado. Um exemplo é a presença de vírus em um computador, que é

23

prontamente detectado e exterminado. Certamente é necessário um grande investimento em

segurança para que os problemas possam ser prontamente resolvidos e os prejuízos

minimizados;

•

PEQUENOS - o problema ocorre, existe uma pequena repercussão na estrutura

computacional e organizacional da empresa (atrasos, bloqueio de sistema, perdas de

movimentação, etc.) e o problema é resolvido. Um exemplo é a perda dos dados corporativos, a

recuperação via backup da posição anterior e a necessidade de redigitação da movimentação de

um dia. Ou, então, a destruição física, acidental ou proposital, de um servidor corporativo, com a

necessidade de substituição emergencial, mas sem perda dos dados. Os prejuízos são restritos

ao âmbito da empresa, sem repercussões nos seus negócios e sem interferências com seus

clientes;

•

MÉDIOS - o problema ocorre, provoca repercussão nos negócios da empresa e

interfere com os seus clientes, mas a situação consegue ser resolvida de maneira satisfatória,

normalmente com um grande esforço e com maior ou menor desgaste interno e externo da

empresa. Exemplos: erros graves no faturamento, perda de dados sem backup;

•

GRANDES - repercussões irreversíveis de caráter interno ou externo, com perda

total de dados, prejuízo financeiro irrecuperável, perda de clientes, perda de imagem e posição

no mercado;

•

CATASTRÓFICOS - prejuízos irrecuperáveis, que podem dar origem a processos

judiciais e falência da empresa.

O que causa muita preocupação é que, via de regra, o tipo de erro não tem relação com o grau

de severidade dos prejuízos. A perda total de um servidor corporativo (incêndio, queda de escombros,

etc.) pode, se houver backups atualizados, causar um prejuízo equivalente apenas ao valor do conserto

ou substituição da máquina, ao passo que um pequeno erro de programação (um “if” mal posicionado ou

um comentário em uma linha de programa que deveria estar ativa, erros de fácil correção) pode,

facilmente, provocar prejuízos catastróficos.

Prejuízos em função do tempo. Quando ocorre algum problema que provoque uma paralisação,

os prejuízos menos importantes são percebidos imediatamente. Outros, normalmente os maiores,

somente serão percebidos posteriormente, e será muito difícil, ou mesmo impossível, repará-los.

Problemas de segurança com graus de severidade INSIGNIFICANTE e PEQUENO somente

causam prejuízos imediatos, tais como:

•

Paralisação das atividades normais da empresa.

24

•

Danos materiais, variáveis conforme o problema ocorrido.

•

Sobrecarga na estrutura da empresa, que deve mobilizar os seus recursos,

normalmente exíguos, para a tentativa de recuperação dos problemas decorrentes do erro.

•

Atritos internos em função da responsabilização pelo erro.

Normalmente problemas com grau de severidade MÉDIO causam poucos prejuízos a médio e

longo prazos, que são:

•

Desvio nos objetivos da empresa.

•

Perda de mercado.

•

Perda de imagem.

•

Perda de credibilidade.

•

Desânimo e perda de funcionários.

•

Atritos

internos

extremamente

sérios

e

atritos

externos

em

função

da

responsabilização pelo erro.

Problemas com grau de severidade GRANDE e CATASTRÓFICO certamente causam os supra

citados prejuízos a médio e longo prazo, podendo causar o encerramento das atividades da empresa e

pendências com a Justiça para seus diretores e funcionários.

A queda na eficiência dos negócios da empresa após um acidente sério com informática é

drástica, como indica o gráfico abaixo. Nas ordenadas, temos a eficiência da empresa; nas abcissas, o

intervalo em dias após o evento.

É óbvio que, em certos casos extremamente sérios, a eficiência cai a zero imediatamente após o

acidente.

25

Fonte: University of Minnesota, citado no catálogo "Segurança em Informática" da ACECO

Custos da reposição de informações. Podem ocorrer prejuízos altíssimos em caso de problemas

sérios, considerando, entre outros, alocação de recursos humanos adicionais, busca de documentos,

redigitação das informações, reconstrução do local e reposição de hardware e software, multas, etc.

Multas: Além de todos os demais prejuízos, também existem multas pesadas!

A Instrução Normativa da SRF n. 068/95 de 27/12/95, baseada na Lei n. 8.218/91 e a Portaria n.

13 de 28/12/95 da Secretaria da Receita Federal exigem a preservação dos arquivos magnéticos e

prevêem a aplicação de multa de 5% sobre o valor das operações comerciais, fiscais e contábeis aos

contribuintes que omitirem ou prestarem informações incorretas em arquivos magnéticos.

É exigido (transcrito do catálogo "Segurança em Informática" da ACECO):

•

Preservação dos arquivos magnéticos: todas as pessoas jurídicas (com exceção das

fiscalizadas pelo Banco Central), com patrimônio líquido acima de 2 milhões de UFIRs

(aproximadamente R$ 1,7 milhões no final de 1995) e que utilizem computadores (próprios ou

através de terceiros), devem preservar seus arquivos magnéticos durante o período de

decadência de guarda de documentação contábil e fiscal, previsto na legislação tributária.

•

Descrição

dos

arquivos

magnéticos

a

serem

preservados:

Contabilidade,

Fornecedores/Clientes, Documentos Contábeis/Fiscais, Controle de Estoque/Registro de

Inventário, Correção Monetária de Balanço e Controle Patrimonial, Folha de Pagamento,

Relação Insumos/Produtos, Cadastro de Pessoas Físicas e Pessoas Jurídicas aplicado aos

arquivos fornecidos, Tabelas de Códigos aplicados aos arquivos fornecidos.

26

Outras informações:

•

A apresentação dos arquivos magnéticos é feita mediante Termo de Intimação

Fiscal. Portanto, não há periodicidade para o envio dos arquivos à Secretaria da Receita Federal.

•

Os arquivos magnéticos para a fiscalização devem ser apresentados nos formatos

descritos detalhadamente na Portaria n. 13.

•

A preservação dos arquivos magnéticos à disposição da fiscalização começou em

1994, através da SRF 65/93. A Portaria n. 13 apenas reformatou a apresentação dos arquivos

magnéticos.

•

A obrigatoriedade da entrega dos arquivos não dispensa a emissão de livros prevista

na legislação comercial e fiscal.

Exemplos de multa:

•

Os arquivos magnéticos que continham informações sobre faturamento/saídas de

mercadorias dos últimos 3 anos foram destruídos por sabotagem ou incêndio, e portanto não

foram apresentados. Cálculo da multa: supondo que o faturamento durante os últimos 3 anos foi

de 100 milhões, a multa será de 5 milhões por omissão das informações solicitadas.

•

Os arquivos magnéticos que continham dados sobre as compras (entrada de

mercadoria) dos últimos 5 anos não puderam ser apresentados. Supondo que as compras foram

50 milhões durante os últimos 5 anos, a multa será de 2,5 milhões.

Como se pode ver, a questão da Segurança em Informática não é meramente conceitual ou

acadêmica. Trata-se de uma questão estratégica que, se negligenciada, pode causar todo e qualquer

tipo de dano à empresa.

MECANISMOS DE SEGURANÇA:

Uma política de segurança e seus serviços podem ser implementados através de vários

mecanismos de segurança, entre eles, criptografia e assinatura digital.

Criptografia:

A criptografia é um método utilizado para modificar um texto original de uma mensagem a ser

transmitida (texto normal), gerando um texto criptografado na origem, através de um processo de

27

codificação definido por um método de criptografia. O texto criptografado é então transmitido e, no

destino, o inverso ocorre, isto é, o método de criptografia é aplicado agora para decodificar o texto

criptografado transformando-o no texto original.

Existem também a criptografia que utiliza uma chave de codificação. Isto é, para um mesmo

texto normal e um mesmo método de criptografia, chaves diferentes podem produzir textos

criptografados diferentes.

⇒ Criptografia com Chaves Secretas (ou Simétricos)

Este método de criptografia, consiste em substituir as letras de uma mensagem pela n-ésima

letras após a sua posição no alfabeto. Assim, o texto criptografado produzido para um mesmo texto

normal pode variar de acordo com o valor de n, que é a chave utilizada nos processos de codificação e

decodificação do método.

Data Encryption Standard (DES): é um dos principais métodos de criptografia baseada em chave

secreta. Foi desenvolvido pela IBM e adotado pelo governo do EUA como método de criptografia padrão.

O método DES codifica blocos de 64 bits de texto normal gerando 64 bits de texto criptografado.

O algoritmo de codificação é parametrizado por uma chave K de 56 bits e possui 19 estágios diferentes.

⇒ Criptografia com chave Pública (Assimétricos)

Este método de criptografia baseia-se na utilização de chaves distintas: uma para codificação (E)

e outra para a decodificação (D), escolhidas de forma que a derivação de D a partir de E seja em termos

práticos, senão impossível, pelo menos difícil de ser realizada.

RSA: o mais importante método de criptografia assimétrico é o RSA, cujo nome deriva das

iniciais dos autores Rivest, Shamir e Aldeman. O método RSA baseia-se na dificuldade de fatorar

números primos muitos grandes.

Firewalls:

Firewalls são mecanismos muito utilizados para aumentar a segurança de redes ligadas à

Internet, espécies de barreira de proteção, constituídas de um conjunto de hardware e software.

Garante uma política de controle de acesso entre duas redes (normalmente a Internet e uma

rede local). Em princípio, firewalls podem ser vistos como um par de mecanismos: um que existe para

bloquear o tráfego e outro que existe para permitir o tráfego. Alguns firewalls dão maior ênfase ao

bloqueio de tráfego, enquanto outros enfatizam a permissão do tráfego, o importante é configurar o

28

firewall de acordo com a política de segurança da organização que o utiliza, estabelecendo o tipo de

acesso que deve ser permitido ou negado.

Como mencionado anteriormente existem várias soluções para segurança na Internet, e isto

também se aplica aos firewalls. Firewalls são classificados em três categorias principais [SOA 95]: filtros

de pacotes, gateways de aplicação e gateways de circuitos.

Os filtros de pacotes utilizam endereços IP de origem e de destino, e portas UDP e TCP para

tomar decisões de controle de acesso. O administrador elabora uma lista de máquinas e serviços que

estão autorizados a transmitir datagramas nos possíveis sentidos de transmissão (entrado ou saindo da

rede interna), que é então usada para filtrar os datagramas IP que tentam atravessar o firewall. Um

exemplo de política de filtragem de pacotes seria permitir o tráfego de datagramas carregando

mensagens de SMTP e DNS nas duas direções, tráfego Telnet só para pacotes saindo da rede interna e

impedir todos os outros tipos de tráfego.

A filtragem de pacotes é vulnerável a adulteração de endereços IP e não fornece uma

granularidade muito fina de controle de acesso, já que o acesso é controlado com base nas máquinas de

origem e de destino dos datagramas.

Na segunda categoria de firewalls, um gateway de circuitos atua como intermediário de

conexões TCP, funcionando como um TCP modificado. Para transmitir dados, o usuário origem conectase a uma porta TCP no gateway, que por sua vez, conecta-se ao usuário destino usando outra conexão

TCP. Para que seja estabelecido um circuito o usuário de origem deve fazer uma solicitação para o

gateway no firewall, passando como parâmetros a máquina e o serviço de destino. O gateway então

estabelece ou não o circuito, note que um mecanismo de autenticação pode ser implementado neste

protocolo.

Firewalls onde os gateways atuam em nível de aplicação utilizam implementações especiais das

aplicações desenvolvidas especificamente para funcionar de forma segura. Devido a grande flexibilidade

desta abordagem ela é a que pode fornecer maior grau de proteção. Por exemplo, um gateway FTP

pode ser programado para restringir as operações de transferência a arquivos fisicamente localizados

em um único host de acesso externo (bastion host). Além disso, a aplicação FTP pode ser modificada

para limitar a transferência de arquivos da rede interna para a externa, dificultando ataques internos.

Assinatura Digital:

O mecanismo de assinatura digital envolve dois procedimentos:

1.

Que o receptor possa verificar a identidade declarada pelo transmissor (assinatura).

29

2.

Que o transmissor não possa mais tarde negar a autoria da mensagem (verificação).

O procedimento de assinatura envolve a codificação da unidade de dados completa ou a

codificação de uma parte.

O procedimento de verificação envolve a utilização de um método e uma chave pública para

determinar se a assinatura foi produzida com a informação privada do signatário.

A característica essencial do mecanismo de assinatura digital é que ele deve garantir que uma

mensagem assinada só pode ter sido gerada com informações privadas do signatário. Portanto, uma vez

verificada a assinatura com a chave pública, é possível posteriormente provar para um terceiro (juiz em

tribunal) que só o proprietário da chave primária poderia ter gerado a mensagem.

Autenticação:

A escolha do mecanismo de autenticação apropriado depende do ambiente onde se dará a

autenticação. Em uma primeira situação, os parceiros e os meios de comunicação são todos de

confiança. Neste caso, a identificação pode ser confirmada por uma senha. Na segunda situação, cada

entidade confia em seu parceiro porém não confia no meio de comunicação. Nesse caso, a proteção

contra ataques pode ser fornecida com o emprego de métodos de criptografia.

Na terceira situação, as entidades não confiam nos seus parceiros nem no meio de

comunicação. Nesse caso, devem ser usadas técnicas que impeçam que uma entidade negue que

enviou ou recebeu uma unidade de dados. Ou seja, devem ser empregados mecanismos de assinatura

digital, ou mecanismos que envolvam o compromisso de um terceiro confiável.

Controle de Acesso:

Os mecanismos de controle de acesso são usados para garantir que o acesso a um recurso

seja limitado aos usuários devidamente autorizados. As técnicas utilizadas incluem a utilização de listas

ou matrizes de controles de acesso, que associam recursos a usuários autorizados, ou passwords,

capabilities e tokens associados aos recursos, cuja posse determina os direitos de acesso do usuário

que as possui.

Integridade de Dados:

Para garantir a integridade dos dados, podem ser usadas técnicas de detecção de modificação,

normalmente associadas com a detecção de erros em bits, em blocos, ou erros de seqüência

introduzidos por enlaces e redes de comunicação. Entretanto se os cabeçalhos e fechos carregando

30

informações de controle não forem protegidas contra modificações, um intruso, que conheça as técnicas

pode contornar a verificação.

Enchimento de tráfego:

A geração do tráfego espúrio e o enchimento das unidades de dados fazendo com que elas

apresentem um comprimento constante são formas para fornecer proteção contra análise do tráfego.

Cabe ressaltar que o mecanismo de enchimento de tráfego só tem sentido caso as unidades de dados

sejam criptografadas, impedindo que o tráfego espúrio seja distinguido do tráfego real.

Controle de Roteamento:

A possibilidade de controlar o roteamento, especificando rotas preferenciais (ou obrigatórias)

para a transferência de dados, pode ser utilizada para garantir que os dados sejam transmitidos em rotas

fisicamente seguras ou para garantir que a informação sensível seja transportada em rotas cujos canais

de comunicação forneçam os níveis apropriados de proteção.

Segurança Física e de Pessoal:

Procedimentos operacionais devem ser definidos para delinear responsabilidades do pessoal

que interage com um dados sistema. A segurança de qualquer sistema depende, em última instância, da

segurança física dos seus recursos e do grau de confiança do pessoal que opera o sistema. Ou seja,

não adianta utilizar mecanismos sofisticados de segurança se os intrusos puderem acessar fisicamente

os recursos do sistema.

Hardware / Software de Segurança:

O hardware e o software que fazem parte de um sistema devem fornecer garantias que

funcionam corretamente, para que possa confiar nos mecanismos de segurança que implementam a

política de segurança do sistema.

Rótulos de Segurança:

Os recursos no sistema devem ser associados a rótulos de segurança que indicam, por exemplo,

seu nível de sensibilidade. O rótulo de segurança deve ser mantido junto com os dados quando eles são

transportados. Um rótulo de segurança pode ser implementado com a adição de um campo aos dados,

ou pode ser implícito, por exemplo, indicado pela chave utilizada para criptografar os dados, ou pelo

contexto dos dados no sistema.

Detecção e Informação de Eventos:

31

A detecção de eventos inclui a detecção de aparentes violações à segurança e deve incluir a

detecção de eventos normais, como um acesso bem sucedido ao sistema (login). Esse mecanismo

necessita do apoio de uma função de gerenciamento que determina quais são os eventos que devem ser

detectados.

Registro de Eventos:

O registro de eventos possibilita a detecção e investigação de possíveis violações da segurança

de um sistema, além de tornar possível a realização de auditorias de segurança.

A auditoria de segurança envolve duas tarefas:

O registro dos eventos no arquivo de auditoria de segurança (security audit log) e a análise das

informações armazenadas nesse arquivo para a geração de relatórios.

QUESTÕES QUE PRECISAM SER RESPONDIDAS SOBRE UMA POLÍTICA DE SEGURANÇA:

-

Quem está autorizado a usar o recurso?

A política deve explicitar com riqueza de detalhes quem está autorizado a usar que recursos

(sistemas e serviços).

-

Qual é o uso correto desse recurso?

É preciso ter tipos de uso diferenciado por classe de usuário (estudante, formandos, externos,

por exemplo). O que é aceitável deve ser tão bem detalhado quanto o que não é aceitável, incluindo

tipos restritos de acesso.

Definir limites para acesso e autoridade é fundamental, pois deverão ser determinados vários

grupos de direito. As responsabilidades devem ser definidas e conhecidas por cada usuário, não

isentando-os da responsabilidade pelo desconhecimento das regras e normas estabelecidas. Bypassar

segurança e autoridade não deve ser permitido.

Pontos a observar quanto ao uso aceitável da Política de Segurança:

É permitida a invasão de contas?

É permitido se quebrar passwords?

32

É permitida a interferência nos serviços?

Os usuários podem assumir que se um arquivo é do tipo READ ele pode ser lido?

Os usuários podem assumir que se um arquivo é do tipo WRITE ele pode ser lido?

Os usuários podem dividir contas?

A maioria das respostas é não, mas essas dúvidas podem ocorrer se não forem logo definidas

essas questões. É importante lembrar que o administrador do sistema é um usuário como outro

qualquer, não devendo ficar isento do escopo dessas perguntas.

Especificamente falando de software

-

Softwares licenciados não podem ser copiados.

-

Na dúvida não os copie.

As exceções as regras acima descritas devem ser estudadas no sentido de determinar como

devem ser permitidas.

Para tal é importante formular:

-

O que é permitido sem restrições

-

Que tipo de atividade restrita é permitida quebra de conta, simular worms, usar vírus, etc.

-

Como se deve proteger os usuários dessas atividades de teste.

-

Qual deve ser o processo para se obter a permissão para se conduzir estes tipos de

testes.

Obs.: Sempre que possível, estes testes devem ser feitos em uma porção isolada da rede.

-

Quem está autorizado a conceder acesso e aprovar o uso deste recurso?

É necessário determinar como e que níveis de acesso serão concedidos. Se não existir controle

sobre quem pode conceder acesso não será possível gerenciar quem está usando o sistema.

Algumas questões que ajudam a determinar quem irá conceder acesso aos serviços:

a) A distribuição de acessos será feita por um ponto centralizado ou por vários pontos?

33

A resposta a essa pergunta é uma relação direta entre segurança e conveniência. Quanto mais

centralizado for, mais fácil será garantir a segurança.

b) Que metodologia será usada para criar ou encerrar contas?

Devem ser especificado e documentados todos os procedimentos para criação de contas. Um

completo detalhamento desses critérios irá ajudar a minimizar os erros e a prevenir confusões. Como o

processo de abertura de contas é por natureza vulnerável, alguns mecanismos extras devem ser usados,

dentre eles não deve ser permitido o uso da senha inicial por tempo indeterminado, deve ser forçada a

substituição desta senha no primeiro login e contas não usadas devem ser desabilitadas (uma conta

aberta pode nunca ser usada, oferecendo riscos de segurança).

-

Quem pode ter privilégio de administrador de sistema?

Uma escolha que deve ser feita com muito cuidado é quem deve ter o privilégio de administrador

de sistema e as passwords para tais serviços. O mais importante é conseguir estabelecer uma situação

de equilíbrio entre mínimos privilégios concedidos e necessários. Um usuário tem que receber privilégios

suficientes para o desenvolvimento de suas atividades normais, nada além disso.

As pessoas que recebem privilégios adicionais devem ser nominalmente definidas no Plano de

Segurança.

-

Quais são os direitos e as responsabilidades dos usuários?

A Política de Segurança tem que incorporar uma declaração dos direitos e das responsabilidades

dos usuários com relação aos serviços oferecidos. Os usuários devem ter conhecimento da totalidade

dessa declaração para que saibam respeitar regras e procedimentos de segurança definidos.

Tópicos a serem levantados nessa etapa:

a) O que deve ser considerado quanto ao consumo de recursos

b) O que constitui abuso em termos de performance de sistemas

c) Se é permitido que um usuário divida sua conta ou empreste-a

d) O quão secretas devem ser mantidas as senhas de cada um

e) Com que freqüência devem ou podem ser trocadas as senhas e quais são as restrições

de escolha

f)

Se serão providos backups ou se os usuários deverão fazê-los.

34

g) Regras para informações confidenciais

h) Declaração de privacidade de correio eletrônico

i)

Política para listas de distribuição, news e outros tipos de distribuições eletrônicas

(abordar assuntos étnicos, pornografia, assuntos ilegais, etc.)

j)

Política de comunicações eletrônicas.

A “Eletronic Mail Association” sugere cinco critérios para definição de uma política.

a) a política está em conformidade com a lei e com as funções de terceiros?

b) A política compromete desnecessariamente interesses do empregado ou de terceiros?

c) A política e viável de ser aplicada e reforçada, se necessário for?

d) A política abrange apropriadamente todos os meios de comunicação e registro?

e) A política foi anunciada com antecedência e recebeu o aceite de todos envolvidos no

processo?

-

Quais são os direitos e as responsabilidades dos administradores para com usuários e

sistemas?

O limite entre os direitos individuais do usuários e o ponto até onde o administrador pode ir para

diagnosticar a origem dos problemas deve ser bem definido. A política deve estabelecer se o

administrador pode investigar arquivos pessoais ou em outra direção, até onde um usuário tem direitos.

Algumas questões que precisam ser respondidas:

a) O administrador pode monitorar ou ler arquivos pessoais por qualquer razão?

b) O administrador pode monitorar o tráfego de um host ou da rede?

-

O que fazer com informações críticas ou confidenciais?

Antes de conceder acesso aos usuários é importante definir até que nível será provida

segurança de dados no sistema. Desta forma, será determinado o grau de confidencialidade dos dados

nas suas diversas formas de arquivamento.

Quando se fala em arquivamento está se falando de qualquer forma de armazenamento

(disquetes, HDs, servidores de arquivos, CDs e fitas). A definição das políticas para esse item deve estar

35

alinhada com a política definida no item que trata sobre os direitos e as responsabilidades dos

administradores para com os usuários e sistemas.

CASOS DE SEGURANÇA E INSEGURANÇA (EXEMPLOS)

Pára-raios: Uma empresa situada às margens de um rio comprou dois computadores S-700 da

Prológica, lá pelo início da década de 80. Toda a instalação foi feita de forma adequada, com

aterramento, tomadas de 3 pinos e até estabilizador (fato não muito comum na época). No dia seguinte

ao primeiro temporal, constatou-se a queima ("torrefação") total das fontes, placas e demais

componentes dos dois computadores, com perda total dos equipamentos. Motivo: o pára-raios e o

aterramento haviam sido feitos muito próximos um ao outro, e o sub-solo encharcado provocou o retorno

de um raio para o aterramento.

Backup em disquete: Certa empresa realizava religiosamente seus backups. Todo dia. A

funcionária encarregada da Informática (digitadora, operadora, conferente de slips e responsável pelo

setor de cadastro) ficava após o expediente e gravava os dados em mais de 70 disquetes. Isto mesmo,

70 disquetes. Certo dia, o inevitável aconteceu. Numa tarde de sábado, na tentativa de recuperar o

backup, o velho 386 SX operando em XENIX refugou o disco sessenta e poucos. Foram feitas 3

tentativas de recuperação (toda a seqüência de mais de 70 discos de cinco e um quarto). Sempre no

mesmo disquete a máquina engasgava. A solução foi a redigitação de parte do cadastro. Não houve

perda de dados, mas uma despesa grande em retrabalho.

Equipe de limpeza: Todas as manhãs o operador constatava a parada do servidor, lá pelas 2 e

meia da madrugada, quando não havia ninguém no CPD. Foram feitas auditorias no sistema

operacional, no servidor, a crontab (tabela do UNIX que dispara processos automaticamente em horários

pré-determinados) foi revisada e alterada, mas nada resolvia. Não havia registros de invasão do prédio.

Até que o gerente do setor resolveu passar uma noite escondido no CPD. O que se descobriu é que, lá

pelas 2 e meia, vinha uma equipe terceirizada realizar a limpeza do prédio, e uma senhora

cuidadosamente desligava o servidor da tomada, limpava, e religava a pobre máquina.

Servidores de baixo custo: O velho servidor 486 (montado) já não tinha mais espaço em disco, e

foram feitas cotações para mais um Winchester IDE. A opção mais barata era de uma marca boa, mas

diferente do disco já instalado; tempo de acesso e capacidade também diferentes. A máquina já

apresentava algumas manias irritantes, como perder a data e a hora, mas nada que comprometesse o

funcionamento. O operador resolvia. Numa manhã de sexta-feira, num bonito dia de inverno, o 486

36

resolveu que não queria mais ler os discos rígidos. Perda total dos dados, sistemas aplicativos e sistema

operacional. O operador, que resolvia todos os "pepinos" da máquina, era precavido: havia backup.

Assistência técnica barata: A máquina aceitava o UNIX sem grandes problemas. De vez em

quando, no entanto, a mensagem de PANIC. Se o computador emite uma mensagem de PANIC,

imagine-se o estado do seu usuário. A assistência técnica foi chamada, e foi aí que a confusão

realmente começou: o diagnóstico mudava a cada novo erro, peças eram trocadas aleatoriamente, e no

fim a empresa ficou um mês (isto mesmo, um mês!) sem o tal computador. A solução foi a troca da

mother board por 3 ou 4 vezes. Como estava na garantia, o prejuízo financeiro (grande) foi da

assistência técnica...

Assaltos: O CP-500 era uma máquina baseada no Z-80, e não tinha disco rígido. Na sua

configuração mais comum, tinha dois drives de 5¼", com capacidade de 180 KBytes cada. Num drive se

colocava o disco com o sistema operacional mais o aplicativo, no outro o disco com os dados. Os discos

estavam criteriosamente cadastrados e guardados, com cópias de segurança em outro armário no

mesmo ambiente. Numa madrugada de sábado, ocorreu o assalto. Os ladrões, aparentemente, tiveram

pouco tempo, mais quebraram que roubaram. Entre os objetos roubados, todos os discos dos sistemas e

dos dados do CP-500. Por precaução, havia cópias de segurança. Por sorte, não foram roubadas, pois

estavam no mesmo ambiente.

Vírus: Aí existem dezenas de histórias. Vai uma interessante: pois tinha aquele estudante,

hacker frustrado, óculos de fundo de garrafa, que gostava de colecionar software - todo e qualquer

software, principalmente qualquer coisa que pudesse representar algo doentio e desviante. Quando

apareceu o primeiro vírus no laboratório foi aquela festa. Enquanto o funcionário responsável se

desdobrava em mil para descontaminar os PC XT e alertar os usuários, o nosso aprendiz de malfeitor

contaminava seus próprios discos e recontaminava as máquinas.

Transporte: A vítima, um Pentium 75. A insistência em levar a máquina para um passeio de

caminhonete, junto com malas e outras tralhas, gerou a ira do responsável pela informática. No entanto,

ordens são ordens, e lá se foi o Pentium desktop conhecer outros ares (quase 2.000 km de estrada, ida

e volta). Não havia backup de nada. Por sorte, uma grande sorte, apenas o mouse e o teclado foram

quebrados (esmagados) na viagem...

Senhas (1): A informática insistia em atribuir senhas complicadas aos pobres usuários, que nem

sabiam para que precisava de senha, pois já tinham de digitar o nome... Aqueles teimosos da informática

não aceitavam senhas simples, como as inicias do setor ou do usuário, datas de nascimento ou senhas

em branco. Pura má vontade. Aí os usuários resolveram o problema de uma forma simples e eficiente:

colaram os papeizinhos com as senhas no teclado (não na parte de baixo, na parte de cima mesmo).

37

Senhas (2): O operador, responsável pelo cadastro, pela operação, etc., nunca entendeu direito

esta história de administração de usuários. Todo mundo usava a senha do root (supervisor). Por sorte, a

situação foi detectada antes de acontecer o óbvio.

Incêndios: A loja estava progredindo, e estava conseguindo se informatizar. Já tinha comprado

um controle de estoque e uma contabilidade, nada integrado, mas servia bem. A instalação do CPD era

bem precária. Todos os dados no 386, e backup na mesma sala. Um curto-circuito seguido de incêndio

acabou com a informática da loja, e quase acabou com a própria loja.

Fumaça: A loja do lado também tinha computador. O incêndio da outra loja provocou tanta

fumaça que inutilizou todos os disquetes desta loja.

Vandalismo: Certa empresa andava com uns probleminhas, e o CPD tinha, nos discos, provas

incriminadoras. A solução foi fácil: num fim de semana, quando não havia nenhum funcionário de

plantão, os backups foram sistematicamente destruídos. Segunda-feira, surpresa geral...

Falta de energia elétrica: Dia de faturamento, mais de um milhão de dólares a receber, e a

maldita luz acabou. Havia prazos bastante rígidos a cumprir, sem segunda chance. O no-break senoidal

inteligente de alguns KVA, que pareceu caro demais na hora da compra, agora tinha de mostrar seu

valor. Corre-corre, desligados todos os computadores não essenciais, apenas o servidor ligado,

processando. Quando a energia voltou, mais de 4 horas depois, o faturamento estava pronto. Sem nobreak não haveria mais tempo, e o faturamento não teria sido emitido.

Inundação: Aquela repartição pública, naquele velho prédio histórico cheio de goteiras, o

computador (um 486) na mais pré-histórica das salas históricas, no gabinete da autoridade. Chove no fim

de semana. Na segunda feira, o técnico é chamado com urgência porque o computador não quer

funcionar, apesar de ser novo e de ter sido comprado com o dinheiro do contribuinte. A solução, após

mandar consertar a goteira que ficava exatamente acima do vídeo do computador, foi desmontar o pobre

coitado, lavar as placas e secá-las no ar condicionado. Não houve perda de dados porque o computador

era novo e não havia dados...

Estresse: Fim de mês, o faturamento precisava sair de qualquer maneira, e o pessoal

trabalhando dia e noite para cumprir a tarefa. Os dedos a mil nos velhos terminais a caracter, o servidor

Pentium triturando os dados, e a margem de erro da digitação aumentando sem parar. No fim da

empreitada, mais correções do que digitação. Mas, o objetivo, mais uma vez, foi alcançado.

Dono do conhecimento: (esta não chegou a acontecer ainda, mas pode estar ocorrendo neste

exato instante). O fulano era a informática viva da empresa. Atendia a todas as solicitações, por mais

esdrúxulas que fossem. Nada destas frescuras de documentação, toda a empresa estava na sua

cabeça. Configuração de UNIX era com ele mesmo. TCP/IP tranqüilo. Três ou quatro servidores Pentium

38

interligados, cento e tantos terminais, tudo na cabeça. O sistema, a linguagem, tudo na cabeça. Um dia,

o infeliz se excedeu no álcool e teve uma amnésia...

Bomba eletrônica: Uma empresa com seu PC-XT e um programador que, para se proteger,

criptografava os códigos-fonte que desenvolvia. Ninguém tinha acesso aos fontes. Em conseqüência,

houve o desligamento da empresa, e o problema do próximo programador, que não tinha estes hábitos.

Solução: deletar tudo o que o desgraçado tinha feito e recomeçar. Em função da detecção prematura do

problema, houve pouco retrabalho e nenhuma perda.

Temperatura e umidade: Verão, meio da tarde, mais de 35 graus, a umidade lá pelos 80%.

Parece que vai chover. Não há dinheiro para o ar condicionado, abrem-se todas as janelas, ligam-se dois

ou três ventiladores, a papelada voa, e o sujeito triturando aquele pobre 386 com o impiedoso Corel

Draw. O led do winchester nem pisca mais, está sempre aceso, e o inclemente operador resolve abrir o

Page Maker para fazer outro trabalho, o cliente está no telefone enchendo o saco. De repente, o

inevitável, que até estava demorando. Pára tudo.

Self made man: Esta é a história do office-boy que tinha jeito para coisa. Foi subindo, subindo,

subindo, passou pelo financeiro, contabilidade, até que acabou virando programador, e para virar

analista foi só uma questão de tempo. Primeira prostituta aos 13 anos. Nada desta boiolice de estudar,

se formar, pois se garantia, era acadêmico da Faculdade da Vida. Muita ousadia, muita iniciativa, um

tanto de bajulação quando necessário, sabia se virar. Confiava no taco. Até que, um dia, aconteceu o

óbvio: a falta de conhecimento teórico, a falta de metodologia, a inexperiência, os problemas não

resolvidos, a tentativa de levar no papo, a demissão, o prejuízo para a empresa.

Anapropégua:

Ou:

analista-programador-operador-digitador-responsável

pelo

cadastro,

secretário e égua. De tanta coisa que faz ao mesmo tempo, acaba se estressando e deixando tudo pela

metade. Não pode tirar férias, não pode ficar doente, sem fim de semana, mal sobra tempo para tomar

as pastilhas antiácido e as vitaminas. Situação potencialmente explosiva, e que costuma realmente

explodir.

Linguagens: O velho CLIPPER usado em versões piratas, que funcionava tão bem no

WINDOWS 3.11, se recusou a trabalhar com o WINDOWS 95. Mas que droga, parece que o Bill Gates

conspira contra a humanidade... Volta o 3.11 ou tenta mexer nas fontes? E quem garante que não

haverá novo estouro de memória numa situação não testada? E as perdas de índices? E os arquivos

corrompidos?

Vaso: A secretária não abria mão de colocar o bendito vazinho com uma rosa bem do lado do

computador; misturava um pouco de açúcar na água, sabe Deus por quê. Apesar de todos os alertas,

não houve santo que a fizesse mudar de idéia. Um dia, aconteceu o óbvio. Engraçado, parece que o

39

óbvio sempre acaba por acontecer... Por sorte, foi apenas o teclado que tomou um banho de água doce

(literalmente), teve de ser desmontado, lavado e secado.

Cabeamento inadequado: Um servidor Pentium 100 SCSI rodando o WINDOWS NT conectado,

via TCP/IP, a outro servidor igual, que rodava SCO UNIX. Vinte terminais no UNIX, umas dez máquinas

em rede com o NT; diversas impressoras compartilhadas. Uma beleza. O único problema era o

famigerado cabeamento coaxial. Cada vez que uma máquina parava, toda a rede saía do ar (somente do

lado NT, o lado UNIX não era afetado). Dois ou três técnicos de quatro no chão, tentando localizar o

problema, normalmente mau contato. Nunca chegou a ocorrer perda de dados, porque a equipe estava

consciente do problema, mas a perda de tempo era irritante e a situação era potencialmente de risco. O

final feliz, obviamente, foi a instalação de um cabeamento estruturado, estupidamente mais caro, mas

com uma confiabilidade e controlabilidade que compensam largamente o custo.

Seqüência de erros: O aplicativo foi instalado no diretório do grupo, e não no diretório do usuário,

como seria o procedimento mais correto. O usuário passou a senha a outra pessoa, que acidentalmente

deletou os arquivos de dados. Sem problemas, porque havia backup em fita DAT. Embora não fosse

feita a verificação sistemática do backup, todo mundo sabia que os dados estavam a salvo. Pois não

estavam. Na hora de voltar o tal backup, justamente os arquivos deletados não puderam ser

recuperados. Pânico. Alguém teve a idéia de passar um fax ao fabricante do software de backup,

enquanto a caça às bruxas corria solta. Dois dias depois, a resposta do fax com a solução: fora

executado um patch no sistema operacional (Novell), adaptando-o à máquina multiprocessada, que

trazia problemas para a recuperação do backup. A partir daí, conseguiu-se tomar as providências para

recuperar os tais arquivos deletados.

Cito também alguns casos clássicos de invasão eletrônica:

Verme (worm) na Internet: Um aluno de graduação da Universidade de Cornell, Robert Morris Jr.,

paralisou cerca de 3.000 computadores conectados à Internet em 02 de novembro de 1988 (cerca de

50% da Internet na época). Embora o verme não tivesse efeitos destrutivos, a rede só conseguiu voltar

ao normal alguns dias depois. O estudante foi sentenciado, em 1990, a 3 anos de prisão, mais multa de

U$ 10.000,00, mais 400 horas de serviço comunitário.

Conexão KGB: Em 1988, um espião da Alemanha Oriental tentou violar 450 computadores na

área acadêmica e militar; vendia as informações para a KGB.

Caso Kevin Mitnick: Causou danos à DEC, com o roubo de um sistema de segurança secreto;

roubou cerca de 20.000 números de cartão de crédito; atacou o computador de um especialista de

segurança em informática (no Natal); perseguido pelo FBI, foi preso em 1995, e pode pegar até 20 anos

de prisão, além de multa de U$ 500.000,00.

40

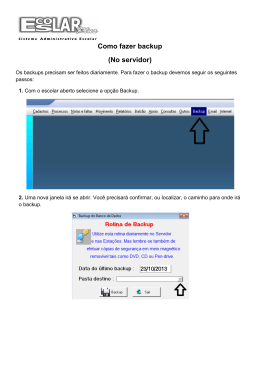

BACKUP

Backup é uma cópia dos arquivos que julgamos ser mais importante para nós, ou aqueles

arquivos chaves (fundamentais) para uma empresa.

Com o uso cada vez mais constante de computadores, um sistema de backup que garanta a

segurança e disponibilidade full-time dos dados corporativos é fundamental.