FACULDADE DE TECNOLOGIA DE SÃO JOSÉ DOS CAMPOS FATEC PROFESSOR JESSEN VIDAL FÁBIO LUÍS AUGUSTO RIBEIRO DE AMORIM SANTOS IMPLANTAÇÃO DE REDES WIRELESS PARA MELHORIA DO CONTROLE E MONITORAMENTO DE AUTOMAÇÃO INDUSTRIAL São José dos Campos 2011 ii FÁBIO LUÍS AUGUSTO RIBEIRO DE AMORIM SANTOS IMPLANTAÇÃO DE REDES WIRELESS PARA MELHORIA DO CONTROLE E MONITORAMENTO DE AUTOMAÇÃO INDUSTRIAL Trabalho de Graduação apresentado à Faculdade de Tecnologia de São José dos Campos, como parte dos requisitos necessários para a obtenção do título de Tecnólogo em Redes de Computadores. Orientador: Antônio Egydio São Thiago Graça, Me São José dos Campos 2011 iii Dados Internacionais de Catalogação-na-Publicação (CIP) Divisão de Informação e Documentação SANTOS, Fábio Luís Augusto Ribeiro de Amorim Implantação de Redes Wireless para Melhoria do Controle e Monitoramento de Automação Industrial. São José dos Campos, 2011. 63f. Trabalho de Graduação – Curso de Tecnologia em Redes de Computadores, FATEC de São José dos Campos: Professor Jessen Vidal, 2011. Orientador: Antônio Egydio São Thiago Graça, Me 1. Informática. I. Faculdade de Tecnologia. FATEC de São José dos Campos: Professor Jessen Vidal. Divisão de Informação e Documentação. II. Implantação de Redes Wireless para Melhoria do Controle e Monitoramento de Automação Industrial REFERÊNCIA BIBLIOGRÁFICA – SANTOS, Fábio Luís Augusto Ribeiro de Amorim. Implantação de Redes Wireless para Melhoria do Controle e Monitoramento de Automação Industrial. 2011. 63f. Trabalho de Graduação - FATEC de São José dos Campos: Professor Jessen Vidal. CESSÃO DE DIREITOS – NOME DO AUTOR: Fábio Luís Augusto Ribeiro de Amorim Santos TÍTULO DO TRABALHO: Implantação de Redes Wireless para Melhoria do Controle e Monitoramento de Automação Industrial TIPO DO TRABALHO/ANO: Trabalho de Graduação / 2011. É concedida à FATEC de São José dos Campos: Professor Jessen Vidal permissão para reproduzir cópias deste Trabalho e para emprestar ou vender cópias somente para propósitos acadêmicos e científicos. O autor reserva outros direitos de publicação e nenhuma parte deste Trabalho pode ser reproduzida sem a autorização do autor. _____________________________________________ Fábio Luís Augusto Ribeiro de Amorim Santos Rua João Carvalho de Resende, 88 – Jardim Primavera CEP 12280-240– Caçapava – São Paulo iv Fábio Luís Augusto Ribeiro de Amorim Santos IMPLANTAÇÃO DE REDES WIRELESS PARA MELHORIA DO CONTROLE E MONITORAMENTO DE AUTOMAÇÃO INDUSTRIAL Trabalho de Graduação apresentado à Faculdade de Tecnologia São José dos Campos, como parte dos requisitos necessários para a obtenção do título de Tecnólogo em Redes de Computadores. ___________________________________________________________________ José Carlos Lombardi, Dr. __________________________________________________________________ Murilo da Silva Dantas, Me __________________________________________________________________ Antônio Egydio São Thiago Graça, Me 20 / 12 / 2011 DATA DA APROVAÇÃO v Dedico este trabalho à minha família: meus pais que não me deixavam “matar” aulas quando criança, meu filho Miguel e minha esposa Michelli, que entendeu minha “ausência” para o término de minha graduação e dedicação neste trabalho. vi AGRADECIMENTOS Agradeço primeiramente a Deus, ao professor e orientador Antônio Egydio São Thiago Graça, pelo apoio, aos demais professores, pelos conhecimentos transmitidos, aos meus pais, e aos colegas de faculdade que me proporcionaram momentos de muita alegria nestes anos de graduação. vii “As obrigações por mais importantes que sejam devem dar lugar por algumas horas aos deveres da amizade.” Beato Antônio Frederico Ozanan viii RESUMO Atualmente os sistemas de automação industrial trabalham com vários tipos de conexões via cabo para conexão do notebook do técnico de automação para verificação ou modificação do funcionamento da máquina e ou linha de produção, o que faz com que técnico fique limitado fisicamente ao tamanho do cabo, e perca tempo em buscar o cabo correto para cada caso. Com a implantação de redes wireless na planta industrial o técnico terá a liberdade de se locomover com o notebook em qualquer ponto da linha de produção para verificar o sistema, inclusive de dentro da oficina. Palavras-Chave: Redes sem Fio; Controlador Lógico Programável; Automação Industrial. ix ABSTRACT Nowadays industrial automation systems works with many kinds of wire connections for connect the notebook of the automation technician to the machine´s CLP for verification or modification of machine operation or production line, this makes that technical stay physically limited to the size of the cable, and waste time finding the correct cable for each case. With the implantation of wireless networks in industrial plant the technician can to move with your notebook anywhere in the production line to check the system, including inside the maintenance office. Keywords: Wireless, Programmable Logic Controller, Industrial Automation x LISTA DE FIGURAS Figura 01 - Exemplo de IHM Figura 02 - Exemplo de CLP Rockwell Logix 5000 Figura 03 - Exemplo de Transmissão Serial Assíncrona Figura 04 - Transmissão Não-Direcional Figura 05 - Transmissão Direcional Figura 06 - Analogia OSI x IEEE 802.11 Figura 07 - Exemplo Ferramenta inSSIDer Figura 08 - Exemplo Ferramenta Nettraffic Figura 09 - Layout Linha de Produção Figura 10 - Layout Linha de Produção com Rede Figura 11 - Layout Original Rede Figura 12 - Novo Layout Rede Figura 13 - Configuração Notebook para Acessar Roteador (Cabo) Figura 14 - Configuração DHCP Roteador Figura 15 - Configuração Rede Roteador Figura 16 - Nova Configuração IP Notebook (Cabo) Figura 17 - Configuração Rede Wireless - Roteador Figura 18 - Configuração Placa Wireless Notebook Figura 19 - Status Conexão Wireless Figura 20 - Gráfico do Sinal: Potência x Tempo - "Excelente" Figura 21 - Gráfico do Sinal: Potência x Tempo - "Muito Baixo" Figura 22 - Configurando Conexão RSLinx Figura 23 - Escolha da Conexão RSLinx Figura 24 - Configuração IP Dispositivos Automação Figura 25 - Status Configuração RSLinx Figura 26 - CLPs em Rede – RSLinx Figura 27 - "Entrando em linha" no CLP Figura 28 - Selecionando CLP para "entrar em linha" Figura 29 - Programa RSLogix 5000 conectado via Wireless Figura 30 - Taxa Média de Transferência – Embrulhadeira Figura 31 - Taxa Média de Transferência – Transportador Figura 32 - Noção Layout Linha 17 18 20 26 27 28 33 34 35 36 37 38 39 40 41 42 43 44 45 46 46 47 48 49 50 51 52 53 54 57 57 59 xi LISTA DE TABELAS Tabela 01 - Tabela de Códigos Morse Tabela 02 - Tabela Comparativa Camadas TCP/IP Tabela 03 - Tabela Comparativa entre os Protocolos WEP e WPA Tabela 04 - Tabela de IPs da Rede Tabela 05 - Tabela de Arquivos de CLP utilizado Tabela 06 - Resultados dos Testes das Taxas Transferência Tabela 07 - Distância e Intensidade do Sinal Wireless 20 24 31 44 55 56 58 xii LISTA DE ABREVIATURAS E SIGLAS AES Advanced Encryption Standard ARP Address Resolution Protocol CLP Controlador Lógico Programável CPU Central Processing Unit CSMA/CA Carrier Sense Multiple Access with Collision Avoidance DOD/ARPA Department of Defense / Advanced Research Project Agency DHCP Dynamic Host Configuration Protocol DNS Domain Name System DSSS Direct Sequence Spread Spectrum FHSS Frequency Hopping Spread Spectrum FTP File Transfer Protocol GM General Motors IEEE Institute of Electrical and Electronic Engineers IHM Interface Homem-Máquina ISO International Organization for Standardization ICMP Internet Control Message Protocol ICV Integrity Check Value IGMP Internet Group Management Protocol IP Internet Protocol MAC Media Access Control MIC Message Integrity Code MIMO Multiple Input Multiple Output NetBIOS Network Basic Input/Output System OFDM Orthogonal Frequency Division Multiplexing OSI Open System Interconnection SSID Service Set IDentifier TCP/IP Transmission Control Protocol / Internet Protocol TKIP Temporal Key Integrity Protocol UDP User Datagram Protocol WEP Wired Equivalent Privacy Wi-Fi Wireless Fidelity WPA Wi-Fi Protected Access xiii SUMÁRIO 1- INTRODUÇÃO 1.1 - Motivação 1.2 - Objetivos 1.2.1 - Objetivo Geral 1.2.2 - Objetivos Específicos 1.3 - Metodologia 1.4 - Organização do Trabalho 2- FUNDAMENTAÇÃO TEÓRICA 2.1 - Automação 2.2 - Controlador Lógico Programável (CLP) 2.3 - Redes de Comunicação Industrial 2.4 - Protocolos de Comunicação 2.5 - Protocolos Digitais de Comunicação 2.6 - Modelo de Referência OSI 2.6.1 - Camada de Aplicação 2.6.2 - Camada de Apresentação 2.6.3 - Camada de Sessão 2.6.4 - Camada de Transporte 2.6.5 - Camada de Rede 2.6.6 - Camada de Enlace 2.6.7 - Camada de Física 2.7 - Modelo de Referência TCP/IP 2.7.1 - Camada de Aplicação 2.7.2 - Camada de Transporte 2.7.3 - Camada de Inter-Rede 2.7.4 - Camada de Interface de Rede 2.8 - Wireless 2.8.1 - Rádio 2.8.2 - IEEE 802.11 2.9 - Segurança em Redes sem Fio 2.9.1 - Protocolo WEP 2.9.2 - Protocolo WPA 3- MATERIAIS E MÉTODOS 3.1 - Equipamentos e Ferramentas 3.2 - Ferramenta inSSIDer 3.3 - Ferramenta Nettraffic 3.4 - Definição do Local dos Testes 3.5 - Configurando a Rede Wireless 3.6 - Configurando a Rede de Automação através da Rede Wireless 3.7 - Conectando no CLP através da Rede Wireless 4- RESULTADOS 4.1 - Resultado dos Testes das Taxas de Transferência 4.2 - Resultado dos Testes da Intensidade do Sinal 5- CONSIDERAÇÕES FINAIS 5.1 - Contribuições e Conclusões 5.2 – Trabalhos Futuros 6- REFERÊNCIAS BIBLIOGRÁFICAS 14 14 15 15 15 15 16 17 17 18 19 20 21 22 22 22 22 22 23 23 23 24 24 25 25 25 26 26 28 30 30 31 32 32 33 34 35 39 47 52 55 55 58 60 60 60 61 xiv 1- INTRODUÇÃO 1.1 - Motivação Atualmente as indústrias trabalham baseadas em metodologias Just-in-time, Lean, Kanban, etc. Todos elas derivadas do sistema Toyota de Produção criado por Taiichi Ohno com o objetivo de aumentar a produtividade focando a total eliminação de desperdício, diante deste cenário cada minuto que se consiga ganhar na manutenção é precioso.(OHNO,1997). Os sistemas de automação industrial contam hoje com vários tipos de conexões para controle e monitoramento do funcionamento das máquinas ou linhas de produção através do CLP (Controlador Lógico Programável), porém todas necessitam de cabos. Hoje quando um técnico de automação necessita “entrar em linha” na máquina para alguma manutenção, verificação de funcionamento ou modificação, ele precisa identificar o tipo de conexão e pegar o cabo necessário na oficina para poder conectar, o que faz com que ele perca tempo, isto se o cabo já não estiver sendo utilizado por outro técnico. Além disso, ele fica fisicamente limitado ao painel devido ao tamanho do cabo, o que na automação industrial é um grande problema já que um único painel pode comandar uma linha de produção inteira que contém vários equipamentos e possui vários metros de comprimento. Observando estes problemas em uma indústria de alimentos, foi proposto a implementação de um sistema wireless na rede de automação já existente para eliminar o desperdício de tempo na manutenção. Para os testes foi selecionada uma linha de produção específica, sendo que após os testes serem concluídos e confirmados suas melhorias para a empresa, poderá ser implementado em toda a fábrica, proporcionando ao técnico de automação a liberdade de se locomover com o notebook em qualquer ponto da linha de produção para verificar o sistema, inclusive de dentro da oficina. xv 1.2 - Objetivos Os objetivos dessa pesquisa são apresentados nas subseções a seguir. 1.2.1 - Objetivo Geral Implementar um sistema wireless com tecnologia IEEE 802.11n em uma rede ethernet industrial de CLPs pertencente à uma linha de produção de uma indústria de alimentos, possibilitando acesso wireless de qualquer ponto desta linha. 1.2.2 - Objetivos Específicos Medir a taxa de transferência com a rede ethernet cabeada; Medir a taxa de transferência com a rede wireless; Fazer um comparativo entre a conexão cabeada e a conexão wireless. 1.3 - Metodologia Para este trabalho será instalado e configurado um roteador wireless em uma rede ethernet entre CLPs da marca Rockwell modelo Logix 5000 que possibilitará acesso ao programa dos CLPs remotamente. Por conseguinte serão medidas as taxas de transferências, qualidade do sinal, distância máximas e comparadas com a velocidade de acesso via cabo. xvi 1.4 - Organização do Trabalho Este trabalho está organizado da seguinte forma: Capítulo 2 – Fundamentação Teórica em Automação, Redes de Comunicação, Protocolos de Comunicação, Wireless e Segurança em Redes sem Fio. Capítulo 3 – Materiais e Métodos – Desenvolvimento da rede wireless baseado na metodologia proposta. Capítulo 4 – Resultados – Demonstração das análises de forma detalhada sobre o capítulo anterior. Capítulo 5 – Considerações Finais – Contém as partes conclusivas das análises realizadas, assim como propostas para trabalhos futuros. xvii 2- FUNDAMENTAÇÃO TEÓRICA 2.1 - Automação Em meados da década de 60 a palavra automation foi utilizada pela primeira vez, criada pela indústria de equipamentos, buscando enfatizar a associação de computadores no controle automático industrial. (MORAES, 2007). Automação é um conjunto de técnicas em um sistema qualquer apoiado por computadores, que substitua o trabalho humano, seja por segurança, redução de custos, aumento da produtividade ou qualidade dos produtos. Um processo de automação envolve a integração de sistemas, através de redes de comunicação, sistemas supervisórios, e interfaces homem-máquina – IHM (Figura 1). O uso de sistemas informatizados é uma grande vantagem, pois viabiliza fácil alteração e expansão utilizando recursos de fácil acesso; onde são de fundamental importância os controladores lógicos programáveis (CLPs). Figura 1 - Exemplo de IHM (Kollewin, 2011) xviii 2.2 - Controlador Lógico Programável (CLP) O CLP é um equipamento eletrônico com hardware e software que controla máquinas e processos, utilizando uma memória programável para armazenar instruções e executar funções específicas tais como lógica, sequenciamento, temporização, contagem, energização/desenergização, operações matemáticas e manipulação de dados (Figura 2). O desenvolvimento dos CLPs iniciou-se em 1968 pela General Motors (GM), naquela época sempre que se mudava um modelo de carro ou ocorria alguma modificação na linha de montagem, perdia-se dias ou até semanas para alteração dos sistemas de controle baseados em reles. A GM interessada em reduzir este alto custo especificou um sistema de estado sólido com a flexibilidade de um computador, que pudesse ser programado e mantido pelos técnicos das fábricas. O CLP precisava suportar o ar poluído, vibração, ruído elétrico e os extremos de umidade e temperatura normalmente encontrados em um ambiente industrial. Em 1969 os primeiros CLPs foram instalados com sucesso substituindo gradativamente os circuitos baseados em reles. Figura 2 - Exemplo de CLP Rockwell Logix 5000 (Pacontrol, 2011) Os CLPs são um sucesso, pois permitem reduzir custos com materiais, mão-de-obra, instalação e localização de falhas; reduzem as necessidades de fiação e os erros a ela associados; ocupam menos espaço que os sistemas antigos compostos de contatores, temporizadores e outros componentes, e, além disso, são mais confiáveis que o antigo sistema. Outro fator do sucesso dos CLPs é o fato da linguagem de programação baseada em diagrama ladder assemelhar-se visualmente aos clássicos esquemas dos circuitos lógicos a reles. xix 2.3 - Redes de Comunicação Industrial Rede de computadores significa uma coleção de computadores autônomos e interconectados. Dois computadores estão conectados, quando são capazes de trocar informações, o que pode ocorrer através de um meio físico de comunicação, como por exemplo, fios de cobre, fibras óticas, microondas ou satélites espaciais. O requisito de autonomia exclui sistemas nos quais existe um claro relacionamento do tipo Mestre-Escravo entre os computadores. (TANEMBAUM, 2003) A necessidade de interligar computadores e CLP alavancou o início das redes industriais, possibilitando a troca de informações entre as máquinas e entre operador e máquinas através da IHM. Essa interligação em rede permitiu o compartilhamento de recursos e bases de dados. Antigamente os sinais dos dispositivos de campo eram coletados seguindo padrões tradicionais onde cada um dos sensores ou atuadores era instalado através de complexas ramificações de cabos ligados diretamente desde o nível de campo aos equipamentos de automação – CLP nos painéis de comando. A conexão ponto-a-ponto ainda é o método mais usual encontrado na indústria. Um cabo para cada dispositivo resulta numa enorme quantidade de cabos, dispostos através de eletrocalhas. Além de grande infraestrutura para suportar os cabos, o tempo de instalação é considerável, a correção de falhas de montagem aumenta a complexidade dos serviços e a grande quantidade de fios interna aos painéis elétricos dificulta a manutenção e a ampliação do mesmo. A tecnologia de barramento, padronizada em nível de campo, comando e gerenciamento, em meados dos anos 90, se instalou também no mundo dos sensores e atuadores binários. O modelo OSI (Open System Interconnection), permite a padronização dos protocolos evitando a falta de compatibilidade entre equipamentos de fabricantes diferentes, permitindo total integração entre os componentes do sistema. xx 2.4 - Protocolos de Comunicação O protocolo digital de comunicação nasceu junto com o telégrafo e seu código de sinais, o código morse. No código morse, todos os números e letras foram padronizados com no máximo cinco sinais (traço ou ponto) para cada, formando um código de 5 bits e quatro estados: Tensão ligada longa – traço; Tensão ligada curta – ponto; Tensão desligada longa – espaço entre caracteres e palavras; Tensão desligada curta – espaço entre traços e pontos. Tabela 1 - Tabela de Códigos Morse (ERIKSSON, 2006) xxi 2.5 - Protocolos Digitais de Comunicação A transmissão digital de dados ocorre basicamente de 2 modos: Paralela e Serial, sendo que a paralela é mais utilizada em equipamentos fisicamente próximos e para se transmitir utiliza-se uma via para cada bit. O que torna cara sua instalação física, já a comunicação serial consiste numa sequência de bits transmitidos por uma única linha física. Os protocolos industriais baseiam-se na transmissão serial, que pode ser assíncrona ou síncrona. Na transmissão assíncrona, cada caractere é transmitido como um pacote isolado de informação, onde há um bit de partida (start bit) e um bit de parada (stop bit). Figura 3 - Exemplo de Transmissão Serial Assíncrona (ERIKSSON, 2006) Na transmissão síncrona, os bits de cada caractere são transmitidos sequencialmente; não existindo os bits de partida e parada. A sincronização do transmissor e receptor é feita através do envio de caracteres de sincronismo, o que possibilita que grandes volumes de informação sejam transferidos em altas velocidades. A transmissão síncrona possibilita ainda a utilização de caracteres para detecção de erros, garantindo confiabilidade nos dados em circulação pelo barramento. O sentido do fluxo de dados dos elementos de comunicação são classificados como Simplex, Half-duplex e Full-duplex: Simplex: a comunicação se processa num único sentido, um dos elementos só transmite e o outro só recebe os dados; Half-duplex: a comunicação se alterna entre os elementos. Os elementos se revezam onde ora um é transmissor e o outro receptor e vice-versa; Full-duplex: a comunicação ocorre simultaneamente nos dois sentidos. xxii 2.6 - O modelo de referência OSI (Open System Interconnection) Embora o modelo OSI seja raramente usado hoje em dia, o modelo em si é bem amplo e ainda válido, e as características em cada camada ainda são muito importantes. Esse modelo baseia-se em uma proposta desenvolvida pela ISO (International Standards Organization) como um primeiro passo em direção à padronização internacional dos protocolos empregados nas diversas camadas. O modelo OSI trata da interconexão de sistemas abertos (sistemas que estão abertos à comunicação com outros sistemas). O modelo OSI é divido em 7 camadas: Aplicação, Apresentação, Sessão, Transporte, Rede, Enlace e Física, onde cada camada executa uma função bem definida. 2.6.1 - Camada de Aplicação A camada de aplicação é responsável pela interface entre o protocolo de comunicação e o aplicativo que pediu ou que receberá a informação através da rede. Por exemplo, quando um aplicativo de e-mail solicita um e-mail, o aplicativo aciona a camada de aplicação do protocolo de rede efetuando tal solicitação. Tudo nesta camada é direcionado aos aplicativos. Além dos aplicativos de e-mail o Telnet, o FTP, entre outros são aplicativos de rede que existem inteiramente na camada de aplicação. 2.6.2 - Camada de Apresentação A camada de apresentação pega os dados recebidos da camada sete e os comprime. A camada seis do dispositivo receptor fica responsável por descompactar esses dados. A transmissão dos dados torna-se mais rápida, já que haverá menos dados a serem transmitidos: os dados recebidos da camada sete foram "encolhidos" e enviados à camada cinco. Quando se quer aumentar a segurança, é usual utilizar algum esquema de criptografia nesta camada, onde os dados só serão decodificados na camada seis do dispositivo receptor. 2.6.3 - Camada de Sessão A camada de sessão permite que aplicações usadas em computadores diferentes estabeleçam uma sessão de comunicação. Para isso, as aplicações definem como ocorrerá a transmissão de dados, são colocadas “marcações” nos dados que estão sendo transmitidos, assim caso a rede falhe, os computadores podem reiniciar a transmissão dos dados partindo da última marcação recebida. 2.6.4 - Camada de Transporte A camada de transporte pega os dados que foram enviados pela camada de sessão e os divide em segmentos que serão transmitidos para a camada de rede. Já no receptor, a camada de transporte pega os pacotes recebidos da camada de rede, e remonta o dado original antes de enviá-lo à camada de sessão. xxiii 2.6.5 - Camada de Rede A camada de rede endereça os pacotes, transformando endereços lógicos em endereços físicos, assim os pacotes conseguem chegar corretamente ao destino. Além disso, a camada de rede determina a rota que os pacotes irão seguir para atingir o destino, baseada em fatores como condições de tráfego da rede e prioridades. 2.6.6 - Camada de Enlace A camada de ligação de dados é também conhecida como camada de enlace ou link de dados. A camada de enlace detecta e, pode até corrigir erros ocasionais que possam acontecer no nível físico. É responsável também pela transmissão e recepção de quadros, e pelo controle de fluxo, estabelecendo um protocolo de comunicação entre sistemas diretamente conectados. 2.6.7 - Camada Física Define as características técnicas dos dispositivos elétricos (físicos) do sistema, gerenciando os equipamentos de cabeamento e demais canais de comunicação que se comunicam diretamente com o controlador da interface de rede. Portanto, permite uma comunicação bem simples e confiável, na maioria dos casos com controle de erros básico. xxiv 2.7 - Modelo de Referência TCP/IP A internet se originou a mais de 40 anos no Department of Defense/Advanced Research Project Agency (DOD/ARPA), que tinha a intenção de construir um sistema de comunicação nacional de modo que os computadores no país e no mundo pudessem enviar e receber informações. Tecnicamente, o governo não pretendia construir o que agora conhecemos como Internet; eles simplesmente queriam criar um sistema de comunicação de defesa. Levou quase 30 anos para desenvolver um conselho administrativo que supervisionasse o desenvolvimento da Internet. Alguns autores como Stallings defendem que a arquitetura TCP/IP é constituída de cinco camadas (Aplicação, Transporte, Internet, Rede e Física), já outros como Tanenbaum defendem a idéia de que o TCP/IP possui quatro camadas (Aplicação, Transporte, Internet e Física), a tabela 2 demonstra ainda outros autores com perspectivas diferentes, neste trabalho vamos considerar a ótica do Tanenbaum. O TCP/IP não é um único protocolo; é um conjunto de protocolos. Por causa da diversidade do TCP/IP, ele não utiliza diretamente o modelo OSI. Tabela 2 - Tabela Comparativa Camadas TCP/IP (SANTOS, 2009) 2.7.1 - Camada de Aplicação Essa camada é responsável pelos aplicativos do TCP/IP. Há dois tipos de aplicativos nessa camada: aplicativos baseados em soquetes e aplicativos do sistema básico de saída e entrada da rede (NetBIOS). Aplicativos baseados em soquete existem em todos os clientes que utilizam o TCP/IP. Três elementos são exigidos para os aplicativos baseados em soquetes: um endereço IP, uma porta e um tipo de serviço. Cada cliente que utiliza o TCP/IP terá um endereço único de 32 bits. Cada endereço tem 65.536 pontos de entrada, chamados de portas. Os aplicativos TCP/IP operam em portas particulares. xxv 2.7.2 - Camada de Transporte O propósito da camada de transporte é conectar ou não conectar, dois protocolos são utilizados na camada de transporte: Transmission Control Protocol (TCP) e User Datagram Protocol (UDP). O TCP é uma comunicação confiável orientada para conexão que é mais lenta na transmissão. O UDP é uma comunicação não-garantida e não orientada a conexão, que é mais rápida na transmissão. Quando um aplicativo utiliza o TCP para comunicação, um handshake de três vias é estabelecido, assegurando que os pacotes são entregues livres de erros, na seqüência e sem perda ou duplicação de dados. O TCP garante a entrega do pacote, mas é mais lento na transferência. Um aplicativo que utiliza o UDP não estabelece um handshake de três vias e não oferece uma garantia de entrega do pacote. Essencialmente, o UDP envia os dados ao cliente receptor e espera que ele seja recebido, não há nenhum acompanhamento da comunicação na retransmissão dos dados. O UDP é muito mais rápido do que o TCP, mas não garante a entrega. O cliente não tem a opção para selecionar o UDP ou o TCP. O desenvolvedor de aplicativos toma essa decisão durante o desenvolvimento do aplicativo. 2.7.3 - Camada de Internet A camada de Internet funciona quase da mesma maneira como a camada de rede do modelo OSI. A camada internet é principalmente responsável pelo endereçamento e roteamento de rede. Além disso, essa camada é responsável pela fragmentação do pacote. Os pacotes de dados são montados e remontados para transmissão nessa camada. Vários protocolos operam na camada de internet, mas os mais comuns são: Internet Protocol (IP) Internet Control Message Protocol (ICMP) Address Resolution Protocol (ARP) Internet Group Management Protocol (IGMP) 2.7.4 - Camada de Interface de Rede Corresponde às camadas de Enlace e as camadas físicas do modelo OSI e é responsável pelo acesso à rede. A camada de interface de rede se comunica diretamente com a rede. Ela é a ligação entre a topologia de rede e a camada de internet. xxvi 2.8 - Wireless A tecnologia wireless permite a conexão entre diferentes pontos sem a necessidade do uso de cabos, através da instalação de uma antena e de um rádio de transmissão. O sinal é recebido em alta frequência, portanto não interfere em nenhum tipo de aparelho eletrônico. Wireless (wire=fio, less=sem) significa um sistema de antenas interligadas entre si, que transmitem informações via ondas de rádio. Os sistemas mais conhecidos para transmissão de dados sem fio são: Rádio; Infravermelho; Laser. Neste trabalho será explorado o sistema de transmissão via rádio. 2.8.1 - Rádio Existem dois modos básicos de transmissão via rádio: Transmissão não-direcional e Transmissão direcional. O modo de transmissão não-direcional é utilizado em conexões sem fio para interligação de dois ou mais pontos sem necessidade de apontamento direto de antenas (visada), conforme mostrado na figura 4. Figura 4 - Transmissão Não-Direcional (Pontes sem Rede, 2011) xxvii Já o modo de transmissão direcional é utilizado em conexões sem fio para interligação de dois pontos sendo necessário o apontamento direto de antenas (visada), conforme demonstrado na figura 5. Figura 5 - Transmissão Direcional (Pontes sem Rede, 2011) Neste trabalho será explorado o sistema de transmissão não-direcional, pois a intenção é captar o sinal da rede de automação de qualquer ponto da linha de produção. xxviii 2.8.2 - IEEE 802.11 Para se resolver o problema de falta de padronização entre os fabricantes evitando-se que equipamento de um determinado fabricante não se comunicasse com um equipamento de outro fabricante, o IEEE (Institute of Electrical and Electronic Engineers) criou o IEEE 802.11, levando em consideração que o problema de falta de compatibilidade não era a faixa de frequencia e sim como os dados eram transmitidos. A primeira versão do padrão 802.11 foi lançada em 1997, após sete anos de estudos, aproximadamente e ficou conhecida como 802.11-1997 ou, ainda, como 802.11 legacy (original). Para resolver o problema de como transmitir os dados o IEEE definiu a camada de controle de acesso ao meio (MAC) para transmissões sem fio. Uma analogia com o modelo de camadas OSI é mostrado na Figura 5. Figura 6 - Analogia OSI x IEEE 802.11 (Adaptado Conniq, 2011) O IEEE 802.11 opera no intervalo de frequências entre 2,4 GHz e 5 GHz e utiliza as técnicas de transmissão Direct Sequence Spread Spectrum (DSSS) e Frequency Hopping Spread Spectrum (FHSS). As duas técnicas permitem transmissões utilizando vários canais dentro de uma frequência, porém, a DSSS cria vários segmentos das informações transmitidas e as envia simultaneamente aos canais. Já a técnica FHSS, trabalha com um esquema de salto de frequência, onde os dados são transmitidos utilizando uma determinada frequência em certo período e, no próximo período, utiliza outra frequência. Essa característica faz com que o FHSS seja mais lento na transmissão de dados, porém, faz com que a transmissão seja menos suscetível às interferências, uma vez que a frequência utilizada muda constantemente. O DSSS é mais rápido, entretanto sofre mais interferência, uma vez que faz uso de todos os canais ao mesmo tempo. xxix Para evitar colisões o padrão IEEE 802.11 utiliza o método CSMA/CA onde o transmissor antes de começar a transmitir “escuta” o canal para verificar se está desocupado, caso esteja livre, inicia a transmissão, após a primeira transmissão cada máquina tem um determinado tempo para transmitir. Com o passar do tempo o IEEE foi aprimorando o IEEE 802.11 criando os padrões: IEEE 802.11b: Criado em 1999, foi uma atualização do IEEE 802.11. A principal característica dessa versão é a possibilidade de estabelecer conexões nas velocidades de transmissão de 1 Mbps, 2 Mbps, 5,5 Mbps e 11 Mbps. IEEE 802.11a: Criado no final de 1999, sua principal característica é a possibilidade de operar com taxas de transmissão de dados em 6 Mbps, 9 Mbps, 12 Mbps, 18 Mbps, 24 Mbps, 36 Mbps, 48 Mbps e 54 Mbps. No entanto, a sua frequência de operação de 5 GHz é diferente do padrão 802.11 original. IEEE 802.11g: Criado em 2003 pode operar com taxas de transmissão de até 54 Mbps. No entanto, opera com frequências na faixa de 2,4 GHz e é compatível com a IEEE 802.11b. IEEE 802.11n: Começou a ser definido em 2004, em 2007 o IEEE liberou uma versão rascunho 2.0 (draft) e alguns fabricantes baseados neste draft lançaram no mercado seus equipamentos. Finalmente em 2009 o IEEE lançou a versão final. O padrão 802.11n é capaz de fazer transmissões com taxas de até 300 Mbps, método de transmissão MIMO-OFDM que divide o frame de dados em blocos que são transmitidos em canais independentes, e trabalha com as faixas de 2,4 GHz e 5 GHz, que o torna compatível com os padrões anteriores, inclusive com o 802.11a. xxx 2.9 - Segurança em Redes sem Fio O crescimento do uso das redes sem fio por usuários domésticos, empresas e universidades possibilitou a mobilidade e praticidade no uso de redes, porém gerou preocupação frente à segurança deste tipo de rede, fazendo que fossem criados os primeiros protocolos de segurança para redes sem fio. Um computador ou uma rede é considerado seguro quando atende a três requisitos relacionados aos recursos que o compõem: confidencialidade, disponibilidade e integridade, ou seja, a confidencialidade garante que a informação só estará disponível para aqueles devidamente autorizados, a integridade garante que a informação não será perdida ou corrompida e a disponibilidade garante que os recursos estarão disponíveis quando necessários. A segurança da informação mostra-se cada vez mais imprescindível, pois se tornou o maior patrimônio de uma empresa. A integridade, confidencialidade, e a disponibilidade da informação são fatores primordiais para as empresas (FILHO, 2004), e para se obter esta segurança das informações utiliza-se a criptografia. Criptografar dados significa codificá-los, utilizando um algoritmo e uma chave secreta, de tal forma que somente o destinatário, que possua a chave secreta possa decodificá-los (MORENO 2005). Chave é uma sequencia de caracteres que pode conter letras, dígitos e símbolos e que é convertida em um número, utilizado pelos métodos de criptografia para codificar e descodificar mensagens. A criptografia pode ser tanto com chave única quanto com duas chaves, uma pública e uma privada, na criptografia com chave única a mesma chave é utilizada tanto para codificar quanto para descodificar as mensagens, é um método eficiente em relação a tempo de processamento, porém tem a desvantagem de precisar de um meio seguro para compartilhamento da chave. Já no método com duas chaves, uma codifica a mensagem e a outra descodifica; neste método cada pessoa precisa ter duas chaves uma pública que pode ser divulgada e outra privada que deve ser mantida em sigilo, uma mensagem codificada com a chave pública só pode ser descodificada com a chave privada correspondente. 2.9.1 – Protocolo WEP O WEP (Wired Equivalent Privacy) foi o primeiro protocolo de segurança adotado em redes sem fio que garantia segurança no nível de enlace. O WEP é baseado no conceito de chaves compartilhadas e processa os dados utilizando chaves idênticas em ambos as conexões. Para codificar as informações o WEP utiliza uma chave de 64 bits (40 bits reais) ou 128 bits (104 bits reais), esta perda de 24 bits em cada chave ocorre porque o WEP utiliza 24 bits para um vetor de inicialização que é alterado aleatoriamente em cada pacote para proteger a chave. Este protocolo criptografa os pacotes utilizando o algoritmo RC4. Para a detecção de erros o protocolo WEP utiliza uma função chamada CRC-32 que através de cálculos sobre os dados a serem transmitidos gera um resultado ICV (Integrity Check Value) de 4 bytes, o ICV é checado no momento em que chega ao receptor com o intuito de verificar se a mensagem foi alterada durante a transmissão de dados. xxxi O protocolo WEP apresenta algumas vulnerabilidades: Chave simétrica: é utilizada a mesma chave tanto para criptografar quanto para descriptografar. Vetor de inicialização pequeno: devido ao pequeno tamanho do vetor de inicialização (24 bits) em algum momento ele se repetirá. Colisão de pacotes: a cada remoção e inserção de dispositivos na rede sem fio o vetor de inicialização é zerado, isto faz com que os quadros com valores abaixo de quatro sejam comuns. 2.9.2 – Protocolo WPA O Protocolo WPA (Wi-Fi Protect Access) foi criado pelos membros da Wi-Fi Aliança e IEEE com o intuito de eliminar as vulnerabilidades do WEP. O WPA utiliza uma chave temporária chamada de TKIP (Temporal Key Integrity Protocol), onde a uma nova chave é criada a cada envio de pacote, para detecção de erros utiliza uma função chamada Michael com vetor de inicialização de 48 bits (o dobro do WEP), ou seja, além de utilizar o ICV já utilizado no WEP, utiliza-se de código de integridade de mensagem ou MIC (Message Integrity Code) de 8 bytes antes do ICV. Quanto ao algoritmo de criptografia o WPA utiliza o mesmo do WEP, ou seja, o RC4. Logo após o lançamento do WPA, foi criado o WPA2 em que a principal diferença é que este último não utiliza o algoritmo RC4 e sim um algoritmo chamado AES (Advanced Encryption Standard), que é um sistema de encriptação mais seguro, porém mais pesado, e pode utilizar chaves de 128, 192 ou 256 bits, sendo 256 bits o padrão. A desvantagem do WPA2 é que ele exige muito processamento sendo seu uso recomendado para quem necessita de um alto grau de segurança. Uma vulnerabilidade dos protocolos WPA são os ataques de negação de serviço ou Dos (Denial of Service). Quando o WPA recebe pacotes a cada dois segundos com chave de codificação errada, o mecanismo de defesa encerra as conexões por um minuto alertando que há tentativas de acesso não autorizado à rede. Tabela 3 - Tabela Comparativa entre os Protocolos WEP e WPA (Vilela, 2008) xxxii 3- MATERIAIS E MÉTODOS Neste capítulo serão abordados os aspectos da implementação da rede wireless em um sistema de automação industrial utilizando a metodologia descrita neste trabalho. Aqui também serão definidas métricas para verificar o desempenho da rede. O capítulo está organizado como segue: 3.1 – Equipamentos e Ferramentas; 3.2 – Ferramenta inSSIDer; 3.3 – Ferramenta Nettraffic; 3.4 – Definição do local dos testes; 3.5 – Configurando a rede wireless; 3.6 – Configurando a rede de automação através da rede wireless; 3.7 – Conectando no CLP através da rede wireless; 3.1 – Equipamentos e Ferramentas Para este trabalho foram utilizados os seguintes equipamentos e ferramentas: Notebook Dell Latitude C510/610: • Processador Intel Mobile Pentium III 1,2 GHz; • Memória RAM de 256 MB; • Windows XP SP2; • Placa 3COM Fast Ethernet 100Mbps 3C920; • Placa PCMCIA D-Link Wireless n. Roteador TP-Link Wireless n - 4 portas Gigabit Mod. TL-WR1043ND; Switch 3COM Gigabit Mod. 3C16479; Hub 3COM 10Mbps Mod. 3C16700A; CLP Rockwell Logix 5000; • Placa Ethernet 1756-ENET – 10Mbps Software Rockwell RSLinx Lite Versão 2.43.01.23; Software Rockwell RSLogix 5000 Versão 8.02.00; Ferramenta InSSIDer Versão 1.2.8.0331; Ferramenta Network Traffic Monitor Experts (Nettraffic) Versão 2.2. xxxiii 3.2 – Ferramenta InSSIDer O inSSIDer é uma ferramenta de código aberto que escaneia redes sem fio de 2,4 GHz e 5 GHz, indica a intensidade do sinal ao longo do tempo, determina as configurações de segurança, incluindo se está ou não protegido por senha e permite filtrar quais redes aparecem no gráfico (Metageek, 2011). Um exemplo da ferramenta é mostrado na figura 7. Figura 7 - Exemplo Ferramenta inSSIDer xxxiv 3.3 – Ferramenta Nettraffic É uma ferramenta que mostra todas as interfaces de rede do computador e monitora o tráfego de rede exibindo a data e hora que o monitoramento foi iniciado, e a quantidade de dados (entrada e saída) em tempo real, mostra o maior valor (peak) e a média (average), além do tráfego total, possui também um botão “freeze” que congela os dados. O termo “upload” e “download” no software NetTraffic tem o sentido inverso do usado no software RSLinx. No RSLinx “upload” é a ação de baixar o programa da CPU do CLP para o computador, que para o NetTraffic é “download”. Um exemplo de uso da ferramenta é demonstrado na figura 8. Figura 8 - Exemplo Ferramenta Nettraffic xxxv 3.4 - Definição do local dos testes O sistema wireless foi instalado em parte de uma linha de produção de uma fábrica de alimentos, composta de duas máquinas de embalagem, dois alimentadores e um transportador de saída dos produtos embalados (Figura 9). Esta parte da linha de produção é composta por cinco CLPs, porém divididos em duas redes ethernet distintas – uma para o transportador alimentador e embrulhadeira 01 e outra para o transportador alimentador e embrulhadeira 02. Para este trabalho foi utilizada a rede pertencente à embrulhadeira 01. Figura 9 - Layout Linha de Produção xxxvi Foi instalado um roteador wireless no painel do transportador alimentador da embrulhadeira 01, o layout da rede ficou conforme mostrado na figura 10: Figura 10 - Layout Linha de Produção com Rede xxxvii Apesar de o roteador fazer a função do hub, e ele não mais ser necessário, ele foi mantido porque os testes foram feitos em linha de produção em funcionamento, e caso seja necessário retirar o roteador não irá interferir em nada no atual funcionamento da rede nem da linha de produção. O layout da rede original antes da modificação para os testes é mostrado na figura 11. Figura 11 - Layout Original Rede xxxviii Conforme mostrado na figura 11 a rede original funcionava com hub 10Mbps, porém como a tecnologia wireless n possibilita uma velocidade de até 300Mbps, os testes seriam prejudicados com o uso do hub; então para garantir a melhor performance possível, foi substituído um dos hub 10Mbps por um switch 1 Gbps, ficando o layout da rede conforme mostra a figura 12. Figura 12 - Novo Layout da Rede xxxix 3.5 - Configurando a Rede Wireless O primeiro passo foi configurar o notebook na mesma classe de rede do roteador para conseguir acessar o menu de configuração do mesmo. Como roteador veio de fábrica com uma configuração de IP: 192.168.1.1 – foi necessário configurar dentro desta faixa conforme figura 13. Figura 13 - Configuração Notebook para Acessar Roteador (Cabo) xl Após foi acessado a configuração do roteador digitando o endereço 192.168.1.1 em um navegador, a primeira etapa foi remover a configuração de DHCP (Dynamic Host Configuration Protocol), conforme figura 14. O DHCP é um protocolo de atribuição de IP, DNS, máscara de rede, entre outros, automaticamente; neste teste não foi necessário já que os IPs eram estáticos e conhecidos,. Ao desabilitar a opção de “DHCP Server” não foi necessário se preocupar com as demais configurações. Figura 14 - Configuração DHCP Roteador xli Em seguida foi modificado o IP do roteador na tela de configuração para um IP dentro da faixa da rede dos CLPs, ou seja, 158.133.163.XXX – conforme figura 15, neste caso foi utilizado o IP 158.133.163.100 e uma máscara de rede 255.255.255.0 - que possibilita a utilização de até 256 hosts (máquinas). Apesar de esta rede utilizar no máximo sete máquinas, seria inviável parar a linha de produção para modificar a máscara de rede dos CLPs para 255.255.255.240 que possibilita até 16 máquinas e seria o ideal. Figura 15 - Configuração Rede Roteador xlii Após salvo a configuração, o roteador foi reiniciado e a partir daquele momento o IP do roteador passou a ser 158.133.163.100, ou seja, para acessar novamente a configuração do roteador foi necessário configurar o notebook dentro desta faixa de rede, neste caso foi utilizado o IP: 158.133.163.101 – conforme figura 16. Figura 16 - Nova Configuração IP Notebook (Cabo) xliii Por conseguinte foi efetuada a configuração do SSID da rede sem fio, que é um conjunto de caracteres único que identifica a rede sem fio, neste caso foi criado uma rede a qual chamamos de “Teste_TCC_Amorim”, com o modo misto de tecnologia IEEE 802.11 b/g/n - e uma taxa máxima de 300 Mbps que é a taxa máxima do padrão IEEE 802.11 n, conforme figura 17. Figura 17 - Configuração Rede Wireless - Roteador Outra configuração aplicável ao roteador é o modo de segurança para criptografia dos dados, onde neste trabalho foi utilizada a tecnologia WEP, com senha de seis caracteres entre letras e números. Apesar da tecnologia WEP não ser o modo de criptografia mais seguro; como o sinal wireless esteve disponível somente quando os testes estavam sendo feitos e em um período de tempo determinado, e o acesso às pessoas estranhas com notebook dentro da fábrica era controlado, não houve riscos de acessos indevidos e espionagem industrial. xliv Para acessar a rede wireless foi necessário configurar a placa wireless do notebook dentro da mesma faixa de IPs da rede, neste caso foi utilizado o IP: 158.133.163.102, conforme figura 18. Figura 18 - Configuração Placa Wireless Notebook Após concluída a configuração das máquinas a tabela de rede ficou conforme mostrado na tabela 04. Tabela 4 - Tabela de IPs da Rede xlv Após configurado foi conectado à rede “Teste_TCC_Amorim”, ficando a conexão conforme demonstrado nas figuras 19, 20 e 21. Figura 19 - Status Conexão Wireless xlvi A figura 20 demonstra o melhor sinal possível, ou seja, “Excelente”, este sinal foi captado com o notebook em frente ao painel onde foi instalado o roteador. Figura 20 - Gráfico do Sinal: Potência x Tempo - "Excelente" Já a figura 21 demonstra o pior sinal possível, ou seja, “Muito Baixo”, conforme foi se distanciando o notebook do roteador o nível de sinal foi diminuindo gradativamente até perder-se totalmente o sinal. Figura 21 - Gráfico do Sinal: Potência x Tempo - "Muito Baixo" Depois que a rede foi criada e efetuada a conexão, os testes se concentraram em conectar aos dispositivos de automação, como o CLP. xlvii 3.6 - Configurando a Rede de Automação através da Rede Wireless Depois de conectado à rede via wireless a etapa seguinte foi “entrar em linha”1 no CLP para realização dos testes. Para conexão com o CLP foi necessário configurar a conexão no programa RSLinx Lite. Para configurar a conexão, abriu-se o programa RSLinx e clicado no ícone “Configure drivers”, conforme mostrado na figura 22. Figura 22 - Configurando Conexão RSLinx 1 A expressão “entrar em linha” é amplamente difundida no ambiente de automação industrial e faz referência ao fato do técnico conectar o notebook à CPU do CLP e após efetuar o upload ou download ficando on-line, ou seja, as modificações feitas no programa são imediatamente absorvidas pela máquina em questão. xlviii Abriu então uma tela para escolha do tipo de conexão: RS232 (Serial), Ethernet, PCMK, PIC, entre outros, neste exemplo foi utilizado a opção “Ethernet devices”, após selecionado a conexão foi clicado em “Add New...” conforme demonstrado na figura 23. Figura 23 - Escolha da Conexão RSLinx xlix Uma caixa de diálogo para configuração dos endereços IP dos dispositivos de rede (CLP, IHM...) foi aberta, neste caso somente os dispositivos de automação foram configurados, por isso não foi colocado os endereços IP do roteador ou do notebook. Foi inserido o endereço IP no campo “Host Name” e clicado em “Add New...”, após inseridos todos os endereços IP clicado em “Aplicar” e depois em “OK”, neste caso foi configurado somente os endereços IP dos dois CLPs, conforme figura 24. Figura 24 - Configuração IP Dispositivos Automação l Na janela “Configure Drivers” apareceu a conexão configurada: “AB_ETH-1 A-B Ethernet RUNNING”, e no campo “Status” a informação “Running” conforme figura 25, isto indica que a conexão foi configurada corretamente e que não houve nenhum conflito com outra conexão, caso o “Status” estivesse “Error”, seria necessário verificar os IPs ou se havia outra configuração em conflito, por último foi clicado em “Close”. Figura 25 - Status Configuração RSLinx li Ao retornar a tela inicial do RSLinx, como os CLPs configurados estavam ligados e conectados à rede, o RSLinx já os identificou mostrando que estavam aptos para “entrarem em linha”, conforme figura 26. Figura 26 - CLPs em Rede - RSLinx lii 3.7 - Conectando no CLP através da Rede Wireless Após a rede wireless estar funcionando e a rede de automação configurada no RSLinx podê-se finalmente “entrar em linha” no CLP para modificação ou manutenção no programa. Para testar foi aberto o programa RSLogix 5000 e clicado em “Comunication” e depois “Who Active”, conforme mostra a figura 27. Figura 27 - "Entrando em linha" no CLP liii A tela “Who Active” abriu para escolha de qual CLP se pretendia “entrar em linha”, o “Who Active” nada mais é que uma extensão do programa RSLinx, todo CLP que estiver aparecendo no RSLinx aparecerá no “Who Active”. Foi selecionado CLP do transportador e depois clicado em “Upload”, conforme mostra a figura 28. Figura 28 - Selecionando CLP para "entrar em linha" A opção “Go Online” é utilizada quando já tem a versão atualizada do programa instalada tanto na CPU do CLP quanto na máquina, já a opção “Upload” é utilizada quando se deseja baixar o programa que está instalado no CLP para a máquina, (esta opção é a mais utilizada já que a máquina está funcionando com este programa) e a opção “Download”, é utilizada quando se deseja carregar o programa da máquina para o CLP (após uma modificação por exemplo). liv Na figura 29 é demonstrado o resultado final depois de realizado o upload e “entrar em linha” no CLP do transportador. Figura 29 - Programa RSLogix 5000 conectado via Wireless lv 4- Resultados Este capítulo engloba todos os resultados realizados mediante a metodologia descrita no capítulo anterior. A rede de automação industrial wireless é testada com o intuito de verificar suas características e é realizado um comparativo com a taxa de transferência cabeada e também um demonstrativo das distâncias alcançadas com a rede wireless sem perder a qualidade do sinal. 4.1 - Resultado dos Testes das Taxas de Transferências Para os testes foram utilizados os arquivos de CLP conforme tabela 05. Tabela 5 - Tabela de Arquivos de CLP utilizado Foi efetuado o upload do arquivo da CPU do CLP para o notebook monitorando o tráfego através do software NetTraffic, cada upload foi realizado três vezes e considerado a média, foram feito testes com o sinal wireless “excelente”, “bom” e “baixo”, com o sinal “muito baixo” a taxa ficou abaixo de 2 KB/s e a conexão caía constantemente não sendo possível realizar o upload, foi testado também com a conexão cabeada, os testes foram efetuados com os respectivos arquivos dos dois CLPs. lvi Os resultados dos testes das taxas de transferência são demonstrados na tabela 6. Tabela 6 - Resultados dos Testes das Taxas Transferência lvii A figura 30 mostra em um gráfico a taxa de transferência média dos arquivos no CLP da embrulhadeira. Pode-se notar que apesar do sistema cabeado ter uma taxa maior, em relação ao melhor sinal wireless, a diferença é bem pequena, apenas 0,45 KB/s. Figura 30 - Taxa Média de Transferência - Embrulhadeira Já a figura 31 mostra em um gráfico a taxa de transferência média dos arquivos no CLP do transportador, nota-se aqui também que apesar do sistema cabeado ter uma taxa maior, em relação ao melhor sinal wireless, a diferença é bem pequena, apenas 0,13 KB/s. Figura 31 - Taxa Média de Transferência – Transportador lviii 4.2 - Resultado dos Testes da Intensidade do Sinal Foi medido o alcance do sinal, movimentando o notebook e acompanhando a intensidade do sinal, cada vez que o sinal diminuía um grau, foi anotado o ponto e posteriormente medido a distância, o resultado é demonstrado na tabela 07. Tabela 7 - Distância e Intensidade do Sinal Wireless lix A figura 32 mostra um layout sem escala da linha de produção para se ter uma noção do alcance e intensidade do sinal wireless. Figura 32– Noção Layout Linha lx 5- CONSIDERAÇÕES FINAIS Este trabalho apresentou a implementação de uma rede wireless com tecnologia IEEE 802.11n em uma rede ethernet industrial entre CLPs de uma linha de produção pertencente a uma indústria de alimentos que possibilitou acesso remoto de qualquer ponto da linha e apresentou um comparativo das taxas de transferência entre a rede cabeada e a rede wireless. Este capítulo está dividido como segue: A seção 5.1 apresenta as contribuições e conclusões; A seção 5.2 apresenta os trabalhos futuros. 5.1 - Contribuições e Conclusões Este trabalho contribui para demonstrar que é possível implementar uma rede wireless em um sistema de automação industrial e também contribui demonstrando como instalar e configurar o sistema wireless para funcionamento com CLPs Rockwell. Além disso, o trabalho demonstrou que as taxas de transferência cabeadas e wireless estão equivalentes com uma queda mínima no sistema wireless. A partir destas contribuições pode-se concluir que a implementação de um sistema wireless em um ambiente de automação industrial é viável já que a velocidade é compatível com a cabeada, e o alcance superior a 100m de distância possibilita o acesso remoto ao CLP de qualquer parte da linha de produção e elimina o uso de outros cabos. Ao longo do desenvolvimento deste trabalho percebeu-se que softwares livres e open sources são melhores para se trabalhar que os pagos para computadores dedicados, porque estes passam a ser rapidamente desatualizados e incompatíveis com novas versões, sendo que para resolver o problema é necessário comprar novas licenças. 5.2 – Trabalhos Futuros As contribuições alcançadas com este trabalho não encerram as pesquisas relacionadas a implantação wireless em um sistema de automação industrial, mas abrem oportunidades para alguns trabalhos futuros: Integração dos CLPs de uma Planta Industrial em uma única Rede e Integração Wireless; Implantação de um Sistema Wireless utilizando a Tecnologia Extended Service Set (ESS) em um sistema de Automação Industrial; Análise de Segurança em um Sistema de Automação Industrial Wireless. lxi 6- REFERÊNCIAS BIBLIOGRÁFICAS OHNO, T., O sistema Toyota de Produção: além da produção em larga escala. Porto Alegre: Bookman,Tradução de Cristina Schumacher, 1997. ISBN 85-7307-170-2. MORAES, C. C.; CASTRUCCI, P. L., Engenharia de Automação Industrial. 2.ed. – Rio de Janeiro: LTC, 2007. ISBN 978-85-216-1592-3 TANEMBAUM, A. S. Redes de Computadores. 4ª Edição: Campus, 2003. ISBN 0-13066102-3. MORIMOTO, C. E. Redes: Guia Prático. GDH Press e Sul Editores, 2008. ISBN 978-8599593-09-7 TORRES, G. Redes de Computadores Curso Completo. Axcel Books, 2001. ISBN 85-7323144-0 MORENO, E. D; PEREIRA, F.D; CHIARAMONTE, R.B. Criptografia em Software e Hardware. São Paulo: Novatec, 2005. ISBN 85-7522-069-1 NOGUEIRA, T. A. Redes de Comunicação para Sistemas de Automação Industrial. 2009. 80f. Graduação em Engenharia e Controle de Automação – Universidade Federal de Ouro Preto (UFOP), Ouro Preto, 2009. YAMAGUCHI, M. Y. Sincronização das Bases de Tempo de CLPs Distribuídos numa Rede de Automação de Processo Industrial. 2006. 142f. Dissertação (Mestrado) – Escola Politécnica, Universidade de São Paulo (USP), São Paulo, 2006. SOUZA, A. J. Sistema de Gerência de Informação de Processos Industriais via WEB. 2005. 58f. Dissertação (Mestrado) – Universidade Federal do Rio Grande do Norte (UFRN), Natal, 2005. DANTE, J. R. Avaliação Qualitativa de um Sistema Especialista para Identificação de Panes de Máquinas. 2009. 96f. Dissertação (Mestrado) – Universidade Tecnológica Federal do Paraná, Curitiba, 2009. IGLESIAS, M. V. Robô Controlado via Wireless. 2007. 71f. Graduação em Engenharia e Controle de Automação – Universidade Federal de Ouro Preto (UFOP), Ouro Preto, 2007. BOARETTO, Neury. Tecnologia de Comunicação em Sistema SCADA – Enfoque em Comunicação Wireless com Espalhamento Espectral. 2005. 95f. Dissertação (Mestrado) – Centro de Educação Tecnológica do Paraná (CEFET-PR), Ponta Grossa, 2005. FILHO, P.R.M. & DIAS, Y.F.G. 2008. 60f. Acionamento de Potência para Rede de Automação Wireless. Graduação em Engenharia de Controle e Automação, Faculdade de Tecnologia, Universidade de Brasília (UNB), Brasília, 2008. lxii SALAZAR, Andres; MAITELLI, André; QUINTAES, Filipe; JÚNIOR, Eudes; DANTAS, Iuri; ASSIS, Luis. Automação, Controle e Supervisão de uma planta Industrial Utilizando Tecnologias em Redes Industriais. XVI Congresso Brasileiro de Automática. Salvador, Bahia, Brasil, 2006. NEVES, Cleonor; DUARTE, Leopardo; VIANA, Nairon; LUCENA, Vicente de Ferreira. O Dez Maiores Desafios da Automação Industrial: As Perspectivas para o Futuro. II Congresso de Pesquisa e Inovação da Rede Norte Nordeste de Educação Tecnológica. João Pessoa, 2007. GESSINGER, A. K.; HENNING C. H. Zigbee – Conectividade Wireless para Automação e Controle. Congresso ISASHOW. São Paulo, 2005. SOUZA, H. J. Evolução dos Protocolos de Comunicação. Valete, v.119, p. 121-124, 2006. ERIKSSON, J.; COESTER, M.; HENNIG, C. H. Redes Industriais – Panorama Histórico e Novas Tendências. Valete, v.119, p. 86-89, 2006. VILELA, R. R. S.; RIBEIRO, D. S. Segurança em Redes Wireless - Estudo Comparativo entre os protocolos WEP e WPA para implementação de segurança em Empresas e Residências. Universidade Federal de Mato Grosso (UFMT), Rondonópolis, 2008. VERDI, B. S. S. Implementação e Análise de Desempenho e Segurança de uma Rede WiMesh AD-HOC em Linux. Graduação em Tecnologia em Redes de Computadores – Faculdade de Tecnologia de São José dos Campos (FATEC), São José dos Campos, 2010. BRAIN, M.; WILSON, T. V. How Stuff Works: How Wi-Fi Works. Disponível em: <http://www.howstuffworks.com/wireless-network.htm>. Acesso em: 08 out. 2011. IEEE. Disponível em: <http://www.ieee.org/index.html>. Acesso em 10 out. 2011. TP-LINK. Disponível em: < http://www.tp-link.com/br/default.aspx>. Acesso em 25.out. 2011. ROCKWELL: Módulos Ethernet/IP em Sistemas de Controle Logix 5000. Disponível em: <http://samplecode.rockwellautomation.com/idc/groups/literature/documents/um/enetum001_-pt-p.pdf>. Acesso em 08. out. 2011. KOLLEWIN: Kollewin Technology CO. Limited 2011. Disponível em: <http://www.kollewin.com/blog/panelview-600-user-manual/>. Acesso em: 21 nov. 2011. PACONTROL: Process Automation Control – Online Training/Tutorial. 2011. Disponível em: <http://www.pacontrol.com/plc-conversion-guide.html>. Acesso em 21 nov. 2011. NETTRAFFIC: Software NetTraffic. 2011. Disponível em: <http://www.365freesoft.com/>. Acesso em: 03 nov. 2011. PONTES SEM REDE. Disponível em: <http://pontesemredes.blogspot.com/>. Acesso em: 14 nov. 2011. lxiii CONNIQ. Disponível em: <http://www.conniq.com/Supplement_IEEE802-2.htm>. Acesso em: 15 nov. 2011. METAGEEK: InSSIDer. Acesso em: 15 nov. 2011. Disponível em:<http://www.metageek.net/products/inssider/> FILHO, A.M.S. Sobre a Necessidade de Proteção de Sistemas de Informações. Disponível em: <http://www.espacoacademico.com.br/042/42amsf.htm>. Acesso em: 10 nov. 2011 SANTOS, G. L. O. Quantas camadas tem a arquitetura TCP/IP? Disponível em: <http://planoemfoco.files.wordpress.com/2009/02/nomenclatura.png>. Acesso em: 08 out. 2011

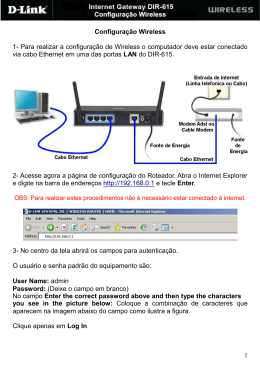

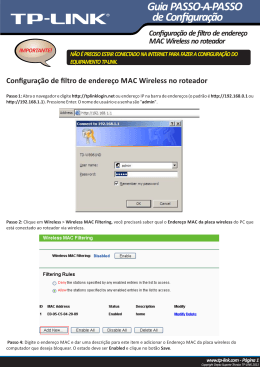

Download