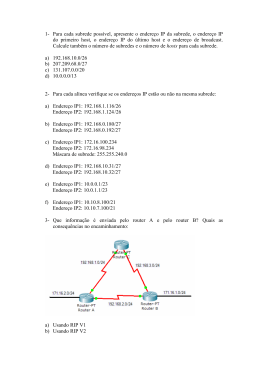

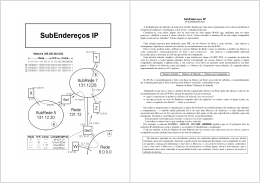

UNIVERSIDADE DA BEIRA INTERIOR Faculdade de Engenharia Departamento de Informática Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 1. Esta teste serve como avaliação de frequência. 2. Leia as perguntas com atenção antes de responder. 3. Escreva as suas respostas apenas na folha de respostas que é dada em separado. 4. Entregue apenas a folha de respostas, devidamente identificada com o seu nome, número de aluno e curso. 5. A grelha de classificação encontra-se no fim do teste. Bom trabalho! 4. Na Figura B, são usadas 3 subredes. Mas, para manter a privacidade dos computadores da subrede A relativamente aos computadores da subrede B, e entre estas e a subrede de acesso à Internet, quantas subredes seriam necessárias na totalidade? a) 1 b) 2 c) 3 d) 4 e) Nenhum dos anteriores 5. Num routing do tipo cut-through, o router encaminha os pacotes de acordo com a) Uma fila de espera b) O destinatário menos ocupado c) O custo do link d) A prioridade do pacote e) Nenhuma das anteriores 6. O Jitter é um fenómeno que é _______ para a transmissão de dados em tempo real a) benéfico b) parametrizável c) prejudicial d) indifierente e) Nenhuma das anteriores 7. O routing estático é habitualmente definido em cenários de a) Intra-domain routing b) Inter-domain routing c) Hot-potato routing d) Cut-through routing e) Nenhuma das anteriores 8. Dos seguintes qual poderá ser um endereço de broadcast? a) 10.0.0.0 b) 10.0.0.80 c) 10.0.0.7 d) qualquer um dos anteriores e) Nenhuma das anteriores 9. O CIDR é uma estratégia usada para _____ o tamanho de tabelas de routing. a) maximizar b) diminuir c) ordenar d) distribuir e) Todas as anteriores f) Nenhuma das anteriores GRUPO ÚNICO – Deve assinalar apenas umas das opções. 1. 2. 3. O intra-domain routing usa algoritmos de routing como por exemplo a) Link State e Fastest Path b) Distance State e Fastest Link c) Link State e Distance Vector d) Qualquer um dos anteriores e) Nenhuma das anteriores Na Figura A, qual das seguintes afirmações é verdadeira? a) O switch tem um endereço MAC diferente para cada interface b) O Cable Modem precisa de ter um endereço MAC igual ao do interface do Router/ Switch com que comunica c) Para fazer a configuração correcta da rede, o Router/Switch só pode ter endereços de uma sub-rede d) O endereço MAC do Modem tem que ser diferente do endereço MAC do resto dos elementos da rede e) Todas as anteriores f) Nenhum dos anteriores Na Figura B, qual seria a máscara de rede adequada para a subrede B (Network B): a) 255.255.255.255 b) 255.255.255.0 c) 255.255.0.0 d) 255.0.0.0 e) Qualquer um dos anteriores f) Nenhum dos anteriores 1 UNIVERSIDADE DA BEIRA INTERIOR Faculdade de Engenharia Departamento de Informática 10. 11. 12. 13. 14. Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 Considere a Figura A (no fim do teste). Se quisesse ter apenas uma subrede, que máscara de rede definiria? a) /16 b) /24 c) /25 d) A máscara de rede não define as subredes e) Nenhuma porque é impossível definir apenas uma subrede Na figura B, e considerando um pacote que viaja da subrede A para a subrede B, o computador identificado como “XP Router” (e com esta função) executa operações a que nível da camada OSI? a) Camada 1 b) Camada 2 c) Camada 3 d) Camada 4 e) Não se consegue definir essa informação pelo que é mostrado no esquema f) Nenhum dos anteriores Na Figura B, qual das seguintes afirmações é falsa? a) Todos os computadores e equipamentos activos mostrados neste esquema devem ter endereços MAC distintos b) Todos os interfaces de rede do computador “XP Router” têm endereços MAC distintos c) A máquina com o endereço 10.10.10.50 pode ter o mesmo endereço MAC da máquina com o endereço 192.168.20.100 d) A máquina com o endereço 10.10.10.50 tem que ter um endereço IP diferente de todas as máquinas com as quais faz comunicação directa e) Nenhum dos anteriores A respeito dos endereços da camada 2 no modelo OSI, qual destas afirmações é a correcta? a) São endereços físicos b) São endereços usados apenas nas redes locais c) São endereços usados em decisões de encaminhamento de pacotes (routing) d) São endereços alterados cada vez que um pacote passa num Switch (comutador) e) Todas as anteriores f) Nenhuma das anteriores A máscara da rede 192.168.1.0/26 é: a) 255.255.255.255 b) 255.255.255.0 c) 255.255.0.0 d) 255.0.0.0 e) Pode ter qualquer máscara de rede definida pelo utilizador que seja válida f) Nenhuma das anteriores 2 15. Uma rede definida como 192.168.100.0/24 pode ter a) 254 computadores b) 256 computadores c) 65534 computadores d) 65536 computadores e) o número de computadores desta rede não depende desta informação f) Nenhuma das anteriores 16. O endereço 192.168.201.70 (Classe C) identifica: a) O computador 70 da rede 192.168.201 b) O computador 201.70 da rede 192.168 c) O computador 168.201.70 da rede 192 d) Nenhum dos anteriores. 17. A respeito dos endereços IP definidos como privados, qual das seguintes afirmações é falsa? a) O switch da rede pode ser responsável por atribuir endereços privados usando o protocolo DHCP b) Um computador pode usar um endereço privado mesmo comunicando com a Internet c) Um computador pode mudar de endereço IP de forma dinâmica d) O endereço privado tem que ser único na sua sub-rede 18. A respeito dos endereços IPv4 definidos como públicos, qual das afirmações seguintes é falsa: a) Um computador pode usar um endereço público desde que esteja numa rede isolada b) Um computador pode usar um endereço público na Internet c) Cada computador ligado à Internet possuí obrigatoriamente um endereço IP próprio diferente de todos os outros d) A gestão dos endereços públicos é feita de forma diferente da dos endereços privados 19. Se no laboratório no qual temos apenas switchs (comutadores) definirmos uma rede com o endereço 192.168.1.0/24 e outra rede com o endereço 192.168.2.0/24, qual destas afirmações é falsa? a) Cada uma destas redes pode suportar 240 computadores b) Os computadores de uma rede podem comunicar com a outra c) Os computadores de uma rede não poderão comunicar com a outra d) Dentro da classe a que estas redes pertencem, é possível definir outras subredes 20. Dado o endereço de rede 192.168.1.0/24, qual é a máscara que permite ter exactamente 4 subredes? a) 255.255.252.0 b) 255.255.255.0 c) 255.255.255.172 d) 255.255.255.224 e) Nenhuma das anteriores UNIVERSIDADE DA BEIRA INTERIOR Faculdade de Engenharia Departamento de Informática Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 21. Considere o endereço de subrede 192.168.0.0/16. Pensando que em cada subrede que definir terá no máximo 240 computadores, além desta subrede inicial, pode ainda definir mais: a) 2^8 subredes b) (2^8)-2 subredes c) 2^16 subredes d) (2^16)-2 subredes e) nenhuma das anteriores 22. Suponha que lhe é dado o endereço 192.168.4.0/22 para gerir. Qual destas informações é correcta? a) Consegue criar 4 redes do tipo 192.168.x.0/24, sendo x < 4 b) Consegue criar 4 redes do tipo 192.168.x.0/26, sendo x < 4 c) Consegue criar 4 redes do tipo 192.168.x.0/24, sendo x>=4 d) Consegue criar 4 redes do tipo 192.168.x.0/26, sendo x>=4 e) Nenhum dos anteriores. 23. Quando tenta usar o comando “ping 127.0.0.1” surge-lhe uma mensagem de erro. Provavelmente isto significa que: a) O seu computador está desligado da rede b) O seu computador não tem placa de rede bem configurada c) Tem um erro no software de gestão da pilha protocolar implementada d) O comando descrito tem um erro e) Nenhum dos anteriores. De acordo com a convenção, o endereço 175.16.3.1 pertence a : a) Rede pública, classe C b) Rede privada, classe C c) Rede pública, classe B d) Rede privada, classe B e) Depende da mascara de rede definida f) Nenhum dos anteriores. 24. 25. Veja a Figura D. O computador C consegue executar com sucesso o comando “ping 127.0.0.1”, mas não o comando “ping www.ubi.pt”. Isto é porque: a) O interface Fa0/0 no router 2 está mal configurado b) A máscara de rede do computador C está mal definida c) Os endereços IP nos interfaces Fa0/1 dos routers 1 e 2 têm endereços mal definidos d) Os computadores responsáveis por resolver o endereço www.ubi.pt não estão na mesma subrede que o computador C e) nenhuma das anteriores 3 26. Veja a Figura E. Qual não seria um endereço IP correcto para o computador A? a) 192.168.100.31 b) 192.168.100.30 c) 192.168.100.28 d) 192.168.100.20 e) todos os anteriores f) nenhuma das anteriores 27. Considere a Figura E. Qual é a máscara de rede que deve ser usada pelos computadores e dispositivos ligados ao Switch? a) 255.255.255.248 b) 255.255.255.240 c) 255.255.255.0 d) 255.255.0.0 e) nenhuma das anteriores 28. A sigla MTU significa a) Mean transmission unit b) Maximum transmission unit c) Minimum transmission unit d) Multiple time unit e) Nenhuma das anteriores 29. Cada vez que um pacote passa num router, o campo de _____ é decrementado em uma unidade. a) Source Address b) Destination Address c) Time to Live d) Priority e) Nenhuma das anteriores 30. Num algoritmo de link state routing, cada router envia informação a) A todos os routers da rede, sobre o seu estado a) A todos os routers da rede, sobre o estado dos seus vizinhos b) Aos seus vizinhos, sobre toda a rede c) Aos seus vizinhos, sobre o seu estado d) Nenhuma das anteriores 31. O Border Gateway Protocol (BGP), é usado para fazer roteamento entre a) Sistemas autónomos (AS) b) Routers ópticos c) Clientes na periferia da Internet d) Todos os anteriores e) Nenhuma das anteriores UNIVERSIDADE DA BEIRA INTERIOR Faculdade de Engenharia Departamento de Informática Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 32. Considere a Figura E. Qual seria o gateway a definir na configuração do computador A para que este pudesse aceder à Internet? a) 192.168.100.17 b) 192.168.1.0 c) 192.16.1.2 d) 10.1.1.5 e) nenhum das anteriores 33. Veja a Figura C. O utilizador do computador PC1 consegue aceder a conteúdos no computador PC2 usando a aplicação de FTP. Isto significa que: a) O computador PC2 está a correr um servidor FTP b) Os routers A e B estão configurados em redes de classe A c) O computador PC1 está na mesma subrede do computador PC2 d) O endereço do interface S0 e o endereço do interface S1 têm endereços IP iguais e) Todos os anteriores f) Nenhum dos anteriores. 34. 35. 36. Que máscara de rede admite 14 clientes numa rede 192.168.6.128? a) 255.255.0.0 b) 255.255.254.0 c) 255.255.252.0 d) 255.255.248.0 e) 255.255.255.240 f) Nenhuma dos anteriores. De acordo com o convencionado, qual das seguintes máscaras de rede é adequada para uma rede de classe A? a) 255.255.255.0 b) 255.255.0.0 c) 255.0.0.0 d) Nenhum dos anteriores. Um computador não consegue ligar a computadores remotos, nem ligar-se à Internet, nem usar uma impressora que está a funcionar bem na sua rede local. Que comando deve ser usado para verificar a configuração IP dos seus componentes de rede? a) traceroute b) Ipconfig /all c) Ping 127.0.0.1 d) nenhuma das anteriores 4 37. Considere a Figura F. Qual das seguintes afirmações é falsa? a) O computador 10.0.1.1 pode usar a impressora 10.0.1.253 b) O computador 10.0.0.1 pode usar a impressora 10.0.1.253 se os routers estiverem bem configurados c) As impressoras 10.0.0.253 e 10.0.1.253 podem ser usadas por qualquer dos computadores das duas redes se os routers estiverem bem configurados d) As impressoras tem endereços errados uma vez deveriam ter endereços 10.0.0.2 e 10.0.1.2 respectivamente e) Nenhuma das anteriores 38. Qual destes endereços não é um endereço válido para um computador numa subrede? a) 10.1.12.79/28 b) 10.1.12.32/28 c) 10.1.11.97/27 d) 10.1.11.128/27 e) Todos os anteriores f) Nenhum dos anteriores 39. Veja a Figura G. Nesta rede só existe um comutador (switch). Se o endereço 192.168.34.1 for um gateway com acesso à Internet, este computador consegue ter acesso à Internet? a) Não, porque a configuração não é dinâmica b) Não, porque a máscara de rede está mal definida c) Sim, porque o gateway permite fazer a partilha dos conteúdos da Internet d) Sim, porque a máscara de rede situa o gateway na mesma subrede deste computador 40. A operação binária que é efectuada entre o endereço de rede e a máscara de rede é uma e) OR f) AND g) EXOR h) Soma binária i) Nenhuma das anteriores Grelha de classificação: Cada pergunta tem cotação igual, num total de 20 valores. Respostas erradas serão penalizadas, recebendo -1/3 do valor da pergunta. Prof. Nuno M. Garcia, Janeiro 2012 UNIVERSIDADE DA BEIRA INTERIOR Faculdade de Engenharia Departamento de Informática Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 Figura C Figura A Figura D Figura E Figura B 5 statement is true about this connection? The Telnet server process is running on PC1. DAusername BEIRA INTERIOR Only theUNIVERSIDADE exchange of the Telnet and password is encrypted. detoEngenharia The GETFaculdade request is sent RouterA to retrieve data. Departamento de Informática The SSH service is used to connect PC1 to RouterB. Tecnologias de Redes Informáticas 2ª Avaliação de Frequência (D) 60 minutos * 18.1.2012 50 A technician is asked to secure the privileged EXEC mode of a switch by requiring a password. Which type of password would require this login and be considered the most secure? console enable enable secret VTY 51 What type of network is maintained if a server takes no dedicated role in the network? mainframe client/server peer-to-peer centralized Figura F 52 Figura Refer toGthe exhibit. What three statements are true about the IP configuration that is shown? (Choose three.) The prefix of the subnet mask is /26. The network on which this computer resides can have 30 hosts. The computer is unable to communicate outside of the local network. The address that is assigned to the computer represents private addressing. The IP address that is assigned to the computer is routable on the Internet. The IP address that is assigned as the default gateway is valid for this host. Showing 4 of 4 <Prev Page: 4 Next> 6

Baixar