Pós-Graduação em Segurança da Informação Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação. Autores RESUMO Jaqueline Pimentel Souza O presente trabalho é uma exposição dissertativa de assuntos correlatos as características dos ambientes em nuvem. Sabe-se que a tecnologia da Informação tem avançado muito, em decorrência do desenvolvimento de novas soluções de hardware e software. O uso de recursos remotos em grande escala, chamada de Computação em Nuvem (do inglês “Cloud Computing”) se sobressai. Neste trabalho destacam-se as principais características desse novo ambiente da computação, vantagens e desvatangens de uso, exemplos desse tipo de arquitetura; mas principalmente pretende-se destacar os pontos na contratação de serviços em nuvem em relação à segurança, no que diz respeito a aspectos para garantir confidencialidade,integridade e disponibilidade dos dados na cadeia de serviços em nuvem. Faculdade SENAC – DF [email protected] Edilberto M. Silva [email protected] Brasília-DF 2013 Trabalho de Conclusão de Curso apresentado a FACSENAC-DF Faculdade Senac do DF como requisito para a obtenção do título de Especialista em Segurança da Informação. Ficha Catalográfica P644s Souza, Jaqueline Pimentel. “Segurança em nuvem: relacionando requisitos essenciais que possam auxiliar na contratação de uma cloud computing no que se refere a aspectos relacionados a S.I.” / Jaqueline Pimentel Souza – Brasília: SENAC-DF, 2013. Orientador: Edilberto Silva. Inclui bibliografia 31 f. il. Trabalho de Conclusão de Curso (Especialista em Segurança da Informação) SENAC - DF, 2013. 1. Segurança da informação. 2. Software. 3. T.I. I. Título. CDU 004.056 1. Segurança. 2. Requisitos 3. Nuvem. Palavras-chave: Cloud Computing; Software; TI. ABSTRACT This work is an exposition of Essay topics related characteristics of cloud environments. It is known that information technology has advanced greatly, due to the development of new hardware and software solutions. The use of remote resources on a large scale, called Cloud Computing (from the English "Cloud Computing") stands out. In this paper we highlight the main features of this new computing environment, advantages and disadvantages use, examples of this type of architecture, but mainly aim to highlight the points in the hiring of cloud services for safety, with regard to aspects to ensure confidentiality, integrity and availability of data in the chain of cloud services. Keywords: Cloud Computing, Software, IT. "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 1 INTRODUÇÃO O termo “Cloud computing” tem se tornado popular e está associado à utilização da rede mundial de computadores com uso massivo de servidores físicos ou virtuais – uma nuvem – para a alocação de um ambiente de computação [7]. Em algumas situações as pessoas estão habituadas a utilizar aplicações instaladas em nossos próprios computadores, assim como a armazenar arquivos e dados dos mais variados tipos neles. A computação em Nuvem tem como principal vantagem, utilizar as aplicações mesmo sem acesso à internet ou à rede. Em outras palavras, é possível usar estes recursos de maneira off-line. No entanto, todos os dados gerados estão restritos a este computador, exceto quando compartilhados em rede, coisa que não é muito comum no ambiente doméstico. Muitos aplicativos, assim como arquivos e outros dados relacionados, não precisam mais estar instalados ou armazenados no computador do usuário ou em um servidor próximo. Este conteúdo passa a ficar disponível nas nuvens, isto é, na internet. Segundo Cezar Taurion [12], Internet é o que basta para os usuários da Cloud Computing. Parece até simples, mas tal simplicidade pode causar certa insegurança, combinada com outras dúvidas. Alguns aspectos de segurança dentro do ambiente de TI precisam ser levados em conta, haja vista que as organizações e empresas precisarão garantir a confidencialidade, integridade e a disponibilidade dos seus dados no momento que eles forem armazenados na nuvem, transmitidos e processados por terceiros. A internet está constantemente sujeita a mudanças, que relacionando à forma de estruturar e definir os sistemas informáticos gerou-se a cloud computing, que é uma arquitetura que permite o armazenamento, gestão, partilha e disponibilização de dados, softwares e aplicações ou serviços computacionais através da internet. Ou seja, o utilizador ou cliente poderá acessar diferentes programas de computador e a informação digital a partir de diferentes dispositivos eletrônicos e de diferentes locais, usufruindo da maior mobilidade e capacidade dos recursos informáticos existentes (disco rígido, plataforma de desenvolvimento, aplicativos de software e banco de dados). 1 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. Portanto, a computação em Nuvem vem se tornando popular, ao mesmo tempo em que vem mudando a forma de pensar e trabalhar tanto das empresas corporativas como para os próprios usuários domésticos. Algumas pessoas desconhecem o termo Cloud Computing, mas algumas delas já devem ter utilizado algum serviço ou aplicativo na nuvem, por exemplo, a criação de uma planilha de Excel no Google Docs. O Google Docs (docs.google.com), essa nova realidade de aplicativo, é um serviço onde os usuários podem editar textos, fazer planilhas, elaborar apresentações de slides, armazenar arquivos, entre outros, tudo pela internet, sem necessidade de ter programas como Microsoft Office ou OpenOffice.org instalados em suas máquinas. O que o usuário precisa fazer é apenas abrir o navegador de internet e acessar o endereço do Google Docs para começar a trabalhar, não importando qual o sistema operacional ou o computador utilizado para este fim. O estudo realizado tem como objetivo apresentar essa tecnologia e seus diversos conceitos, discutir a aplicabilidade e as normas que sustentam o modelo de Cloud Computing, especificando, ainda, os tipos de nuvens existentes e serviços que as mesmas possibilitam aos clientes e, a partir daí, elaborar um QRN de requisitos de serviços essenciais para a contratação em Cloud Computing. A contribuição do presente artigo para a S.I é promover o controle de dados e informações que afetam a segurança e, ao final, demonstrar aspectos acerca de segurança que devem envolver a especificação e contratação neste ambiente. Além disso, oferecer uma educação sobre o uso das nuvens, promovendo melhores práticas, de modo a ajudar as corporações a protegerem as suas informações, otimizando e utilizando de recursos de processamento e armazenamento de servidores e etc. 2 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 2 CLOUD COMPUTING 2.1 Definindo Computação nas Nuvens Figura 1 – Cenário Cloud A figura acima ilustra a infraestrutura de uma Cloud, todos sugerem que a computação em nuvem é simplesmente outro nome para o modelo Software as a Service (SaaS) que tem estado à frente do movimento Web 2.0 1. Outros dizem que a computação em nuvem é uma questão de marketing que coloca uma nova cara em uma antiga tecnologia, como computação de utilitário, virtualização ou computação em grade. [29] Segundo Cezar Taurion [12], Computação em Nuvem é uma evolução natural da convergência de várias tecnologias e conceitos, como o próprio Grid2, mais o conceito de Utility Computing, virtualização e autonomic computing, que são sistemas capazes de autogerenciar e corrigir problemas e falhas, acrescidos de tecnologias e tendências como Web 2.0 e o modelo de Software como Serviço (Sofware-as-a-Service). A computação em nuvem é uma evolução dos serviços e produtos de tecnologia da informação sob demanda, também chamada de Utility Computing [5]. 1 Web 2.0 são aplicativos que aproveitam os efeitos da rede. Web semântica A Web semântica interliga significados de palavras e, neste âmbito, tem como finalidade conseguir atribuir um significado (sentido) aos conteúdos publicados na Internet de modo que seja perceptível tanto pelo humano como pelo computador. 2 Grid - é um modelo computacional capaz de alcançar uma alta taxa de processamento dividindo as tarefas entre diversas máquinas, podendo ser em rede local ou rede de longa distância, que formam uma máquina virtual. 3 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. O objetivo da Utility Computing 3 é fornecer componentes básicos como armazenamento, processamento e largura de banda de uma rede como uma “mercadoria” por meio de provedores especializados com um baixo custo por unidade utilizada. Usuários de serviços baseados em Utility Computing não precisam se preocupar com escalabilidade, pois a capacidade de armazenamento fornecida é praticamente infinita. A virtualização, por exemplo, auxilia a elasticidade rápida na computação em nuvem, criando várias instâncias de recursos requisitados utilizando um único recurso real [3]. Além disso, a virtualização é uma maneira de abstrair características físicas de uma plataforma computacional dos usuários, exibindo outro hardware virtual e emulando um ou mais ambientes que podem ser independentes ou não. O sistema Autonomic Computing4 tem como base sistemas que apresentam capacidade de autogerenciamento, com a menor intervenção humana. A computação em nuvem é uma solução completa na qual todos os recursos de computação (hardware, software, rede, armazenamento, etc.) são fornecidos rapidamente a usuários à medida que a demanda exigir. Os recursos, ou serviços, que são fornecidos são controláveis para assegurar aspectos como alta disponibilidade, segurança e qualidade. O fator chave para essas soluções é que elas possuem a capacidade de serem aumentadas ou reduzidas gradualmente, de forma que usuários obtenham os recursos necessários, nem mais, nem menos. Em resumo, as soluções de computação em nuvem possibilitam que TI seja fornecida como um serviço. [29] Quando se fala em computação nas nuvens, fala-se na possibilidade de acessar arquivos e executar diferentes tarefas pela internet. Quer dizer, você não precisa instalar aplicativos ou obter licenças para seu computador, pois pode acessar diferentes serviços online para fazer o que precisa, já que os dados não se encontram em um computador específico, mas sim, em rede. 3 Utility Computing - é um pacote de recursos de computacionais, tais como computação, armazenamento e serviços, como um serviço medido. Este modelo tem a vantagem de um baixo ou nenhum custo inicial para adquirir os recursos do computador, em vez disso, os recursos computacionais são essencialmente alugado. 4 Automic Computing - refere-se às características de auto-gestão de recursos de computação distribuída, a adaptação às mudanças imprevisíveis. 4 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. Quando o usuário estiver conectado ao serviço online, é possível desfrutar de suas ferramentas e salvar todo o trabalho que for feito para acessá-lo depois de qualquer lugar — é por isso que o seu computador estará nas nuvens, pois será possível acessar os aplicativos a partir de qualquer computador que tenha acesso à internet. No caso de um serviço off-line (utilização de aplicativos, editores de texto, planilhas; em uma estação de trabalho local ou doméstica), é possível usar estes recursos de maneira off-line, no entanto, todos os dados gerados estão restritos a este computador, exceto quando compartilhados em rede. [12] O National Institute of Standards and Technology (NIST) [13] define computação em nuvem como um paradigma em evolução. O (NIST) apresenta ainda a seguinte definição para computação em nuvem: “Computação em nuvem é um modelo que possibilita acesso, de modo conveniente e sob demanda, a um conjunto de recursos computacionais configuráveis (por exemplo, redes, servidores, armazenamento, aplicações e serviços) que podem ser rapidamente adquiridos e liberados com mínimo esforço gerencial ou interação com o provedor de serviços”. [4] propõem a seguinte definição: “A computação em nuvem é um conjunto de serviços de rede ativados, proporcionando escalabilidade, qualidade de serviço, infraestrutura barata de computação sob demanda e que pode ser acessada de uma forma simples”. 2.2 Tipos de Nuvens e Tipos de Serviços Existem vários tipos de nuvens, ou seja, tecnologias que permitem acesso a dados através da web, exemplos:[23] 5 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. Figura 2. Tipos de Nuvem 1. Nuvem Pública (Public Cloud): recursos são fornecidos pela internet, por meio de aplicações ou serviços web, a partir de um fornecedor e geridos por uma entidade externa. O modelo econômico da public cloud é baseado no modelo tradicional de “pay per user”, ou seja, as empresas só pagam pelos recursos que utilizam. 2. Nuvem Privada (Private Cloud): aqui a estrutura é utilizada apenas por uma organização. Nas privates clouds os utilizadores têm que adquirir, construir e gerir as informações. As organizações de Tecnologias de Informação (TI) usam as próprias nuvens privadas para se protegerem. 3. Nuvem Híbrida (Hybrid Cloud): combinam nuvens públicas e privadas. O utilizador é proprietário de uma parte da infraestrutura e a outra parte é partilhada, mas de forma controlada. Contudo, o conceito de Cloud vai mais além, são também variados os serviços que se podem desenvolver com base na arquitetura da computação em nuvem, podemos destacar três camadas que se destacam na nuvem que são: 6 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. Figura 3. Anatomia da Nuvem 1. Software As A Service (SaaS): trata-se de uma forma de trabalho onde o software é oferecido como serviço, assim, o usuário não precisa adquirir licenças de uso para instalação ou mesmo comprar computadores ou servidores para executá-lo. Ex: Salesforce.com, Google Apps 2. Platform As A Service (PaaS): Plataforma como Serviço. Trata-se de um tipo de solução mais amplo para determinadas aplicações, incluindo todos (ou quase todos) os recursos necessários à operação, como armazenamento, banco de dados, escalabilidade (aumento automático da capacidade de armazenamento ou processamento), suporte a linguagens de programação, segurança e assim por diante; 3. Infrastructure as a Service (IaaS): Infraestrutura como Serviço. Parecido com o conceito de PaaS, mas aqui o foco é a estrutura de hardware ou de máquinas virtuais, com o usuário tendo inclusive acesso a recursos do sistema operacional; Além desses três modelos em destaque, a Nuvem também apresenta ainda os serviços como: DaaS e TaaS. Database as a Service (DaaS): Banco de Dados como Serviço. O nome já deixa claro que esta modalidade é direcionada ao fornecimento de serviços para armazenamento e acesso de volumes de dados. A vantagem aqui é que o detentor da aplicação conta com maior flexibilidade para expandir o banco de dados, compartilhar as informações com outros sistemas, facilitar o acesso remoto por usuários autorizados, entre outros; 7 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. Testing as a Service (TaaS): Ensaio como Serviço. Oferece um ambiente apropriado para que o usuário possa testar aplicações e sistemas de maneira remota, simulando o comportamento destes em nível de execução. 2.3 Vantagens e Desvantagens na utilização da Cloud Uma das vantagens da cloud computing como já foi mencionado é a possibilidade de se utilizar aplicações diretamente da internet, sem que estas estejam instaladas no computador do usuário. Mas, há outros significativos benefícios:[21] 1. Na maioria dos casos, o usuário pode acessar determinadas aplicações independentes do seu sistema operacional ou de hardware; 2. O usuário não precisa se preocupar com a estrutura para executar a aplicação: hardware, procedimentos de backup, controle de segurança, manutenção, entre outros, ficam a cargo do fornecedor do serviço; 3. Compartilhamento de dados e trabalho colaborativo se torna mais fácil, uma vez que todos os usuários acessam as aplicações e os dados do mesmo lugar: a "nuvem". Muitas aplicações do tipo já são elaboradas considerando estas possibilidades; 4. Dependendo do fornecedor, o usuário pode contar com alta disponibilidade, já que se um servidor parar de funcionar, por exemplo, os demais que fazem parte da estrutura continuam a oferecer o serviço; O uso da computação em nuvem também apresenta algumas desvantagens. As principais são:[21] 1. Desempenho: as cargas das diversas máquinas podem interferir no desempenho; 2. Segurança: se o sistema operacional hospedeiro tiver alguma vulnerabilidade, todas as máquinas virtuais hospedadas nesta máquina física estão vulneráveis. 8 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. a. A segurança é o desafio mais visível a ser enfrentado, pois a informação que antes era armazenada localmente irá localizar-se na nuvem em local físico que não se tem precisão onde é e nem que tipos de dados estão sendo armazenados junto a ela. A privacidade e integridade das informações são então itens de suma importância, pois especialmente em nuvens públicas existe uma grande exposição a ataques. Dentre as capacidades requeridas para evitar a violação das informações está: a criptografia dos dados, o controle de acesso rigoroso e sistema eficaz de gerenciamento de cópias de segurança. [8] 2.4 Exemplos de aplicações em Nuvem Serviços de e-mail, como Gmail e Yahoo! Mail; discos virtuais na internet, como Dropbox; sites de armazenamento e compartilhamento de fotos ou vídeos, como Flickr e YouTube. Estes são serviços de aplicações que, por exemplo, estão dentro do conceito de computação nas nuvens em destaque no modelo de serviço definido como Software As A Service (SaaS).[7] Segue abaixo uma lista de exemplos que incorporam claramente o conceito de cloud computing cada um relacionado a um modelo de serviço: Google Apps: este é um pacote de serviços que o Google oferece que conta com aplicativos de edição de texto, planilhas e apresentações (Google Docs), ferramenta de agenda (Google Calendar), comunicador instantâneo integrado (Google Talk), e-mail com o domínio próprio (por exemplo, [email protected]), entre outros. O cliente precisa apenas criar as contas dos usuários e efetuar algumas configurações. O Google Apps oferece pacotes gratuitos e pagos, de acordo com o número de usuários. Um dos maiores clientes do Google Apps é a Procter & Gamble, [33] que contratou os serviços para mais de 130 mil colaboradores; tipo de serviço (SaaS) Amazon: a Amazon Web Services (AWS) fornece infraestrutura de tecnologia na nuvem segura, armazenamento, com bom custo9 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. benefício, flexível e escalável para centenas de milhares de empresas de todos os tamanhos. Esses clientes usam a Nuvem da AWS como plataforma para seus negócios – desde computação de alta performance, SaaS e aplicativos corporativos até sites de redes sociais. A Nuvem da AWS está em rápido desenvolvimento com novos serviços, recursos e ferramentas. tipo de serviço (IaaS e PaaS) ICloud Apple:anunciado em junho de 2011, trata-se de um serviço da Apple que armazena músicas, fotos, vídeos, documentos e outras informações do usuário. Seu objetivo é o de fazer com que a pessoa utilize "as nuvens" em vez de um computador em sua rede como "hub" para centralizar suas informações. Com isso, se o usuário atualizar as informações de um contato no iPhone, por exemplo, o iCloud poderá enviar os dados alterados automaticamente para outros dispositivos; tipo de serviço (SaaS). [16] 2.5 Arquitetura Orientada a Serviço (SOA) e a Computação em Nuvem Com a evolução da Cloud parecia que SOA (Arquitetura Orientada a Serviço) estava começando a esmaecer, a rápida ascensão da Cloud Computing colocou-a novamente na ordem do dia. Os temas de SOA e Cloud estão cada vez mais interligados, já que os assuntos estão aparecendo com certa frequência na mesma temática – como no Gartner de agosto 2011, em São Paulo. [14] Pode-se dizer que a computação em nuvem, assim chamada, incorpora o paradigma de Arquitetura Orientada a Serviço (Service Oriented Architecture – SOA), onde, segundo Mackenzie (2006), todas as funções de um sistema são vistas como serviços de software, independentes e auto-contidos. Giusti, et al (2008) destacam que SOA é um meio de desenvolvimento de sistemas distribuídos onde os componentes são serviços dedicados, utilizados a partir de provedores de serviços, com uso de protocolos padronizados. São vários os sinais de que SOA e Cloud estão, de fato, intimamente ligados. Mas para o mercado em geral, ainda são iniciativas distintas. Em contrapartida a essa visão do mercado, consegue-se mostrar que SOA é um agente facilitador na 10 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. adoção de Cloud, uma vez que a arquitetura SOA constrói aplicações com fronteiras muito bem definidas, proporcionando à TI facilidade na hora de destacar apenas uma parte de suas funcionalidades e colocá-la na nuvem. Seguindo a temática – como no Gartner de agosto 2008, em São Paulo [8], há cinco formas de convergência entre SOA e Cloud: 1. Na perspectiva de IaaS (infraestrutura como serviço), a sua relação está no fato de que, para uma empresa migrar parte de suas aplicações de seus datacenters para Cloud, será necessário revisar as integrações dessas aplicações com o restante do universo de TI e, caso essas integrações não sigam o conceito de Serviços, ficará bem mais difícil realizar esse movimento. 2. SaaS (software como serviço), algumas indagações surgem como a questão da Segurança e da integração dos aplicativos na Nuvem com os sistemas internos. Para todas essas questões, o caminho percorrido pelas empresas em SOA é fundamental para encurtar o caminho em Cloud. 3. Além da integração "Cloud/mundo interno da empresa", tem-se também que considerar a integração "Cloud/Cloud", ou seja, quando a empresa coloca uma nova campanha no ar que utilize serviços da web (como Youtube, Facebook, Linkedin, Google) o caminho da Orientação a Serviços é a melhor saída. 4. Considera-se que a exposição de API's (são rotinas estabelecidas por um software. São mensagens de requisição e resposta no http) ou serviços de negócio estão ficando cada vez mais comuns e que, na grande maioria das vezes não se sabe quais tecnologias os clientes podem usar e nem o volume da demanda de invocações dessas API's, a utilização de web services ligada à elasticidade da nuvem parece ser a combinação perfeita. 5. Adicionando nessa mistura a explosão da utilização de tecnologias móveis, aplicativos para plataforma Apple Iphone e Android, se permite criar, partilhar e trabalhar de forma cooperativa mantendo tudo num único lugar, pode-se enviar ficheiros através computador mesmo grandes tamanhos e ter acesso a eles em 11 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. qualquer parte, recorrendo ao iPhone – que remete à Cloud – e também sobre os cenários de integração – que nos remete à SOA. O objetivo de SOA é fazer com que a empresa seja ágil na disponibilização de novas soluções, proporcionando integrações entre as diversas aplicações existentes e potencializando a reutilização dessas funcionalidades (software como serviço, armazenamento de dados na nuvem etc.). 3 RELACIONANDO REQUISITOS QUE POSSAM AUXILIAR NA CONTRATAÇÃO DE UMA CLOUD COMPUTING COM RELAÇÃO A SEGURANÇA DA INFORMAÇÃO A computação em nuvem precisa tornar-se mais segura para que possa ser mais aceita pelas empresas. As empresas precisarão assegurar a confidencialidade, a integridade e a disponibilidade dos dados no momento em que eles forem transmitidos, armazenados ou processados por terceiros na cadeia de serviços em nuvem. [28] Um provedor de nuvem pública pode ser alvo de ataques como, por exemplo, denial of service (DoS), e este ataque pode ser direcionado a algum alvo específico. Ou seja, o ataque não é dirigido ao provedor, mas sim para um dos clientes dentro do provedor. Portanto, antes que dados confidenciais e regulamentados sejam migrados para a nuvem pública, é necessário tratar de questões relativas aos padrões de segurança. No que diz respeito à segurança da informação alguns requisitos de segurança são ignorados por quem fornece o serviço, e por aqueles que vão adquirir o serviço, e tal fato ocasiona o desenvolvimento/fornecimento de serviços (de sistemas e ambientes) extremamente vulneráveis a ataques externos. Os riscos 12 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. existem, e apesar das preocupações, ignora-se a importância de criar um plano de contingência e Acordo de Níveis de Serviço (ANS) (em inglês SLA – Service Level Agreement), ou regras de contratação voltados a garantir a confiabilidade e a certeza de que as informações e os negócios de uma organização/empresa não sofrerão grande baque no caso de um incidente.[28] Sistemas em nuvem automaticamente controlam e otimizam a utilização dos recursos, alavancando a capacidade de medição em algum nível de abstração adequado para o tipo de serviço (por exemplo, armazenamento, processamento, largura de banda, e contas de usuários ativos). Uso de recursos pode ser monitorado, controlado e relatado a existência de transparência para o fornecedor e o consumidor do serviço utilizado. Pode-se monitorar e controlar o uso de recursos, garantindo a transparência para o provedor e o usuário do serviço utilizado. Utilizase a abordagem baseada em nível de serviço SLA (Services Level Agreement) para garantir a qualidade de serviço (QoS).[29] As informações de uma empresa estão nas “mãos de outras pessoas”, e as falhas referentes à segurança e privacidade da informação na Nuvem destacam-se como sendo de alto risco. Analisando a gestão de segurança da informação em ambientes de Computação em Nuvem, destaca-se a necessidade de se relacionar requisitos que auxiliem no processo de contratação dos serviços prestados na Nuvem. A Nuvem é um aglomerado de informações (importantes) sendo alvo propício ao ataque por potenciais invasores. Esse tipo de ameaça pode afetar diretamente os pilares da segurança da informação: disponibilidade, confidencialidade e integridade, logo, comprometendo toda a Nuvem. Uma das referências de normativos para a contratação desses serviços, a instrução normativa (IN – MP/SLTI 4/2010 art.10 incisos I, II, III, IV) instrui que devem ser levadas em consideração as seguintes etapas no planejamento de uma contratação: a análise de viabilidade da contratação, o plano de sustentação, a estratégia de contratação e a análise de riscos. Logo, pensando nesses aspectos e antes de contratar os serviços prestados na Nuvem, com vistas a garantir a segurança da informação no que diz respeito à Cloud Computing, segue abaixo alguns requisitos para auxiliar na contratação dos serviços de Computação em Nuvem. Segundo a referência [18] devem ser avaliados: 13 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 3.1 Portabilidade entre nuvens públicas - As empresas precisarão de portabilidade de identidades e informações entre várias nuvens para poder misturar e combinar seus serviços em um ambiente aberto e baseado em padrões que possibilite a interoperabilidade. A portabilidade se tornará uma questão importante à medida que serviços mais complexos forem fornecidos por várias infraestruturas de nuvem. Por exemplo, imagine que se deseja alugar uma quantidade maior que a usual de capacidade de CPU da Amazon 5 por alguns dias para analisar a fundo os dados de seus clientes, usando uma ferramenta analítica personalizada, mas os dados residem na (www.salesforce.com.br). As nuvens precisarão se comunicar com segurança. 3.2 Confidencialidade e privacidade - As unidades de negócios já estão encarregando os departamentos de TI de proteger seus dados nas nuvens privada e pública. Como o provedor de nuvem garantirá a confidencialidade e a privacidade? Como se protegerão as unidades de negócio contra ameaças internas tais - como um funcionário do provedor da nuvem furtar informações corporativas confidenciais? Os provedores de nuvens precisão considerar essa responsabilidade fundamental. 3.3 Controles de acesso viáveis - Os requisitos de controle das informações precisarão ser equilibrados com o desejo do usuário de ter um controle de acesso eficiente, mas robusto. Outro grande ponto problemático é a falta de autorização delegada. Embora alguns serviços de nuvem forneçam a autenticação delegada (por exemplo, a Salesforce.com), que permite controle de acesso com base na identidade do usuário, poucos (ou nenhum) oferecem autorização delegada para possibilitar o controle de acesso baseado no conteúdo das informações. 5 Amazon é um serviço de comércio eletrônico que oferece aplicativos e infraestrutura que permite a você executar tudo na nuvem. Ou seja, utilizar computação em nuvem e eliminar a necessidade de adquirir hardware caro, evitar esforços de gerenciá-lo. 14 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. O acesso de terceiros a informações na Nuvem pode representar ameaça para a proteção da propriedade intelectual e de segredos comerciais. 3.4 Conformidade - Muitas unidades de negócios estão adotando os serviços em nuvem atraídas pela economia, ignorando os departamentos de TI para hospedar aplicativos e dados diretamente na nuvem. Isso cria vários problemas para as organizações da equipe de TI com controle interno e externo reduzido. As atividades das unidades de negócios multiplicam os desafios de conformidade do departamento de TI mesmo enquanto os departamentos jurídicos e de conformidade esperam que os departamentos de TI sejam capazes de relatar e demonstrar controle sobre informações confidenciais. Além disso, cada cliente corporativo precisa avaliar cuidadosamente a conformidade com a SAS-70 6(Revisão de Controles para a Terceirização de Processos e Infraestrutura de TI) de um provedor de nuvem para saber se a certificação atende à política de conformidade estabelecida por sua empresa. A emissão de relatórios será um requisito fundamental para qualquer ambiente de nuvem no qual existam PII (Personally Identifiable Information, informações de identificação pessoal)7 e outros dados confidenciais ou regulamentados. 3.5 Analisar e documentar a importância de cada ativo de informação – ou seja, prever as consequências de um ataque e mensurar o impacto sobre a produtividade da empresa na continuidade dos negócios. 3.6 Avaliar a governança e gestão de risco – ou seja, as empresas precisam concentrar-se na escolha do provedor de nuvem e, ainda, quesitos como reputação, a história e a sustentabilidade (os dados devem estar disponíveis e poderão ser rastreados) são fatores que devem ser levados em consideração. 3.7 O fornecedor de nuvem – assume a responsabilidade pela manipulação das informações. Qualquer falha ou dificuldade para se cumprir os SLAs acordados 6 Statement on Auditing Standards (SAS) n º 70 organizações de serviços é um padrão de auditoria amplamente reconhecido desenvolvida pelo Instituto Americano de Contadores Públicos Certificados (AICPA). 7 Personally Identifiable Information (PII)), como usado em segurança da informação, refere-se a informações que podem ser usados para identificar, contactar ou localizar uma única pessoa ou pode ser usado com outras fontes para identificar um único indivíduo. 15 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. impactará não somente na confidencialidade, mas também na disponibilidade, afetando as operações dos negócios. 3.8 Localização – os aspectos legais relacionados à localização física dos Datas Centers, quando localizados em outros países devem estar em conformidade com os regulamentos e leis em diferentes regiões geográficas sendo um desafio para a segurança dos dados das empresas. Atualmente há pouco precedente em matéria de responsabilidade jurídica na nuvem. Segundo Patrícia Peck, no Brasil, a Constituição Federal e os demais diplomas legais são genéricos ao tratar de privacidade e intimidade dos dados dos cidadãos e pessoas jurídicas, cabendo ao entendimento doutrinário, jurisprudencial ou alguma lei específica. Pode-se citar Lei n.º 9.507/97 (Habeas Data), Lei n.º 8.078/91, arts. 43, 44, 72 e 73 (Código de Defesa do Consumidor), Lei 10.406/2002 (Código Civil), Lei 9.296/1996 (Lei de Interceptação), além dos artigos prevendo definição de territorialidade, quebra de sigilo ou violação de segredo (arts 5º, 6º. 7º, 153, 154 do Código Penal). Há ainda o texto do Anteprojeto de Lei de Proteção aos Dados Pessoais que está em discussão e abrange os dados coletados em território nacional ou por empresas reguladas pela legislação brasileira, ou ainda, quando o armazenamento se dê em “terras brasilis”. [17] O fato é que a empresa deve respeitar sempre os ditames estabelecidos pela legislação do país daqueles que tiveram seus dados coletados e, também, deve estar de acordo com as disposições do local onde estes serão armazenados ou solicitados (utilizados). No caso do Brasil, há atraso no aspecto legislativo sobre a matéria, outros países como Argentina (Lei 25.326/2000, Decreto 1528/2001), Chile (Lei 25.326/2000, Decreto 1528/2001), Uruguai (Código Penal Uruguaio, Lei 17.838/2004, Lei 17.930/2005, Diretivas de Governo e controle tributário, Lei 18.331/2008, Proteção de dados e Habeas Data), estão bem mais adiantados. [17] 3.9 No caso de desastre – Planos de Continuidade de Negócio e Recuperação de Desastres devem estar bem delineados, documentados e testados. Também, outro fator que deve ser considerado são as invasões por hackers aos ambientes da nuvem, denominado pelos especialistas de Cyber-Cloud. 16 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 3.10 Segregação de Dados - Segundo o Gartner Group (2009), é preciso descobrir como se dá a segregação dos dados pelo provedor e principalmente se este utiliza criptografia para os dados em trânsito e/ou armazenados. O fornecedor de nuvem precisa também fornecer evidências de que os esquemas de criptografia utilizados foram projetados e testados por especialistas experientes. "Acidentes com criptografia pode fazer o dado inutilizável e mesmo a criptografia normal pode comprometer a disponibilidade" (GARTNER, 2009). 4 ESTUDO DE CASO Nesse estudo de caso tem-se como objetivo abordar os requisitos que são essenciais na contratação de uma Cloud Computing no que se refere a aspectos de segurança da informação, seguindo como parâmetro a Instrução Normativa INMP/SLTI 4/2010 e também o QRN (Quadro Referencial Normativo) do TCU como modelo para dar embasamento para usuários e empresas ou organizações que queiram contratar os serviços de uma Cloud. Segundo a Instrução Normativa na IN – MP/SLTI 4/2010, art. 4º “As contratações de que trata esta Instrução Normativa deverão ser precedidas de planejamento, elaborado em harmonia com o Plano Diretor de Tecnologia da Informação - PDTI, alinhado à estratégia do órgão ou entidade.”. Uma solução de TI engloba todos os elementos necessários que se integram para o alcance dos resultados pretendidos com a contratação, de modo a atender à necessidade que a desencadeou. De acordo com o caput do art. 8º da Lei 8.666/1993, as contratações devem ser planejadas no todo, o que é coerente com a concepção de solução de TI exposta. O QRN (Quadro Referencial Normativo) [34], por exemplo, disponível no portal do TCU, é uma iniciativa de agrupar legislação e jurisprudência relativas a contratações de TI de forma estruturada. O TCU ainda oferece a “Jurisprudência Sistematizada” em seu portal [34], que contém compilação da jurisprudência do TCU em geral, isto é, não somente relativa a TI, mas a segurança da informação. A SLTI MP IN 4/2010 foi construída como um conjunto de processos de trabalho que considera grande parte dos dispositivos e da jurisprudência que devem 17 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. ser observados no planejamento de uma contratação de solução de TI. As tabelas a seguir apresentam, de forma estruturada, uma compilação dos normativos que afetam a área de TI, podendo servir de apoio as empresas nas contratações de soluções de TI: [19] Tabela 1: Lista de artefatos para a verificação no processo de contratação no que diz respeito à Cloud. Fases Normativos Planejamento A IN - SLTI 4/2010 art. 8 diz que: [19] A fase de planejamento da contratação consiste nas seguintes etapas: análise de viabilidade da contratação, plano de sustentação, estratégia de contratação e análise de riscos, Plano Sustentação A IN - SLTI 4/2010 Art. 13. O Plano de Sustentação, a cargo da Área de Tecnologia da Informação, com o apoio do Requisitante do Serviço, abrange: I - segurança da informação; II - recursos materiais e humanos; III - transferência de conhecimento; IV - transição contratual; e V - continuidade dos serviços em eventual interrupção contratual. Estratégia Contratação Análise de Contratação Viabilidade da A IN - SLTI 4/2010 Art. 14. A Estratégia da Contratação, elaborada a partir da Análise de Viabilidade da Contratação, compreende as seguintes tarefas: [19]. I - indicação, pela Área de Tecnologia da Informação, do tipo de serviço, considerando o mercado e as soluções existentes no momento da licitação; § 5º A Estratégia de Contratação deverá ser aprovada e assinada pelo Requisitante do Serviço e pela Área de Tecnologia da Informação. Art. 15. A Estratégia da Contratação será entregue ao Gestor do Contrato para subsidiar a Análise de Riscos da contratação. Art. 16. A Análise de Riscos deverá ser elaborada pelo Gestor do Contrato, com o apoio da Área de Tecnologia da Informação e do Requisitante do Serviço, observando o seguinte: I - identificação dos principais riscos que possam comprometer o sucesso do processo de contratação; III - identificação das possibilidades de ocorrência e dos danos potenciais de cada risco identificado; IV - definição das ações a serem tomadas para amenizar ou eliminar as chances de ocorrência do risco; V - definição das ações de contingência a serem tomadas caso o risco se concretize; e VI - definição dos responsáveis pelas ações de prevenção dos riscos e dos procedimentos de contingência. A IN - SLTI 4/2010 art. 10, no que se relaciona com a segurança, diz que: A Análise de Viabilidade da Contratação, 18 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. observado o disposto nos arts. 11 e 12 desta instrução normativa compreendem as seguintes tarefas: I - avaliação da necessidade por parte do Requisitante do Serviço, com apoio da Área de Tecnologia da Informação, considerando os objetivos estratégicos e as necessidades corporativas da instituição; Termo de referência Seleção Gestão contrato Art. 11. Compete ao Requisitante do Serviço definir os seguintes requisitos, quando aplicáveis: I - de software, que independem de arquitetura tecnológica e definem os aspectos funcionais do software; II - de treinamento, com o apoio da Área de Tecnologia da Informação, que definem a necessidade de treinamento presencial ou à distância, carga horária e entrega de materiais didáticos; III - legais, que definem as normas às quais a Solução de Tecnologia da Informação deve respeitar; VI - de segurança, com o apoio da Área de Tecnologia da Informação; e VII - sociais, ambientais e culturais, que definem requisitos que a Solução de Tecnologia da Informação deve atender para respeitar necessidades específicas relacionadas a costumes e idiomas, e ao meio-ambiente. A IN - SLTI 4/2010 Art. 17. O Termo de Referência ou Projeto Básico será construído, pelo Gestor do Contrato, com apoio do Requisitante do Serviço e da Área de Tecnologia da Informação, a partir da Estratégia de Contratação, e conterá, no mínimo, as seguintes informações: I - definição do objeto; II - fundamentação da contratação; III - requisitos do serviço; IV - modelo de prestação dos serviços; V - elementos para gestão do contrato; VII - indicação do tipo de serviço; VIII - critérios de seleção do fornecedor; A IN - SLTI 4/2010 Art. 19. A fase de Seleção do Fornecedor observará as normas pertinentes, incluindo o disposto na Lei nº 8.666, de 1993, na Lei nº 10.520, de 2002, no Decreto nº 2.271, de 1997, no Decreto nº 3.555, de 2000, no Decreto nº 3.931, de 2001, e no Decreto nº 5.450, de 2005. A IN - SLTI 4/2010 Art. 20. A fase de Gerenciamento do Contrato visa acompanhar e garantir a adequada prestação dos serviços durante todo o período de execução do contrato e envolve as seguintes tarefas: I - início do contrato, que abrange: a) elaboração, pelo Gestor do Contrato, de um plano de inserção da contratada que contemple: 1. o repasse de conhecimentos necessários para a execução dos serviços à contratada; e 2. a disponibilização de infraestrutura à contratada, quando couber; b) reunião inicial entre o Gestor do Contrato, Área de Tecnologia da Informação, Requisitante do Serviço e a contratada, cuja pauta observará, pelo menos: 1. assinatura do termo de compromisso de manutenção de sigilo e ciência das normas de segurança vigentes no órgão ou 19 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. entidade; e 2. Esclarecimentos relativos a questões operacionais e de gerenciamento do contrato; IV - encerramento e transição contratual, que deverá observar o Plano de Sustentação. Fonte: Dados obtidos da INSTRUÇÃO NORMATIVA Nº 04 de 12 de novembro de 2010 [19] Segundo o guia de boas práticas do TCU – QRN [34] e para elucidar o estudo de caso em questão, e no que diz respeito a aspectos relacionados à segurança da informação na contratação de uma Cloud, se faz necessário seguir alguns fases: Tabela 2: Aspectos de segurança relacionados segundo o guia de boas práticas do TCU [34], no que diz respeito à contratação de serviços em CLOUD. Fases Normativos Controle de A identificação do usuário, ou ID, deve ser única, isto é, cada usuário deve ter Acessos uma identificação própria. Todos os usuários autorizados devem ter um ID, quer seja um código de caracteres, cartão inteligente ou qualquer outro meio de identificação. Essa unicidade de identificação permite um controle das ações praticadas pelos usuários por meio dos Logs. Após a identificação do usuário, deve-se proceder à sua autenticação, isto é, o sistema deve confirmar se o usuário é realmente quem ele diz ser. Os sistemas de autenticação são uma combinação de hardware,softwares e procedimentos que permitem o acesso de usuários aos recursos computacionais. [34] Confidencialidade Enquanto a permissão de acesso define o que um objeto pode ou não fazer e privacidade com outros, a lista de controle de acesso define o que os outros objetos ou sujeitos podem fazer com o objeto a ela associado. As listas de controle de acesso nada mais são do que bases de dados, associadas a um objeto, que descrevem os relacionamentos entre aquele objeto e outros, constituindo-se em um mecanismo de garantia de confidencialidade e integridade de dados. A definição das listas de controle de acesso deve ser sempre feita pelos proprietários dos recursos, os quais determinam o tipo de proteção adequada a cada recurso e quem efetivamente terá acesso a eles. [34] Políticas de Relacionada à SLTI MP IN 4/2010 que fala da análise de riscos e viabilidade governança e na hora de contratar de forma a atender as necessidades específica de gestão gestão de riscos de riscos e meio ambiente; como também, fazendo referência a ISO 27005, a política de controle de acesso deve levar em conta: • os requisitos de segurança de aplicações específicas do negócio da 20 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. instituição; • a identificação de toda informação referente às aplicações de negócio; • as políticas para autorização e distribuição de informação (por exemplo, a necessidade de conhecer os princípios e níveis de segurança, bem como a classificação da informação); •a compatibilidade entre o controle de acesso e as políticas de classificação da informação dos diferentes sistemas e redes; • a legislação vigente e qualquer obrigação contratual considerando a proteção do acesso a dados ou serviços; • o perfil de acesso padrão para categorias de usuários comuns; • o gerenciamento dos direitos de acesso em todos os tipos de conexões disponíveis em um ambiente distribuído conectado em rede. No caso de Elaborar um plano de continuidade, que tem como objetivo manter a Desastre integridade e a disponibilidade dos dados da instituição, bem como a disponibilidade dos serviços quando da ocorrência de situações fortuitas que comprometam o bom andamento dos negócios. Possui como objetivo, ainda, garantir que o funcionamento dos sistemas informatizados seja restabelecido no menor tempo possível a fim de reduzir os impactos causados por fatos imprevistos. É importante analisar alguns aspectos: • riscos a que está exposta a instituição, probabilidade de ocorrência e os impactos decorrentes (tanto aqueles relativos à escala do dano como ao tempo de recuperação); • consequências que poderão advir da interrupção de cada sistema computacional; • identificação e priorização de recursos, sistemas, processos críticos; • tempo limite para recuperação dos recursos, sistemas, processos; • alternativas para recuperação dos recursos, sistemas, processos, mensurando os custos e benefícios de cada alternativa. Fornecedores e Essa seção de boas práticas orienta a direção a assegurar que funcionários, terceiros fornecedores e terceiros compreendam suas responsabilidades, estejam conscientes das ameaças relativas à segurança da informação e prontos para apoiar a política de segurança da informação da instituição. São fornecidas diretrizes para definição de papéis e responsabilidades, inclusive da direção, seleção de pessoal, termos e condições de contratação, conscientização, educação e treinamento em segurança da informação, e processo disciplinar. Para os casos de encerramento ou mudança da contratação, são fornecidas diretrizes para encerramento de atividades, devolução de ativos e retirada de 21 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. direitos de acesso. Isso abrange a contratação temporária ou de longa duração de pessoas, nomeação e mudança de funções, atribuição de contratos e encerramento de qualquer uma dessas situações. Conformidade Essa seção da norma orienta a direção a evitar violação de qualquer lei criminal ou civil, estatutos, regulamentações ou obrigações contratuais e de quaisquer requisitos de segurança da informação, além de garantir conformidade dos sistemas com as políticas e normas organizacionais de segurança da informação. São fornecidas diretrizes para identificação da legislação vigente, proteção dos direitos de propriedade intelectual, proteção dos registros organizacionais, proteção de dados e privacidade de informações pessoais, prevenção de mau uso de recursos de processamento da informação e regulamentação de controles de criptografia. Além disso, são feitas algumas considerações quanto à auditoria de sistemas de informação. Segregação de Dados Essa seção da guia de boas práticas referente a contratação de soluções de TI – QRN TCU orienta a direção quanto aos procedimentos e responsabilidades operacionais, incluindo gestão de mudanças, segregação de funções e separação dos ambientes de produção, desenvolvimento e teste. São fornecidas diretrizes também para gerenciamento de serviços terceirizados, planejamento e aceitação de sistemas, proteção contra códigos maliciosos e móveis, cópias de segurança, gerenciamento da segurança em redes, manuseio de mídias, troca de informações, serviços de correio eletrônico e, por fim, monitoramento.[34] Fonte: Dados obtidos do GUIA DE BOAS PRÁTICAS EM CONTRATAÇÃO DE SOLUÇÕES DE TECNOLOGIA DA INFORMAÇÃO VERSAO 1.0, do TCU. 4.1 DO PROCESSO DE CONTRATAÇÃO Segundo ainda o QRN [34] no Art.7º As contratações de serviços de Tecnologia da Informação deverão seguir três fases dando embasamento tanto para administração pública quanto para empresas privadas: Planejamento da Contratação, Seleção do Fornecedor e Gerenciamento do Contrato. Esse processo serve não só para administração pública, mas como também, para dar base as corporações e empresas que tenham interesse no processo de contratação como um todo. 22 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 4.1.1 PLANEJAMENTO DA CONTRATAÇÃO 4.1.1.1 O objetivo do planejamento da contratação é destina-se a viabilizar a seleção da alternativa de contratação mais vantajosa para a Administração, em subordinação aos princípios da motivação, da isonomia, da legalidade, da impessoalidade, da moralidade, da igualdade, da publicidade, da eficiência, da probidade administrativa, da vinculação ao instrumento convocatório, do julgamento objetivo, e às diretrizes de ampliação da competitividade e de garantia do atendimento do interesse público, da finalidade e da segurança da contratação. [32] 4.1.2.1 Na contratação de uma Cloud Computing O planejamento da contratação deve desenvolver os requisitos da contratação, o modelo de prestação de serviços, o objeto da contratação, o modelo de seleção de fornecedores e o modelo de gestão do contrato resultante de modo a garantir a contratação mais vantajosa para a empresa ou organização. Os artefatos da fase de planejamento deverão ser sucessivamente refinados até alcançar o pleno atendimento de seus objetivos e da legislação em vigor, guardando a devida compatibilidade entre os custos e os prazos do planejamento com o valor e a importância do bem ou serviço pretendido e os riscos envolvidos na contratação . 4.1.2.2 A SLTI MP IN 4/2010 Art. 8º A fase de Planejamento da Contratação deve contemplar os serviços, produtos e outros elementos que compõem a Solução de Tecnologia da Informação que irá gerar o resultado esperado. 4.2.1 SELEÇÃO DO FORNECEDOR 4.2.1.1 Na fase de seleção e contratação de fornecedor de um serviço demandado, a atuação da área de TI é bem restrita, cabendo à área administrativa a maioria das responsabilidades, principalmente cabe a área de licitações fazer de fato a seleção. 4.2.1.2 O modelo da SLTI MP IN 4/2010 dá ênfase às ações empreendidas pela área de TI nessa fase. Outras obras sobre o assunto podem ser consultadas sobre a atuação de outras áreas envolvidas. 23 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 4.2.1.3 A área de TI deve investir esforços para obter um bom relacionamento com todas as unidades envolvidas no processo de contratação, tais como as áreas jurídica, de contratos, de licitação, de controle orçamentário etc., com vistas a: garantir a existência de uma visão sistêmica do processo de contratação; estimular o tratamento dos principais gargalos do processo que possam ocasionar seu mau desempenho; estabelecer laços de confiança fundamentais para que o amadurecimento do processo de contratação ocorra e também para enfrentar as situações de questionamento; garantir a rastreabilidade das informações relativas ao processo de contratação; garantir a existência de processos maduros de tratamento de exceções, tais como multas e rescisões contratuais. De acordo com a SLTI MP IN 4/2010 Art. 19. A fase de Seleção do Fornecedor observará as normas pertinentes, incluindo o disposto na Lei nº 8.666, de 1993, na Lei nº 10.520, de 2002, no Decreto nº 2.271, de 1997, no Decreto nº 3.555, de 2000, no Decreto nº 3.931, de 2001, e no Decreto nº 5.450, de 2005. 4.3.1 GERENCIAMENTO DO CONTRATO 4.3.1.1 A fase de gestão contratual é aquela em que, tendo recebido delegação formal por meio do instrumento contratual, a área de TI assume a responsabilidade de gerenciar a execução do contrato de prestação de serviços de modo a garantir que os resultados e os benefícios pretendidos sejam alcançados, dentro dos custos previstos, ou seja, garantir a eficácia, eficiência, efetividade e economicidade do contrato em relação a Cloud. 4.3.1.2 O gerenciamento da execução do contrato pela área de TI envolve a coordenação das ações de todos os atores envolvidos na produção dos resultados e benefícios do contrato. Esses atores são pessoas vinculadas à contratada ou a outras contratadas cuja ação interfira no contrato em questão, sempre contatadas por meio de preposto ou formalmente à pessoa jurídica em questão, e também pessoas vinculadas ao contratante, como as pessoas da área de TI, da área administrativa, da área jurídica, da área de controle, da área gestora de negócio 24 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. envolvida ou proprietária do serviço em questão, da liderança da organização e dos usuários dos serviços. A SLTI MP IN 4/2010 Art. 20. A fase de Gerenciamento do Contrato visa acompanhar e garantir a adequada prestação dos serviços durante todo o período de execução do contrato. Portanto, na contratação da Nuvem, para que a mesma seja amplamente adotada, tanto por usuários comuns quanto corporativos e as empresas que fornecem serviços nas nuvens deve-se avaliar e estudar maneiras de acabar com as fragilidades em respeito à segurança tornando a nuvem um ambiente totalmente seguro para dar mais confiança pra quem faz uso dos serviços. Levando em conta, assim, os requisitos necessários já mencionados neste trabalho, e ainda com base nas normas apresentadas. 4.5 CONCLUSÃO Umas das principais dúvidas e preocupações daqueles que estão adotando a nuvem hoje é segurança e privacidade. A escolha pelos serviços oferecidos pela Nuvem obrigará as equipes de segurança de TI a estabelecer controles mais eficazes. Quando informações importantes da empresa estão nas mãos de outras pessoas, isso pode refletir menos garantia do cumprimento de leis. Logo, a ideia no cenário atual da SOA onde a arquitetura busca propor soluções que permitam as empresas aprimorar ou automatizar as tarefas manuais, integrar as informações entre sistemas, relacionando isso também a ideia da Cloud; é estabelecer um caminho para relacionar os requisitos essenciais de segurança da informação. Neste trabalho após uma análise conceitual, destaque dos tipos de serviços oferecidos pela Cloud Computing e do levantamento dos requisitos essenciais para auxiliar na contratação de uma Cloud foi feito um estudo de caso baseado nesses requisitos e nos aspectos de segurança relacionados para esse tipo de contratação (serviços de Computação em Nuvem). É necessário que as empresas ou organizações tenham segurança ao assegurar a confidencialidade, integridade e a disponibilidade dos dados no 25 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. momento em que eles são armazenados, transmitidos ou processados por terceiros nesse processo dos serviços em nuvem. Ainda há um longo caminho a trilhar no que diz respeito às responsabilidades contratuais - e eventualmente legais - que os fornecedores de serviços estarão dispostos a assumir. O ideal para se obter mais segurança em relação a Cloud, é justamente ter um embasamento de requisitos e normas que garantam esse processo. Seja a partir de uma cartilha, de boas práticas, entre outros; a serem seguidos criteriosamente para o sucesso e satisfação dos consumidores que contratam os serviços nas nuvens. A atual estrutura das nuvens tem se mostrado robusta e confiável no sentido de garantir ao usuário uma boa qualidade e quantidade de aplicações e serviços. No entanto é importante que ocorra um amadurecimento de pontos chave, superando os atuais desafios que computação em nuvem enfrenta, com atenção especial à segurança de dados, padronização e modelos de negócios que possam assegurar um comércio justo e seguro para todas as partes envolvidas. 4.6 REFERÊNCIAS [1] ABNT – Associação Brasileira de Normas Técnicas. Tecnologia da Informação – Código de Prática para a Gestão da Segurança da Informação. NBR ISO/IEC 27002: 30/09/2005. [2] ABNT – Associação Brasileira de Normas Técnicas. Tecnologia da Informação – Técnicas de Segurança – Gestão de Riscos de Segurança da Informação. NBR ISO/IEC 27005: 07/08/2008. [3] [Aboulnaga et al. 2009] Aboulnaga, A., Salem, K., Soror, A. A., Minhas, U. F., Kokosielis, P., and Kamath, S. (2009). Deploying database appliances in the cloud. IEEE Data Eng. Bull., 32(1):13–20. [4] [Armbrust et al. 2009] Armbrust, M., Fox, A., Griffith, R., Joseph, A. D., Katz, R. H., Konwinski, A., Lee, G., Patterson, D. A., Rabkin, A., Stoica, I., and Zaharia, M. (2009). Above the clouds: A berkeley view of cloud computing. Technical report, EECS Department, University of California, Berkeley. 26 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. [5] [Brantner et al. 2008] Brantner, M., Florescu, D., Graf, D., Kossmann, D., and Kraska, T. (2008). Building a database on s3. In Proceedings of the 2008 ACM SIGMOD international conference on Management of data SIGMOD ’08, page 251, New York. ACM Press. [6] GIUSTI, Tiago de Faveri; ARAÚJO, Gustavo Casagrande; PEZZI, Daniel da Cunha. Arquitetura Orientada a Serviços (SOA) em Ambientes Corporativos. IV Congresso Sul Catarinense de Computação: UNESC Criciúma, 2008. [7] HAYES, Brian. Cloud Computing. Communications of The ACM, Vol.51, n.7, Julho de 2009. [8] KAUFMAN, L. M. Data Security in the World of Cloud Computing. IEEE Security and Privacy, 7(4): 61-64, julho/agosto 2009. [9] MACKENZIE, C. Matthew; et al. Reference Model for Service Oriented Architecture. OASIS Standard, 12 October 2006. [10] [Mell and Grance 2009] Mell, P. and Grance, T. (2009). Draft NIST Working Definition of Cloud Computing. National Institute of Standards and Technology. http://csrc.nist.gov/groups/SNS/cloud-computing. [11] MILLER, Michael. Cloud Computing: Web-Based Applications That Change the Way You Work and Collaborate Online. Que Editor, ISBN: 0789738031, 2008. [12] TAURION, Cezar. Cloud Computing: Transformando o Mundo do TI. 1ª Ed., Editora Brasport, Rio de Janeiro, RJ - 2009. [13] [Mell and Grance 2009] Mell, P. and Grance, T. (2009). Draft NIST Working Definition of Cloud Computing. National Institute of Standards and Technology.http://csrc.nist.gov/groups/SNS/cloud-computing [14] SOA é um agente facilitador para adoção de Cloud. Disponível em: http://cio.uol.com.br/opiniao/2011/09/27/soa-e-um-agente-facilitador-para-aadocao-de-cloud/ .Acessado: 28/01/13 [15] [PDF] CLOUD COMPUTING - Instituto Nacional da Propriedade Industrial Disponível em:http://www.marcasepatentes.pt/files/collections/pt_PT/1/300/301/Cloud% 20Computing.pdf Acessado: 29/01/2013 [16] O que é Cloud Computing? Disponível http://www.infowester.com/cloudcomputing.php. Acessado: 07/03/2013 27 em: "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. [17] Cloud desafia o modelo jurídico atual. Disponível em: http://idgnow.uol.com.br/blog/digitalis/2011/11/07/cloud-desafia-o-modelojuridico-atual/ Acessado: 07/03/13 [18] [PDF] O Papel da Segurança da Computação em uma Nuvem Confiável. Disponível em: http://www.rsa.com/solutions/business/wp/11022_CLOUD_WP_0209_PG.pd f Acessado: 20/01/2013 [19] [PDF] INSTRUÇÃO NORMATIVA Nº 04 de 12 de novembro de 2010 Disponível em: http://www.governoeletronico.gov.br/.../instrucao-normativa-no-04de-12 Acessado: 28/01/2013. [20] O que é Computação em nuvem? Disponível em: http://www.cloudcomputinglive.com/online/images/ccwfla0910.pdf Acessado: 29/01/2013 [21] Os seis principais riscos e benefícios dos projetos de Cloud Computing. Disponível em: http://www.treinaweb.com.br/blog/os-seis-principais-riscos-ebeneficios-dos-projetos-de-cloud-computing/ Acessado: 28/01/2013 [22] Introdução: O que é Cloud Computing? - GTA Disponível em: http://www.gta.ufrj.br/ensino/eel879/trabalhos_vf_2010_2/fernando/intro.html Acessado: 19/01/2013 [23] Aspectos fundamentais da Computação em Nuvem. Disponível em: http://www.ibm.com/developerworks/br/cloud/library/cl-cloudintro/ Acessado: 21/01/2013 [24] [PDF] Computação em Nuvem um Futuro presente. Disponível em: http://www.es.ufc.br/~flavio/files/Computacao_Nuvem.pdf Acessado: 30/01/2013 [25] Bahia – Revista ACB Disponível em: http://revista.acbsc.org.br/index.php/racb/article/view/731 Acessado: 30/01/2013 [26] [PDF] Faculdade de tecnologia de São José dos Campos Suellen Salles da... Disponível em: http://comp.unicruz.edu.br/~mcadori/A%20COMPUTACAO%20AGORA%0E %20NAS%20NUVENS.pdf Acessado: 30/01/2013. [27] [PDF] Cezar Taurion - Arteccom Disponível em: http://www.arteccom.com.br/revistatidigital/downloads/12/link_12_4047.pdf Acessado: 30/01/2013 28 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. [28] [PDF]Segurança em Cloud Computing: Governança e Gerenciamento de Riscos de Segurança Disponível em: http://www.infobrasil.inf.br/userfiles/26-05-S5-1-68740Seguranca%20em%20Cloud.pdf Acessado: 30/01/2013. [29] Computação em Nuvem para a Empresa: Parte 1: Capturando a Nuvem. Disponível em: http://www.ibm.com/developerworks/br/websphere/techjournal/0904_amrhein /0904_amrhein.html Acessado: 30/01/2013 [30] SAS 70 – Revisão de Controles para Terceirização de Processos e Infraestrutura de TI Disponível em: http://www.kpmg.com.br/publicacoes/advisory/ras/irm/SAS_site.pdf Acessado: 07/03/13 [31] [PDF] COMPUTAÇÃO EM NUVEM. Disponível em: http://www.ppgia.pucpr.br/~jamhour/RSS/TCCRSS08B/Welton%20Costa%2 0da%20Mota%20-%20Artigo.pdf Acessado: 25/01/2013 [32] CONTRATAÇÃO DE SERVIÇOS DE TI. Disponível em: http://www.ticontrole.gov.br/portal/page/portal/ticontrole/legislacao/repositorio _contratacao_ti/ManualOnLine.html Acessado: 07/03/13 [33] Google Apps para empresas – Cloud Computing. Disponível em: HTTP://WWW.WEBRY.COM.BR/SERVICOS-WEB/GOOGLE-APPS.HTML Acessado: 24/03/13 [34] GUIA DE BOAS PRÁTICAS EM CONTRATAÇÃO DE SOLUÇÕES DE TECNOLOGIA DA INFORMAÇÃO VERSAO 1.0. Disponível em: http://portal2.tcu.gov.br/portal/page/portal/TCU/imprensa/noticias/noticias_arquivos/G uia%20de%20contrata%C3%A7%C3%A3o%20de%20solu%C3%A7%C3%B5es%20 de%20TI%20-%20vers%C3%A3o%20para.pdf Acessado: 17/04/13 29 "Segurança em Nuvem: Relacionando requisitos essenciais que possam auxiliar na contratação de uma Cloud Computing no que se refere a aspectos relacionados à Segurança da Informação”. 7 AGRADECIMENTOS Deixo aqui meus sinceros agradecimentos às seguintes instituições e pessoas, sem as quais o presente trabalho teria sido impossível: - a Instituição Facsenac pela receptividade, e apoio técnico e administrativo; - aos colegas, que sempre me acolheram com afeto e amizade; - ao Prof. Edilberto, pelas valiosas discussões e sugestões no decorrer do trabalho; 30 Jaqueline Pimentel Souza "SEGURANÇA EM NUVEM: RELACIONANDO REQUISITOS DE SERVIÇOS ESSENCIAIS QUE POSSAM AUXILIAR NA CONTRATAÇÃO DE UMA CLOUD COMPUTING NO QUE SE REFERE A ASPECTOS RELACIONADOS A SEGURANÇA DA INFORMAÇÃO" Trabalho de Conclusão apresentado a de Curso FACSENAC-DF Faculdade Senac do DF como requisito para a obtenção do título de Especialista em Segurança da Informação. Aprovado em ___ de ____ de 2013. BANCA EXAMINADORA ____________________________________________________ Prof. Ms. Edilberto Magalhães Silva Orientador ____________________________________________________ Prof. Ms. Fulano de Tal Convidado ____________________________________________________ Prof. Ms. Luiz Fernando Sirotheau Serique Junior Coordenador do Curso

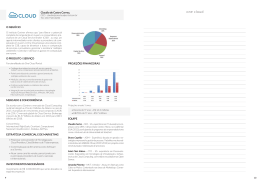

Download