Curso LFG-TI Segurança da Informação Introdução • ISO (International Organization for Standardization) – organismo internacional formado por órgãos de normalização nacionais de diversos países do mundo. Normas de Segurança da Informação Prof. M.Sc. Gleyson Azevedo [email protected] • Função da ISO – elaboração de normas (acordos internacionais) não limitadas a nenhum segmento em particular. • Cobrem todo campo de normalização, exceto engenharia eletrônica e eletrotécnica, de responsabilidade da IEC (International Eletrotechnical Commission). 1 Normas ISO/IEC de SI Normas ISO/IEC de SI • ISO/IEC 27000:2009 – SGSI – Visão Geral e Vocabulário • NBR ISO/IEC 27001:2006 – SGSI – Requisitos • NBR ISO/IEC 27002:2005 – Código de Prática para a Gestão da SI • 2 ISO/IEC 27003 – Guia de Implementação de um SGSI • ISO/IEC 27004 – Gestão de SI – Medição • NBR ISO/IEC 27005:2008 – Gestão de Riscos de SI • ISO/IEC 27006:2007 – Requisitos para corpo de auditoria e certificação de SGSIs • ISO/IEC 27007 – Diretrizes para auditoria de SGSIs 3 ISO/IEC 27001 – Visão Geral • • • 4 ISO/IEC 27001 – Estrutura A ABNT NBR ISO/IEC 27001:2006 é a norma usada para fins de certificação e substitui a norma britânica BS 7799-2:2002. 0. Introdução Uma organização que deseja implantar um Sistema de Gestão de Segurança da Informação (SGSI) deve adotar essa norma como base. 3. Termos e definições 2. Referência normativa 4. Sistema de gestão de segurança da informação A norma é uma especificação (documento que é utilizado para a realização de auditorias e consequente certificação) de um SGSI. 5 Prof. Gleyson Azevedo 1. Objetivo 4.1 Requisitos gerais 4.2 Estabelecendo e gerenciando o SGSI 4.3 Requisitos de documentação 6 Curso LFG-TI ISO/IEC 27001 – Estrutura ISO/IEC 27001 – Estrutura 5. Responsabilidades da direção 8. Melhoria do SGSI 5.1 Comprometimento da direção 8.1 Melhoria contínua 5.2 Gestão de recursos 8.2 Ação corretiva 6. Auditorias internas do SGSI 8.3 Ação preventiva 7. Análise crítica do SGSI pela direção 7.1 Geral Anexo A (normativo) – Objetivos de Controles e Controles 7.2 Entradas para a análise crítica Anexo B (informativo) – Princípios da OECD 7.3 Saídas da Análise Crítica Anexo C (informativo) – Correspondência com a ISO 9001 e a ISO 14001. 7 8 Exercícios 0. Introdução • 1. (Tecnologista Pleno – Segurança de Sistemas de Informação – MCT/2008 – CESPE) Com base nas normas ABNT NBR ISO/IEC 27001:2006 e 27002:2005, julgue os itens que se seguem. A norma adota o modelo conhecido como PDCA, aplicado para estruturar todos os processos do SGSI, como descrito: • 1. [119] Uma organização que deseje implantar um sistema de gestão de segurança da informação (SGSI) deve adotar como base a norma ABNT NBR ISO/IEC 27001:2006. Plan (Planejar): estabelecer a política de segurança da informação, os objetivos, processos e os procedimentos do SGSI. • 2. [120] A seção 5 da norma ISO/IEC 27001 trata de como a informação deve ser classificada, de acordo com a sua necessidade de segurança e controle de acesso. Do (Fazer): implementar e operar a política, os procedimentos, controles e processos do SGSI. 9 0. Introdução 10 0. Introdução • Check (checar): monitorar, analisar • Act (agir): manter e melhorar, por meio criticamente, realizar auditorias e medir o desempenho dos processos. de ações corretivas e preventivas, o SGSI visando ao seu contínuo aperfeiçoamento. 11 Prof. Gleyson Azevedo 12 Curso LFG-TI 1. Objetivo • 1. Objetivo Objetivo Geral • Aplicação • Especifica requisitos para EIOMAMM um SGSI. • Os requisitos são genéricos – se adequam a qualquer organização. • O SGSI é projetado para assegurar a seleção de controles de segurança adequados para proteger os ativos de informação e proporcionar confiança às partes interessadas. • A exclusão de quaisquer dos requisitos especificados nas seções 4 a 8 não é aceitável quando uma organização reivindica conformidade com a norma. 13 14 Exercícios 1. Objetivo • A exclusão de controles considerada necessária para satisfazer os critérios de aceitação de risco precisa ser justificada e as evidências precisam ser providas para a associação dos riscos aceitos às pessoas responsáveis. 2. [69](Analista de Sistemas Jr – Infra-estrutura – Petrobras/2008 – CESGRANRIO) Considere a seguinte frase sobre a norma ISO 27001:2005: A norma ISO 27001:2005 utiliza o modelo _______ de melhoria para estruturar todos os processos do _______. Qual das opções abaixo completa corretamente a frase acima? (A) PDCA e COBIT. (B) PDCA e SGSI. (C) SGSI e ITIL. (D) SGSI e COBIT. (E) SGSI e PDCA. 15 Exercícios Exercícios 3. (Analista Administrativo – Tecnologia da Informação – ANAC/2009 – CESPE) Com relação à norma ISO 27001, julgue o item a seguir. 1. [96] A norma em questão trata da definição de requisitos para um sistema de gestão de segurança da informação. 4. (Tecnologista Jr – MCT/2008 – CESPE) Acerca das normas nacionais e internacionais relativas à segurança da informação, bem como da gestão de riscos de sistemas de informação, julgue os itens seguintes. 17 Prof. Gleyson Azevedo 16 1. [119] A norma ISO 27001 adota o modelo plan-docheck-act (PDCA), que é aplicado para estruturar todos os processos dos sistemas de gestão de segurança da informação — information security management system (ISMS). 2. [120] Dependendo de seu tamanho ou natureza, uma organização pode considerar um ou mais requisitos da norma ISO 27001 como não-aplicáveis e, ainda assim, continuar em conformidade com essa norma internacional. 18 Curso LFG-TI 2. Referência Normativa • 3. Termos e Definições A ABNT ISO/IEC 17799:2005 (27002) é indispensável para a aplicação da ABNT ISO/IEC 27001:2006. • Sistema de Gestão da Segurança da Informação (SGSI) – a parte do sistema de gestão global, baseado na abordagem de riscos do negócio, para EIOMAMM a SI. • Inclui: estrutura organizacional, políticas, planejamento de atividades, responsabilidades, práticas, procedimentos, processos e recursos. 19 20 3. Termos e Definições • 3. Termos e Definições Evento de segurança da informação ocorrência identificada de um sistema, serviço ou rede que indica uma possível violação da política de segurança da informação ou falha de controles, ou uma situação previamente desconhecida, que possa ser relevante para a segurança da informação. • Incidente de segurança da informação um simples ou uma série de eventos de segurança da informação indesejados ou inesperados, que tenham uma grande probabilidade de comprometer as operações do negócio e ameaçar a segurança da informação. 21 Exercícios 3. Termos e Definições • • Declaração de aplicabilidade - declaração documentada que descreve os objetivos de controle e controles que são pertinentes e aplicáveis ao SGSI da organização. Os objetivos de controle e controles estão baseados nos resultados e conclusões do processo de avaliação e tratamento de risco, requisitos legais ou regulatórios, obrigações contratuais e os requisitos de negócio da organização para a segurança da informação. 23 Prof. Gleyson Azevedo 22 5. (Analista Administrativo – Tecnologia da Informação – ANAC/2009 – CESPE) Com relação à norma ISO 27001, julgue os itens a seguir. 1. [100] O sistema de gestão de segurança da informação é o sistema global de gestão, embasado em uma abordagem de risco, que permite definir, implementar, operacionalizar e manter a segurança da informação. 24 Curso LFG-TI Exercícios 4. SGSI – Requisitos Gerais • 2. [112] Um evento de segurança de informação é uma ocorrência em um sistema, serviço ou estado de rede que indica, entre outras possibilidades, um possível desvio em relação aos objetivos de segurança específicos da organização, e um incidente de segurança de informação é um evento único ou uma série de eventos indesejados de segurança da informação que possuem um impacto mediano sobre os negócios. “A organização deve” EIOMAMM um SGSI documentado dentro do contexto das atividades de negócio globais da organização e os riscos que elas enfrentam. 25 4. Estabelecer o SGSI (Plan) • 4. Estabelecer o SGSI (Plan) A organização deve: • definir o escopo e os limites do SGSI; • definir uma política de segurança da informação; • • • • definir a sistemática de análise/avaliação de riscos de segurança da informação; • identificar os riscos; • analisar e avaliar os riscos; 26 • • identificar e avaliar as opções para o tratamento de riscos; selecionar objetivos de controle e controles para o tratamento de riscos; obter aprovação da direção dos riscos residuais propostos; obter autorização da direção para implementar e operar o SGSI; preparar uma declaração de aplicabilidade. 27 28 4. Implementar e Operar o SGSI (Do) 4. Implementar e Operar o SGSI (Do) • A organização deve: • • formular um plano de tratamento de risco; • implementar o plano de tratamento de risco; • implementar os controles selecionados; • definir como medir a eficácia dos controles; • implementar programas de conscientização e treinamento; 29 Prof. Gleyson Azevedo gerenciar as operações do SGSI; gerenciar os recursos para o SGSI; • implementar procedimentos e outros controles capazes de permitir a rápida detecção e resposta a incidentes de segurança. • 30 Curso LFG-TI 4. Monitorar e Analisar Criticamente o SGSI (Check) • 4. Monitorar e Analisar Criticamente o SGSI (Check) A organização deve: conduzir auditorias internas no SGSI a intervalos planejados; • realizar uma análise crítica do SGSI pela direção; • atualizar os planos de segurança da informação; • registrar as ações e eventos que poderiam ter um impacto na efetividade ou desempenho do SGSI. • • executar procedimentos de monitoração e análise crítica; • realizar análises críticas regulares da eficácia do SGSI; • medir a eficácia dos controles; • analisar criticamente as análises/avaliações de riscos a intervalos planejados e os riscos residuais; 31 4. Manter e Melhorar o SGSI (Act) • A organização deve regularmente: • implementar as melhorias identificadas no SGSI; • executar as ações preventivas e corretivas apropriadas; • • 32 Exercícios 6. [54](Analista Judiciário – Tecnologia da Informação – TRT-3R/2009 – FCC) Segundo a norma ABNT 27001, os sistemas de gestão de segurança da informação (SGSI) devem estabelecer programas de conscientização e treinamento em segurança no processo de (A) estabelecer o SGSI. comunicar as ações e melhorias a todas as partes interessadas; assegurar-se de que as melhorias alcancem os objetivos propostos. (B) implementar e operar o SGSI. (C) monitorar e analisar o SGSI. (D) controlar o SGSI. (E) manter e melhorar o SGSI. 33 Exercícios 34 Exercícios 7. (Analista Administrativo – Tecnologia da Informação – Análise de Negócios – ANATEL – CESPE – 2009) A figura a seguir, obtida na norma ABNT NBR ISO/IEC 27001:2006, apresenta um modelo de gestão da segurança da Informação. Julgue os itens subsequentes acerca das informações apresentadas e dos conceitos de segurança da informação. 35 Prof. Gleyson Azevedo 36 Curso LFG-TI Exercícios Exercícios 1.[83] Considere as diferentes fases do ciclo de gestão no modelo da figura — plan, do, check e act. A definição de critérios para a avaliação e para a aceitação dos riscos de segurança da informação que ocorrem no escopo para o qual o modelo da figura está sendo estabelecido, implementado, operado, monitorado, analisado criticamente, mantido e melhorado ocorre, primariamente, durante a fase do. 1. [97] Na definição de um sistema de gestão de segurança da informação, deve-se definir o escopo, a política e a abordagem para a identificação de riscos, bem como identificar e avaliar alternativas para o tratamento dos mesmos. 2. [98] Apesar de recomendável, a aceitação de riscos residuais não precisa necessariamente passar pela aprovação da gestão superior da organização. 8. (Analista Administrativo – Tecnologia da Informação – ANAC/2009 – CESPE) Com relação à norma ISO 27001, julgue os itens a seguir. 3. [99] Na implementação e operacionalização do sistema de gestão de segurança da informação, devese medir a eficácia dos controles propostos. 37 • 38 4. Requisitos de Documentação 4. Requisitos de Documentação A documentação do SGSI deve incluir: • declarações documentadas da política e objetivos do SGSI; • procedimentos documentados requeridos pela organização; • registros requeridos pela norma e • a Declaração de Aplicabilidade. o escopo do SGSI; • procedimentos e controles que apoiam o SGSI; • uma descrição da metodologia de análise/avaliação de riscos; • o relatório de análise/avaliação de riscos; • • • Registros devem ser estabelecidos e mantidos para prover evidência de conformidade aos requisitos e efetividade da operação do SGSI. • Exemplos de registros: livros de visitantes, relatórios de auditoria e formulários de autorização de acesso completo. o plano de tratamento de riscos; 39 40 5. Responsabilidades da Direção Exercícios 9. (Auditor Federal de Controle Externo – Tecnologia da Informação – TCU/2009 – CESPE) Com relação à norma ISO 27001, julgue o seguinte item. 1. [170] Entre os documentos e registros cujo controle é demandado pela norma ABNT NBR ISO/IEC 27001, destacam-se como documentos a declaração da política de segurança, o relatório de análise/avaliação de risco e a declaração de aplicabilidade; além disso, destacam-se como registros os livros de visitantes, os relatórios de auditoria, as ocorrências de incidentes de segurança e outros registros, inclusive de não conformidade. 41 Prof. Gleyson Azevedo • A direção deve fornecer evidências do seu comprometimento com o EIOMAMM do SGSI por: • estabelecendo uma política do SGSI; • assegurando que os objetivos do SGSI e planos são estabelecidos; • estabelecendo papéis e responsabilidades por segurança de informação; 42 Curso LFG-TI 5. Responsabilidades da Direção • • 5. Responsabilidades da Direção comunicando à organização a importância de discutir objetivos de segurança da informação em conformidade com a política de segurança de informação, suas responsabilidades sob o aspecto da lei e a necessidade para melhoria contínua; • decidindo os critérios para aceitação de riscos e níveis de risco aceitáveis; • assegurando que as auditorias internas do SGSI sejam conduzidas; e • conduzindo revisões gerenciais do SGSI. provendo recursos suficientes para estabelecer, implementar, operar, monitorar, revisar, manter e melhorar o SGSI; 43 44 5. Responsabilidades da Direção • A responsabilidade da direção é complementada por uma adequada gestão de recursos, que se evidencia por: • • uma apropriada provisão de recursos financeiros; assegurar o devido treinamento, conscientização e capacitação para todos os que possuem responsabilidades atribuídas e definidas no SGSI. 6. Auditorias Internas do SGSI • A organização deve conduzir auditorias internas no SGSI a intervalos planejados. • A gerência responsável pela área a ser auditada deve assegurar que as ações sejam executadas, sem demora indevida, para eliminar as não-conformidades detectadas e suas causas. • Atividades de acompanhamento devem incluir a verificação das ações tomadas e a comunicação de resultados de verificação. 45 7. Análise Crítica do SGSI pela Direção • Entradas para a análise crítica: • • • • 46 7. Análise Crítica do SGSI pela Direção • resultados das auditorias do SGSI e análises críticas; realimentações das partes interessadas; • técnicas, produtos ou procedimentos que poderiam ser usados na organização para melhorar o desempenho e a eficácia do SGSI; • • situação das ações preventivas e corretivas; 47 Prof. Gleyson Azevedo • vulnerabilidades ou ameaças não contempladas adequadamente nas análises/avaliações de risco anteriores; resultados das medições de eficácia; acompanhamento das ações oriundas de análises críticas anteriores; qualquer mudança que poderia afetar o SGSI; recomendações para melhoria. 48 Curso LFG-TI 7. Análise Crítica do SGSI pela Direção • As saídas devem incluir quaisquer decisões e ações relacionadas a: • melhoria da eficácia do SGSI; • atualização da análise/avaliação de riscos e do plano de tratamento de riscos; • modificação de procedimentos e controles que afetem a segurança da informação, • necessidade de recursos; • melhoria de como a eficácia dos controles está sendo medida. 8. Melhoria do SGSI – Ação Corretiva • A organização deve executar ações para eliminar as causas de não-conformidades com os requisitos do SGSI, de forma a evitar sua repetição. • O procedimento documentado para ação corretiva deve definir requisitos para: • • identificar não-conformidades; determinar as causas de nãoconformidades; 49 8. Melhoria do SGSI – Ação Corretiva • • • • avaliar a necessidade por ações para assegurar que as não-conformidades não ocorram novamente; determinar e implementar as ações corretivas necessárias; registrar os resultados das ações executadas; 50 8. Melhoria do SGSI – Ação Preventiva • A organização deve determinar ações para eliminar as causas de não-conformidades potenciais com os requisitos do SGSI, de forma a evitar a sua ocorrência. • O procedimento documentado para ação preventiva deve definir requisitos para: • analisar criticamente as ações corretivas executadas. • identificar não-conformidades potenciais e suas causas; avaliar a necessidade de ações para evitar a ocorrência de não-conformidades; 51 8. Melhoria do SGSI – Ação Preventiva • • determinar e implementar as ações preventivas necessárias; • registrar os resultados de ações executadas; • analisar criticamente as ações preventivas executadas. Exercícios 10. (Analista – Redes – SERPRO/2008 – CESPE) Acerca da segurança da informação, bem como das normas e políticas a ela aplicáveis, julgue os itens a seguir. A norma define que ações para prevenir nãoconformidades frequentemente têm melhor custo-benefício que as ações corretivas. 53 Prof. Gleyson Azevedo 52 1. [86] A declaração de aplicabilidade é um documento que deve detalhar os objetivos de controle e os controles a serem implementados para a segurança da informação. Os demais controles e objetivos de controle, não inclusos na declaração de aplicabilidade, devem fazer parte do documento de análise de GAP. 2. [87] A definição de critérios para aceitação de riscos é uma das responsabilidades da alta administração, segundo a norma NBR ISO/IEC 27001. 54 Curso LFG-TI Exercícios Exercícios 3. [88] O estabelecimento da política do sistema de gestão de segurança da informação (SGSI) é de responsabilidade da equipe de segurança da informação. 4. [89] Para assegurar que os controles, objetivos de controle e processos sejam executados e implementados de forma eficaz, a norma NBR ISO/IEC 27001 recomenda a realização de auditorias externas em intervalos regulares de, no máximo, seis meses. 6. [91] Entre as atividades contempladas na fase agir (act) está a necessidade de identificar nãoconformidades potenciais e suas causas, objetivando alcançar a melhoria contínua do sistema de gestão de segurança da informação. 7. [92] A norma NBR ISO/IEC 27001 recomenda a adoção de abordagem qualitativa para a realização da análise de risco. 5. [90] A identificação de não-conformidades potenciais e suas causas é caracterizada como uma ação preventiva, segundo a norma NBR ISO/IEC 27001. 55 ISO/IEC 27002 – Visão Geral 56 ISO/IEC 27002 – Visão Geral • O grupo internacional JTC1/SC27, criou em 2000 a norma ISO/IEC 17799 baseada na primeira parte da norma britânica BS 7799. • Esse grupo promoveu a revisão da ISO/IEC 17799, renomeando-a para ISO/IEC 17799:2005. • Esta norma teve sua numeração modificada para 27002 em 2007, sem modificação alguma no seu conteúdo. Esta norma é um Código de Boas Práticas para a Segurança da Informação e ela não é uma norma voltada para fins de certificação. • Segundo a norma, a informação deve ser protegida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware. • Estes controles têm por finalidade atender aos requisitos identificados por meio de uma análise/avaliação dos riscos da organização. • 57 ISO/IEC 27002 – Visão Geral • ISO/IEC 27002 – Visão Geral A nova versão está organizada da seguinte forma: • • objetivo do controle: define o que deve ser alcançado; • controle: define o controle a ser implementado para atender o objetivo do controle; • diretrizes: apresenta informações mais detalhadas para apoiar a implementação do controle; 59 Prof. Gleyson Azevedo 58 informações adicionais: são informações que podem ser consideradas na implementação do controle, como por exemplo, aspectos legais e referências a outras normas. 60 Curso LFG-TI ISO/IEC 27002 – Organização ISO/IEC 27002 – Organização As principais seções da norma são as seguintes: 0. INTRODUÇÃO. 6. ORGANIZANDO A SEGURANÇA DA INFORMAÇÃO. 1. OBJETIVO. 7. GESTÃO DE ATIVOS. 2. TERMOS E DEFINIÇÕES. 8. SEGURANÇA EM RECURSOS HUMANOS. 3. ESTRUTURA DA NORMA. 9. SEGURANÇA FÍSICA E DO AMBIENTE. 4. ANÁLISE/AVALIAÇÃO E TRATAMENTO DE RISCOS. 10.GERENCIAMENTO DAS OPERAÇÕES E COMUNICAÇÕES. 5. POLÍTICA DE SEGURANÇA DA INFORMAÇÃO. 11.CONTROLE DE ACESSOS. 61 62 ISO/IEC 27002 – Organização Exercícios 12.AQUISIÇÃO, DESENVOLVIMENTO E MANUTENÇÃO DE SISTEMAS DE INFORMAÇÃO. 13.GESTÃO DE INCIDENTES DE SEGURANÇA DA INFORMAÇÃO. 14.GESTÃO DA CONTINUIDADE DO NEGÓCIO. 11. (Analista – Desenvolvimento de Sistemas – SERPRO/2008 – CESPE) A respeito das normas de segurança da informação, julgue o item subsequente. 1 [60] A norma ISO/IEC 17799 está voltada à criação de um Sistema de Gestão da Segurança da Informação mas seu conteúdo não é mais válido, pois foi substituída recentemente pela nova norma 27002. 15.CONFORMIDADE. 63 64 0. Introdução Exercícios 12. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue o item que se segue. 1 [146] A ISO 17799 define diretrizes para certificação de que uma organização está em conformidade à própria norma. Essa certificação é conferida por meio de uma auditoria de terceira parte, nos moldes da ISO 19011. 65 Prof. Gleyson Azevedo • Segurança da informação é a proteção da informação de vários tipos de ameaças para garantir: • a continuidade do negócio; • minimizar o risco ao negócio; • maximizar o retorno sobre os investimentos e as oportunidades de negócio. 66 Curso LFG-TI 0. Introdução • • 0. Introdução Como obter? • • Pela implementação de controles, que devem ser EIOMAMM. • Isto deve ser feito em conjunto com outros processos de gestão do negócio. Fontes de requisitos: • análise/avaliação de riscos; • legislação vigente, estatutos, regulamentação, cláusulas contratuais; • conjunto de princípios, objetivos e requisitos de negócio. É essencial o estabelecimento de requisitos de segurança da informação. 67 68 0. Introdução • 0. Introdução Após a identificação dos requisitos de segurança da informação e dos riscos e as decisões para o tratamento deles tenham sido tomadas, convém que controles apropriados sejam selecionados e implementados para assegurar que os riscos sejam reduzidos a um nível aceitável. • A seleção de controles de segurança da informação depende das decisões da organização, baseadas nos critérios para aceitação de risco, nas opções para tratamento do risco e no enfoque geral da gestão de risco aplicado à organização, e convém que também esteja sujeito a todas as legislações e regulamentações nacionais e internacionais, relevantes. 69 70 0. Introdução • 0. Introdução Os controles considerados essenciais para uma organização, sob o ponto de vista legal, incluem, dependendo da legislação aplicável: • proteção de dados e privacidade de informações pessoais; • proteção de registros organizacionais; • direitos de propriedade intelectual. 71 Prof. Gleyson Azevedo • Os controles considerados práticas para a segurança da informação incluem: • documento da política de segurança da informação; • atribuição de responsabilidades para a segurança da informação; • conscientização, educação e treinamento em segurança da informação; 72 Curso LFG-TI 0. Introdução 0. Introdução • processamento correto nas aplicações; • gestão de vulnerabilidades técnicas; Fatores geralmente críticos para o sucesso da implementação da segurança da informação dentro de uma organização: • gestão da continuidade do negócio; • • gestão de incidentes de segurança da informação e melhorias. política de segurança da informação, objetivos e atividades, que reflitam os objetivos do negócio; • uma abordagem e uma estrutura para a implementação, manutenção, monitoramento e melhoria da segurança da informação que seja consistente com a cultura organizacional; • 73 0. Introdução 0. Introdução • comprometimento e apoio visível de todos os níveis gerenciais; • um bom entendimento dos requisitos de segurança da informação, da análise/avaliação de riscos e da gestão de risco; • 74 divulgação eficiente da segurança da informação para todos os gerentes, funcionários e outras partes envolvidas para se alcançar a conscientização; • distribuição de diretrizes e normas sobre a política de segurança da informação para todos os gerentes, funcionários e outras partes envolvidas; • provisão de recursos financeiros para as atividades da gestão de segurança da informação; • provisão de conscientização, treinamento e educação adequados; 75 0. Introdução Exercícios • estabelecimento de um eficiente processo de gestão de incidentes de segurança da informação; • implementação de um sistema de medição, que seja usado para avaliar o desempenho da gestão da segurança da informação e obtenção de sugestões para a melhoria. 77 Prof. Gleyson Azevedo 76 13. (Analista de Sistemas – Suporte de Processos de Negócios – IPEA/2008 - CESPE) Com relação à segurança em redes de computadores, julgue os itens a seguir. 1 [64] A identificação dos requisitos de segurança da informação se dá por meio da avaliação dos riscos dos ativos de informação, pela legislação vigente ou por meio do conjunto de princípios, objetivos e requisitos para o processamento da informação. A organização deverá garantir que a segurança seja parte integrante dos sistemas de informação. 78 Curso LFG-TI Exercícios Exercícios 2 [67] Sob o ponto de vista legal, os controles considerados essenciais são a proteção de dados e privacidade de informações pessoais; o documento de política de segurança da informação e os relatórios de incidente, não considerados os direitos de propriedade intelectual. 14. (Tecnologista Jr – MCT/2008 – CESPE) Acerca das normas nacionais e internacionais relativas à segurança da informação, bem como da gestão de riscos de sistemas de informação, julgue o seguinte item. 3 [68] A segurança da informação é caracterizada pela preservação da confidencialidade, integridade e disponibilidade e se dá por meio de uma série de controles que podem ser políticas, práticas, procedimentos, estruturas organizacionais, excluídas as funções de software. 1 [118] O interesse das pessoas, a educação e o treinamento quanto à segurança da informação constituem controles considerados, do ponto de vista legislativo, como essenciais para uma organização, segundo a norma ISO 27002. 79 80 Exercícios Exercícios 15. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue os itens que se seguem, considerando que, na proposta organizacional descrita na figura III, a empresa tenha implantado um programa de gestão de segurança da informação embasado na ABNT NBR ISO/IEC 17799 (ISO 17799). 2 [141] O estabelecimento de controles visando a proteção aos dados privados tratados no âmbito dessa organização deve ser prioritário frente aos controles que visam a garantia da continuidade dos negócios da organização. 1 [140] A seleção de controles de segurança da informação a implantar deverá ser fundamentada principalmente na identificação das ameaças aos ativos organizacionais. Para cada ameaça mapeada, deverão ser identificados os controles de segurança aplicáveis. 16. (Analista de Controle Externo – Tecnologia da Informação – TCU/2008 - CESPE) Com base na norma ABNT NBR ISO/IEC 17799:2005, julgue os itens subsequentes. 81 82 Exercícios Exercícios 1 [181] Se o administrador da segurança da informação de uma organização da administração pública decidir priorizar a implementação de controles, com o objetivo de realizar a gestão de incidentes de segurança da informação e sua melhoria contínua, ele estará implementando um controle essencial da norma 17799/2005. 2 [183] Considerando-se que, em muitas organizações públicas, há urgência na adoção de controles visandose à melhoria do atual nível de segurança da informação, um administrador de segurança da informação deve implementar, independentemente da análise e da avaliação de riscos de segurança da informação em curso, um conjunto de controles mínimos — controles primários —, os quais, segundo a norma 17799/2005, devem ser implementados em todos os casos. 83 Prof. Gleyson Azevedo 84 Curso LFG-TI 2. Conceitos e Definições 2. Conceitos e Definições • Ativo – qualquer coisa que tenha valor para a organização. • Risco – combinação da probabilidade de um evento e de suas consequências. • Segurança da Informação – preservação da confidencialidade, da integridade e da disponibilidade da informação; adicionalmente, outras propriedades, tais como autenticidade, responsabilidade, não repúdio e confiabilidade, podem também estar envolvidas. • Análise de Riscos – uso sistemático de informações para identificar fontes e estimar o risco. • Avaliação de Riscos – processo de comparar o risco estimado com critérios de risco pré-definidos para determinar a importância do risco. 85 86 2. Conceitos e Definições 2. Conceitos e Definições • Gestão de Riscos – atividades coordenadas para direcionar e controlar uma organização no que se refere a riscos. • NOTA: A gestão de riscos geralmente inclui a análise/avaliação de riscos, o tratamento de riscos, a aceitação de riscos e a comunicação de riscos. • Tratamento do Risco – processo de seleção e implementação de medidas para modificar um risco. • Ameaça – causa potencial de um incidente indesejado, que pode resultar em dano para um sistema ou organização. • Vulnerabilidade – fragilidade de um ativo ou grupo de ativos que pode ser explorada por uma ou mais ameaças. • Política – intenções e diretrizes globais formalmente expressas pela direção. 87 88 Exercícios Exercícios 17. (Analista – Desenvolvimento de Sistemas – SERPRO/2008 – CESPE) Acerca dos conceitos de gerência de riscos, julgue os itens que se seguem. 18. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue os itens que se seguem, considerando que, na proposta organizacional descrita na figura III, a empresa tenha implantado um programa de gestão de segurança da informação embasado na ABNT NBR ISO/IEC 17799 (ISO 17799). 1 [56] Vulnerabilidades representam portas de entrada, fragilidade em ativos de informação que podem permitir a concretização de ameaças, colocando em risco esses ativos. 1 [144] Todo evento de segurança da informação identificado no âmbito da organização corresponderá a uma ou mais violações da política de segurança da informação da organização. 89 Prof. Gleyson Azevedo 90 Curso LFG-TI 3. Estrutura • Exercícios A norma contém 11 seções de controles de segurança, totalizando 39 categorias principais de segurança e uma seção introdutória que aborda a análise/avaliação e o tratamento de riscos. • Ao todo, a norma apresenta 39 objetivos de controle (categorias) e 133 controles. • A ordem das seções não segue um grau de importância. 19. (Analista Administrativo – Tecnologia da Informação – Análise de Negócios – ANATEL/2009 – CESPE) Julgue o item subsequente acerca dos conceitos de segurança da informação. 1 [87] Acerca das normas ABNT NBR ISO/IEC 27001:2006 e ABNT NBR ISO/IEC 17799:2005, é correto afirmar que ambas apresentam orientações para a seleção de controles de segurança e enunciam menos de uma centena de controles. 91 92 4. Análise/Avaliação e Tratamento de Riscos Exercícios 20. (Analista Administrativo – Informática – ANTAQ/2009 - CESPE) Julgue os itens de a seguir. 1 [78] As normas ABNT NBR ISO/IEC 27001:2006 e ABNT NBR ISO/IEC 17799:2005 enunciam um mesmo conjunto de mais de cento e trinta controles de segurança, os quais, por sua vez, são agrupados em mais de 30 objetivos de controle, sendo a primeira das normas de redação mais abstrata que a segunda e com estrutura de seções parcialmente correspondente à da norma ABNT NBR ISO 9001:2000. • A criação dessa seção teve como finalidade ressaltar que esse é o primeiro passo a ser dado por uma organização para seleção dos controles a serem implementados. • Essa seção recomenda que: • a análise/avaliação de riscos inclua um enfoque sistemático de estimar a magnitude do risco (análise de riscos) e o processo de comparar os riscos estimados contra os critérios de risco para determinar a significância do risco (avaliação do risco); 93 94 4. Análise/Avaliação e Tratamento de Riscos 4. Análise/Avaliação e Tratamento de Riscos • • as análises/avaliações de riscos também sejam realizadas periodicamente, para contemplar as mudanças nos requisitos de segurança da informação e na situação de risco; • a análise/avaliação de riscos de segurança da informação tenha um escopo claramente definido. Antes de considerar o tratamento de um risco, a organização deve definir os critérios para avaliar se os riscos podem ser ou não aceitos. 95 Prof. Gleyson Azevedo Para cada um dos riscos identificados com base na análise/avaliação de riscos, uma decisão sobre o tratamento do risco precisa ser tomada. • São opções para o tratamento: • aplicar controles apropriados para reduzir os riscos; • conhecer e objetivamente aceitar os riscos; • evitar riscos, não permitindo ações que poderiam causar a ocorrência de riscos; • transferir os riscos associados para outras partes, por exemplo, seguradoras ou fornecedores. • 96 Curso LFG-TI 5. Política de Segurança da Informação Exercícios 21. (Tecnologista Jr – MCT/2008 – CESPE) Acerca das normas nacionais e internacionais relativas à segurança da informação, bem como da gestão de riscos de sistemas de informação, julgue o item seguinte. • Esta seção possui 1 categoria: • • 1 [117] Segundo a norma ISO 27002, a análise de riscos deve ser repetida periodicamente, de modo a levar em conta quaisquer modificações que tenham influenciado os resultados de análise de riscos feita anteriormente. 22. (Analista de Controle Externo – Auditoria de TI – TCU/2007 - CESPE) Julgue os próximos itens, acerca dos conceitos de segurança da informação. Política de segurança da informação. É conveniente que a direção: • estabeleça uma política clara, alinhada com os objetivos do negócio; • demonstre apoio e comprometimento com a segurança da informação por meio da publicação e manutenção de uma política de segurança da informação para toda a organização. 1 [145] A NBR 17799 prescreve o uso de gerenciamento quantitativo de riscos. 97 5. Política de Segurança da Informação 98 5. Política de Segurança da Informação • Categoria Política de segurança da informação Controles Documento da política de segurança da informação Análise crítica da política de segurança da informação O documento da política deve conter, dentre outras coisas: • uma definição de segurança da informação, suas metas globais, escopo e importância da segurança da informação; • uma declaração do comprometimento da direção; • uma estrutura para estabelecer os objetivos de controle e os controles, incluindo a estrutura de análise/avaliação e gerenciamento de risco; 99 5. Política de Segurança da Informação • 5. Política de Segurança da Informação breve explanação das políticas, princípios, normas e requisitos de conformidade de segurança da informação específicos para a organização, incluindo: • conformidade com a legislação e com requisitos regulamentares e contratuais; • requisitos de conscientização, treinamento e educação em segurança da informação; 101 Prof. Gleyson Azevedo 100 • gestão da continuidade do negócio; • conseqüências das violações na política de segurança da informação; definição das responsabilidades gerais e específicas na gestão da segurança da informação, incluindo o registro dos incidentes de segurança da informação; • referências à documentação que possam apoiar a política. • 102 Curso LFG-TI 5. Política de Segurança da Informação • 5. Política de Segurança da Informação Entradas para a análise crítica da política de segurança (algumas): • Saídas da análise crítica da política de segurança: • resultados de análises críticas anteriores feitas pela direção; melhoria do enfoque da organização para gerenciar a segurança da informação e seus processos; • • tendências relacionadas com as ameaças e vulnerabilidades; melhoria dos controles e dos objetivos de controles; • • relato sobre incidentes de segurança da informação. melhoria na alocação de recursos e/ou de responsabilidades. • situação de ações preventivas e corretivas; • • Um registro da análise crítica deve ser mantido pela direção. 103 104 Exercícios Exercícios 23. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue o item que se segue, considerando que, na proposta organizacional descrita na figura III, a empresa tenha implantado um programa de gestão de segurança da informação embasado na ABNT NBR ISO/IEC 17799 (ISO 17799). 24. (Analista Administrativo – Tecnologia da Informação – ANAC/2009 – CESPE) julgue o item a seguir. 1 [114] A política de segurança da informação dispõe de regras relativas ao estabelecimento do fórum multifuncional para coordenação da segurança da informação. 1 [143] A política corporativa de segurança da informação deverá ser elaborada somente após o estabelecimento das políticas de segurança no desenvolvimento de software e de segurança em operações de TI. 105 6. Organizando a Segurança da Informação Exercícios • 25. (Analista Executivo em Metrologia e Qualidade – Desenvolvimento de Sistemas – INMETRO/2009 CESPE) A respeito dos conceitos de políticas, de normas e de modelos de segurança em TI, julgue os seguintes itens. 1 [52] A análise crítica e periódica da política de segurança da informação de uma organização, conforme preconizada pelas normas NBR ISO/IEC 27001 e NBR ISO/IEC 17799, deve ser uma ação de responsabilidade dos gestores de segurança dessa organização. 107 Prof. Gleyson Azevedo 106 Esta seção possui 2 categorias: • infraestrutura da segurança da informação; • partes externas. • É conveniente a existência de uma estrutura de gerenciamento seja estabelecida para iniciar e controlar a implementação da segurança da informação dentro da organização. • Convém que ocorra preocupação similar no que diz respeito a partes externas. 108 Curso LFG-TI 6. Organizando a Segurança da Informação Categoria 6. Organizando a Segurança da Informação Controles Categoria Comprometimento da direção com a segurança da informação Infra-estrutura da segurança da informação Coordenação da segurança da informação Controles Acordos de confidencialidade Contato com autoridades Infra-estrutura da segurança da informação Atribuição de responsabilidades para a segurança da informação Processo de autorização para os recursos de processamento da informação Contato com grupos especiais Análise crítica independente de segurança da informação 109 110 6. Organizando a Segurança da Informação Categoria Exercícios 26. [43](Analista de Sistemas Jr – Processos de Negócio – Petrobras/2008 – CESGRANRIO) De acordo com a norma NBR/ISO 27002, protegem as informações da organização e informam aos signatários das suas responsabilidades, para proteger, usar e divulgar a informação de maneira responsável e autorizada, os(as) Controles Identificação dos riscos relacionados com partes externas Partes externas Identificando a segurança da informação, quando tratando com os clientes Identificando segurança da informação nos acordos com terceiros (A) acordos de confidencialidade e de não-divulgação. (B) contratos de não-repúdio e privacidade. (C) direitos autorais e industriais. (D) normas e políticas de segurança. (E) senhas e identidades digitais. 111 7. Gestão de Ativos 112 7. Gestão de Ativos Esta seção possui 2 categorias: • responsabilidade pelos ativos; • classificação da informação. • Essa foi uma das seções que sofreu modificação após a revisão de 2005, através da incorporação de dois novos tipos de ativos: • pessoas e suas qualificações, habilidades e experiências; • intangíveis, tais como a reputação e a imagem da organização. • 113 Prof. Gleyson Azevedo Categoria Controles Inventário dos ativos Responsabilidade pelos ativos Proprietário dos ativos Uso aceitável dos ativos 114 Curso LFG-TI 7. Gestão de Ativos Categoria Exercícios 27. (Analista Administrativo – Tecnologia da Informação – Análise de Negócios – ANATEL/2009 – CESPE) Julgue o item subsequente acerca dos conceitos de segurança da informação. Controles Recomendações para classificação Classificação da informação 1 [85] A classificação da informação é um objetivo de controle explicitamente enunciado pela norma ABNT NBR ISO/IEC 27001:2006 e que agrega dois controles, sendo um deles relacionado a recomendações para classificação e o outro, ao uso de rótulos. Rótulos e tratamento da informação 115 116 Exercícios Exercícios 28. (Analista de Controle Externo – Auditoria de TI – TCU/2007 - CESPE) Considerando a figura acima, que apresenta uma proposta de organização da norma NBR ISO/IEC 17799:2005, julgue os próximos itens, acerca dos conceitos de segurança da informação. 29. (Analista Administrativo – Informática – ANTAQ/2009 - CESPE) Julgue o item a seguir. 1 [147] A NBR 17799 prescreve vários atributos de classificação da informação, entre os quais se encontram os que indicam graus de sensibilidade e criticidade. O grau de sensibilidade de um ativo de informação está mais associado a aspectos de privacidade que o grau de criticidade, este mais relacionado a aspectos negociais. 1 [77] Se determinada parte de um ativo de informação é classificada como confidencial, é possível que o grau de sigilo atribuído a esse ativo seja secreto ou ultrassecreto, não devendo o ativo ser classificado como reservado. 117 8. Segurança em Recursos Humanos • • 118 8. Segurança em Recursos Humanos Esta seção possui 3 categorias: • antes da contratação; • durante da contratação; • encerramento ou mudança da contratação. Categoria Papéis e responsabilidades Com a reformulação de 2005, esta seção passou a observar a segurança da informação no que tange a recursos humanos exclusivamente sob a visão do acompanhamento do funcionário, englobando o período antes, durante e após a contratação. 119 Prof. Gleyson Azevedo Controles Antes da contratação Seleção Termos e condições de contratação 120 Curso LFG-TI 8. Segurança em Recursos Humanos Categoria Controles 8. Segurança em Recursos Humanos Categoria Responsabilidades da direção Durante a contratação Controles Encerramento de atividades Encerramento ou mudança da contratação Conscientização, educação e treinamento em segurança da informação Processo disciplinar Devolução de ativos Retirada de direitos de acesso 121 122 Exercícios Exercícios 30. (Analista de Controle Externo – Auditoria de TI – TCU/2007 - CESPE) Julgue o próximo item, acerca dos conceitos de segurança da informação. 31. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue o item que se segue. 1 [149] Conforme os controles da NBR 17799, os processos de gestão de segurança de recursos humanos de uma organização envolvem o retorno dos ativos à organização após o encerramento do contrato de trabalho, bem como conscientização, educação e treinamento em segurança da informação, inclusive para terceiros. 1 [142] A organização deverá estabelecer um programa avançado de treinamento técnico em segurança da informação para todos os seus empregados relacionados com a prestação de atividades-fim relacionadas ao seu negócio. 123 9. Segurança Física e do Ambiente • Esta seção possui 2 categorias: • áreas seguras; • segurança de equipamentos. STOP Ameaças externas 124 9. Segurança Física e do Ambiente Categoria Controles Perímetro de segurança física Controles de entrada física Perímetro Controle de Entrada Física Áreas seguras Escritórios Área Segura Segurança em escritórios, salas e instalações Proteção contra ameaças externas e do meio ambiente Trabalhando em áreas seguras STOP Áreas de Entrega e de Carregamento 125 Prof. Gleyson Azevedo Acesso do público, áreas de entrega e de carregamento 126 Curso LFG-TI 9. Segurança Física e do Ambiente Categoria 9. Segurança Física e do Ambiente Controles Categoria Instalação e proteção do equipamento Segurança de equipamentos fora das dependências da organização Utilidades Segurança de equipamentos Controles Segurança de equipamentos Segurança do cabeamento Reutilização e alienação segura de equipamentos Remoção de propriedade Manutenção dos equipamentos 127 128 Exercícios Exercícios 33. (Analista de Controle Externo – Auditoria de TI – TCU/2007 - CESPE) Considerando a figura acima, que apresenta uma proposta de organização da norma NBR ISO/IEC 17799:2005, julgue os próximos itens, acerca dos conceitos de segurança da informação. 32. (Analista Administrativo – Informática – ANTAQ/2009 - CESPE) Tendo como referência a figura acima, que propõe uma classificação de controles de segurança, julgue o item a seguir. 1 [73] São exemplos de controles físicos: guardas armados, detecção de intrusão em redes de computadores e monitoramento de incêndio e umidade. 1 [148] A NBR 17799 prescreve explicitamente que as instalações de processamento da informação gerenciadas por uma organização devem estar fisicamente separadas daquelas que são gerenciadas por terceiros. Esse controle está descrito no capítulo 9 da referida NBR, juntamente com outros relacionados a ameaças externas como explosões e perturbações sociais, e controle de acesso com múltiplos fatores de autenticação, como senhas, smart cards e biometria. 129 130 10. Gerenciamento das Operações e Comunicações Exercícios 34. (Analista de Controle Externo – Tecnologia da Informação – TCU/2008 - CESPE) julgue o seguinte item. 1 [184] As ameaças e perturbações da ordem pública que podem, eventualmente, afetar o funcionamento de uma organização pública federal, mesmo que apenas indiretamente relacionadas aos sistemas de tecnologia da informação e comunicação (TIC) dessas organizações, devem ser consideradas nas diretrizes de implementação de controle de proteção do meio ambiente e contra ameaças externas, conforme previsto na norma 17799/2005. 131 Prof. Gleyson Azevedo • Esta seção possui 10 categorias: • Procedimentos e responsabilidades operacionais; • Gerenciamento de serviços terceirizados; • Planejamento e aceitação dos sistemas; • Proteção contra códigos maliciosos e códigos móveis; • Cópias de segurança; 132 Curso LFG-TI 10. Gerenciamento das Operações e Comunicações • Gerenciamento da segurança em redes; • Manuseio de mídias; • Troca de informações; • Serviços de comércio eletrônico; • Monitoramento. 10. Gerenciamento das Operações e Comunicações Categoria Controles Documentação dos procedimentos de operação Gestão de mudanças Procedimentos e responsabilidades operacionais Segregação de funções Separação dos recursos de desenvolvimento, teste e de produção 133 10. Gerenciamento das Operações e Comunicações 134 10. Gerenciamento das Operações e Comunicações Categoria Categoria Controles Gestão de capacidade Entrega de serviços Gerenciamento de serviços terceirizados Controles Monitoramento e análise crítica de serviços terceirizados Gerenciamento de mudanças para serviços terceirizados Planejamento e aceitação dos sistemas Proteção contra códigos maliciosos e códigos móveis Aceitação de sistemas Controles contra códigos maliciosos Controles contra códigos móveis 135 10. Gerenciamento das Operações e Comunicações 136 10. Gerenciamento das Operações e Comunicações Categoria Categoria Controles Cópias de segurança Cópias de segurança das informações Gerenciamento de mídias removíveis Descarte de mídias Controles de redes Gerenciamento da segurança em redes Controles Manuseio de mídias Segurança dos serviços de rede Procedimentos para tratamento de informação Segurança da documentação dos sistemas 137 Prof. Gleyson Azevedo 138 Curso LFG-TI 10. Gerenciamento das Operações e Comunicações Categoria 10. Gerenciamento das Operações e Comunicações Controles Categoria Políticas e procedimentos para troca de informações Troca de informações Controles Comércio eletrônico Acordos para a troca de informações Transações on-line Serviços de comércio eletrônico Mídias em trânsito Mensagens eletrônicas Informações publicamente disponíveis Sistemas de informações do negócio 139 140 10. Gerenciamento das Operações e Comunicações Categoria 35. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) De acordo com a norma ISO 17799, julgue os itens a seguir. Controles Registros de auditoria 1 [199] Tendo em vista de o ambiente de TI implantado em uma entidade, faz-se necessário que essa entidade disponha de critérios de aceitação para novos sistemas. Monitoramento do uso do sistema Monitoramento Exercícios Proteção das informações dos registros (log) 2 [200] Os recursos e os ambientes de desenvolvimento, teste e produção devem interagir permanentemente para a obtenção da compatibilidade e da harmonia pretendida. Registros (log) de administrador e operador Registros (log) de falhas Sincronização dos relógios 141 142 11. Controle de Acessos Exercícios • 36. (Analista de Controle Externo – Auditoria de TI – TCU/2007 - CESPE) Julgue o próximo item acerca dos conceitos de segurança da informação. 1 [154] Rootkits apresentam portabilidade entre plataformas e devem ser manuseados conforme os controles estabelecidos no capítulo relativo à aquisição, desenvolvimento e manutenção de sistemas de informação da NBR 17799. 143 Prof. Gleyson Azevedo Esta seção possui 7 categorias: • Requisitos de negócio para controle de acesso; • Gerenciamento de acesso do usuário; • Responsabilidades dos usuários; • Controle de acesso à rede; • Controle de acesso ao sistema operacional; • Controle de acesso à aplicação e à informação; • Computação móvel e trabalho remoto. 144 Curso LFG-TI 11. Controle de Acessos Categoria 11. Controle de Acessos Controles Requisitos de Política de controle de acesso negócio para controle de acesso Registro de usuário Categoria Uso de senhas Responsabilidades dos usuários Gerenciamento de privilégios Gerenciamento de acesso do usuário Controles Gerenciamento de senha do usuário Equipamento de usuário sem monitoração Política de mesa limpa e tela protegida Análise crítica dos direitos de acesso de usuário 145 11. Controle de Acessos Categoria 146 11. Controle de Acessos Controles Categoria Política de uso dos serviços de rede Controles Segregação de redes Autenticação para conexão externa do usuário Controle de acesso Controle de conexão de rede à rede Controle de acesso à rede Identificação de equipamento em redes Controle de roteamento de redes Proteção e configuração de portas de diagnóstico remotas 147 148 11. Controle de Acessos 11. Controle de Acessos Categoria Controles Categoria Procedimentos seguros de entrada no sistema (log-on) Restrição de acesso à informação Controle de acesso à aplicação e à Isolamento de sistemas sensíveis informação Identificação e autenticação de Controle de acesso usuário ao sistema Uso de utilitários de sistema operacional Desconexão de terminal por inatividade Computação e comunicação móvel Computação móvel e trabalho remoto Trabalho remoto Limitação de horário de conexão 149 Prof. Gleyson Azevedo Controles 150 Curso LFG-TI 12. Aquisição, Desenvolvimento e Manutenção de Sistemas de Informação Exercícios • 37. (Analista Administrativo – Informática – ANTAQ/2009 - CESPE) Tendo como referência a figura acima, que propõe uma classificação de controles de segurança, julgue os itens 1 [74] São exemplos de controles administrativos: as políticas de segurança, os procedimentos de classificação da informação e a identificação e autenticação de sistemas. Esta seção possui 6 categorias: • Requisitos de segurança de sistemas de informação; • Processamento correto nas aplicações; • Controles criptográficos; • Segurança dos arquivos do sistema; • Segurança em processos de desenvolvimento e de suporte; • Gestão de vulnerabilidades técnicas. 151 12. Aquisição, Desenvolvimento e Manutenção de Sistemas de Informação Categoria Requisitos de negócio para controle de acesso Controles Análise e especificação dos requisitos de segurança 152 12. Aquisição, Desenvolvimento e Manutenção de Sistemas de Informação Categoria Controles criptográficos Validação dos dados de entrada Processamento correto nas aplicações Controles Política para o uso de controles criptográficos Gerenciamento de chaves Controle de software operacional Controle do processamento interno Segurança dos arquivos do sistema Integridade de mensagens Validação de dados de saída Proteção dos dados para teste de sistema Controle de acesso ao código-fonte de programa 153 12. Aquisição, Desenvolvimento e Manutenção de Sistemas de Informação Categoria 12. Aquisição, Desenvolvimento e Manutenção de Sistemas de Informação Categoria Controles Controles Vazamento de informações Procedimentos para controle de mudanças Segurança em processos de desenvolvimento Desenvolvimento terceirizado de e de suporte software Segurança em Análise crítica técnica das aplicações processos de após mudanças no sistema desenvolvimento operacional e de suporte Restrições sobre mudanças em pacotes de software Gestão de vulnerabilidades técnicas 155 Prof. Gleyson Azevedo 154 Controle de vulnerabilidades técnicas 156 Curso LFG-TI Exercícios Exercícios 38. [44](Analista de Sistemas Jr – Processos de Negócio – Petrobras/2008 – CESGRANRIO) Com o objetivo de “prevenir a ocorrência de erros, perdas, modificação não autorizada ou mau uso de informações em aplicações”, a norma NBR/ISO 27002 recomenda os controles apresentados a seguir, EXCETO: 39. [45](Analista de Sistemas Jr – Processos de Negócio – Petrobras/2008 – CESGRANRIO) A norma NBR/ISO 27002 recomenda que os requisitos para controles de segurança para novos sistemas de informação ou melhorias em sistemas existentes sejam especificados (A) validação dos dados de entrada. (A) no documento da política de segurança da informação da organização. (B) nos documentos de arquitetura de software dos sistemas. (B) validação dos dados de saída. (C) nos manuais dos sistemas. (C) controle do processamento interno. (D) na política de controle de acesso. (D) integridade de mensagens. (E) nas especificações de requisitos de negócios dos sistemas. (E) integridade referencial. 157 158 13. Gestão de Incidentes de Segurança da Informação Exercícios • 40. (Analista de Controle Externo – Tecnologia da Informação – TCU/2008 - CESPE) Julgue o item abaixo. 1 [182] Segundo a norma 17799/2005, no caso de desenvolvimento de software por mão-de-obra terceirizada, é necessário estabelecer controles adicionais para testar e detectar, antes da instalação desse software, a presença de código troiano. Esta seção possui 2 categorias: • Notificação de fragilidades e eventos de segurança da informação; • Gestão de incidentes de segurança da informação e melhorias. 159 13. Gestão de Incidentes de Segurança da Informação Categoria Notificação de fragilidades e eventos de segurança da informação Gestão de incidentes de segurança da informação e melhorias 160 Exercícios Controles Notificação de eventos de segurança da informação 41. (Analista de Controle Externo – Tecnologia da Informação – TCU/2007 - CESPE) Julgue o item abaixo. Notificando fragilidades de segurança da informação 1 [147] Conforme a ISO 17799, é obrigatório o relatório de incidentes de segurança ao ponto de contato designado. Assim, um funcionário de uma organização que realiza operações de alto risco e identifica uma violação de acesso, porém encontra-se sob coação, poderá utilizar-se de um método secreto para indicar esse evento de segurança. Esse método é conhecido como alarme de coação. Responsabilidades e procedimentos Aprendendo com os incidentes de segurança da informação Coleta de evidências 161 Prof. Gleyson Azevedo 162 Curso LFG-TI 14. Gestão da Continuidade do Negócio • 14. Gestão da Continuidade do Negócio Categoria Esta seção possui 1 categoria: • Controles Incluindo segurança da informação no processo de gestão da continuidade de negócio Aspectos da Continuidade de negócios e análise/avaliação de riscos gestão da continuidade Desenvolvimento e implementação de planos de continuidade relativos à do negócio, segurança da relativos à informação segurança da Estrutura do plano de continuidade do informação negócio Aspectos da gestão da continuidade do negócio, relativos à segurança da informação. Testes, manutenção e reavaliação dos planos de continuidade do negócio 163 164 Exercícios Exercícios 42. (Analista Administrativo – Tecnologia da Informação – Ambiente Operacional – ANATEL/2009 – CESPE) Acerca dos procedimentos de segurança da informação relativos ao gerenciamento da continuidade do negócio, julgue os itens que se seguem. 43. (Analista Administrativo – Tecnologia da Informação – Análise de Negócios – ANATEL/2009 – CESPE) Julgue os itens subsequentes acerca das informações apresentadas e dos conceitos de segurança da informação. 1 [82] Os planos de continuidade geralmente prevêem como responsabilidade dos provedores de serviço: arranjos de fallback, para serviços técnicos alternativos; procedimentos de emergência; planos de fallback manuais; e planos de retomada. 1 [88] Testes de mesa, testes de recuperação em local alternativo e ensaio geral são técnicas que podem ser empregadas na gestão da continuidade de negócios, conforme prescrição na norma ABNT NBR ISO/IEC 17799:2005. 165 15. Conformidade • 15. Conformidade Esta seção possui 3 categorias: • Conformidade com requisitos legais; • Conformidade com normas e políticas de segurança da informação e conformidade técnica; • Categoria Controles Identificação da legislação vigente Direitos de propriedade intelectual Proteção de registros organizacionais Conformidade com requisitos legais Considerações quanto à auditoria de sistemas de informação. 167 Prof. Gleyson Azevedo 166 Proteção de dados e privacidade da informação pessoal Prevenção de mau uso de recursos de processamento da informação Regulamentação de controles de criptografia 168 Curso LFG-TI 15. Conformidade Categoria Conformidade com normas e políticas de segurança da informação e conformidade técnica Considerações quanto à auditoria de sistemas de informação Gabarito das Questões Controles 1. 1C-2E 12. 1E 23. 1E 34. 1C Conformidade com as políticas e normas de segurança da informação 2. B 13. 1C-2E-3E 24. 1E 35. 1C-2E 3. 1C 14. 1E 25. 1E 36. 1E 4. 1C-2E 15. 1E-2X 26. A 37. 1E 5. 1E-2E 16. 1E-2E 27. 1C 38. E 6. B 17. 1C 28. 1C 39. E Verificação da conformidade técnica Controles de auditoria de sistemas de informação Proteção de ferramentas de auditoria de sistemas de informação 169 Prof. Gleyson Azevedo 7. 1E 18. 1E 29. 1C 40. 1C 8. 1C-2E-3E 19. 1E 30. 1C 41. 1E 9. 1C 20. 1X 31. 1E 42. 1E 10. 1E-2C-3E-4E-5C-6E-7E 21. 1C 32. 1E 43. 1C 11. 1E 22. 1E 33. 1E 170

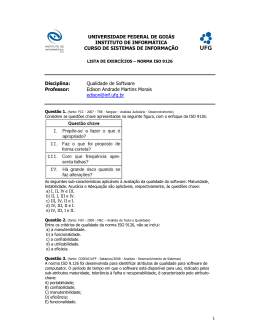

Download