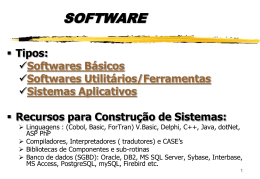

70410 - Instalando e Configurando o Windows Server 2012 Certificação MCSA WinSerV 2012 Tópicos exigidos no exame 70-410 Instalação e Configuração do Win2012 Configurar funções e recursos de servidor Certificação MCSA Windows Server 2012 Exame 70-410 Instalar e configurar servidores (15–20%) Instalar servidores Planejar a instalação do servidor, planejar funções do servidor, planejar a atualização do servidor, instalar o Server Core, otimizar a utilização de recursos usando Recursos sob Demanda, migrar funções de versões anteriores do Windows Server Configurar servidores Configurar o Server Core, delegar administração, adicionar e remover recursos em imagens offline, implantar funções em servidores remotos, converter o Server Core para/da GUI completa, configurar serviços, configurar a equipe NIC. Configurar armazenamento local Projetar espaços de armazenamento, configurar discos básicos e dinâmicos, configurar discos MBR e GPT, gerenciar volumes, criar e montar discos rígidos virtuais (VHDs), configurar pools de armazenamento e pools de disco, criar pools de armazenamento usando compartimentos de disco Recursos de preparação Exame 70-410 Configurar funções e recursos de servidor (15–20%) Configurar acesso a arquivo e compartilhado Criar e configurar compartilhamentos, configurar permissões de compartilhamentos, configurar arquivos offline, configurar permissões NTFS, configurar enumeração baseada em acesso (ABE), configurar Serviço de Cópias de Sombra de Volume (VSS), configurar cotas NTFS, criar e configurar Pastas de trabalho Configurar serviços de impressão e documentos Configurar o driver de impressão Easy Print, configurar o Enterprise Print Management, configurar drivers, configurar pool de impressão, configurar prioridades de impressão, configurar permissões de impressora Configurar servidores para gerenciamento remoto Configurar WinRM, configurar gerenciamento de servidor de nível inferior, configurar servidores para tarefas de gerenciamento do dia a dia, configurar gerenciamento multisservidor, configurar Server Core, configurar Windows Firewall, gerenciar servidores unidos que não sejam de domínio Exame 70-410 Configurar o Hyper-V (15–20%) Criar e configurar definições de máquina virtual Configurar memória dinâmica; configurar paginação inteligente; configurar Medição de Recursos; configurar serviços de integração convidados, criar e configurar máquinas virtuais Gerações 1 e 2, configurar e usar modo de sessão aprimorado, configurar RemoteFX Criar e configurar armazenamento de máquina virtual Criar VHDs e VHDX, configurar unidades de diferenciação, modificar VHDs, configurar discos de passagem, gerenciar pontos de verificação; implementar um adaptador Fibre Channel virtual, configurar Qualidade de Serviço de armazenamento Criar e configurar redes virtuais Configurar comutadores virtuais Hyper-V, otimizar o desempenho da rede, configurar endereços MAC; configurar isolamento da rede, configurar adaptadores de rede virtuais sintéticos e de legado, configurar equipe NIC nas máquinas virtuais Exame 70-410 Implantar e configurar serviços básicos de rede (15 – 20%) Configurar endereçamento IPv4 e IPv6 Configurar opções de endereço IP, configurar sub-rede IPv4 ou IPv6, configurar super-rede, configurar interoperabilidade entre IPv4 e IPv6, configurar ISATAP (Intra-site Automatic Tunnel Addressing Protocol), configurar Teredo Implantar e configurar o serviço DHCP Criar e configurar escopos, configurar uma reserva de DHCP, configurar opções de DHCP, configurar cliente e servidor para inicialização do PXE, configurar agente de retransmissão DHCP, autorizar servidor DHCP Implantar e configurar o serviço DNS Configurar a integração do Active Directory de zonas primárias, configurar encaminhadores, configurar Dicas de Raízes, gerenciar cache DNS, criar registros de recurso A e PTR Exame 70-410 Instalar e administrar o Active Directory (15–20%) Instalar controladores de domínio Adicionar ou remover um controlador de domínio em um domínio, atualizar um controlador de domínio, instalar Serviços de Domínio Active Directory (AD DS) em uma instalação Server Core, instalar um controlador de domínio de Instalar da Mídia (IFM), resolver problemas de registro DNS SRV, configurar um servidor de catálogo global. Criar e gerenciar usuários e computadores do Active Directory Automatizar a criação de contas do Active Directory; criar, copiar, configurar e excluir usuários e computadores; configurar modelos; executar operações em massa do Active Directory; configurar direitos do usuário; associação offline de domínio; gerenciar contas inativas e desabilitadas Criar e gerenciar grupos e unidades organizacionais (OUs) do Active Directory Configurar aninhamento de grupo; converter grupos, incluindo segurança, distribuição, universal, domínio local e domínio global; gerenciar associação de grupo usando Política de Grupo; enumerar associação de grupo; delegar a criação e o gerenciamento de objetos Active Directory; gerenciar contêineres padrão do Active Directory; criar, copiar, configurar e excluir grupos e OUs Exame 70-410 Criar e gerenciar Política de Grupo (15–20%) Criar objetos de Política de Grupo (GPOs) Configurar um Armazenamento Central, gerenciar GPOs de início, configurar links de GPO, configurar Políticas de Grupo para vários locais Configurar políticas de segurança Configurar Atribuição de Direitos do Usuário, configurar Opções de Segurança. configurar modelos de Segurança, configurar Política de Auditoria, configurar Usuários e Grupos Locais, configurar Controle de Conta de Usuário (UAC) Configurar políticas de restrição de aplicativo Configurar imposição de regras, configurar regras do Applocker, configurar Políticas de Restrição de Software Configurar o Firewall do Windows Configurar regras para vários perfis usando Política de Grupo; configurar regras de segurança de conexão; configurar o Firewall do Windows para permitir ou negar permissão a aplicativos, escopos, portas e usuários; configurar exceções de firewall autenticadas; importar e exportar configurações Edições Upgrade Trabalhando com Imagem (.wim) Comando Função Permite capturar [/capture], aplicar[/apply] imagens de disco com base em arquivo para implantação rápida. ImageX DISM Sysprep WinPE O ImageX funciona com arquivos de imagem do Windows (.wim) para realizar cópias em rede ou pode funcionar com outras tecnologias que usam imagens .wim, como a Instalação do Windows, o Windows DS (Serviços de Implantação do Windows). enumera [/Get-WimInfo](importante para saber o index), instala [/Add-Driver], desinstala [/Remove-Driver], configura e atualiza recursos [/Enable-Feature] [/Disable-Feature] e pacotes [/Add-Package] [/Remove-Package] em imagens do Windows. Os comandos disponíveis dependem da imagem que está sendo atendida e se a imagem está offline [/Image] ou em execução [/Online.] Prepara uma instalação do Windows para duplicação, auditoria e envio ao cliente, permite capturar uma imagem personalizada do Windows que pode ser reutilizada em toda uma empresa O Ambiente de Pré-instalação do Windows (Windows PE) 2.0 é um sistema operacional Win32 mínimo com serviços limitados, incluído no kernel do Windows Vista. É usado para preparar um computador para a instalação do Windows, copiar imagens de disco de um servidor de arquivos de rede e iniciar a Instalação do Windows. O que é Núcleo do Servidor (Server Core)? Server Core É uma opção de instalação mais segura que exige menos recursos Pode ser convertido na versão gráfica do Windows Server 2012 É a opção de instalação padrão para o Windows Server 2012 É gerenciado localmente com o uso de sconfig.cmd e do Windows PowerShell Se você habilitar o gerenciamento remoto, raramente precisará fazer logon localmente. Fácil mudar Não serão instalados: Internet Explorer 10; Windows Explorer; área de trabalho; tela Iniciar Add/remove Feature Ferramentas e Estarão Presentes: Shell Gráfico do Servidor Experiência Desktop Infraestrutura O Console de Gerenciamento Microsoft (MMC); deGerenciamento Gerenciamento Gráfico de Servidores; Sub conjunto do Painel de Controle PowerShell Install-WindowsFeature Uninstall-WindowsFeature Server-Gui-Mgmt-Infra Server-Gui-Shell Desktop-Experience O que são domínios do AD DS? • O AD DS requer um ou mais controladores de domínio • Todos os controladores de domínio contêm uma cópia do banco de dados do domínio, que é sincronizado continuamente • O domínio é o contexto no qual são criadas contas de usuários, computadores e grupos • O domínio é um limite de replicação • Um centro administrativo para configurar e gerenciar objetos • Qualquer controlador de domínio pode autenticar qualquer logon no domínio O que é um controlador de domínio? Controladores de domínio • Servidores que hospedam o banco de dados do Active Directory (NTDS.DIT) e SYSVOL • O serviço de autenticação Kerberos e os serviços KDC executam a autenticação • Práticas recomendadas • Disponibilidade: pelo menos dois controladores de domínio em um domínio O processo de logon do AD DS O processo de logon do AD DS 1. A conta de usuário é autenticada no DC1 2. O DC1 retorna TGT ao cliente DC1 3. O cliente usa o TGT para solicitar acesso a WKS1 4. O DC1 concede acesso a WKS1 5. O cliente usa o TGT para solicitar acesso a SVR1 6. O DC1 retorna acesso a SVR1 WKS1 SVR1 O que é uma floresta do AD DS? Raiz da floresta Domínio Domínio raiz Domínio adatum.com fabrikam.com atl.adatum.com O que é o catálogo global? Esquema Configuração Domínio A Esquema Catálogo global Hospeda um conjunto de atributos parcial para outros domínios da floresta dá suporte a consultas em toda a floresta Configuração Esquema Domínio A Configuração Domínio B Servidor de catálogo global Domínio B Esquema Configuração Domínio B Tipos de grupo • Grupos de distribuição • Usados somente com aplicativos de email • Não habilitado para segurança (nenhum SID); não pode receber permissões • Grupos de segurança • Entidade de segurança com um SID; pode receber permissões • Também pode ser habilitado para email Escopos de grupo Escopo do grupo Local Membros do mesmo domínio Membros de um domínio externo confiável Podem receber permissões para recursos U, C, GG, UG U, C, GG Somente no computador local Domínio Local U, C, GG, DLG, UG U, C, GG, UG U, C, GG Em qualquer local no domínio Universal U, C, GG, UG U, C, GG, UG N/D Em qualquer local na floresta Global U, C, GG N/D N/D Em qualquer local no domínio ou em um domínio confiável U C GG U, C, GG, DLG, UG e usuários locais Membros de domínio na mesma floresta Usuário Computador Grupo Global DLG UG Grupo de Domínio Local Grupo Universal Grupos padrão • Gerencie cuidadosamente os grupos padrão que fornecem privilégios administrativos, pois eles Geralmente, têm privilégios mais amplos do que necessário para a maioria dos ambientes delegados • Aplicam proteção com frequência aos seus membros • Grupo Local Administradores de Empresa Contêiner Usuários do domínio raiz da floresta Administradores de Esquema Contêiner Usuários do domínio raiz da floresta Administradores Contêiner interno de cada domínio Admins. do Domínio Contêiner Usuários de cada domínio Operadores de Servidor Contêiner interno de cada domínio Operadores de Conta Contêiner interno de cada domínio Operadores de Backup Contêiner interno de cada domínio Operadores de Impressão Contêiner interno de cada domínio Configuração da Lixeira do Active Directory • A Lixeira do Active Directory fornece um modo de restaurar objetos excluídos sem tempo de inatividade do AD DS • Usa o Windows PowerShell com Módulo do Active Directory ou o Centro Administrativo do Active Directory para restaurar objetos. • Nivel Funcional 2008 R2 ou superior. O que são mestres de operações? Em qualquer topologia de replicação de vários mestres, algumas operações devem ser de mestre único Muitos termos são usados para operações de mestre único no AD DS, inclusive os seguintes • Mestre de operações (ou funções de mestre de operações) • Funções de mestre único • FSMOs Funções • Floresta • Mestre de nomeação de domínios • Mestre de esquema • Domínio • RID master • Mestre de infraestrutura • Mestre emulador PDC O que são sites do AD DS? • Os sites identificam locais de rede com conexões de rede rápidas e confiáveis • Os sites são associados a objetos de sub-rede • Replicação: controladores de domínio separados por links lentos e caros • Localização do serviço • Autenticação de controlador de domínio (LDAP e Kerberos) • Serviços ou aplicativos que reconhecem o Active Directory A1 (reconhecimento de site) A2 Site Sub-redes IP Componentes da Política de Grupo Uma configuração de Política de Grupo define uma alteração de configuração específica a ser aplicada a um usuário ou um computador Um GPO é uma coleção de configurações de Política de Grupo que podem ser se aplicadas a um usuário, um computador ou a ambos, para executar as alterações Links de GPO Para entregar configurações a um objeto, um GPO deve ser vinculado a um contêiner Desabilitar um link remove as configurações do contêiner A exclusão de um link não exclui o GPO As GPOs podem ser vinculadas a • Sites • Domínios • UOs As GPOs não podem ser vinculadas a • • • • Usuários Grupos Computadores Contêineres de sistema Ordem de processamento das Políticas de Grupo GPO1 Ordem de processamento das Políticas de Grupo GPO local GPO2 Site GPO3 GPO4 Domínio GPO5 UO UO UO Armazenamento Tipo DAS NAS Rede local (Ethernet) SAN Vantagens Desvantagens Discos DAS são fisicamente conectados ao servidor • Fácil de configurar • Isolada, pois se conecta apenas a um servidor armazenamento que é conectado a um dispositivo de armazenamento dedicado e acessado através de compartilhamentos de rede • Relativamente barato oferecem maior disponibilidade com a maior flexibilidade, pode ser implementadas com o uso do Fibre Channel ou do iSCSI • Tempos de acesso mais rápidos • Solução barata • Fácil de configurar, ex: file server • Facilmente expansível • Armazenamen to • Mais lento • Tempos de acesso mais lentos • Não é uma solução corporativa • Mais cara • Requer habilidades especializadas Seleção de um formato de tabela de partições MBR • Formato de tabela de partições padrão desde o início de 1980 • Dá suporte a um máximo de quatro partições primárias por unidade • Pode particionar um disco até 2 TB GPT • A GPT é a sucessora do formato de tabela de partições MBR • Dá suporte a um máximo de 128 partições por unidade • Pode particionar um disco até 18 EB Use o MBR para discos menores de 2 TB Use a GPT para discos com mais de 2 TB O que é o recurso Espaços de Armazenamento? Use Espaços de Armazenamento para adicionar discos físicos de qualquer tipo e tamanho a um pool de armazenamento e, em seguida, criar discos virtuais altamente disponíveis a partir desse pool de armazenamento Para criar um disco virtual, é necessário o seguinte • Um ou mais discos físicos • Pool de armazenamento que inclua os discos • Unidades virtuais criadas com discos a partir • do pool de armazenamento Unidades de disco baseadas em unidades virtuais Unidade de Disco Disco Virtual Pool de Armazenamento Discos Físicos Unidades virtuais não são VHDs (discos rígidos virtuais); elas devem ser consideradas unidades no Gerenciador de Discos O que são permissões NTFS? As permissões NTFS controlam o acesso de arquivos e pastas em volumes de armazenamento com formatação NTFS As permissões NTFS • São configuradas para arquivos ou pastas • Podem ser permitidas ou negadas • São herdadas de pastas pai Precedência de permissões conflitantes 1. Negar explicitamente atribuído 2. Permitir explicitamente atribuído 3. Negar Herdada 4. Permitir Herdada Permissões efetivas • Quando as permissões de pasta compartilhada e as permissões NTFS são combinadas, a permissão mais restritiva é aplicada Exemplo: Se um usuário ou um grupo receber a permissão de pasta compartilhada Ler e a permissão NTFS Gravar, o usuário ou o grupo só poderá ler o arquivo, pois essa é a permissão mais restritiva • As permissões de compartilhamento e de arquivos e pastas NTFS devem ter as permissões corretas, caso contrário será negado acesso ao usuário ou ao grupo ao recurso O que é enumeração baseada em acesso? A enumeração baseada em acesso permite que um administrador controle a visibilidade das pastas compartilhadas de acordo com as permissões definidas na pasta compartilhada A Enumeração Baseada em Acesso • É compilada no Windows Server 2012 • Está disponível para pastas compartilhadas • É configurável por pasta compartilhada Gerenciando os compartilhamentos O que são cópias de sombra? Permitem o acesso às versões anteriores dos arquivos Baseiam-se no acompanhamento das alterações de disco O espaço em disco é alocado no mesmo volume Quando o espaço estiver cheio, as cópias de sombra mais antigas serão removidas Não substituem backups Não são adequadas à recuperação de bancos de dados Opções de segurança para impressão de rede • A segurança padrão permite que todos possam Imprimir Gerenciar os próprios trabalhos de impressão • As permissões disponíveis são Imprimir Gerenciar esta impressora Gerenciar documentos Ferramentas Administrativas Ferramentas de Administração de Servidor Remoto • • • • • • • • Central Administrativo do Active Directory Usuários e Computadores do Active Directory Console DNS Visualizador de Eventos Console de Gerenciamento de Política de Grupo Monitor de Desempenho Monitor de Recursos Agendador de Tarefas Gerenciador do Servidor Você pode usar o Gerenciador do Servidor para • Gerenciar vários servidores em uma rede a partir de um único console • Adicionar funções e recursos • Iniciar sessões do Windows PowerShell • Visualizar eventos • Realizar tarefas e configurações nos servidores. • Executar o Analisador de Práticas Recomendadas Gerenciamento Remoto do Windows • É mais provável que você gerencie um servidor remotamente do que através de um logon local • Com a Área de Trabalho Remota, você pode fazer logon em um servidor localmente ou através da rede. • Use o grupo Local Usuários da área de trabalho remota para conceder acesso ao servidor. • Ferramenta mais utilizada, porem requer CAL de acesso para conexões simultâneas acima da cortesia. Introdução ao Windows PowerShell Sintaxe de cmdlets do Windows PowerShell • Get-Command -Noun NounName • Get-Command -Verb VerbName • Help CmdletName • Get-Command Cmdlets comuns para administração de servidores • Cmdlets de serviço • Usam o substantivo Service • Cmdlets de log de eventos • Usam o substantivo Eventlog • Cmdlets de processo • Usam o substantivo Process Endereços IPv4 públicos e privados Público • Exigido por dispositivos e hosts que se conectam diretamente à Internet • Deve ser globalmente exclusivo • Roteável na Internet Privado • Não roteável na Internet • 10.0.0.0/8 • 172.16.0.0/12 • 192.168.0.0./16 • Pode ser atribuído localmente pela organização • Deve ser convertido para acessar a Internet Ferramentas para solução de problemas do IPv4 Use as seguintes ferramentas para solucionar problemas do IPv4 • Ipconfig • Netstat • Ping • Monitor • Tracert • Route • Pathping • Visualizador de Recursos print de Eventos Estrutura do endereço IPv6 • O número de bits de rede é definido pelo prefixo • Cada host tem 64 bits alocados ao identificador de interface Tipo de endereço Não especificado Loopback Configurado automaticamente Difusão Multicast Endereço IPv4 Endereço IPv6 0.0.0.0 :: 127.0.0.1 ::1 169.254.0.0/16 FE80::/64 255.255.255.255 Usa multicasts em seu lugar 224.0.0.0/4 FF00::/8 Endereços unicast globais • São roteáveis na Internet Ipv6 • Alocam 16 bits para sub-rede interna • Começam com 2 ou 3 (2000::/3) 48 bits 45 bits 001 Roteamento global Máscara Prefixo ID Prefixo gerenciado pela IANA Prefixo atribuído a ISPs de nível superior 64 bits 16 bits ID de interface Bits de sub-rede para organizações ID da interface cliente Endereços unicast locais exclusivos • São equivalentes a endereços particulares IPv4 • Exigem que o ID da organização seja gerado aleatoriamente • Aloca 16 bits para sub-rede interna 8 bits 40 bits 16 bits 64 bits 11111101 ID da organização ID de sub-rede ID de interface FD00::/8 Endereços unicast de link-local • São gerados automaticamente em todos os hosts IPv6 • São semelhantes a endereços APIPA IPv4 • Incluem um ID de zona que identifica a interface Exemplos • fe80::2b0:d0ff:fee9:4143%3 • fe80::94bd:21cf:4080:e612%2 10 bits 54 bits 64 bits 1111 1110 10 000 . . . 000 ID de interface FE80::/8 Tecnologias de transição do IPv6 ISATAP • Permite a comunicação IPv6 via uma intranet IPv4 • Pode ser habilitada configurando um registro de host ISATAP • Conecta todos os nós a uma única rede IPv6 • Usa o endereço IPv4 como parte do endereço IPv6 Endereço particular: FD00::0:5EFE:192.168.137.133 Endereço público: 2001:db8::200:5EFE:131.107.137.133 6to4 • • • • Fornece conectividade IPv6 via Internet IPv4 Funciona entre sites ou de host para site Não é apropriado para cenários que usem NAT Usa o seguinte formato de endereço de rede • 2002:WWXX:YYZZ:Subnet_ID::/64 Teredo • Habilita a conectividade IPv6 via Internet IPv4 por meio da NAT • Exige um servidor Teredo para iniciar comunicação • Pode ser configurado com o cmdlet Set-NetTeredoConfiguration O que é DNS? O DNS pode ser usado para • Resolver nomes de host para endereços IP • Localizar controladores de domínio e servidores de catálogo global • Resolver endereços IP para nomes de host • Localizar servidores de email durante a entrega de email Como são resolvidos os nomes DNS de Internet Microsoft.com Servidor DNS Servidor DNS .com Qual é o endereço IP de www.microsoft.com? Servidor DNS raiz Servidor DNS local Estação de trabalho 207.46.230.219 Como um cliente resolve um nome 1. Nome do host local 7. Arquivo Lmhosts 2. Cache de resolução DNS/conteúdo do arquivo de hosts 6. Difusão 3. Servidor DNS 4. Cache de nomes NetBIOS 5. Servidor WINS O que é o encaminhamento? Um encaminhador é um servidor DNS destinado a resolver Encaminhamento condicional encaminha solicitações os nomes decondição domínio de DNS externos ou fora do site usando uma nome de domínio Encaminhador DNS local iterativa DNS Todos osConsulta outros domínios Faça perguntas em .com Dica de raiz (.) DNS ISP .com Servidor DNS local Computador cliente Cliente contoso.com DNS contoso.com O que são tipos de zona DNS? Zonas Descrição Caix a Invis Primária Cópia de leitura/gravação de um banco de dados DNS Secundária Cópia somente leitura de um banco de dados DNS Stub Cópia de uma zona que contém apenas os registros para localizar servidores de nomes Integrada ao Active Directory Os dados da zona são armazenados no AD DS e não nos arquivos de zona Servidor2 DHCP Servidor1 DHCP Cliente DHCP 1 O cliente DHCP transmite um pacote DHCPDISCOVER 2 Os servidores DHCP transmitem um pacote DHCPOFFER 3 O cliente DHCP difunde um pacote DHCPREQUEST 4 O Servidor1 DHCP difunde um pacote DHCPACK O que são escopos DHCP? Um escopo DHCP é um intervalo de endereços IP disponíveis para concessão LAN A Servidor DHCP Escopo A LAN B Escopo B Propriedades do escopo • ID de rede • Duração da • Nome do escopo • Máscara concessão • Intervalo de de sub-rede • Intervalo de exclusão endereços IP da rede O que é o Hyper-V? Hyper-V • A função do Hyper-V permite criar e gerenciar um ambiente de computação virtualizado, usando a tecnologia de virtualização interna do Windows Server 2012 • É a função de virtualização de hardware no Windows Server 2012 • Fornece uma camada de hipervisor com acesso direto ao hardware do host • A tecnologia do Hyper-V virtualiza o hardware para fornecer um ambiente em que você possa executar diversos sistemas operacionais ao mesmo tempo em um computador físico. • O sistema operacional que é executado em uma máquina virtual é chamado de sistema operacional convidado. Sistemas operacionais Windows Server compatíveis • Windows Server 2012 • Microsoft Hyper-V Server 2012 Hyper-V Server O Hyper-V Server é um produto autônomo que contém o hipervisor, o modelo de drivers do Windows Server, os recursos de virtualização e o suporte a componentes como o Clustering Failover. Não possui o conjunto completo de funcionalidades e funções do sistema operacional Windows Server. Alternativa a ser considerada para as empresas que buscam consolidar seus servidores sem a necessidade de novas licenças do Windows Server. Requisitos de hardware para o Hyper-V Fatores a serem considerados no planejamento do hardware para servidores que executam o Hyper-V • Características do processador • Deve ter uma plataforma x64 com suporte para virtualização assistida por hardware e Proteção contra Execução de Dados • Capacidade de processamento • Memória • Desempenho do subsistema de armazenamento • Taxa de transferência de rede (em geral, várias placas de interface de rede) O que é um comutador virtual? O Hyper-V no Windows Server 2012 dá suporte a três tipos diferentes de comutadores virtuais Externo Usado para mapear uma rede para um adaptador de rede específico ou uma equipe de adaptadores de rede Interno Usado para comunicação entre as máquinas virtuais no host e entre as máquinas virtuais e o host propriamente dito Privado Usado para comunicação entre máquinas virtuais, mas não entre as máquinas virtuais e o host propriamente dito IDs de VLAN Usadas para estender VLANs dentro do comutador de rede do host para VLANs na rede externa O que é VHD e VHDX? Um disco rígido virtual é um arquivo que representa uma unidade de disco rígido tradicional O formato VHDX tem os seguintes benefícios sobre o formato VHD Os discos podem ser maiores (64 TB contra 2 TB) É menos provável que o disco fique corrompido O formato dá suporte a um alinhamento melhor quando implantado em um disco de setor grande O formato dá suporte a um tamanho de bloco maior para discos dinâmicos e diferenciais Criação de tipo de discos virtuais • VHDs de expansão dinâmica • VHDs de tamanho fixo • Armazenamento com conexão direta Instantâneos de máquina virtual • Não afeta o estado de execução de uma máquina virtual • Arquivos de instantâneo • Arquivo .xml de configuração da máquina virtual • Arquivos de estado salvo • Disco diferencial (.avhd) Hyper-V - Limites Memória dinâmica Recursos Se você tiver máquinas virtuais ociosas ou de baixa carga as adições Memória Dinâmica em Hyper-V no Windows Server 2012 permitem-lhe aumentar a consolidação e melhorar a confiabilidade das operações de reinicialização. Você também ganha agilidade na resposta às mudanças de requisitos com esses novos recursos. Hyper-V Replica Os administradores podem replicar as suas máquinas virtuais Hyper-V a partir de um host Hyper-V em um site primário para outro host Hyper-V no local da réplica. Este cenário não depende de armazenamento compartilhado, matrizes de armazenamento, ou outras tecnologias de replicação software. Migração ao vivo Hyper-V Live Migration do move executar máquinas virtuais de um servidor físico para outro sem nenhum impacto sobre a disponibilidade da máquina virtual para os usuários. Nova geração de máquinas virtuais. Permite a criação de uma nova geração de máquinas virtuais baseadas em UEFI e com suporte para Secure Boot (Inicialização Segura). Estas máquinas virtuais podem ser inicializadas a partir de drives SCSI virtualizados ou de adaptadores de rede. Esta nova geração de máquinas virtuais não inclui suporte para dispositivos legados e pode executarapenas as versões 64 bits do Windows 8 e Windows Server 2012 (ou versões posteriores). Redimensionamento de discos rígidos VHDX de máquinas virtuais em execução. Outra novidade no novo Hyper-V é o suporte para o redimensionamento de discos rígidos virtuais no formato VHDX mesmo com a máquina virtual em execução. Quality of Service (QoS) para Armazenamento. O novo Hyper-V do Windows Server 2012 R2 também permite que os administradores habilitem o recurso Quality of Service para armazenamento. Recursos VMQ (Fila de Maquinas Virtuais) Usa filtragem de pacotes de hardware para proporcionar dados em pacotes a partir de uma rede de máquina virtual externo diretamente para máquinas virtuais, o que reduz a sobrecarga de roteamento de pacotes e copiando a partir do sistema operacional de gerenciamento para a máquina virtual. SR-IOV Faz exatamente o que a Intel Virtualization Technology (Intel VT) e AMD Virtualization (AMD-V) fazem de virtualização do processador, com placas de rede que suporte SR-IOV, a NIC apresenta funções virtual (VFs) de si mesmo para VMs. Permite que um dispositivo, tal como um adaptador de rede, para separar o acesso aos seus recursos entre as várias funções de hardware. DHCP Guard Impede que a VM de agir como um servidor DHCP. Se uma VM tenta enviar um pacote que indica que é um servidor DHCP, o pacote será automaticamente descartado. Espelhamento de Porta pode espelhar/monitorar o tráfego a placa de rede de uma VM para outra VM, é um recurso muito bom para poder analisar o tráfego em várias situações. Fibre Channel. Fornece portas Fibre Channel virtuais dentro do sistema operacional convidado, que permite que você se conecte a virtual Fibre Channel diretamente de dentro de máquinas virtuais. Suas máquinas virtuais agora podem acessar diretamente o armazenamento Fibre Channel, como se o seu sistema operacional estava rodando em um servidor físico. Compatibilidade com IaaS do Windows Azure. A IaaS (Infrastructure as a Service ou Infraestrutura como Serviço) do Windows Azure utiliza a mesma plataforma de virtualização do Windows Server 2012. Isto significa que há compatibilidade total para execução de máquinas virtuais tanto localmente como na IaaS do Windows Azure. Ativação Automática de Máquina Virtual AVMA (Ativação Automática da Máquina Virtual) funciona como um mecanismo de comprovante de compra, ajudando a garantir que os produtos Windows sejam usados de acordo com os Direitos de Uso do Produto e os Termos de Licença de Software da Microsoft. A AVMA permite que você instale máquinas virtuais em um servidor Windows ativado corretamente sem ter que gerenciar chaves de produto para cada máquina virtual individual, mesmo em ambientes desconectados. A AVMA vincula a ativação da máquina virtual ao servidor de virtualização licenciado e ativa a máquina virtual quando é iniciado. Não há nenhuma chave de produto para gerenciar e nenhum adesivo para ler nos servidores. A máquina virtual é ativada e continua a funcionar mesmo quando é migrada em uma matriz de servidores de virtualização. A ativação da máquina virtual é transparente para o locatário quando a AVMA é utilizada. Os provedores de hospedagem podem usar os logs do servidor para verificar a conformidade da licença e acompanhar o histórico de uso do cliente. A AVMA exige apenas um servidor de virtualização executando o Windows Server 2012 R2 Datacenter. O sistema operacional da máquina virtual convidada deve ser o Windows Server 2012 R2 Datacenter, o Windows Server 2012 R2 Standard ou o Windows Server 2012 R2 Essentials. slmgr /ipk <AVMA_key> learning experience entirely based in the cloud www.microsoftvirtualacademy.com http://microsoft.com/technet www.microsoft.com/learning http://microsoft.com/msdn

Download