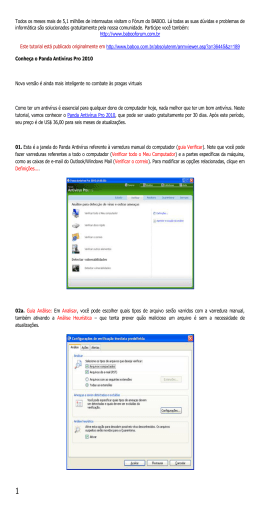

SEGURANÇA NA INTERNET Trabalho de Tecnologias de Informação e Comunicação Trabalho elaborado por: Tomás Monteiro/ nº25/ 7ºE Escola Básica de Perafita – 2015/2015 Tecnologias da Informação e Comunicação Professor Bruno Rua COMO PREVENIR ATAQUES INFORMÁTICOS Ataques informáticos Os ataques informáticos a que estamos sujeitos têm evoluído e o nosso computador pode ficar infetado com um vírus simplesmente por visitarmos um site que não deveríamos. A partir desse momento podemos ter um vírus no nosso computador que permite ao atacante fazer o que quiser, incluindo roubar todas as nossas passwords. Para diminuir a probabilidade do nosso computador ser infetado existem algumas medidas que podemos tomar: Medidas: 1ª Não devemos usar uma conta com acesso de administrador para navegar na web; 3ª Devemos sempre ter as nossas aplicações atualizadas; 2ª Devemos ter um antivírus instalado e com os seus updates em dia; 4ª Não devemos utilizar sempre a mesma password; 1ª - Contas de Utilizador: Uma conta de utilizador controla a forma como acedemos ao PC. Existem três tipos de conta: Contas de administrador: Fornecem o controlo máximo sobre o Pc e só deverão ser utilizadas quando necessário. Este tipo de conta é criada quando começamos a utilizar o PC. Contas padrão: São para utilização de rotina. Se configurarmos contas para outras pessoas no nosso PC, o melhor será criar uma conta padrão. Contas de menores: São importantes para os encarregados de educação que querem controlar ou definir limites à utilização do PC por menores, com as definições da Segurança Familiar no Windows. 2ª - Antivírus: Os antivírus são muito importantes para o apoio de um sistema de segurança eletrônica pessoal assim como firewalls e de detetores de spyware. Esses softwares detetam ataques de vírus a partir de assinaturas, e comportamentos estranhos do computador, ou alterações não autorizadas em arquivos e áreas do sistema ou disco rígido. Também podem ser utilizados antivírus online, que não precisam de ser instalados no computador. Os antivírus online também podem ser úteis quando for necessário utilizar sistemas desconhecidos ou suspeitos, como por exemplo, computadores coletivos em cibercafés. Outra vantagem dos antivírus online é que estão sempre atualizados, pois ficam guardados nos servidores das próprias empresas que os fornecem. 3ª - Atualização de aplicações: Melhora o desempenho e a estabilidade do PC. Resolve problemas através da correção de bugs e erros. Atualiza o sistema operativo e passam a existir novas funcionalidades. 4ª - Alteração de Password: A nossa password é a garantia que os nossos dados são privados e não são acessíveis por mais ninguém. Se por algum motivo outras pessoas tiveram acesso à nossa password devemos imediatamente alterá-la de modo a não permitir o acesso aos nossos dados. A password é confidencial. OUTROS CUIDADOS A TER Dados Pessoais: Não devemos fornecer dados pessoais, como telefone e morada completa, a pessoas que conhecemos através da net. Não devemos (nestes casos e sem autorização) dar informações pessoais sobre membros da família ou amigos. Cartões de Crédito: Não devemos fazer compras com cartões de crédito. Não devemos dar o número de cartões de crédito ou de quaisquer documentos pessoais. Contatos diretos: Não devemos responder a mensagens ou contatos mal educados, provocadores ou que falem de assuntos inadequados. Dados Bancários: Se recebermos um e-mail do banco a pedir os nossos dados, devemos duvidar, porque provavelmente é falso. Não devemos ter vergonha de ligar para o banco a confirmar. A Internet e as Crianças: Os pais devem vigie sempre a atividade das suas crianças na internet. O phishing é um método tecnológico que leve o utilizador a revelar dados pessoais. Cyberbullying - Através do computador e smartphones, os agressores enviam sistematicamente mensagens ameaçadoras ou de ódio aos seus alvos. PHISHING/ ROUBO DE IDENTIDADE/ CYBERBULLYING O roubo de identidade é um processo de duas etapas. Primeiro, alguém rouba as informações pessoais de uma pessoa. Em segundo lugar, o ladrão usa essas informações para se fazer passar por essa pessoa e cometer fraude.

Baixar