Concurso

Público

Operação e

Monitoramento

Caderno de Questões

Prova Objetiva

2014

Concurso

Público

______________________________

01|

O Network Address Translation (NAT) possui a seguinte característica:

a) faz a tradução de nomes em endereços de IP

b) permite o acesso a um computador remoto pelo terminal

c) possibilita que vários computadores em uma rede local acessem a Internet

d) permite a cópia de arquivos entre dois computadores em uma rede de forma segura

02|

Os protocolos TCP e UDP se diferenciam pelo tipo de conexão e confiabilidade. O protocolo TCP oferece

serviços com as seguintes características:

a) orientado à conexão e confiável de transporte

b) orientado à conexão e não confiável de transporte

c) não orientado à conexão e confiável de transporte

d) não orientado à conexão e não confiável de transporte

03|

O tcpdump e Ethereal, atualmente chamado de Wireshark, são analisadores de pacotes. Considere as

seguintes afirmativas sobre os analisadores de pacotes:

I-

Também conhecidos como sniffers, são usados para o auxílio no monitoramento da rede, pois

permitem estabelecer uma conexão, via terminal, com uma máquina remota (geralmente pela

porta 22).

II -

O tcpdump escuta apenas a primeira interface de rede com a qual ele se depara. Caso o usuário

deseje escutar outra interface, será necessário usar outro analisador de pacotes.

III -

O tcpdump permite armazenar pacotes em um arquivo (usando a flag –w) e também a leitura de

pacotes de um arquivo (com a flag –r).

IV -

O Ethereal é um analisador de pacotes com interface gráfica. Ele permite clicar sobre um pacote

num stream TCP e juntar os dados da carga útil de todos os pacotes contidos no fluxo (stream).

Assinale a opção que apresenta os itens corretos:

a) I e II

b) I e IV

c) II e III

d) III e IV

__________________

Operação e Monitoramento

1

Concurso

Público

______________________________

04|

Considere o arquivo de configuração de um servidor DHCP cujo conteúdo é apresentado abaixo (as linhas

estão numeradas apenas para facilitar a leitura):

1

option domain-name “uerj.br”;

2

option domain-name-servers 209.180.251.1;

3

option subnet-mask 255.255.255.0;

4

default-lease-time 600;

5

max-lease-time 7200;

6

7

subnet 192.168.1.0 netmask 255.255.255.0 {

8

range 192.168.1.51 192.168.1.80;

9

option broadcast-address 192.168.1.255;

10

option routers 192.168.1.1;

11

}

12

13

subnet 209.180.251.0 netmask 255.255.255.0 {

14

}

15

16

host servidorWeb {

17

hardware ethernet 08:00:07:12:34:56;

18

fixed-address 192.168.1.2;

19

}

Sobre o servidor DHCP configurado com esse arquivo, é correto afirmar que:

a) podemos ter, no máximo, 30 computadores conectados à sub-rede 192.168.1.0

b) a máquina com endereço físico de rede (MAC) 08:00:07:12:34:56 não poderá acessar a rede

c) somente 30 máquinas ligadas à sub-rede 192.168.1.0 terão endereços de IP atribuídos

automaticamente

d) se um usuário desejar usar o IP fixo 192.168.1.3 em sua máquina, a configuração manual do IP em sua

própria interface de rede não funcionará

05|

A alternativa que apresenta, respectivamente, o endereço de broadcast e a máscara de sub-rede para o IP

10.1.1.95/16 é:

a) 10.1.1.255 e 255.255.255.0

b) 10.1.255.255 e 255.255.0.0

c) 10.255.255.255 e 255.0.0.0

d) 10.1.64.255 e 255.255.192.0

__________________

Operação e Monitoramento

2

Concurso

Público

______________________________

06|

Considere as seguintes afirmações sobre Domain Name System (DNS):

I-

Seu serviço serve para mapear host names em endereços físicos (MAC) e usa o protocolo UDP.

II -

Um registro do tipo CNAME serve para criar apelidos (aliases) para endereços existentes.

III -

Um registro do tipo A especifica um servidor de nomes para um determinado domínio.

IV -

Um registro do tipo HINFO possibilita que pessoas saibam a qual tipo de máquina e sistema

operacional um domínio corresponde.

Assinale a opção que apresenta os itens corretos.

a)

b)

c)

d)

I e III

I e IV

II e III

II e IV

07|

Os protocolos de transportes UDP ou TCP, utilizados pelos serviços correio eletrônico, telefonia por Internet,

WEB e acesso remoto, são, respectivamente:

a)

b)

c)

d)

TCP – UDP – TCP – TCP

TCP – UDP – UDP – TCP

UDP – TCP – UDP – UDP

UDP – TCP – TCP – UDP

08|

O conceito que permite separar os servidores acessíveis pelo mundo exterior em uma zona isolada da rede

local, para evitar acesso aos dados dos usuários da rede local em caso de invasão de um desses

servidores, é:

a)

b)

c)

d)

DMZ

SSH

VPN

VLAN

09|

Analise as estações de trabalho e considere as afirmativas:

A

B

IP 192.168.0.235/24

IP 192.168.1.234/24

I-

Em A e B, os 24 bits mais à esquerda do endereço de IP definem o endereço de sub-rede.

II -

A e B se comunicam diretamente, pois possuem a mesma máscara de rede.

III -

A e B possuem o mesmo endereço de broadcast.

Assinale a opção que apresenta o(s) item(ns) correto(s).

a)

b)

c)

d)

I e II

II e III

somente I

somente III

__________________

Operação e Monitoramento

3

Concurso

Público

______________________________

10|

Considerando um host com endereço IP 10.2.12.30 e máscara de sub-rede 255.255.255.240, podemos

dizer que esse host pertence à seguinte rede:

a) 10.2.12.24

b) 10.2.12.16

c) 10.2.12.0

d) 10.2.0.0

11|

O protocolo ICMP é utilizado pelo seguinte comando:

a) ftp

b) ssh

c) scp

d) traceroute

12|

Os parâmetros usados para limpar todas as regras anteriores da cadeia do firewall com o comando iptables

são:

a) -F

b) -F

--clean

--flush

c) --flush

d) --clean

-C

-C

13|

Sobre os parâmetros do comando iptables, o que dá permissão para que os pacotes que atendam a regra

sigam sua trajetória e o que descarta os pacotes que atendam a regra, enviando uma mensagem de erro,

são, respectivamente:

a)

b)

c)

d)

ACCEPT e DROP

PROCCED e DROP

ACCEPT e REJECT

PROCCED e REJECT

14|

Desejamos montar no diretório /home de um sistema de arquivos NFS, localizado em um host de nome

“servidorNFS”, no diretório /home da máquina local. A alternativa que apresenta, respectivamente, uma

linha de configuração do “fstab” e o uso do comando “mount” para o cenário apresentado é:

a) /dev/servidorNFS /home nfs rw,bg,intr.,hard 0 0

mount –t ntfs /dev/nfs /home

b) /dev/servidorNFS /home nfs rw,bg,intr.,hard 0 0

mount -t nfs servidorNFS:/home /home

c) servidorNFS:/home /home nfs rw,bg,intr.,hard 0 0

mount -t nfs servidorNFS:/home /home

d) servidorNFS:/home /home nfs rw,bg,intr.,hard 0 0

mount -t ntfs /dev/nfs /home

__________________

Operação e Monitoramento

4

Concurso

Público

______________________________

15|

Uma técnica utilizada para segurança em redes sem fio é o cadastramento de endereços MAC. Considere

as seguintes afirmativas sobre essa técnica:

I – Pode ser usado no concentrador Wi-Fi para indicar quais dispositivos possuem ou não condição de

se conectarem ao concentrador.

II – Permite identificar quais usuários de cada máquina possuem acesso ao concentrador. Nesse caso, é

possível certificar-se de que os usuários certos nos equipamentos permitidos terão acesso ao sistema.

III – Pode ser feito no lado do cliente para aumentar a certeza de que o concentrador ao qual o usuário

está se conectando é o correto. Isso evita que o usuário se conecte em um concentrador plantado por

um hacker que deseja espionar seus pacotes de rede.

IV – Pode ser burlado clonando o MAC de um dispositivo para quebrar a segurança, caso alguém

conheça a lista de MACs permitidos.

Assinale a opção que apresenta os itens corretos:

a) I, II e III

b) I, III e IV

c) II, III e IV

d) I, II, III e IV

16|

Atualmente, é possível que um computador se conecte, através de um túnel seguro (criptografado), com

uma rede remota e pareça estar diretamente conectado a essa rede, mesmo que distante. A tecnologia que

permite essa conexão é:

a) VPN

b) FTP

c) DMZ

d) VLAN

17|

O conceito que permite fazer a divisão lógica de uma rede, com finalidade principal de isolar tráfego, é:

a) DNS

b) NFS

c) VLAN

d) DHCP

18|

Um dos tipos de ataque em redes sem fio consiste no atacante se interpor entre o cliente e o concentrador

legítimo ou, simplesmente, passar-se pelo concentrador para obter senhas ou outras informações de

usuários.

São exemplos de ferramentas com esse propósito:

a) FakeAP e Ngrep

b) FakeAP e AirJack

c) Ethereal e AirJack

d) Ngrep e Ethereal (Wireshark)

__________________

Operação e Monitoramento

5

Concurso

Público

______________________________

19|

Sobre ataques Denial of Service (DOS), em redes sem fio:

a) trata-se de um tipo de ataque que necessita de acesso ou invasão à rede alvo

b) esse tipo de ataque consiste em efetuar uma conexão na rede sem fio e inundá-la com pacotes

c) esse tipo de ataque requer dispositivos especiais e caros que permitam interferir na conexão dos clientes da

rede

d) esse tipo de ataque pode ser realizado com dispositivos Bluetooth classe 1 próximos a concentradores

Wi-Fi

20|

Um Data Center precisa ter as suas condições monitoradas. De acordo com a TIA-942, a temperatura ideal

para a sala de servidores (Computer Room), em ºC, deve ser entre:

a)

b)

c)

d)

9 e 13

14 e 19

20 e 25

26 e 31

21|

Um sistema de arquivos nativamente reconhecido pelo Windows 7 é:

a)

b)

c)

d)

EXT3

EXT4

NTFS

ReiserFS

22|

Considere as seguintes afirmativas, relacionadas ao uso de RAID:

I-

Em um sistema com dois discos de 1TB, o RAID-0 pode ser usado para gerar uma partição virtual

de 2TB.

II -

Em um sistema com 2 discos de 1TB, o RAID-1 pode ser usado para espelhar os dois discos.

III -

O RAID-1 só pode ser usado em discos com o mesmo tamanho.

IV -

O RAID-0 não permite leituras e escritas paralelas nos discos.

Assinale a opção que apresenta os itens corretos.

a)

b)

c)

d)

I e II

I e III

II e IV

III e IV

23|

O protocolo de gerenciamento de rede pode ser utilizado com a seguinte finalidade:

a) permitir que os agentes de gerenciamento de redes notifiquem outros agentes de que uma ação está

sendo solicitada pela entidade gerenciadora

b) gerenciar múltiplos dispositivos transportando comandos de controle e configuração, validados

por credenciais criptografadas dos usuários

c) otimizar a comunicação entre a entidade gerenciadora e um agente de gerenciamento de rede ou entre

diferentes agentes de gerenciamento de redes

d) possibilitar que a entidade gerenciadora investigue o estado dos dispositivos gerenciados e,

indiretamente, execute ações sobre eles através de seus agentes

__________________

Operação e Monitoramento

6

Concurso

Público

______________________________

24|

A International Organization for Standardization (ISO) criou um modelo de gerenciamento em que são

definidas cinco áreas que incluem, além de desempenho, as seguintes:

a)

b)

c)

d)

otimização, login, auditoria e enlace

enlace, otimização, login e segurança

falhas, configuração, contabilização e auditoria

falhas, configuração, contabilização e segurança

25|

O sistema de journaling do EXT3 possui três opções de compromisso, ou modos, diferentes entre

funcionalidade e desempenho: ordered, writeback e journal.

Sobre essas opções de compromisso, é correto afirmar que:

a) o modo journal pode resultar em arquivos corrompidos no caso de uma queda de energia. Entretanto, é

mais rápido em alguns casos

b) o modo ordered garante que o sistema de arquivos esteja sempre consistente e jamais corromperá

arquivos no caso de uma queda de energia

c) a opção de funcionamento do journaling é configurada com uma entrada type=mode, onde mode é um

dos modos de operação ordered, writeback ou journal

d) o modo writeback usa um registro de ações maior, que poderia retardar a recuperação na

reinicialização. Entretanto, pode ser mais rápido para o uso com aplicativos de banco de dados

26|

Um boot loader é um programa de inicialização que pode permitir a seleção do sistema operacional a ser

carregado, permitindo assim a instalação de múltiplos sistemas operacionais em um computador.

São exemplos de boot loaders:

a)

b)

c)

d)

SCSI e SATA

LILO e GRUB

RAID0 e RAID1

BOOTPRO e LinuxBOOT

27|

No Windows 7, quando a interface de rede está configurada para obter o endereço de IP automaticamente,

mas o servidor DHCP se encontra fora do ar, a interface receberá um IP em uma faixa reservada.

Assinale a opção que corresponde a essa faixa.

a)

b)

c)

d)

200.0.0.1 a 200.0.0.254

10.0.0.1 a 10.255.255.254

192.168.0.1 a 192.168.0.254

169.254.0.1 a 169.254.255.254

__________________

Operação e Monitoramento

7

Concurso

Público

______________________________

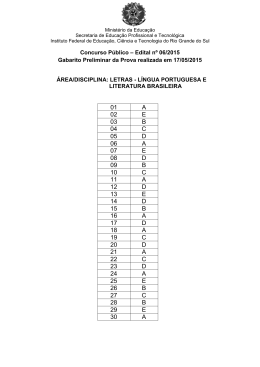

28|

A tabela abaixo mostra um esquema de backup para uma determinada máquina. Para cada dia da semana,

a tabela especifica o tipo de backup realizado (“Full”, “Diferencial” ou “Incremental”). O backup ocorre

sempre às 22:00h.

Dia da Semana

Backup “Full”

segunda-feira

terça-feira

quarta-feira

quinta-feira

sexta-feira

sábado

domingo

X

Backup

“Diferencial”

Backup

“Incremental”

X

X

X

X

X

X

Para simular uma recuperação de desastres na segunda (dia 15), às 14:00h, precisamos restaurar, além do

último backup full (dia 8), o(s) seguinte(s):

a)

b)

c)

d)

o incremental de domingo (dia 14)

o diferencial de sexta (dia 12) e o incremental de domingo (dia 14)

o diferencial de sexta (dia 12) e os incrementais de sábado (dia 13) e domingo (dia 14)

os diferenciais de terça (dia 9) e sexta (dia 12) e os incrementais de quarta (dia 10), quinta (dia 11),

sábado (dia 13) e domingo (dia 14)

29|

Sobre o VMWare, é correto afirmar que:

a) com ele é possível criar, no máximo, duas máquinas virtuais

b) com ele é possível instalar um sistema Linux virtual rodando sobre um sistema Windows hospedeiro

c) só aceita como sistema hospedeiro o Windows. Para sistemas hospedeiros Linux, é necessário usar

outros programas

d) com ele é possível conectar cada SO virtual à rede externa usando a conexão ethernet do SO

hospedeiro. Entretanto, os sistemas virtuais não podem se comunicar

30|

Uma arquitetura de gerenciamento de rede inclui vários componentes. Observe as afirmativas abaixo e

assinale a opção que apresenta as informações corretas:

I – A entidade gerenciadora transmite informações de controle, através do protocolo de gerenciamento

de rede, para garantir o desempenho dos dispositivos gerenciados.

II – Um dispositivo gerenciado é um equipamento de rede, hospedeiro ou equipamento conectado à rede

onde se encontram objetos gerenciados.

III – Os objetos gerenciados têm informações associadas e são coletadas dentro de uma Base de

Informações de Gerenciamento.

IV – O agente de gerenciamento de rede recebe as informações de controle da entidade gerenciadora e

as retransmite para dispositivos gerenciados com menor prioridade.

a)

b)

c)

d)

I e II

I e IV

II e III

III e IV

__________________

Operação e Monitoramento

8

Concurso

Público

______________________________

31|

Assinale a alternativa que apresenta um aprimoramento introduzido no SNMPv3, em relação às versões

anteriores.

a) na área de segurança, permitindo o envio de PDUs SetRequest criptografadas

b) na área da segurança, introduzindo contadores específicos nos agentes para detectar ataques de DOS

c) na área de administração, introduzindo uma PDU específica, CommandExec, para o envio de comandos

de configuração dinâmicos

d) na área de administração, introduzindo um grupo específico, time, na hierarquia de identificadores da

MIB-2, para o agendamento de ações

32|

Dentre as alternativas abaixo, a que não relaciona corretamente o tipo PDU, o remetente-receptor e a

função é:

a)

b)

c)

d)

SNMPv2-Trap / agente a gerente / Informa ao gerente um evento excepcional

GetRequest / gerente a agente / pega o valor de uma ou mais instâncias de objetos MIB

GetNextRequest / gerente a agente / pega o valor da MIB do próximo agente da lista do gerente

Response / agente a gerente ou gerente a agente / gerada em resposta a PDUs como GetRequest,

GetNetxRequest

33|

Observe as afirmativas abaixo sobre a estrutura de gerenciamento padrão da Internet e assinale a opção

que está correta:

a)

b)

c)

d)

I-

O Simple Network Management Protocol (SNMP) é o protocolo de gerenciamento de rede na

Internet.

II -

Um objeto Management Information Base (MIB) contém informações descritivas simbólicas que

podem ser usadas para se obter informações de desempenho do dispositivo.

III -

A linguagem de definição de dados, conhecida como Structure of Management Information (SMI)

define os tipos de dados dos objetos MIB.

IV -

A ASN.1 é uma linguagem de descrição de dados, utilizada para definir objetos MIB e outros

elementos da estrutura da SMI.

I, II e III

I, II e IV

I, III e IV

II, III e IV

Responda as questões 34 a 40 sobre o sistema operacional Linux.

34|

O comando “tail” é muito usado para exibir conteúdo de arquivos de log. A linha de comando do “tail” para

exibir as 10 últimas linhas do arquivo /etc/log.txt é:

a)

b)

c)

d)

tail –10 /etc/log.txt

tail –c 10 /etc/log.txt

tail –n 10 /etc/log.txt

tail –last 10 –file /etc/log.txt

__________________

Operação e Monitoramento

9

Concurso

Público

______________________________

35|

Para agendar a execução de uma tarefa no CRON, basta incluir uma linha de agendamento no arquivo

“crontab”. Se o administrador quiser que o script “backup.sh” seja executado todas as terças e quintas, às

20:30h, a linha a ser adicionada no “crontab” é:

a) 30 20 * * 2,4 backup.sh

b) * * 3,5 20 30 backup.sh

c) backup.sh -every Tue,Thu –at 20:30

d) at 20:30 -every Tue,Thu -run backup.sh

36|

Considere a lista abaixo que apresenta diferentes exemplos de uso do comando tar.

1

tar -cf pkg file

2

tar -xf pkg file

3

tar -czf pkg file

4

tar –xzf pkg file

A seguir, considere as explicações para os comandos listados anteriormente e assinale a opção que

relaciona corretamente cada comando com sua explicação:

a)

b)

c)

d)

I-

Extrai e descompacta o arquivo “file” do pacote compactado de nome “pkg”.

II -

Cria um pacote não compactado de nome “pkg” (caso o mesmo não exista) e adiciona o arquivo

“file” ao pacote.

III -

Extrai o arquivo “file” do pacote não compactado de nome “pkg”.

IV -

Cria um pacote compactado de nome “pkg” (caso o mesmo não exista) e compacta e adiciona o

arquivo “file” ao pacote.

1-I; 2-II; 3-III; 4-IV

1-IV; 2-I; 3-II; 4-III

1-III; 2-IV; 3-I; 4-II

1-II; 2-III; 3-IV; 4-I

37|

Uma maneira se avaliar vulnerabilidades em um sistema consiste em varrer as portas de rede abertas para

o seu IP. O comando que possibilita essa verredura é o:

a)

b)

c)

d)

ping

nmap

nslookup

traceroute

38|

O comando que é usado para transferir, de forma segura, arquivos entre dois computadores através de uma

rede que conecta esses hosts é:

a)

b)

c)

d)

cp

mv

ftp

scp

__________________

Operação e Monitoramento

10

Concurso

Público

______________________________

39|

Considere que desejamos modificar as permissões de um arquivo, usando o comando “chmod”. Desejamos

que o arquivo tenha as seguintes permissões:

- leitura, escrita e execução para o dono do arquivo;

- leitura e escrita para os usuários pertencentes ao mesmo grupo que o dono;

- leitura para os demais usuários.

A alternativa que apresenta corretamente os valores dos 3 octetos do “chmod” para o cenário descrito é:

a)

b)

c)

d)

147

412

467

764

40|

Na ausência de um servidor de DNS para mapear os nomes dos hosts da rede local, o usuário pode

configurar uma lista de hosts e seus IPs, no seu computador. Isso deve ser feito no seguinte arquivo:

a) /etc/dns

b) /etc/hosts

c) /etc/myhosts

d) /etc/hostname

__________________

Operação e Monitoramento

11

Download