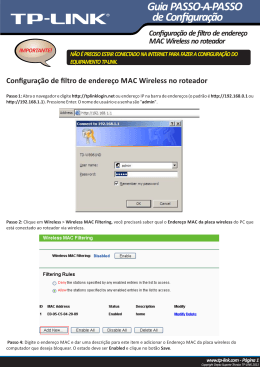

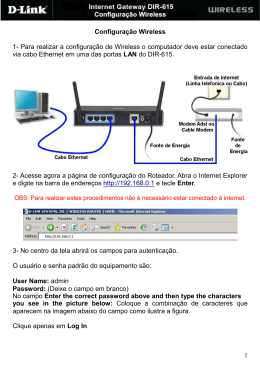

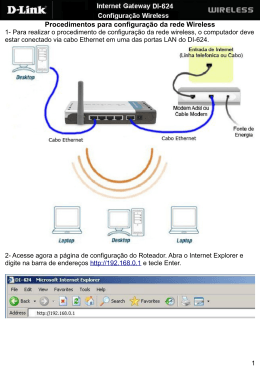

Artigo: Wireless LAN´s são seguras? 1 – INTRODUÇÃO As redes wireless, cuja adoção para uso residencial vem crescendo significativamente, principalmente no mercado norte-americano, experimentam também uma rápida expansão tanto em âmbito corporativo quanto nas empresas de telecomunicações. As vantagens a elas inerentes, como mobilidade, baixo custo de infra-estrutura de rede e rapidez na instalação, vêm motivando cada vez mais as empresas a adotarem esta tecnologia. No caso das operadoras, um novo mercado para acesso com alta velocidade à Internet em áreas públicas, como hotéis e aeroportos, está se multiplicando de forma acelerada (no Brasil e no exterior, já existem vários aeroportos oferecendo esse serviço). Mas, enquanto o uso das WLANs (wireless LANs) cresce em ritmo acelerado, problemas relacionados à tecnologia de segurança, inicialmente definida pelo comitê 802.11 do IEEE, têm sido abordados em diversas publicações técnicas, apontando as deficiências e os mecanismos através dos quais indivíduos não autorizados poderiam acessar as informações disponibilizadas em tais redes de maneira relativamente fácil. Se parte das pessoas não sabe com exatidão quais são essas deficiências, outras simplesmente aceitam a opinião de alguns especialistas de que WLANs são inerentemente inseguras e nada poderia ser feito sobre isso. O primeiro grupo corre realmente o risco de implementar uma infra-estrutura com grandes chances de ser invadida. por não levar em consideração os procedimentos específicos e as recomendações básicas de segurança – aspectos, aliás, que deveriam ser seguidos qualquer que fosse a tecnologia utilizada. O segundo grupo deixa de usufruir dos benefícios de uma solução bastante flexível e poderosa, que pode se constituir em uma grande vantagem competitiva na mão da concorrência. 2 – SEGURANÇA EM REDES WIRELESS Muitos dos dispositivos WLAN disponíveis atualmente no mercado utilizam o padrão DSSS (Direct Sequence Spread Spectrum) para se comunicar. Como muitos destes dispositivos são produzidos de acordo com padrões estabelecidos, podemos assumir que um determinado indivíduo que queira invadir uma WLAN pode facilmente adquirir um cartão PCI ou PCMCIA no mercado. Tal dispositivo poderia ser sintonizado na mesma freqüência da rede em questão com facilidade. Portanto, a tecnologia DSSS, sozinha, não garante privacidade nem implementa qualquer tipo de mecanismo de autenticação. Essas características são imple- mentadas em camadas superiores do protocolo de comunicação. Redes WLAN podem operar em dois modos: “ad hoc” e “infraestrutura“. No modo “ad hoc“, os clientes wireless podem se comunicar uns com os outros em conexões ponto-a-ponto, de www.sibra.com.br modo a compartilhar dados sem a necessidade de um dispositivo de concentração, que na terminologia 802.11 recebe o nome de “Access Point“ – ou resumidamente “AP“. No modo “infraestrutura“, vários clientes podem se comunicar entre si por meio deste AP, que normalmente está conectado à rede de cobre tradicional (Ethernet, por exemplo). O Access Point identifica cada cartão wireless dos clientes WLAN pelo respectivo endereço MAC (Media Access Control), cujo valor é gravado pelo fabricante durante o processo de manufatura. É possível configurar o AP de tal forma que os serviços só possam ser utilizados após o cartão ter se registrado. Portanto, o AP determinaria se o usuário está autorizado ou não a usar a rede pelo MAC do seu cartão. Contudo, este processo é complexo, porque todo o AP precisa manter uma lista de endereços de todos os usuários, o que, em termos de administração, é uma atividade bastante trabalhosa, e em certos casos quase impossível, dependendo do tamanho da rede. Mesmo que esta estratégia seja implementada, não é possível evitar que um hacker altere o endereço MAC de fábrica por um localmente administrado, escolhendo-o aleatoriamente até que um MAC válido seja encontrado. Outra possibilidade é a utilização de um “sniffer“ de rede para identificar o tráfego de usuários ativos e seus respectivos MACs. Utilizando-se deste endereço, o hacker pode participar da rede como se fosse um usuário válido. Conclusão: a estratégia de utilizar o MAC como método de autenticação não é aconselhável. O padrão 802.11b não possui um conjunto de ferramentas de segurança tão completo a ponto de neutralizar qualquer tipo de invasão à rede. De fato, existem alguns mecanismos básicos de segurança incluídos na especificação e que podem ser empregados de modo a tornar a rede mais segura. Mesmo com a adoção desses mecanismos, o potencial risco de ataque continua a existir. 3 – O QUE HÁ DE NOVO DISPONÍVEL NO MERCADO? Com o objetivo de melhorar os mecanismos de segurança, o IEEE criou um novo comitê, denominado 802.1X, cuja especificação foi ratificada em abril de 2002. Inicialmente, a intenção era padronizar a seguraça em portas de redes wired, mas ela se tornou aplicável também às redes wireless. No padrão 802.1X, quando um dispositivo solicita acesso a um AP, este requisita um conjunto de credenciais. O usuário então fornece esta informação, segundo uma política repassada pelo AP para um servidor RADIUS, que efetivamente o autenticará e o autorizará. O método utilizado para informar as credenciais chama-se EAP (Extensible Authentication Protocol), a base a partir da qual os fabricantes podem desenvolver seus próprios métodos para a troca de credenciais. Existem atualmente cinco tipos diferentes de autenticação: EAP-MD5, EAP-TLS, EAP-CISCO (ou LEAP), EAP-TTLS e EAP-PEAP. 4 – O QUE HÁ DE NOVO EM DESENVOLVIMENTO? Motivado pelas deficiências de segurança e gerenciamento apresentados pelo WEP desde que foi padronizado pelo comitê 802.11b, o IEEE criou um novo grupo de trabalho identificado pela sigla 802.11i, preocupado principalmente em definir boas práticas de segurança. Apesar de o trabalho ainda estar em progresso, muito já foi feito e alguns novos mecanismos já começam a ser fornecidos pelos fabricantes para as redes wireless legadas, como o PKIP, MIC, “Broadcast Key Rotation” e o seqüenciamento linear do IV. O padrão 802.11i aborda a utilização de um novo mecanismo de cifragem para as novas redes wireless 802.11 “a” e “g” de alto desempenho, chamado AES-OCB (Advanced Encryption Standard – Operation Cipher Block). Esta nova técnica de cifragem foi recentemente adotada pelo governo norte-americano em substituição ao 3DES. O objetivo é que o AES-OCB seja muito mais forte do que a combinação WEP/PKIP. 5 – RECOMENDAÇÕES De modo a minimizar os riscos, ou até mesmo impedir as tentativas de invasão, uma série de ações e procedimentos podem ser adotados, entre os quais a desabilitação do broadcast de SSID; a escolha de um nome não óbvio para o SSID; a configuração de usuário/senha para acesso telnet aos Access Points; a implementação de filtros para permitir somente o tráfego dos protocolos necessários, negando todo o resto, inclusive o tráfego multicast (caso não sejam utilizadas aplicações tipo media-streaming); a habilitação de WEP com chave longa (128 bits); a utilização de um método EAP que ofereça mútua autenticação com chaves dinâmicas e validade configurável; a implementação de mecanismos de hashing para garantir a integridade da chave WEP e do próprio pacote de dados; a habilitação da gerência SNMP, de modo que os traps sejam gerados sempre que houver tentativa de autenticação inválida; e a utilização de um segundo nível de criptografia (IPSec) em soluções que envolvam links externos (outdoor) para interligação de localidades remotas (aplicações corporativas com suporte VPN). Estas ações não esgotam a questão de medidas de segurança a serem adotadas, mas cobrem a maioria das vulnerabilidades identificadas ao longo dos últimos meses pelos especialistas no assunto. Diversas são as redes wireless hoje em produção nas empresas, seguindo no todo ou em parte as recomendações acima sem que problemas de invasão até o momento tenham ocorrido, incluindo a própria Cisco Systems, que utiliza a solução 802.11 no Brasil e no exterior em seus escritórios. Importante também é estar sempre atento aos alertas de segurança e tentar se manter à frente dos hackers por meio da implementação de sistemas cada vez mais seguros, porque, assim como acontece em qualquer tecnologia de rede, a persistência e criatividade de alguns indivíduos podem fazer com que as barreiras que hoje se mostram eficientes, em pouco tempo possam se tornar obsoletas, caso a preocupação com os aspectos relacionados à segurança deixem de receber a importância que merecem. Rogério Cardoso é Engenheiro de Sistemas da Cisco do Brasil (CCIE 9169), formado em Engenharia Eletrônica pela UFRJ e Mestre em Engenharia de Sistemas e Computação pela COPPE/UFRJ.

Baixar